Exp6 信息搜集與漏洞掃描

信息搜集技術與隱私保護

信息搜集技術與隱私保護間接收集

- 無物理連接,不訪問目標,使用第三方信息源

- 使用

whois/DNS獲取ip - 使用msf中的輔助模塊進行信息收集,具體指令可以在

auxiliary/gather中進行查詢 - 可以利用搜索引擎進行在線查詢

直接收集

- msf

- nmap

- nmap可以實現網絡掃描、主機檢測、漏洞探測、安全掃描

- 常用參數集合

-vv設置對結果詳細輸出-p設置掃描的端口號/端口范圍sP設置掃描方式為ping掃描-sU設置掃描方式為udp掃描--traceroute設置路由追蹤-sP <network address > </CIDR >掃描一個網段下的ip-O探測主機所運行的操作系統類型--exclude ip掃描時排除某個ip地址-n不進行DNS解析-R總是進行DNS解析

社會工程學

- 主要是針對人為錯誤,信息以打印輸出、電話交談、電子郵件等形式泄露,通過公開信息尋找蛛絲馬跡

漏洞掃描OpenVas

- 開放式漏洞評估系統,其核心部分是一個服務器。該服務器包括一套網絡漏洞測試程序,可以檢測遠程系統和應用程序中的安全問題。

1-各種搜索技巧的應用

Google Hacking

使用的先進的JavaScript技術搜索黑客所需的信息,它包含了大量使用Google從事滲透的搜索字符串,擁有很多常用的模塊

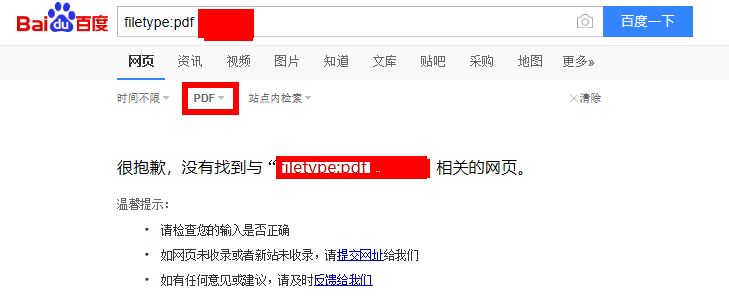

搜索特定類型的文件

- 有些網站會鏈接通訊錄,訂單等敏感的文件,可以進行針對性的查找

-

打開瀏覽器后輸入

filetype:pdf xxx表示在edu.cn這個域內搜索與xxx有關的.pdf文件

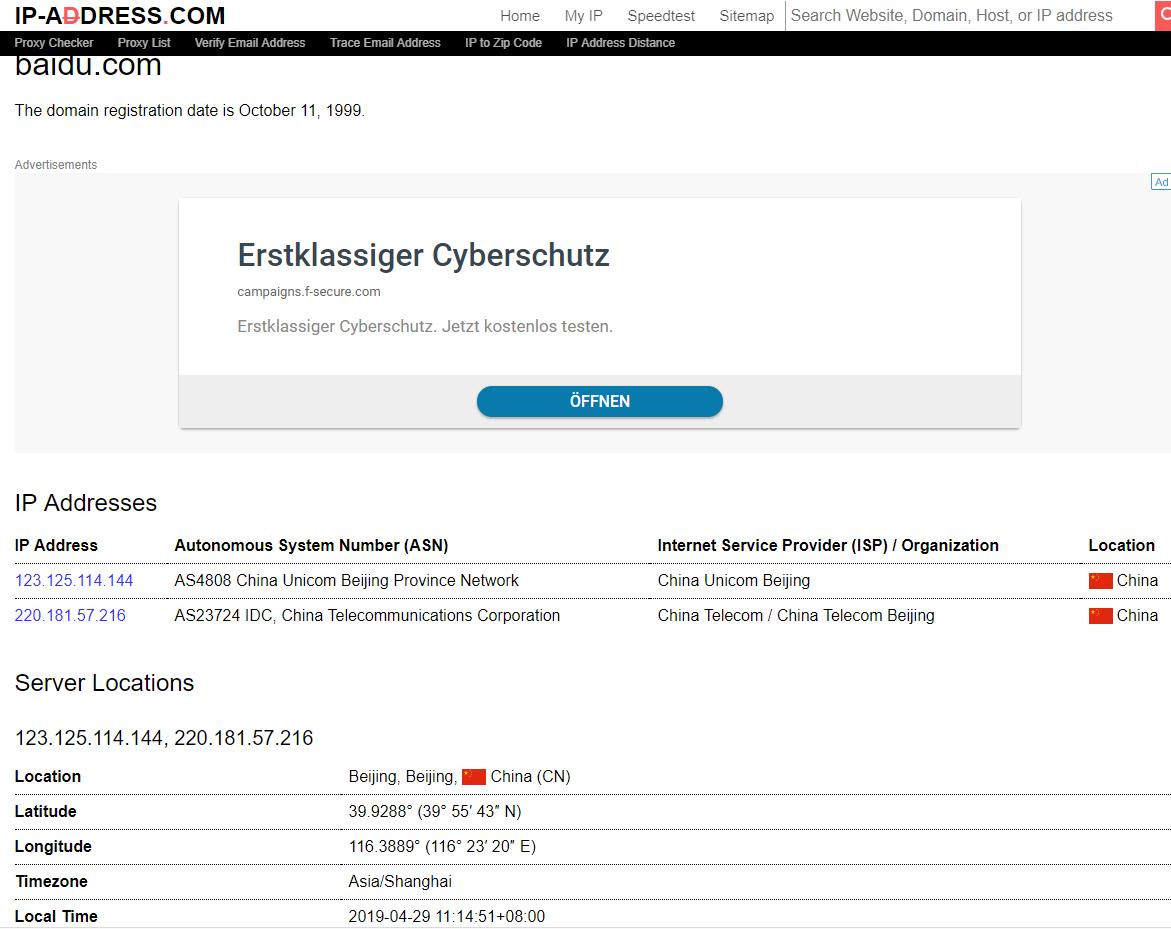

2 DNS IP注冊信息的查詢

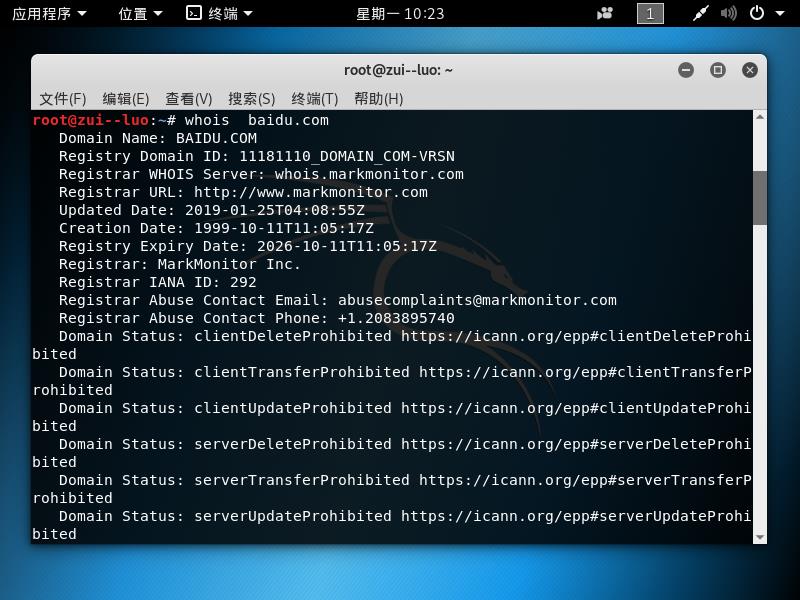

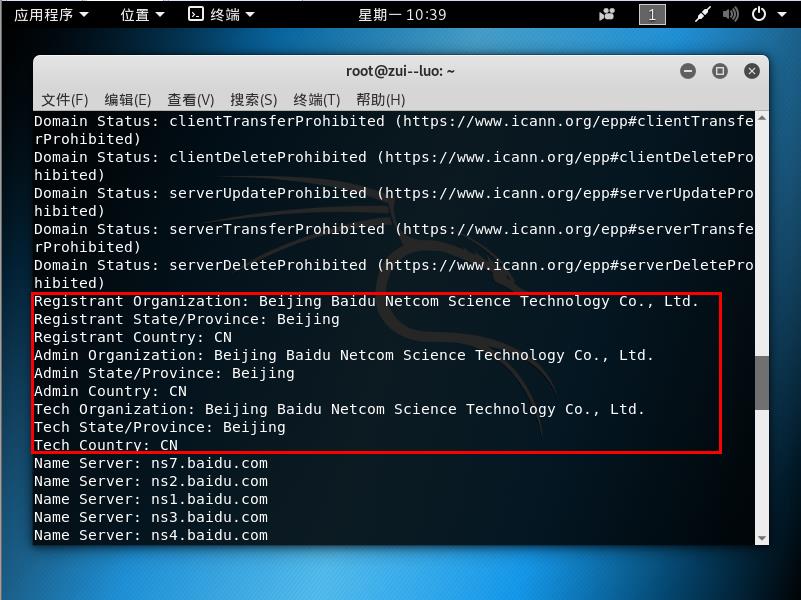

whois

- 功能:來查詢域名的IP以及所有者等信息

- 進行whois查詢時去掉

www等前綴,因為注冊域名時通常會注冊一個上層域名,子域名由自身的域名服務器管理,在whois數據庫中可能查詢不到 - 在kail終端輸入whois xxx.com可查詢到有關

xxx.com注冊方、登記方的相關信息

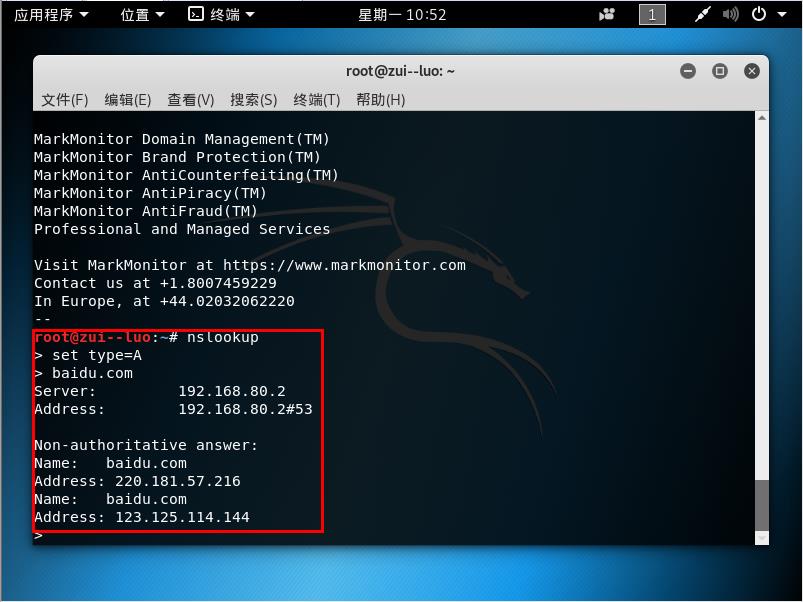

nslookup

- 功能:可以指定查詢的類型,可以查到DNS記錄的生存時間還可以指定使用哪個DNS服務器進行解析。在已安裝TCP/IP協議的電腦上面均可以使用這個命令。主要用來診斷域名系統(DNS) 基礎結構的信息

- nslookup查詢的結果不一定準確

- 在kail終端輸入nslookup xxx.com

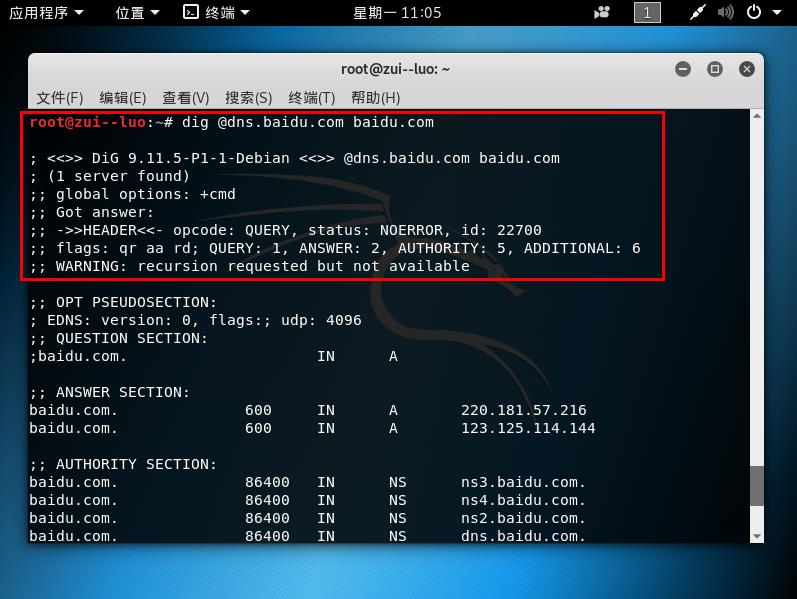

dig

- 一種用于將域名解析為IP的服務器系統

- dig可以從官方DNS服務器上查詢精確的結果

-

在kail終端輸入dig xxx.com

IP2Location 地理位置查詢

- 進入

https://www.maxmind.com后輸入想要查詢的ip,即可查看到地理位置

IP2反域名查詢

- 進入地址

http://www.ip-adress.com/reverse_ip/可以查詢地理位置、服務占用端口號,以及提供的服務類型

3 基本的掃描技術

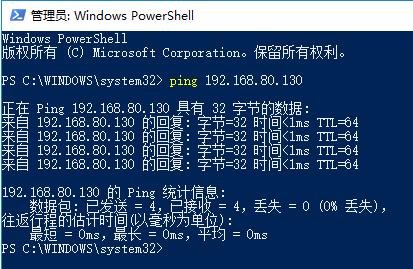

主機掃描

- ping

- ping命令可以發送ICMP數據包探測主機是否在線

- 在windows下輸入ping 192.168.80.130

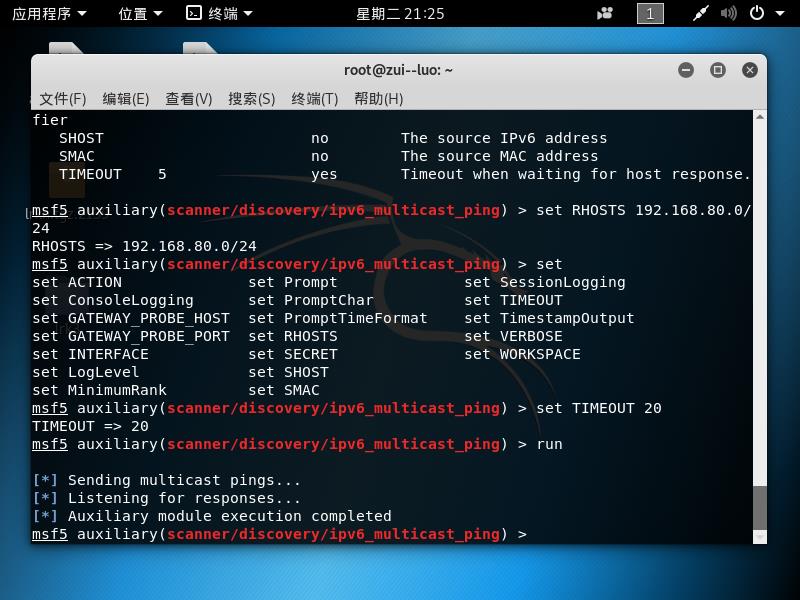

使用metasploit中的模塊

- modules/auxiliary/scanner/discovery下的模塊可以用于主機探測

1 use auxiliary/scanner/discovery/ipv6_multicast_ping //設置模塊 2 set RHOSTS 192.168.80.0/24 //設置掃描網段 3 set THREADS 100 //設置并發掃描數 4 run //進行掃描

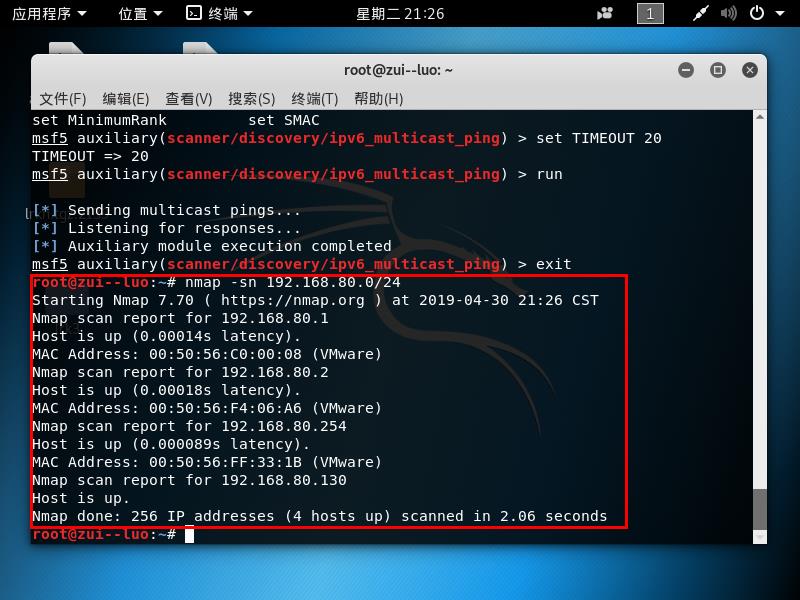

- nmap

-

- 使用nmap -sn 192.168.80.0/24對一個網段進行掃描(只做ping掃描不做端口掃描)

- 查找到以下在線主機

-

- 使用nmap -sT -p 0-1024 192.168.80.130表示使用TCP connect掃描(類似Metasploit中的tcp掃描模塊)0-1024的端口

- 使用使用nmap -O 192.168.80.150 進行操作系統版本探測進行操作系統版本探測

具體服務及版本探測

- 每個具體服務的探測都對應一個msf模塊,在modules/auxiliary/scanner中進行搜索

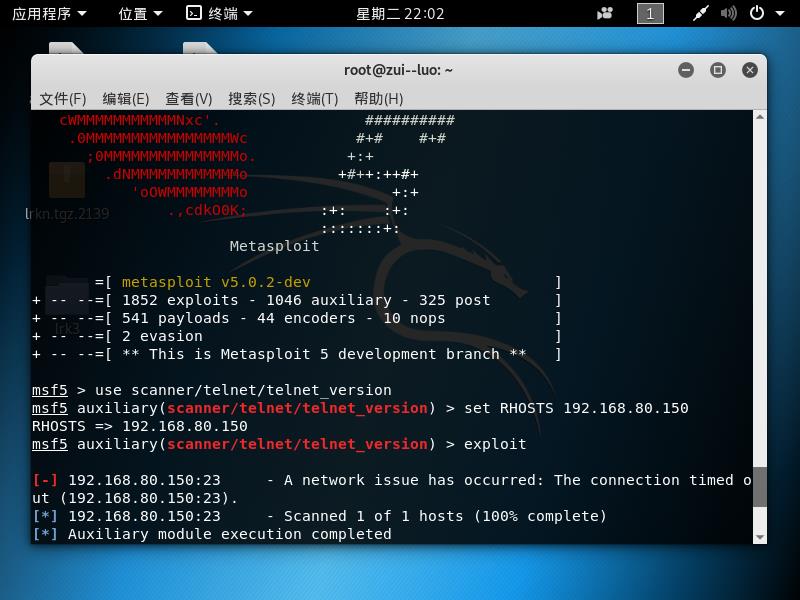

- telnet服務掃描

- 進入usr/share/metasploit-framework/modules/auxiliary/scanner/telnet

- 選用auxiliary/scanner/telnet/telnet_version模塊

- 設置掃描地址set RHOSTS 192.168.80.0/24

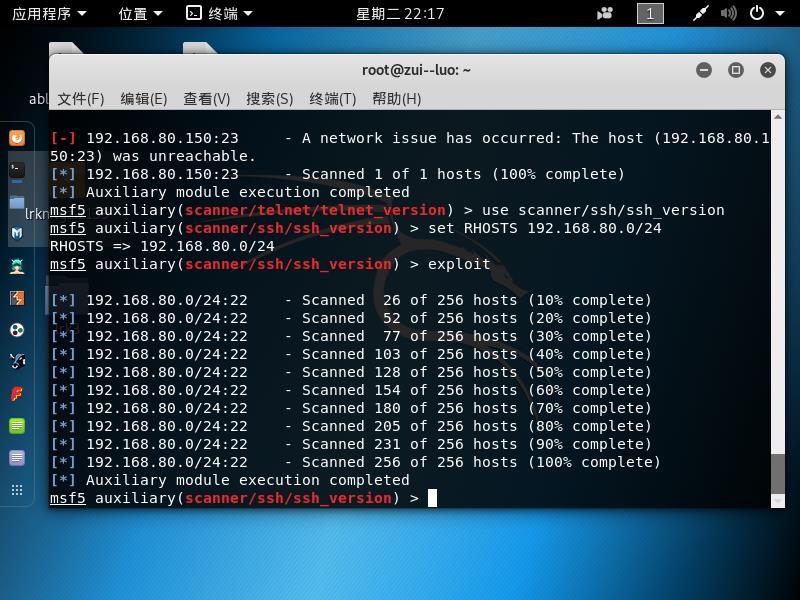

- ssh服務掃描

- 進入 usr/share/metasploit-framework/modules/auxiliary/scanner/ssh

- 選用auxiliary/scanner/ssh/ssh_version模塊

- 設置掃描網段set RHOSTS 192.168.80.0/24

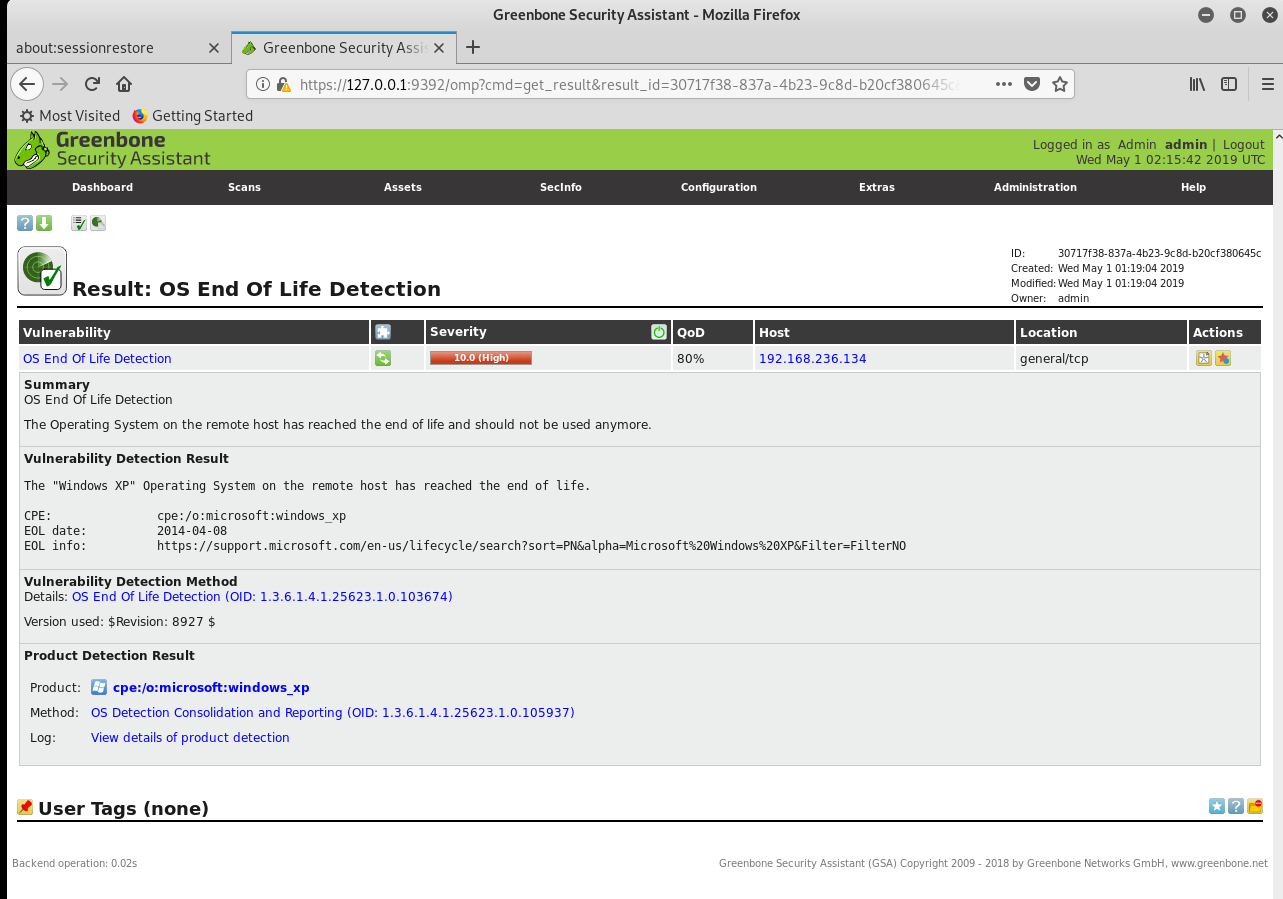

4 漏洞掃描OpenVas

安裝openvas

- 使用 sudo apt-get install openvas 進行安裝

- 輸入 openvas-check-setup 檢查狀態

- 根據他的提示 sudo greenbone-nvt-sync 安裝

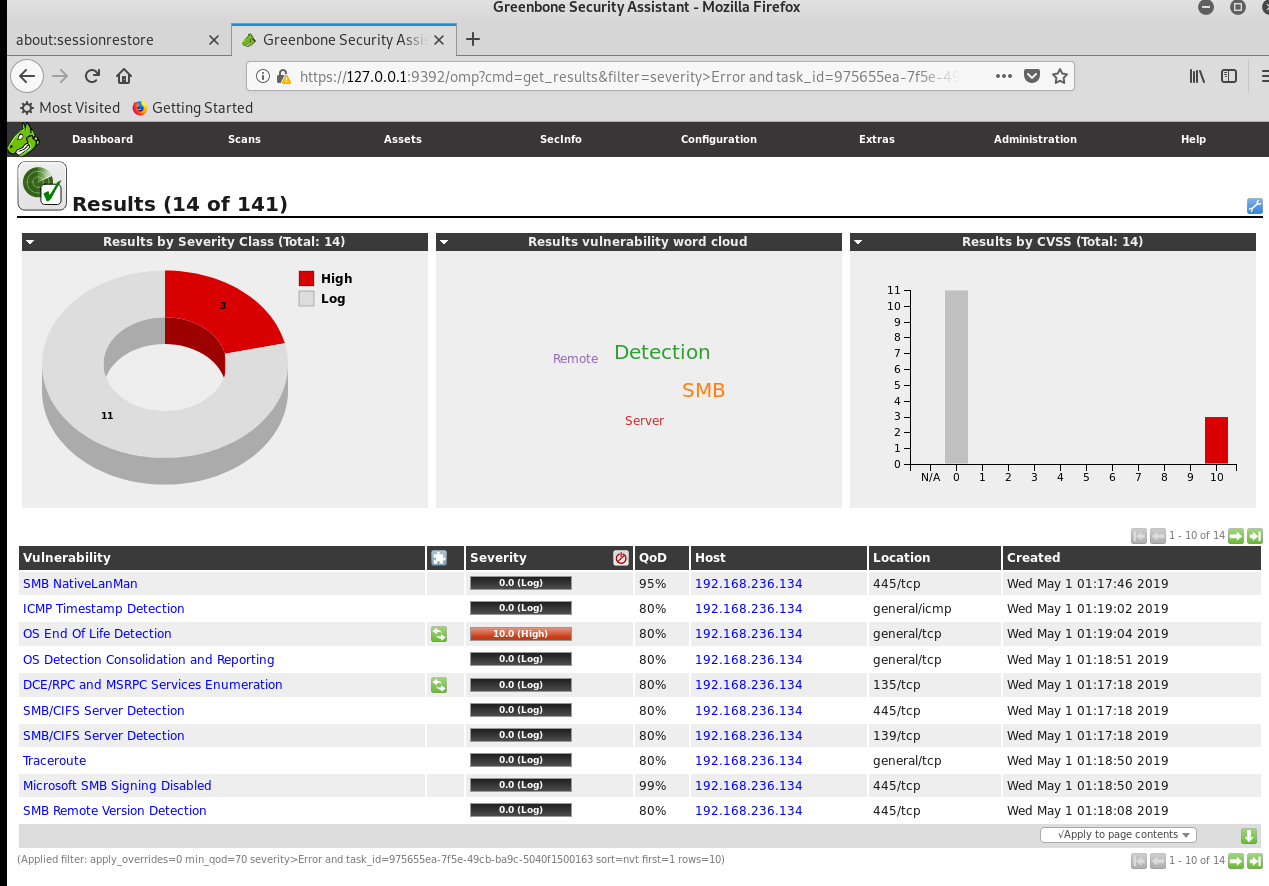

主機掃描

- 輸入 openvas-start 啟動OpenVAS

- 輸入用戶名和密碼成功登錄之后

- 新建任務 scan->Tasks->Task Wizard

- 輸入掃描主機IP 192.168.236.134 開始掃描

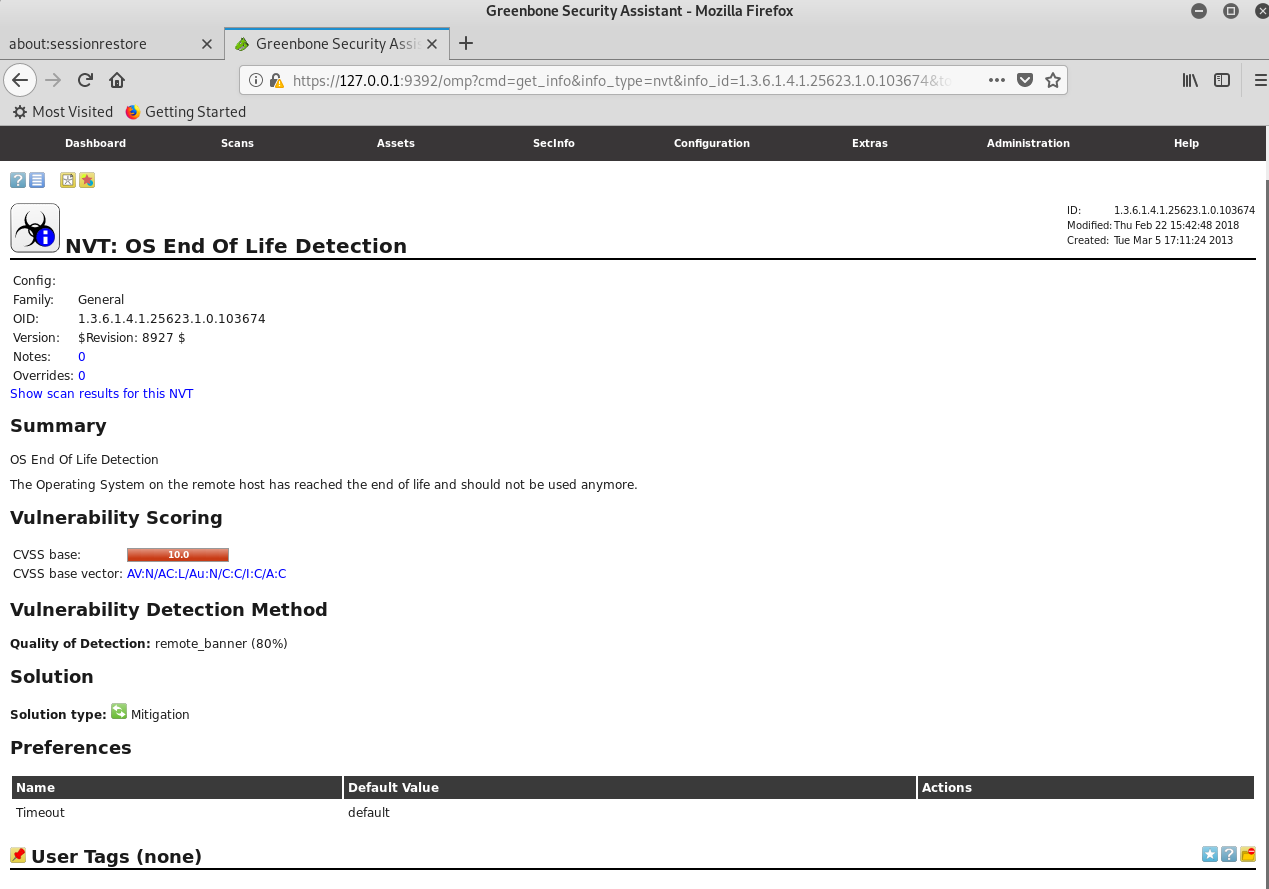

查看漏洞相關信息

查看掃描信息

實驗總結及問題回答

- 哪些組織負責DNS,IP的管理。

-

- 全球根服務器均由美國政府授權的ICANN統一管理,負責全球的域名根服務器、DNS和IP地址管理。

- 全球根域名服務器:絕大多數在歐洲和北美(全球13臺,用A~M編號),中國僅擁有鏡像服務器(備份)。

- 全球一共有5個地區性注冊機構:ARIN主要負責北美地區業務,RIPE主要負責歐洲地區業務,APNIC主要負責亞太地區業務,LACNIC主要負責拉丁美洲美洲業務,AfriNIC負責非洲地區業務。

-

- 什么是3R信息。

-

- 3R即注冊人(Registrant)、注冊商(Registrar)、官方注冊局(Registry)

- 3R注冊信息分散在官方注冊局或注冊商各自維護數據庫中,官方注冊局一般會提供注冊商和Referral URL信息,具體注冊信息一般位于注冊商數據庫中。

-

-

評價下掃描結果的準確性

-

-

- 在整體上,掃描結果比較準確。msf和nmap掃描出的結果差異,其中nmap掃描較少,應該是兩者掃描方式不同導致的

-

-

浙公網安備 33010602011771號

浙公網安備 33010602011771號