華為防火墻基礎配置

- 0.需求

- trust區域設備可以訪問dmz區域設備

- dmz區域設備不能訪問trust區域設備

- 1.拓撲圖

- FW:USG5500版本

![]()

- FW:USG5500版本

- 2.地址規劃

- PC1

- IP:10.1.1.1

- MASK:255.255.255.0

- Gateway:10.1.1.254,即FW2 g0/0/1的地址

- PC2

- IP:10.1.2.1

- MASK:255.255.255.0

- Gateway:10.1.2.254,即FW2 g0/0/2的地址

- PC3與Server1

- IP:10.1.3.1(PC3) 10.1.3.10(Server1)

- MASK:255.255.255.0

- Gateway:10.1.3.254,即FW2 g0/0/3的地址

- R1

- g0/0/0 202.1.1.1/24

- g0/0/1 202.1.2.1/24

- Client1

- IP:202.1.2.2

- MASK:255.255.255.0

- Gateway:202.1.2.1

- PC1

- 3.給所有設備配置好IP地址等上網信息

- 4.將端口加入對應的區域

firewall zone trust

set priority 85

add interface GigabitEthernet0/0/1

add interface GigabitEthernet0/0/2

#

firewall zone untrust

set priority 5

add interface GigabitEthernet0/0/0

#

firewall zone dmz

set priority 50

add interface GigabitEthernet0/0/3

-

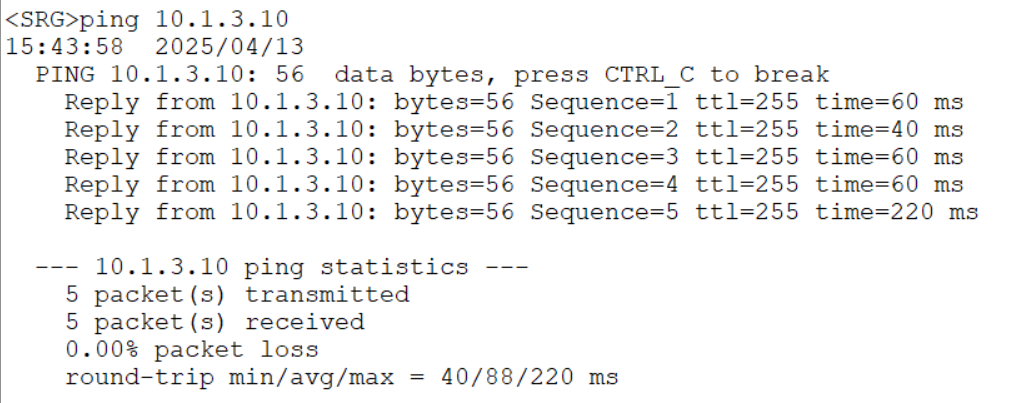

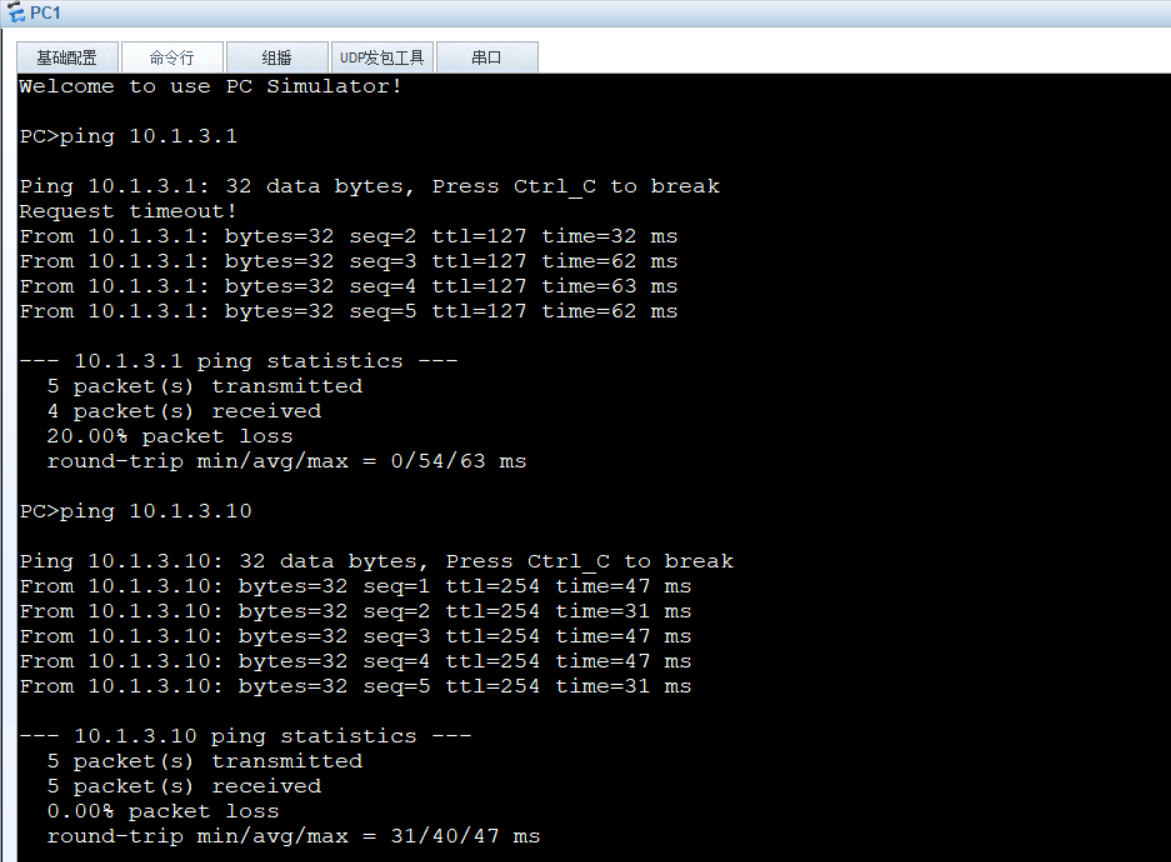

5.測試

-

FW2 ping R1/PC1/PC2/PC3/Server都能通訊

![]()

![]()

-

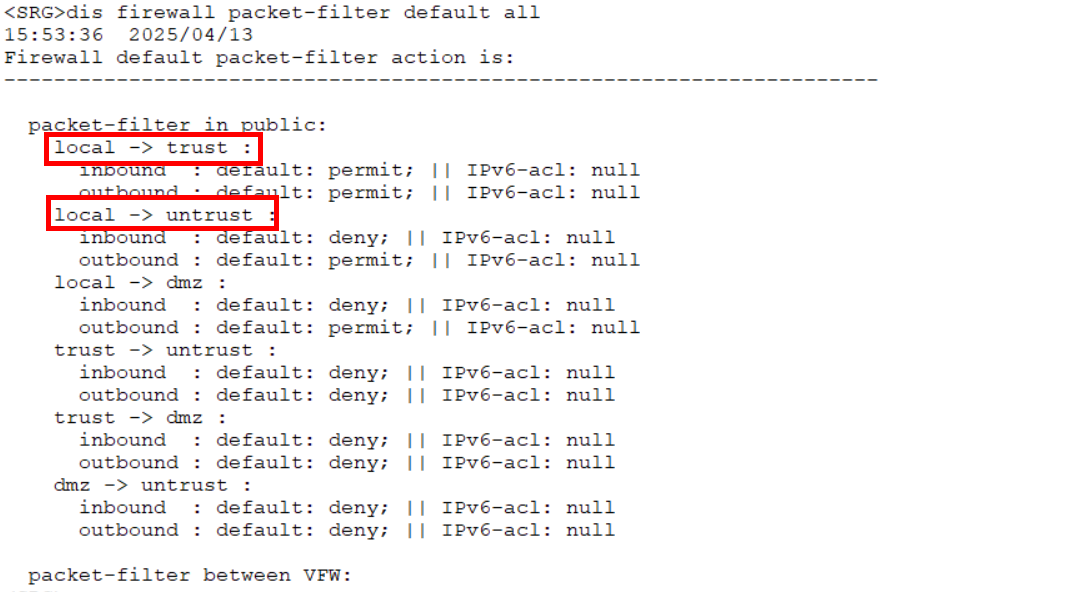

默認情況下,低安全級別都不能訪問高安全級別。華為防火墻的端口都屬于local區域,local區域安全級別默認100,trust默認85.所以從終端ping FW2不通,但同區域不同設備可以互通

![]()

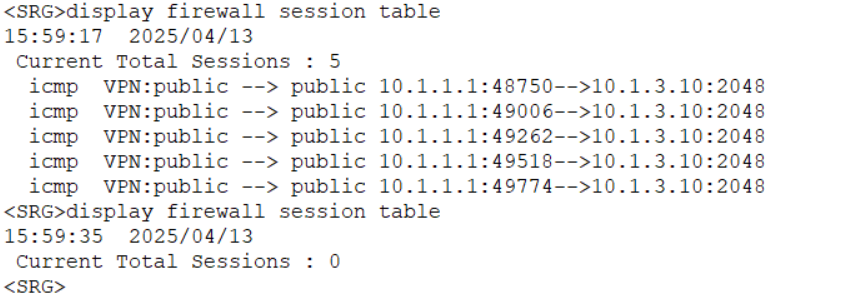

- 查看FW的區間過程,從優先級高到低是默認允許的。outbound表示從高安全級別到低安全級別,inbound恰好相反

![]()

- 修改區間過程

[SRG]firewall packet-filter default permit interzone trust dmz direction outbound![]()

![]()

-

浙公網安備 33010602011771號

浙公網安備 33010602011771號