20184307章森洋《網(wǎng)絡(luò)對(duì)抗技術(shù)》Exp8 WEB綜合

基礎(chǔ)知識(shí)

- Web前端

- 編程言語(yǔ):html/css/javascript(js)

- 運(yùn)行環(huán)境:瀏覽器

- 編程用途:在瀏覽器內(nèi)部的動(dòng)態(tài),美觀展示形式

- Web后端

- 編程語(yǔ)言:PHP/JSP/.NET...

- 運(yùn)行環(huán)境:應(yīng)用服務(wù)器/中間件

- 編程用途:對(duì)前端提交的數(shù)據(jù)進(jìn)行處理并返回相應(yīng)的HTML網(wǎng)頁(yè)內(nèi)容

- 數(shù)據(jù)庫(kù)編程

- 編程語(yǔ)言:PHP/JSP/.NET相應(yīng)的庫(kù),SQL語(yǔ)言

- 運(yùn)行環(huán)境:數(shù)據(jù)庫(kù)服務(wù)器

- 編程用途:基本的數(shù)據(jù)增、刪、改、查

實(shí)驗(yàn)過(guò)程

Web前端

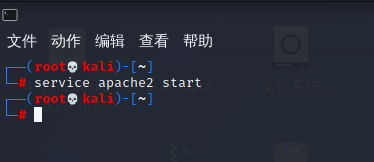

①kali中輸入service apache2 start命令,打開(kāi)Apache服務(wù)

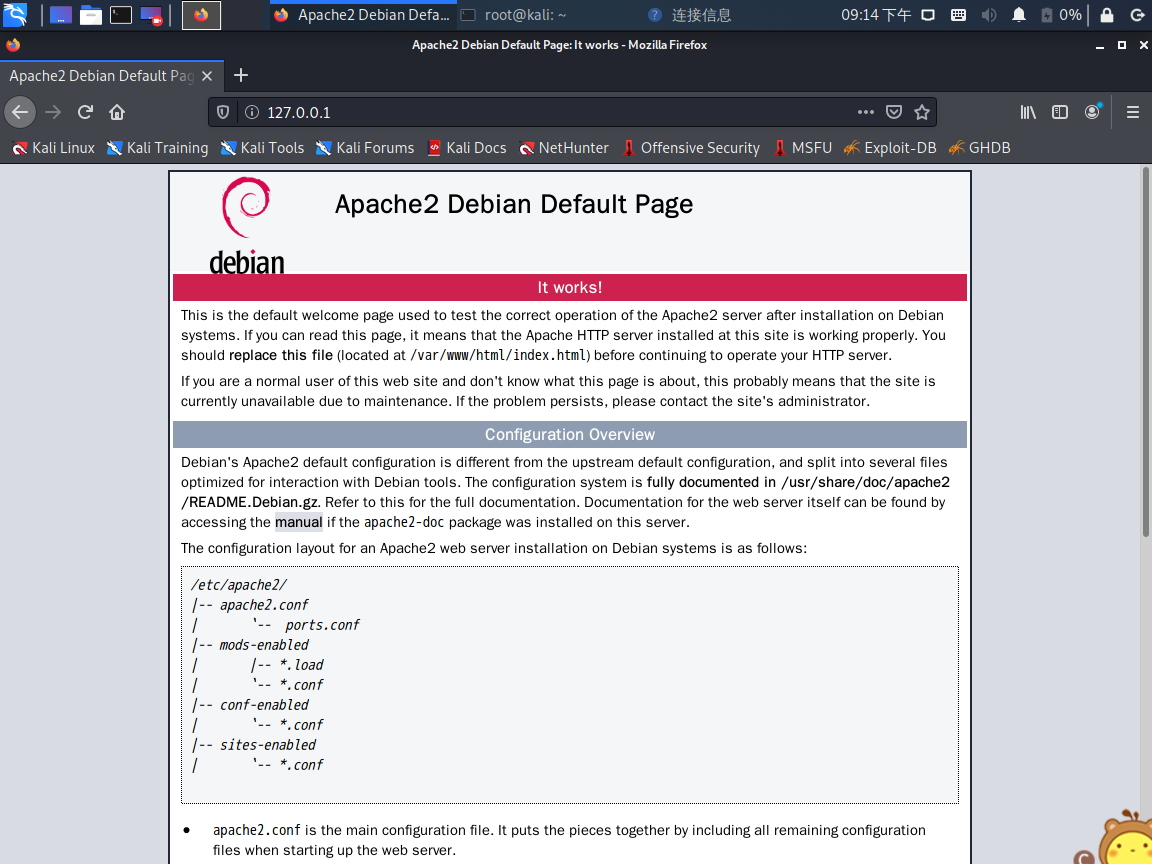

在瀏覽器中輸入127.0.0.1,如果可以打開(kāi)Apache的默認(rèn)網(wǎng)頁(yè),則開(kāi)啟成功

②使用cd /var/www/html進(jìn)入Apache目錄下,新建一個(gè)簡(jiǎn)單的含有表單的html文件login.html

method 屬性:

浙公網(wǎng)安備 33010602011771號(hào)

浙公網(wǎng)安備 33010602011771號(hào)