20184307章森洋《網(wǎng)絡(luò)對(duì)抗技術(shù)》Exp5 信息搜集和漏洞掃描

理論知識(shí)

信息搜集

-

外圍信息搜集又叫公開(kāi)渠道信息搜集。

-

搜索引擎,公共信息庫(kù),目標(biāo)門戶網(wǎng)站等等都是很好的入手點(diǎn)。

-

metasploit有一類“輔助模塊”,可以幫助你進(jìn)行信息搜集的工作,并且還集成了nmap等神器。

-

主要方法有:

-

通過(guò)DNS和IP挖掘目標(biāo)網(wǎng)站的信息

- whois域名注冊(cè)信息查詢

- nslookup,dig域名查詢

- IP2Location 地理位置查詢

- netcraft提供的信息查詢服務(wù)

- IP2反域名查詢

...等

-

通過(guò)搜索引擎進(jìn)行信息搜集

- Google Hacking

- 搜索網(wǎng)址目錄結(jié)構(gòu)

- 搜索特定類型的文件

- 搜索E-Mali

- 搜索存在sql注入的頁(yè)面以及后臺(tái)登陸的頁(yè)面

- IP路由偵查工具traceroute

掃描技術(shù)

-

活躍主機(jī)掃描

-

ICMP Ping命令

-

metasploit中的模塊

-

Nmap探測(cè)

-

端口掃描

-

metasploit的端口掃描模塊

-

Nmap端口掃描,一般用到的參數(shù)如下:

-sT -sS -sF/-sX/-sN -sP -sU -sA -Pn -p -F -

探測(cè)詳細(xì)服務(wù)信息

Nmap -sV 參數(shù) -

網(wǎng)絡(luò)服務(wù)掃描

- telent服務(wù)掃描

- SSH服務(wù)掃描

- Oracle數(shù)據(jù)庫(kù)服務(wù)查點(diǎn)

- 開(kāi)放代理探測(cè)

網(wǎng)絡(luò)漏洞掃描

-

漏洞掃描器會(huì)向目標(biāo)發(fā)送大量數(shù)據(jù)包,甚至?xí)?dǎo)致目標(biāo)系統(tǒng)拒絕服務(wù),而且會(huì)有很多誤報(bào)或漏報(bào),因此需要人工分析。

- OpenVAS漏洞掃描器

- 查找特定服務(wù)漏洞

-

Nmap是針對(duì)性掃描工具之一,其擁有很多script的腳本可供使用。

問(wèn)題回答

- 哪些組織負(fù)責(zé)DNS,IP的管理

全球根服務(wù)器均由美國(guó)政府授權(quán)的ICANN統(tǒng)一管理,負(fù)責(zé)DNS和IP地址管理。

全球一共有5個(gè)地區(qū)性注冊(cè)機(jī)構(gòu):ARIN(北美地區(qū)),RIPE(歐洲地區(qū)),APNIC(亞太地區(qū)),LACNIC(拉丁美洲美洲),AfriNIC(非洲地區(qū)) - 什么是3R信息

注冊(cè)人(Registrant),注冊(cè)商(Registrar)官方注冊(cè)局,(Registry) - 評(píng)價(jià)下掃描結(jié)果的準(zhǔn)確性

掃描結(jié)果總體準(zhǔn)確,還是比較有參考意義

實(shí)驗(yàn)過(guò)程

搜索引擎查詢技術(shù)

- site:搜索范圍限定在特定站點(diǎn)中,如果知道某個(gè)站點(diǎn)中有自己需要找的東西,就可以把搜索范圍限定在這個(gè)站點(diǎn)中,提高查詢效率。

- Filetype:搜索范圍限定在指定文檔格式中,查詢?cè)~用Filetype語(yǔ)法可以限定查詢?cè)~出現(xiàn)在指定的文檔中,支持文檔格式有pdf,doc,xls,ppt,rtf,all(所有上面的文檔格式)。對(duì)于找文檔資料相當(dāng)有幫助。

- intitle:搜索范圍限定在網(wǎng)頁(yè)標(biāo)題,網(wǎng)頁(yè)標(biāo)題通常是對(duì)網(wǎng)頁(yè)內(nèi)容提綱挈領(lǐng)式的歸納。把查詢內(nèi)容范圍限定在網(wǎng)頁(yè)標(biāo)題中,有時(shí)能獲得良好的效果。

- 雙引號(hào)“”和書(shū)名號(hào)《》精確匹配:查詢?cè)~加上雙引號(hào)“”則表示查詢?cè)~不能被拆分,在搜索結(jié)果中必需完整出現(xiàn),可以對(duì)查詢?cè)~精確匹配。如果不加雙引號(hào)“”經(jīng)過(guò)百度分析后可能會(huì)拆分。查詢?cè)~加上書(shū)名號(hào)《》有兩層特殊功能,一是書(shū)名號(hào)會(huì)出現(xiàn)在搜索結(jié)果中;二是被書(shū)名號(hào)擴(kuò)起來(lái)的內(nèi)容,不會(huì)被拆分。 書(shū)名號(hào)在某些情況下特別有效果。

百度搜索filetype:xls 學(xué)號(hào) site:edu.cn我們可以找到一些關(guān)于學(xué)號(hào)的xls文檔,下載就可以打開(kāi)

從上圖我們可以很明顯看出文檔中包含了學(xué)生學(xué)號(hào)

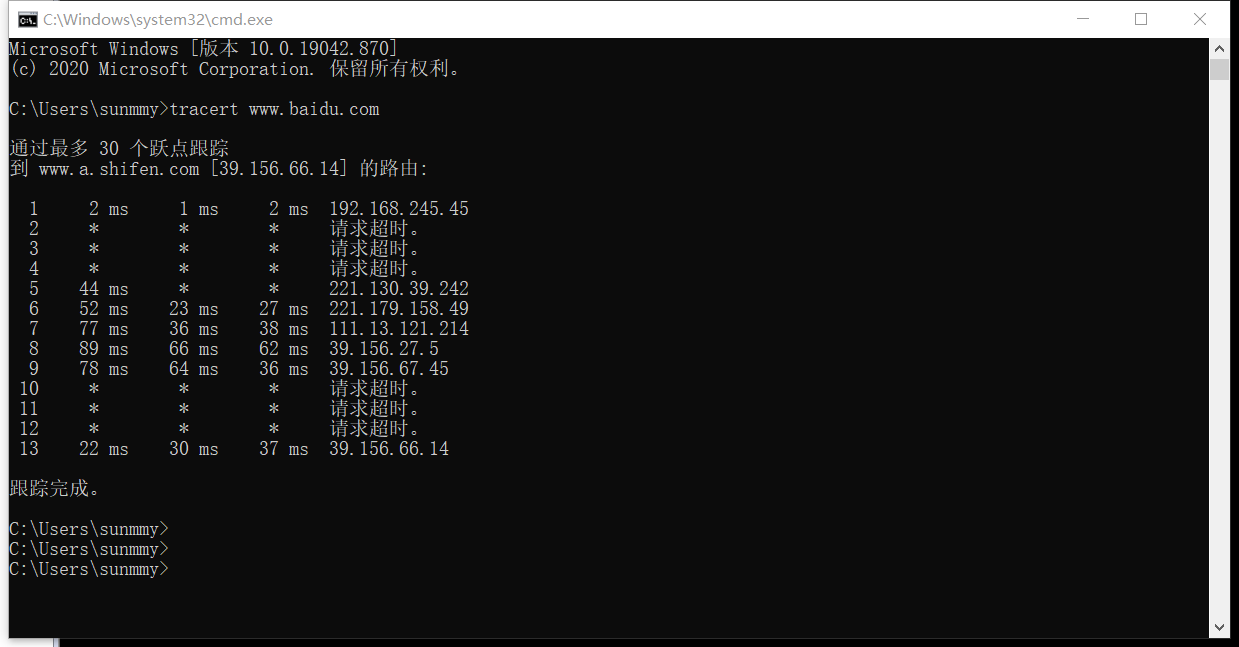

tracert

traceroute命令利用ICMP協(xié)議定位用戶計(jì)算機(jī)和目標(biāo)計(jì)算機(jī)之間的所有路由器。TTL值可以反映數(shù)據(jù)包經(jīng)過(guò)的路由器或網(wǎng)關(guān)的數(shù)量,通過(guò)操縱獨(dú)立ICMP呼叫報(bào)文的TTL值和觀察該報(bào)文被拋棄的返回信息,traceroute命令能夠遍歷到數(shù)據(jù)包傳輸路徑上的所有路由器

在cmd命令下輸入tracert www.baidu.com

搜索網(wǎng)址目錄結(jié)構(gòu)

在kali終端輸入以下代碼

sudo msfconsole use auxiliary/scanner/http/dir_scanner set THREADS 50 set RHOSTS www.baidu.com exploit

DNS IP注冊(cè)信息的查詢

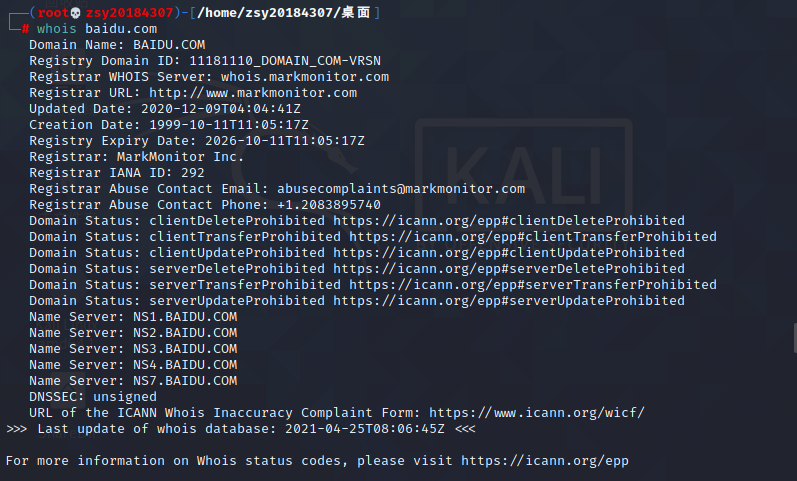

whois域名注冊(cè)信息查詢

whois是用來(lái)進(jìn)行域名注冊(cè)信息查詢,在kali中輸入whois baidu.com可查詢到3R注冊(cè)信息,包括注冊(cè)人的姓名、組織和城市等信息。

從掃描出來(lái)的結(jié)果我們可以得到以下信息:

- Domain Name網(wǎng)站名稱:baidu.com

- Registry Domain ID注冊(cè)機(jī)構(gòu)ID:11181110_DOMAIN_COM-VRSN

- Registrar WHOIS Server注冊(cè)服務(wù)器:whois.markmonitor.com

- Domain Status是指域名狀態(tài):clientUpdateProhibited 表示客戶端禁止轉(zhuǎn)移 該狀態(tài)由注冊(cè)商設(shè)置,域名可以更新(域名信息修改)、續(xù)費(fèi)、刪除,最少需要填寫(xiě)一個(gè)DNS才能正常解析。

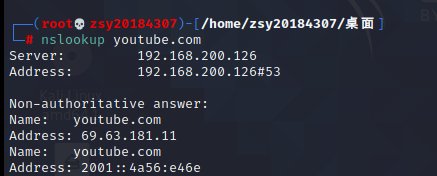

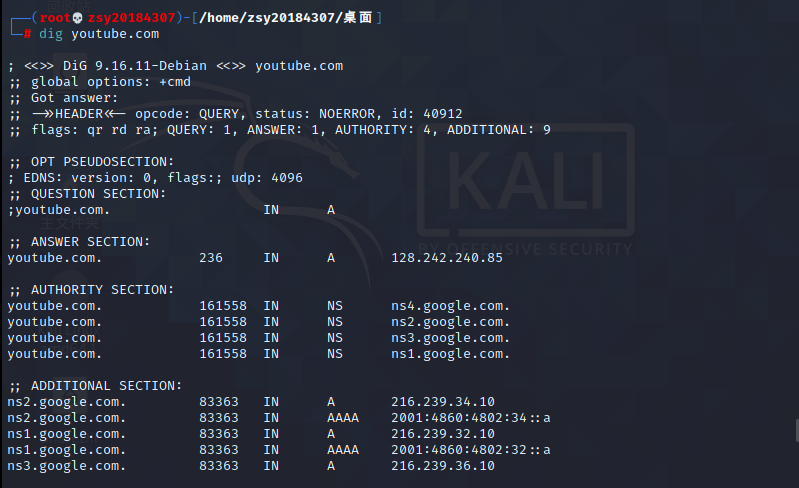

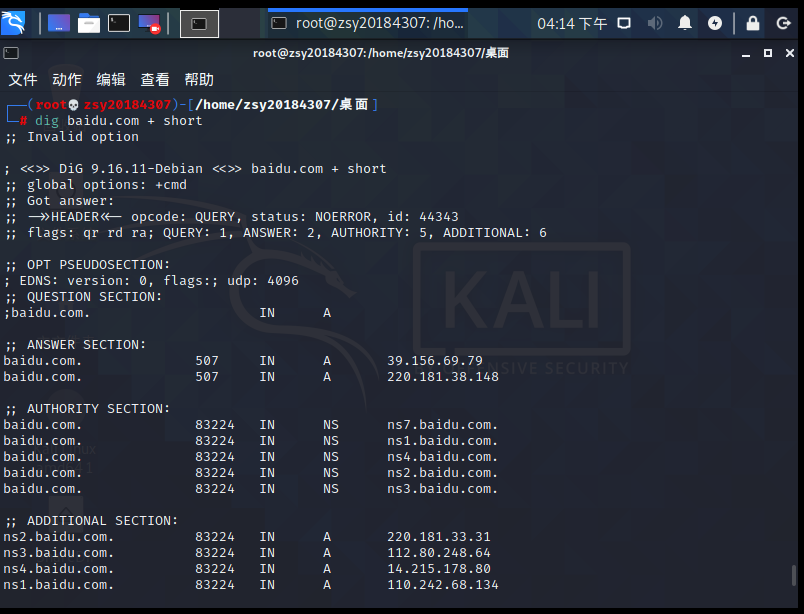

nslookup,dig域名查詢

nslookup可以得到DNS解析服務(wù)器保存的Cache的結(jié)果,但并不是一定準(zhǔn)確的。dig可以從官方DNS服務(wù)器上查詢精確的結(jié)果。

除此之外,dig命令還有很多查詢選項(xiàng),每個(gè)查詢選項(xiàng)被帶前綴(+)的關(guān)鍵字標(biāo)識(shí)。例如:

+[no]search:使用 [不使用] 搜索列表或 resolv.conf 中的域偽指令(如果有的話)定義的搜索列表。缺省情況不使用搜索列表。+[no]trace:切換為待查詢名稱從根名稱服務(wù)器開(kāi)始的代理路徑跟蹤。缺省情況不使用跟蹤。一旦啟用跟蹤,dig 使用迭代查詢解析待查詢名稱。它將按照從根服務(wù)器的參照,顯示來(lái)自每臺(tái)使用解析查詢的服務(wù)器的應(yīng)答。+[no]short:當(dāng)啟用 +short 選項(xiàng)時(shí),顯示 [或不顯示] 提供應(yīng)答的 IP 地址和端口號(hào)。+[no]stats:該查詢選項(xiàng)設(shè)定顯示統(tǒng)計(jì)信息:查詢進(jìn)行時(shí),應(yīng)答的大小等等。缺省顯示查詢統(tǒng)計(jì)信息。

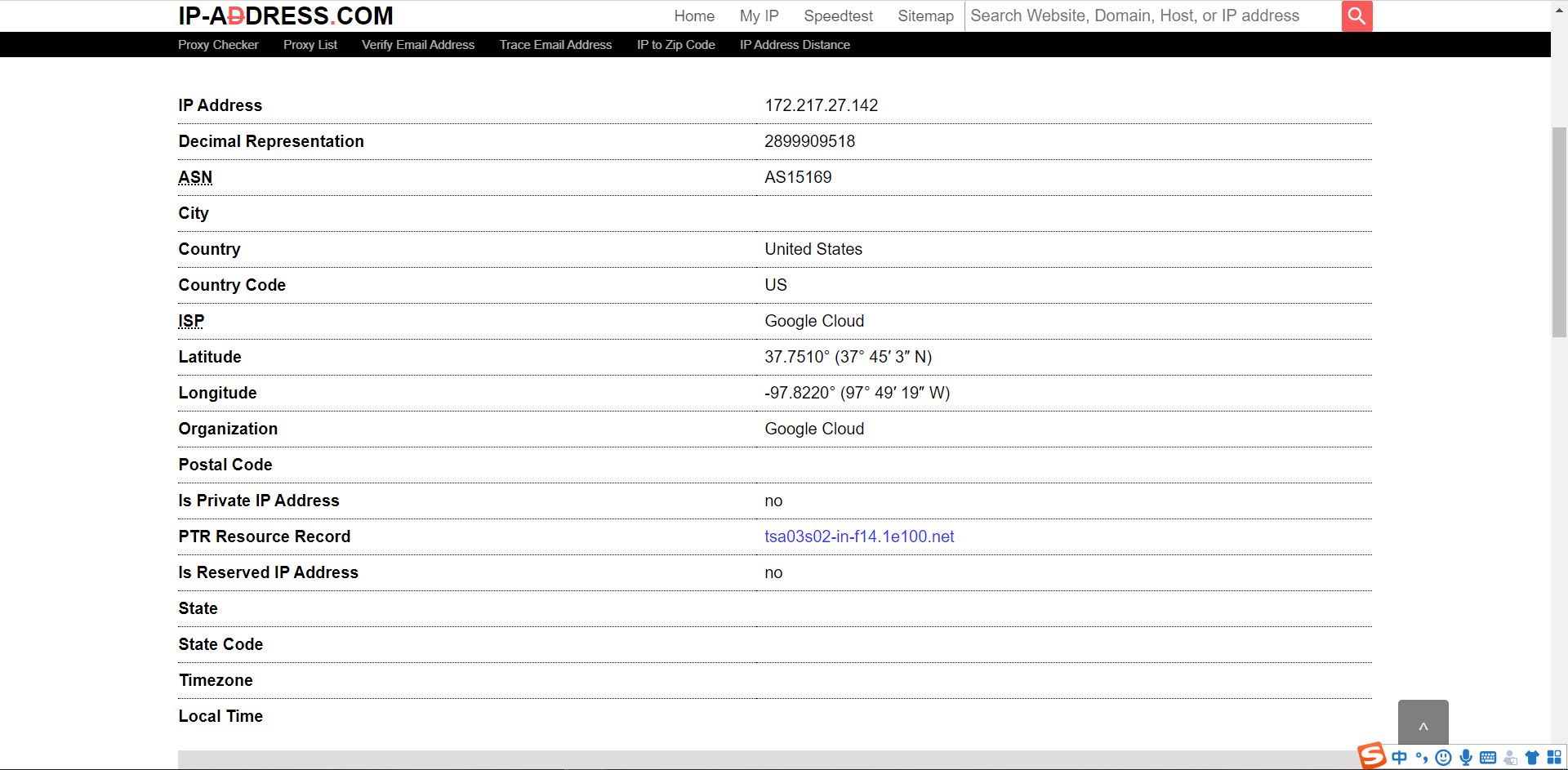

IP—ADDRESS反域名查詢

在網(wǎng)站首頁(yè)輸入你想查詢的ip地址,我在這里輸入的在nklookup里面查詢到的谷歌的地址

我們可以看到圖中顯示地址是在美國(guó)

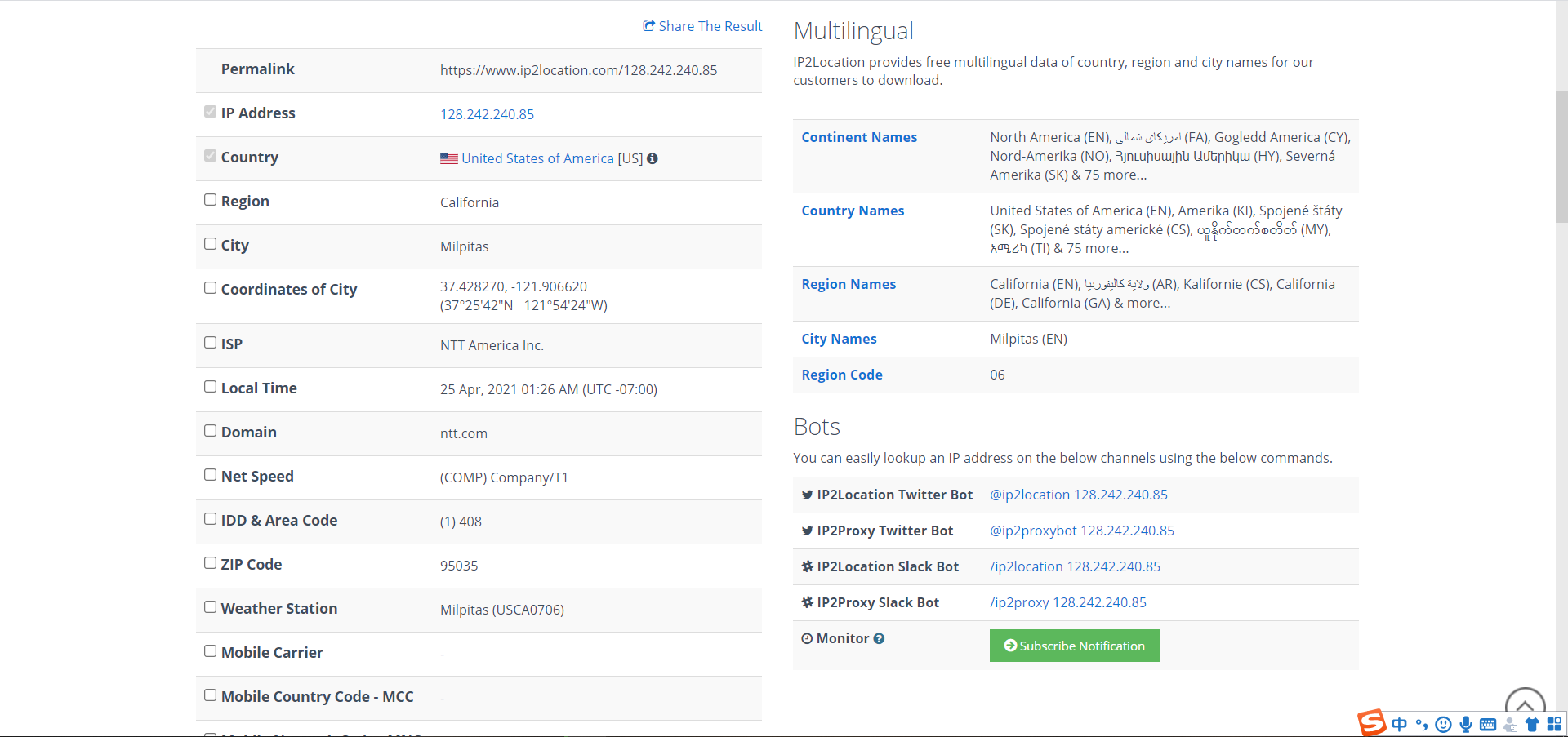

ip2location查詢

這里我們使用youtube的ip地址做試驗(yàn),我們發(fā)現(xiàn)查詢結(jié)果是在美國(guó)

基本的掃描技術(shù):主機(jī)發(fā)現(xiàn)、端口掃描、OS及服務(wù)版本探測(cè)、具體服務(wù)的查點(diǎn)

主機(jī)發(fā)現(xiàn)

-

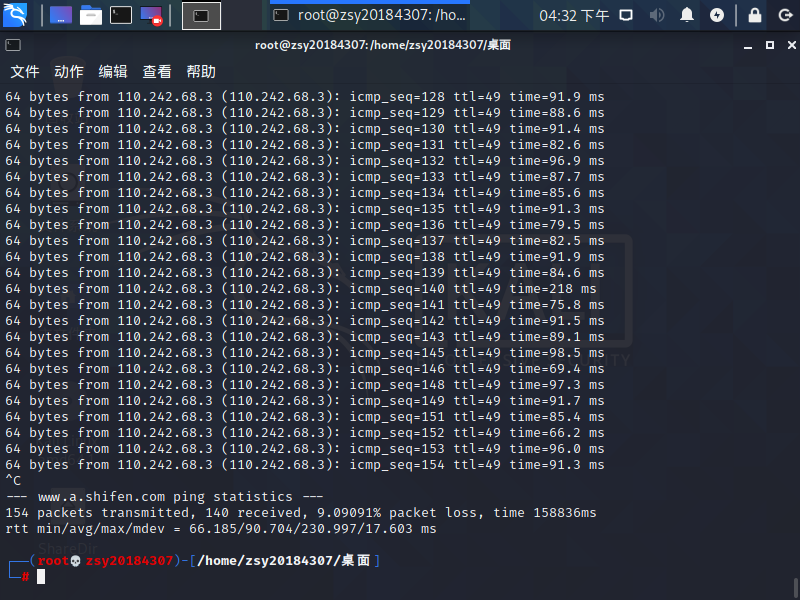

ICMP Ping命令

在kali終端輸入ping www.baidu.com

這里我忘記用Ctrl+c停止了,所以就只截圖了后半部分 -

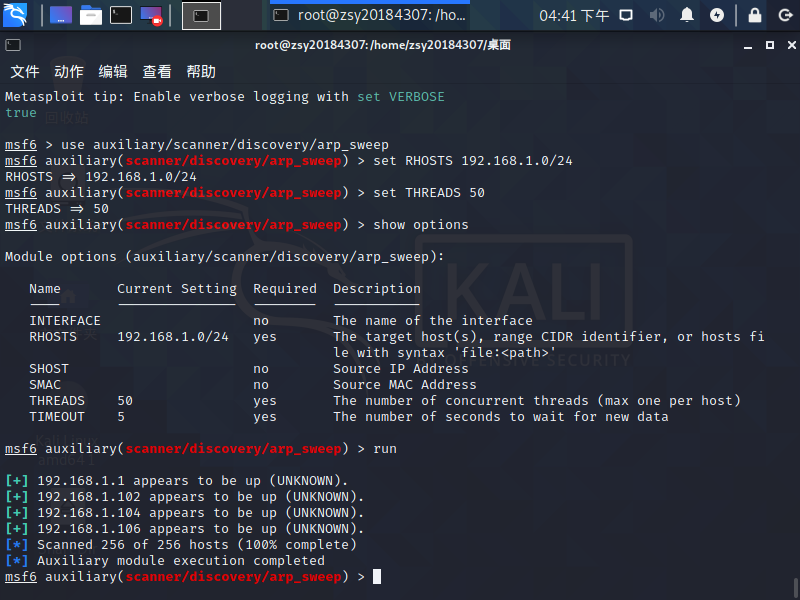

metasploit中的模塊

位于modules/auxiliary/scanner/discovery 主要有 arp_sweep, ipv6_multicast_ping,ipv6_neighbor, ipv6_neighbor_router_advertisement, udp_probe,udp_sweep。

arp_sweep 使用ARP請(qǐng)求枚舉本地局域網(wǎng)的活躍主機(jī),即ARP掃描器 udp_sweep 使用UDP數(shù)據(jù)包探測(cè)。

kali中輸入以下代碼:

sudo msfconsole //啟動(dòng)msf use auxiliary/scanner/discovery/arp_sweep //進(jìn)入arp_sweep模塊 set RHOSTS 192.168.1.0/24 //進(jìn)行hosts設(shè)置 set THREADS 50 //用于加快掃描速度 run //運(yùn)行

-

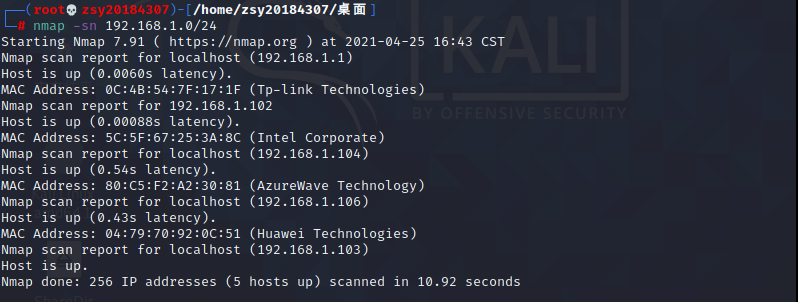

nmap探測(cè)

在linux里面用nmap指令來(lái)尋找同一網(wǎng)段中活躍的主機(jī)nmap -sn 192.168.1.0/24

端口掃描

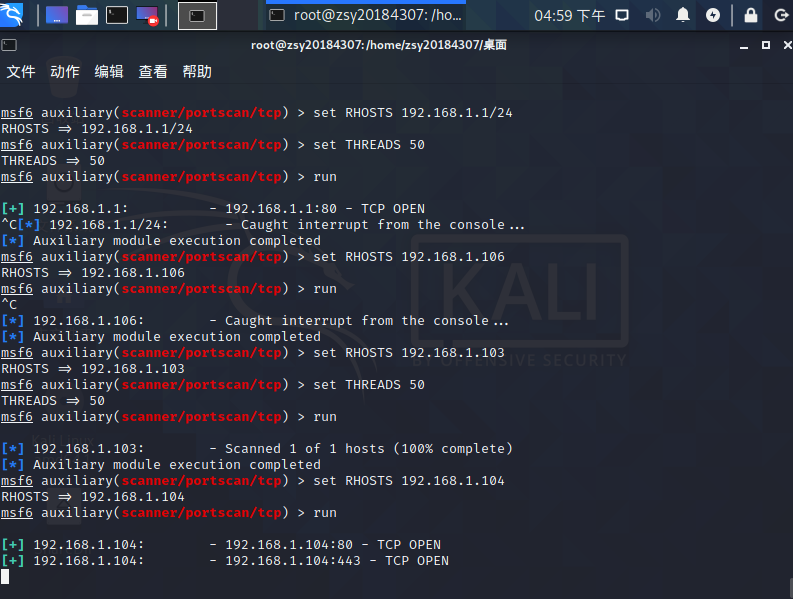

- metasploit的端口掃描模塊:利用metasploit中的

auxiliary/scanner/portscan中的掃描器進(jìn)行端口掃描,主要可以掃描以下五種端口: - ack:通過(guò)ACK掃描的方式對(duì)防火墻上未被屏蔽的端口進(jìn)行探測(cè)

- ftpbounce:通過(guò)FTP BOUNCE攻擊的原理對(duì)TCP服務(wù)進(jìn)行枚舉

- syn:使用發(fā)送TCP SYN標(biāo)志的方式探測(cè)開(kāi)放的端口

- tcp:通過(guò)一次完整的TCP鏈接來(lái)判斷端口是否開(kāi)放

- xmas:一種更為隱蔽的掃描方式,通過(guò)發(fā)送FIN,PSH,URG標(biāo)志能夠躲避一些TCP標(biāo)記檢測(cè)器的過(guò)濾

在kali中輸入以下代碼

sudo msfconsole //啟動(dòng)msf use auxiliary/scanner/portscan/tcp //進(jìn)入auxiliary/scanner/portscan/tcp模塊 set RHOSTS 192.168.1.104 //進(jìn)行hosts設(shè)置 set THREADS 50 //用于加快掃描速度 run //運(yùn)行

在這里我們只針對(duì)ip為192.168.1.104的主機(jī)進(jìn)行掃描,查看它有哪些端口是開(kāi)放的

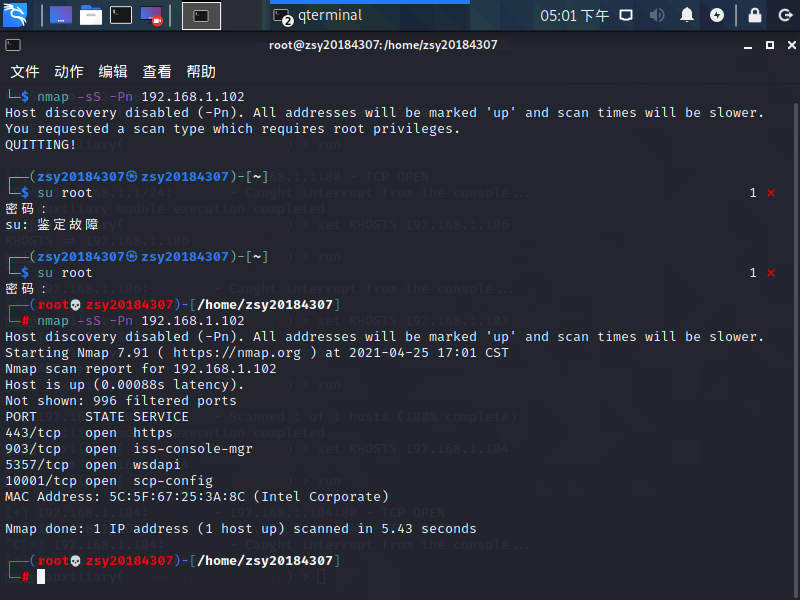

Nmap端口掃描,一般用到的參數(shù)如下:

-sT -sS -sF/-sX/-sN -sP -sU -sA -Pn -p -F

-

掃描類型:

-

-sT:TCP connect掃描

-

-sS:TCP syn掃描

-

-sF/-sX/-sN:通過(guò)發(fā)送一些標(biāo)志位以避開(kāi)設(shè)備或軟件的檢測(cè)

-

-sP:ICMP掃描

-

-sU:探測(cè)目標(biāo)主機(jī)開(kāi)放了哪些UDP端口

-

-sA:TCP ACk掃描

-

掃描選項(xiàng):

-

-Pn:在掃描之前,不發(fā)送ICMP echo請(qǐng)求測(cè)試目標(biāo)是否活躍

-

-O:辨識(shí)操作系統(tǒng)等信息

-

-F:快速掃描模式

-

-p<端口范圍>:指定端口掃描范圍

在Linux下使用nmap -sS -Pn 192.168.1.102命令

-

探測(cè)詳細(xì)服務(wù)信息

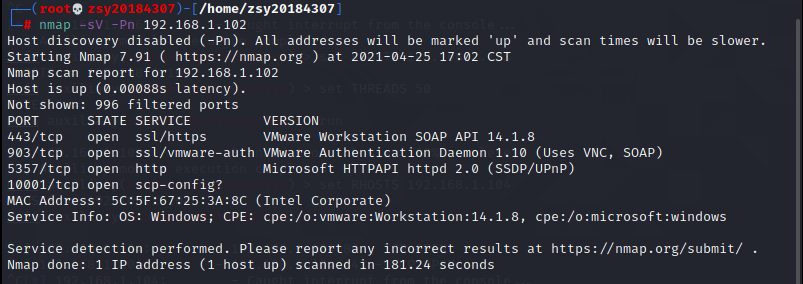

在Linux下使用nmap -sV -Pn 192.168.1.102命令

具體服務(wù)的查點(diǎn)

-

Telnet服務(wù)掃描

use auxiliary/scanner/telnet/telnet_version //進(jìn)入telnet模塊 set RHOSTS 192.168.1.0/24 //掃描192.168.1.0網(wǎng)段 set THREADS 100 //提高查詢速度 run

-

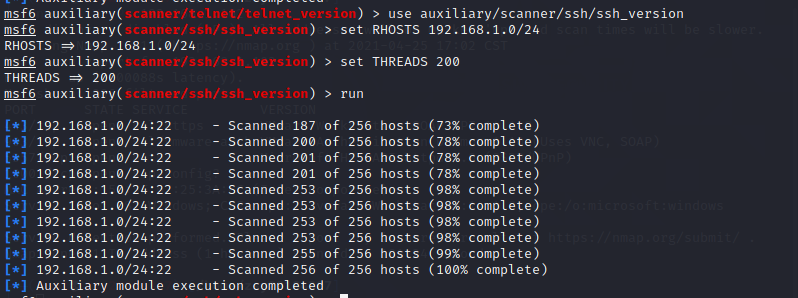

SSH服務(wù)掃描

在kali的msf下,輸入代碼

use auxiliary/scanner/ssh/ssh_version set RHOSTS 192.168.1.0/24 set THREADS 200 run

-

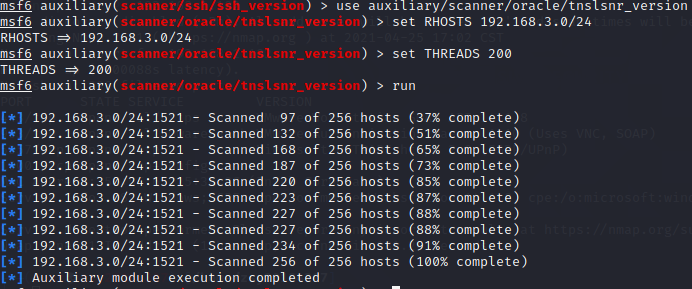

Oracle數(shù)據(jù)庫(kù)服務(wù)查點(diǎn)

use auxiliary/scanner/oracle/tnslsnr_version set RHOSTS 192.168.3.0/24 set THREADS 200 run

-

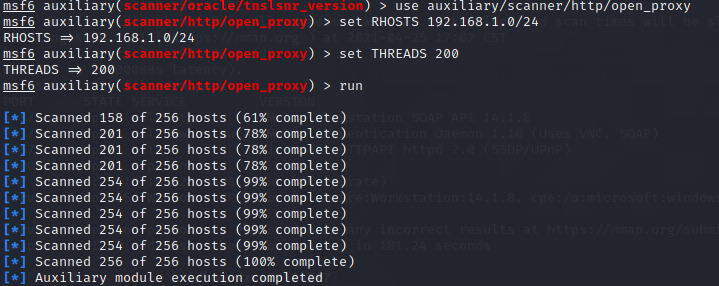

開(kāi)放代理探測(cè):open_proxy模塊

use auxiliary/scanner/http/open_proxy set RHOSTS 192.168.3.0/24 set THREADS 200 run

OS及服務(wù)版本探測(cè)

nmap -O 192.168.1.102

漏洞掃描:會(huì)掃,會(huì)看報(bào)告,會(huì)查漏洞說(shuō)明,會(huì)修補(bǔ)漏洞(以自己主機(jī)為目標(biāo))

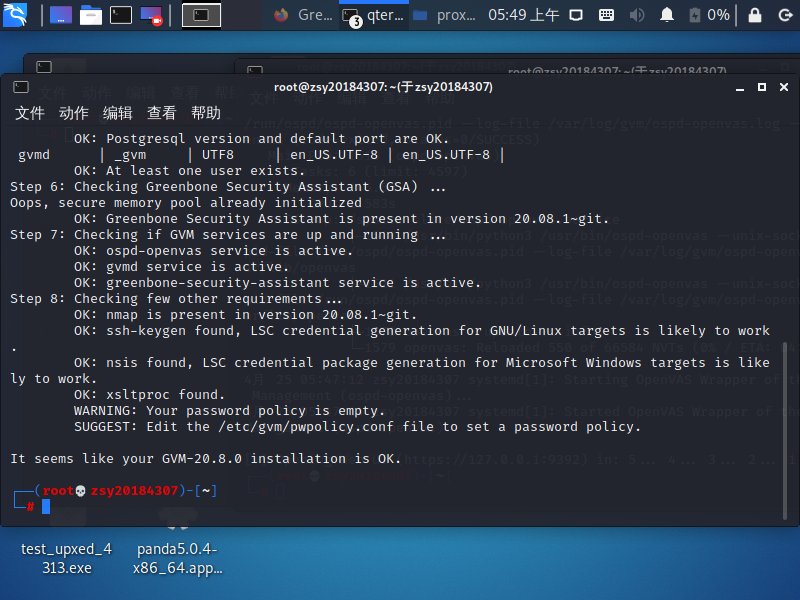

安裝GVM,安裝成功

輸入sudo gvm-start啟動(dòng),然后在瀏覽器打開(kāi)https://127.0.0.1:9392這個(gè)網(wǎng)頁(yè)

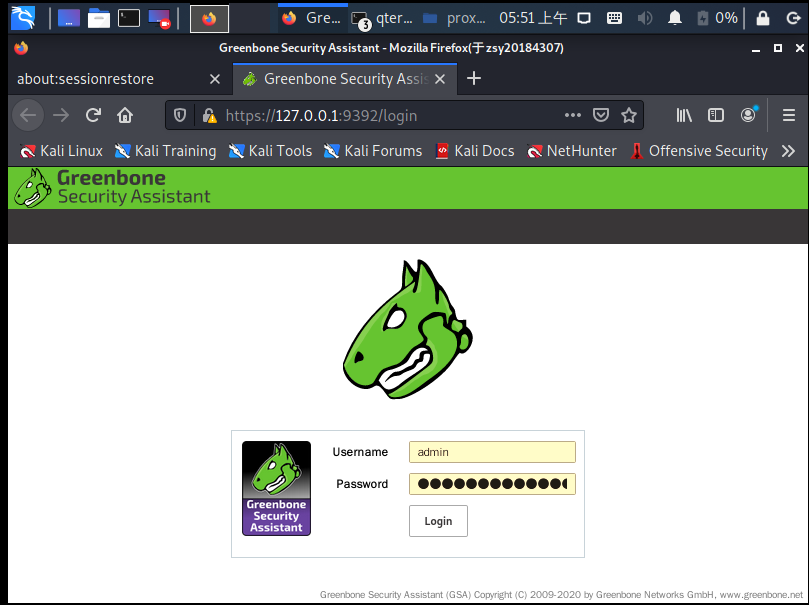

下圖是用戶名和密碼

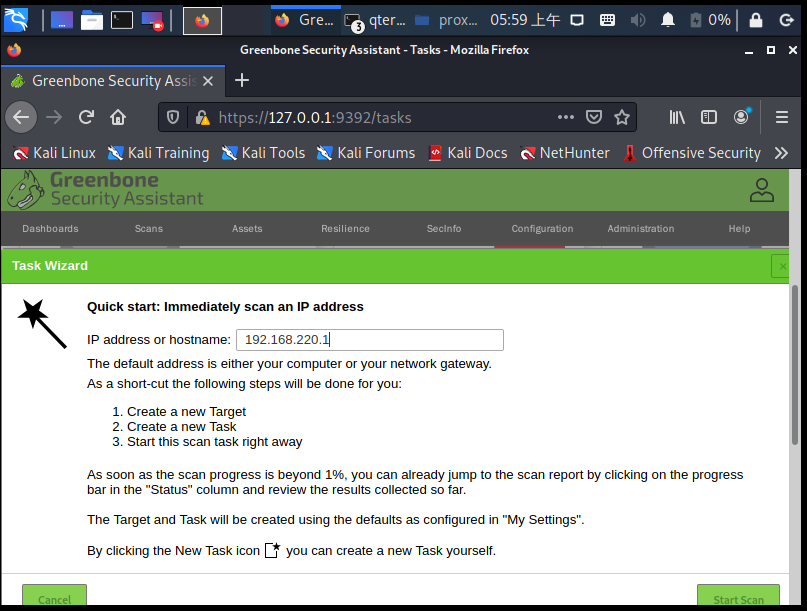

輸入要掃描的ip

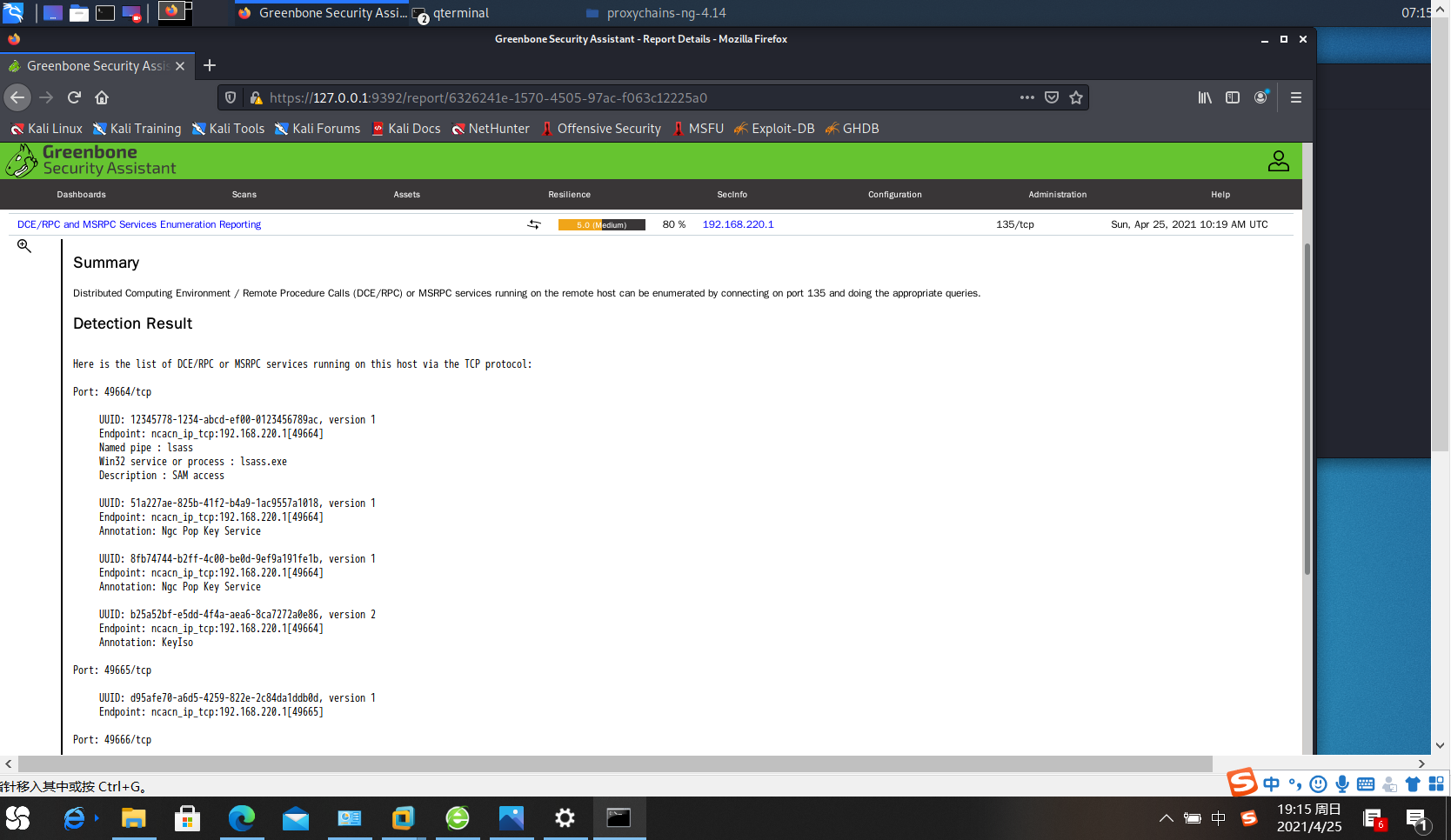

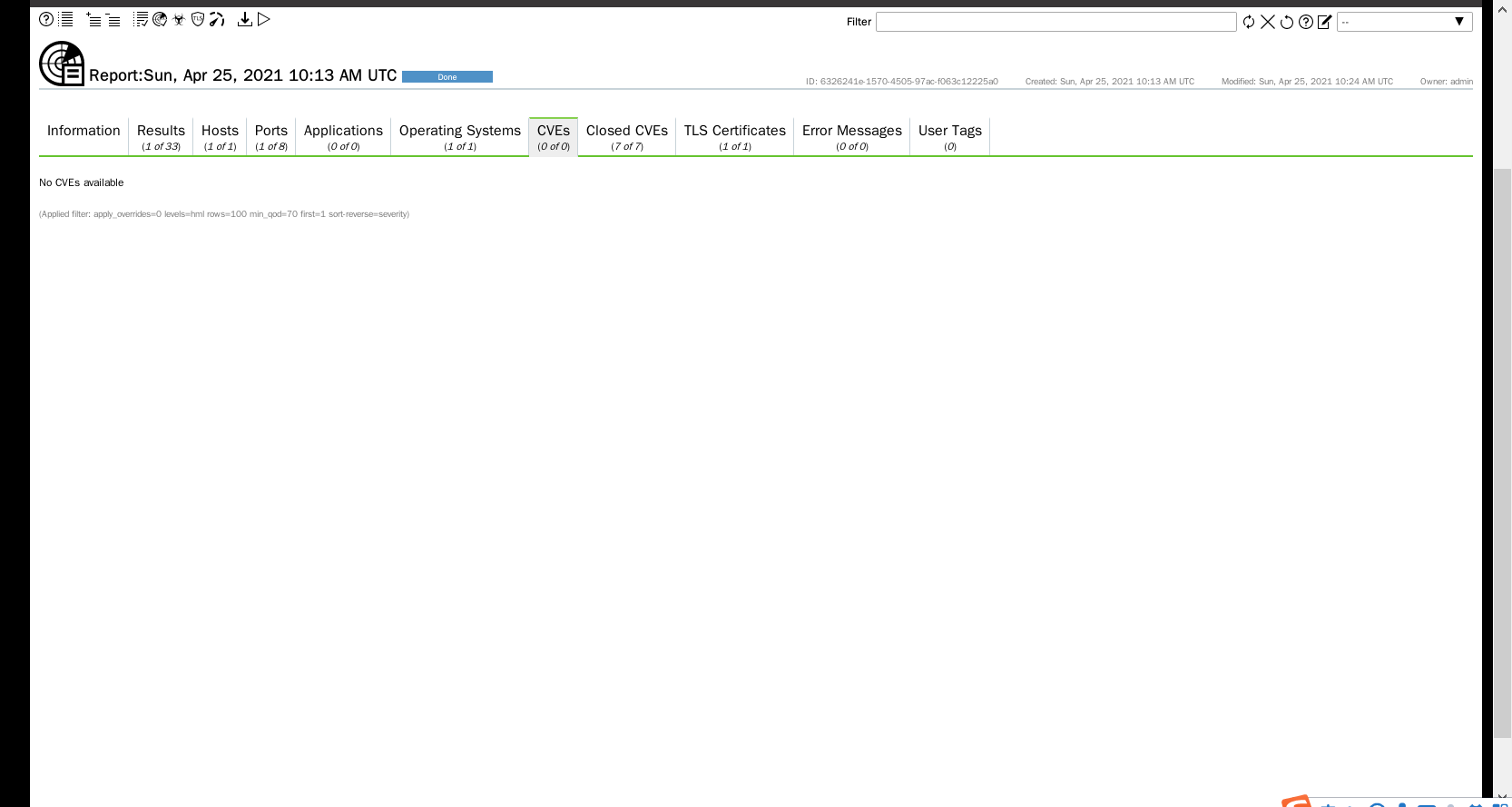

掃描完成后我們可以看到如下報(bào)告

沒(méi)有CVE

實(shí)驗(yàn)心得體會(huì)

這次實(shí)驗(yàn)在過(guò)程上總體不算太難,根據(jù)之前學(xué)長(zhǎng)的博客一步一步做就可以完成,主要是在裝GVM上會(huì)遇到困難,而且有些都是網(wǎng)上找不到的問(wèn)題,畢竟是一個(gè)軟件的安裝,也無(wú)法去驗(yàn)證具體哪一步錯(cuò)在哪里,只能是不斷的去試可能會(huì)出錯(cuò)的步驟,通過(guò)這次實(shí)驗(yàn),學(xué)習(xí)并嘗試使用了各種信息收集、漏洞掃描的方式,還掌握了漏洞的掃描和分析的基本方法,收益匪淺。

浙公網(wǎng)安備 33010602011771號(hào)

浙公網(wǎng)安備 33010602011771號(hào)