10 種最常見的 Active Directory (AD) 攻擊

Active Directory(AD)作為大多數組織的信息管理中樞,在身份驗證與訪問控制中發揮著至關重要的作用。這也使其成為網絡犯罪分子覬覦的目標,他們不斷尋找漏洞以竊取關鍵數據。為了有效防御AD環境遭受攻擊,了解常見的攻擊手段以及制定全面的防護策略至關重要。本文將帶你了解十大常見AD攻擊類型,并介紹如何快速檢測和防護。

一、基于密碼的攻擊

大多數AD系統依賴密碼作為第一道安全防線。然而,弱密碼或易猜密碼極易被攻擊者利用。因此,攻擊者往往通過暴力破解和密碼噴灑等方式尋找突破口。

暴力破解攻擊

暴力破解攻擊是最常見的密碼攻擊手段之一,攻擊者通過自動化工具系統性地嘗試各種密碼組合,大大縮短破解時間,快速攻破賬戶。

如何檢測暴力破解攻擊

監測單個賬戶或IP地址頻繁的登錄失敗嘗試,并關注異常的登錄行為模式。

密碼噴灑攻擊

與暴力破解不同,密碼噴灑攻擊更加隱蔽。攻擊者會針對大量賬戶嘗試使用一個常見的弱密碼(如“Password123”),以避免觸發賬戶鎖定機制,從而降低被發現的風險。

如何檢測密碼噴灑攻擊

觀察同一來源在多個賬戶上發生的登錄失敗事件,這是密碼噴灑攻擊的重要跡象。

防護建議

在組織內部統一推行強密碼策略和賬戶鎖定策略,并加強用戶安全意識教育,普及密碼管理最佳實踐。

密碼噴灑攻擊

二、基于NTLM認證的攻擊

新技術局域網管理器(NTLM)協議通過密碼哈希驗證身份。盡管提供了基本安全性,但仍容易被攻擊者利用,如哈希傳遞(Pass-the-Hash)攻擊和NTLM中繼(NTLM Relay)攻擊。

哈希傳遞(Pass-the-Hash)攻擊

攻擊者竊取賬戶密碼的哈希值,并將其作為憑證直接進行身份認證,無需知道明文密碼。由于NTLM不驗證哈希來源,攻擊者可以輕松繞過傳統身份驗證機制,偽裝成合法用戶進行橫向移動。

如何檢測哈希傳遞攻擊

關注異常用戶行為,如非工作時間、異常地理位置或設備發起的登錄嘗試,以及認證請求數量激增的情況。

NTLM中繼(NTLM Relay)攻擊

在中繼攻擊中,攻擊者截獲并轉發合法的認證請求及響應,從而繞過認證過程訪問AD資源,無需破解密碼或哈希。

如何檢測NTLM中繼攻擊

監控來自異常設備或IP地址的認證請求,并及時識別隨后的異常服務活動。

防護建議

盡量減少NTLM協議的使用,優先采用Kerberos認證;對于無法避免NTLM的場景,應強化審計,并結合用戶行為分析及時識別異常。

三、基于Kerberos認證的攻擊

Kerberos作為Windows默認的認證協議,雖然較NTLM更安全,但仍存在被攻擊的風險,典型攻擊包括Kerberoasting、銀票(Silver Ticket)攻擊和金票(Golden Ticket)攻擊。

Kerberoasting攻擊

攻擊者請求服務賬戶的Kerberos票據,從中提取加密的密碼哈希并進行離線破解。一旦成功,即可接管服務賬戶,進而實現權限提升和橫向滲透。

如何檢測Kerberoasting攻擊

持續監控事件ID 4769(Kerberos認證事件),若票據加密類型字段為0x17,需警惕可能存在的Kerberoasting行為。

銀票(Silver Ticket)攻擊

攻擊者利用服務賬戶的NTLM哈希偽造Kerberos服務票據(銀票),無需與域控制器交互即可訪問目標服務,極具隱蔽性。

如何檢測銀票攻擊

結合服務賬戶活動日志和Kerberos日志,識別不一致或異常操作。

金票(Golden Ticket)攻擊

攻擊者一旦掌握krbtgt賬戶的哈希,即可偽造合法的Kerberos票據(黃金票),實現對域內任何賬戶(包括管理員賬戶)的完全控制,且其影響可能持續存在,即使重置用戶密碼亦難以徹底清除。

如何檢測金票攻擊

關注異常持久時間較長的Kerberos票據活動,并調查異常訪問行為。

防護建議

服務賬戶應使用超過20位的復雜密碼并定期更換;定期雙重重置krbtgt賬戶密碼;啟用Kerberos詳細日志并持續監控異常事件。

四、基于復制機制的攻擊

AD復制過程用于在各域控制器間同步目錄數據,這一核心機制一旦被濫用,將導致嚴重信息泄露或權限篡改。典型攻擊包括DCSync和DCShadow。

DCSync攻擊

攻擊者偽裝成域控制器,向合法DC請求復制敏感數據(如管理員賬戶哈希),為進一步的權限提升或偽造黃金票鋪平道路。

如何檢測DCSync攻擊

監控事件ID 4928和4929,及時發現來源異常的復制請求。

DCShadow攻擊

攻擊者注冊惡意域控制器,偽裝正常復制活動,將惡意修改同步至AD。由于操作流程符合正常機制,傳統監控很難識別。

如何檢測DCShadow攻擊

審計事件ID 4672和5136,關注關鍵對象的未授權變更,以及復制拓撲的異常調整。

防護建議

嚴格控制復制權限,僅賦予必要賬戶;同時,實時監控AD復制行為,快速識別潛在威脅。

五、勒索軟件攻擊

勒索軟件通過加密關鍵數據勒索贖金,常以暴力破解、網絡釣魚或社會工程攻擊為入口。一旦入侵,惡意程序將在網絡中快速擴散,加密大量文件,導致業務中斷和數據喪失。

如何檢測勒索軟件攻擊

警惕文件批量重命名、刪除、可疑進程激增等異常活動,這些通常是勒索軟件爆發的前兆。

防護建議

持續審計AD及文件服務器的變更操作,及時發現異常行為;同時加強員工安全意識培訓,防范社會工程攻擊,并推行強密碼和多因素認證措施。

六、ADAudit Plus如何助力AD攻擊檢測與防御

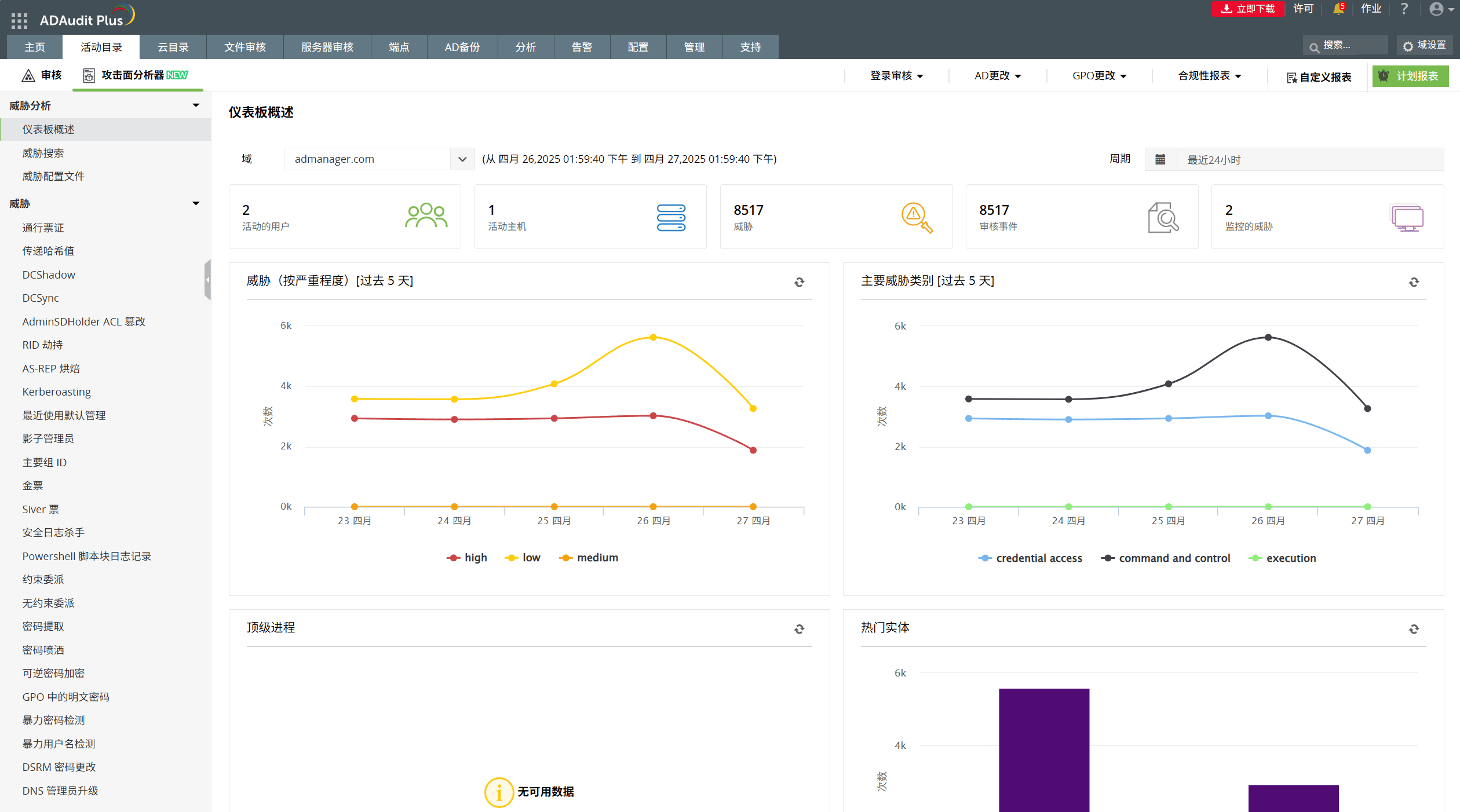

ManageEngine 卓豪ADAudit Plus 是一款AD及文件服務器審計系統,能提取分析 Windows 安全日志,審計 AD 操作,生成詳盡報表,滿足內外部審計需求 。

ADAudit Plus的攻擊面分析器功能為本地、云端及混合AD環境提供潛在威脅和配置缺陷的全面洞察。除直觀的威脅監控儀表板外,還提供針對25+種常見AD攻擊(如暴力破解、哈希傳遞、Kerberoasting和DCSync攻擊)的專屬檢測報表,幫助你及時發現異常,構筑堅固的AD安全防線。

借助 ADAudit Plus 的強大功能,全方位守護 Active Directory,輕松打造堅不可摧的安全防線!

浙公網安備 33010602011771號

浙公網安備 33010602011771號