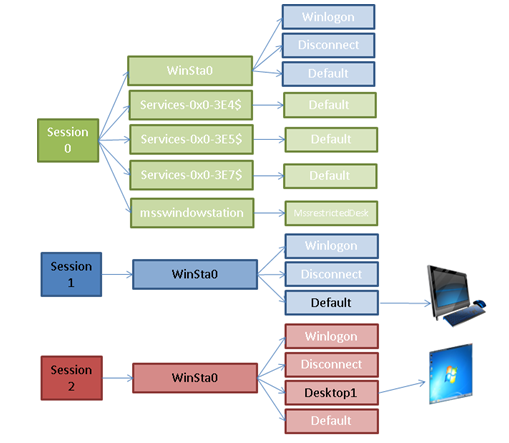

我們平常所說的Session是指一次終端登錄, 這里的終端登錄是指要有自己的顯示器和鼠標(biāo)鍵盤等, 它包括本地登錄和遠(yuǎn)程登錄。在XP時代每次終端登錄才會創(chuàng)建一個Session,但是在Vista后所有的服務(wù)程序都運(yùn)行在Session 0, 其他終端會依次運(yùn)行在session 1, session 2...

Logon Session

登錄Session是指不同帳號的登錄,它包括System登錄, 網(wǎng)絡(luò)登錄及活動交互登錄等。 我們在任務(wù)管理器里可以看到各種進(jìn)程運(yùn)行在不同的帳號下,比如System, Local Service, xxx Account等, 這些帳號有不同的權(quán)限。這里要注意區(qū)分上面的終端登錄Session, 每個終端登錄Session內(nèi)有好幾個Logon Session.

Window Station

按MSDN的說法,一個Window Station管理一個剪貼板(Clipboard),一個原子表(Atom Table)和一組桌面(Desktop)。為什么要有Window Station這個概念? 實(shí)際上每個Window Station對應(yīng)一個Logon Session, 也就是說通過Window Station, 把不同的帳號進(jìn)行隔離,防止他們相互影響, 試想其他人在你機(jī)器上執(zhí)行一個DCOM對象,如果沒有Window Station隔離,他可以直接操作你的桌面了。一個終端登錄Session可以有多個Window Station,但只能有一個可交互的活動Window Station, 也就是Winsta0.

Desktop

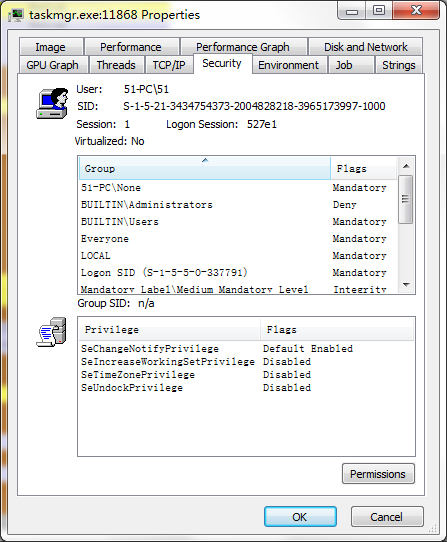

Sid

Sid表示Security Identifier, 它是一串唯一標(biāo)志符, 它可以表示代表一個帳號, 一個用戶組或是一次用戶登錄等, 具體可以參考這里

Token

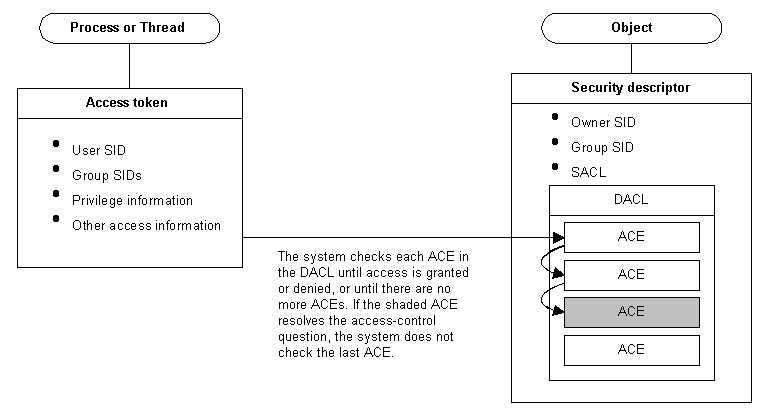

DACL和SACL

DACL(discretionary access control list)用來標(biāo)志某個安全對象允許被哪些對象訪問。SACL(system access control list )用來記錄某個安全對象被訪問的情況。具體可以參考這里

Security Descriptor

每個安全對象在創(chuàng)建時都可以指定一個安全描述符(Security Descriptor), 如果沒有指定就用進(jìn)程默認(rèn)的, 該描述符指定了哪些對象可以訪問該安全對象。大部分情況下我們都是傳NULL, 也就是用該進(jìn)程Token中默認(rèn)的。具體可以參考這里

Integrity level

這是UAC提供的新特性, 強(qiáng)制完整性控制(Mandatory Integrity Control), 它標(biāo)志某進(jìn)程的安全性級別, 安全級別的高低很大程度和該標(biāo)志相關(guān)聯(lián)。

下面的圖表示了Session, Window Station和Desktop的關(guān)系:

下面的圖表示當(dāng)某程序試圖訪問某個安全對象時, 系統(tǒng)是如何檢測的:系統(tǒng)會檢測Object的DACL列表, 根據(jù)當(dāng)前進(jìn)程的Token,判斷當(dāng)前進(jìn)程(線程)是否允許訪問該Object。

我們用Process Explorer查看某個進(jìn)程的屬性時, Security頁的信息如何理解?

Kernel Object, User Object, GDI Object的使用范圍?

怎樣以管理員的身份運(yùn)行某個程序?

如何判斷當(dāng)前進(jìn)程是否運(yùn)行在管理員賬號下?

//如果bCheckAdminMode是TRUE, 則除了檢測Admin賬號外,還檢測是真的運(yùn)行在Admin環(huán)境, 否則只是檢測Admin賬號。

BOOL Am_I_In_Admin_Group(BOOL bCheckAdminMode /*= FALSE*/)

{

BOOL fAdmin;

HANDLE hThread;

TOKEN_GROUPS *ptg = NULL;

DWORD cbTokenGroups;

DWORD dwGroup;

PSID psidAdmin;

SID_IDENTIFIER_AUTHORITY SystemSidAuthority= SECURITY_NT_AUTHORITY;

if ( !OpenThreadToken ( GetCurrentThread(), TOKEN_QUERY, FALSE, &hThread))

{

if ( GetLastError() == ERROR_NO_TOKEN)

{

if (! OpenProcessToken ( GetCurrentProcess(), TOKEN_QUERY,

&hThread))

return ( FALSE);

}

else

return ( FALSE);

}

if ( GetTokenInformation ( hThread, TokenGroups, NULL, 0, &cbTokenGroups))

return ( FALSE);

if ( GetLastError() != ERROR_INSUFFICIENT_BUFFER)

return ( FALSE);

if ( ! ( ptg= (TOKEN_GROUPS*)_alloca ( cbTokenGroups)))

return ( FALSE);

if ( !GetTokenInformation ( hThread, TokenGroups, ptg, cbTokenGroups,

&cbTokenGroups) )

return ( FALSE);

if ( ! AllocateAndInitializeSid ( &SystemSidAuthority, 2,

SECURITY_BUILTIN_DOMAIN_RID,

DOMAIN_ALIAS_RID_ADMINS,

0, 0, 0, 0, 0, 0, &psidAdmin) )

return ( FALSE);

fAdmin= FALSE;

for ( dwGroup= 0; dwGroup < ptg->GroupCount; dwGroup++)

{

if ( EqualSid ( ptg->Groups[dwGroup].Sid, psidAdmin))

{

if(bCheckAdminMode)

{

if((ptg->Groups[dwGroup].Attributes) & SE_GROUP_ENABLED)

{

fAdmin = TRUE;

}

}

else

{

fAdmin = TRUE;

}

break;

}

}

FreeSid ( psidAdmin);

return ( fAdmin);

}

如何提升權(quán)限?

注意只有原來是Disable的權(quán)限才可以提成Enable, 如果原來就沒有這個權(quán)限, 是提不上去的。

BOOL EnablePrivilege(HANDLE hToken, LPCTSTR lpszPrivilegeName)

BOOL EnablePrivilege(HANDLE hToken, LPCTSTR lpszPrivilegeName) {

{ TOKEN_PRIVILEGES tkp = {0};

TOKEN_PRIVILEGES tkp = {0}; BOOL bRet = LookupPrivilegeValue( NULL, lpszPrivilegeName, &tkp.Privileges[0].Luid );

BOOL bRet = LookupPrivilegeValue( NULL, lpszPrivilegeName, &tkp.Privileges[0].Luid ); if(!bRet) return FALSE;

if(!bRet) return FALSE;

tkp.PrivilegeCount = 1;

tkp.PrivilegeCount = 1; tkp.Privileges[0].Attributes = SE_PRIVILEGE_ENABLED;

tkp.Privileges[0].Attributes = SE_PRIVILEGE_ENABLED; bRet = AdjustTokenPrivileges( hToken, FALSE, &tkp, sizeof(tkp), NULL, NULL );

bRet = AdjustTokenPrivileges( hToken, FALSE, &tkp, sizeof(tkp), NULL, NULL );

return bRet;

return bRet; }

}如何判斷用戶的進(jìn)程完整性級別?

該信息包含在Integrity Level的SID里,通過GetTokenInformation, 第二個參數(shù)設(shè)置成TokenIntegrityLevel,大概代碼如下, 詳細(xì)可以參考后面下載的源代碼。

void CIntegrityLevel::Print(std::wostream& os) const

void CIntegrityLevel::Print(std::wostream& os) const {

{ SID* pSid = (SID*)m_pIntegrity->Label.Sid;

SID* pSid = (SID*)m_pIntegrity->Label.Sid; DWORD rid = pSid->SubAuthority[0];

DWORD rid = pSid->SubAuthority[0];

LPCTSTR lpszIntegrity = L"Unknown";

LPCTSTR lpszIntegrity = L"Unknown"; switch (rid)

switch (rid) {

{ case SECURITY_MANDATORY_UNTRUSTED_RID:

case SECURITY_MANDATORY_UNTRUSTED_RID: {

{ lpszIntegrity = L"Untrusted";

lpszIntegrity = L"Untrusted"; break;

break; }

} case SECURITY_MANDATORY_LOW_RID:

case SECURITY_MANDATORY_LOW_RID: {

{ lpszIntegrity = L"Low";

lpszIntegrity = L"Low"; break;

break; }

} case SECURITY_MANDATORY_MEDIUM_RID:

case SECURITY_MANDATORY_MEDIUM_RID: {

{ lpszIntegrity = L"Medium";

lpszIntegrity = L"Medium"; break;

break; }

}

case SECURITY_MANDATORY_MEDIUM_PLUS_RID:

case SECURITY_MANDATORY_MEDIUM_PLUS_RID: {

{ lpszIntegrity = L"Medium +";

lpszIntegrity = L"Medium +"; break;

break; }

} case SECURITY_MANDATORY_HIGH_RID:

case SECURITY_MANDATORY_HIGH_RID: {

{ lpszIntegrity = L"High";

lpszIntegrity = L"High"; break;

break; }

} case SECURITY_MANDATORY_SYSTEM_RID:

case SECURITY_MANDATORY_SYSTEM_RID: {

{ lpszIntegrity = L"System";

lpszIntegrity = L"System"; break;

break; }

} default:

default: {

{ lpszIntegrity = L"XXXXX";

lpszIntegrity = L"XXXXX"; }

} }

}

os << L"Integrity: " << lpszIntegrity << endl;

os << L"Integrity: " << lpszIntegrity << endl; }

}

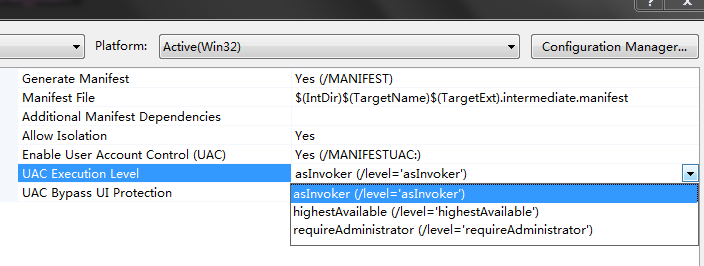

如何指定程序默認(rèn)啟動運(yùn)行的級別?

asInvoker:默認(rèn)選項(xiàng),新的進(jìn)程將簡單地繼承其父進(jìn)程的訪問令牌

highestAvailable:應(yīng)用程序會選擇該用戶允許范圍內(nèi)盡可能高的權(quán)限。對于標(biāo)準(zhǔn)用戶來說,該選項(xiàng)與asInvoker一樣,而對于管理員來說,這就意味著請求Admin令牌。

requireAdministrator:應(yīng)用程序需要Admin令牌。運(yùn)行該程序時,標(biāo)準(zhǔn)用戶將要輸入管理員的用戶名和密碼,而管理員則要在彈出的確認(rèn)對話框中進(jìn)行確認(rèn)。

上面只是我自己的一些理解和總結(jié), 由于不是專門搞安全相關(guān)的, 如果有不正確的地方, 歡迎指正。

注,這是部分測試代碼:MySecurityTest

浙公網(wǎng)安備 33010602011771號

浙公網(wǎng)安備 33010602011771號