美國愛因斯坦計劃2

從愛因斯坦2到愛因斯坦3

——再談美國愛因斯坦計劃

1 NCPS

NCPS(National CybersecurityProtection System,國家網絡空間安全保護系統)的核心就是保護美國聯邦政府的網絡空間基礎設施安全,其實可以簡單理解為其政府電子政務網絡的安全,尤其是互聯網出口安全,提升其防御網絡空間安全威脅的能力。

NCPS的關鍵技術點包括:

1)入侵檢測技術

2)入侵防御技術

3)高級網絡空間分析技術

a) 數據聚合與關聯

b) 可視化

c) 惡意代碼分析

d) 包捕獲

4)突發事件管理

5)信息共享與協作

上述這些關鍵技術分別體現在E1(Einstein 1)、E2(Einstein 2)和E3(Einstein3)中。

2 愛因斯坦計劃的路線圖

NCPS采用了漸進式迭代開發的方法論,并將整個任務分解為不同的子系統(Blocks)。每個子系統都有自己的迭代周期。而三個子系統之間是逐步增強、同時也不是完全取代的關系。

必須指出,E2的計劃并非都按期按量完成,Delay和調整是很正常的,研究一下GAO(美國審計署)對DHS的審計報告,以及DHS自己的內審報告和財報就能看出端倪。

2.1 Block1

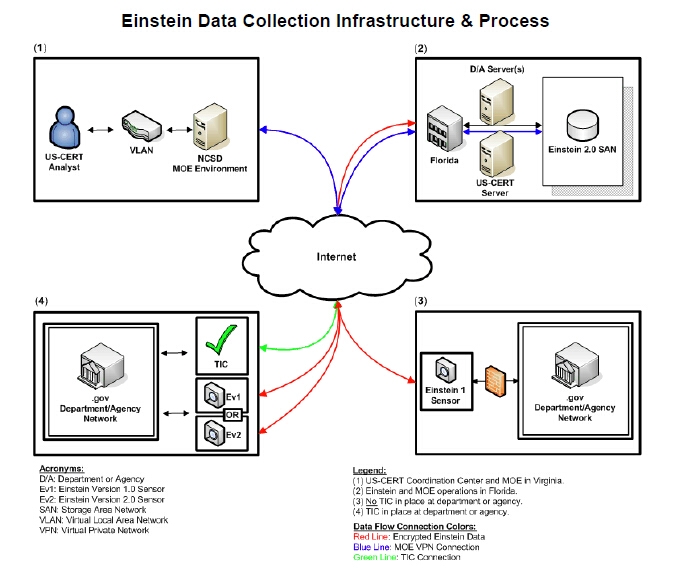

其實就對應E1,重點是Flow傳感器的部署和Flow存儲、Flow分析。這個我們已經分析過了,不再贅述。

2.2 Block2

其實就對應E2,又進一步分解為三個階段,分別是Block2.0,Block2.1和Block2.2。這里面2.0的歷時較長,還分出了幾個2.0.X版本。

2.2.1 Block2.0

Block2.0的核心工作是在電子政務網絡的邊界部署IDS,并且這項工作與TIC(相當于一個“電子政務互聯網收口計劃”)同步進行。

接著,在Block2.0中還加入了一些增強功能,包括:

1) 包捕獲技術:就是抓取網絡中可疑的網絡流量,并將這些payload存儲起來進行分析,構建起一個可以網絡惡意流量信息的抓取、存儲、分析的環境。

2) 惡意代碼分析中心:一個能夠安全自動地的提交和分析惡意代碼的工作環境,實現對惡意代碼樣本的安全提交、存儲、分析和研究。

3) 增強的分析中心:具備高吞吐能力的關系型數據庫和可視化分析工具,用以對大規模數據進行查詢分析和可視化,以及出具分析報表報告。

4) 突發事件管理系統:主要是構建一個全新的Incident(突發事件)管理系統,包括遵循相關的標準化流程、具有派單處置功能能夠,替代US CERT原有的那個類似系統。

5) 網絡空間指標體系庫(CIR):旨在讓US CERT與各聯邦機構部門之間分享各種與惡意網絡流量相關的威脅指標(例如DNS、EMAIL、文件哈希值等等)。

6) 網絡空間指標分析平臺(CIAP):就是對CIR中的各種CI(指標)進行分析的平臺。

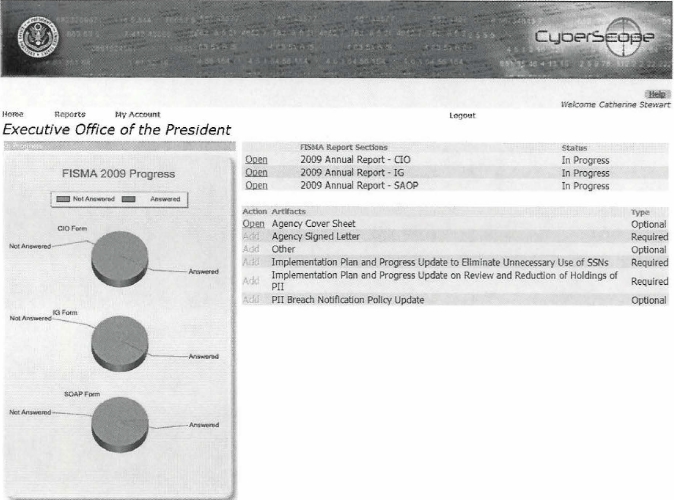

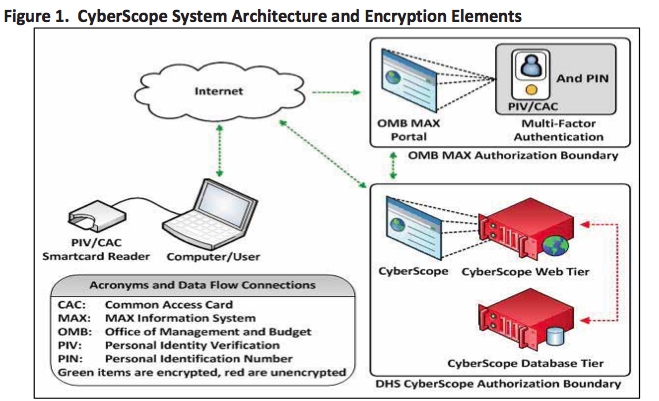

7) 與CyberScope集成:CyberScope是DHS聯合美國司法部開發的、OMB(美國行政管理和預算局)主管的一個用于對聯邦個機構進行持續監控的系統,能夠定期自動地產生各個機構的FISMA報表,2009年上線。通過Block2.0,能夠實現司法部的數據中心與DHS的數據中心進行數據交換。

8) 建立US CERT的公共網站:主要是重構CERT的網站,承辦單位是CMU的SEI軟件工程研究所,能夠與DHS的數據中心相連。

9) 建立US CERT的HSIN門戶:就是一個對內門戶網站,承包商是NC4。這個門戶網站旨在在CERT、聯邦機構、可信賴的合作伙伴之間構建一個信息分享協作和分析工作的社區。

很顯然,這里提到的Block2.0中的技術在之前的文章中都有提及。并且,CERT作為整體管控中心會收集到所有的相關信息并進行存儲和分析。說明,美國CERT在很早就提出了大數據分析的訴求。而同樣,很早就提出了惡意代碼分析環境的訴求,無疑包括了沙箱技術。根據我的研判,上面這些工作都應該是在2008~2010年間開展起來的。而上面提到的兩個網站(一內一外)其實都推遲到了Block2.2才開展起來。

2.2.2 Block2.1

Block2.1的核心就是搭建SIEM系統。其它還包括建立具有聚合和增強能力的數據存儲機制,多數據源關聯技術、和可視化技術。

SIEM的作用自不必多言。在Block2.1中,分析的數據源主要包括:Flow數據、Flow數據標簽、IDS告警、外部情報,以及CERT的各種黑白名單。

我們已經知道,CERT用到了Arcsight的SIEM產品,通過對CERT的調研,我推測他們在后來還用到了Splunk。

毫無疑問,E2中最大的SIEM管理中心應該位于CERT在佛羅里達Pensacola新建的數據中心。

通過SIEM的升級優化,在2013年,CERT利用SIEM每天分析的事件量達到了20億條。

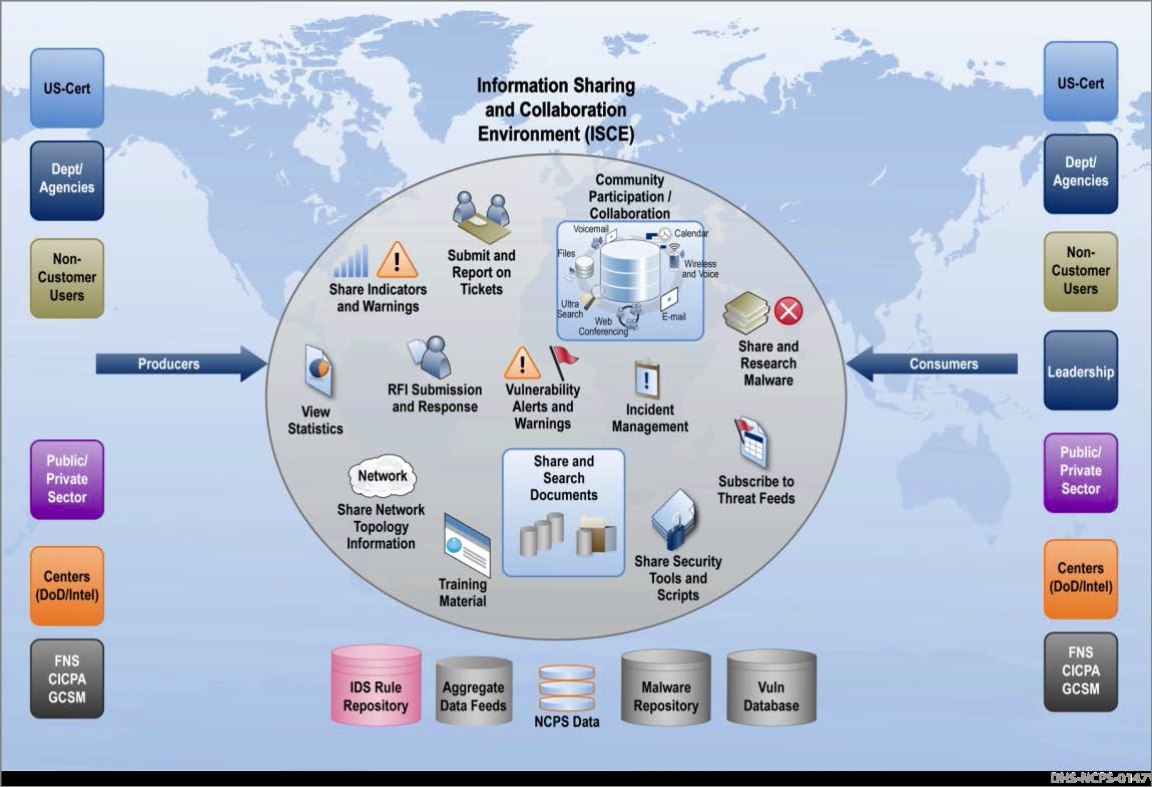

2.2.3 Block2.2

Block2.2的核心是各類網絡空間安全信息的共享與協作(ISCE),以及基于搜索技術的網絡調查分析追蹤能力。DHS為Block2.2的信息分享與協作定了幾個關鍵指標,包括該項目的各參與方能夠在30分鐘內分享到任何一方檢測并確認的網絡空間安全事件的數據和相關信息。

這也就是說,在E2的后面階段,主要使命是如何將這些收集到的天量數據,以及各種分析結果及時有效地使用起來。這項工作的確不易。我相信,他們目前都還未能完成此項工作。在2013年,建立ISCE的預算是490萬美元。

2.3 Block3

顧名思義,Block3就對應了E3。可以斷定,Block3也將會分為若干個階段來實施。當前處于Block3.0的階段。這個階段對應E3A(Einstein 3 Accelerated,愛因斯坦3促進計劃)。

NCPS的Block3.0綜合利用了商業技術和專門的政府技術對進出聯邦國內網絡的網絡流量施以入侵防御和基于威脅的決策。

Block3.0的核心就是入侵防御能力的構建,變被動監測為主動防御。此外,還包括對之前兩個計劃的能力增強。在Block3.0中,包括了對更加大量數據的采集、存儲與分析,更高效的信息共享與協作(要將之用于主動防御),更強大的流分析能力和SIEM能力(這部分到底如何增強尚處于機密狀態,具體內容不得而知),引入網絡管理、性能管理技術,同時還增強了運維操作環境。

在進入Block3之前,DHS在2010年進行了一個名為“第三階段演練”的先導性項目,用于進行可行性論證和試點。可以判定,論證在2011年(或之前)順利完成,并啟動了Block3.0計劃。在之前的大部分時間都是設計開發,而在第一個聯邦國內機構部署上線已經是2013年7月了。

目前尚不清楚Block3.X或者Block3.0.X已經進展到哪期了,但是可以確定的是,從2013年開始至今,DHS針對E3的業務模式已經從原來的有DHS部署IDP設備轉成了DHS跟ISP簽署合同,由ISP來提供IDP服務的方式。當然,DHS與ISP之間有一個專用內部網絡用來交換相關信息。通過此舉,降低了所需預算,也提前了落地的時間進度。根據DHS自己的估計,原本采用自建模式,覆蓋美國所有聯邦政府機構需要到2018財年,而通過這種公私聯營的方式,全覆蓋可以在2015財年實現,即提前了3年。

在今年及其最近這段時間,Block3.X的核心工作是部署IDP的兩個關鍵能力:DNS重定向(DNS sinkhole)和EMAIL過濾),DHS分析認為這兩種防御能力能夠覆蓋85%的網絡攻擊行為。

3 TIC的參考架構分析

說到愛因斯坦計劃,不僅要看他的技術,還要看他的落地,也就是部署。部署很重要,部署得不好,愛因斯坦可能就無法獲得必要的信息,而分析就成了無源之水。而說到愛因斯坦傳感器的部署,就必須說到DHS的TIC(可信互聯網連接)計劃,這也是CNCI的一項重要工作。從E2開始,傳感器的部署跟TIC息息相關。而TIC又牽扯到了整個美國電子政務網絡的升級改造。

在2013年10月分,DHS發布了TIC的參考架構V2.0。這個文檔結構嚴謹、條理清晰,頗具參考價值。聯想到現在很多單位,包括我們國家的電子政務外網也在建立一些安全標準、規范和指引,希望能夠借鑒一下這個文檔的框架和組織形式。

受篇幅所限,這里僅作簡單分析,目的乃是襯托愛因斯坦計劃。

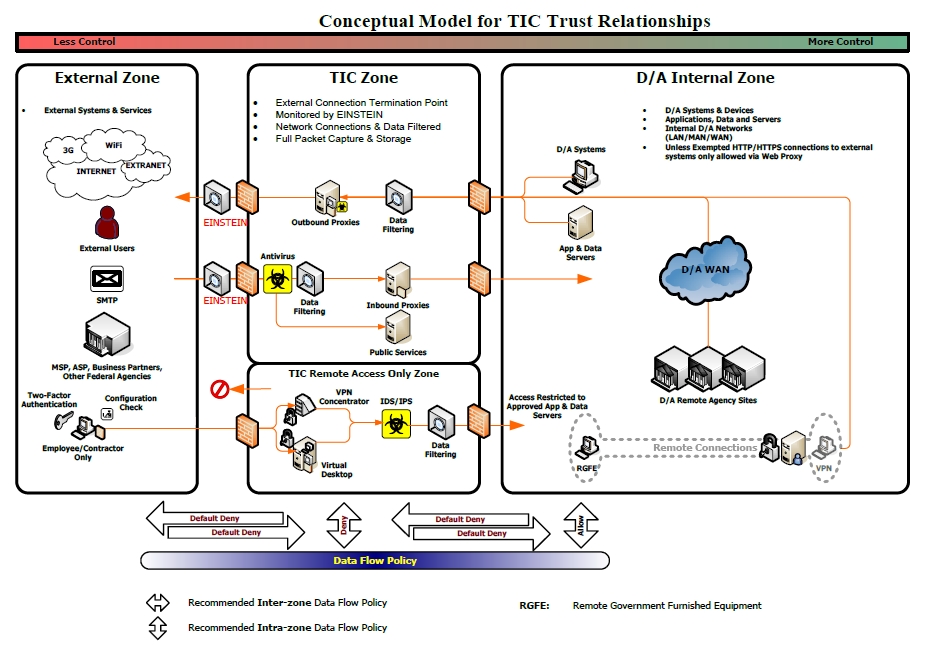

上圖展示了TIC的概念模型。整個TIC包括模型包括三塊:外部區域,TIC區域和內部區域。而愛因斯坦傳感器或者IPS就部署在TIC區域和外部區域之間。注意,公共服務都部署在TIC區域,我們可以把TIC類比為一個DMZ區,但更加復雜。

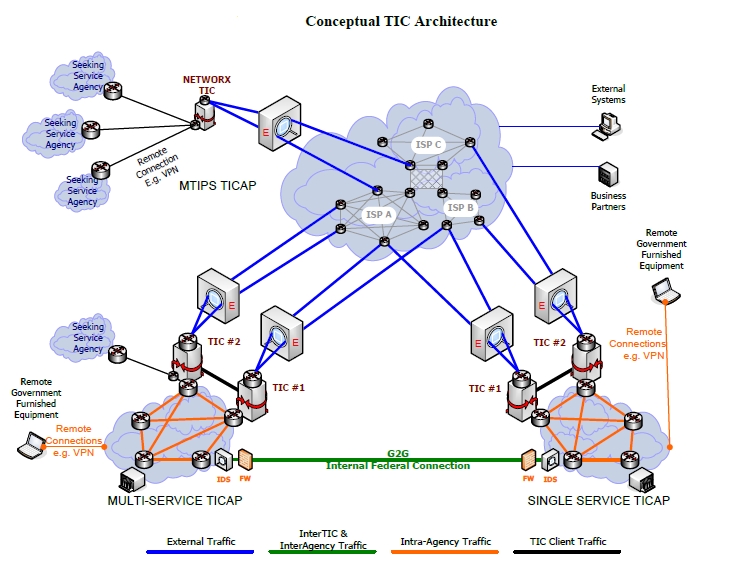

上圖是TIC的概念部署架構,比我上一篇文章中的TIC邏輯架構更形象些。

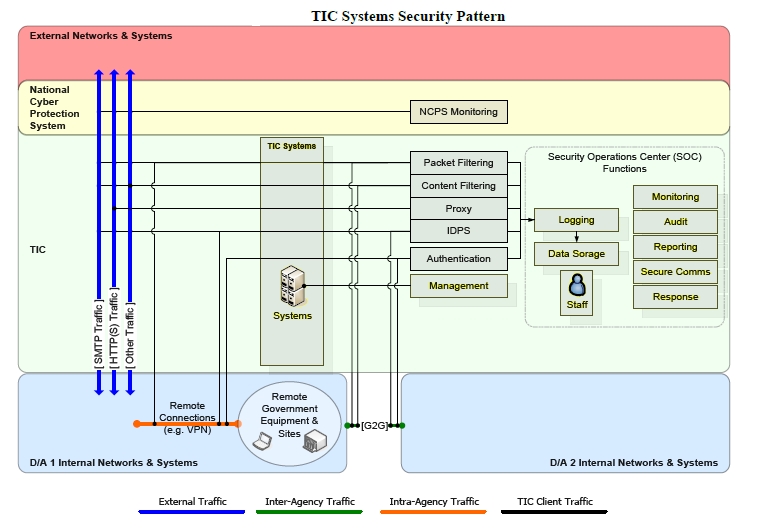

上圖則展示了TIC的關鍵安全功能。圖中的NCPS監控設施就包括了愛因斯坦傳感器/IPS。此外,可以看到,有專門的針對在TIC中建立SOC的要求(OMB M-08-16)。注意,這里的SOC不是CERT 的SOC,而只是管理TIC的SOC,不要混淆。而事實上,SOC與NCPS監控設施之間應該有聯系的,也就是說TIC SOC是可以跟CERT SOC相連的。

4 E3A的技術分析

正如前面在介紹Block3.0所述,E3A作為E3的第一階段計劃,首先就落到了DNS防護和電子郵件過濾上。

DNSSinkhole技術

DNS Sinkhole技術用于阻止已經被植入政府網絡的惡意代碼與外部的惡意域名之間的通訊,它能夠將惡意代碼的DNS連接請求重定向到安全的服務器,或者是Sinkhole Server,從而阻止惡意代碼的后續行為(譬如下載木馬和諜件)。與此同時,ISP(互聯網服務提供商)和DHS可以收集到這些試圖連接確定的或者可疑的DNS的請求信息,并對他們進行進一步地分析。

Email過濾技術

電子郵件過濾技術使得DHS能夠在網絡上對所有發給政府網絡用戶的郵件進行掃描,能夠識別含有惡意代碼的附件、惡意URL等,將其過濾掉,并可以轉發到特定位置,以供分析人員進一步檢測。

無論是DNS防護還是郵件過濾,都屬于這個IPS設備中的核心功能,并且IPS設備主要依靠所謂的指標特征(Indicator)來進行識別。這些指標包括:

1) IP地址和DNS域名:說白了就是一份IP和DNS的黑名單。這份黑名單由DHS的分析師來制定和下發。

2) 電子郵件頭:包括發件日期、主題、發件人、發件人地址、鏈接、附件,等等。

3) 文件:惡意文件的特征標記。

4) 其它各種特征串。

在E3A中,IPS就是根據上述指標特征進行惡意郵件過濾和惡意DNS連接阻斷,工作很單純。但是作為整個體系,需要DHS后臺的分析師定義出清晰地特征指標并下發給IPS設備,此外,還需要快速地在各個ISP間/IPS設備間進行指標特征的信息分享。很多時候,指標特征是DHS下發給ISP服務商,再由ISP根據具體情況進行修訂和下發。同時,ISP也能識別并提交新的指標特征。

一旦IPS識別到某個攻擊行為,不僅會進行阻斷,而且還會產生告警,并將告警及其相關的情境信息經由ISP提交給CS&C。這些信息包括:唯一的告警ID、發生告警的聯邦機構、產生告警的指標/動作對、告警的時間、相關的netflow流數據,并且,可能地話,還有被隔離或者被捕獲/存儲的相關數據報文。

5 E3A的業務模式和部署進展

2013年7月,第一個聯邦機構部署才正式上線E3A服務,整個2013年共部署了4個單位。從2013年開始至今,DHS針對E3的業務模式已經從原來的有DHS部署IDP設備轉成了DHS跟ISP簽署合同,由ISP來提供IDP服務的方式。當然,DHS與ISP之間有一個專用內部網絡用來交換相關信息。

在這種模式下,對聯邦機構提供E3A服務的不直接是DHS的CS&C(也就是負責運營愛因斯坦的部門),而是ISP。而ISP將這些服務包裝成一個MSS(可管理安全服務),同時DHS對ISP提出了明確清晰的服務目標和服務水平要求,而服務具體如何是實現則是MSSP(即ISP)的事。

通過此舉,降低了所需預算,也提前了落地的時間進度。根據DHS自己的估計,原本采用自建模式,覆蓋美國所有聯邦政府機構需要到2018財年,而通過這種公私聯營的方式,全覆蓋可以在2015財年實現,即提前了3年。

此外,到2013財年底,82%的流量都納入了IDS檢測范圍之內(E2)。還有一個有趣的指標是技術成果轉化為商業產品和開源項目的轉化率,達到了89%。

在2013年,花費在E3A(Block3.0)和E2增強版(Block2.2)上的預算高達1.16億美元。

不過,由于其業務模式轉變為借助ISP來提供服務,后續的預算應該會逐步減少。

http://blog.51cto.com/yepeng/1426454

浙公網安備 33010602011771號

浙公網安備 33010602011771號