瞄準(zhǔn)Windows的新興僵尸網(wǎng)絡(luò):Kraken

?

2021 年 10 月,ZeroFox Intelligence 披露了名為 Kraken 的僵尸網(wǎng)絡(luò)。Kraken 通過 SmokeLoader 進(jìn)行傳播,每次更新攻擊基礎(chǔ)設(shè)施時(shí)都會(huì)擴(kuò)大規(guī)模。盡管與 2008 年發(fā)現(xiàn)的 Kraken 僵尸網(wǎng)絡(luò)同名,但二者并沒有其他共同點(diǎn)。

功能

自從 2021 年 10 月以來,Kraken 僵尸網(wǎng)絡(luò)一直在針對(duì) Windows 積極開發(fā)。盡管 Bot 的功能相對(duì)簡單,但攻擊者一直在持續(xù)更新。其具有的典型功能如下:

持久化

收集主機(jī)信息

下載并執(zhí)行程序

遠(yuǎn)程命令執(zhí)行

竊取加密貨幣錢包

屏幕截圖

開端

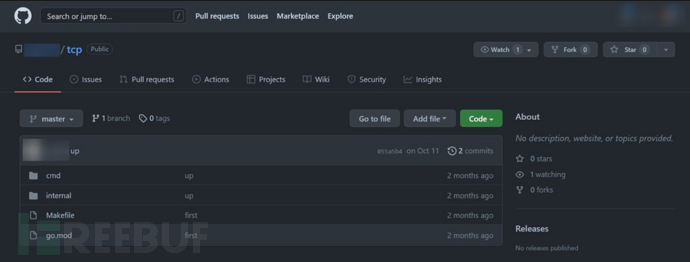

Kraken 的早期版本在 2021 年 10 月 10 日被上傳到 GitHub 上,該版本的源代碼早于在野發(fā)現(xiàn)的任何樣本。但目前尚不清楚,GitHub 上的代碼是否屬于攻擊者或者是攻擊者只是利用了該代碼進(jìn)行開發(fā)。

早期版本代碼

感染

Kraken 在 SmokeLoader 下載的自解壓 RAR SFX 文件中進(jìn)行傳播。SFX 文件中包含一個(gè) UPX 加殼的 Kraken、一個(gè) RedLine Stealer 和一個(gè)用于刪除 Kraken 的程序。后續(xù)版本除了使用 UPX 加殼,也使用 Themida 進(jìn)行加殼。

SFX 文件

持久化

Kraken 會(huì)將自身移動(dòng)到 %AppData%\Microsoft處。文件名是硬編碼的,諸如 taskhost.exe、Registry.exe和 Windows Defender GEO.exe等。

為了持久化隱藏,Kraken 運(yùn)行以下兩個(gè)命令:

powershell -Command Add-MpPreference -ExclusionPath %APPDATA%\Microsoft

attrib +S +H %APPDATA%\Microsoft\

PowerShell 命令控制 Microsoft Defender 不掃描 Kraken 所在目錄,而 attrib 控制文件隱藏。

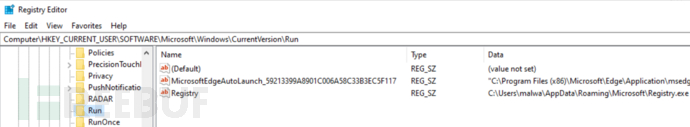

Kraken 利用注冊(cè)表保持系統(tǒng)啟動(dòng)時(shí)自啟動(dòng)。

注冊(cè)表項(xiàng)

注冊(cè)表鍵值的名稱是另一個(gè)硬編碼值,早期版本名為 Networking Service,后期使用 Networking5 Servic1e、Networking5r Servirc1er等。

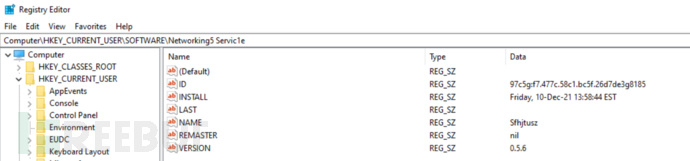

注冊(cè)表項(xiàng)

每個(gè)版本中都保持不變的是:

ID:混淆的 UUID

INSTALL:安裝時(shí)間戳

LAST:空

NAME:混淆的文件和運(yùn)行密鑰

REMASTER:nil

VERSION:0.5.6

特征

Kraken 的功能相對(duì)其他僵尸網(wǎng)絡(luò)仍然是十分簡單的,主要將失陷主機(jī)的相關(guān)信息回傳給 C&C 服務(wù)器。收集信息如下所示:

主機(jī)名

用戶名

構(gòu)建 ID(TEST_BUILD_+第一次運(yùn)行的時(shí)間戳)

CPU 信息

GPU 信息

操作系統(tǒng)和版本

Kraken 最初用于更新 Bot、執(zhí)行 Payload 以及接收文件等功能的下載文件功能,在最新版本中已經(jīng)合并為一個(gè)。

攻擊者曾經(jīng)也增加了 SSH 爆破功能,但很快就被刪除了。C&C 服務(wù)器發(fā)送 ScreenShot命令,樣本就會(huì)截取系統(tǒng)的屏幕截圖。

最近添加的功能是竊取加密貨幣錢包:

%AppData%\Zcash

%AppData%\Armory

%AppData%\bytecoin

%AppData%\Electrum\wallets

%AppData%\Ethereum\keystore

%AppData%\Exodus\exodus.wallet

%AppData%\Guarda\Local Storage\leveldb

%AppData%\atomic\Local Storage\leveldb

%AppData%\com.liberty.jaxx\IndexedDB\file__0.indexeddb.leveldb

目前支持的命令有:

Position

ScreenShot

SHELL

UPLOAD

命令解析代碼

控制面板

自從 2021 年 10 月以來,控制面板已經(jīng)更新了很多版本。盡管 GitHub 上的源碼包含 C&C 服務(wù)器的代碼,但是并不包含控制面板。

Kraken

最初的面板是 Kraken面板,提供了基本的數(shù)據(jù)統(tǒng)計(jì)、上傳下載 Payload 以及與批量受控主機(jī)交互等功能。

控制面板

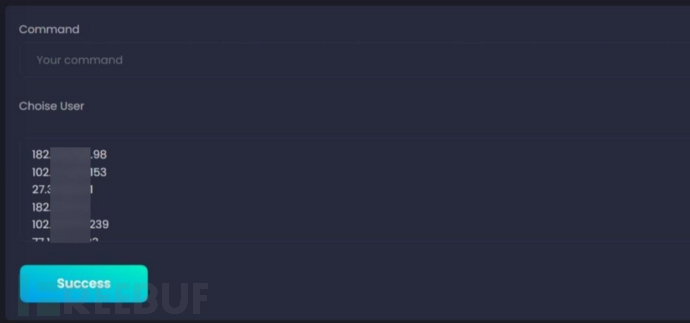

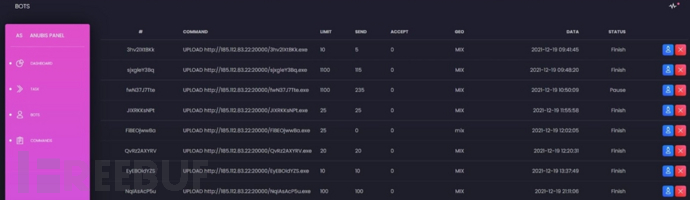

Anubis

當(dāng)前的控制面板為 Anubis面板,提供的信息比原有面板多得多。可以查看歷史命令記錄與有關(guān)受害者的相關(guān)信息。

控制面板

Anubis面板在后續(xù)更新中增加了選擇目標(biāo)執(zhí)行的能力,這樣可以更精細(xì)地控制攻擊目標(biāo)。

指定運(yùn)行

歷史記錄

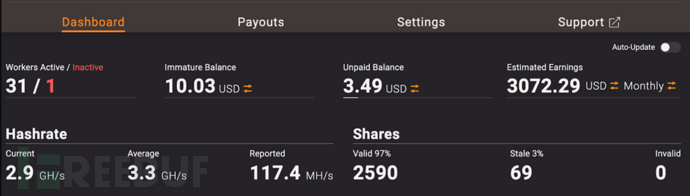

隨著 Kraken 僵尸網(wǎng)絡(luò)規(guī)模的不斷擴(kuò)大,也在部署其他信息竊密程序和挖礦程序,僵尸網(wǎng)絡(luò)挖礦每月的收入大概在 3000 美元左右。

礦池信息

結(jié)論

Kraken 的活動(dòng)曾經(jīng)一度減弱,但在短時(shí)間內(nèi)就會(huì)啟用新端口或者新的 C&C 服務(wù)器。通過對(duì)命令的監(jiān)控,攻擊者專注于部署信息竊密程序,特別是 RedLine Stealer。

IOC

65.21.105.85

91.206.14.151

95.181.152.184

185.112.83.22

185.112.83.96

185.206.212.165

213.226.71.125

1d772f707ce74473996c377477ad718bba495fe7cd022d5b802aaf32c853f115

d742a33692a77f5caef5ea175957c98b56c2dc255144784ad3bade0a0d50d088

ddf039c3d6395139fd7f31b0a796a444f385c582ca978779aae7314b19940812

dcaaef3509bc75155789058d79f025f14166386cec833c2c154ca34cfea26c52

54d36e5dce2e546070dc0571c8b3e166d6df62296fa0609a325ace23b7105335

095c223b94656622c81cb9386aefa59e168756c3e200457e98c00b609e0bb170

0f0cabb24d8cc93e5aed340cfc492c4008509f1e84311d61721a4375260a0911

2ced68e4425d31cca494557c29a76dfc3081f594ff01549e41d2f8a08923ef61

3215decffc40b3257ebeb9b6e5c81c45e298a020f33ef90c9418c153c6071b36

ef3e0845b289f1d3b5b234b0507c554dfdd23a5b77f36d433489129ea722c6bb

7c76ca5eb757df4362fabb8cff1deaa92ebc31a17786c89bde55bc53ada43864

48c2f53f1eeb669fadb3eec46f7f3d4572e819c7bb2d39f22d22713a30cc1846

43f46a66c821e143d77f9311b24314b5c5eeccfedbb3fbf1cd484c9e4f537a5d

8c4294e3154675cd926ab6b772dbbe0e7a49cae16f4a37d908e1ca6748251c43

?

浙公網(wǎng)安備 33010602011771號(hào)

浙公網(wǎng)安備 33010602011771號(hào)