向量數據庫的安全分析

研究背景

- 云計算賦能LLM發展

- 提供彈性算力資源,降低LLM訓練/推理成本

- 云服務商提供預訓練模型API和微調工具,加速業務部署

- 云生態集成數據存儲與分析工具,推動LLM商業化

- 向量數據庫的核心作用

- 解決非結構化數據(文本、圖像等)的存儲與檢索難題

- 通過Embedding技術將數據轉為向量,支持語義相似性搜索

- 應用場景:

- LLM訓練數據清洗與去重

- 增強模型實時知識庫,減少幻覺

- 安全注入私有數據

主流開源向量數據庫分析

| 數據庫 | 特點 | 全球部署量 | 主要云平臺分布 | 技術參數 |

|---|---|---|---|---|

| Milvus | 高擴展性,實時相似性搜索 | 3500+ | 阿里云(18%)、AWS(12%)、騰訊云(9%) | 維度上限32K,Go/C++開發 |

| Qdrant | 支持復雜過濾,分布式部署 | 3700+ | AWS(18%)、谷歌云(7%)、Azure(4%) | 無維度限制,Rust開發 |

| Weaviate | 多模態支持,內置知識圖譜 | 8000+ | AWS(25%)、谷歌云(18%)、阿里云(7%) | 維度上限65K,Go開發 |

| Chroma | 輕量級嵌入式,開發者友好 | 4700+ | AWS(32%)、谷歌云(10%)、Azure(8%) | 參數未公開,Python開發 |

專用向量數據庫:Milvus、Qdrant、Weaviate、Chroma與用ES存儲有什么區別?

核心架構與設計目標

| 類別 | 專用向量數據庫 | Elasticsearch (ES) |

|---|---|---|

| 定位 | 專為高維向量相似性搜索優化,支持大規模非結構化數據管理 | 通用全文搜索引擎,通過插件擴展向量功能(如dense_vector) |

| 架構 | - Milvus:分布式微服務架構,計算與存儲分離 - Qdrant:Rust編寫,內存效率優先 - Chroma:輕量級嵌入式設計 |

基于Lucene的倒排索引,向量搜索作為附加功能 |

| 數據模型 | 原生支持向量存儲與相似性計算,內置向量索引算法(HNSW、IVF等) | 需通過字段類型dense_vector定義向量,依賴插件實現近似搜索 |

性能對比

| 維度 | 專用向量數據庫 | Elasticsearch |

|---|---|---|

| 搜索速度 | - Milvus/Qdrant:億級向量毫秒級響應(單查詢<100ms) - 優化索引參數(如nprobe)平衡精度與速度 |

向量搜索性能顯著低于專用庫,尤其超1000萬向量時索引速度慢10倍 |

| 并發能力 | Milvus分布式架構支持高QPS(百億級數據千級并發) | 高并發下資源占用高,需頻繁調優 |

| 擴展性 | - Milvus:自動分片+負載均衡 - Qdrant:動態資源分配 | 水平擴展依賴分片,但向量索引重建成本高 |

功能特性差異

| 功能 | 專用向量數據庫 | Elasticsearch |

|---|---|---|

| 混合搜索 | - Weaviate:原生支持向量+關鍵詞混合檢索(BM25+向量) - Qdrant:強元數據過濾(如地理坐標) |

全文檢索+向量搜索需復雜DSL拼接,性能損耗大 |

| 索引類型 | 多索引支持(HNSW/IVF/DiskANN),靈活適配場景 | 僅支持HNSW/IVF,且依賴插件 |

| 數據管理 | - Milvus:動態Schema、TTL、多租戶 - Chroma:無原生持久化(依賴外部DB) |

成熟的數據備份、快照和跨集群復制能力 |

| 開發體驗 | - Chroma:LangChain深度集成,適合快速原型 - Weaviate:GraphQL接口(學習曲線陡) |

RESTful API成熟,但向量API需額外學習 |

適用場景推薦

| 場景 | 推薦方案 | 理由 |

|---|---|---|

| 純向量搜索 | Milvus/Qdrant | 億級數據低延遲,分布式架構保障性能 |

| 混合搜索(文本+向量) | Weaviate/ES | Weaviate原生混合檢索更高效;若已有ES生態可擴展插件 |

| 輕量級/原型開發 | Chroma | 極簡API,無縫集成LangChain |

| 傳統系統升級 | ES/PGVector | 利用現有SQL或ES生態,降低遷移成本 |

| 實時低延遲 | Redis/Qdrant | 內存計算優化,適合廣告推薦等場景 |

安全與運維

| 維度 | 專用向量數據庫 | Elasticsearch |

|---|---|---|

| 部署復雜度 | - Milvus:需K8s運維,組件多 - Chroma:Docker部署簡易 |

成熟集群方案,但向量插件增加配置復雜度 |

| 安全風險 | 默認配置易暴露未授權API(如Milvus的Restful接口) | RBAC、TLS加密等企業級安全特性完善 |

| 成本 | 自建需硬件投入,云托管按量計費(如Pinecone) | 許可證費用+高資源消耗,成本可控性低 |

如何選擇?

- 選專用向量數據庫:需超大規模向量搜索、低延遲、定制索引優化(如Milvus/Qdrant),或快速原型開發(Chroma)。

- 選ES若:已有ES生態,需結合全文檢索、日志分析與向量搜索,且數據規模中等(千萬級以下)。

- 混合方案:用ES處理結構化數據+專用庫處理向量(如ES召回文本,Milvus精排向量),兼顧性能與功能。

安全風險分析

1. 數據泄露風險

- 攻擊路徑:

- 原生API未授權訪問:默認部署的Restful API無認證機制(如Milvus/Qdrant),攻擊者可直接查詢敏感數據。

- Web管理工具暴露:如Milvus的Attu界面未授權訪問可竊取數據。

- 在線API文檔調試漏洞:開放調試接口導致數據泄露。

- 危害:企業隱私數據、專業領域內容直接暴露。

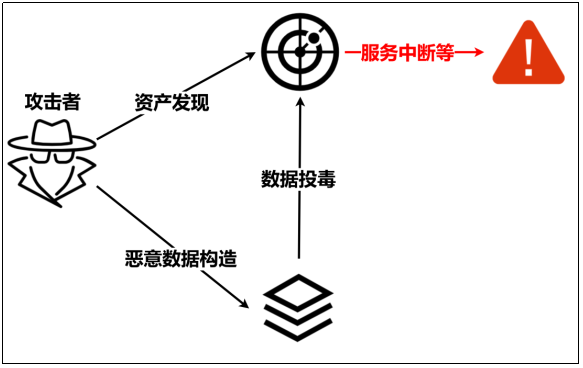

2. 數據投毒風險

- 前提:API存在未授權訪問漏洞。

- 攻擊方式:

- 模型誤導:注入錯誤標簽向量(如篡改推薦結果)。

- 后門攻擊:隱藏觸發器向量(特定條件下觸發錯誤輸出)。

- 數據污染:插入低質量向量干擾檢索結果。

- 索引破壞:構造高相似噪聲向量降低搜索效率。

3. 傳統漏洞風險

- 服務端請求偽造(SSRF):如Milvus的connect接口可訪問內網資源。

- 路徑遍歷:Qdrant多個CVE漏洞(CVE-2024-3584等)可竊取系統文件。

- 拒絕服務(DoS):Qdrant/Weaviate漏洞(CVE-2023-38975等)導致服務中斷。

緩解措施

- 訪問控制強化:啟用數據庫認證或集成外部權限系統(如RBAC)。

- 及時更新補丁:修復N Day漏洞(如Qdrant路徑遍歷漏洞)。

- 數據內容審計:定期檢測異常向量(如投毒數據)。

- 自動化監控:建立API操作異常告警機制。

總的來說,向量數據庫作為LLM核心基礎設施,其默認無認證機制的特性導致數據泄露與投毒風險突出,需通過強制訪問控制和持續監控降低風險。云服務商及企業應優先關注API安全配置與漏洞修復。

浙公網安備 33010602011771號

浙公網安備 33010602011771號