我們?cè)谶M(jìn)入內(nèi)網(wǎng)之前,如果組織對(duì)外開放了Web服務(wù),那么,我們可以通過(guò)收集Web服務(wù)資產(chǎn),梳理出資產(chǎn)對(duì)應(yīng)的指紋、詳細(xì)版本,再查詢Web應(yīng)用程序的漏洞情報(bào),根據(jù)漏洞情報(bào),我們?cè)賹ふ覍?duì)應(yīng)的漏洞驗(yàn)證腳本、利用腳本,對(duì)系統(tǒng)進(jìn)行Web層面的安全漏洞檢測(cè)。Web層面的安全漏洞檢測(cè)包括但不限于:SQL注入、跨站腳本攻擊、文件上傳漏洞、代碼/命令執(zhí)行、框架漏洞等。一般地,我們可以從兩個(gè)層面來(lái)對(duì)Web應(yīng)用程序進(jìn)行安全漏洞檢測(cè),如下:功能與參數(shù)層面、框架層面。功能與參數(shù)層面主要檢測(cè)SQL注入、跨站腳本攻擊、文件上傳、代碼/命令執(zhí)行等漏洞,框架層面主要檢測(cè)框架等漏洞。

功能與參數(shù)層面

對(duì)于功能與參數(shù)層面,我們可以使用全流量漏洞檢測(cè)軟件,對(duì)系統(tǒng)進(jìn)行安全漏洞檢測(cè),例如:Xray、靂鑒等。我們這里演示Xray的漏洞檢測(cè)。首先瀏覽器設(shè)置代理,如圖:

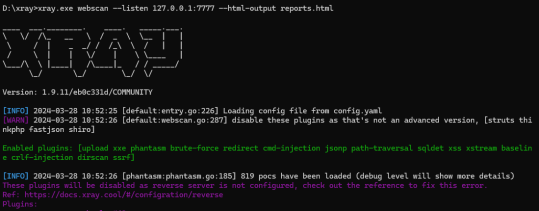

接下來(lái),啟動(dòng)Xray程序,對(duì)瀏覽器的流量進(jìn)行監(jiān)聽,如圖:

對(duì)于框架層面,我們亦可以使用全流量漏洞檢測(cè)軟件,對(duì)系統(tǒng)進(jìn)行安全漏洞檢測(cè),例如:Xray、靂鑒等。如圖:

wpscan是針對(duì)wordpress框架進(jìn)行漏洞檢測(cè)的軟件,kali里已集成該檢測(cè)軟件,如圖:

struts框架檢測(cè)程序是針對(duì)struts框架進(jìn)行漏洞檢測(cè)的軟件,如圖:

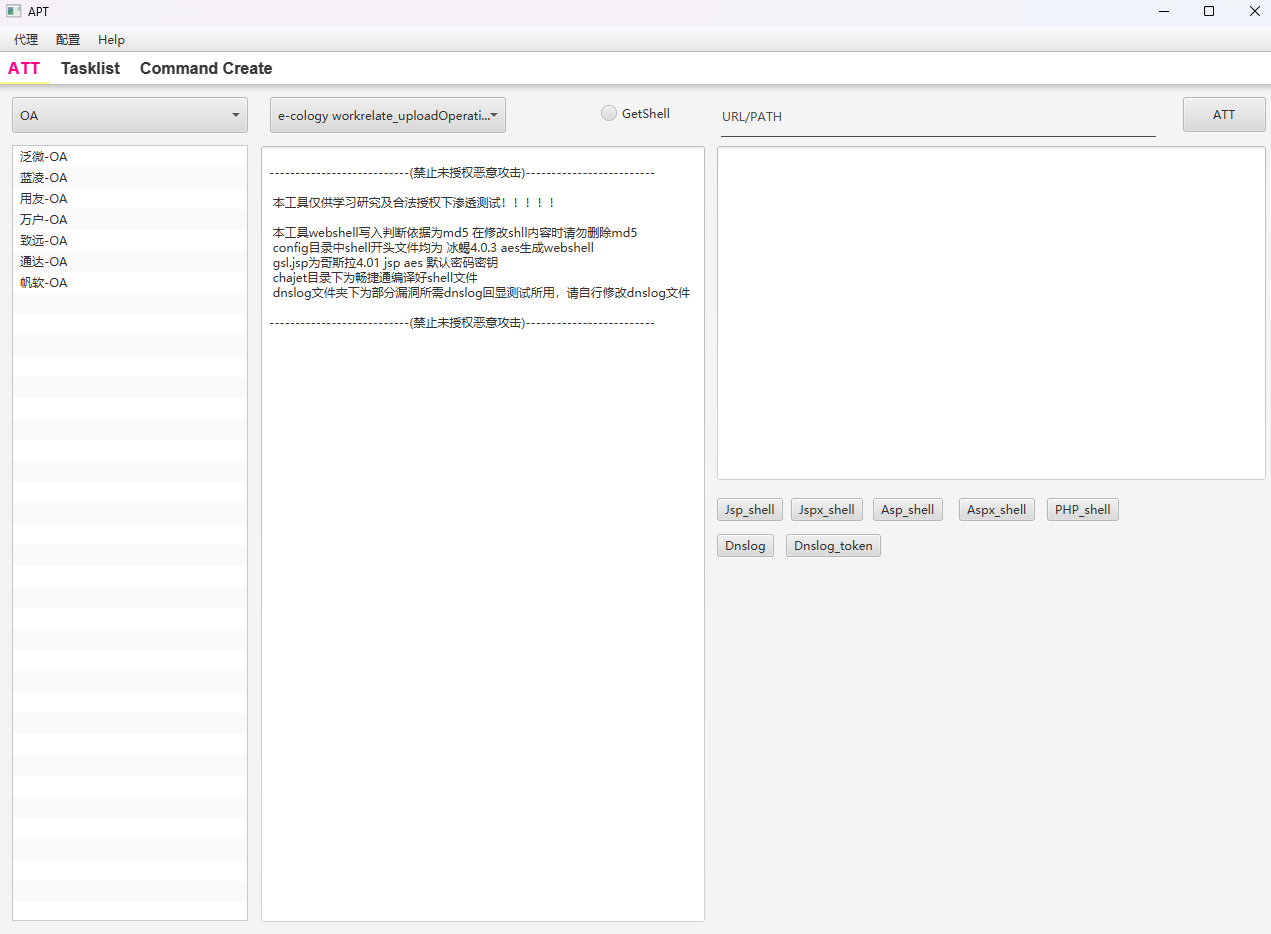

OA框架檢測(cè)程序是針對(duì)OA系統(tǒng)進(jìn)行漏洞檢測(cè)的軟件,如圖:

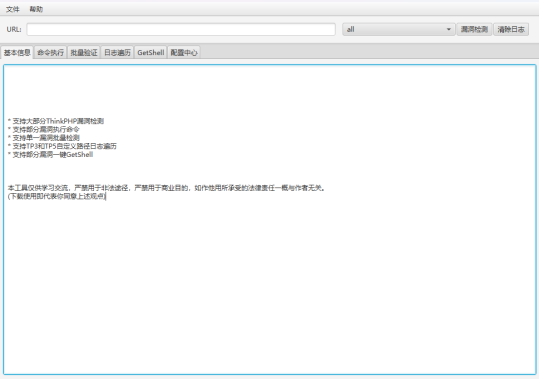

thinkphp框架檢測(cè)程序是針對(duì)thinkphp網(wǎng)站系統(tǒng)進(jìn)行漏洞檢測(cè)的軟件,如圖:

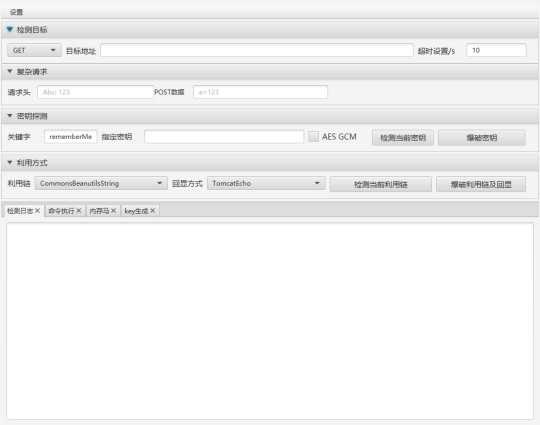

tomcat框架檢測(cè)程序是針對(duì)使用tomcat容器的網(wǎng)站系統(tǒng)進(jìn)行漏洞檢測(cè)的軟件,如圖:

綜合框架漏洞檢測(cè)程序(或者vulmap)是針對(duì)使用jboss、weblogic、websphere容器的網(wǎng)站系統(tǒng)進(jìn)行漏洞檢測(cè)的軟件,如圖:

Pocsuite漏洞檢測(cè)程序是可以支持自寫漏洞驗(yàn)證或者利用腳本的漏洞檢測(cè)的軟件,如圖:

進(jìn)入kali系統(tǒng),使用wpscan對(duì)系統(tǒng)域名進(jìn)行安全檢測(cè),如圖:

我們可以側(cè)重查看紅色或黃色警告,進(jìn)行手動(dòng)驗(yàn)證漏洞。若掃描結(jié)果中有遠(yuǎn)程代碼執(zhí)行等類型的漏洞情報(bào),我們可以根據(jù)漏洞情報(bào)尋找對(duì)應(yīng)的漏洞驗(yàn)證腳本、利用腳本,對(duì)系統(tǒng)進(jìn)行利用,即可獲得系統(tǒng)權(quán)限。此時(shí),我們就可以進(jìn)入內(nèi)網(wǎng)了。

thinkphp安全漏洞:我們使用thinkphp框架漏洞檢測(cè)程序(或者TPscan、ThinkPHP-Vuln-Scanner)對(duì)系統(tǒng)域名進(jìn)行漏洞批量檢測(cè),檢測(cè)出存在漏洞,繼續(xù)自動(dòng)攻擊完成即可,我們通過(guò)該網(wǎng)站框架的漏洞,就可以進(jìn)入內(nèi)網(wǎng)了,如圖:

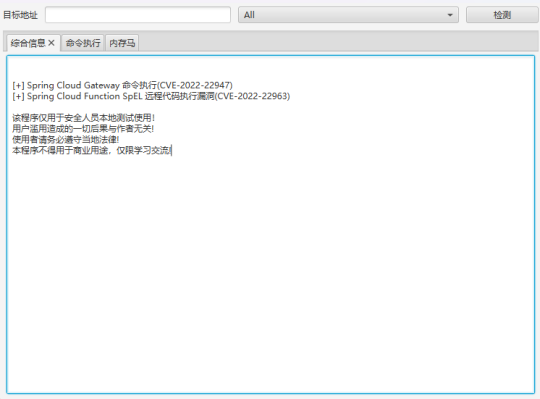

laravel框架檢測(cè)程序是針對(duì)采用laravel架構(gòu)的網(wǎng)站系統(tǒng)進(jìn)行漏洞檢測(cè)的軟件,如圖:

浙公網(wǎng)安備 33010602011771號(hào)

浙公網(wǎng)安備 33010602011771號(hào)