20232407 2025-2026-1 《網絡與系統攻防技術》 實驗四實驗報告

1.實驗內容

一、惡意代碼文件類型標識、脫殼與字符串提取

二、使用IDA Pro靜態或動態分析crackme1.exe與crakeme2.exe,尋找特定輸入,使其能夠輸出成功信息。

三、分析一個自制惡意代碼樣本rada,并撰寫報告,回答以下問題:

四、取證分析實踐

2.實驗過程

一、惡意代碼文件類型標識、脫殼與字符串提取

(1)使用文件格式和類型識別工具,給出rada惡意代碼樣本的文件格式、運行平臺和加殼工具

在Kali虛擬機中使用file RaDa.exe命令分析目標文件的類型和結構

結果表明RaDa.exe是一個32位Windows GUI可執行文件,是一個帶有圖形用戶界面的應用程序。它是針對Intel x86處理器設計的,內部包含3個段。

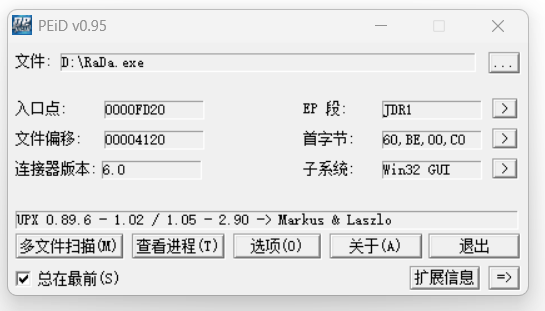

接著,在Windows主機中使用軟件PEiD對目標文件進行分析

結果表明,該文件使用了UPX加殼,且Markus & Laszlo是該UPX的開發者

(2)使用超級巡警脫殼機等脫殼軟件,對rada惡意代碼樣本進行脫殼處理

(3)使用字符串提取工具,對脫殼后的rada惡意代碼樣本進行分析,從中發現rada惡意代碼的編寫作者是誰

使用IDA Pro分析我們脫殼后的RaDa_unpacked.exe,查看IDA View-A,在地址為00403F7A處可以知道RaDa文件的作者信息,為Raul Siles&&David Perez;在地址為00403FD4處可以看到RaDa文件的創作時間,為2004年9月

二、使用IDA Pro靜態或動態分析crackme1.exe與crakeme2.exe,尋找特定輸入,使其能夠輸出成功信息

(1)crackme1.exe

在Windows主機的PowerShell中運行此文件,簡單輸入幾個參數

可以看到發現當輸入額外的參數不唯一時,文件給出提示“I think you are missing something.”,當輸入1個參數時,文件提示“Pardon? What did you say?”

可以推測,該文件需要我們輸入一個正確的參數

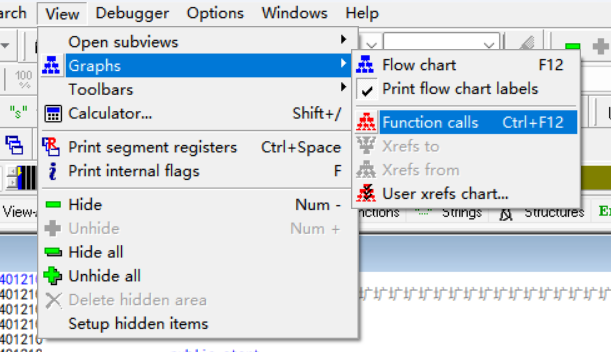

在IDA Pro中打開文件crackme1.exe,選擇View→Graphs→Function calls,打開該文件的函數調用圖

在函數調用圖中,發現函數sub_401280會調用strcmp用于字符串比較的庫函數以及fprintf、printf等涉及IO的庫函數,說明sub_401280函數可能會對接收的參數進行比較判斷,并輸出相應語句

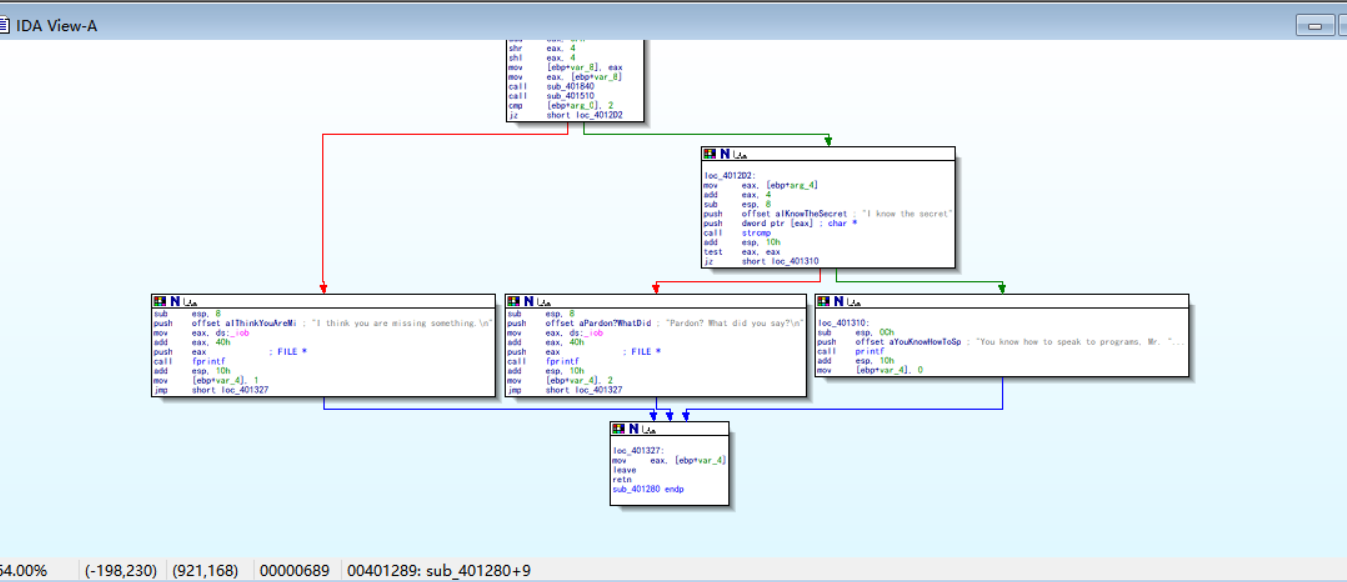

打開函數管理工具,在函數管理窗口中,雙擊需分析的函數sub_401280,打開該函數的流程圖

從函數流程圖中分析可知,輸入的參數不為2時,該程序將給出輸出“I think you are missing something.”。當程序得到兩個輸入時,如果第二個輸入為“I know the secret”,則程序給出輸出“You know how to speak to programs, Mr. Reverse-Engineer”;否則輸出“Pardon? What did you say?”。因此,我們需要輸入的第二個參數為字符串“I know the secret”

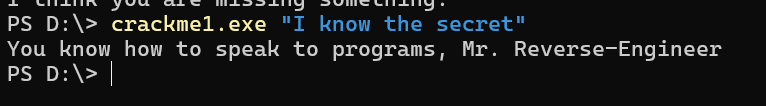

在Windows主機的PowerShell中再次運行此文件,輸入額外參數“I know the secret”

(2)crackme2.exe

在Windows主機的PowerShell中運行此文件,發現返回情況大體與crackme1.exe相似.但輸入額外參數為“I know the secret”時,仍然無法驗證通過,說明還需尋找適合文件二的正確參數

我們查看函數調用圖,發現函數sub_401280會調用strcmp、fprintf、puts、putchar等可疑的庫函數,說明sub_401280函數可能仍是對接收的參數進行比較判斷的函數

在IDA Pro中找到函數管理窗口,雙擊需分析的函數sub_401280查看詳細情況:

可以看到,除crackme1所具有的比較內容外,crackme2還對輸入的第一個參數進行了比較,要求其為“crackmeplease.exe”

所以我們需要將該文件的文件名修改為crackmeplease.exe再運行即可。

三、分析一個自制惡意代碼樣本rada,并撰寫報告,回答以下問題

(1)分析文件的基本信息

在kali中輸入以下命令獲取基本信息,包括運行平臺、md5校驗和以及時間戳

file RaDa.exe

md5sum RaDa.exe

exiftool RaDa.exe | grep "Time Stamp"

從返回值中可以看出RaDa.exe是一個32位Windows GUI程序,其md5摘要值為caaa6985a43225a0b3add54f44a0d4c7,且在2004年10月30日編譯的

(2)找出并解釋這個二進制文件的目的

在IDA Pro中分析脫殼后的RaDa文件。打開函數調用圖,發現函數sub_404FB0下有很多的子函數,可以分析該函數的流程圖以獲取更多信息

命令mov edx, offset aHttp10_10_10_1;"http://10.10.10.10/RaDa",是將地址http://10.10.10.10/RaDa 加載到edx寄存器。而IP地址10.10.10.10很可能是攻擊者的命令控制服務器。后續所有的下載指令、上傳數據都會與這個服務器通信

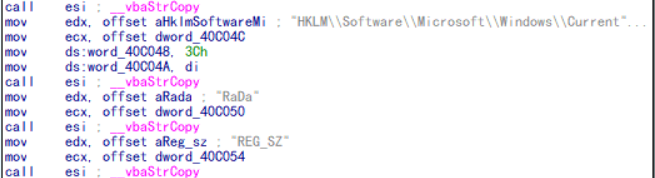

對于四條命令

mov edx, offset aRada_commands_ ; "RaDa_commands.html"

mov edx, offset aCgiBin ; "cgi-bin"

mov edx, offset aDownload_cgi ; "download.cgi"

mov edx, offset aUpload_cgi ; "upload.cgi"

它們連續調用了字符串拼接函數,分別將四個字符串復制到內存中。其中RaDa_commands.html可能是攻擊者用來下發指令的網頁文件。cgi-bin可能是Web服務器上存放腳本的通用目錄。download.cgi可能是用于下載新指令或惡意模塊的腳本。upload.cgi可能是用于上傳竊取數據的腳本。使得這個惡意文件具備了接收命令與回傳數據的雙向通信能力

命令mov edx, offset aCRadaTmp ; "C:\\RaDa\\tmp"表示惡意軟件在C盤根目錄下創建一個名為RaDa的文件夾,并在其中創建一個名為tmp的子文件夾,存放下載的臨時文件或竊取的數據

命令offset aSoftwareMicros ; "Software\\Microsoft\\Windows\\CurrentVersion",表示該文件通過HKEY_LOCAL_MACHINE\SOFTWARE\Microsoft\Windows\CurrentVersion\Run修改注冊表路徑,將自身添加為開機自啟動項,確保每次開機自動運行

命令mov edx, offset aCRadaBin ; "C:\\RaDa\\bin",是將"C:\RaDa\bin"復制到內存。隨后連續調用兩次字符串拼接函數,得到完整的可執行文件路徑“C:\RaDa\bin\RaDa.exe”。這個路徑將被用于保存自身的文件,并完成開機自啟動配置

(3)回答問題

問題1:提供對這個二進制文件的摘要,包括可以幫助識別同一樣本的基本信息

問題1回答:它的md5摘要為caaa6985a43225a0b3add54f44a0d4c7。其他的基本信息包括:RaDa.exe是一個32位Windows GUI可執行文件,是一個帶有圖形用戶界面的應用程序。它是針對Intel x86處理器設計的,內部包含3個段。

問題2:找出并解釋這個二進制文件的目的

問題2回答:這個程序是一個為了維持遠程持久控制而制作的后門程序。它會開機自啟動,同時有竊取數據、下載新的惡意指令等功能。

問題3:識別并說明這個二進制文件所具有的不同特性

問題3回答:這個二進制文件被運行之后會在目的主機上創建文件夾,并將自己加入自啟動項,然后會通過訪問指定的地址在目的主機上上傳或者是下載一些文件及數據,并且可以在目的主機上執行其他的指令對目的主機進行操控。

問題4:識別并解釋這個二進制文件中所采用的防止被分析或逆向工程的技術

問題4回答:該文件采用了UPX加殼技術,它通過壓縮原始代碼和劫持入口點隱藏程序邏輯

問題5:對這個惡意代碼樣本進行分類(病毒、蠕蟲等),并給出你的理由

問題5回答:屬于一個遠程控制軟件(后門程序)。這個程序不能進行自我復制和自我傳播,所以肯定不是病毒或者是蠕蟲程序,但是這個程序可以通過在目的主機上執行來獲取目的主機的Shell,所以猜測這個程序很有可能就是后門程序、木馬程序或者是僵尸程序

問題6:給出過去已有的具有相似功能的其他工具

問題6回答:灰鴿子

問題7:可能調查處這個二進制文件的開發作者嗎?如果可以,在什么樣的環境和什么樣的限定條件下?

問題7回答:可以,該二進制文件的開發者是Raul Siles && David Perez。在IDA Pro中可以找到開發作者的信息。能夠獲取該信息需要作者在創作時就留下此類信息,同時該文件還需要以明文的形式展示(若加殼則需脫殼),此外還需要有一些專門的分析工具,比如此處的IDA Pro

問題8:給出至少5種檢測該惡意軟件的方法,例如基于特征碼的方法,需要詳細介紹每種方法

問題8回答:

- 基于特征碼的檢測方法

- 原理:提取已知惡意軟件的唯一特征,如特定的文件哈希值(MD5、SHA256)、關鍵代碼片段、特定字符串(如惡意指令、配置信息),將這些特征存入特征庫。檢測時,掃描目標文件并與特征庫比對,若匹配則判定為惡意。

- 優勢:技術成熟、檢測速度快、誤報率極低,對已知惡意軟件的識別準確率接近 100%。

- 劣勢:無法檢測未知惡意軟件(零日攻擊),且惡意軟件可通過加殼、混淆、修改代碼等方式改變特征,繞過檢測。

- 應用場景:殺毒軟件的基礎檢測模塊、企業終端常規掃描。

- 基于行為的檢測方法

- 原理:預先定義 “正常行為基線”(如程序正常的文件操作、網絡連接、注冊表修改范圍),檢測時實時監控目標程序的動態行為,若出現超出基線的操作(如擅自修改系統關鍵文件、靜默創建后門進程、向陌生 IP 發送大量數據),則觸發警報。

- 關鍵監控維度:

進程行為:如注入其他進程、創建懸浮進程、修改進程權限。

文件操作:如刪除系統日志、加密用戶文件(勒索軟件典型行為)、篡改可執行文件。

網絡行為:如建立可疑 TCP/UDP 連接、使用非標準端口通信、傳輸加密數據且無合理解釋。

系統交互:如修改注冊表啟動項、禁用安全軟件服務、獲取敏感權限(如管理員權限)。 - 優勢:可檢測未知惡意軟件,不受代碼混淆、加殼等偽裝手段影響。

- 劣勢:對 “正常行為基線” 的定義要求高,可能因基線過嚴導致誤報(如合法程序的特殊操作被判定為惡意),且需要持續監控,對系統資源有一定占用。

- 應用場景:終端檢測與響應(EDR)工具、沙箱動態分析、服務器安全監控。

- 基于啟發式的檢測方法

- 原理:不依賴具體特征或實時行為,而是分析程序的靜態結構(如代碼邏輯、功能模塊),并基于安全專家總結的 “惡意特征規則” 進行推理。例如,若一個程序包含 “自我復制代碼 + 修改其他文件的邏輯 + 隱藏自身進程的模塊”,即使沒有匹配的特征碼,也會被判定為高風險(可能是新病毒或蠕蟲)。

- 常見啟發式規則:

代碼層面:包含加密 / 解密模塊但無合理用途(如非壓縮軟件卻有強加密代碼)、存在直接操作內存的底層指令。

功能層面:程序體積極小但包含復雜的系統調用、無需用戶交互即可自動運行并修改系統設置。

結構層面:文件格式異常(如偽裝成文檔的可執行文件)、代碼段與數據段混淆。 - 優勢:可提前識別未知惡意軟件的變種,彌補特征碼檢測的盲區。

- 劣勢:啟發式規則的準確性依賴專家經驗,規則過松可能漏報,過嚴則容易誤報(如某些正常的工具軟件可能觸發規則)。

- 應用場景:殺毒軟件的 “深度掃描” 模式、未知威脅預警系統。

- 基于機器學習的檢測方法

- 原理:分為 “訓練” 和 “檢測” 兩個階段。

訓練階段:收集海量標注數據(包括惡意軟件樣本和正常軟件樣本),提取數據的特征(如靜態的文件結構特征、動態的 API 調用序列特征),使用算法(如決策樹、支持向量機、神經網絡)訓練檢測模型,讓模型學會區分 “惡意” 和 “正常”。

檢測階段:將待檢測文件的特征輸入訓練好的模型,模型輸出 “惡意概率” 或 “分類結果”,以此判斷文件是否為惡意軟件。 - 常見特征類型:

靜態特征:文件大小、PE 文件頭信息、導入的 API 函數列表、字符串熵值(惡意軟件通常熵值更高,因包含加密代碼)。

動態特征:API 調用次數、進程創建數量、網絡連接頻率等行為統計數據。 - 優勢:能自動學習新的惡意模式,適應惡意軟件的快速變異,檢測效率高,可處理海量數據。

- 劣勢:依賴高質量的標注樣本(樣本不足或標注錯誤會影響模型 accuracy),模型可能被 “對抗樣本”(惡意軟件通過微調特征欺騙模型)繞過,且對普通用戶而言 “黑箱性” 強,難以解釋檢測結果。

- 應用場景:云安全檢測平臺(如郵件網關、Web 應用防火墻)、大規模終端安全管理系統。

- 基于沙箱的檢測方法

- 原理:

環境搭建:創建與真實系統相似但隔離的虛擬環境(如虛擬機、容器),屏蔽與真實硬件、網絡的直接交互(如限制對外網絡連接、禁止修改真實系統文件)。

樣本執行:將待檢測的可疑程序放入沙箱,模擬用戶正常操作(如雙擊運行、打開文檔),讓程序充分執行。

行為捕獲:記錄程序在沙箱內的所有行為,包括文件創建 / 修改、注冊表操作、進程活動、網絡請求、內存操作等,并生成詳細的行為報告。

惡意判定:根據行為報告,結合預設規則(如是否出現加密文件、創建后門、竊取敏感信息)或機器學習模型,判斷程序是否為惡意軟件。 - 優勢:可安全地分析未知惡意軟件,避免其對真實系統造成破壞;能捕獲程序的完整行為,減少 “表面無害、后臺作惡” 的漏報情況。

- 劣勢:檢測耗時較長(需等待程序充分執行,通常需要幾分鐘到幾十分鐘),資源占用高(每個沙箱需獨立分配計算資源),可能被 “沙箱檢測技術” 繞過(惡意軟件通過檢測虛擬環境特征,發現處于沙箱時不執行惡意行為)。

- 應用場景:可疑文件深度分析(如郵件附件、下載的未知文件)、零日惡意軟件樣本取證、安全研究機構的惡意軟件分析。

四、取證分析實踐

(1)IRC是什么?當IRC客戶端申請加入一個IRC網絡時將發送那個消息?IRC一般使用那些TCP端口?

- IRC(Internet Relay Chat)是一種基于文本的實時通信協議,允許用戶通過服務器連接形成的網絡進行群聊或私聊。

- 客戶端申請加入IRC網絡時發送的核心消息是 NICK(設置昵稱)和 USER(設置用戶信息)。

- 常用TCP端口:默認未加密端口 6667,加密(SSL/TLS)端口 6697,部分服務器也使用6660-6669等端口范圍。

(2)僵尸網絡是什么?僵尸網絡通常用于什么?

- 僵尸網絡是由攻擊者通過惡意軟件控制的大量受感染設備(如電腦、手機)組成的遠程操控網絡,這些設備被稱為“僵尸機”。

- 僵尸網絡通常用于三類活動:

- 發起網絡攻擊,如分布式拒絕服務(DDoS)攻擊,癱瘓目標服務器。

- 進行惡意活動,如發送垃圾郵件、傳播惡意軟件、竊取用戶敏感信息(賬號、密碼)。

- 利用資源牟利,如占用僵尸機算力進行非法挖礦,或出租網絡資源給其他攻擊者。

(3)蜜罐主機(IP地址:172.16.134.191)與那些IRC服務器進行了通信?

- 蜜罐主機與IP地址為209.126.161.29、66.33.65.58、63.241.174.144、217.199.175.10的IRC服務器進行了通信

在Wireshark中打開botnet_pcap_file.dat文件,通過命令ip.src172.16.134.191 and tcp.dstport6667,篩選源IP為172.16.134.191,目的端口為6667的數據包

經過圖可知,蜜罐主機與4臺IRC服務器進行通信,IRC服務器的IP分別是209.126.161.29、66.33.65.58、63.241.174.144、217.199.175.10

(4)在這段觀察期間,多少不同的主機訪問了以209.196.44.172為服務器的僵尸網絡?

- 有3461個不同的主機訪問了這一僵尸網絡

通過命令tcpflow -r botnet_pcap_file.dat “host 209.196.44.172 and port 6667”。使用tcpflow,從botnet_pcap_file.dat文件中,篩選出與IP為209.196.44.172且端口為6667的主機相關的所有TCP流量數據

執行后,tcpflow會生成report.xml報告文件,包含了TCP流量的統計信息。此外還會生成獨立的TCP連接流文件

在僵尸網絡場景中,受感染的主機會主動去連接服務器。因此,此處需要查找源IP為209.196.44.172的文件,使用命令cat 209.196.044.172.06667-172.016.134.191.01152 | grep -a "^:irc5.aol.com 353" | sed "s/^:irc5.aol.com 353 rgdiuggac @ #x[^x]*x ://g" | tr ' ' '\n' | tr -d "\15" | grep -v "^$" | sort -u | wc -l,精確統計訪問僵尸網絡服務器的不同客戶端數量

從返回數據可知,共有3461臺不同的主機訪問了以209.196.44.172為服務器的僵尸網絡

(5)哪些IP地址被用于攻擊蜜罐主機?

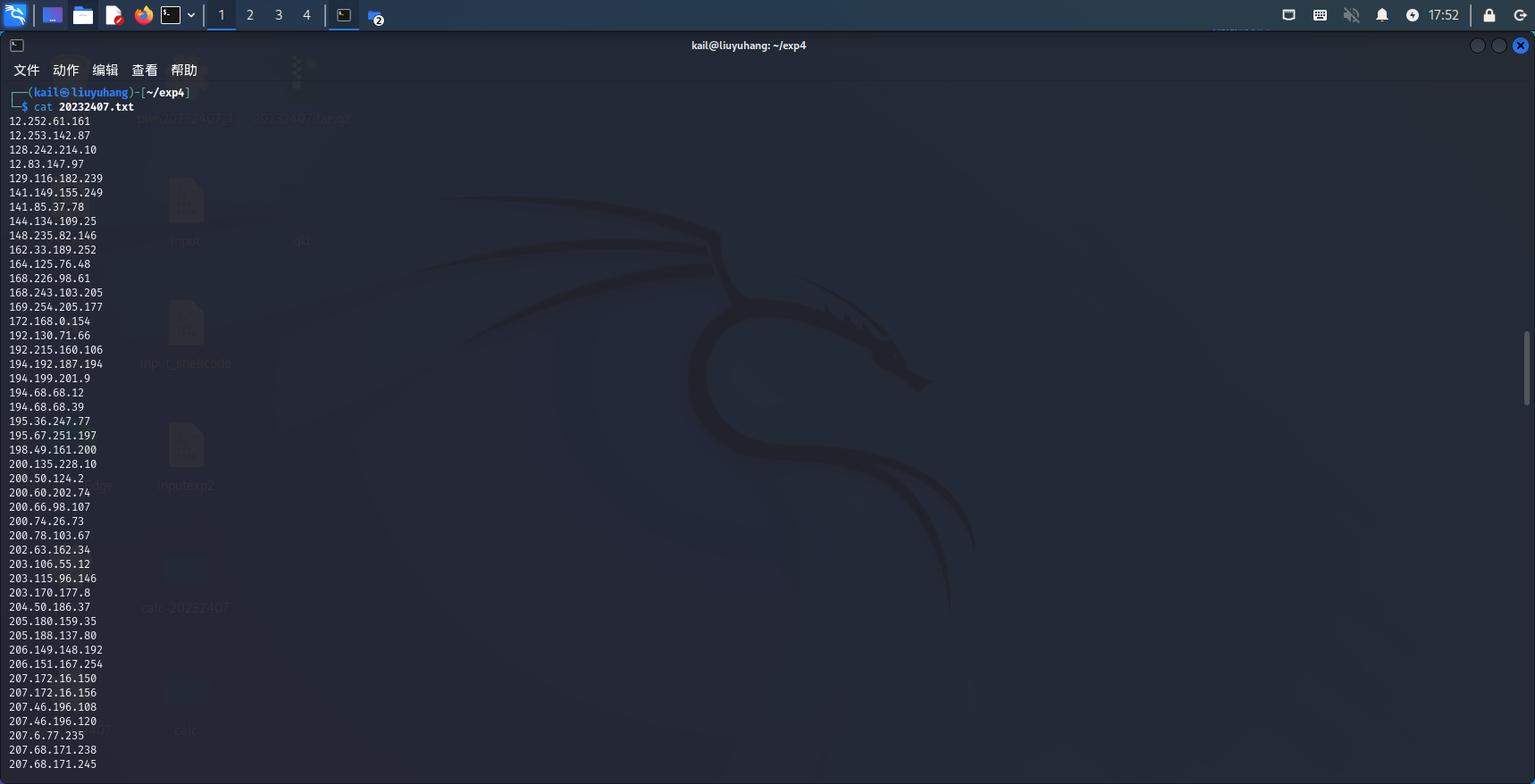

- 共有165個IP地址被用于攻擊蜜罐主機

輸入tcpdump -n -nn -r botnet_pcap_file.dat 'dst host 172.16.134.191' | awk -F " " '{print $3}' | cut -d '.' -f 1-4 | sort | uniq | more > 20232407.txt;wc -l 20232407.txt

查看輸出的20232407.txt文件,即可查看詳細數據,可以看到共有165個IP地址被用于攻擊蜜罐主機。

(6)攻擊者嘗試攻擊了那些安全漏洞?

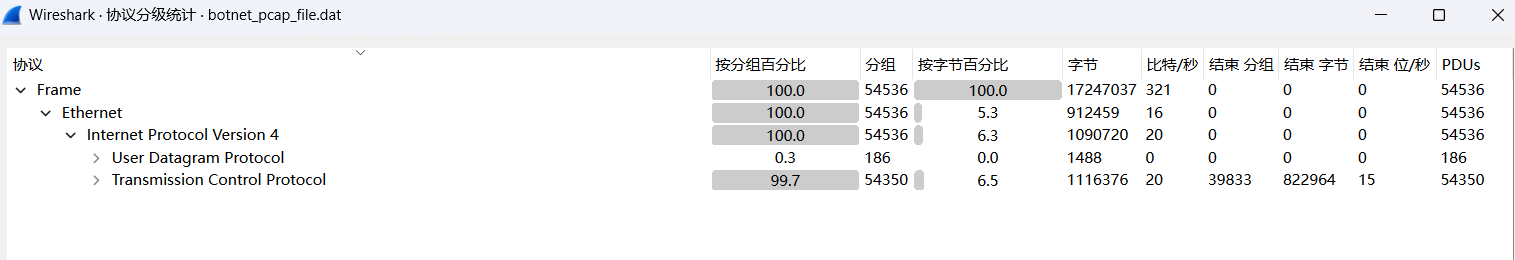

在Wireshark中打開將botnet_pcap_file.dat文件,選擇統計-->協議分級統計,分析網絡流量中各種協議的分布情況和層次結構

可以看到攻擊者大部分使用了TCP數據包(占比約99.7%),也有使用少量的UDP數據包(占比約0.3%)

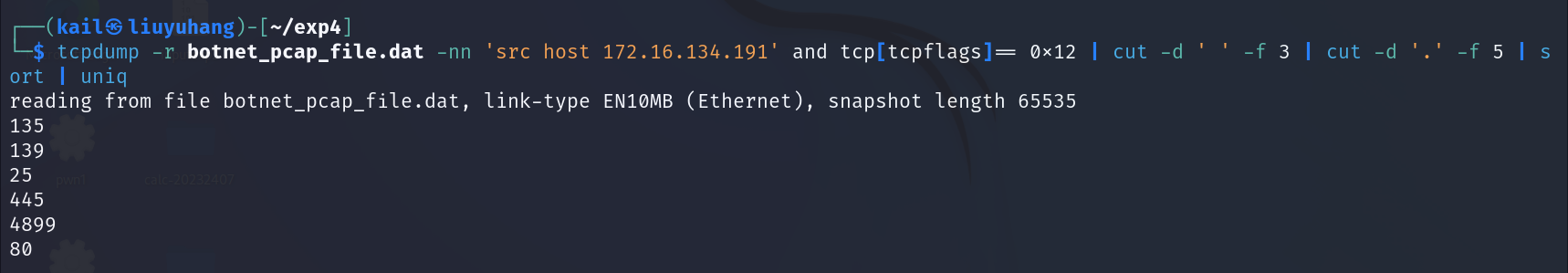

輸入tcpdump -r botnet_pcap_file.dat -nn 'src host 172.16.134.191' and tcp[tcpflags]== 0x12 | cut -d ' ' -f 3 | cut -d '.' -f 5 | sort | uniq

篩選主機172.16.134.191發起的所有TCP連接的源端口號如下

輸入tcpdump -r botnet_pcap_file.dat -nn 'src host 172.16.134.191' and udp | cut -d ' ' -f 3 | cut -d '.' -f 5 | sort | uniq

篩選主機172.16.134.191發送的所有UDP數據包的源端口號如下

對于TCP的分析結果可知,使用的端口有135(RPC,Windows遠程過程調用)、139/445(SMB,Windows文件共享)、25(SMTP,簡單郵件傳輸協議)、4899(Remote Administrator,遠程控制軟件)、80(HTTP,網頁服務)。對于UDP的分析結果可知,使用的端口為137(NetBIOS,Windows網絡鄰居功能)

(7)那些攻擊成功了?是如何成功的?

- TCP連接的445端口、4899端口、80端口成功了

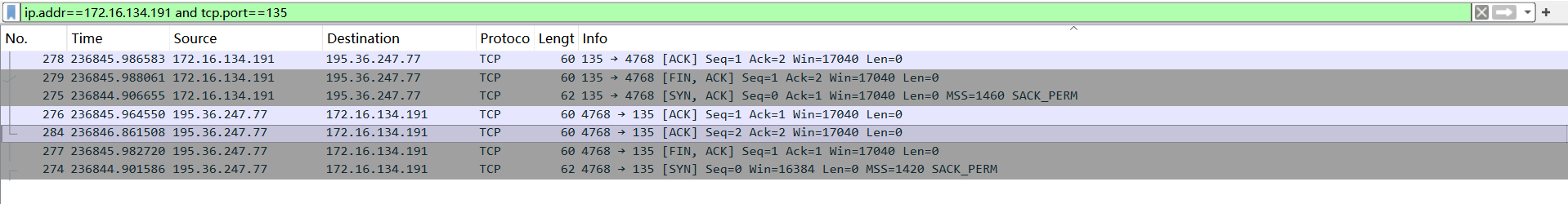

1.TCP連接135端口

輸入ip.addr==172.16.134.191 and tcp.port==135

經分析可知,對于TCP連接的135端口,只有三次握手的數據包,而沒有后續的惡意數據包,且客戶端很快發送FIN請求斷開連接。因此135端口雖被成功連接,但未被成功利用

2.TCP連接139端口

輸入ip.addr==172.16.134.191 and tcp.port==139

139端口建立了完整的三次握手,且攻擊者嘗試訪問共享目錄\PC0191\c,但服務器返回RST拒絕。通過觀察發現后續也沒有惡意數據包的傳輸。所以可以判斷139端口未被利用。

3.TCP連接25端口

輸入ip.addr==172.16.134.191 and tcp.port==25

經分析可知,對于TCP連接的25端口,具有三次握手的數據包。但接建立后,沒有后續的惡意數據包,且服務器很快發送FIN,ACK請求斷開連接。因此25端口雖然被成功連接,但未被成功利用。

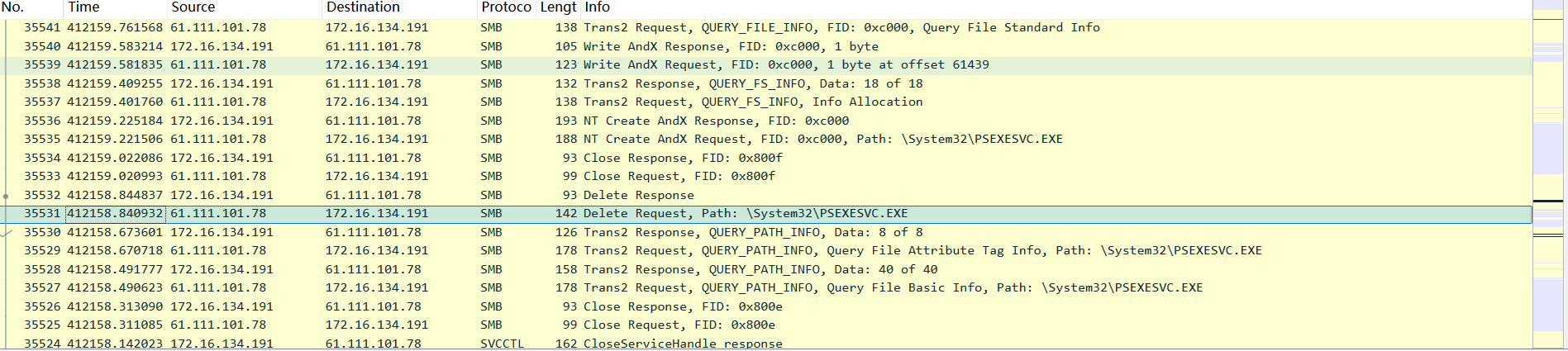

4.TCP連接445端口

輸入ip.addr==172.16.134.191 and tcp.port==445

外部主機195.36.247.77向172.16.134.191:445發起TCP三次握手,進行了NTLMSSP認證協商且通過認證,發起Tree Connect請求以訪問共享資源。

此外,多個源IP向目標172.16.134.191:445發起大量SMB請求,其中包含了重復的NTLMSSP認證、Tree Connect到不同路徑以及大量的SAMR/DCE/RPC操作,這可能是橫向移動或掃描行為。

最后,攻擊者通過445端口的SMB協議,成功刪除了目標主機172.16.134.191上路徑為C:\System32\PSEXESVC.EXE的文件。

而PSEXESVC.EXE是Windows系統中PsExec工具用于遠程執行命令的服務端組件,刪除該文件會導致PsExec無法正常工作,可能是攻擊者為清除痕跡或阻止后續檢測而采取的行動。

說明TCP連接的445端口,已被攻擊者成功利用。

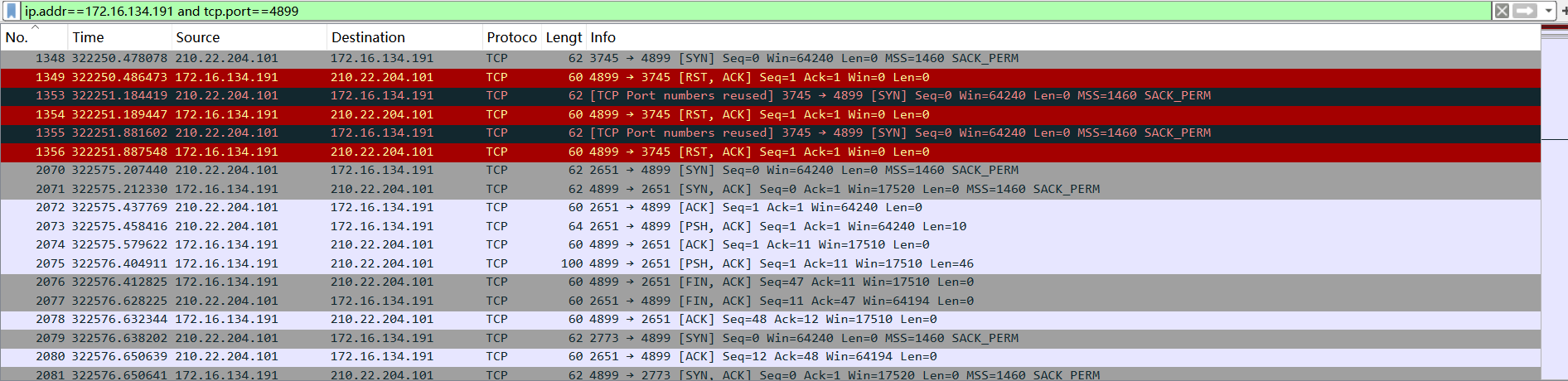

5.TCP連接4899端口

輸入ip.addr==172.16.134.191 and tcp.port==4899

外部主機向172.16.134.191:4899發起TCP三次握手,隨后發送了大量rbakcupl > radmin-port [PSH,ACK]數據包,表示攻擊者通過4899端口持續傳輸數據。而PSH表示“緊急需要立即處理的數據”,說明攻擊者已建立穩定的通信通道

最后,攻擊者通過HTTP請求,發送目錄遍歷攻擊HEAD /cgi/../../../../../winnt/system32/cmd.exe?/c+dir

說明TCP連接的4899端口,已被攻擊者成功利用。

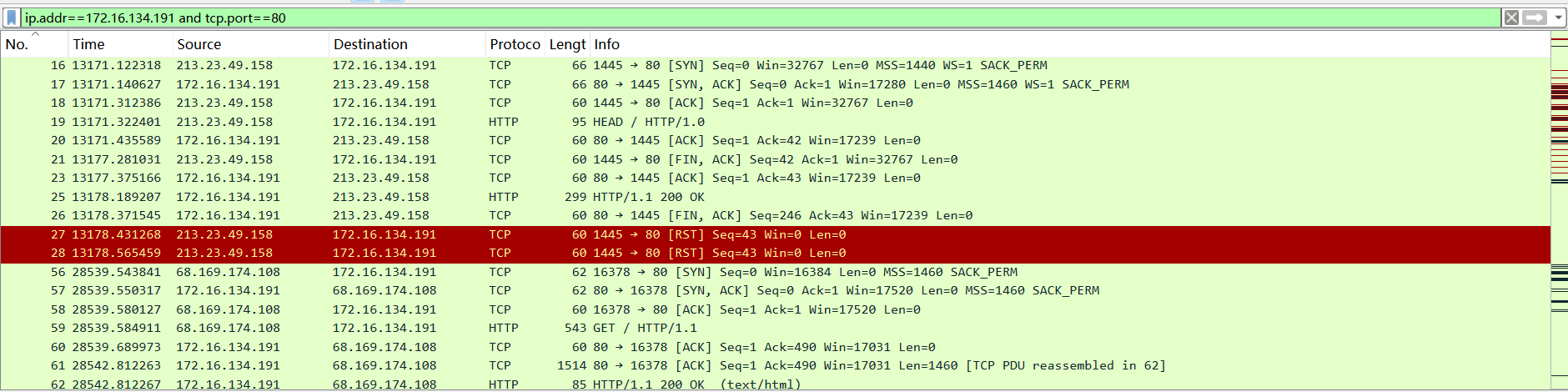

6.TCP連接80端口

輸入ip.addr==172.16.134.191 and tcp.port==80

在正常的TCP三次握手后,攻擊者向80端口發送了由大量字符“c”組成的數據包,這是一個緩沖區溢出的攻擊載荷。且在攻擊包發送后,服務器沒有返回任何RST或ICMP錯誤信息,說明服務器接收并處理了這個惡意請求。同時,在攻擊之后,客戶端和服務器之間還有正常的HTTP通信,雖然此次攻擊沒有導致服務崩潰,但攻擊者可能已在服務器中植入后門或維持了訪問權限,使得服務器被控制。

說明對于TCP連接的80端口,已被攻擊者成功利用

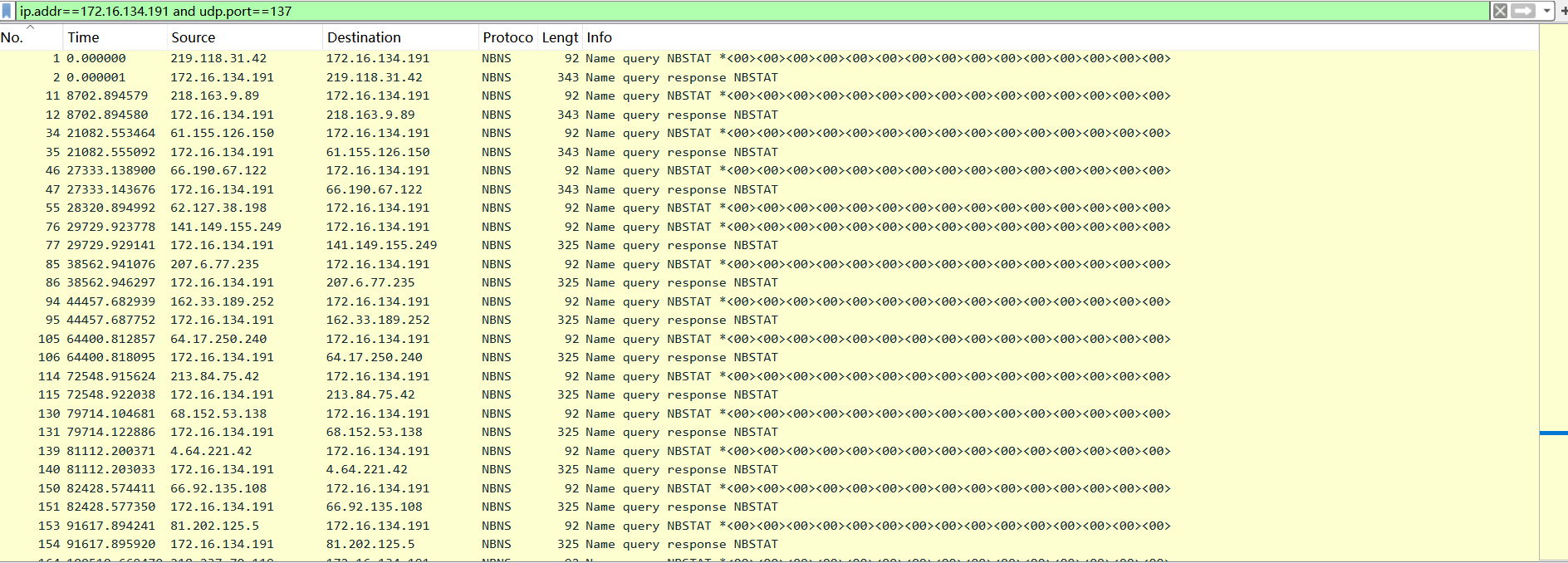

7.UDP連接137端口

輸入ip.addr==172.16.134.191 and udp.port==137

經分析可知,對于UDP連接的137端口,雖然具有大量的NetBIOS服務掃描活動,但數據包內容均為正常的名稱查詢與響應,未包含任何攻擊載荷,應當未被攻擊者成功利用。

3.問題及解決方案

- 問題1:我的電腦(Win11)無法下載學習通提供的IDA Pro

- 問題1解決方案:以管理員身份運行即可

4.學習感悟、思考等

通過本次實驗,主要是對于惡意代碼的認識上升了一個等次。本次實驗涉及到了后門程序、木馬程序、僵尸網絡、蠕蟲病毒等一系列惡意代碼程序,可以說是為我之后的學習打下了良好的基礎。但是在本次實驗中也暴露出了對于惡意代碼分析所需要使用的各種工具的不熟練,在各個工具進行操作的時候,可能會出現找不到功能,或者是看不懂頁面等等一系列的問題,但是最后都通過自己的努力進行了解決。總的來說,我對于各種惡意代碼之間的分別以及如何識別不同的惡意代碼都有了很深的體會,現在如果給我一個惡意的軟件或者是程序,我也能按照一定的方法對其進行分析,雖然沒有特別的深入,但是基本的信息也是都能獲得到,對于其目的、特性等等的掌握也都有所心得。

浙公網安備 33010602011771號

浙公網安備 33010602011771號