Burp Suite

Burp Suite

proxy代理

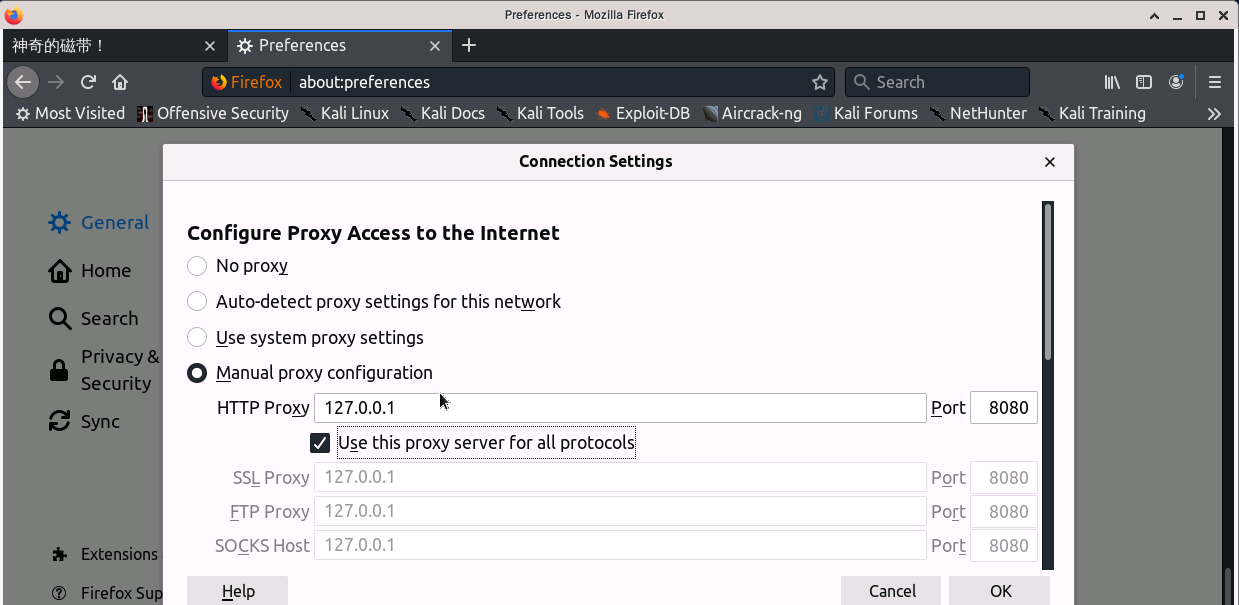

1.首先在瀏覽器中設置代理配置

火狐瀏覽器先點擊右上角三個杠——選項——常規——網絡設置

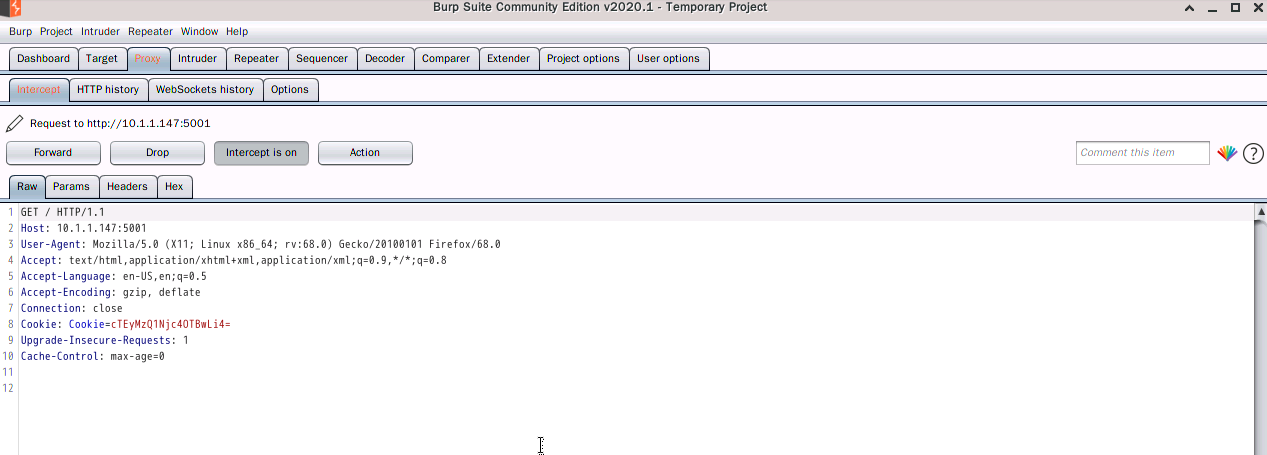

2.打開Burp Suite進行抓包

Proxy代理——options中,默認一般為127.0.0.1:8080,可以進行添加。

intercept is on 時,表示已經開啟攔截功能,瀏覽器訪問網址時就可以抓包了。

intercept is off時,關閉攔截功能。

暴力破解

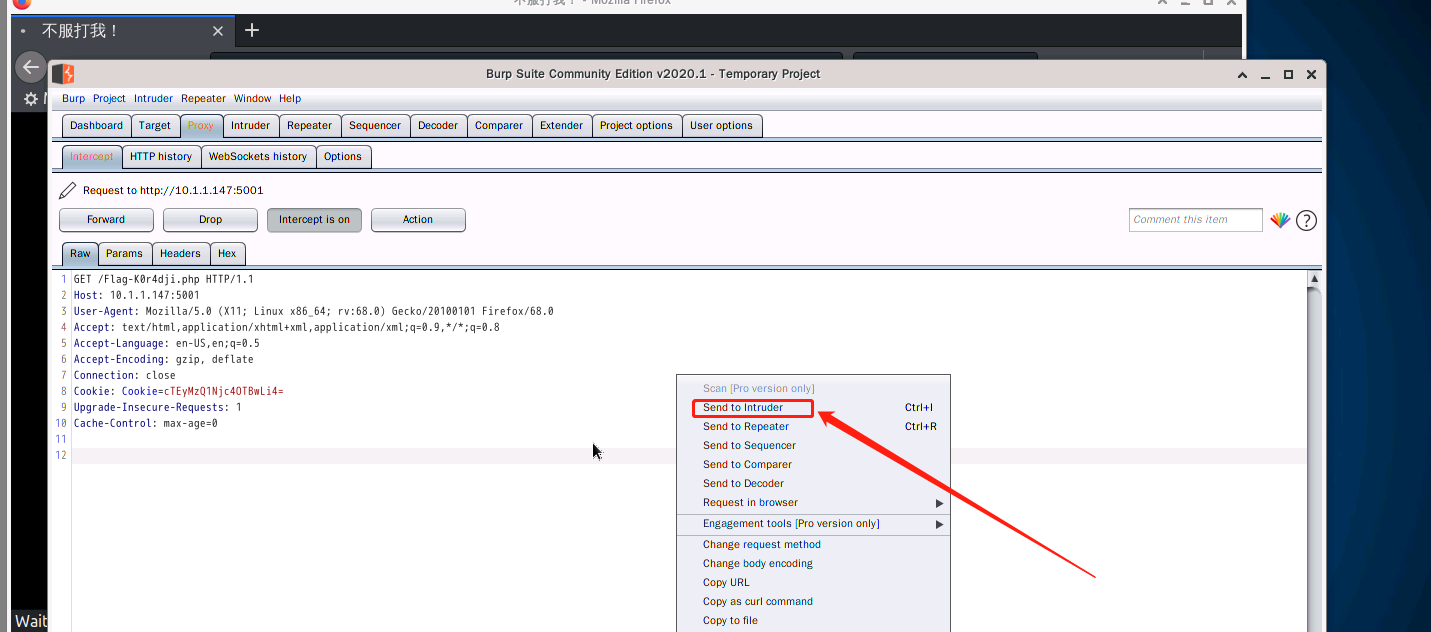

1.首先隨便輸入數字提交進行抓包,右鍵,send to intruder

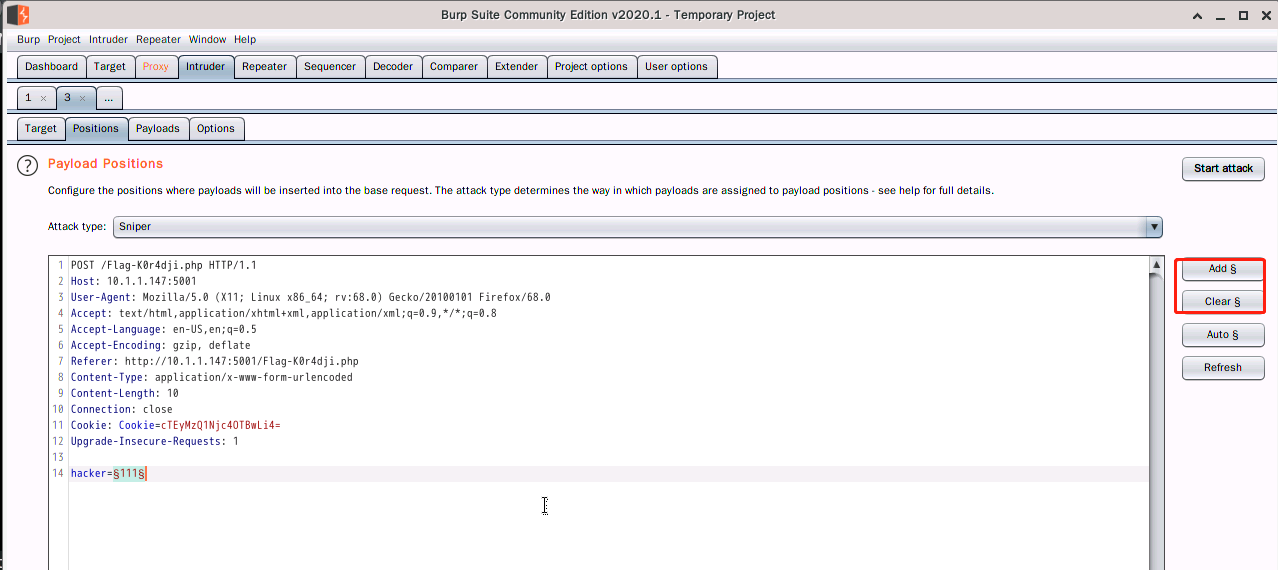

2.進入intruder后,burp會默認將所有可能需要爆破的量都用$做標記,所以我們需要先點擊右邊的clear,然后選中我們想要爆破的量也就是pwd后面的值,點擊add進行標記.

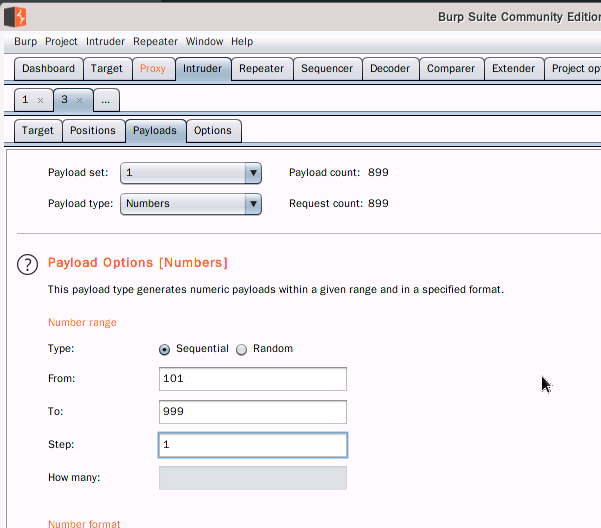

3.切換到payloads選項卡,選擇數字類型,設置數字范圍。

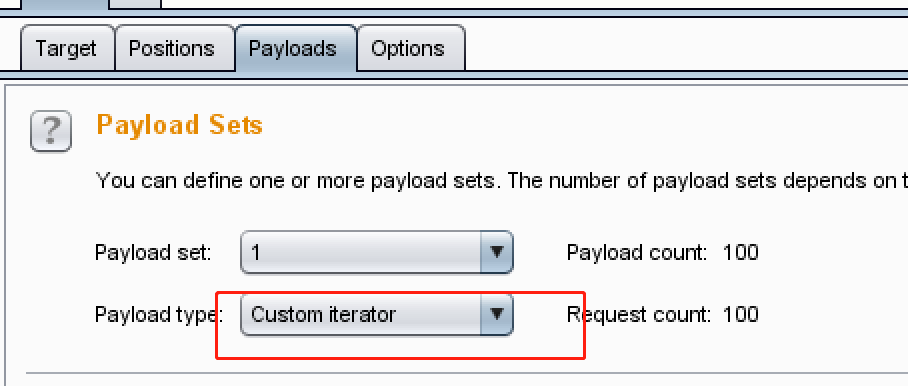

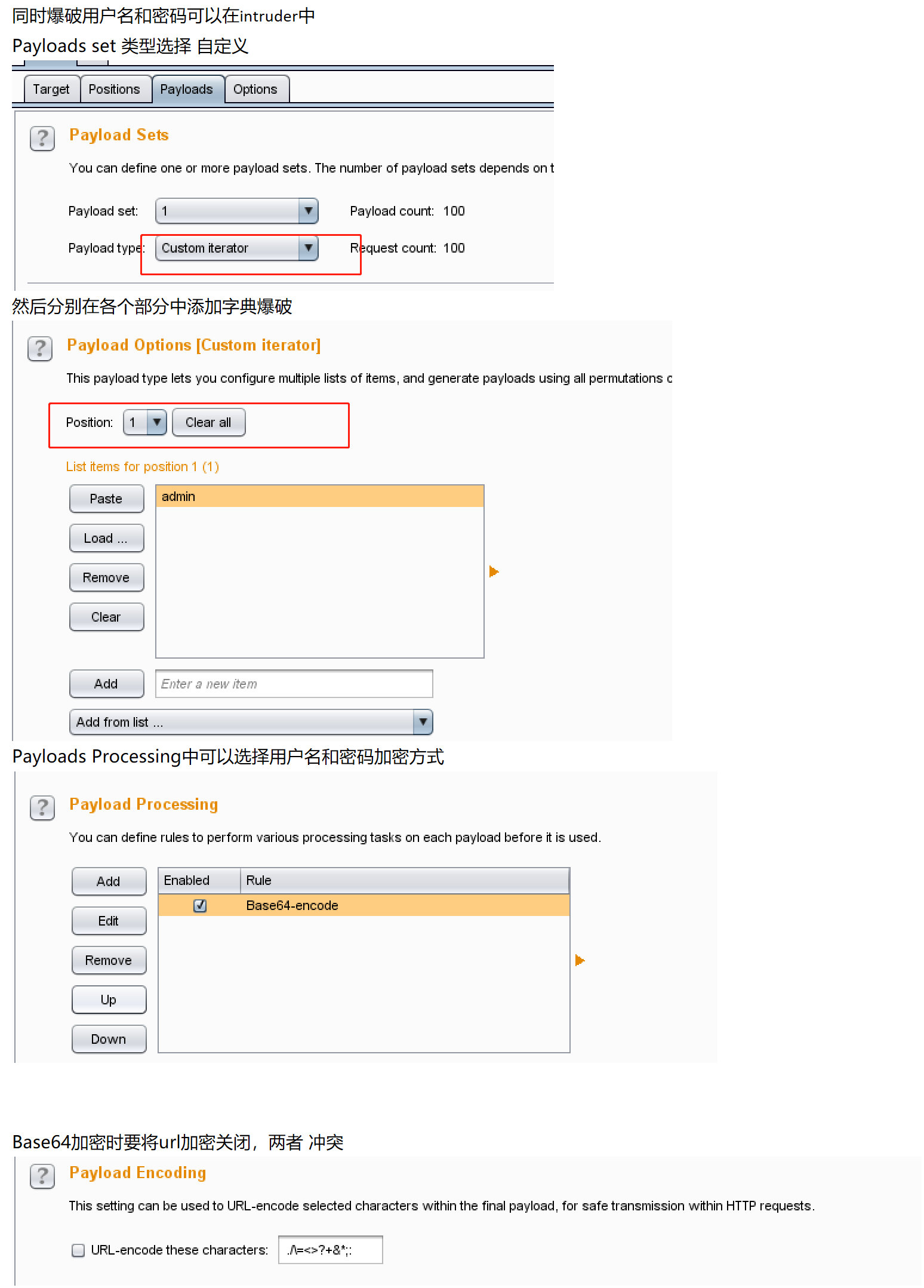

同時爆破用戶名和密碼可以在intruder中

Payloads set 類型選擇 自定義

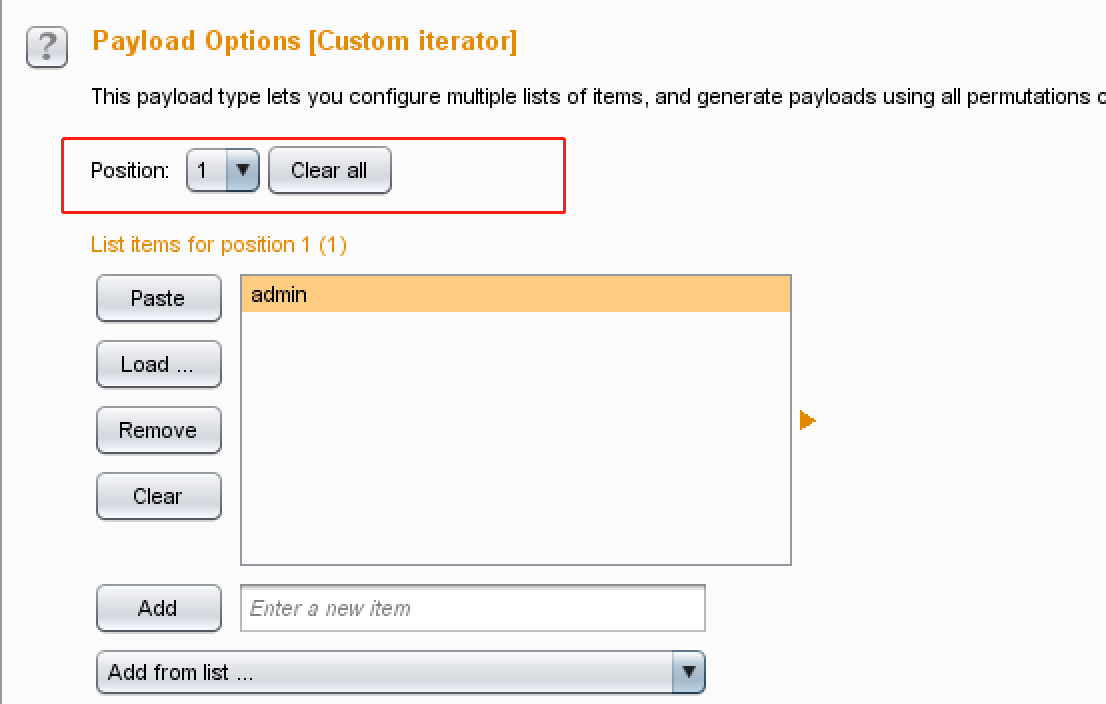

然后分別在各個部分中添加字典爆破

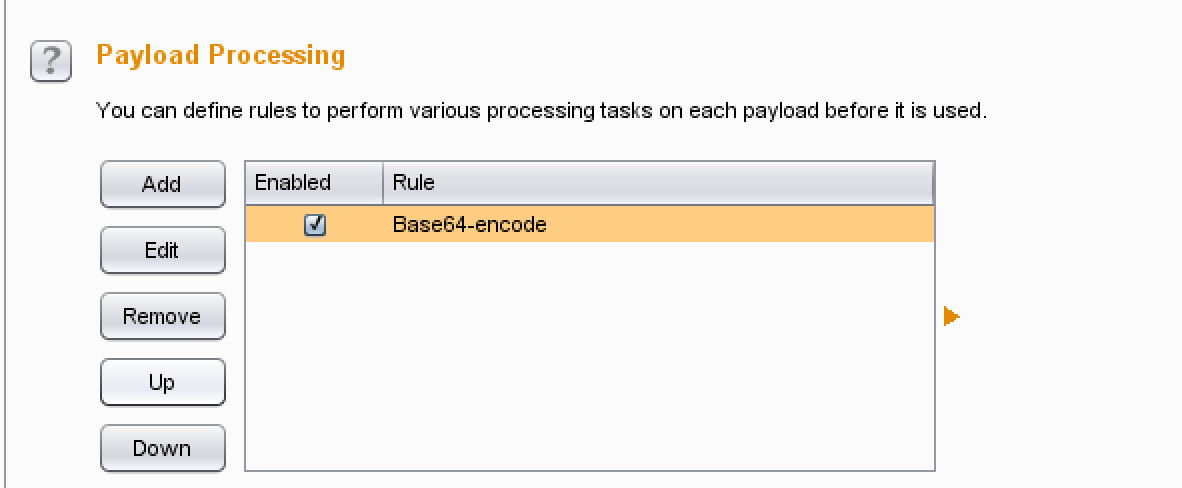

Payloads Processing中可以選擇用戶名和密碼加密方式

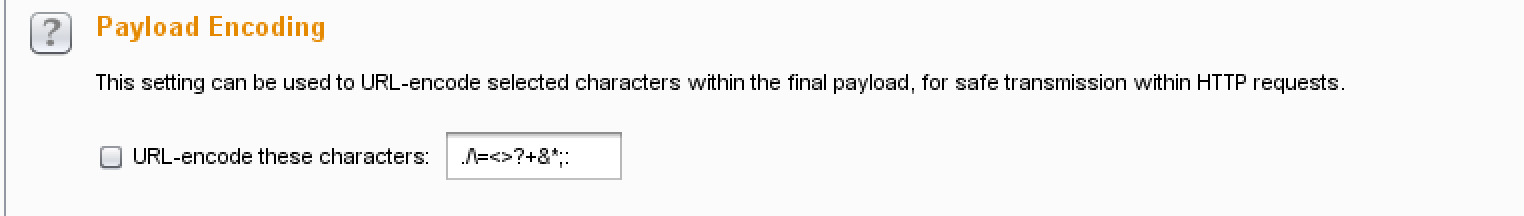

Base64加密時要將url加密關閉,兩者 沖突

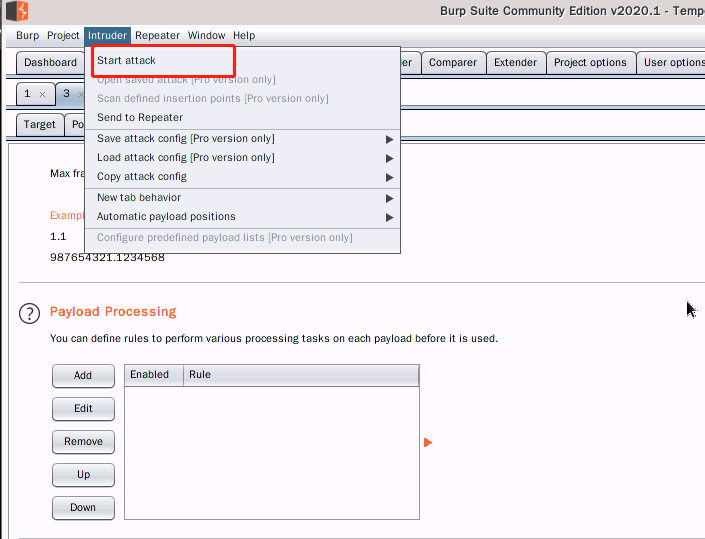

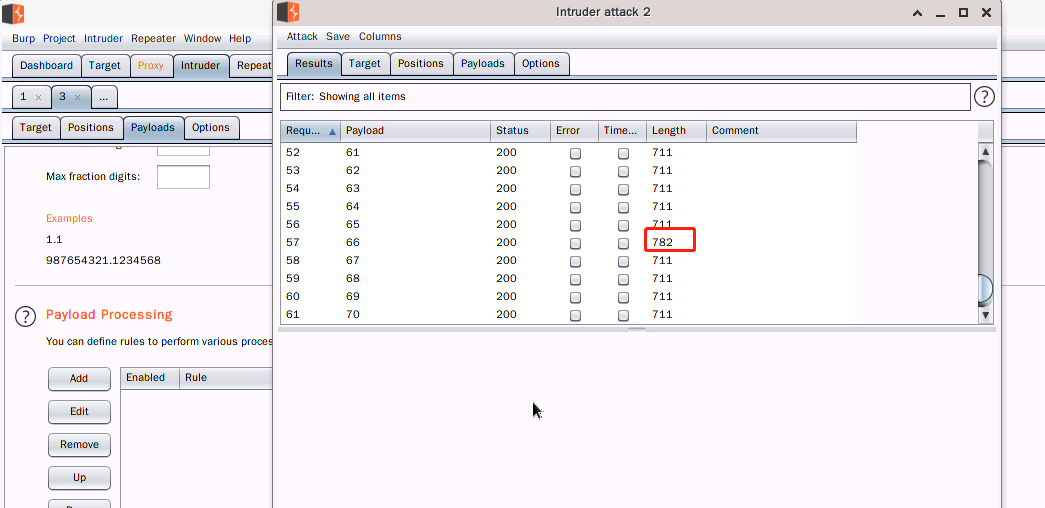

4.開始爆破。

5.爆破結束后我們主要看的是頁面中的length,不一樣的即為key。

compare模塊

compare模塊可以將不同的數據包(無論是請求包還是響應包)進行比較。

首先,我們添加一條請求到compare模塊去。

在已經截取的數據包上面右鍵,選擇send to comparer

這時候,我們會看到在comparer模塊,上下兩個界面中同時多出來了一條記錄。

使用同樣的方法,我們在為comparer模塊添加另外的一條記錄。

我們打算使用1和2進行對比,在兩個視圖中選擇1和2(順序無所謂),然后點擊右下角的compare word(bytes是指文件按照字節流來進行比對)。

從圖中我們可以看到,窗口標題提示了我們兩個文件有多少處不同。左下角的圖例告訴了我們右側和左側相比,哪些是添加的,哪些是修改的,哪些是刪除的。非常直觀。

repeater模塊

有時候我們需要向服務器發送多次相同的請求來測試服務器的響應。這里,我們只需要將burp截取到的請求通過右鍵send to repeater就可以在repeater中進行操作了。

進入到repeater之后,點擊go按鈕,右側就會返回服務器的響應。

Go的次數沒有限制,點擊多少次go,burp就會把當前的請求頁向服務器發送多少次。

使用repeater的目的是進行重放攻擊測試,看服務器是否會對重放測試做出反應。

Burpsuite主要有如下模塊:

1.Target,顯示目標站點目錄結構

2.Proxy,是一個攔截HTTP/S的代理服務器,作為一個在瀏覽器和目標應用程序之間的中間人,允許你攔截,查看,修改在兩個方向上的原始數據流。

3.Spider,是一個應用智能感應的網絡爬蟲,它能完整的枚舉應用程序的內容和功能。

4.Scanner,是一個高級工具,執行后,它能自動地發現web 應用程序的安全漏洞。

5.Intruder,是一個定制的高度可配置的工具,對web應用程序進行自動化攻擊,如:枚舉標識符,收集有用的數據,以及使用fuzzing 技術探測常規漏洞。

6.Repeater,是一個靠手動操作來觸發單獨的HTTP 請求,并分析應用程序響應的工具。

7.Sequencer,是一個用來分析那些不可預知的應用程序會話令牌和重要數據項的隨機性的工具。

8.Decoder,是一個進行手動執行或對應用程序數據者智能解碼編碼的工具。

9.Comparer,通常是通過一些相關的請求和響應得到兩項數據的一個可視化的“差異”。

10.Extender,可以讓你加載Burp Suite的擴展,使用你自己的或第三方代碼來擴展Burp Suit的功能。

11.Options,對Burp Suite的一些設置

同時爆破用戶名和密碼可以在intruder中

Payloads set 類型選擇 自定義

然后分別在各個部分中添加字典爆破

Payloads Processing中可以選擇用戶名和密碼加密方式

Base64加密時要將url加密關閉,兩者 沖突

本地設置代理

浙公網安備 33010602011771號

浙公網安備 33010602011771號