2021-2022-1學期 20212319劉宇佳《網絡空間安全專業導論》第十周學習總結

網絡安全基礎

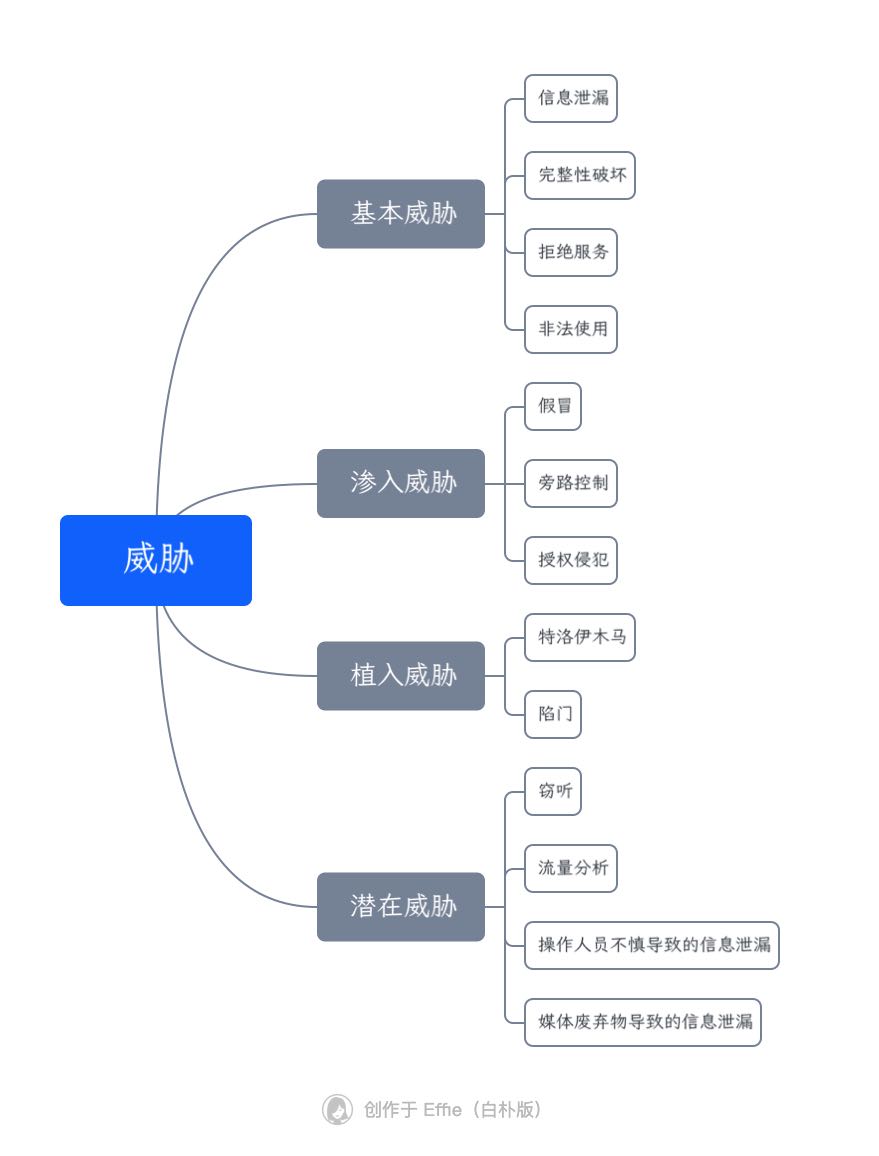

威脅

- 基本威脅

- 信息泄漏

- 完整性破壞

- 拒絕服務

- 非法使用

- 滲入威脅

- 假冒

- 旁路控制

- 授權侵犯

- 植入威脅

- 特洛伊木馬

- 陷門

- 潛在威脅

- 竊聽

- 流量分析

- 操作人員不慎導致的信息泄漏

- 媒體廢棄物導致的信息泄漏

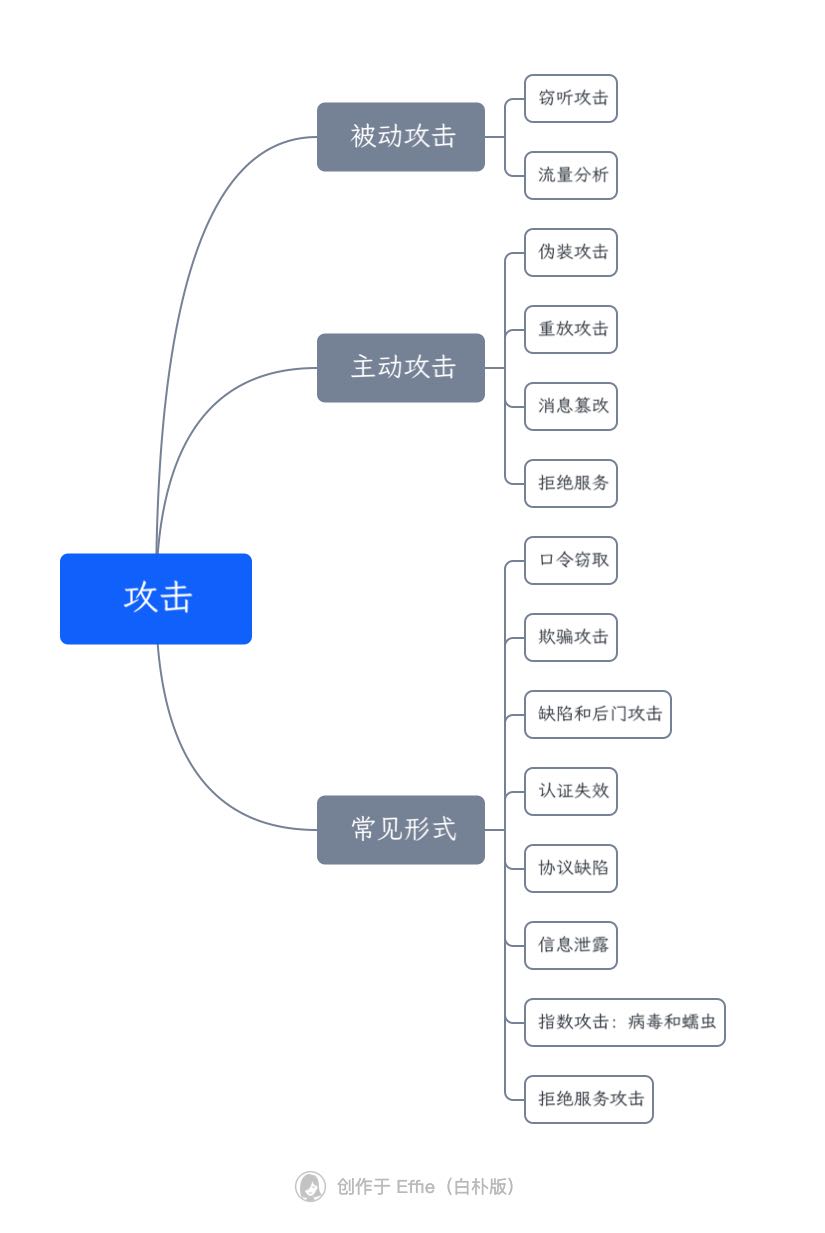

攻擊

- 被動攻擊

- 竊聽攻擊

- 流量分析

- 主動攻擊

- 偽裝攻擊

- 重放攻擊

- 消息篡改

- 拒絕服務

- 常見形式

- 口令竊取

- 欺騙攻擊

- 缺陷和后門攻擊

- 認證失效

- 協議缺陷

- 信息泄露

- 指數攻擊:病毒和蠕蟲

- 拒絕服務攻擊

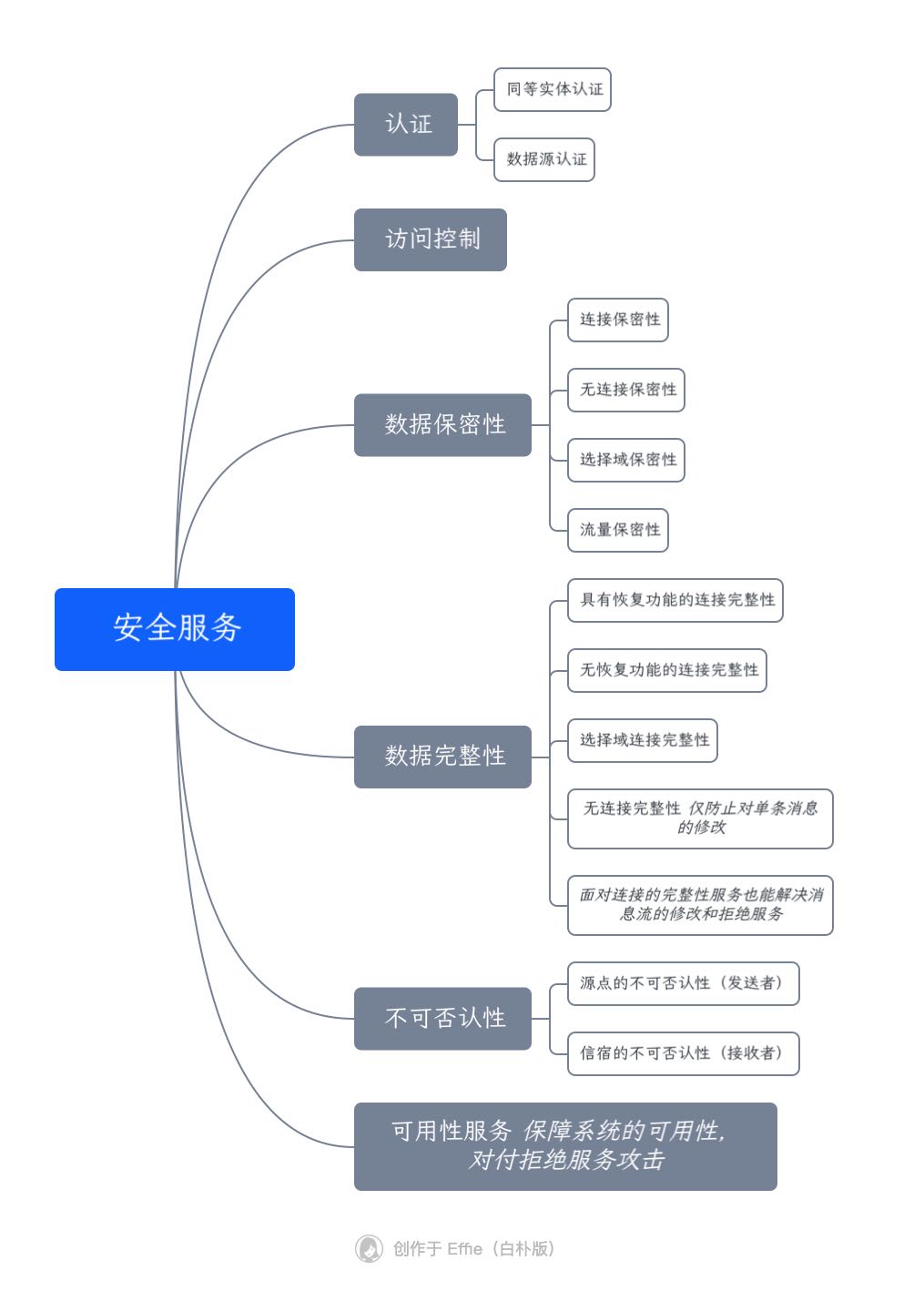

安全服務

- 認證

- 同等實體認證

- 數據源認證

- 訪問控制

- 數據保密性

- 連接保密性

- 無連接保密性

- 選擇域保密性

- 流量保密性

- 數據完整性

- 具有恢復功能的連接完整性

- 無恢復功能的連接完整性

- 選擇域連接完整性

- 無連接完整性 僅防止對單條消息的修改

- 面對連接的完整性服務也能解決消息流的修改和拒絕服務

- 不可否認性

- 源點的不可否認性(發送者)

- 信宿的不可否認性(接收者)

- 可用性服務 保障系統的可用性,對付拒絕服務攻擊

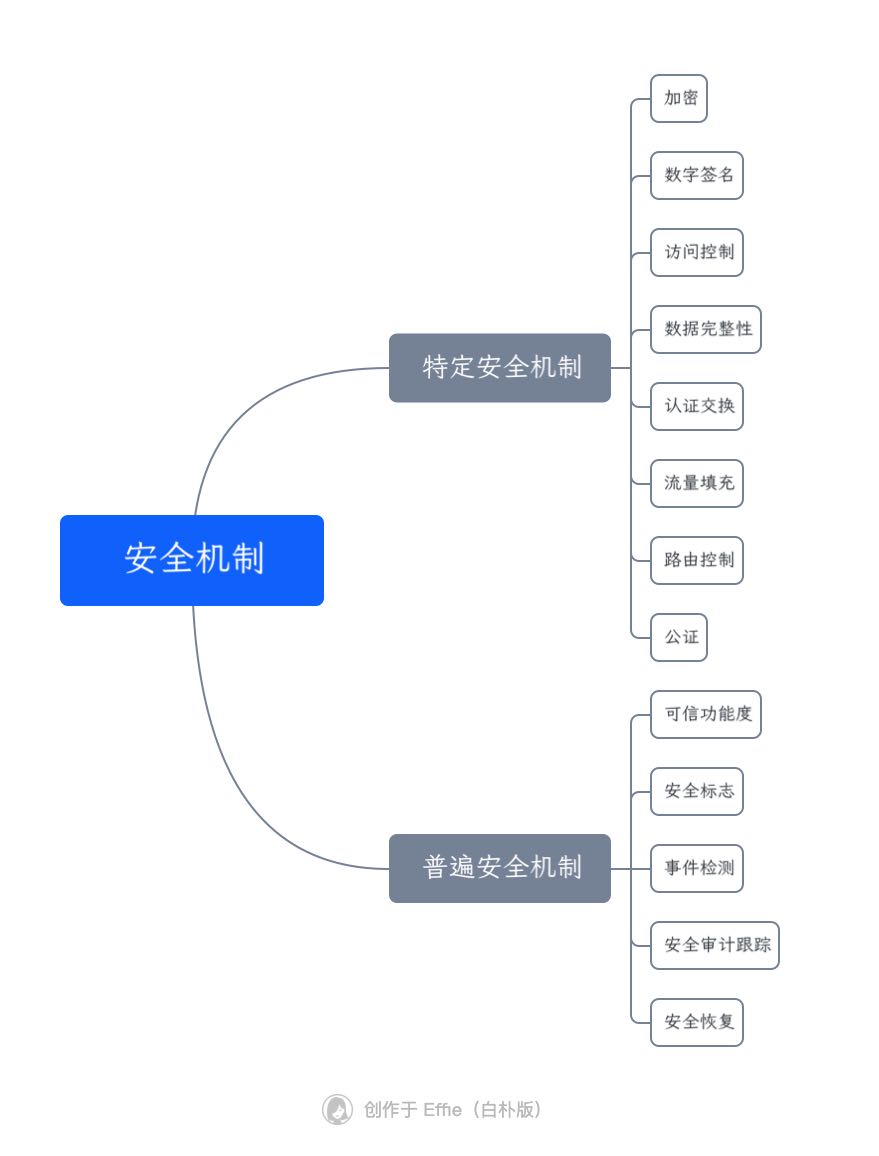

安全機制

- 特定安全機制

- 加密

- 數字簽名

- 訪問控制

- 數據完整性

- 認證交換

- 流量填充

- 路由控制

- 公證

- 普遍安全機制

- 可信功能度

- 安全標志

- 事件檢測

- 安全審計跟蹤

- 安全恢復

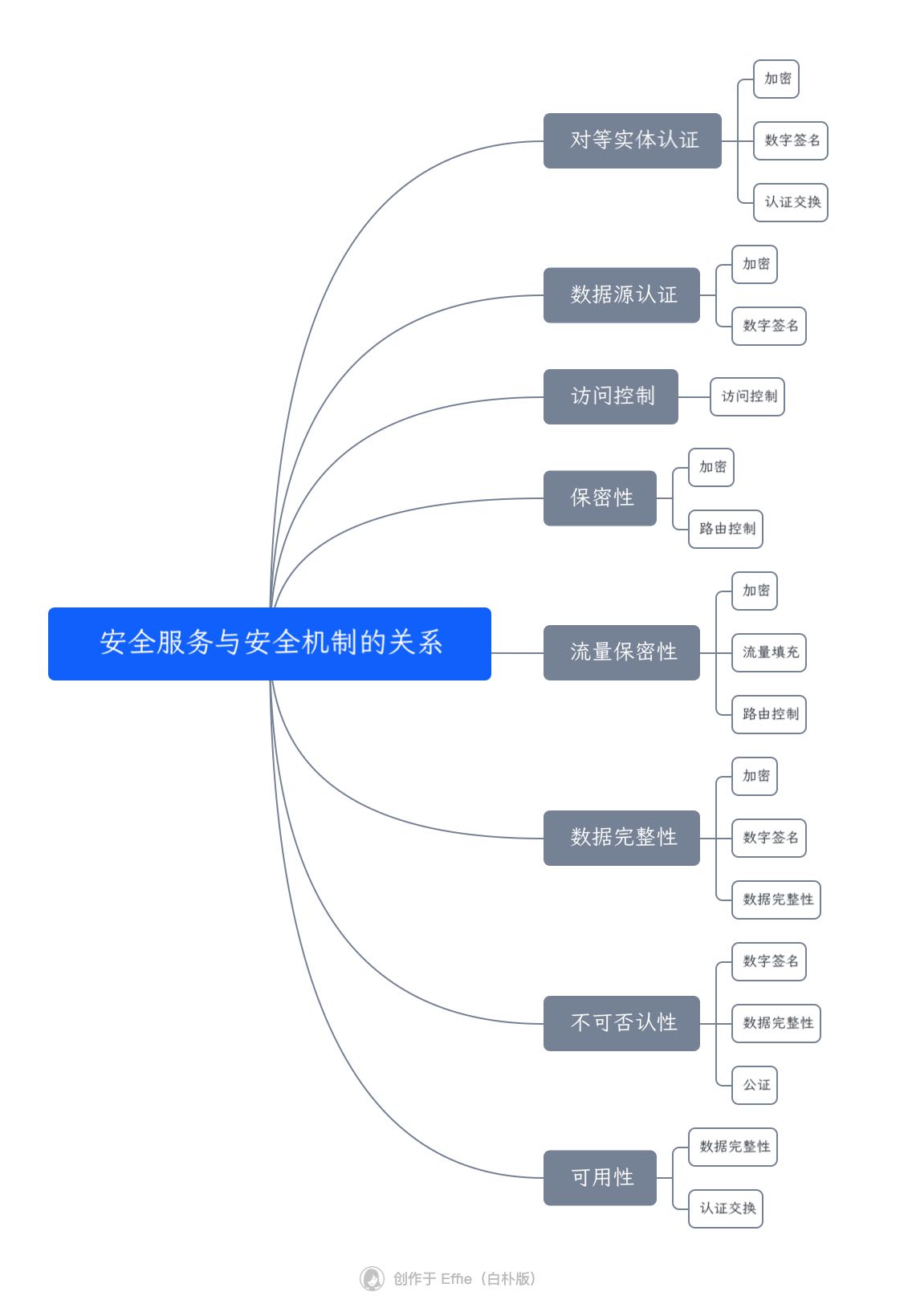

安全服務與安全機制的關系

- 對等實體認證

- 加密

- 數字簽名

- 認證交換

- 數據源認證

- 加密

- 數字簽名

- 訪問控制

- 訪問控制

- 保密性

- 加密

- 路由控制

- 流量保密性

- 加密

- 流量填充

- 路由控制

- 數據完整性

- 加密

- 數字簽名

- 數據完整性

- 不可否認性

- 數字簽名

- 數據完整性

- 公證

- 可用性

- 數據完整性

- 認證交換

網絡安全防護技術

防火墻

由系統管理員設置訪問控制規則,對數據流進行過濾。對于內部的攻擊以及繞過防火墻的連接,無能為力。

- 靜態包過濾(發生在網絡層)

- 動態包過濾

- 電路級網關

- 應用層網關

- 狀態檢查包過濾

- 切換代理

- 空氣隙

防火墻作用于OSI模型的層次越高,工作周期越長,安全保護等級越高

應用級網關>電路級網關>包過濾

IP頭+TCP頭+應用級頭+數據=數據包

入侵檢測系統

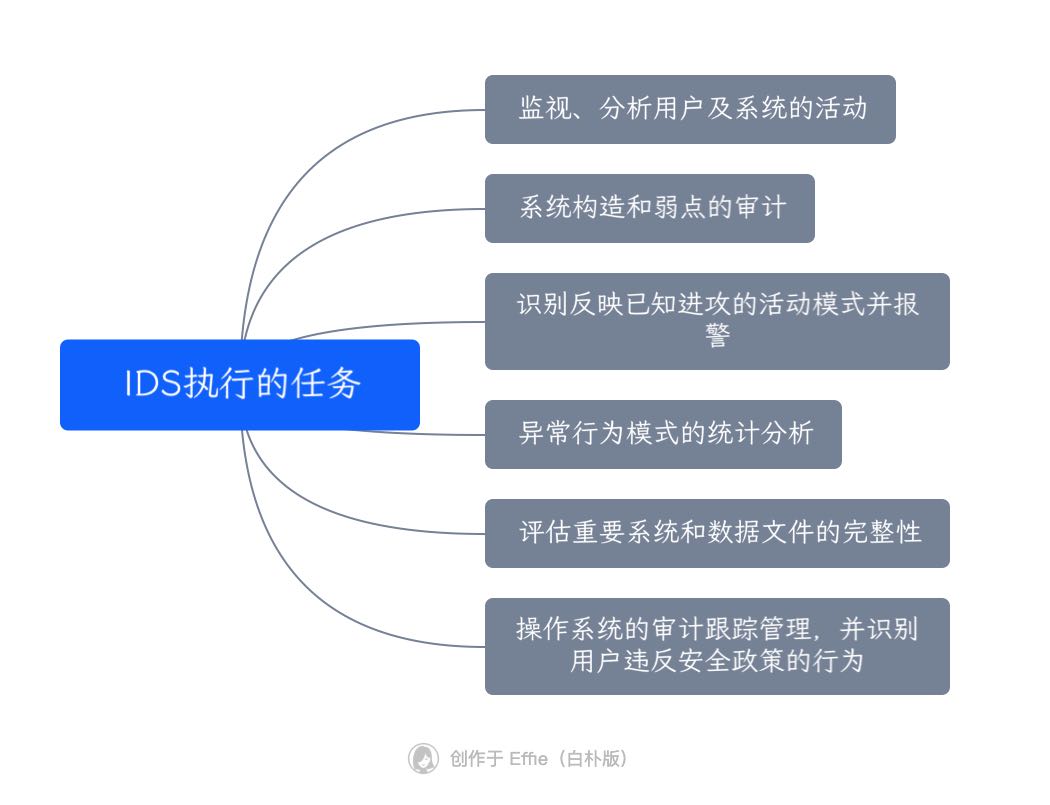

IDS執行的任務

- 監視、分析用戶及系統的活動

- 系統構造和弱點的審計

- 識別反映已知進攻的活動模式并報警

- 異常行為模式的統計分析

- 評估重要系統和數據文件的完整性

- 操作系統的審計跟蹤管理,并識別用戶違反安全政策的行為

IDS的主要功能

- 網絡流量的跟蹤與分析

- 已知攻擊特征的識別

- 異常行為的分析、統計與響應

- 特征庫的在線和離線升級

- 數據文件的完整性檢查

- 自定義的響應

- 系統漏洞的預報警

- IDS探測器集中管理

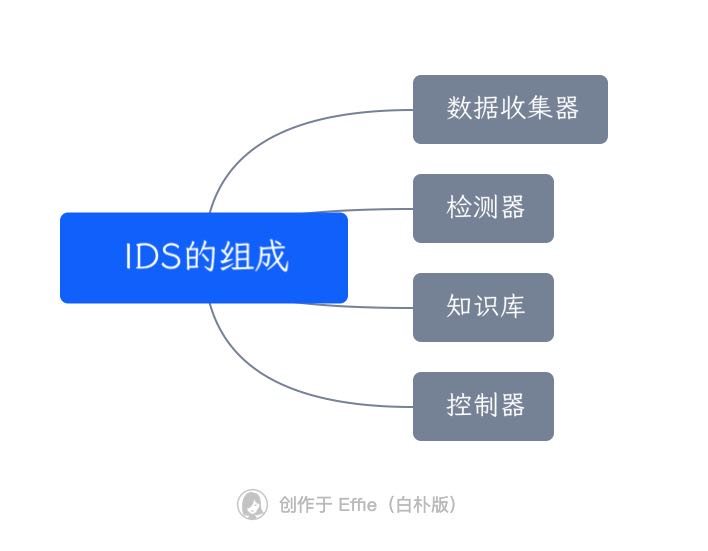

IDS的組成

- 數據收集器

- 檢測器

- 知識庫

- 控制器

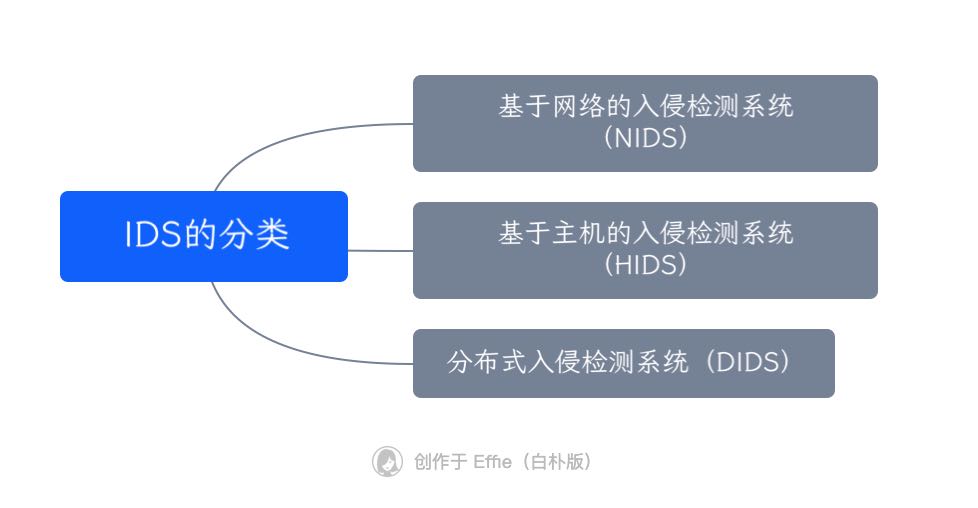

IDS的分類

- 基于網絡的入侵檢測系統(NIDS)

- 基于主機的入侵檢測系統(HIDS)

- 分布式入侵檢測系統(DIDS)

NIDS提取網絡數據包的特征與數據庫的攻擊簽名對比。采用①模式、表達式或字節匹配、②頻率或穿越閾值、③低級事件的相關性、④統計學意義上的非常規現象檢測。

HIDS對比系統日志和審計記錄監控和分析攻擊后的誤操作

DIDS同時分析審計日志和網絡數據流

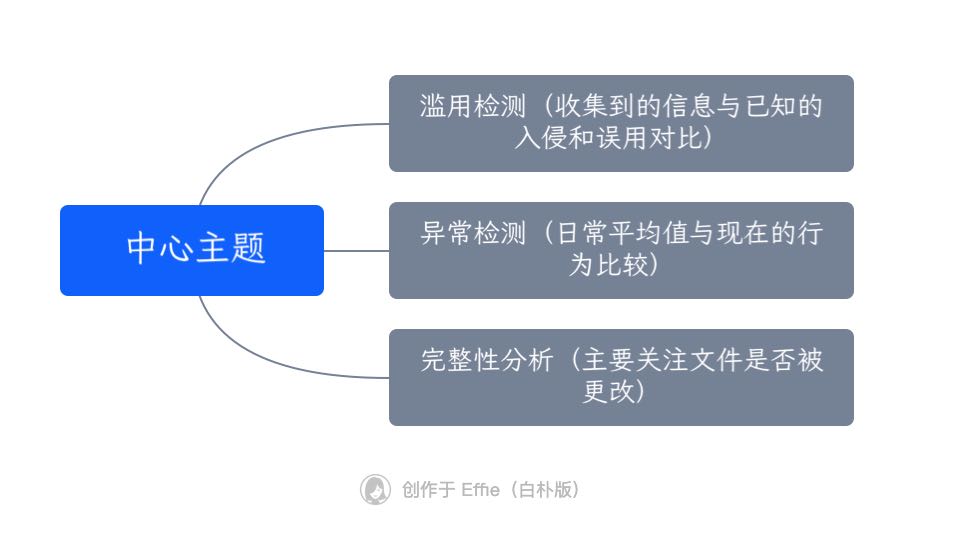

- 濫用檢測(收集到的信息與已知的入侵和誤用對比)

- 異常檢測(日常平均值與現在的行為比較)

- 完整性分析(主要關注文件是否被更改)

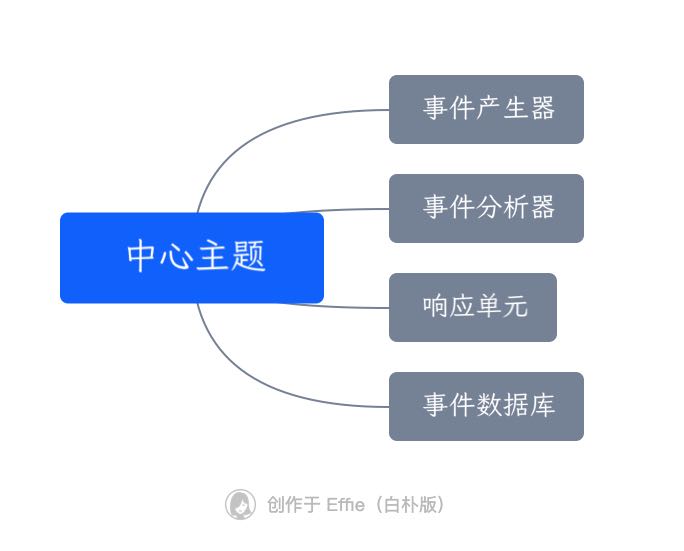

CIDF下的入侵系統組件

- 事件產生器

- 事件分析器

- 響應單元

- 事件數據庫

由于單個入侵系統的檢測能力和檢測范圍有限,入侵檢測系統一般采用分布監視集中管理的結構,多個檢測單元運行于網絡中的各個網段或系統上,通過遠程管理功能在一管理站上實現統一的管理和監控。

虛擬專網(VPN)

通過認證、訪問控制、機密性、數據完整性等在公用網絡上構建專用網絡

** 遠程訪問VPN**:由客戶機提出連接請求,VPN服務器提供訪問服務,第一個數據包總是由遠程訪問客戶機發出。

網關-網關VPN:由呼叫網關提出連接請求。來自呼叫網關的數據包并非來源自該網關,而是其內網的子網主機。

IPSec VPN

通過查詢安全策略數據庫決定對IP數據包進行丟棄、直接轉發、IPSec處理。IPSec處理對IP數據包進行加密和認證。具有兩種工作模式:傳輸模式和隧道模式。

傳輸模式中,IPSec只對IP數據包的凈荷進行加密或認證。封裝數據包使用原IP頭部,協議頭部插入到原IP頭部和傳輸層頭部之間。

原IP頭+TCP/UDP頭+數據內容->原IP頭+ESP頭+TCP/UDP頭+數據內容+ESP尾 或者 原IP頭+TCP/UDP頭+數據內容->原IP頭+AH頭+TCP/UDP頭+數據內容

隧道模式中,IPSec對整個IP數據包進行加密或認證,IPSec頭被放在新產生的IP頭和原IP數據包之間,形成新的IP頭。

原IP頭+TCP/UDP頭+數據內容->新IP頭+ESP頭+原IP頭+TCP/UDP頭+數據內容+ESP尾 或 原IP頭+TCP/UDP頭+數據內容->新IP頭+AH頭+原IP頭+TCP/UDP頭+數據內容

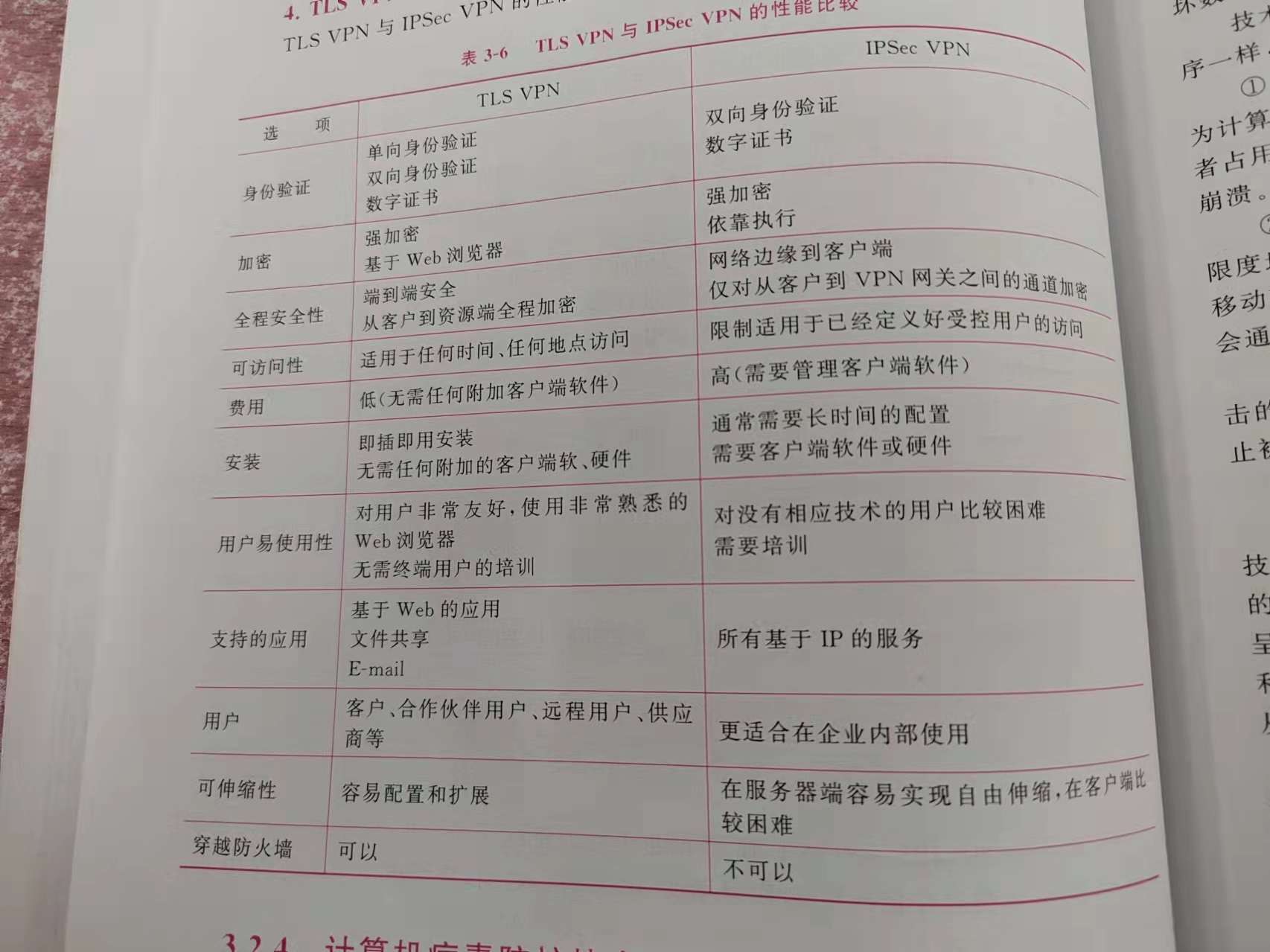

TLS VPN與IPSec VPN的比較

(圖片)

計算機病毒防護技術

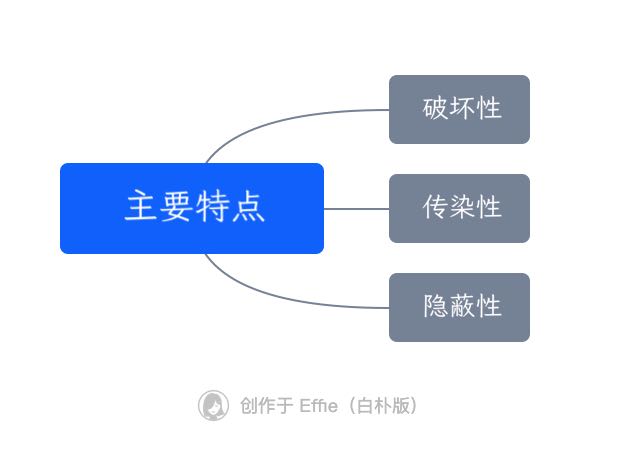

主要特點

- 破壞性

- 傳染性

- 隱蔽性

分類

- 木馬型病毒

- 感染型病毒

- 蠕蟲型病毒

- 后門型病毒

- 惡意軟件

計算機病毒檢測的基本原理:通過對文件、代碼、行為等數據采樣,然后將采樣結果和基準進行匹配,再根據匹配結果判定病毒。主流檢測技術有:基于特征碼的傳統檢測技術、基于行為的動態檢測技術、基于云技術的云查殺技術、基于大數據處理與人工智能學習算法的智能查殺技術。

安全漏洞掃描技術

類型

- 1 Day:被發現公布的最新漏洞

- N Day:被公布的歷史漏洞

- 0 Day:未被公開的漏洞

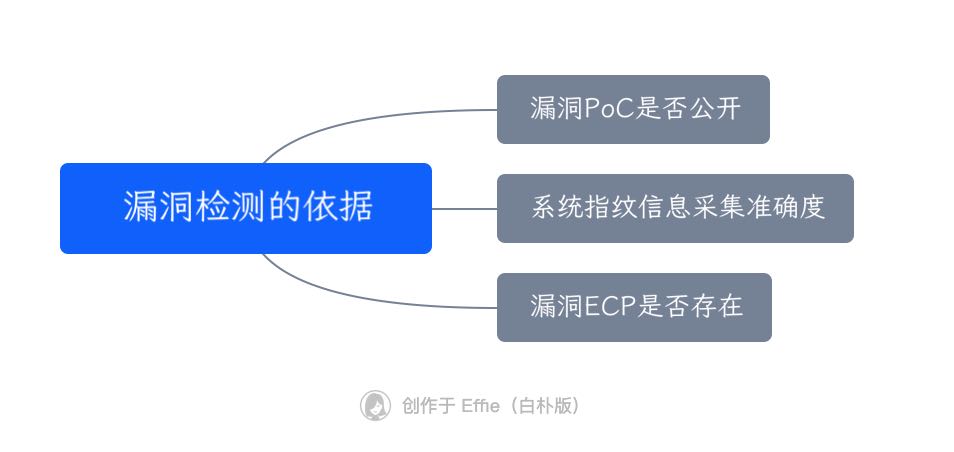

漏洞檢測的依據

- 漏洞PoC是否公開

- 系統指紋信息采集準確度

- 漏洞ECP是否存在

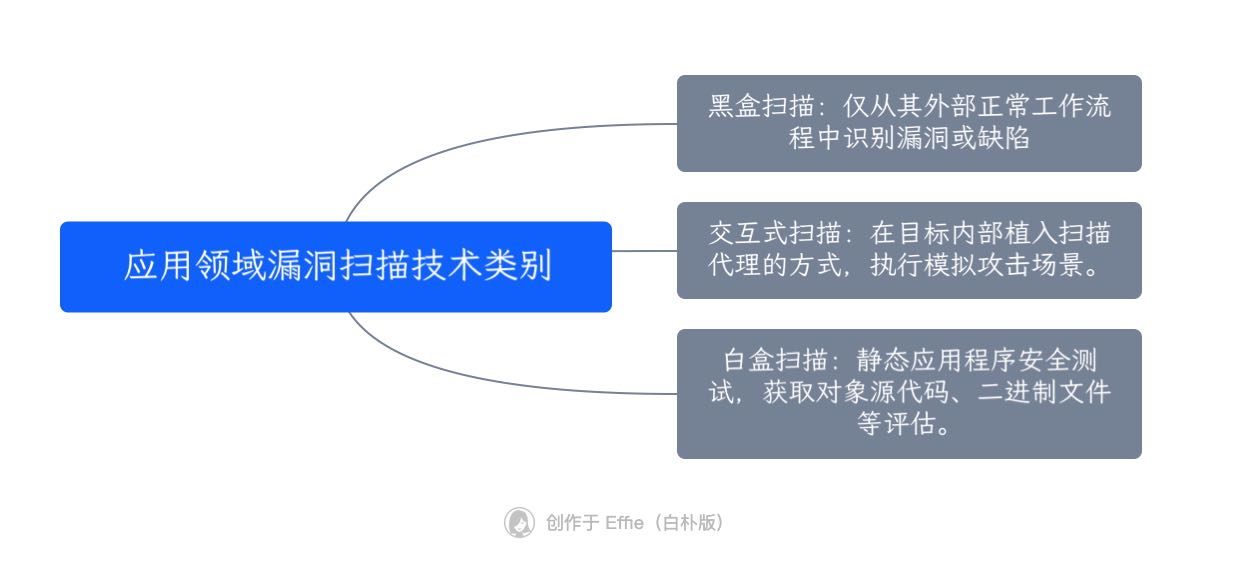

應用領域漏洞掃描技術類別

- 黑盒掃描:僅從其外部正常工作流程中識別漏洞或缺陷

- 交互式掃描:在目標內部植入掃描代理的方式,執行模擬攻擊場景。

- 白盒掃描:靜態應用程序安全測試,獲取對象源代碼、二進制文件等評估。

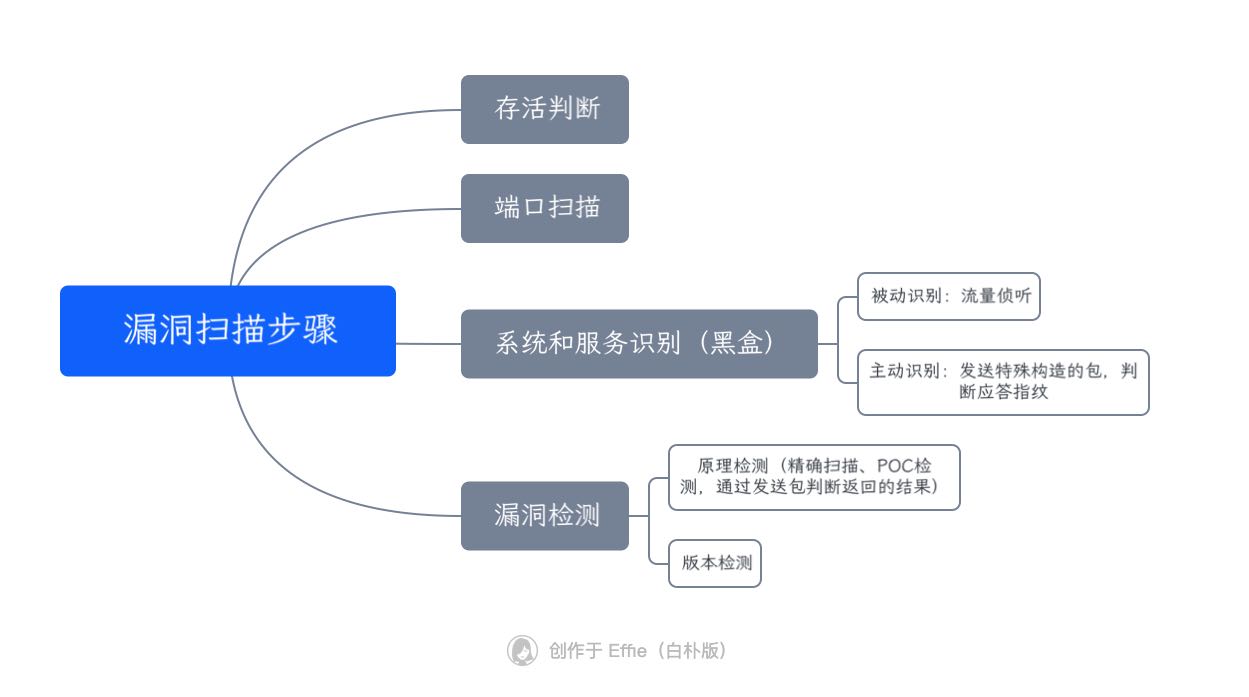

漏洞掃描步驟

- 存活判斷

- 端口掃描

- 系統和服務識別(黑盒)

- 被動識別:流量偵聽

- 主動識別:發送特殊構造的包,判斷應答指紋

- 漏洞檢測

- 原理檢測(精確掃描、POC檢測,通過發送包判斷返回的結果)

- 版本檢測

網絡安全工程與管理

我國分為五級

新興網絡及安全技術

工業互聯網、移動互聯網、物聯網

posted on 2021-12-11 11:15 20212319劉宇佳 閱讀(103) 評論(0) 收藏 舉報

浙公網安備 33010602011771號

浙公網安備 33010602011771號