網絡總結

NAT

三種方式:

-

靜態轉換Static Nat

-

動態轉換Dynamic Nat

-

端口多路復用OverLoad

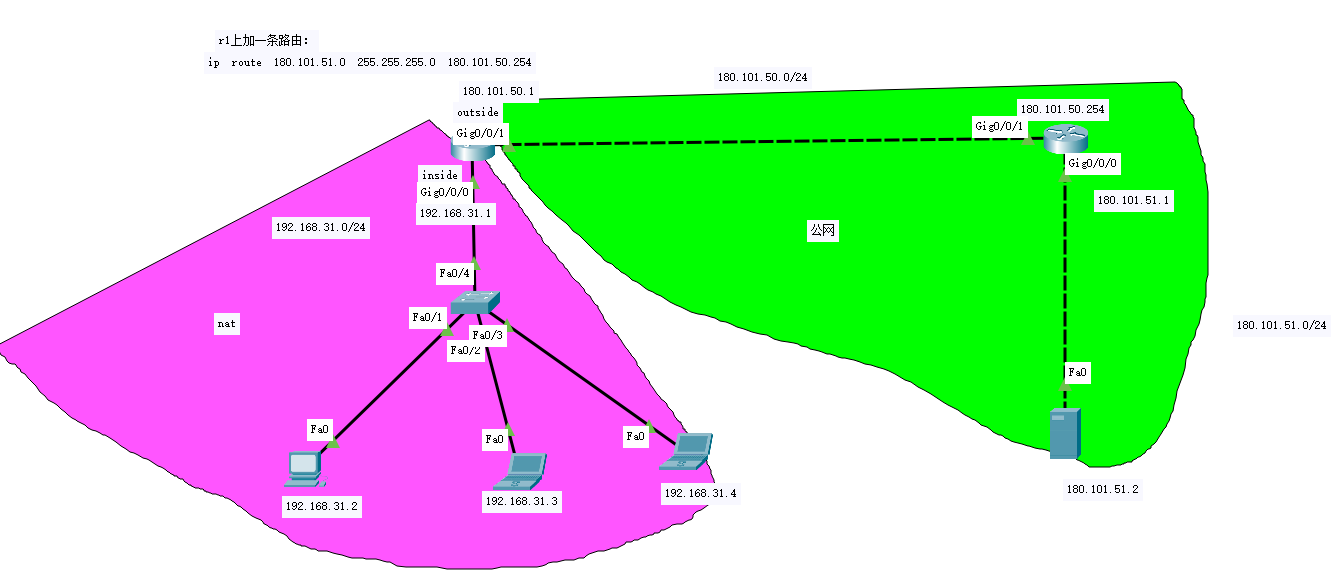

eNSP或者cisco實驗(這里使用cisco):

-

靜態轉換Static Nat

R-1(config)#ip nat pool fpc 180.101.50.100 180.101.50.200 netmask 255.255.255.0 #聲明一個nat地址池 R-1(config)#ip nat inside source static 192.168.31.2 180.101.50.100 #在地址池選一個ip,對終端做ip映射:內側192.168.31.2的終端ip映射成180.101.50.100 R-1(config)#ip nat outside source static 180.101.50.100 192.168.31.2 #對外側180.101.50.100的路由器接口ip映射成191.168.31.2

R-1(config)#int g0/0/0 #路由器接口g/0/0是內側 R-1(config-if)#ip nat inside R-1(config-if)#exit R-1(config)#int g0/0/1 #路由器接口g0/0/1是外側 R-1(config-if)#ip nat outside

R-1# show ip nat statistics #查看接口配置

Total translations: 2 (1 static, 1 dynamic, 0 extended)

Outside Interfaces: GigabitEthernet0/0/1

Inside Interfaces: GigabitEthernet0/0/0

R-1# show ip nat translations #查看nat配置,inside global 內部公網ip,inside local 內部私網ip ,outside local 外部私網ip, outside global 外部公網ip

Pro Inside global Inside local Outside local Outside global

--- 180.101.50.100 192.168.31.2 --- ---

--- --- --- 192.168.31.2 180.101.50.100

-

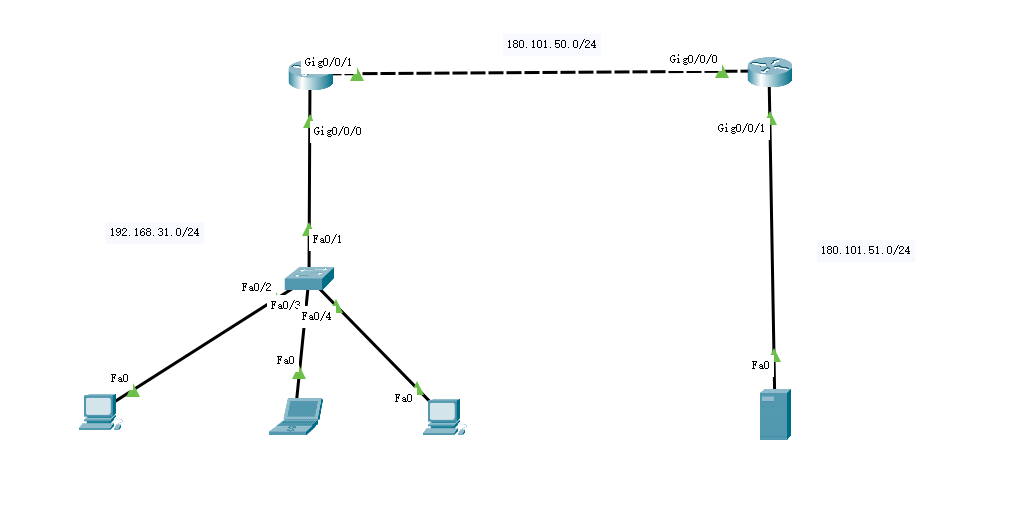

動態轉換Dynamic Nat

Router(config)#ip nat pool fpc 180.101.50.100 180.101.50.200 netmask 255.255.255.0 #聲明一個nat地址池

Router#access-list 1 permit 192.168.31.0 0.0.31.255 ip nat inside source list 1 pool fpc int g0/0 ip nat inside exit int g0/1 ip nat outside

Router#show ip nat statistics

Total translations: 8 (0 static, 8 dynamic, 8 extended)

Outside Interfaces: GigabitEthernet0/0/1

Inside Interfaces: GigabitEthernet0/0/0

Hits: 8 Misses: 10

Expired translations: 2

Dynamic mappings:

-- Inside Source

access-list 1 pool fpc refCount 8

pool fpc: netmask 255.255.255.0

start 180.101.50.100 end 180.101.50.200

type generic, total addresses 101 , allocated 1 (0%), misses 0

Router#

Router#show ip nat translations

Pro Inside global Inside local Outside local Outside global # 每次ping都不一樣,隨機從池中獲取ip映射

icmp 180.101.50.100:10 192.168.31.2:10 180.101.51.2:10 180.101.51.2:10

icmp 180.101.50.100:3 192.168.31.2:3 180.101.51.2:3 180.101.51.2:3

icmp 180.101.50.100:4 192.168.31.2:4 180.101.51.2:4 180.101.51.2:4

icmp 180.101.50.100:5 192.168.31.2:5 180.101.51.2:5 180.101.51.2:5

icmp 180.101.50.100:6 192.168.31.2:6 180.101.51.2:6 180.101.51.2:6

icmp 180.101.50.100:7 192.168.31.2:7 180.101.51.2:7 180.101.51.2:7

icmp 180.101.50.100:8 192.168.31.2:8 180.101.51.2:8 180.101.51.2:8

icmp 180.101.50.100:9 192.168.31.2:9 180.101.51.2:9 180.101.51.2:9

總而言之,去SNAT,回DNAT PAT(端口映射):去DNAT,回SNAT

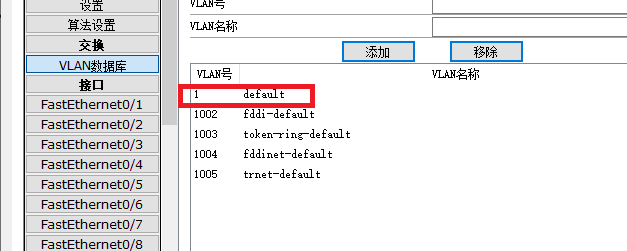

相同vlan之間通信,目的是為了隔離廣播域:

vlan與交換 trunck技術(路由器成本昂貴,vlan是很好的替代品)

vlan:虛擬局域網技術,可以從邏輯上將將一個大的網絡劃分若干小的局域網,從而達到控制廣播流量的效果。

交換機的泛洪流量在虛擬局域網內進行 ---> 默認是VLAN1

拆分廣播域,切割局域網方式:

1、路由(路由器價格昂貴)

2、子網掩碼,劃分不同的子網,不同子網間不能通信,但是還可以發送廣播

3、vlan,主要是控制廣播泛洪,2、安全性 虛擬局域網(vlan)之間由二層上升到三層通信,間接通信

- 在局域網,網絡規模不斷的擴大,接入的主機以及設備會越來越多,在這種情況下,網絡中的廣播流量越來越大,于是會加重交換機的負擔,消耗交換機的cpu,內存等,甚至造成交換機的死機。

在vlan技術中,只有同一vlan內的端口內的主機才可以進行通信,不同vlan端口之間不能直接通信訪問。因此vlan可以限制個別主機訪問服務器資源,這樣可以提高局域網絡的安全性。

如果沒有設置trunc接口,那么交換機的主干路默認是vlan 1 ,而pc 是vlan 10 和vlan20 無法通信

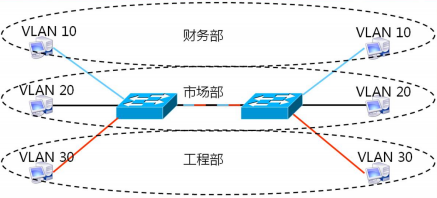

同一個vlan可以通信,即使跨交換機

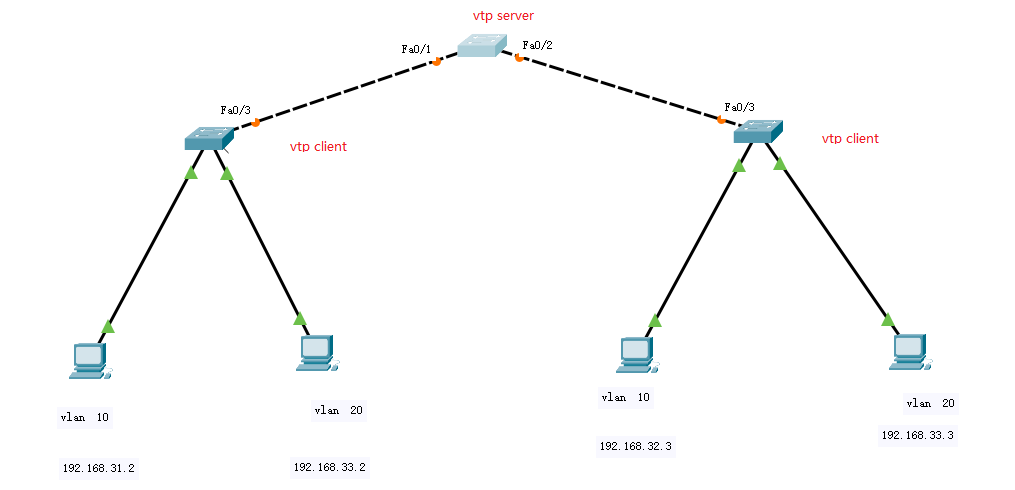

如上圖,要想vlan 10的pc相互通信,需要在兩個交換機的fa0/3接口設置vlan 10,同理要想vlan 20的兩臺pc通信,需要在兩個交換機的fa0/4接口設置vlan 20

于是就是上面的圖,用兩根線連接,如果交換機劃分區域很多,那么就要很多線,于是出現了trunc中繼干路技術

可以看到設置了trunc,邏輯上把所有vlan融合在一起為一根交叉線連接兩臺交換機,然后vlan 10 和vlan20的機器就可以通信了

如果交換機很多,需要手動設置每個交換機的trunc口和vlan信息,于是出現vtp協議,只要設置vtp sever的交換機,vtp client自動同步上述信息

三層交換技術(不同vlan之間通信):

由于不同的vlan之間是無法實現直接通信的,但是在某些情況,為了實現在不同vlan間的通信,我們就需要使用路由技術

為什么不直接不配置vlan,直接通信? 切割廣播域,屏蔽不必要的廣播,保證網絡的暢通性。

單臂路由可以實現不同隔離的vlan實現通信,基于路由器的子接口進行相關設置(基于路由通信技術,目前基本被三層交換取代) 注意:不同的VLAN要有不同的網關

-

單臂路由

- 將單臂路由器和交換機的接口鏈路打開(no shutdown)

- 將二層交換機和單臂路由的接口設置成中繼trunk

- 分別進入單臂路由的子接口,進行封裝數據格式,并連接對應的vlan號

-

設置每個子接口對應的網關IP地址和子網掩碼,并激活子接口

使用一個物理接口下的2個子接口配置路由對vlan轉發數據包

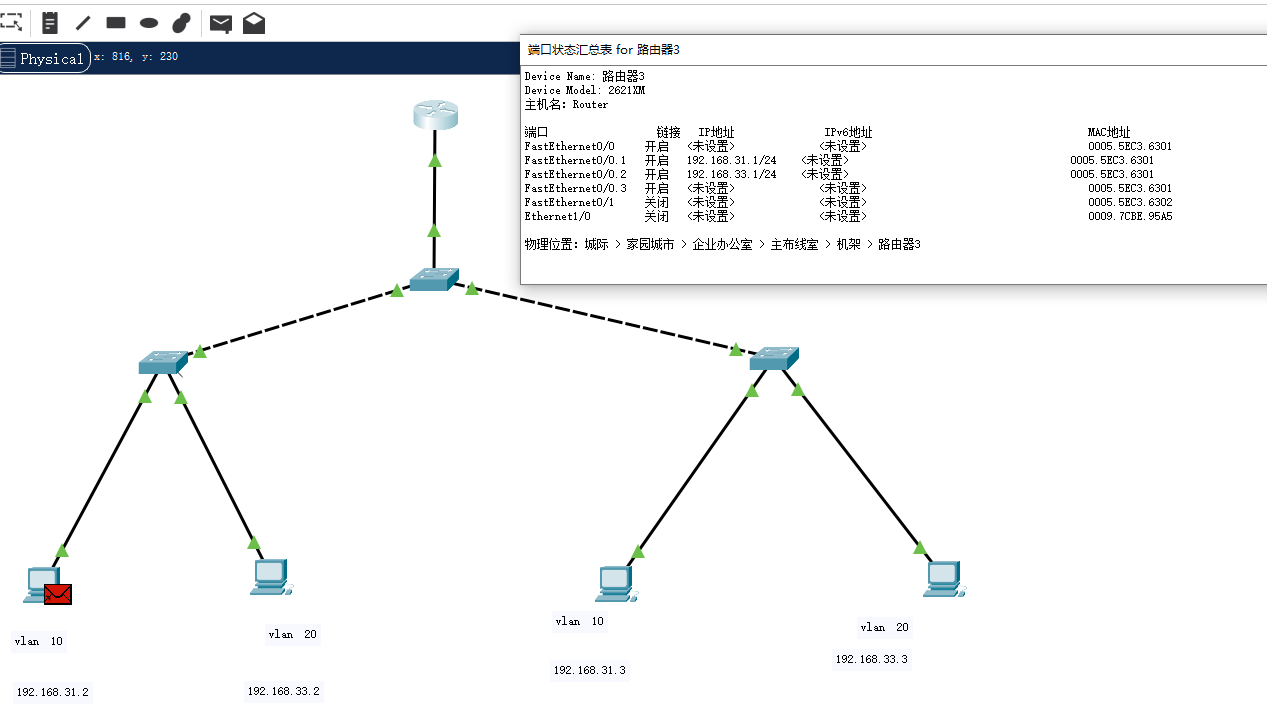

encapsulation dot1Q 10 (vlan號為10) ip address 192.168.31.1 255.255.255.0 no shutdown int g0/0.2 encapsulation dot1Q 20 (vlan號為20) ip address 192.168.33.1 255.255.255.0 (192.168.33.1是vlan的網關)

-

三層交換技術

即可實現普通的在二層的數據交換,也可以實現在第三層的數據轉發(在實現數據交換的同時具備了不同網段路由轉發的功能),每一個vlan的虛接口就是該網段的網關。 簡單來說,三層交換=二層交換+三層轉發

單臂路由不具備擴展性,當VLAN的數量不斷增加,數據量增大,路由器與交換機之間的路徑會成為整個網絡的瓶頸,這時候的單臂路由就不再適用了

路由器換成三層交換機

和單臂路由類似,

將三層交換開啟路由功能 全局模式下 ip routing

將三層交換機和其他交換機的接口配置成trunk(干道) 進入某個接口的接口模式, int f0/x 先配置封裝格式 swichport trunk encapsulation dot1q ,然后配置問trunk swichport mode trunk

配置三層交換的虛接口 先創建一個新的vlan口,然后進入指定的vlan接口 vlan 2

然后進入虛接口配置另一個trunk(干道) int f0/x swichport trunk encapsulation dot1q swichport mode trunk

為vlan配置ip和子網掩碼 int vlan 1 ip address 192.168.1.1 255.255.255.0 no shutdown Int vlan 2 ip address 192.168.2.1 255.255.255.0 no shutdown

查看三層交換機的路由表:特權模式下 show ip routing

VPN技術

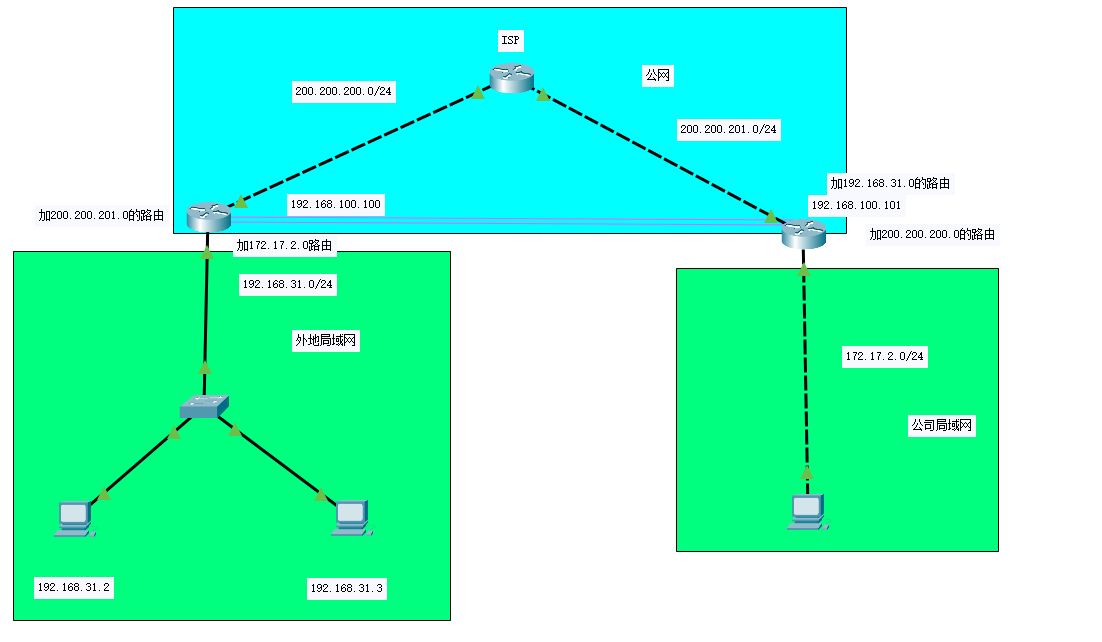

在公用網絡上建立專用網絡,一般都會進行加密通訊。 在企業網絡中有廣泛應用。VPN網關通過對數據包的密和數據包目標地址的轉換實現遠程訪問。 VPN可通過服務器、硬件、軟件等多種方式實現。

進入封裝多個IP報頭方式來實現隧道虛擬網絡

實現方式:GRE VPN、IPsec VPN、軟件VPN(例如openvpn)等

您提供的配置命令是用于在兩臺路由器(R-1和R-3)上設置基于IP的GRE(Generic Routing Encapsulation)隧道,這是一種常用于創建VPN(Virtual Private Network)的隧道技術。下面是對配置步驟的解釋: R-1的配置: R-1(config)#int tunnel 1 這條命令在R-1上創建了一個名為tunnel 1的邏輯接口。 R-1(config-if)#ip add 192.168.100.100 255.255.255.0 這條命令為tunnel 1接口分配了IP地址192.168.100.100和子網掩碼255.255.255.0。 R-1(config-if)#tunnel source g0/1 這條命令指定了隧道源接口為g0/1,即從R-1的物理接口g0/1發送封裝的數據包。 R-1(config-if)#tunnel destination 200.1.2.1 這條命令指定了隧道的目的地為200.1.2.1,這是R-3的公網接口IP地址。 R-1#show ip int brief 這條命令用于顯示R-1上所有接口的簡要狀態信息,包括tunnel 1接口。 R-3的配置: R-3(config)#int tunnel 1 這條命令在R-3上創建了一個名為tunnel 1的邏輯接口。 R-3(config-if)#ip add 192.168.100.101 255.255.255.0 這條命令為tunnel 1接口分配了IP地址192.168.100.101和子網掩碼255.255.255.0。 R-3(config-if)#tunnel source g0/1 這條命令指定了隧道源接口為g0/1,即從R-3的物理接口g0/1發送封裝的數據包。 R-3(config-if)#tunnel destination 200.1.1.1 這條命令指定了隧道的目的地為200.1.1.1,這是R-1的公網接口IP地址。 R-3#show ip int brief 這條命令用于顯示R-3上所有接口的簡要狀態信息,包括tunnel 1接口。 路由配置: R-1(config)#ip route 192.168.20.0 255.255.255.0 192.168.100.101 這條命令在R-1上添加了一條靜態路由,指示去往192.168.20.0/24網絡的數據包應該通過tunnel 1接口發送到192.168.100.101,這是R-3隧道接口的IP地址。 R-3(config)#ip route 192.168.10.0 255.255.255.0 192.168.100.100 這條命令在R-3上添加了一條靜態路由,指示去往192.168.10.0/24網絡的數據包應該通過tunnel 1接口發送到192.168.100.100,這是R-1隧道接口的IP地址。 總結: 通過上述配置,R-1和R-3之間建立了一個GRE隧道,允許兩個私有網絡(192.168.10.0/24和192.168.20.0/24)通過公網進行通信,就像它們在同一個局域網內一樣。GRE隧道封裝了內部網絡的數據包,并通過公網發送到對端路由器,對端路由器解封裝這些數據包并轉發到內部網絡。

-

靜態路由 (

ip route命令):- 靜態路由告訴路由器如何到達特定的網絡。在您的例子中,

ip route 192.168.20.0 255.255.255.0 192.168.100.101命令在R-1上配置了一條靜態路由,指示去往192.168.20.0/24網絡的數據包應該發送到下一跳地址192.168.100.101。這個下一跳地址是隧道接口在R-3上的IP地址,但是它并不指定如何封裝這些數據包。

- 靜態路由告訴路由器如何到達特定的網絡。在您的例子中,

-

隧道目的地 (

tunnel destination命令):tunnel destination命令是GRE隧道接口配置的一部分,它指定了封裝后的GRE數據包應該發送到的遠程公網IP地址。這個地址是R-3的公網接口IP地址(在這個例子中是200.1.2.1),而不是隧道接口的IP地址。這個命令是必需的,因為它是GRE封裝過程的一部分,它告訴路由器在哪里找到GRE隧道的另一端。

總結來說,靜態路由告訴路由器數據包應該通過哪個隧道接口發送,而tunnel destination命令告訴路由器GRE封裝的數據包應該發送到哪個遠程公網地址。兩者都是必要的,因為:

- 靜態路由確保數據包能夠到達隧道接口。

tunnel destination確保封裝的數據包能夠通過公網到達隧道的另一端。

如果沒有tunnel destination,路由器將不知道如何通過公網發送封裝的數據包,即使它知道數據包應該通過哪個隧道接口發送。因此,這兩個配置是互補的,并且都是GRE隧道配置中不可或缺的部分。

int tunnel 1可能在很多路由器有設置,具體指定目的地址是哪個公網ip是有必要的

1、先加200的路由,保證主干路是通的

2、加192.168的路由,兩個局域網在隧道的路由是通的

浙公網安備 33010602011771號

浙公網安備 33010602011771號