今日頭條加密參數的識別

今日頭條有三個加密參數

先找一個作者的主頁,列如:https://www.toutiao.com/c/user/108888017311/#mid=1619989289127939

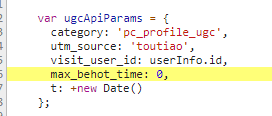

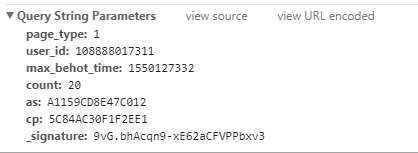

然后進去抓包找文章的地址發現:https://www.toutiao.com/c/user/article/?page_type=1&user_id=108888017311&max_behot_time=0&count=20&as=A1459CB8348BDE5&cp=5C849BAD7E75AE1&_signature=9vG.bhAcqn9-xE62aCEsyvbxv3

里面一共有7個參數,其中 page_type: 1這個不需要變,user_id=108888017311這個是作者的id,count=20,還有這個數量一般不用變。

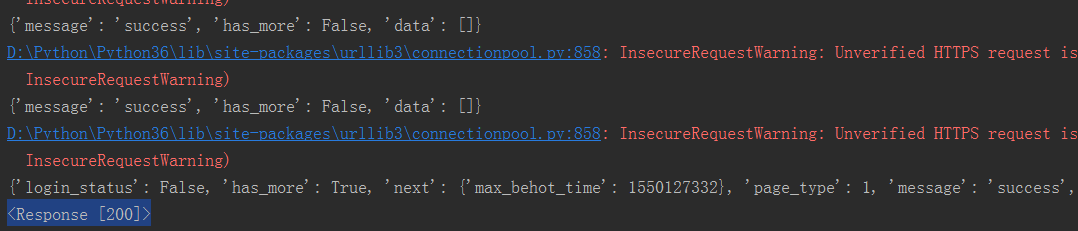

剩下的咋們一個個來看,首先max_behot_time=0 咋們可以發現

這里的第一次參數是0,但是我們也能發現在第一次請求數據成功返回的響應里面

里面的這個max_behot_time其實是在下次請求的時候使用,這樣我們可以一直請求作者之前的文章,每次請求把上一次獲得的參數帶上就行。

這是我們下拉獲取的第二個數據包,可以看的max_behot_time參數的值就是上一次獲取到的響應參數

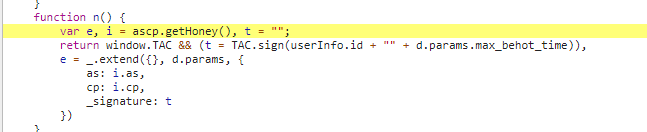

然后現在看剩下的as,cp,_signature參數。

打開全局搜索as可以找到

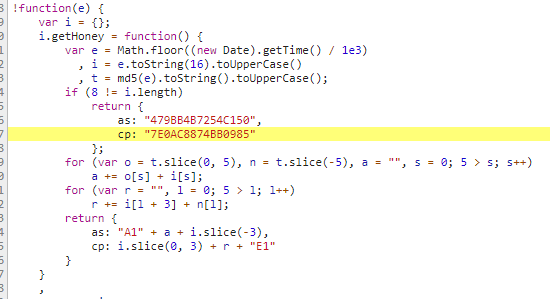

其中as,cp的來源來自ascp.getHoney()函數,點擊進去

可以看的這里是生成as和cp參數的地方,他們的生成和當前時間有關。寫成python就是

def getHoney(): t = int(time.time()) # t=1551971117 e = str('%X' % t) m1 = hashlib.md5() m1.update(str(t).encode(encoding='utf-8')) i = str(m1.hexdigest()).upper() print(i) o = i[0:5] n = i[-5:] a = '' r = '' for s in range(0, 5): a += o[s] + e[s] r += e[s + 3] + n[s] eas = 'A1' + a + e[-3:] ecp = e[0:3] + r + 'E1' print(eas) print(ecp) return eas, ecp

接下來我們來看看_signature參數

來自這個 TAC.sign(userInfo.id + "" + d.params.max_behot_time)

這個參數加密很繁瑣,跟ua指紋有關。

我想到的破解方法是使用無頭的selenium來進入網站然后獲取這個參數。

from selenium import webdriver from selenium.webdriver.common.by import By from selenium.webdriver.support.ui import WebDriverWait from selenium.webdriver.support import expected_conditions as EC class selenium_nign(): def __init__(self,url=''): self.url = url driver = webdriver.FirefoxOptions() driver.add_argument('-headless') self.driver = webdriver.Firefox(firefox_options=driver) # driver = webdriver.Firefox() self.driver.get(self.url) def nign(self,time=0): nign = self.driver.execute_script('''return TAC.sign(108888017311+''+'''+str(time)+''')''')

#通過這里來獲取,第一個參數為作者id,第二個參數就是前面講的max_behot_time參數 return nign def cookie(self,blok=0):

#這里獲取cookie,頭條對id也有加密,正常的session獲取的會話似乎沒辦法通過 if blok: self.driver.get(self.url) cookies = self.driver.get_cookies() cookie = [item['name'] + "=" + item['value'] for item in cookies] cookiestr = '; '.join(item for item in cookie) return cookiestr def sclock(self): self.driver.close()

現在我們就可以運行了,運行結果好像頭條會隨機才能成功,會甩出一些錯誤來,這個還沒找到,希望有大佬知道能告訴我。

浙公網安備 33010602011771號

浙公網安備 33010602011771號