群暉 DSM 7.1 SSO OIDC 配置過程

由于目前群暉不支持通過SSO獲取到的用戶信息進行自動創建新用戶,所以只能先通過ldap或者ad域來進行用戶身份供給,這里需要保證兩邊的用戶能通過一個唯一值去進行關聯,例如唯一用戶名或者郵箱等。

接下來我們進行配置,先勾選啟用,配置文件選擇oidc(需要在你的SSO那邊也新建一個oidc應用,這里就不演示了)

|

名稱即配置完后登陸界面上看到的名稱,一般為SSO的名字 Wellknown URL 直接從SSO那邊復制 應用程序ID、密鑰同理 重定向URI填寫當前群暉的登陸地址,需要注意http和https的端口和協議頭不一樣,一般建議填寫https的,然后這個URI還需要再填寫到你的SSO那邊,兩邊保持一致 授權范圍默認可不填,也可以參考我這個,具體還是看你的SSO 用戶名聲明,這個比較關鍵,這個就是上文提到的,能與你的用戶唯一關聯的值,這個如果不確定可以去翻一翻SSO的文檔,或者是嘗試自己去模擬一邊登錄SSO的過程,然后看一看最后一步獲取用戶信息的那個接口中有哪些字段 |

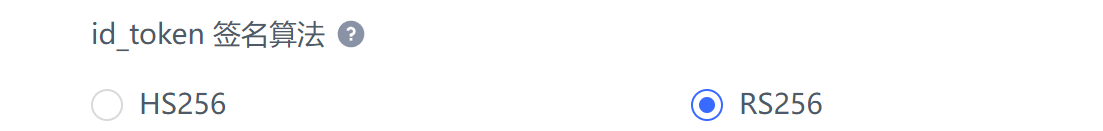

正常情況下,配置完以上信息后就結束了,但是這里還有個坑,如果你配置完畢后發現登陸失敗,提示賬號密碼錯誤,那就是還需要修改一下id_token的簽名算法為RS256,這個有的SSO默認是HS256的,所以就會失敗。

然而群暉官方這里又沒有給出任何說明材料,巨坑,都是最后自己到群暉里面抓包才發現的,也不知道是不是群暉實現上有什么Bug。

需要抓群暉對外請求的包,可以參考這篇文章

http://www.rzrgm.cn/chasjd/p/16396441.html

浙公網安備 33010602011771號

浙公網安備 33010602011771號