安卓逆向入門

安卓逆向入門

建設(shè)自己的逆向環(huán)境

-

環(huán)境準備

-

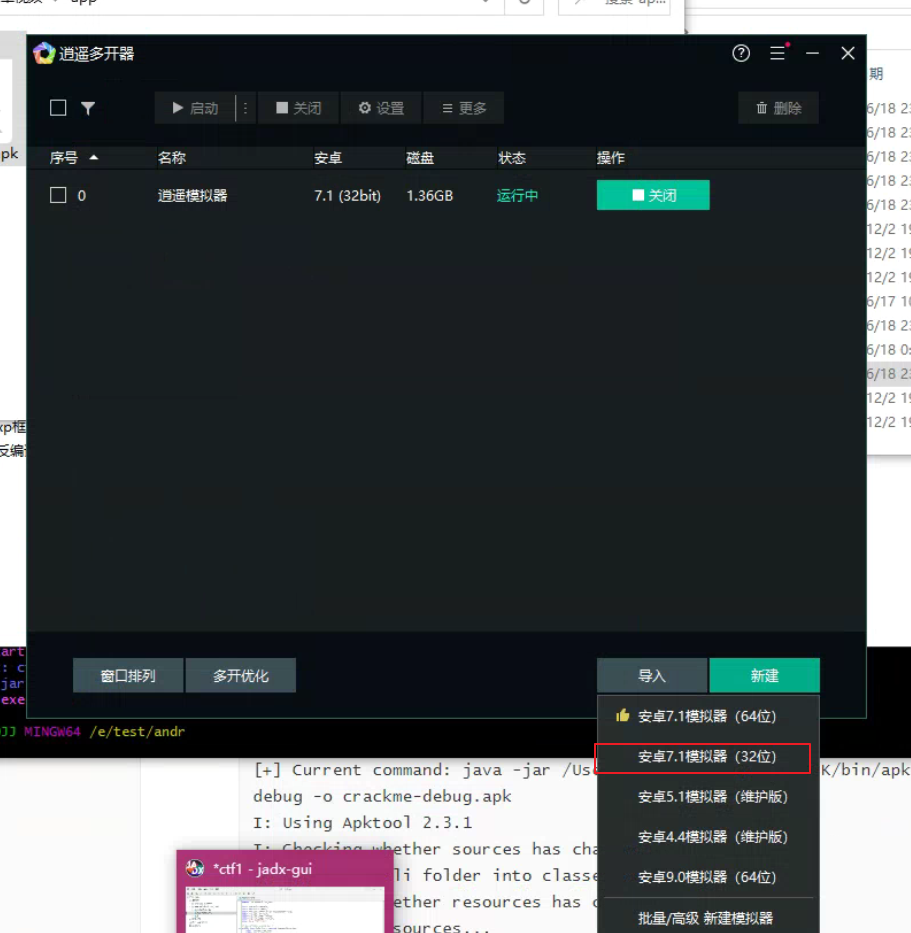

夜神/逍遙模擬器, 安卓版本選擇

- 用xp root模擬器, 安裝fiddler,配置證書, 安裝justtrust me抓包

-

安裝 Mdex 脫殼工具, np管理器,為了簽名

對于加殼的文件 目的是為了拿dump之后的dux文件, -

windows配置jdk, java環(huán)境, jadx-gui使用

-

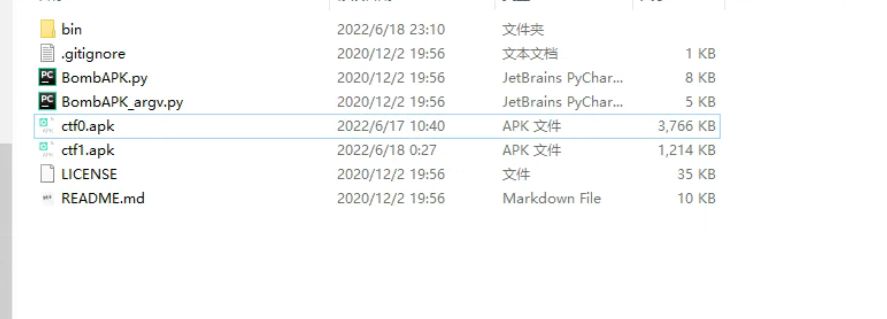

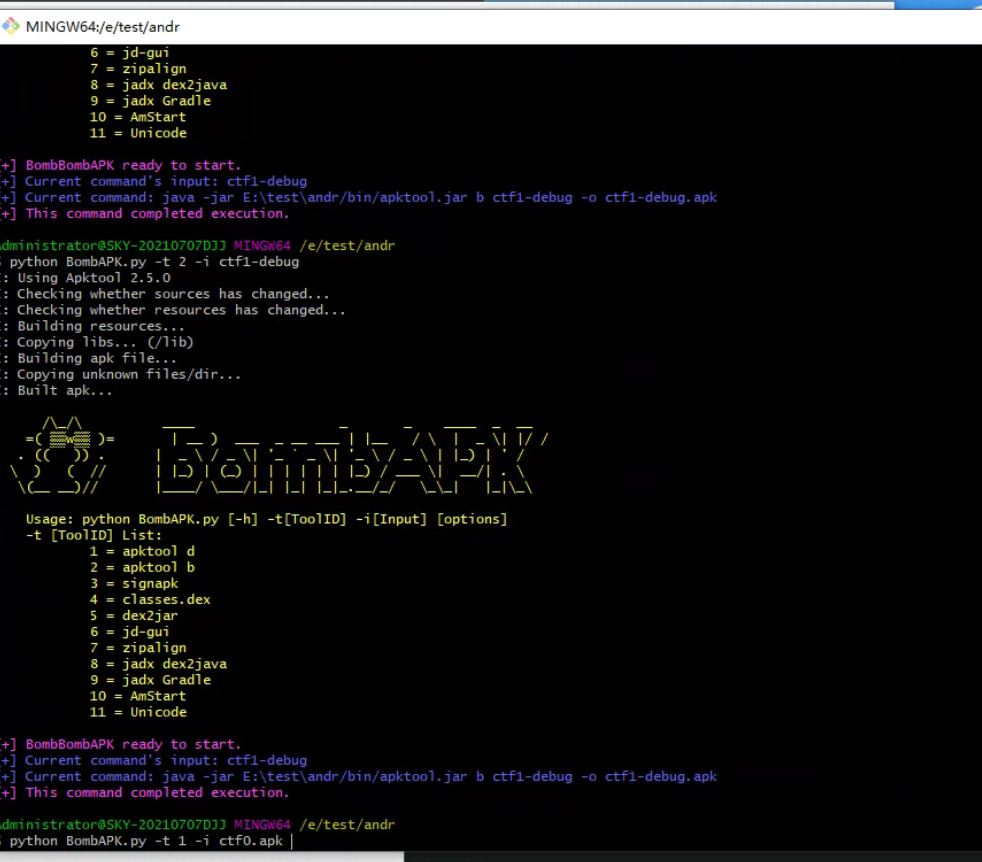

準備好編譯和反編譯的 BombAPK.py

實例demo

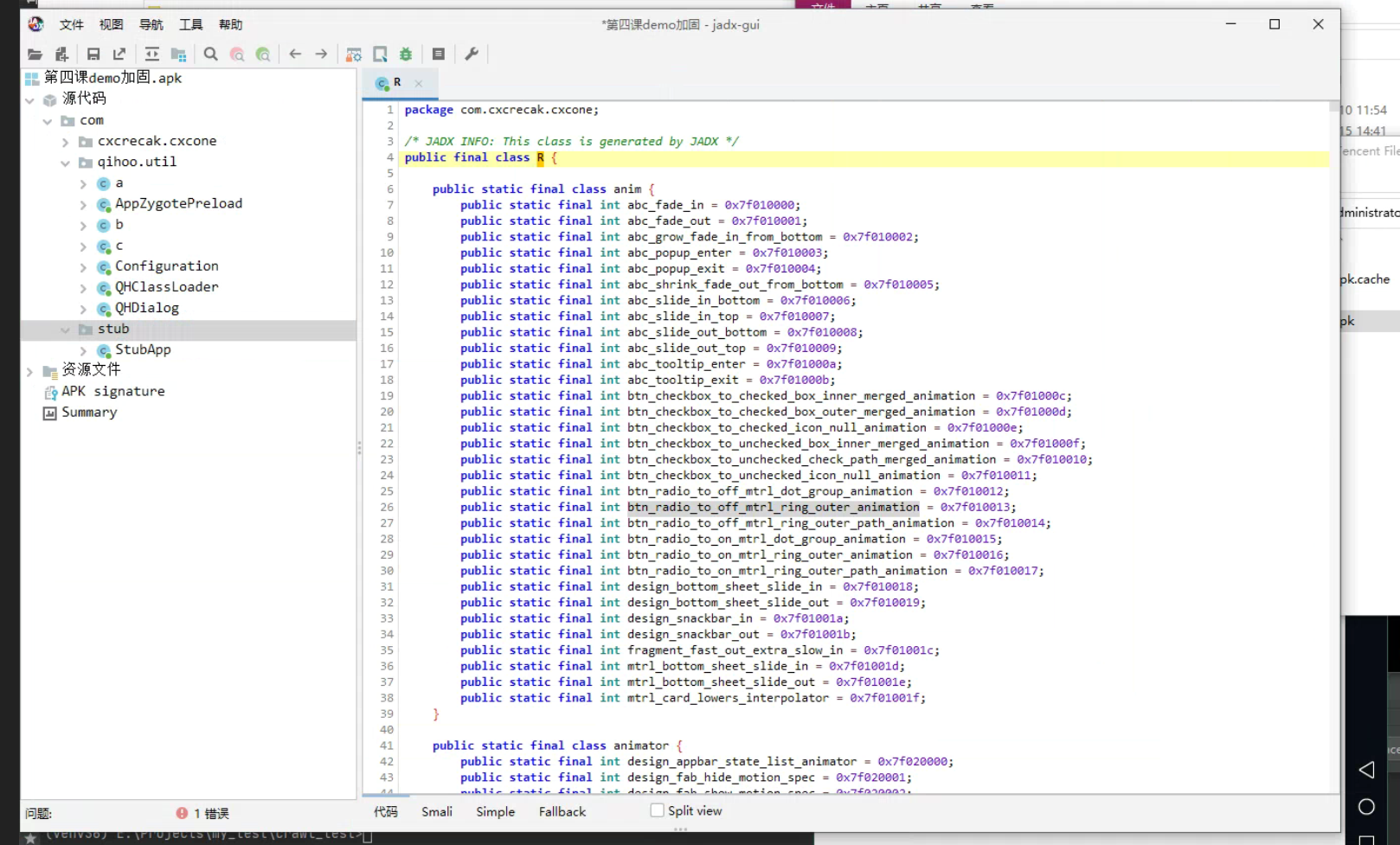

準備好一個加固的apk 和 一個沒有加固的 apk , 打開我們安裝好的jadx-gui, 將加固的apk拉到j(luò)adx_gui, 查看這個apk是否加固(加固和未加固的區(qū)別在于是否看到包里面的代碼)

查看加固apk

出現(xiàn)這種abc的就代表這個apk被加固了,再看看沒有加固的apk

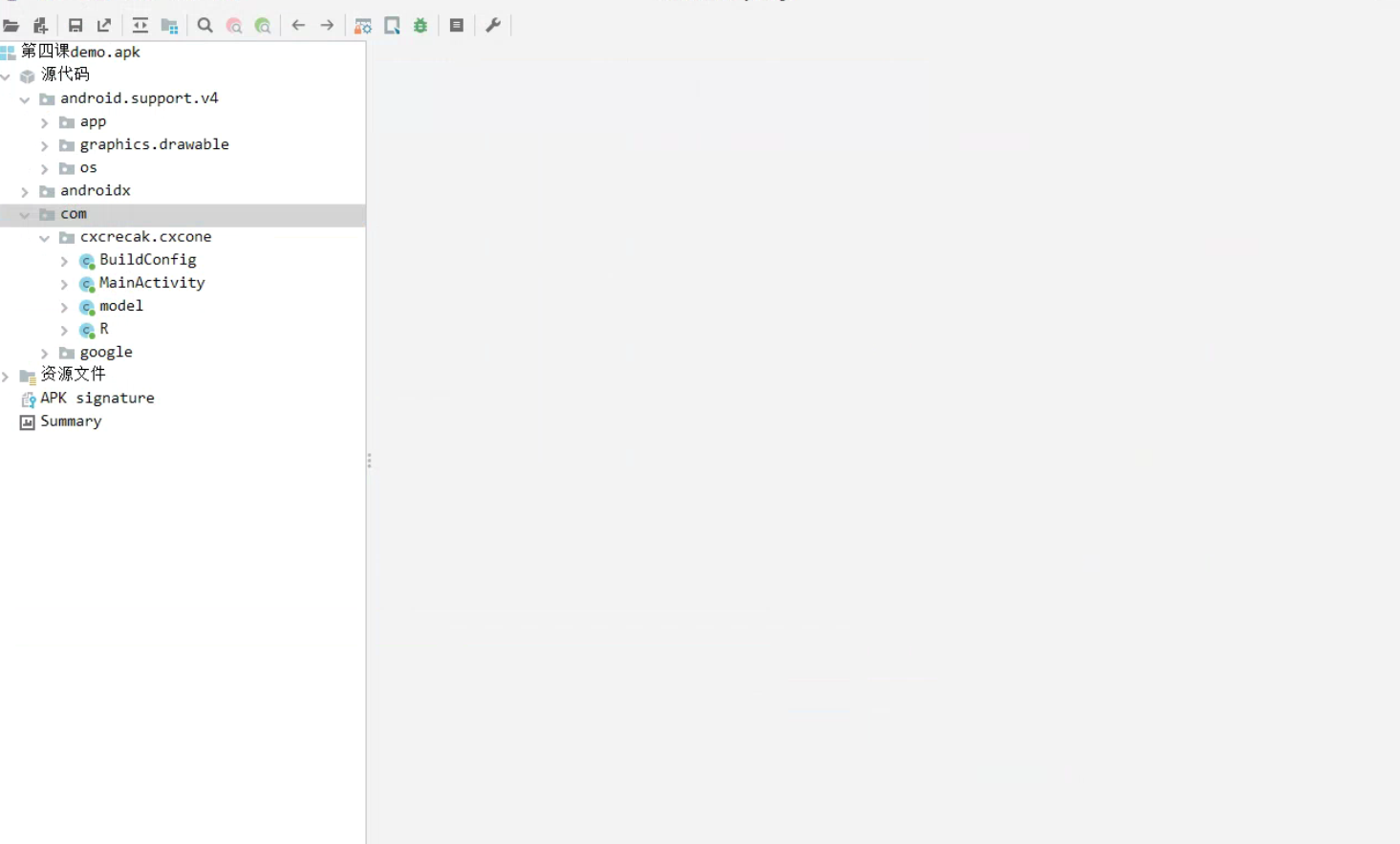

可以直接查看

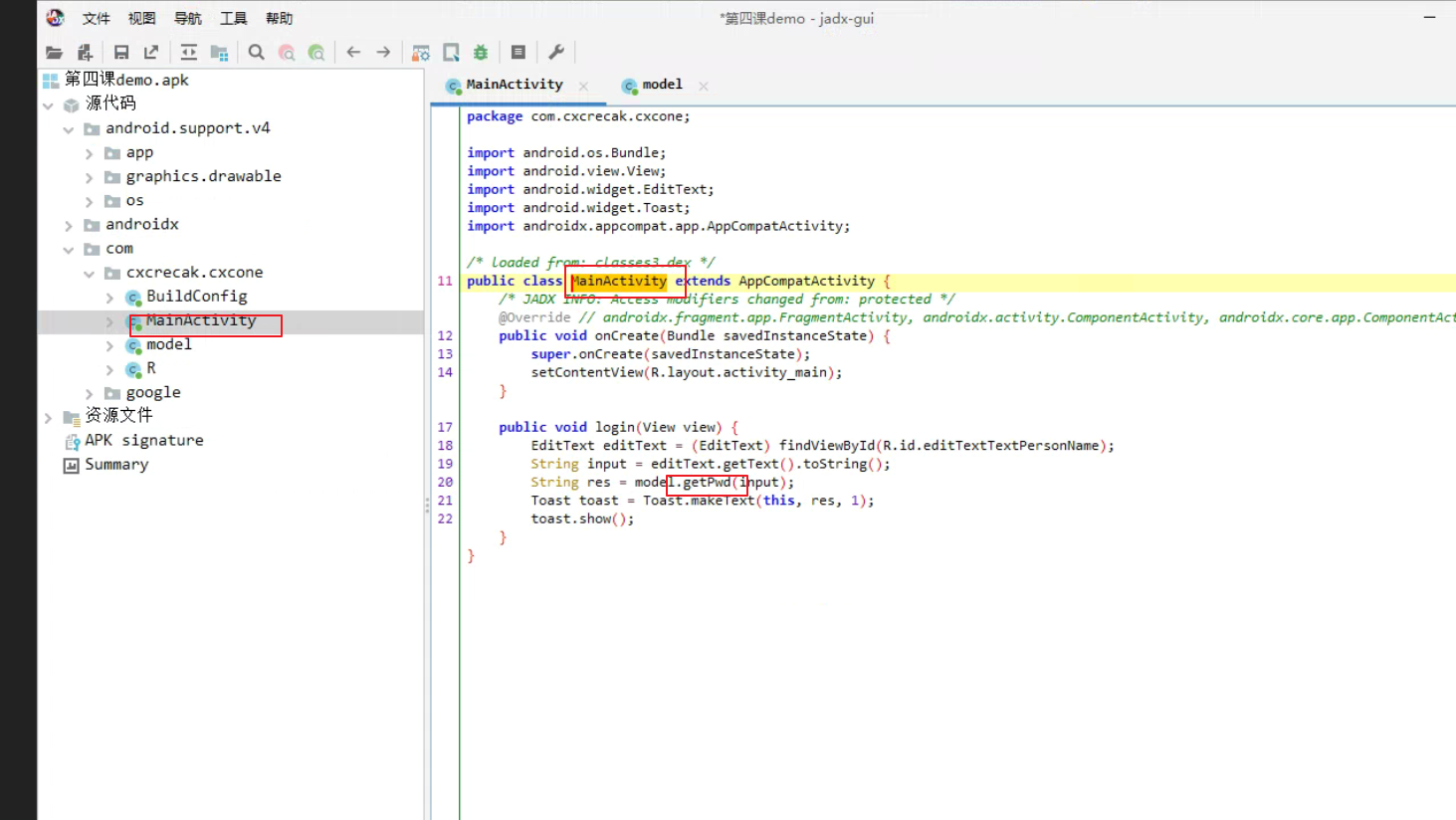

我的目的是將這個apk的密碼給改掉, 怎么操作呢?

先安裝好這個apk

我們通過上面的jadx_gui知道這個apk沒有被加固,所以我們可以通過py直接解混淆

python BombAPK.py -t 1 -i ctf0.apk

-t 1 代表解混淆

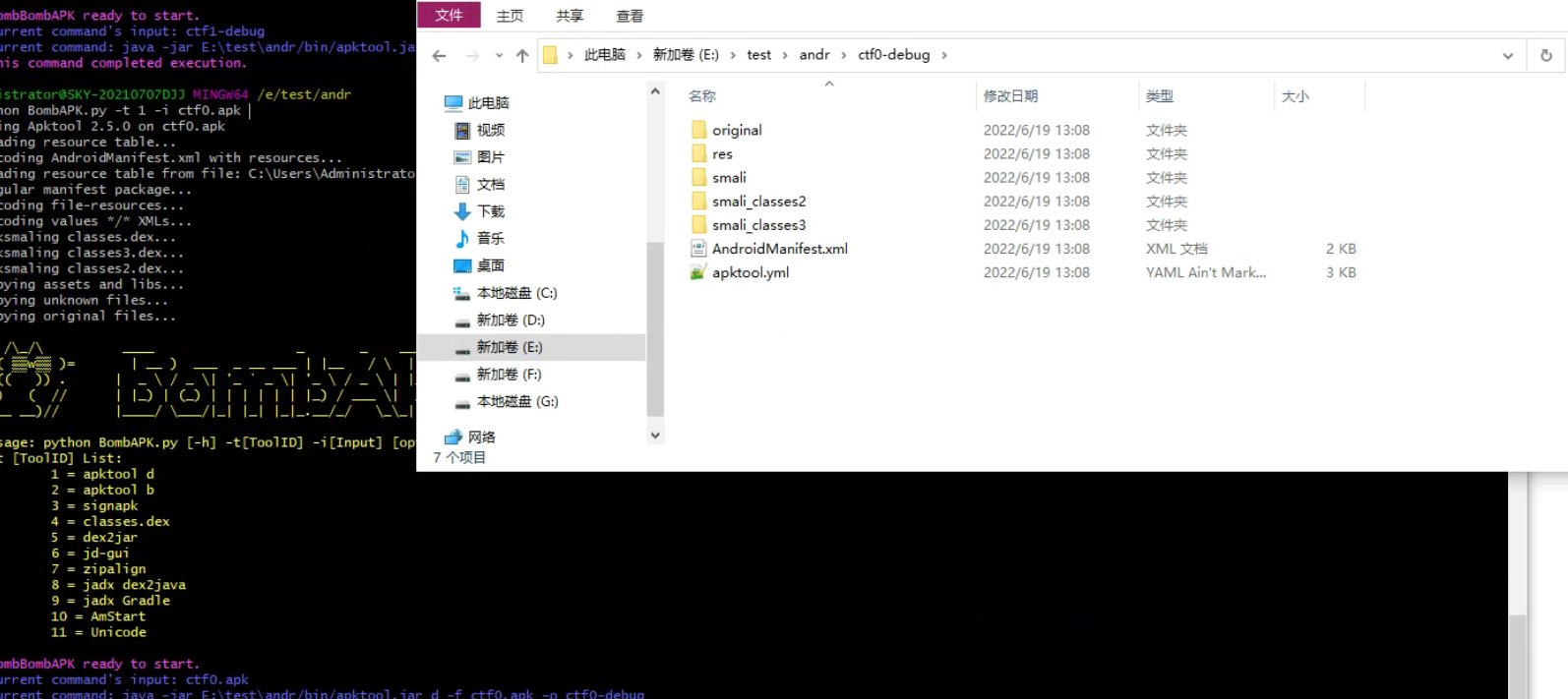

解完之后,會出現(xiàn)一個這樣的文件夾

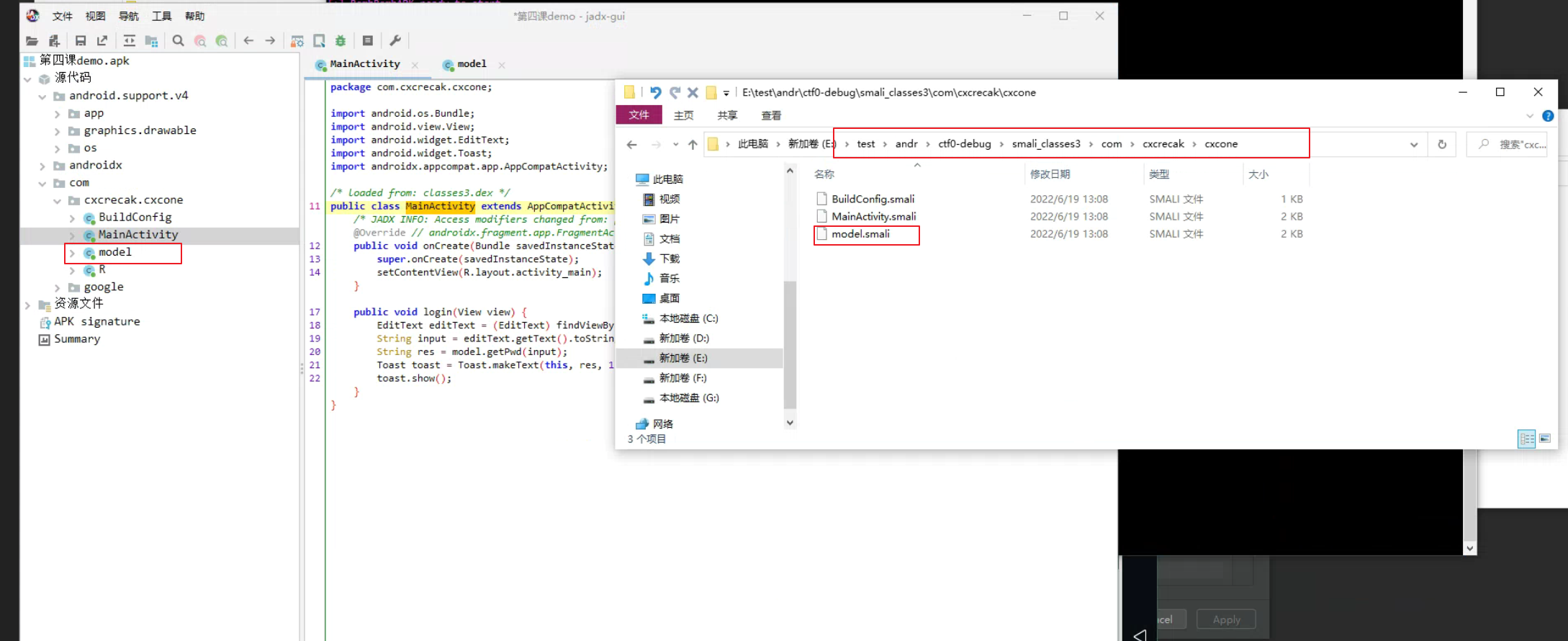

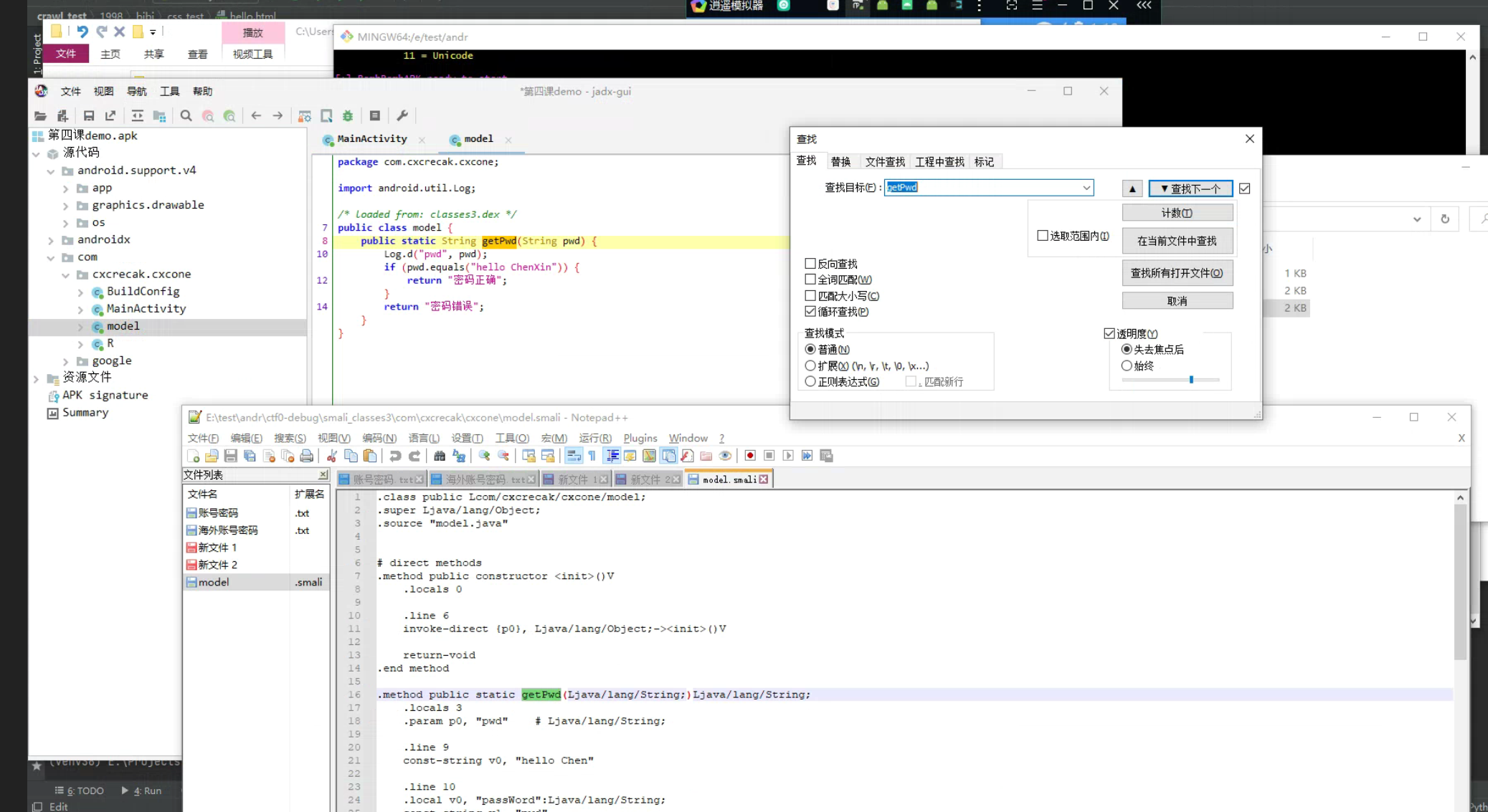

然后可以通過我們之前打開的jadx_gui的apk,對比找到需要修改的地方, 解混淆出來之后的語法是smail的,但是并不影響用Java定義的函數(shù)

可以比對按照jadx_gui這個層級去搜索這個文件.

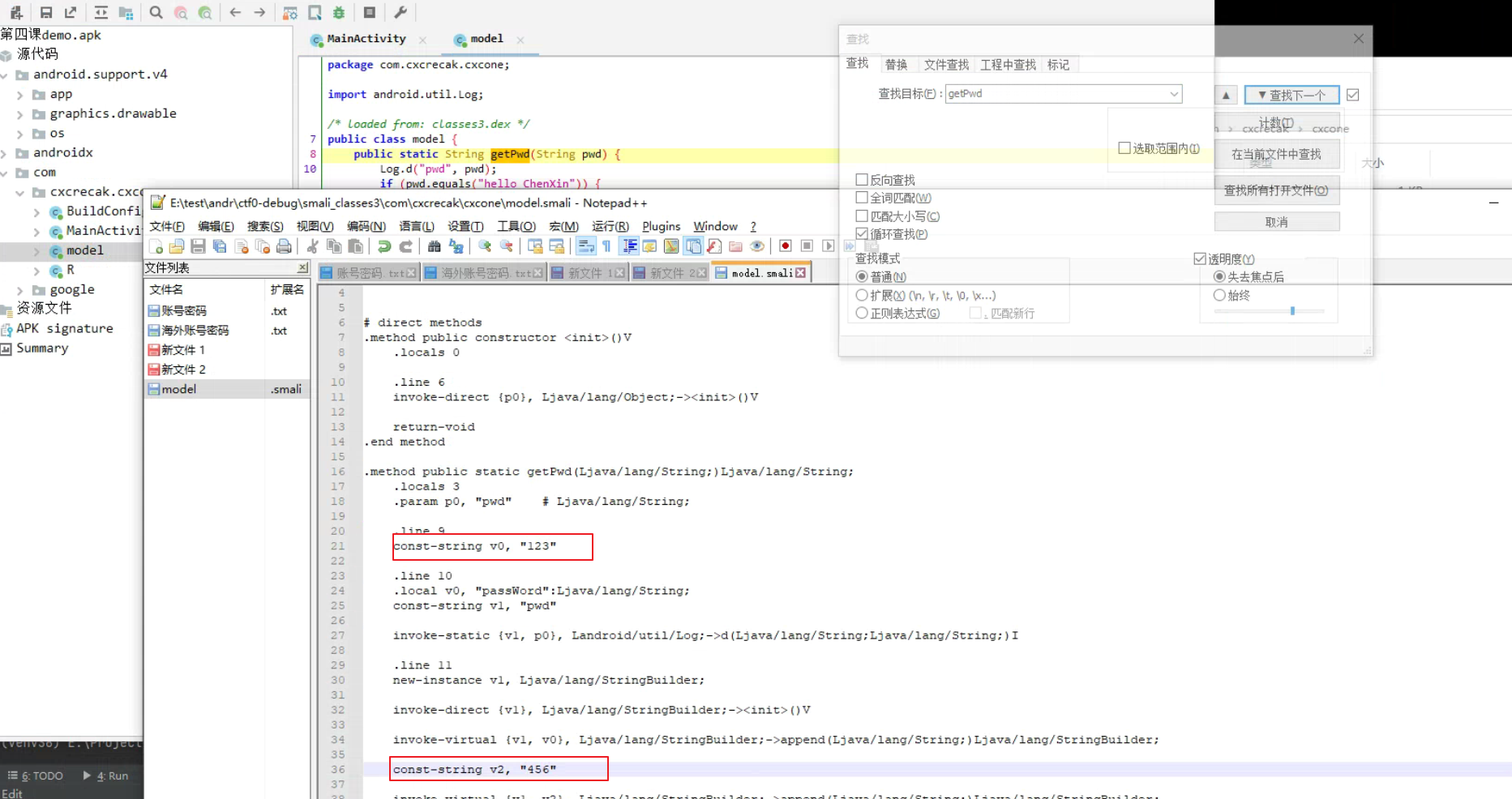

然后通過記事本打開這個smail文件, 搜索這個函數(shù)名

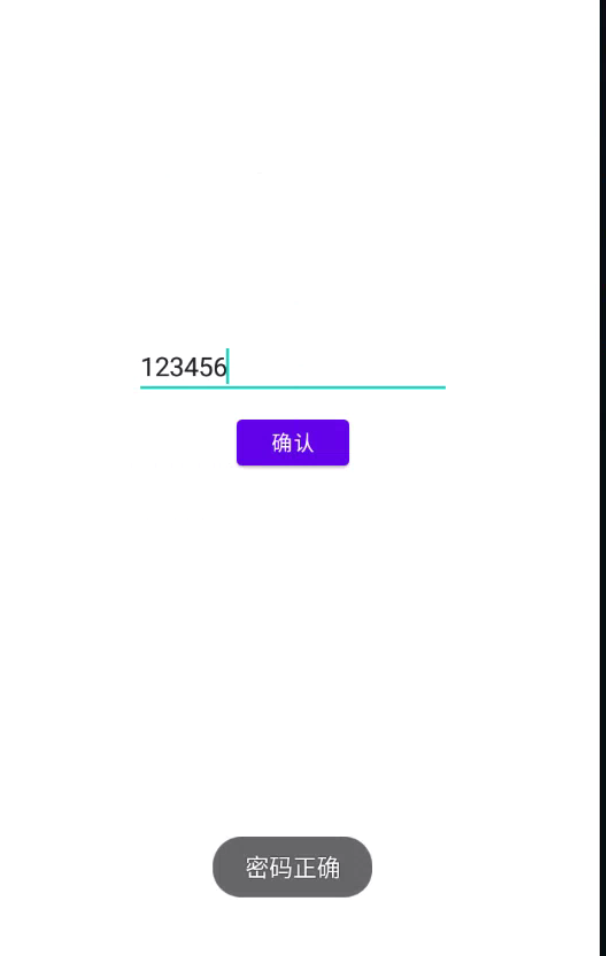

將里面的密碼改為 123456, 保存

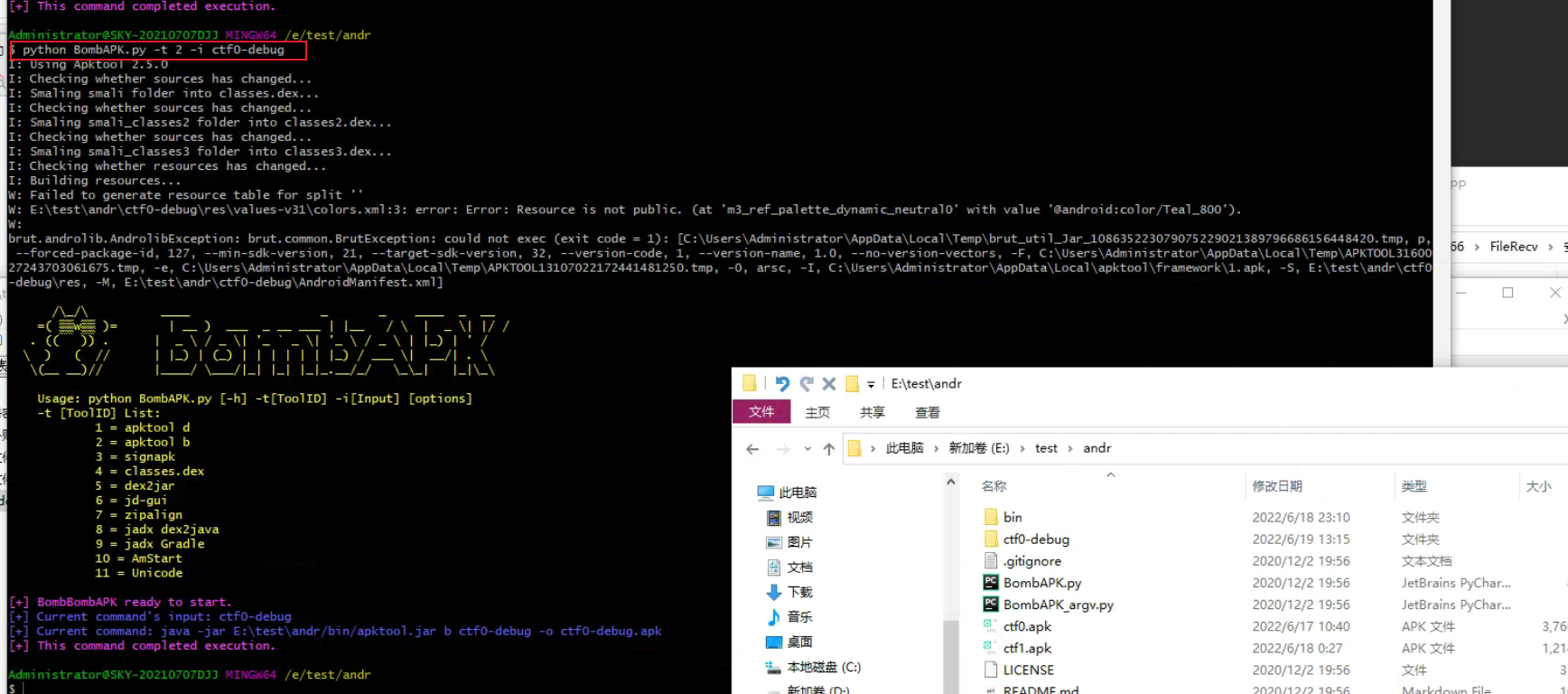

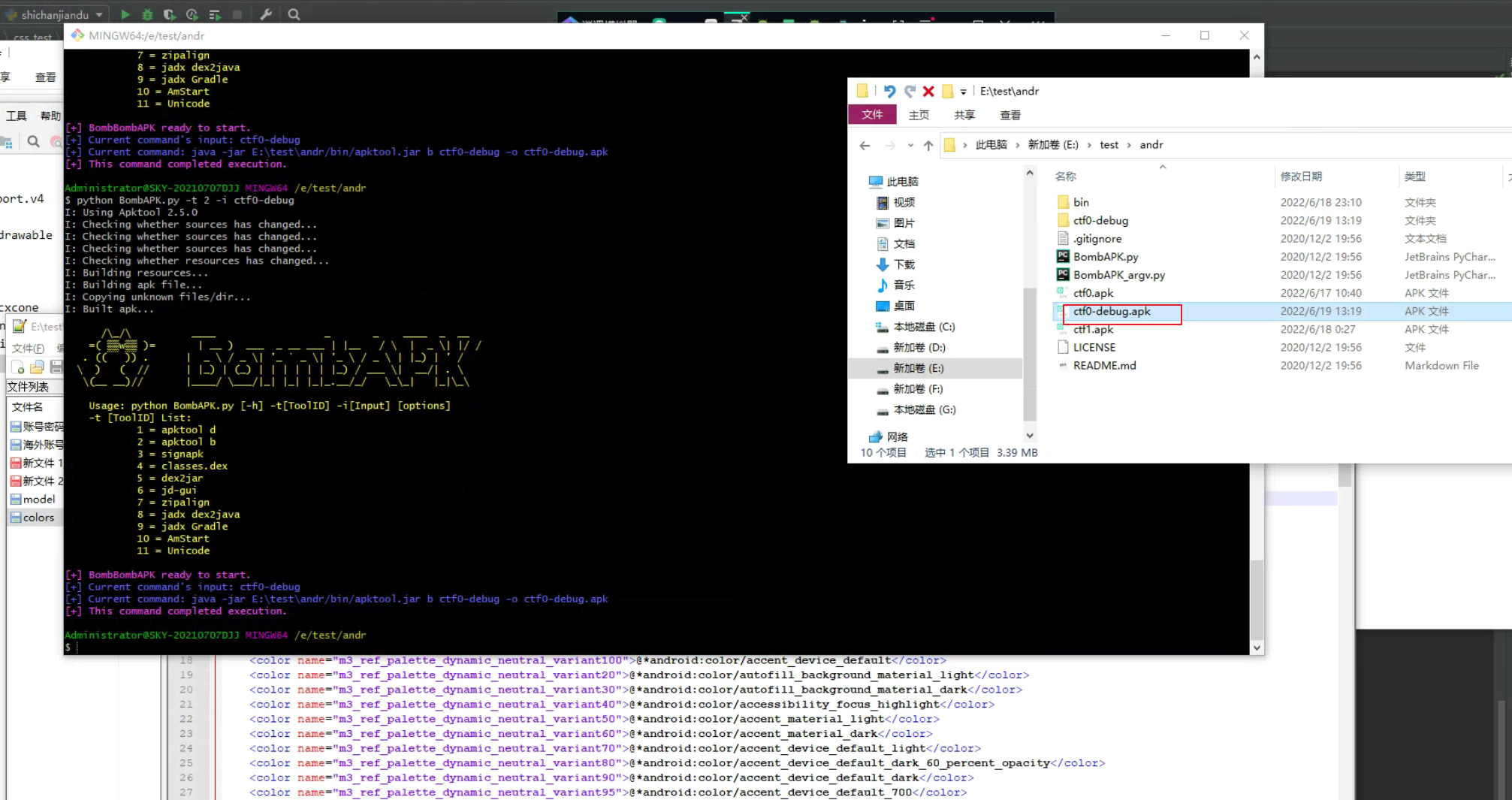

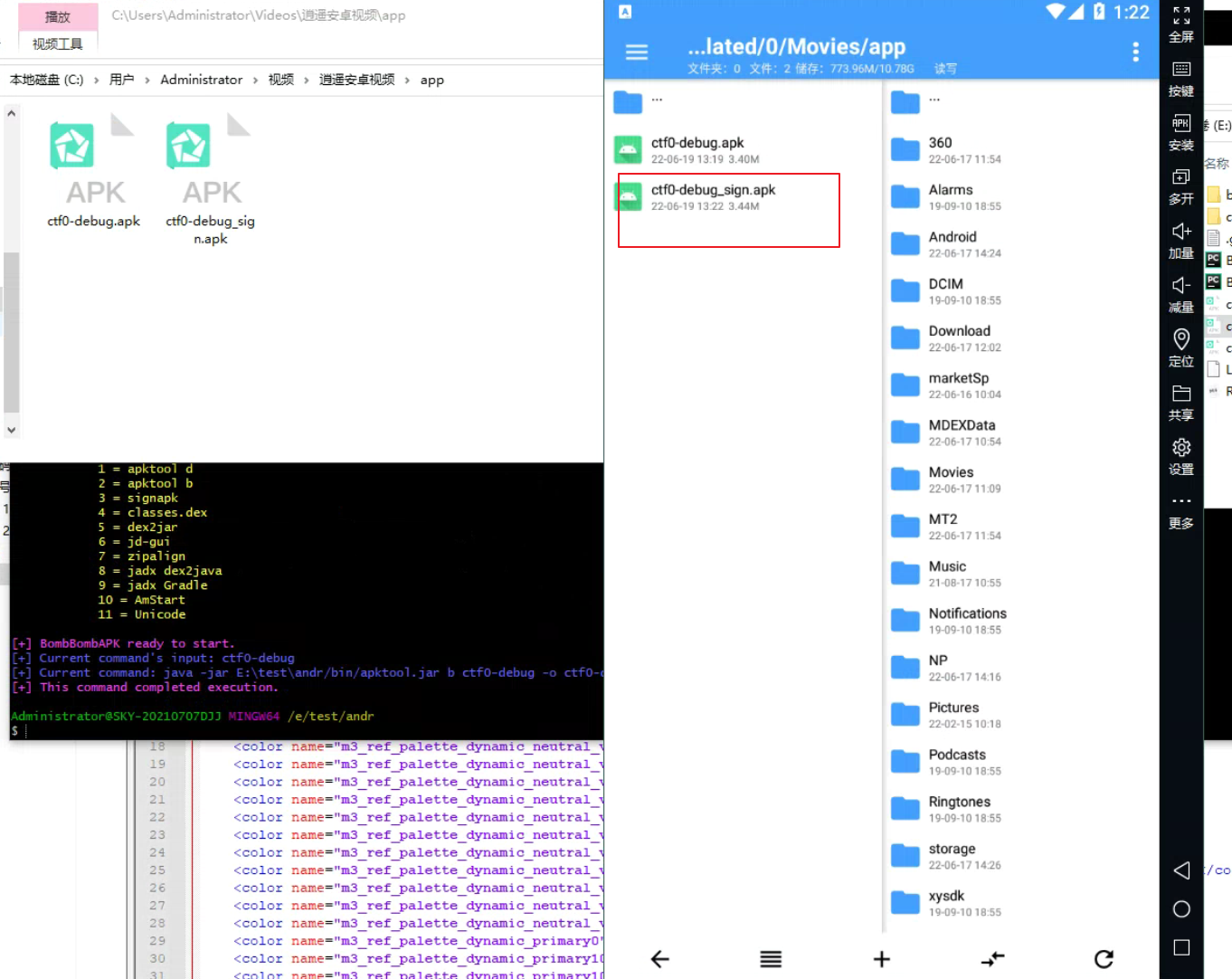

然后通過py再反編譯, 這次用的是 -t 2

python BombAPK.py -t 2 -i ctf0-debug

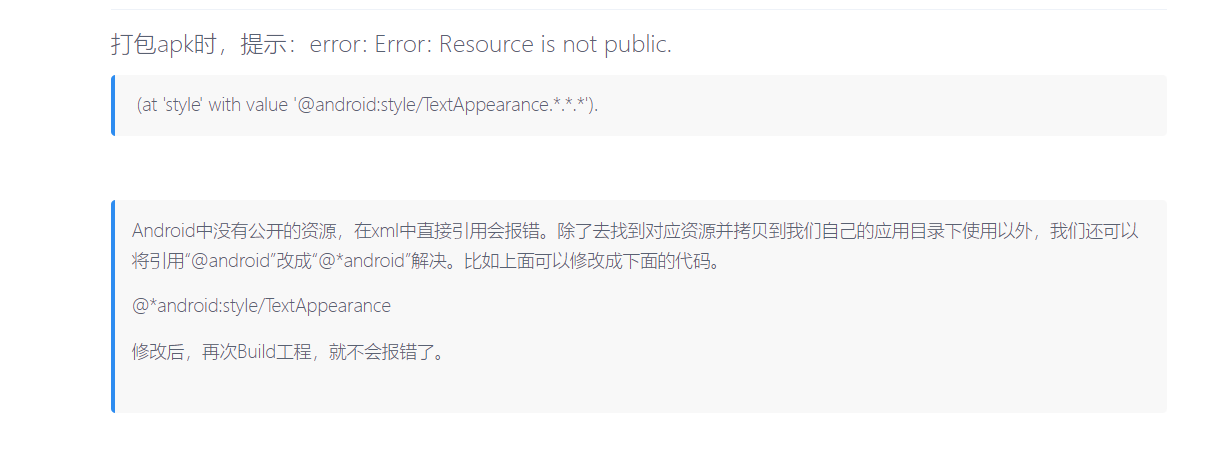

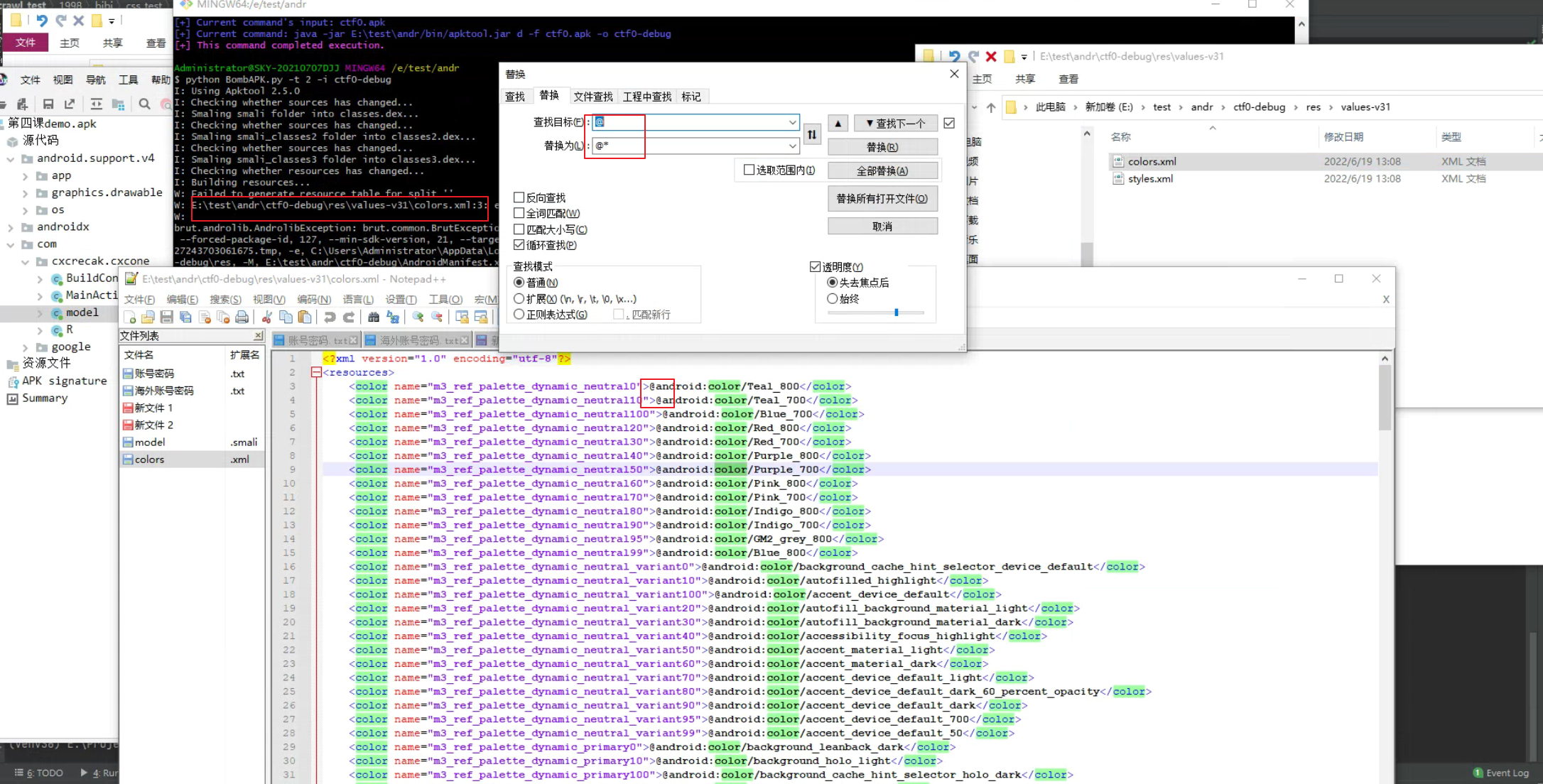

發(fā)現(xiàn)報錯了,然后將報錯的提示復(fù)制到百度上搜索一下, 發(fā)現(xiàn)一篇文章, 按照他的修改

找到文件,在記事本修改

修改完之后再編譯試試

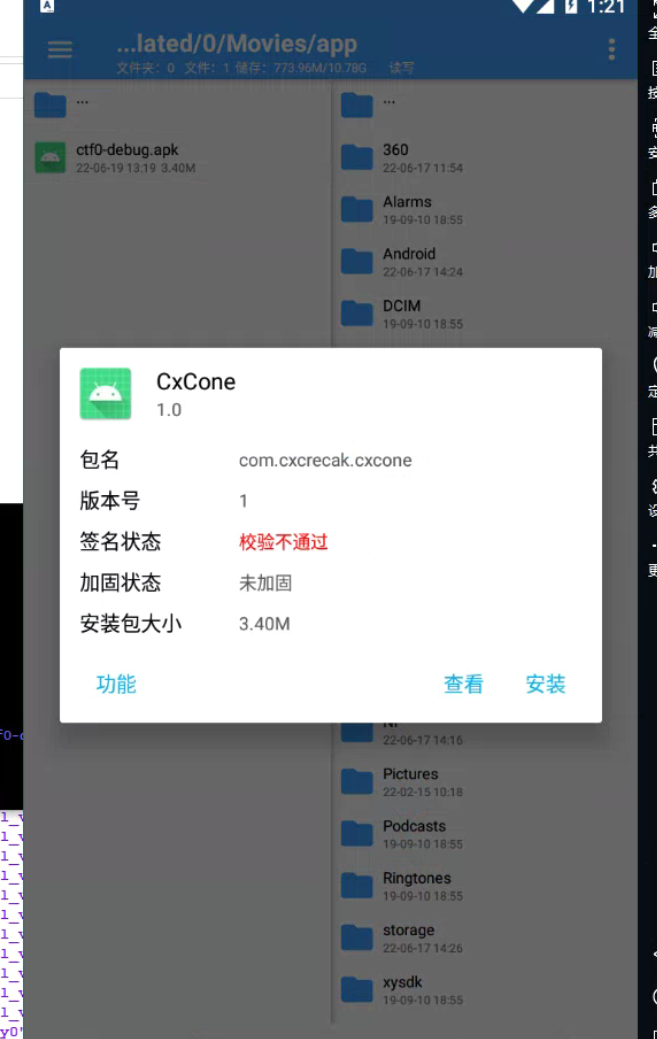

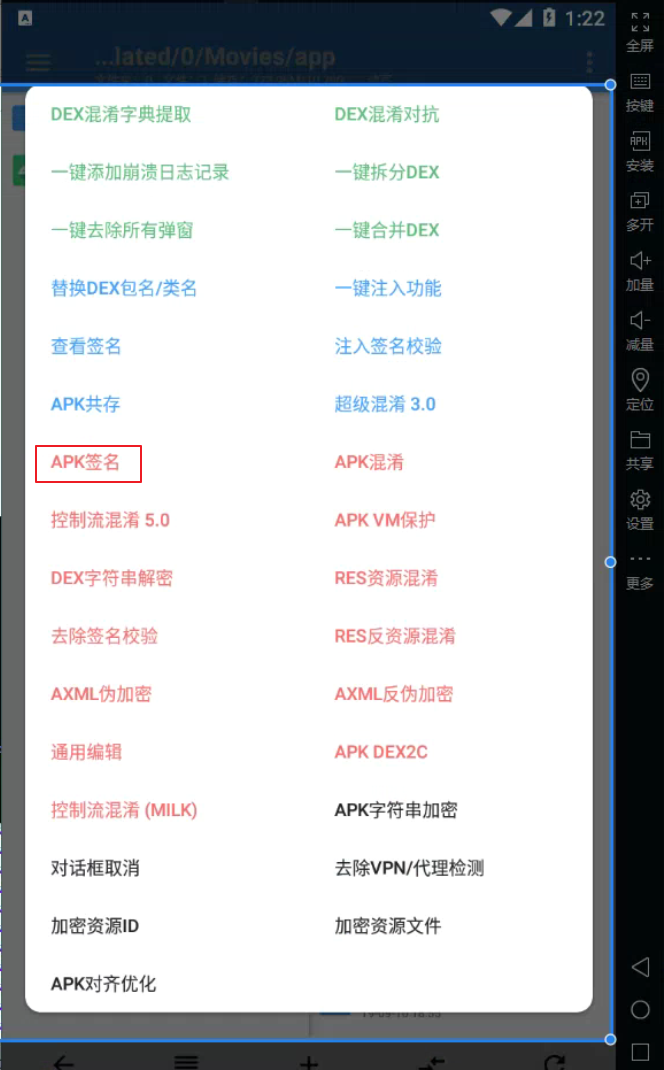

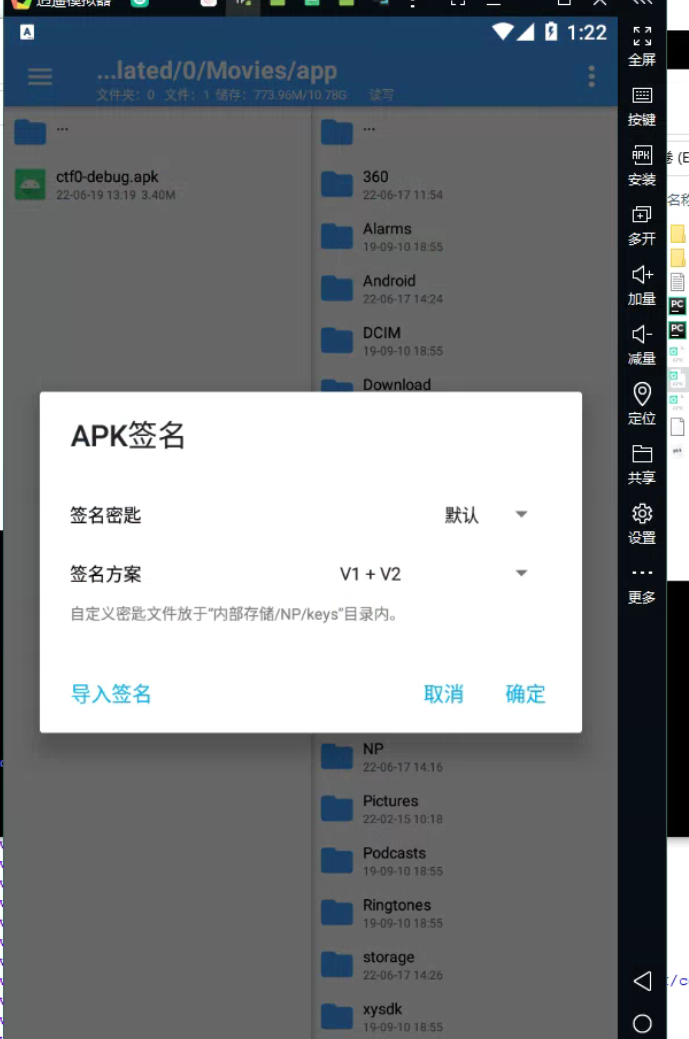

成功之后將文件拉到模擬器上的時候,發(fā)現(xiàn)安裝不了,因為是沒有對apk文件進行重新簽名, 這時候我們就需要通過np管理器重新簽名.

簽名完成后會生成一個新的apk

這時候就可以測試是否修改密碼成功了.

成功. 做個簡單的記錄

完

浙公網(wǎng)安備 33010602011771號

浙公網(wǎng)安備 33010602011771號