醫院應急響應

應急加固-醫院脫庫應急處理

登錄賬號密碼:administrator/Zhoudi666

首次發起端口掃描的IP是

正常的TCP三次握手流量包是:

SYN = 1;ACK = 0

SYN = 1;ACK = 1

SYN = 0;ACK = 1

端口掃描的特性:

也是一種SYN掃描(半掃描),會產生大量的SYN的流量包。

SYN = 1;ACK = 0

異常大量的 SYN 包可能表示網絡攻擊(如端口掃描、SYN Flood)

tcp.flags.syn==1&&tcp.flags.ack==0

flag{192.168.37.3}

審計流量和日志快速定位掃描次數最多的IP

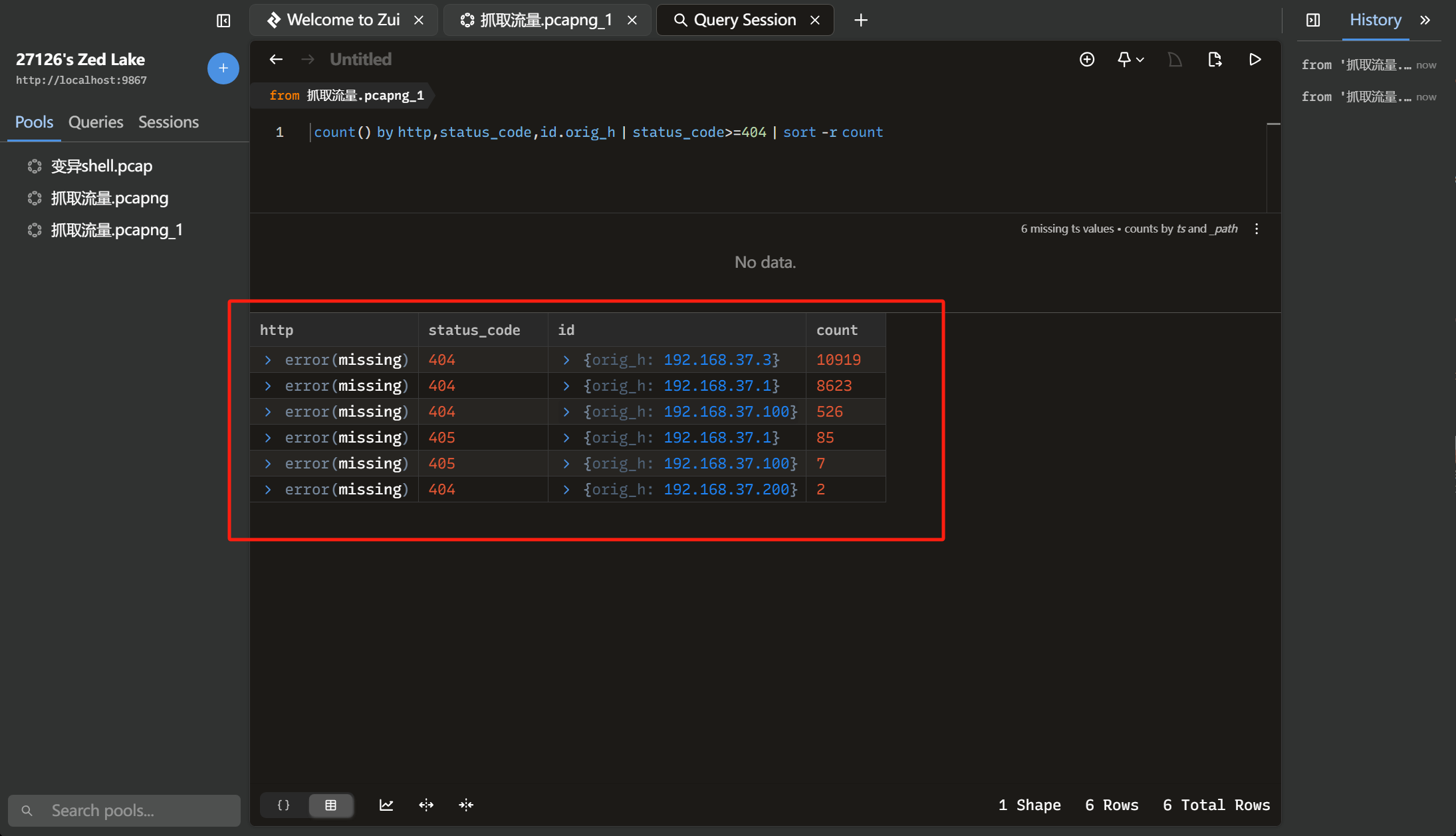

使用ZUI分析工具

count() by http,status_code,id.orig_h | status_code>=404 | sort -r count

指定http協議的流量數據,按狀態碼和源IP分組過濾;進一步過濾出狀態碼大于等于404的數據信息;倒序并統計。

最多的IP是192.168.27.3

flag{192.168.27.3}

審計流量和日志快速定位掃描次數第二的IP

flag{192.168.37.1}

哪個IP使用了AWVS掃描器

AWVS的流量特征:

1.URL中會有acunetix_test字符串特征

2.頭信息中會有acunetix/wvs字符串特征

3.UA頭中會有acunetix字符串特征

4.body頭中會有acunetix test字符串特征

5.URL中會有acunetix_test字符串特征

6.頭信息中會有acunetix/wvs字符串特征

7.body頭中會有acunetix test字符串特征

那么以上都有一個共同字符特征“acunetix”

http contains "acunetix"

直接過濾哪些數據流里出現acunetix

發現全是192.168.37.1這個IP。

flag{192.168.37.1}

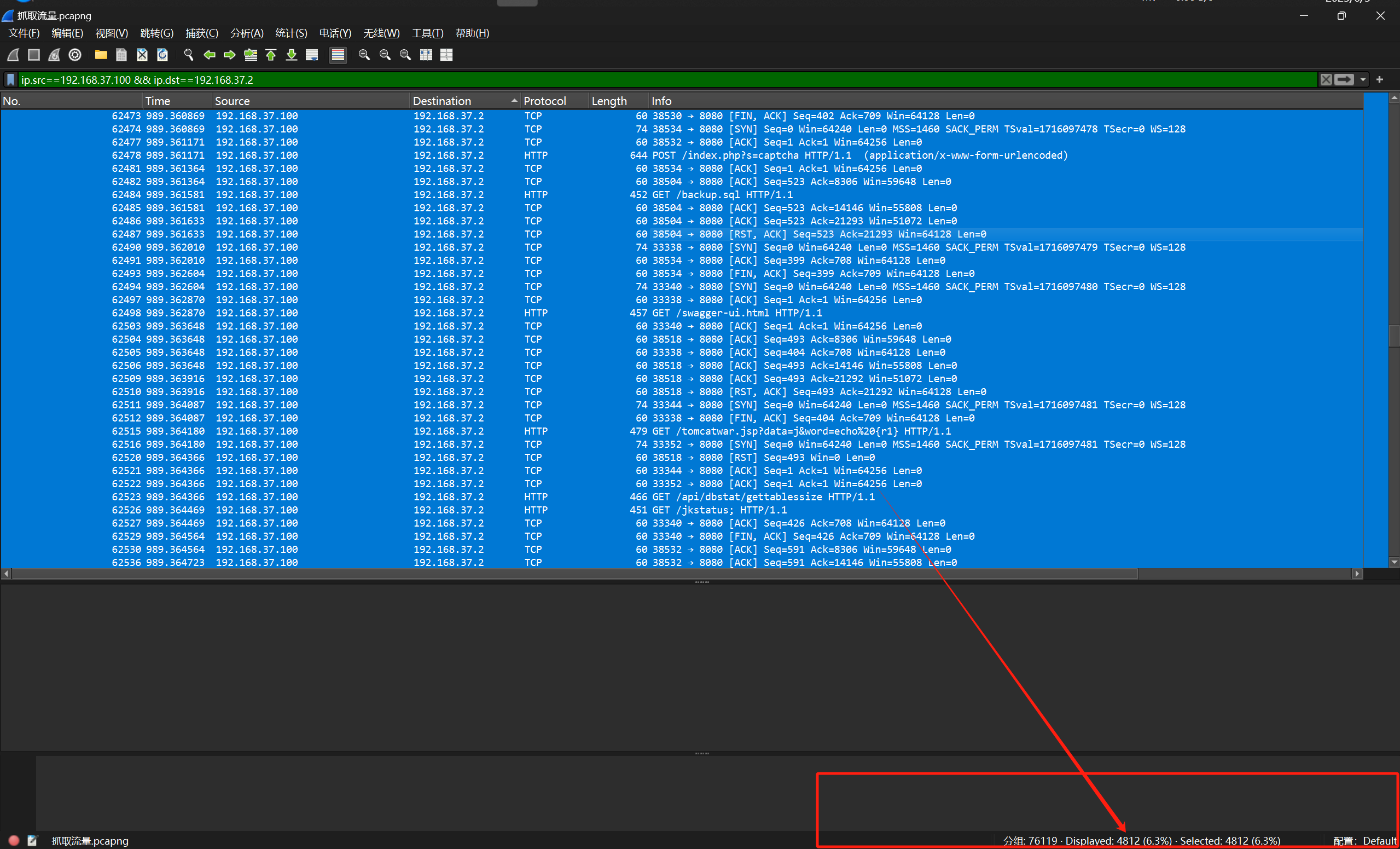

還有個IP也使用了掃描器進行主機+WEB掃描,提交其掃描次數(以wireshark數量為主)

前面的題中已經針對192.168.37.3、192.168.37.1這兩個IP進行了分析,就剩下192.168.37.100這個IP沒有分析了,優先看這個IP

看到GET請求中存在大量的惡意Payload,判定這個IP就是掃描器進行主機+Web掃描。

源IP地址:192.168.37.100 目的IP地址:192.168.37.2

ip.src==192.168.37.100 && ip.dst==192.168.37.2

flag{4812}

運維人員發現有IP進行了WEB登錄爆破,提交其IP

登陸頁面文件名通常是給login

http.request.method=="POST" && http contains "login.php"

發現192.168.37.87這個IP大量的對login.php這個文件發送了POST請求,在數據中找到不同的賬號密碼的組合。

flag{192.168.37.87}

運維人員發現有IP進行了WEB登錄爆破,提交其爆破次數

選中

flag{106}

運維發現數據庫疑似被寫入了垃圾用戶(批量注冊)請提交其IP

以下使用的是ZUI工具過濾查詢:

service == "http" // 確保只處理HTTP流量

| method == "POST" // 過濾POST請求

| uri == "/register.php" // 過濾特定URI

| count() by id.orig_h, method, uri // 按源IP、方法、URI分組統計

| sort -r count // 按計數倒序排列

通常注冊網頁文件名稱叫做“register”,注冊提交表單的方式使用的“POST”請求。

http.request.method=="POST" && http contains "register.php"

發現192.168.37.177這個IP在register.php頁面POST請求數量是最多的;每個請求的數據包中都有針對用戶名和密碼的不同組合。

flag{192.168.37.177}

運維發現數據庫疑似被寫入了垃圾用戶(批量注冊)請提交注冊成功數量

根據數據包記錄的時間,4月30日,我們在數據庫中找4月30日添加的注冊用戶記錄。

總共有58個。

flag{58}

請提交攻擊者登錄成功admin用戶的IP及密碼,以&連接

登陸成功看重定向狀態碼302

http.request.method=="POST" && http contains "login.php"

flag{admin&zhoudi123}

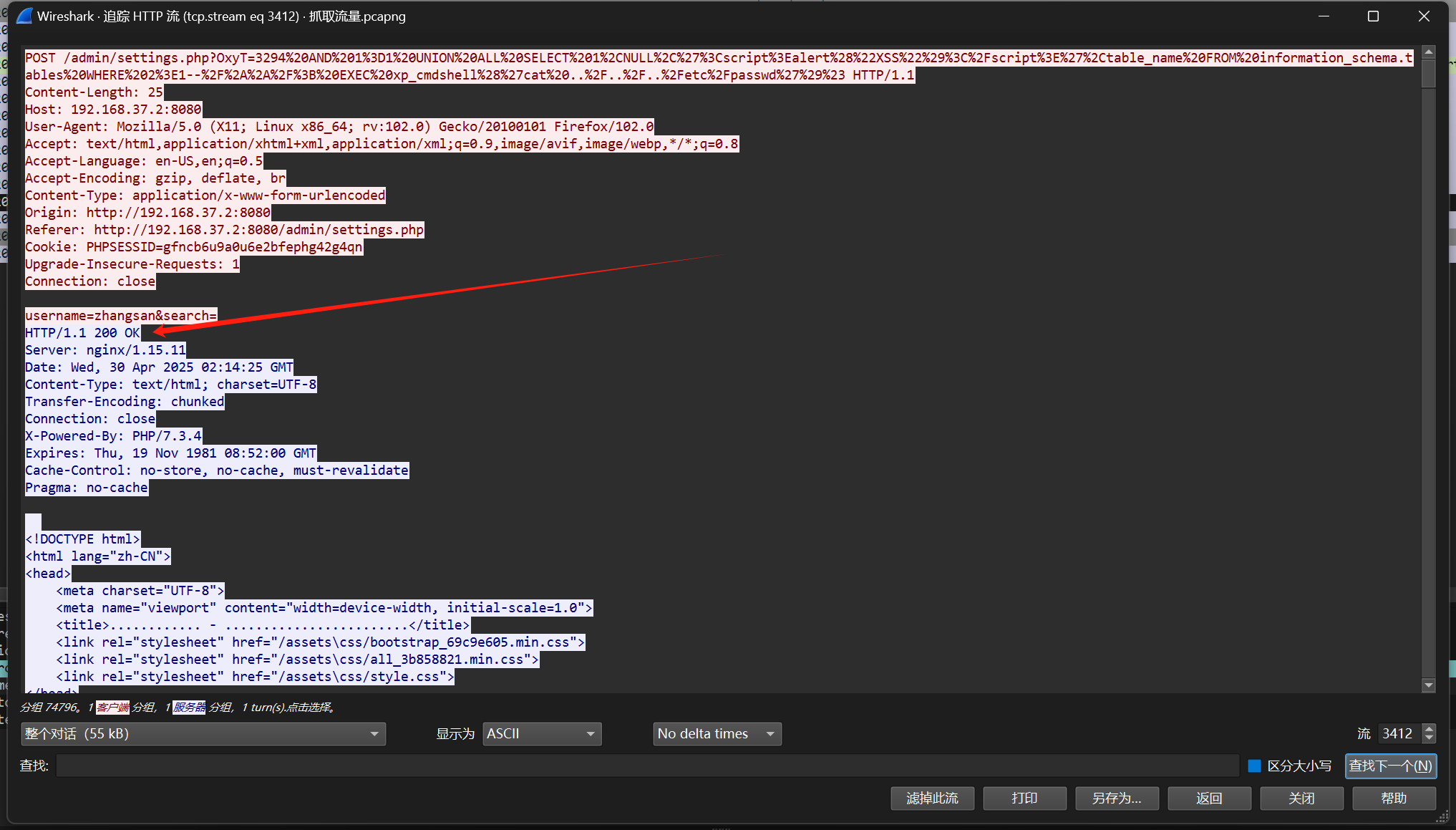

數據庫疑似被脫庫,你需要找到漏洞點,如漏洞文件

脫庫相當于數據泄露,常見手段就說SQL注入攻擊。

注入成功后返回的狀態碼通常是200

http contains "SELECT" && http.request.method=="POST" && http contains "username"

常見的SQL注入中少不了一些關鍵詞:SELECT UNION OR AND 等。這些函數習慣性使用大寫,但也不排除用小寫的可能性,WS過濾中是區分大小寫的,可以都嘗試一下。

SQL注入大部分使用的POST請求,比較好隱藏。可以優先排查POST請求的數據.

注入點常見在登陸表單或者搜索欄處,登陸表單中的傳參變量一般是username,通常都是針對用戶名進行SQL注入。

看到服務器響應狀態碼為200,注入成功。

flag{settings.php}

找到攻擊者獲取醫院數據(患者身份信息的數量

要獲取的醫院數據能想到數據量其實非常龐大的,可以講流量的長度倒序,再去逐個分析。

http.request.uri contains "settings.php" && http.response

得到數據就是服務器回應包里的,這里直接過濾response回應包;上一題找到了存在漏洞的文件,針對這個文件進行過濾。

uri是針對文件路徑過濾,后面接上contains,就是說路徑中包含settings.php這一文件進行過濾。

按長度排序,第一條數據就比較可疑了。

顯示UTF-8格式,在回應包里看到大量的人員信息泄露。

將信息導出到TXT里面,發現每個人信息與信息之間以逗號間隔。

12000個逗號,那么用戶就是12001個

flag{12001}

本文由mdnice多平臺發布

浙公網安備 33010602011771號

浙公網安備 33010602011771號