2024FIC線上賽

手機

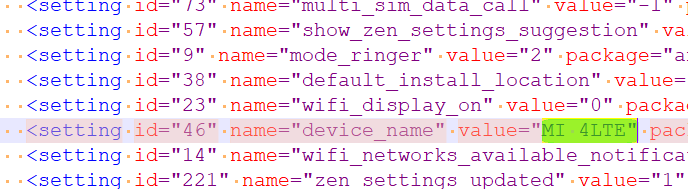

1.嫌疑人李某的手機型號是?

/data/system/users/0/settings_global.xml

結(jié)果為MI 4LTE

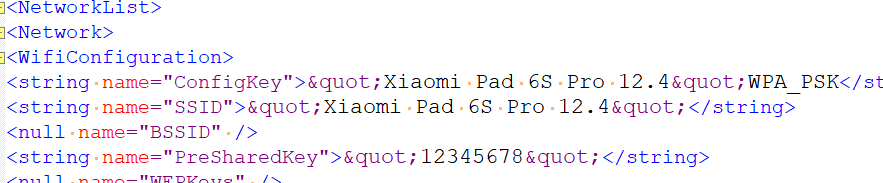

2.嫌疑人李某是否可能有平板電腦設(shè)備,如有該設(shè)備型號是?

/data/misc/wifi/WifiConfigStore.xml

結(jié)果為Xiaomi Pad 6S Pro 12.4

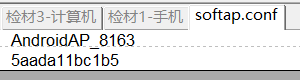

3.嫌疑人李某手機開啟熱點設(shè)置的密碼是?

/data/misc/wifi/softap.conf

結(jié)果為5aada11bc1b5

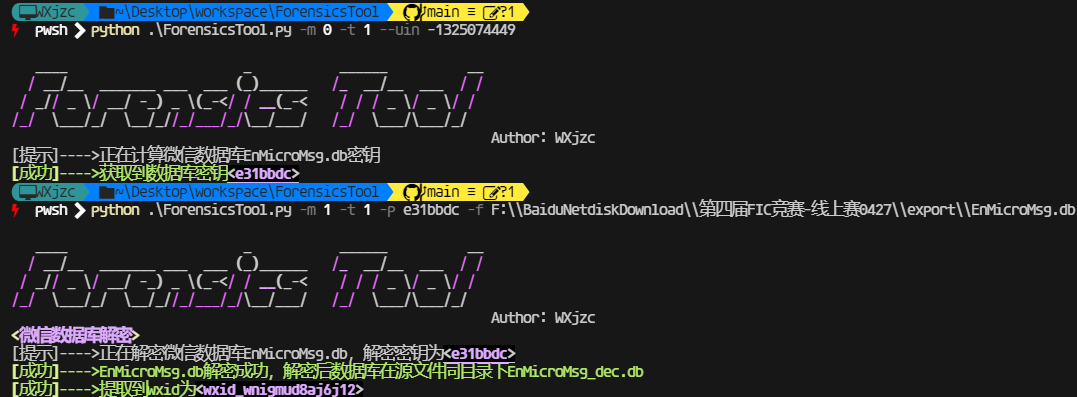

4.嫌疑人李某的微信內(nèi)部ID是?

結(jié)果為wxid_wnigmud8aj6j12

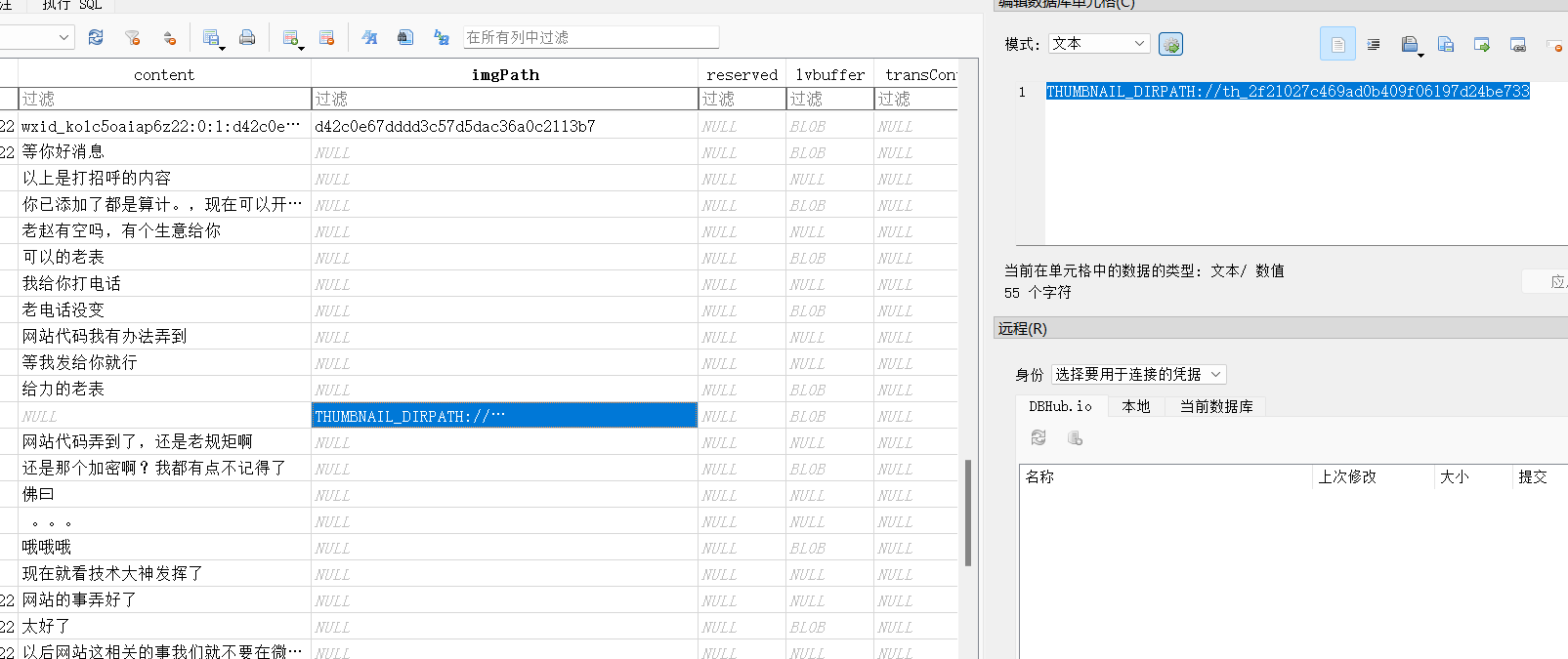

5.嫌疑人李某發(fā)送給技術(shù)人員的網(wǎng)站源碼下載地址是什么

結(jié)果為http://www.honglian7001.com/down

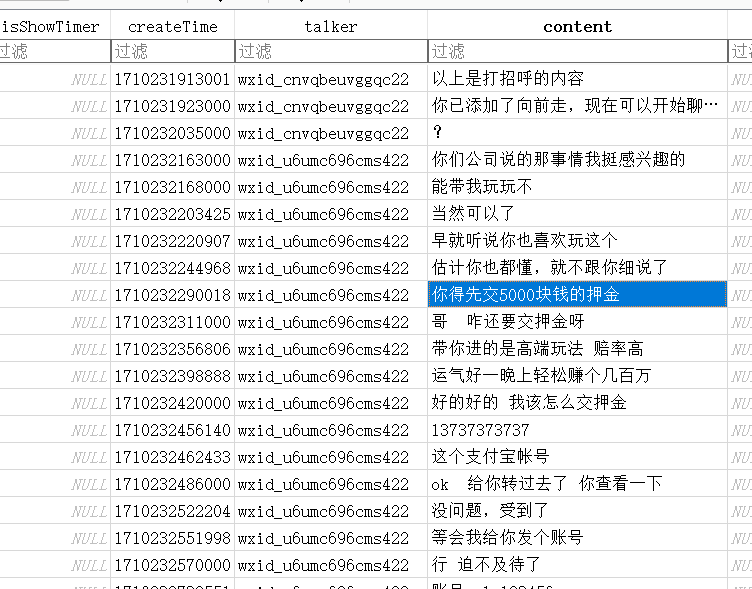

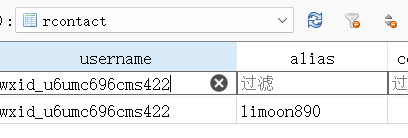

6.受害者微信用戶ID是?

結(jié)果為limoon890

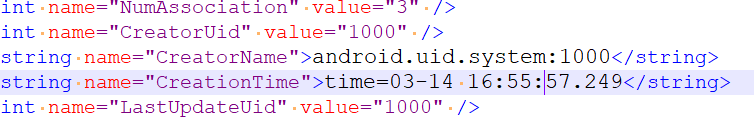

7.嫌疑人李某第一次連接WIFI的時間是?

/data/misc/wifi/WifiConfigStore.xml

結(jié)果為03-14 16:55:57.249

8.分析嫌疑人李某的社交習慣,哪一個時間段消息收發(fā)最活躍?

import datetime

import sqlite3

import re

def get_time(timestamp):

dt = datetime.datetime.fromtimestamp(timestamp//1000)

format_time = dt.strftime('%Y年%m月%d日%H時%M分%S秒')

return format_time

conn = sqlite3.connect('./EnMicroMsg_dec.db')

cursor = conn.cursor()

sql = 'select createTime from message'

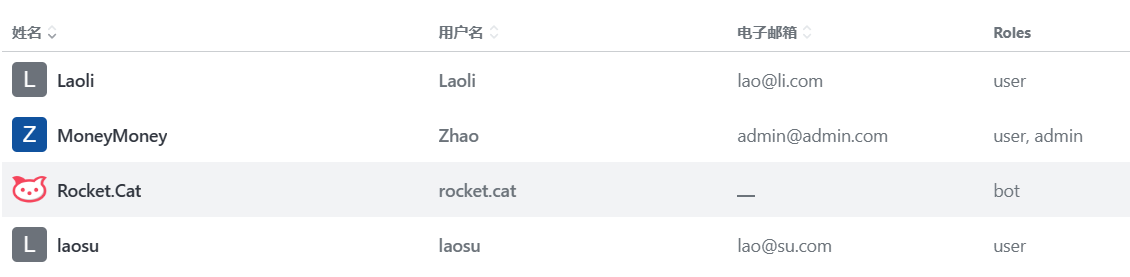

cursor.execute(sql)

data = cursor.fetchall()

cnt = {}

pattern = re.compile(r'日(.*?)時')

for v in data:

createTime = re.findall(pattern,get_time(v[0]))[0]

if createTime not in cnt.keys():

cnt[createTime] = 1

else:

cnt[createTime] += 1

print(cnt)

# {'16': 52, '17': 55, '15': 3, '18': 10, '13': 17, '14': 12, '20': 23}結(jié)果為16-18

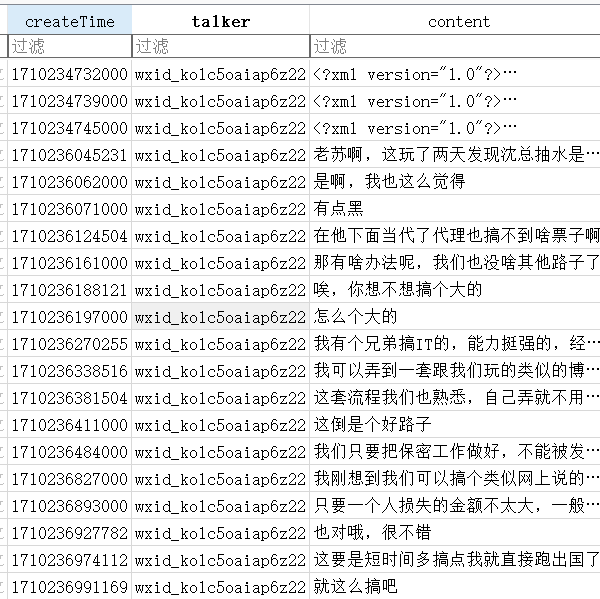

9.請分析嫌疑人手機,該案件團伙中,還有一名重要參與者警方未抓獲,該嫌疑人所使用的微信賬號ID為?

結(jié)果為wxid_kolc5oaiap6z22

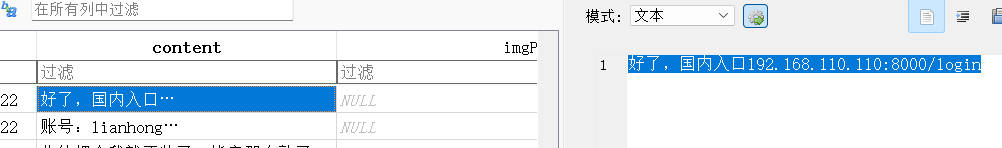

10.請分析嫌疑人手機,嫌疑人老板組織人員參與賭博活動,所使用的國內(nèi)訪問入口地址為?

結(jié)果為192.168.110.110:8000/login

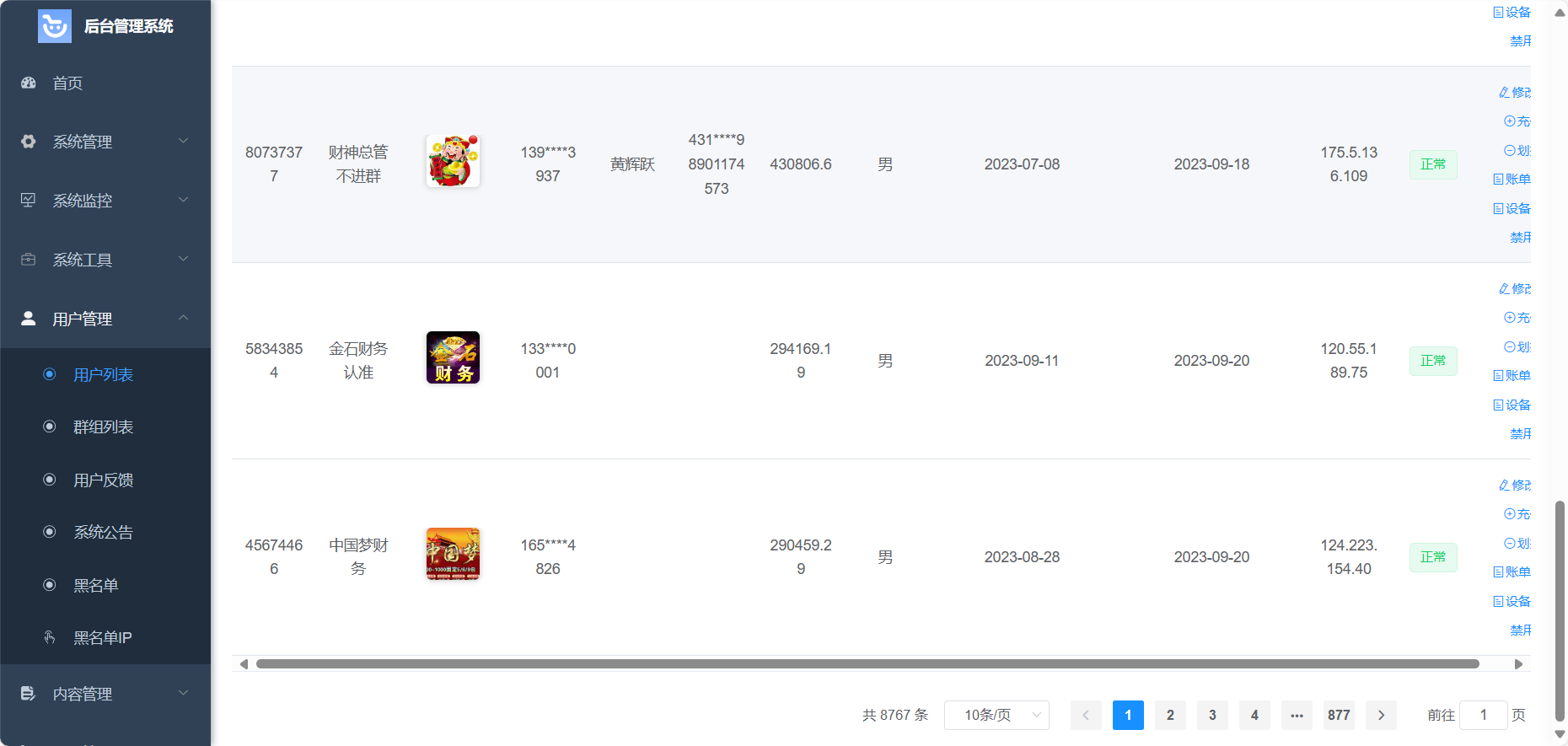

服務器

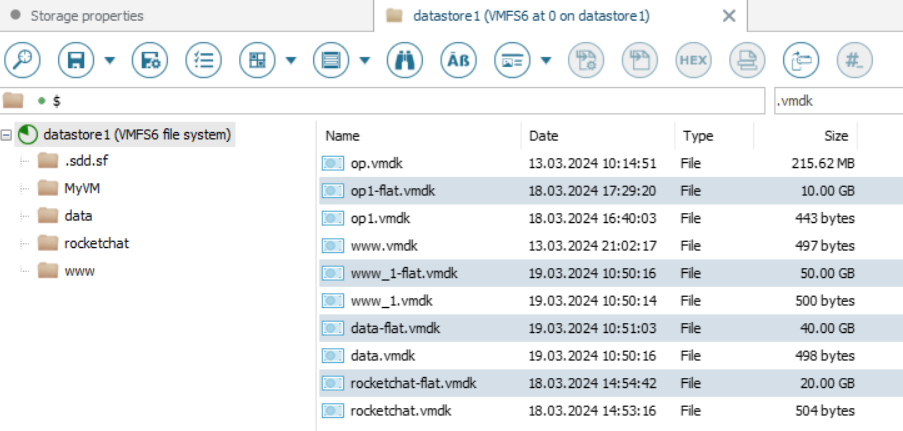

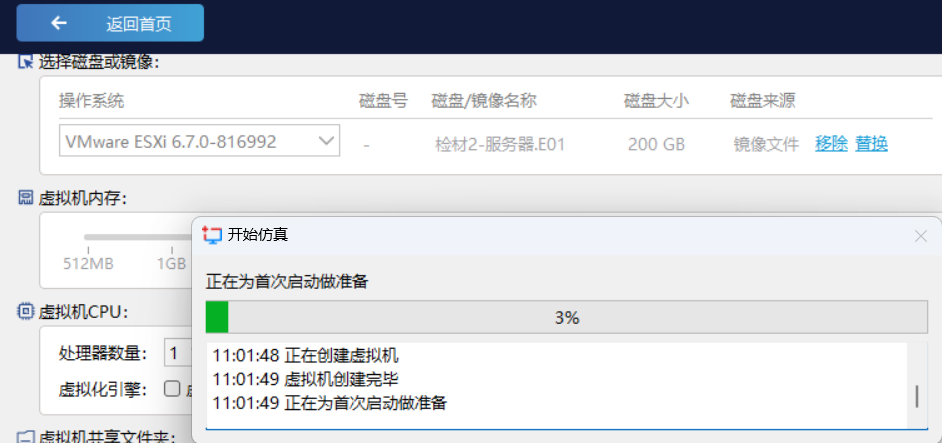

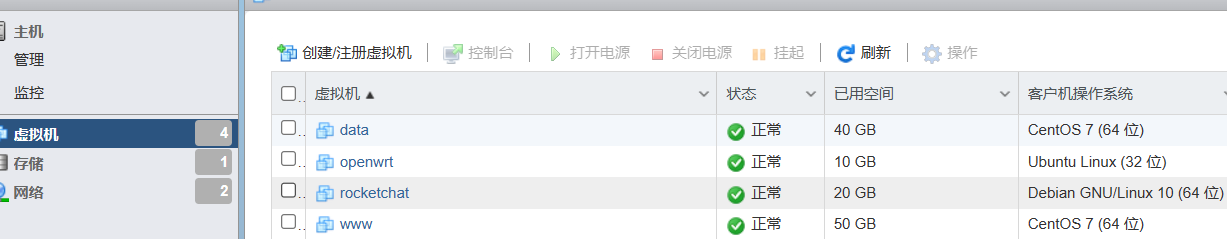

1.esxi服務器的esxi版本為?

虛擬機都比較小,還是導出來好,畢竟我說了不想折騰hyperv

結(jié)果為6.7.0

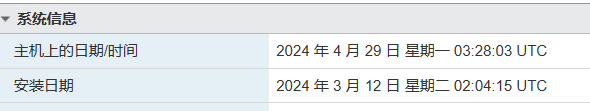

2.請分析ESXi服務器,該系統(tǒng)的安裝日期為:

配個網(wǎng)段,仿真后密碼被修改為666666(so powerful TJKJ)

結(jié)果為2024-03-12 10:04:15

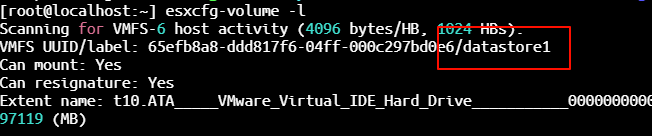

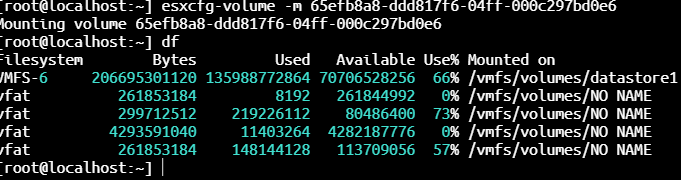

3.請分析ESXi服務器數(shù)據(jù)存儲“datastore”的UUID是?

登錄進去什么都沒有,需要掛載存儲才可以,先查看一下esxcfg-volume -l

將存儲掛載esxcfg-volume -m 65efb8a8-ddd817f6-04ff-000c297bd0e6

結(jié)果為65efb8a8-ddd817f6-04ff-000c297bd0e6

4.ESXI服務器的原IP地址?

結(jié)果為192.168.8.112

5.EXSI服務器中共創(chuàng)建了幾個虛擬機?

結(jié)果為4

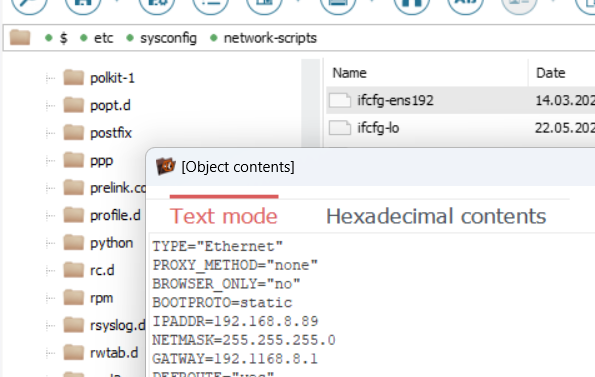

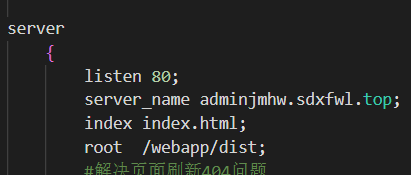

6.網(wǎng)站服務器綁定的IP地址為?

靜態(tài)ip

結(jié)果為192.168.8.89

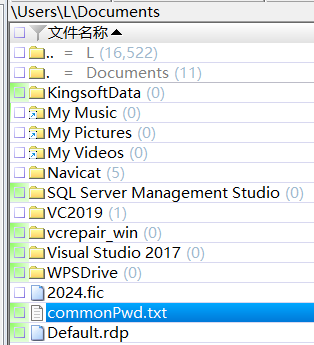

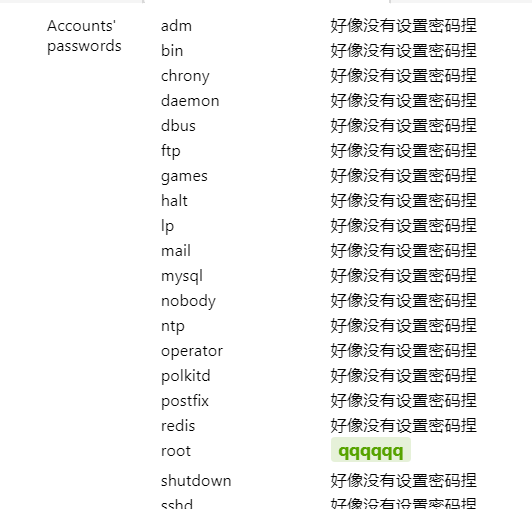

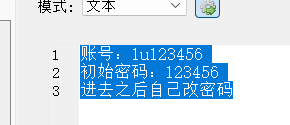

7.網(wǎng)站服務器的登錄密碼為?

pc的文檔目錄里有一個密碼字典

導出shadow暴力破解

結(jié)果為qqqqqq

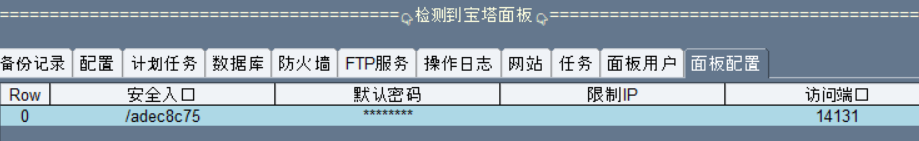

8.網(wǎng)站服務器所使用的管理面板登陸入口地址對應的端口號為:

結(jié)果為14131

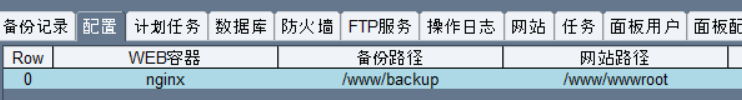

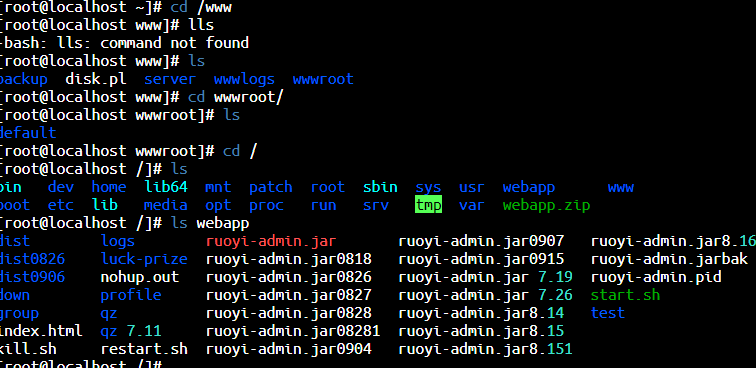

9.網(wǎng)站服務器的web目錄是?

太妙了

結(jié)果為/webapp

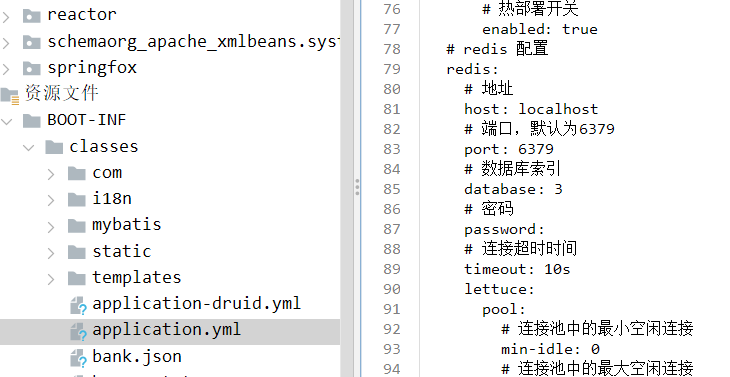

10.網(wǎng)站配置中Redis的連接超時時間為多少秒

ruoyi-admin.jar下載下來,jadx逆向

結(jié)果為10

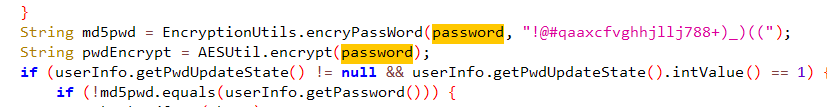

11. 網(wǎng)站普通用戶密碼中使用的鹽值為

搜索密碼錯誤即可,在com.ruoyi.app.service.impl.UserInfoServiceImpl.login方法中

結(jié)果為!@#qaaxcfvghhjllj788+)_)((

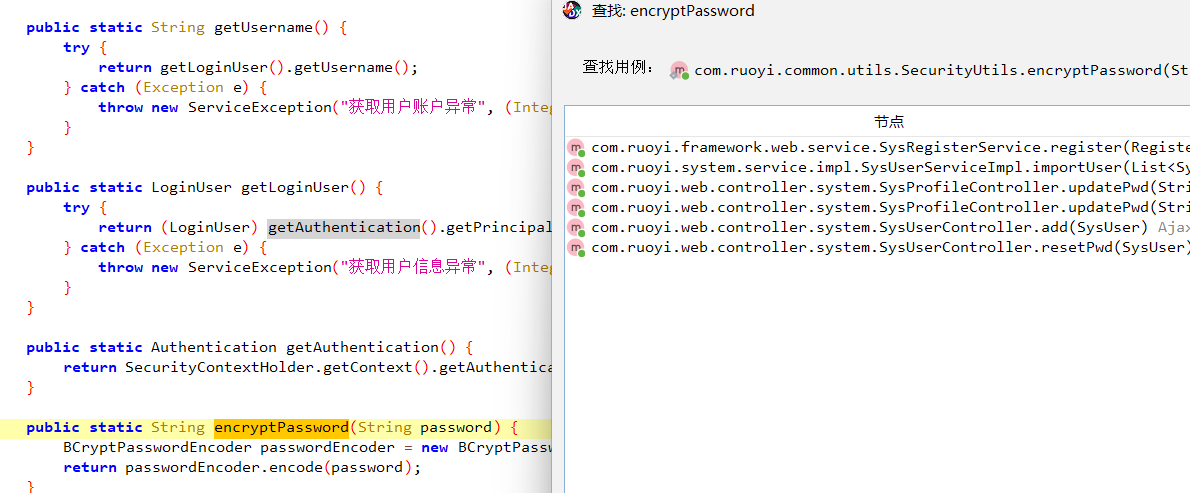

12. 網(wǎng)站管理員用戶密碼的加密算法名稱是什么

結(jié)果為BCryptPasswordEncoder

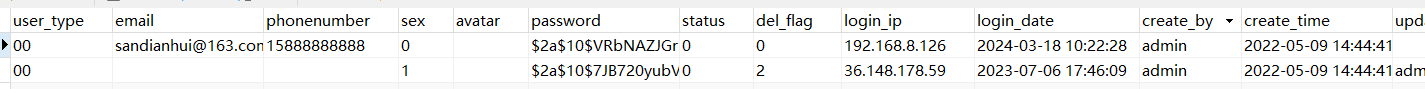

13. 網(wǎng)站超級管理員用戶賬號創(chuàng)建的時間是?

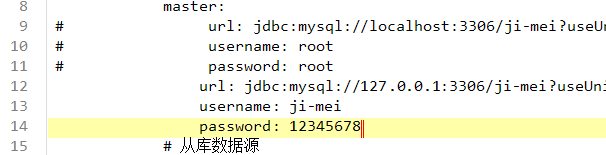

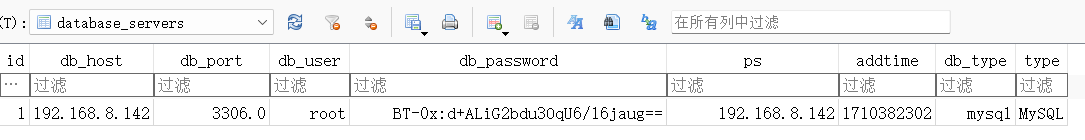

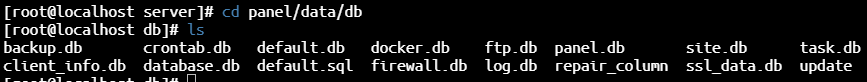

配置中連接的是本地

但是本地沒有這個庫

查看了寶塔的配置(不知道是不是新版是這樣,采用了新的加密方式,后續(xù)考慮看看怎么解密,調(diào)用的是二進制so里的函數(shù))

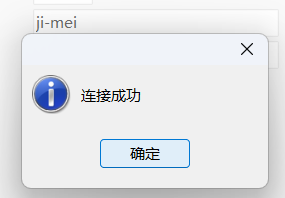

連接的ip是192.168.8.142,即data這個虛擬機

面板看到密碼

結(jié)果為2022-05-09 14:44:41

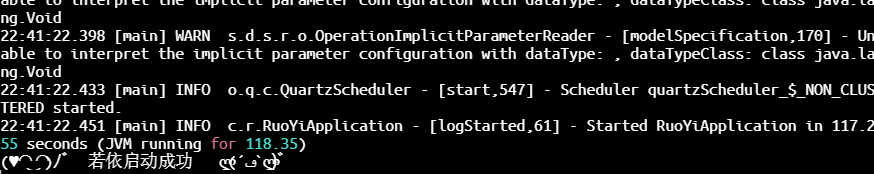

14. 重構(gòu)進入網(wǎng)站之后,用戶管理下的用戶列表頁面默認有多少頁數(shù)據(jù)

本地redis只監(jiān)聽127.0.0.1,所以配置中的localhost得改掉,然后再修改數(shù)據(jù)庫的ip及密碼,回編譯即可

啟動后根據(jù)nginx配置改一下hosts

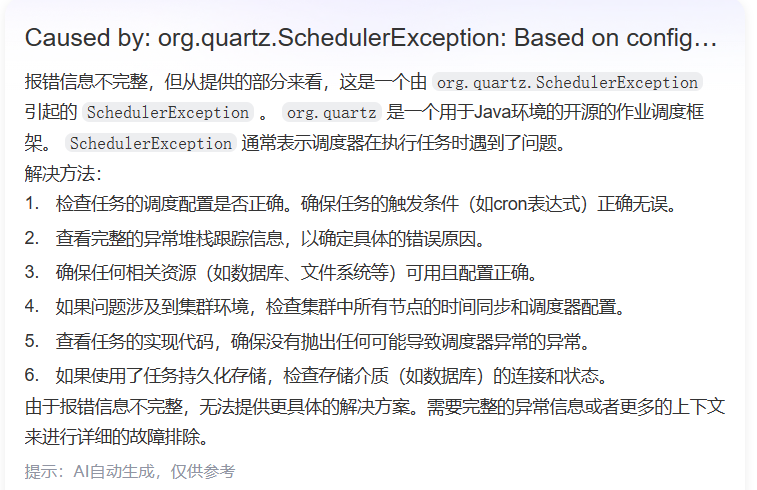

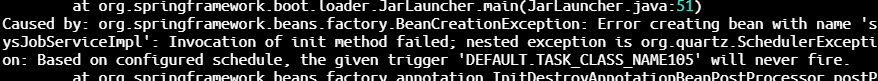

啟動后報了一個錯

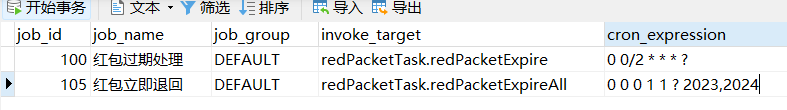

原因是配置的計劃任務無法滿足執(zhí)行條件

根據(jù)類名找到了表名為sys_job

罪魁禍首,由于24年的1月1日已經(jīng)過了,所以這條任務無法觸發(fā)了,把年份改成2025

成功啟動

之前已經(jīng)找出了管理員密碼是BCrypt,構(gòu)造一個替換即可登錄

結(jié)果為877

15. 該網(wǎng)站的系統(tǒng)接口文檔版本號為

結(jié)果為3.8.2

16. 該網(wǎng)站獲取訂單列表的接口

結(jié)果為/api/shopOrder

17. 受害人盧某的用戶ID

微信

結(jié)果為10044888

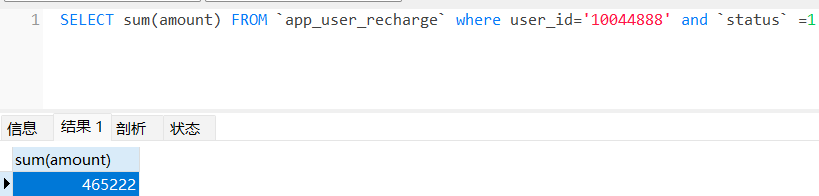

18. 受害人盧某一共充值了多少錢

結(jié)果為465222

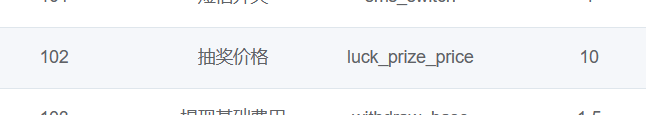

19. 網(wǎng)站設(shè)置的單次抽獎價格為多少元

結(jié)果為10

20. 網(wǎng)站顯示的總余額數(shù)是

結(jié)果為7354468.56

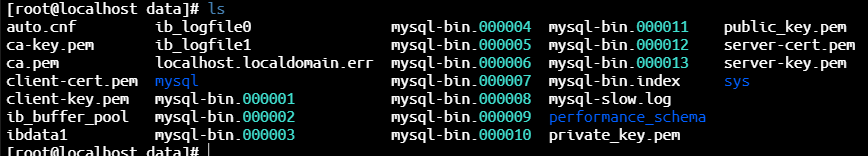

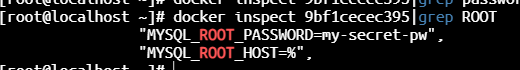

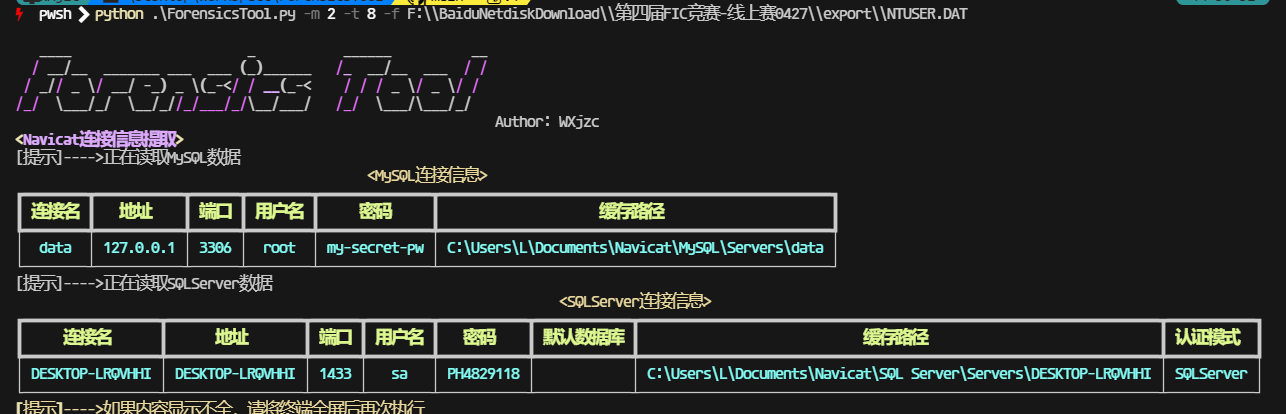

21. 網(wǎng)站數(shù)據(jù)庫的root密碼

或者在pc中也有,navicat連接記錄

結(jié)果為my-secret-pw

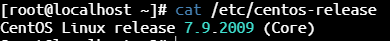

22. 數(shù)據(jù)庫服務器的操作系統(tǒng)版本是

cat /etc/centos-release

結(jié)果為7.9.2009

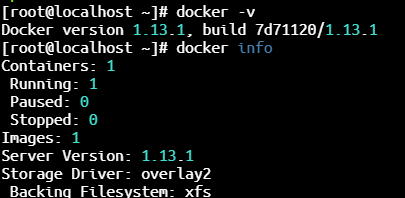

23. 數(shù)據(jù)庫服務器的Docker Server版本是

結(jié)果為1.13.1

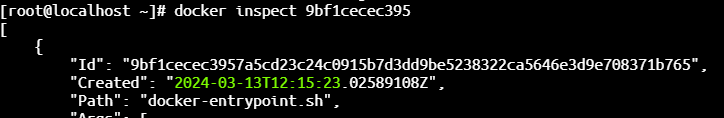

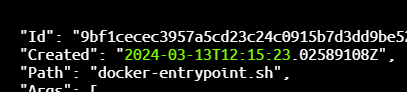

24. 數(shù)據(jù)庫服務器中數(shù)據(jù)庫容器的完整ID是

結(jié)果為9bf1cecec3957a5cd23c24c0915b7d3dd9be5238322ca5646e3d9e708371b765

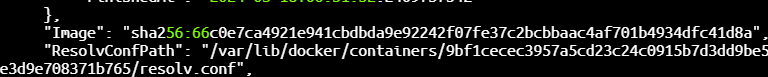

25. 數(shù)據(jù)庫服務器中數(shù)據(jù)庫容器使用的鏡像ID

結(jié)果為66c0e7ca4921e941cbdbda9e92242f07fe37c2bcbbaac4af701b4934dfc41d8a

26. 數(shù)據(jù)庫服務器中數(shù)據(jù)庫容器創(chuàng)建的北京時間

給的是標準時區(qū)

結(jié)果為2024-03-13 20:15:23

27. 數(shù)據(jù)庫服務器中數(shù)據(jù)庫容器的ip是

結(jié)果為172.17.0.2

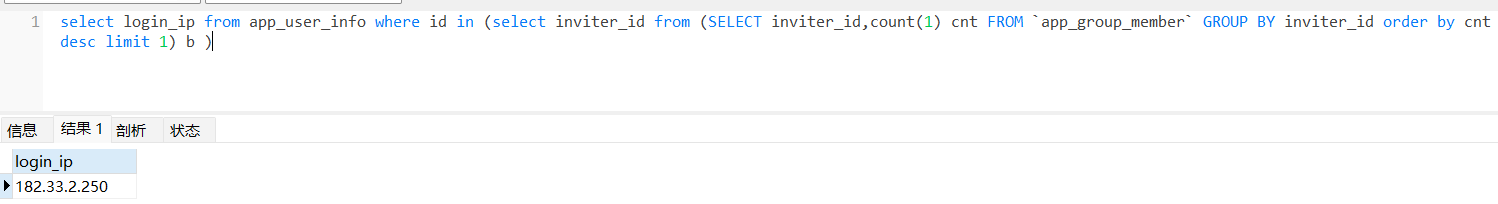

*28. 分析數(shù)據(jù)庫數(shù)據(jù),在該平臺邀請用戶進群最多的用戶的登錄IP是

查錯表了,檢材已刪,不改了

結(jié)果為182.33.2.250

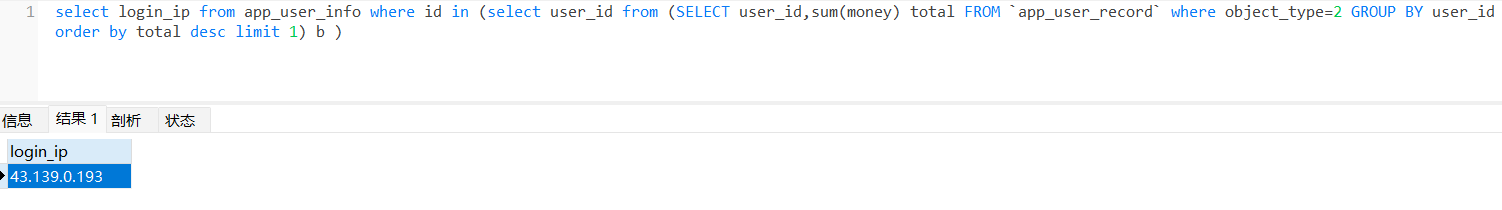

*29. 分析數(shù)據(jù)庫數(shù)據(jù),在該平臺搶得最多紅包金額的用戶的登錄IP是

查錯表了,檢材已刪,不改了

結(jié)果為43.139.0.193

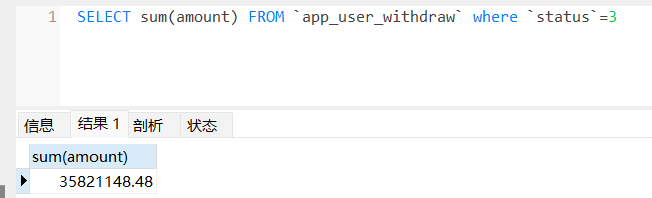

30. 數(shù)據(jù)庫中記錄的提現(xiàn)成功的金額總記是多少(不考慮手續(xù)費)

結(jié)果為35821148.48

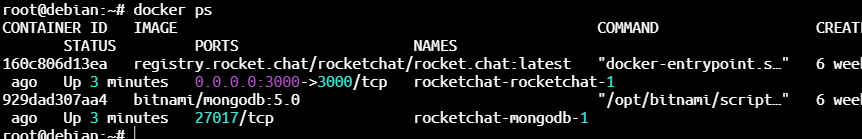

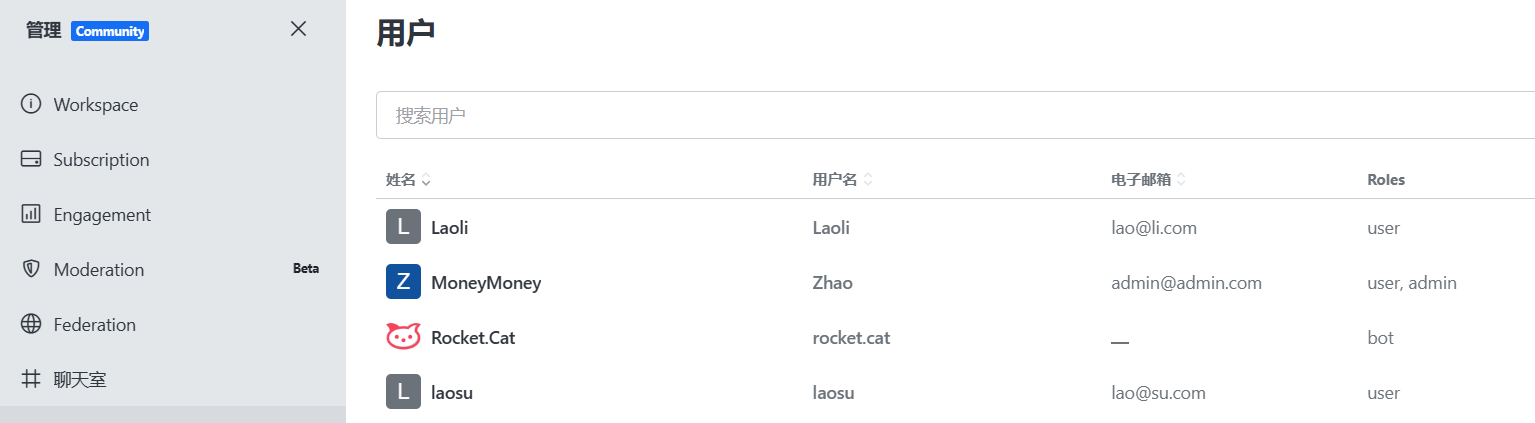

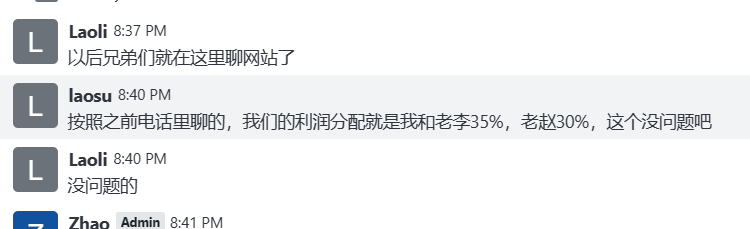

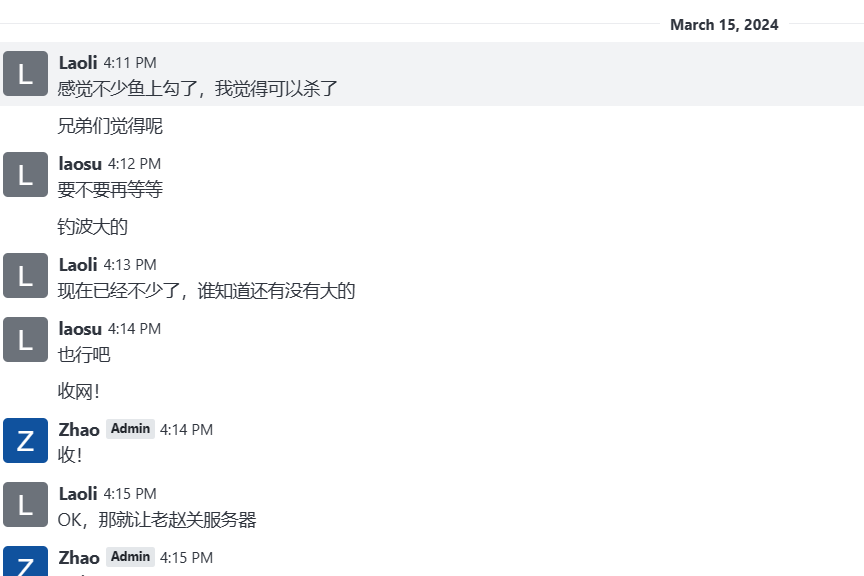

31. rocketchat服務器中,有幾個真實用戶?

仿真的時候拿不到ip,需要先開啟dhcpdhclient

ssh連接要改一下配置

服務在docker里

賬號密碼見pc8

結(jié)果為3

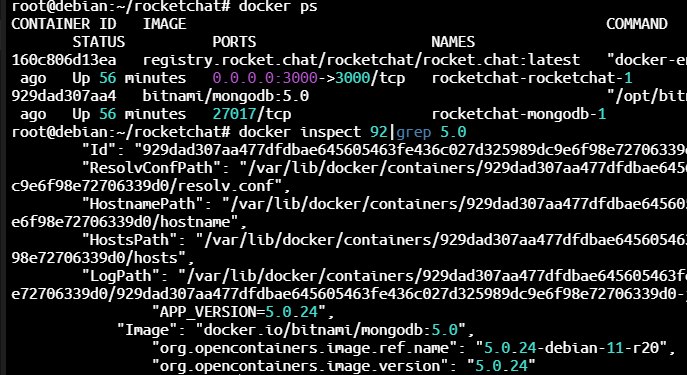

32. rocketchat服務器中,聊天服務的端口號是?

結(jié)果為3000

33. rocketchat服務器中,聊天服務的管理員的郵箱是?

結(jié)果為admin@admin.com

34. rocketchat服務器中,聊天服務使用的數(shù)據(jù)庫的版本號是?

結(jié)果為5.0.24

35. rocketchat服務器中,最大的文件上傳大小是?(以字節(jié)為單位)

結(jié)果為104857600

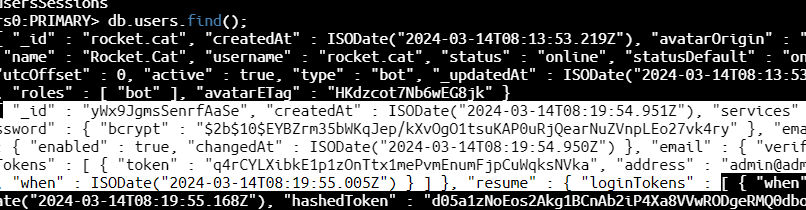

36. rocketchat服務器中,管理員賬號的創(chuàng)建時間為?

進入mongodb容器

mongo

use rocketchat;

db.users.find();

結(jié)果為2024-03-14 08:19:54

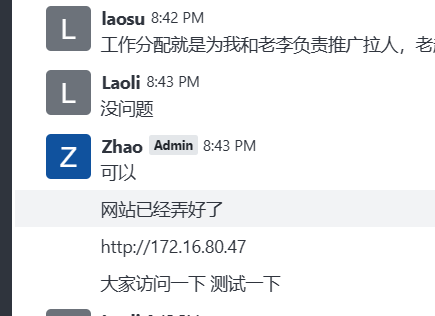

37. rocketchat服務器中,技術(shù)員提供的涉詐網(wǎng)站地址是?

結(jié)果為http://172.16.80.47

38. 綜合分析服務器,該團伙的利潤分配方案中,老李的利潤占比是多少

結(jié)果為35%

39. 綜合分析服務器,該團隊“殺豬盤”收網(wǎng)的可能時間段為

結(jié)果為2024-03-15 16:14

40. 請綜合分析,警方未抓獲的重要嫌疑人,其使用聊天平臺時注冊郵箱號為?

剩個laosu

結(jié)果為lao@su.com

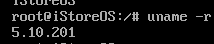

41. 分析openwrt鏡像,該系統(tǒng)的主機名為

結(jié)果為iStoreOS

42. 分析openwrt鏡像,該系統(tǒng)的內(nèi)核版本為

結(jié)果為5.10.201

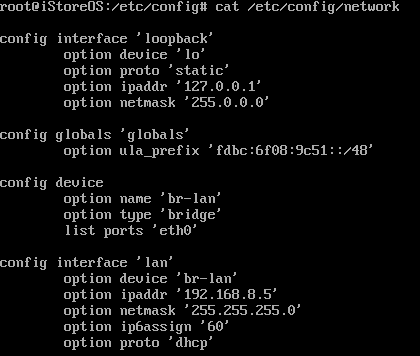

43. 分析openwrt鏡像,該靜態(tài)ip地址為

結(jié)果為192.168.8.5

44. 分析openwrt鏡像,所用網(wǎng)卡的名稱為

結(jié)果為eth0

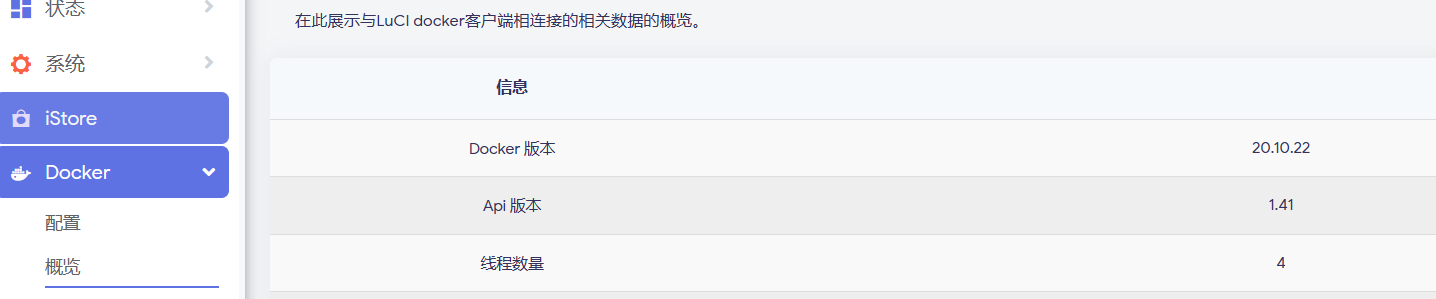

45. 分析openwrt鏡像,該系統(tǒng)中裝的docker的版本號為

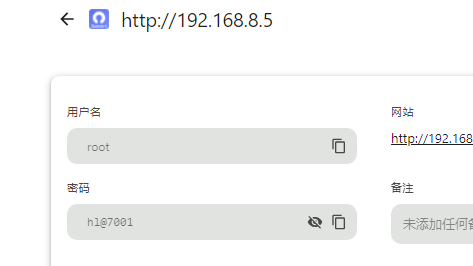

pc瀏覽器里保存了密碼是hl@7001,或者直接passwd命令重置

結(jié)果為20.10.22

46. 分析openwrt鏡像,nastools的配置文件路徑為

結(jié)果為/root/Configs/NasTools

47. 分析openwrt鏡像,使用的vpn代理軟件為

結(jié)果為PassWall2

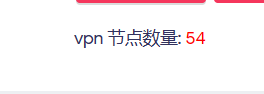

*48. 分析openwrt鏡像,vpn實際有多少個可用節(jié)點

看了官方復盤說是53,只能說是自己不細心吧。。檢材我已經(jīng)刪了,就不再重新看了,吃一塹長一智

結(jié)果為54

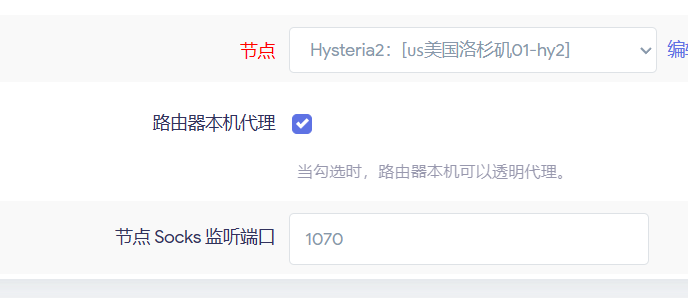

49. 分析openwrt鏡像,節(jié)點socks的監(jiān)聽端口是多少

結(jié)果為1070

50. 分析openwrt鏡像,vpn的訂閱鏈接是

結(jié)果為https://pqjc.site/api/v1/client/subscribe?token=243d7bf31ca985f8d496ce078333196a

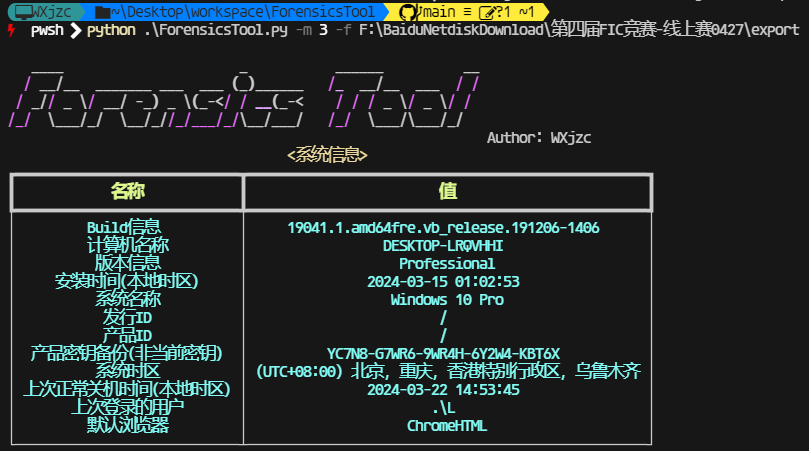

計算機

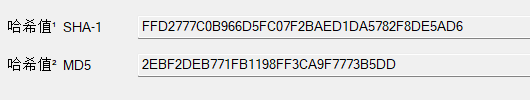

1. 分析技術(shù)員趙某的windows鏡像,并計算趙某計算機的原始鏡像的SHA1值為?

結(jié)果為FFD2777C0B966D5FC07F2BAED1DA5782F8DE5AD6

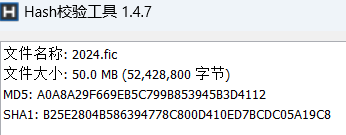

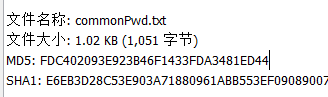

2. 分析技術(shù)員趙某的windows鏡像,疑似VeraCrypt加密容器的文件的SHA1值為?

文檔目錄下

結(jié)果為B25E2804B586394778C800D410ED7BCDC05A19C8

3. 據(jù)趙某供述,他會將常用的密碼放置在一個文檔內(nèi),分析技術(shù)員趙某的windows鏡像,找到技術(shù)員趙某的密碼字典,并計算該文件的SHA1值?

結(jié)果為E6EB3D28C53E903A71880961ABB553EF09089007

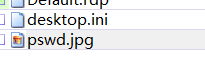

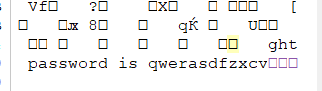

4. 據(jù)趙某供述,他將加密容器的密碼隱寫在一張圖片內(nèi),隱寫在圖片中的容器密碼是?

還是同一個目錄

文檔末尾

結(jié)果為qwerasdfzxcv

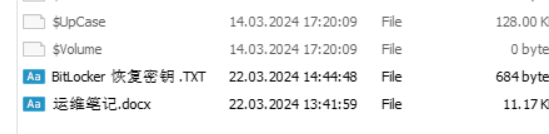

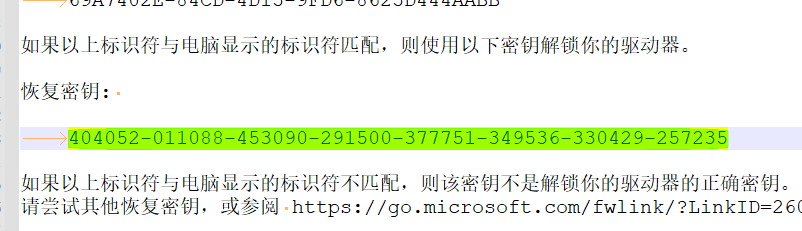

5. 分析技術(shù)員趙某的windows鏡像,bitlocker的恢復密鑰是什么

容器內(nèi)兩個文件

結(jié)果為404052-011088-453090-291500-377751-349536-330429-257235

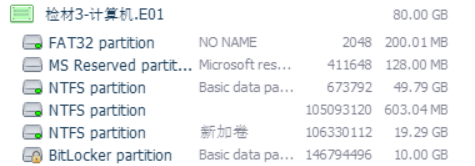

6. 分析技術(shù)員趙某的windows鏡像,bitlocker分區(qū)的起始扇區(qū)數(shù)是

結(jié)果為146794496

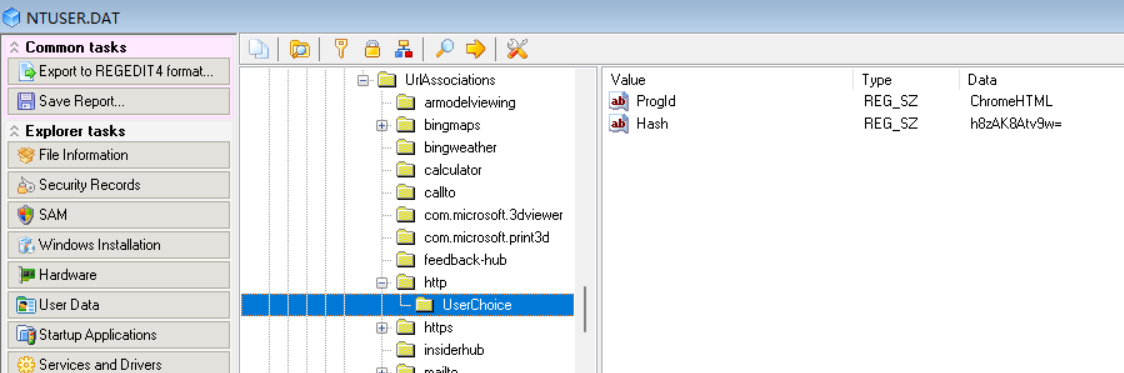

7. 分析技術(shù)員趙某的windows鏡像,默認的瀏覽器是

用戶注冊表\SOFTWARE\Microsoft\Windows\Shell\Associations\UrlAssociations\http\UserChoice

結(jié)果為Chrome

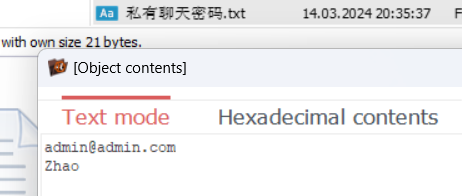

8. 分析技術(shù)員趙某的windows鏡像,私有聊天服務器的密碼為

提取到用戶名和密碼

結(jié)果為Zhao

9. 分析技術(shù)員趙某的windows鏡像,嫌疑人計算機中有疑似使用AI技術(shù)生成的進行賭博宣傳的圖片,該圖片中,宣傳的賭博網(wǎng)站地址為?

在3.webp中

結(jié)果為www.585975.com

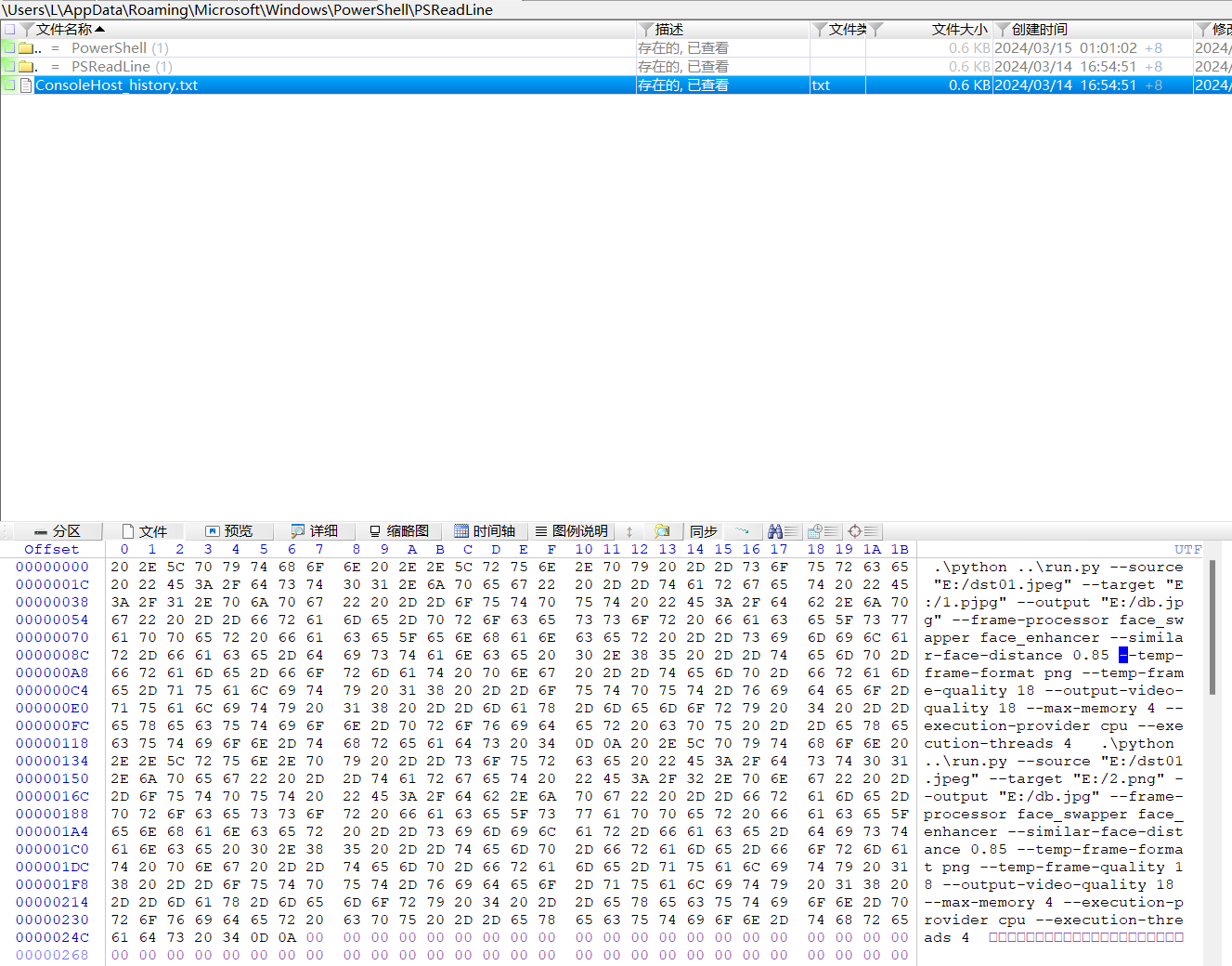

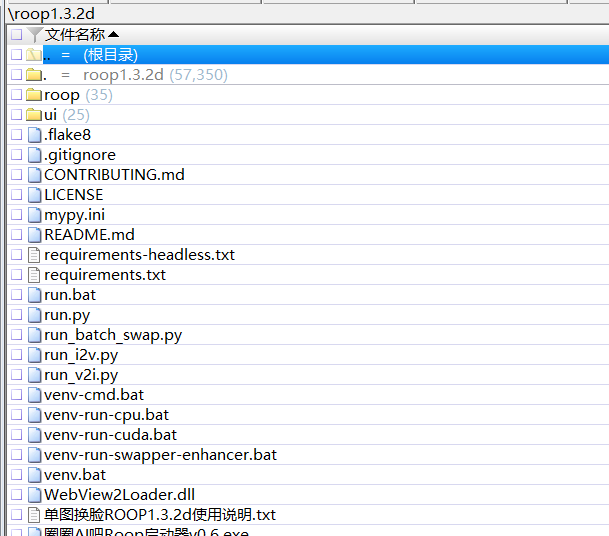

10. 分析技術(shù)員趙某的windows鏡像,趙某使用的AI換臉工具名稱為?

結(jié)果為roop

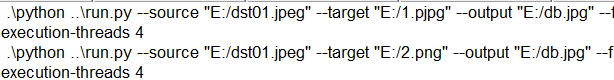

11. 分析技術(shù)員趙某的windows鏡像,使用AI換臉功能生成了一張圖片,該圖片的名稱為

結(jié)果為db.jpg

12. 分析技術(shù)員趙某的windows鏡像,ai換臉生成圖片的參數(shù)中--similar-face-distance值為

結(jié)果為0.85

13. 分析技術(shù)員趙某的windows鏡像,嫌疑人使用AI換臉功能所使用的原始圖片名稱為

見11

結(jié)果為dst01.jpg

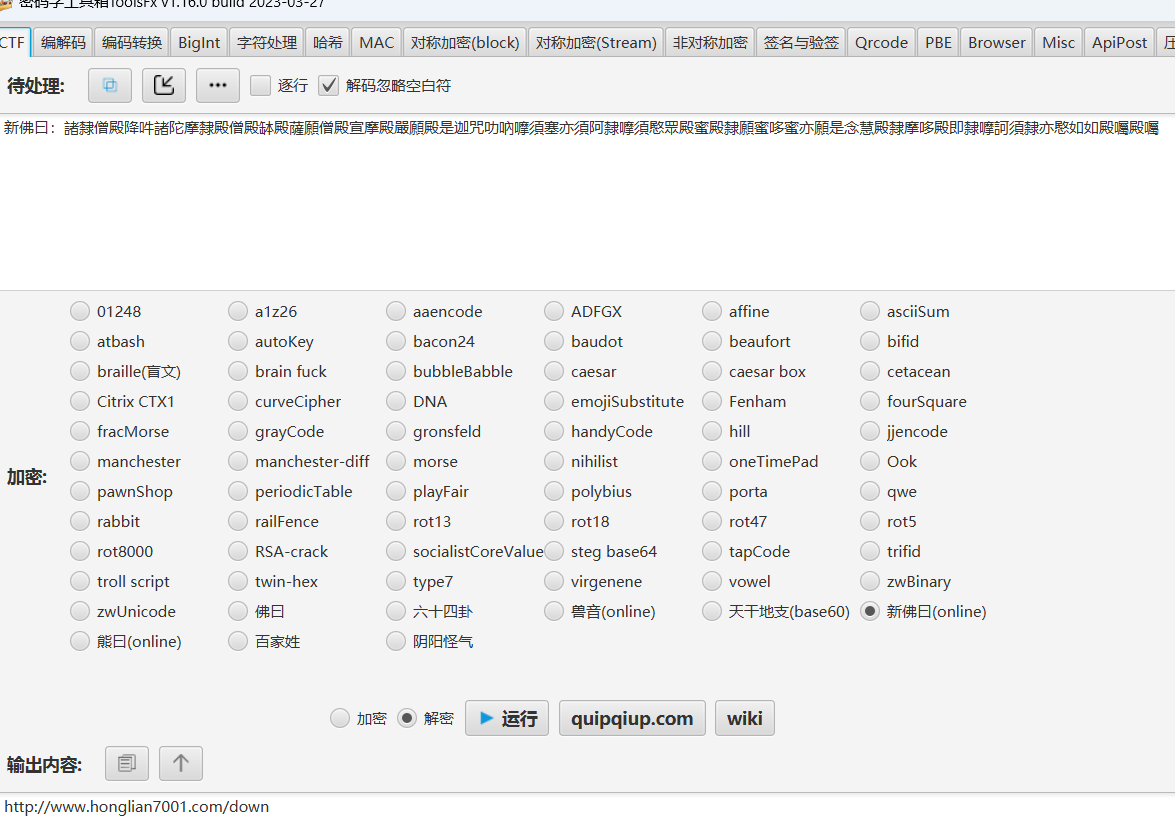

14. 分析技術(shù)員趙某的windows鏡像,趙某與李某溝通中提到的“二維碼”解密所用的網(wǎng)站url地址為?

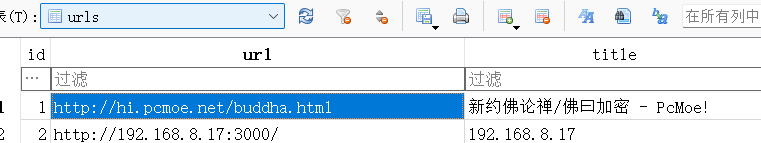

結(jié)果為http://hi.pcmoe.net/buddha.html

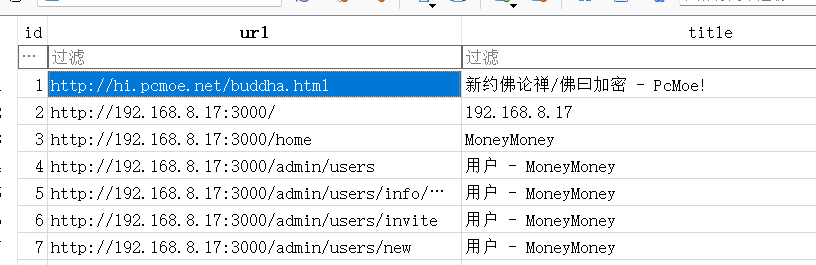

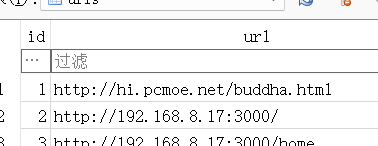

15. 分析技術(shù)員趙某的windows鏡像,趙某架設(shè)聊天服務器的原始IP地址為?

結(jié)果為192.168.8.17

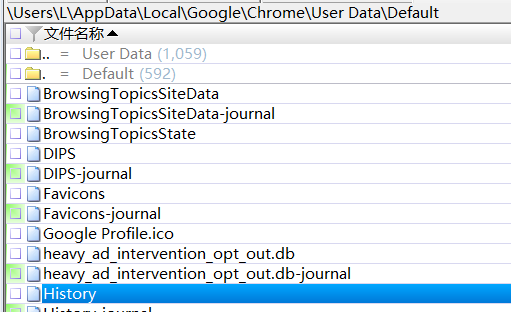

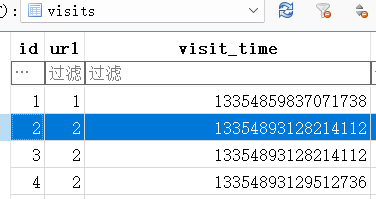

16. 分析技術(shù)員趙某的windows鏡像,據(jù)趙某交代,其在窩點中直接操作服務器進行部署,環(huán)境搭建好了之后,使用個人計算機登錄聊天室進行溝通,請分析趙某第一次訪問聊天室的時間為?

拿到時間戳13354893128214112

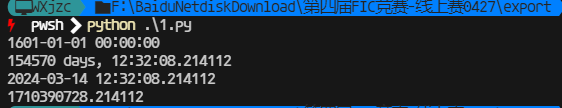

import datetime

def date_from_webkit(webkit_timestamp):

epoch_start = datetime.datetime(1601,1,1)

# 計算webkit_timestamp時長

delta = datetime.timedelta(microseconds=int(webkit_timestamp))

print(epoch_start)

print(delta)

# 計算1601年1月1日經(jīng)過webkit_timestamp微秒后的日期時間UTC

print(epoch_start + delta)

# 轉(zhuǎn)成秒級時間戳

print((epoch_start + delta).timestamp())

# inTime = int(input('輸入要轉(zhuǎn)換的Webkit時間戳: '))

inTime = 13354893128214112

date_from_webkit(inTime)

轉(zhuǎn)換得到的是UTC0

結(jié)果為2024-03-14 20:32:08

17.分析技術(shù)員趙某的windows鏡像,openwrt的后臺管理密碼是

結(jié)果為hl@7001

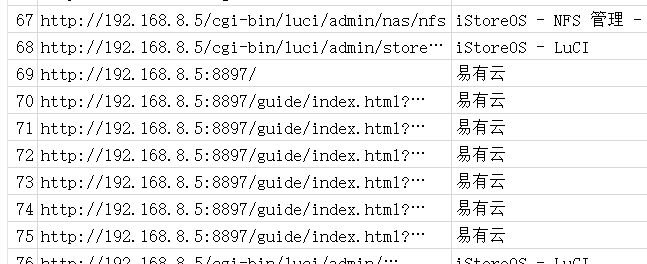

18. 分析技術(shù)員趙某的windows鏡像,嫌疑人可能使用什么云來進行文件存儲?

結(jié)果為易有云

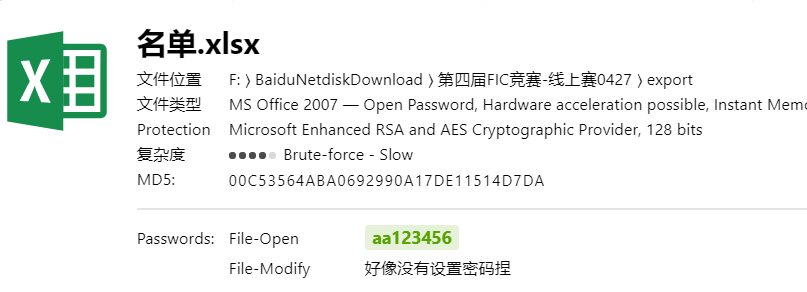

19. 分析技術(shù)員趙某的windows鏡像,工資表密碼是多少

結(jié)果為aa123456

20. 分析技術(shù)員趙某的windows鏡像,張偉的工資是多少

結(jié)果為28300

浙公網(wǎng)安備 33010602011771號

浙公網(wǎng)安備 33010602011771號