176天 內網的信息收集

關于信息收集

不是很難理解,學習工具與手法

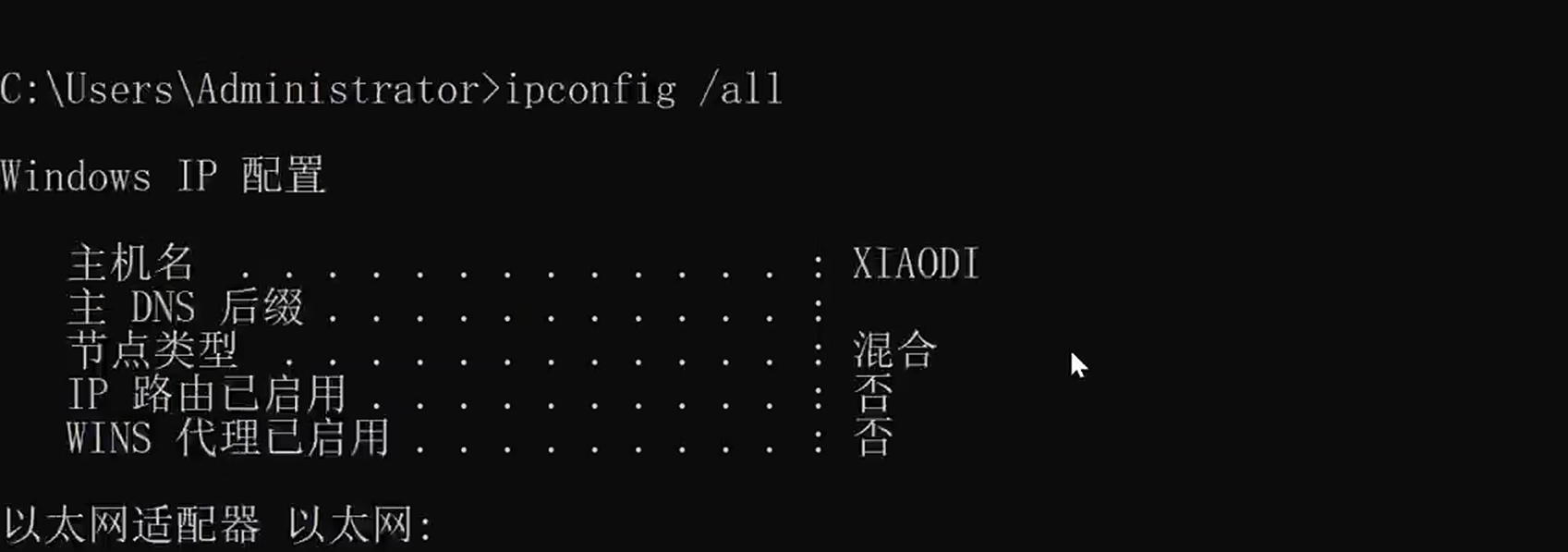

1.判斷主機是不是在內網

是否有私有地址,是都有其他網段的ip

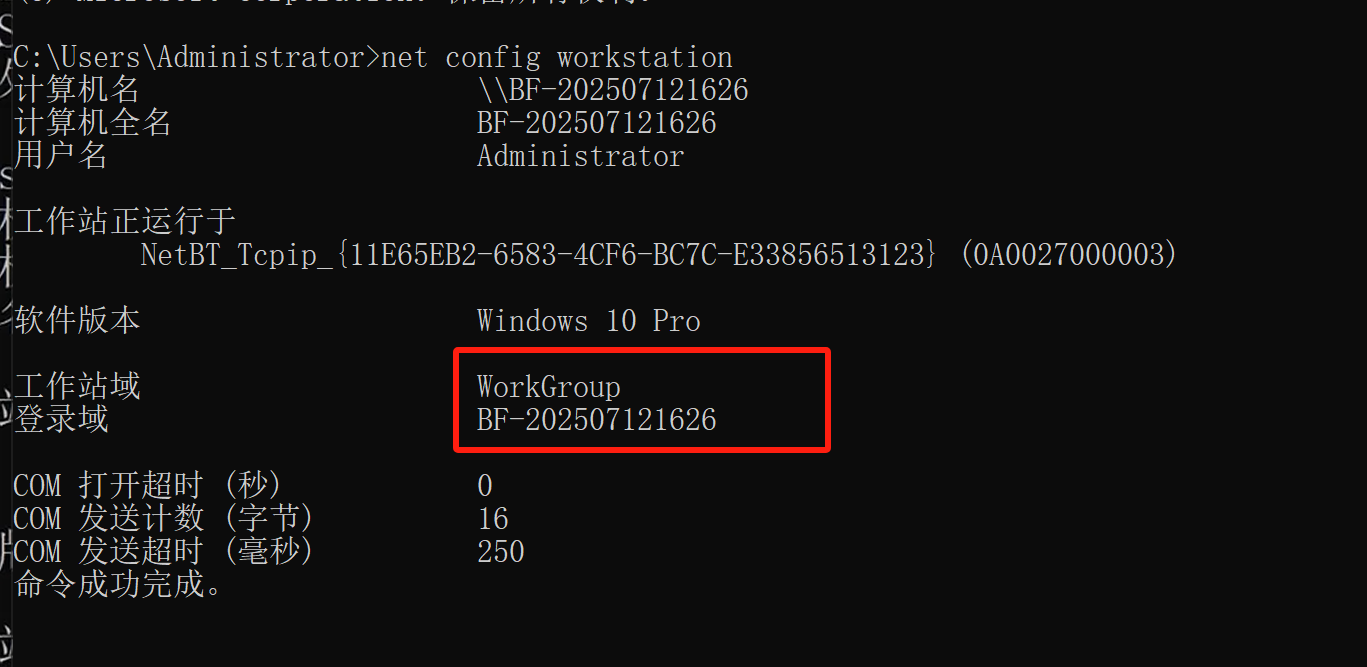

2.判斷內網是在工作組(局域網)還是域內

執行域內特有的命令,看是否可以執行

比如:net view /domain

net user /domain

ipconfig /all 也可以判斷

使用 net config workstation

也可以使用 net time /domain

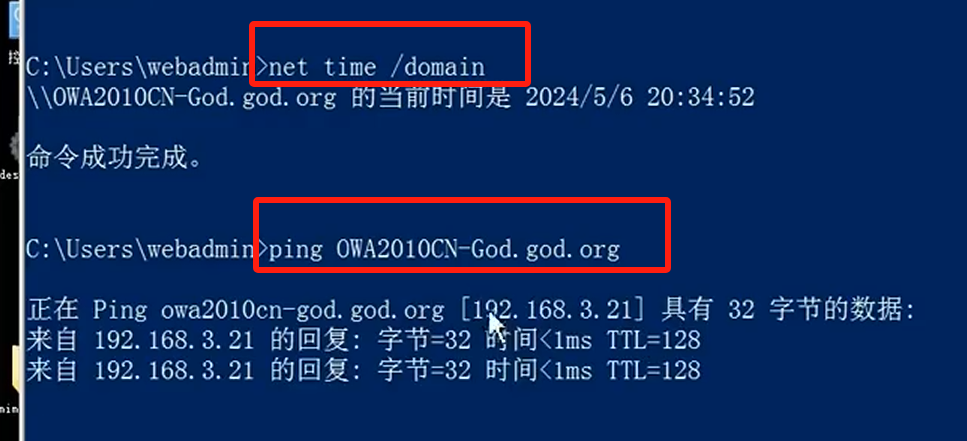

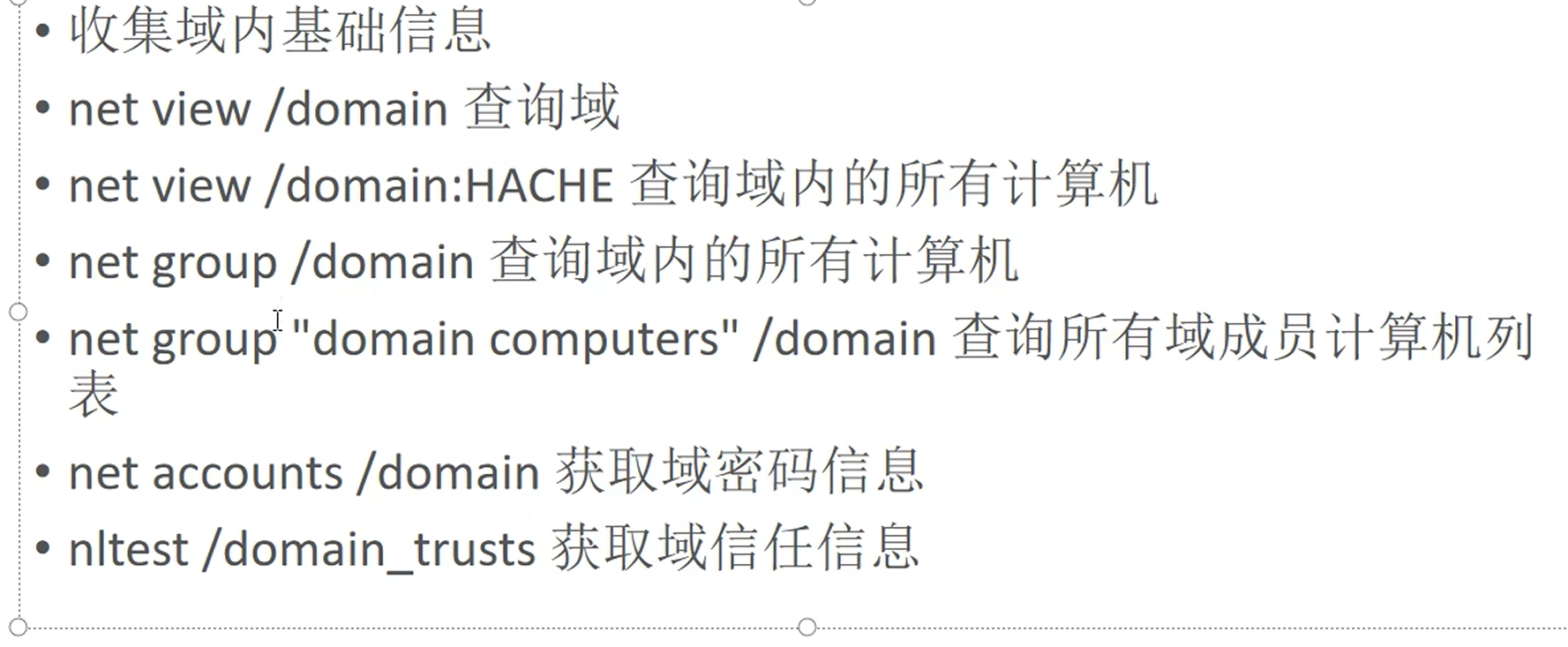

3.定位DC 定位域控

還可以擴大戰果 內網滲透 拿下更多服務器,作為重點的目標

通過net time /view 進行判斷域控,然后進去ping 從而判斷出IP地址

4.定性被控主機

通過計算機名,主機名,用戶名進行判斷主機的性質

whoami /hostname /systeminfo

5.其他信息/其他的主機

端口掃描/fscan工具/CS插件 (正常不要把工具上傳到主機當中,因為有殺軟或者檢測,搭建隧道進行掃描是最好)

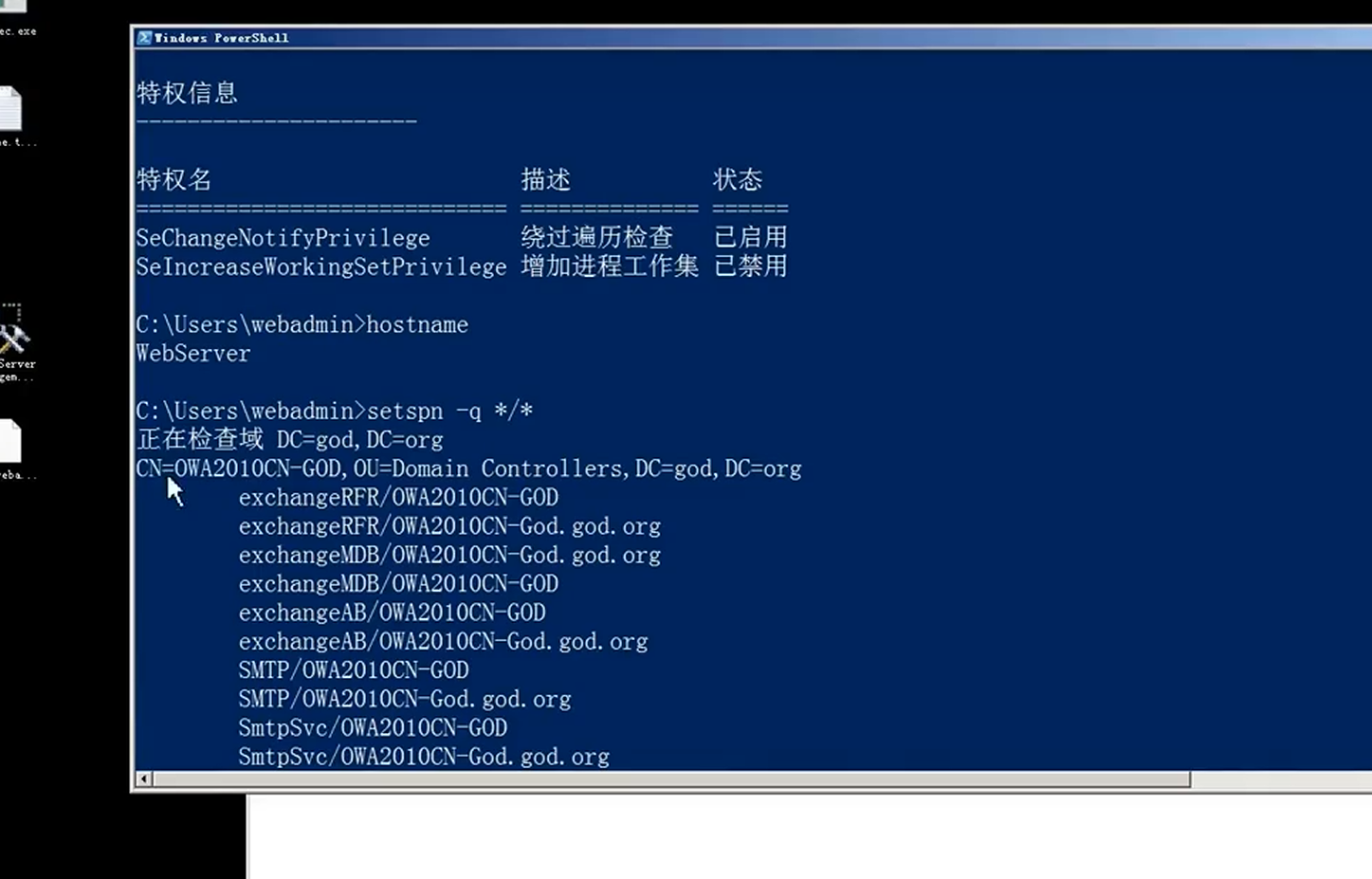

setspn可以用來收集域內的信息(比如計算機名),解決端口掃描無法掃描的問題,用來繞過防火墻

使用net group /domain 查看域內其他計算機

比如這邊有exchange 就可以判斷為郵件服務器,SMTP也是郵件傳輸的協議

根據回顯和出網的情況,來判斷自己是什么區域,比如

有一臺服務器開了,但是無法進行ping通,那么此時就有可能是在dmz區域

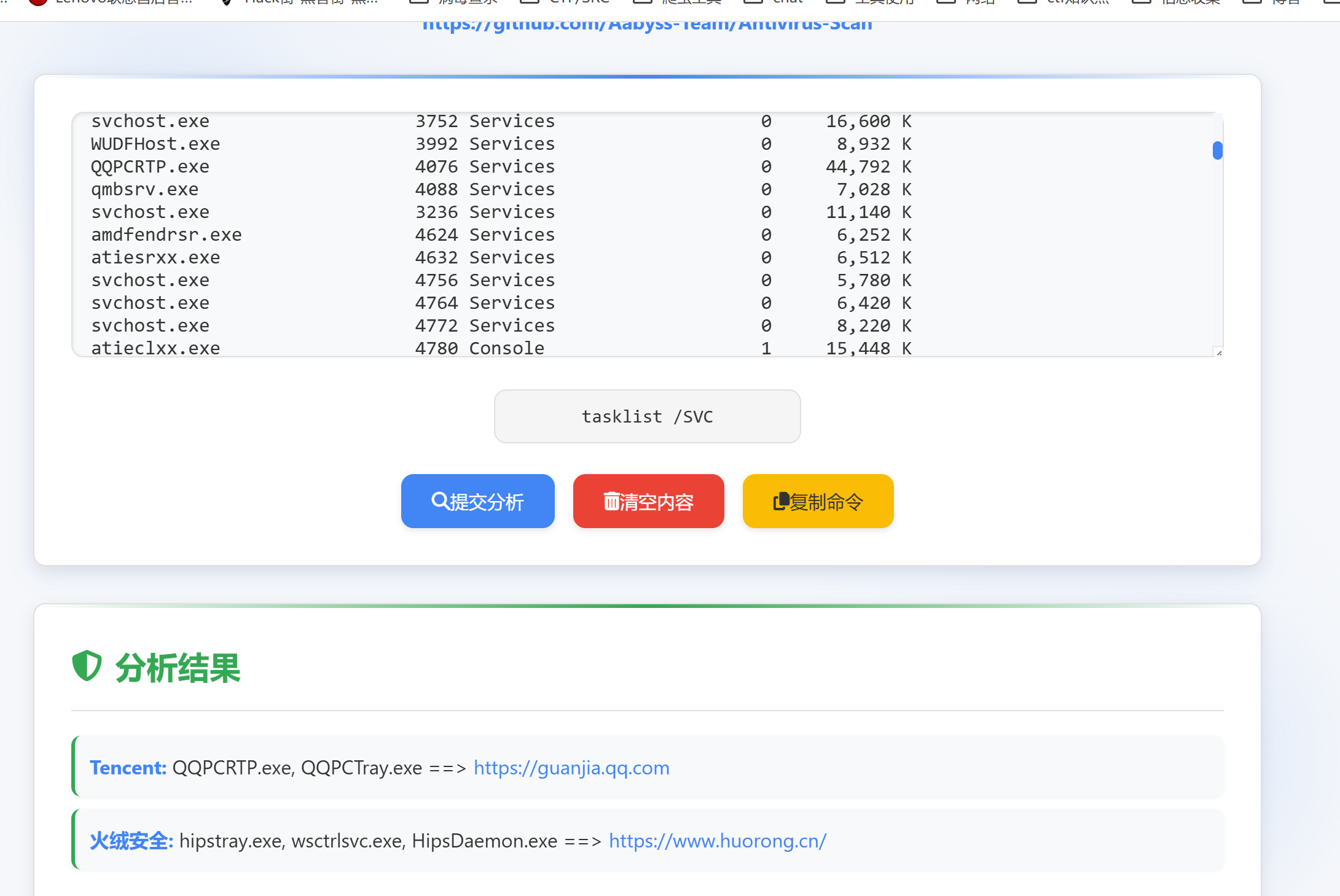

6.獲取相關的防護信息

掃端口資產,上傳文件,漏洞利用數據包,隧道技術

防火墻,殺毒軟件,流量設備

查看防火墻

netsh advfirewall set allprofiles state off //關閉防火墻

tasklist 查看進程然后識別

其他信息,如憑證之類的:

minikatz:windows大于等于10或者2012R2無法抓取明文密碼

https://github.com/gentilkiwi/mimikatz

hackbrowserData:收集瀏覽器的信息(一般是針對個人的電腦)

https://github.com/moonD4rk/HackBrowserData

SharpDecryptPwd 可以查詢到其他的一些第三方的存儲工具 如navicat等這種工具的存儲

https://github.com/uknowsec/SharpDecryptPwd

使用命令搜集各類敏感密碼配置文件

dir /b /s user.,pass.,config.,username.,password.*

使用命令查找某個文件的某個字段

findstr /c:"user" /c:"pass" /si *.txt

使用命令找出所有包含 password 的文件

findstr /si password *.inc *.config *.ini *.txt *.asp *.aspx *.php *.jsp *.xml *.cgi *.bak

具體信息:

1.站點源碼備份文件、數據庫備份文件等

2.連接工具存儲密碼,xshell,Navicat等

3.瀏覽器保存密碼、瀏覽器Cookies

4.其他用戶會話、3389和ipc$連接記錄、回收站內容

5.Windows 保存的WIFI密碼

6.網絡內部的各種帳號和密碼,如:Email、VPN、FTP、OA等

浙公網安備 33010602011771號

浙公網安備 33010602011771號