1.基礎問題回答

(1)通常在什么場景下容易受到DNS spoof攻擊

隨便連接沒有設置密碼的wifi的情況下比較容易受攻擊,會使連入局域網和該局域網中的各個主機都處于同一網段下了。

(2)在日常生活工作中如何防范以上兩攻擊方法

①不要隨便打開別人發給你的網址,不要亂掃二維碼,打開網頁的時候要仔細看域名,不要打開瀏覽器提示該網站不安全的網站。

②注意看其ip地址,可以通過gid命令和nslookup命令查看網站正確的ip地址,如果輸入網站顯示訪問的ip地址對不上就證明已經被攻擊了。

2.實踐總結與體會

本次實驗中,感覺收獲還是很多的,一天掛在嘴邊的釣魚網站原來是這樣的,盜取密碼賬號原來是這么容易,這讓我明白了大學生提高網路安全意識的重要性。

以前覺得不亂點可疑鏈接就是安全的,但DNS欺騙實在是太難防御了,即使輸入了正常的鏈接,也可能是假的。

所以在日常生活中我們不能隨便連wifi、隨便點開別人發的鏈接、不能隨便掃碼,釣魚網站就在身邊。

在實驗中也遇到了些問題:

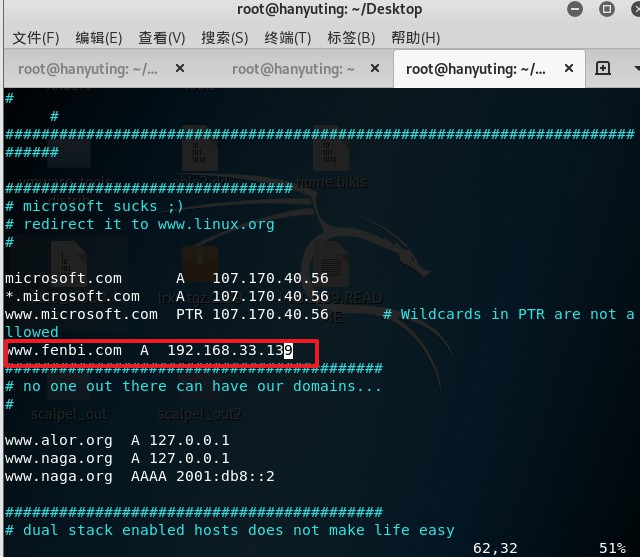

用命令行ping www.fenbi.com,粉筆的ip沒有改為kali的IP,我就改了上面的DNS配置文件,仿照上面的語句改成三條語句就成功了。

3.實踐過程記錄

3.1 簡單應用SET工具建立冒名網站

由于要將釣魚網站掛在本機的http服務下,所以需要將SET工具的訪問端口改為默認的80端口。步驟如下:

netstat -tupln |grep 80查看80端口是否被占用,否則用kill殺死該進程

sudo vi /etc/apache2/ports.conf 查看apache的配置文件,修改其監聽端口為80

service apache2 start 打開apache服務

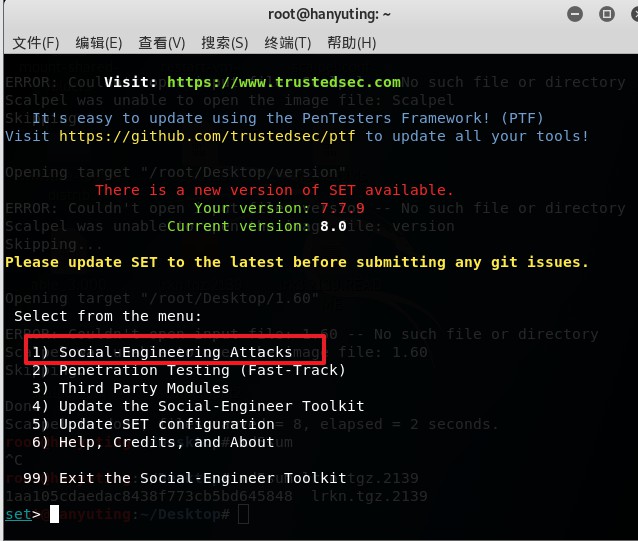

setoolkit 運行SET工具

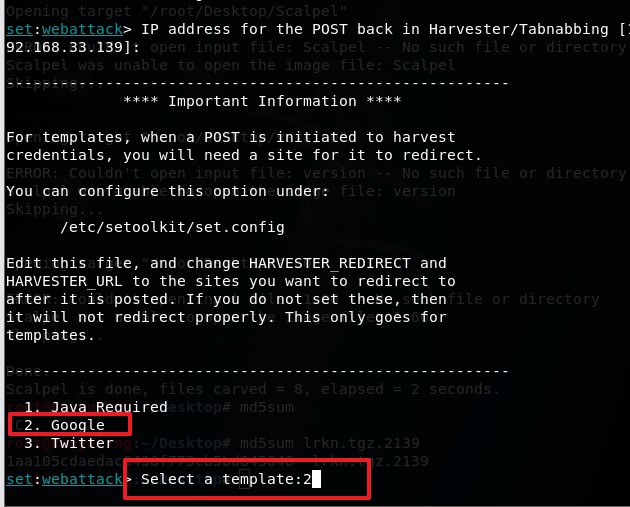

選擇1:社會工程學攻擊

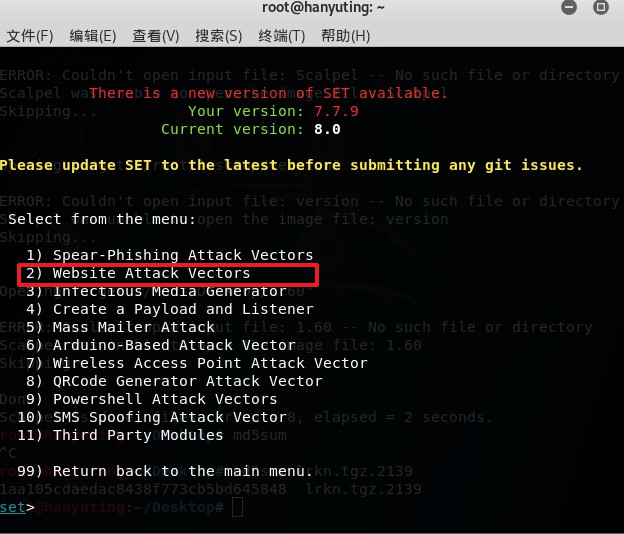

選擇2:釣魚網站攻擊

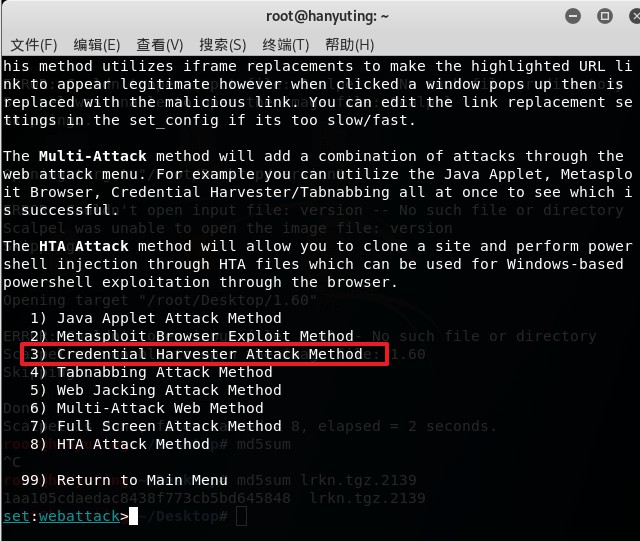

選擇3:登錄密碼截取攻擊

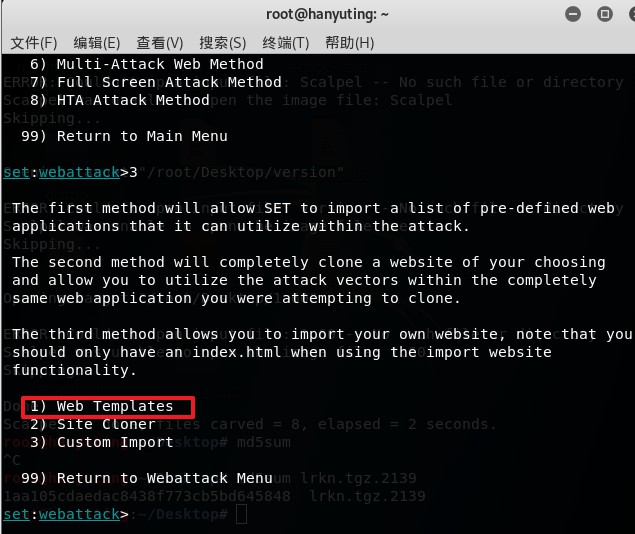

選擇1:利用現有網站模板

選擇2 :偽裝成Google網站

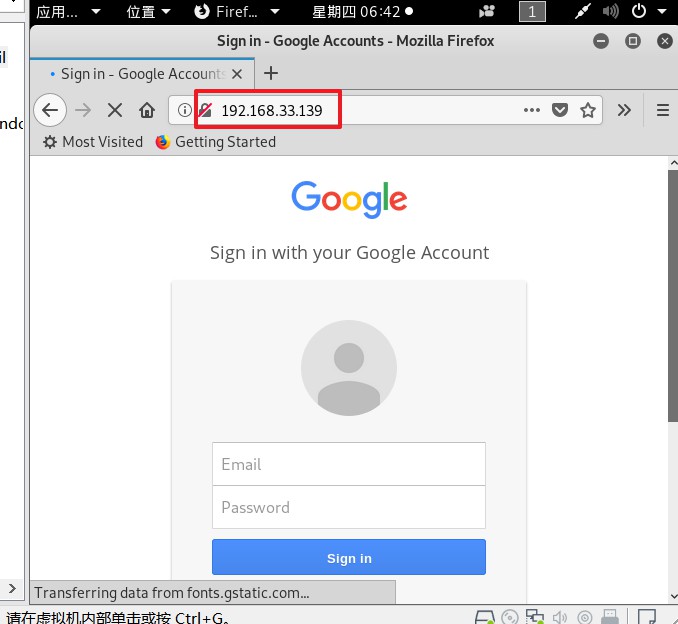

訪問kali的IP地址,成功跳轉到假的Google:

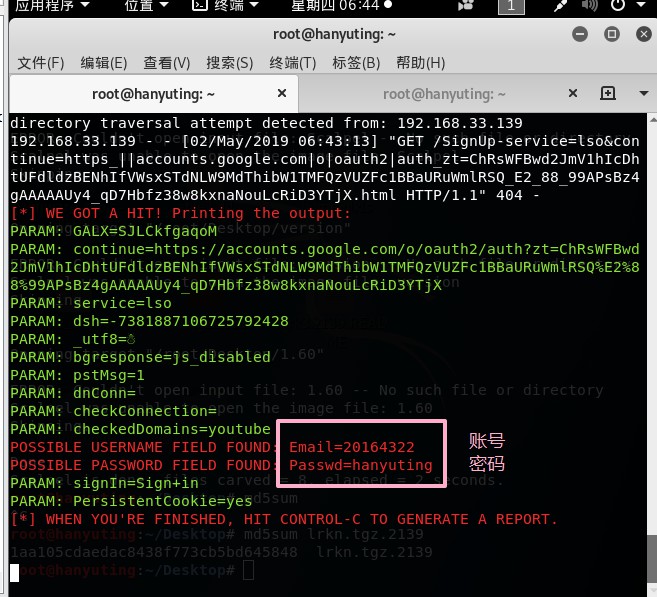

成功獲取到登錄賬號密碼:

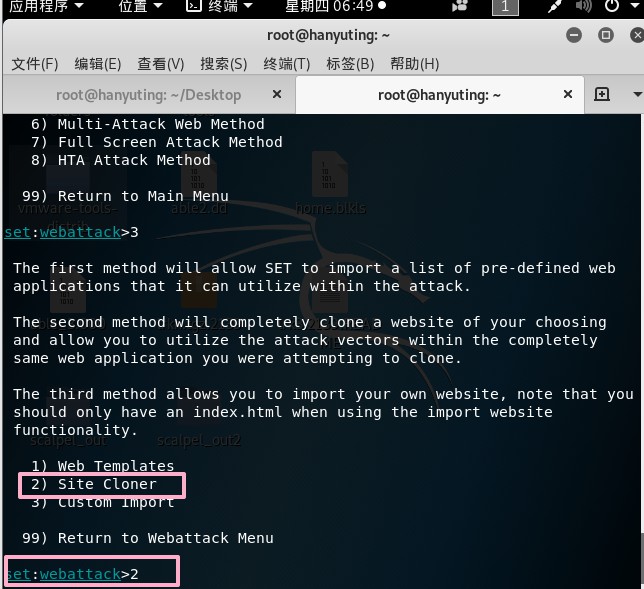

克隆網站:

現在大家差不多都要復習國考了,基本都買了粉筆的網課,打算試試克隆該網站,看看可否騙了正在準備國考的童鞋

反回到上一步,選擇2進行克隆

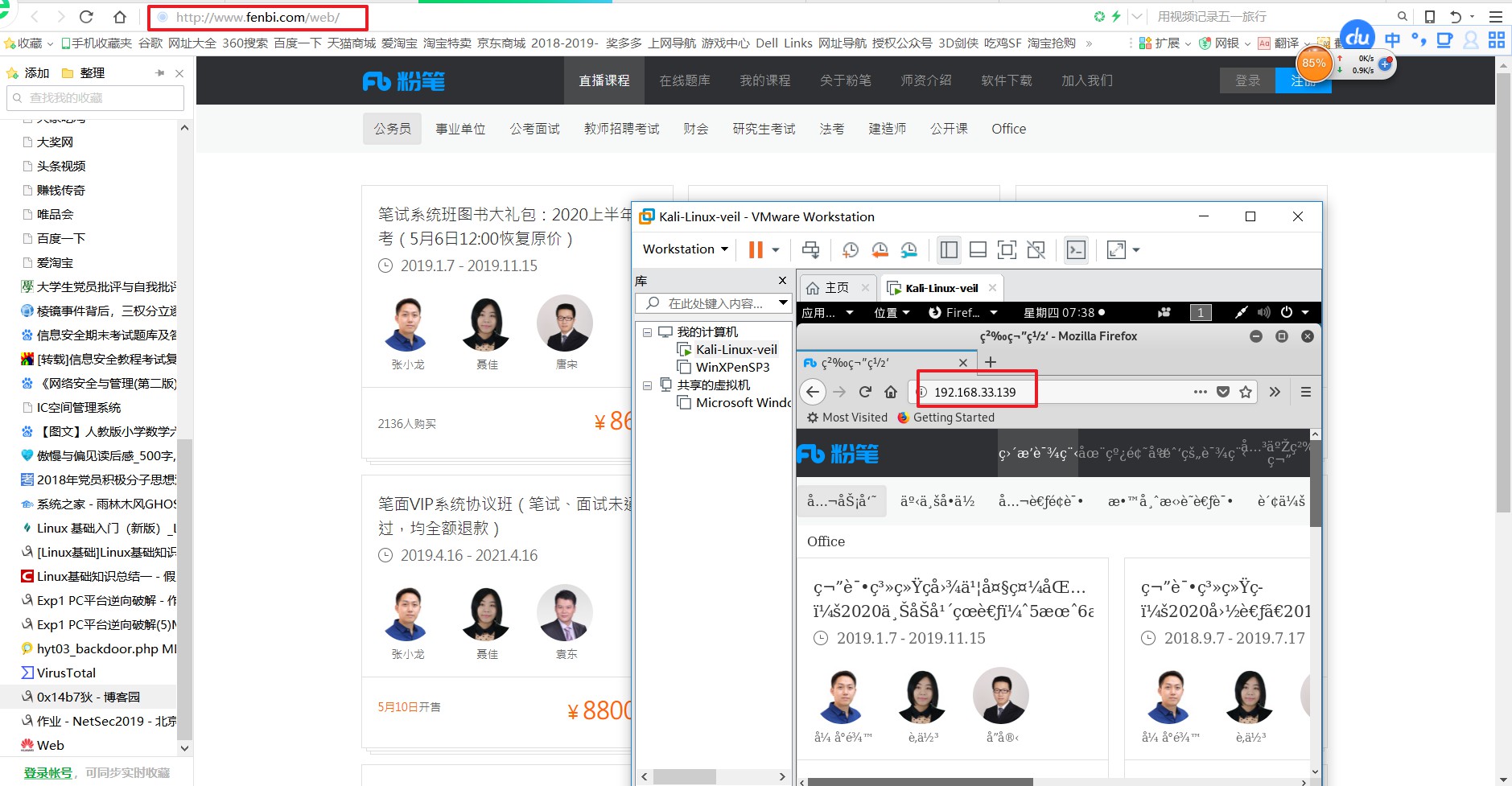

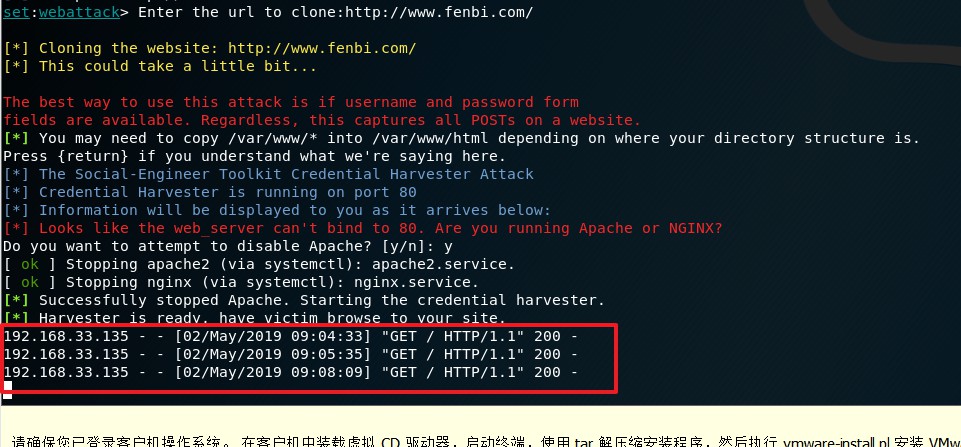

接著輸入kali的IP地址,和要克隆的url,粉筆官網地址:www.fenbi.com

它會提示無法連到80端口,是否要禁用APACHE,選擇是,等待上鉤:

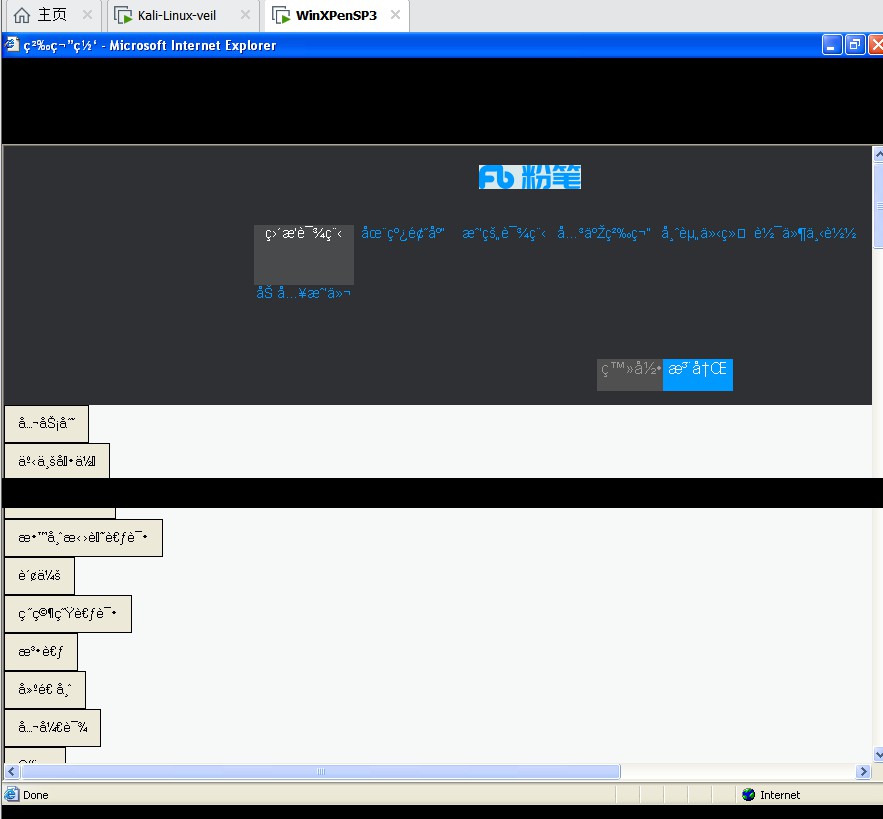

訪問之后,可以成功跳轉到粉筆官網:

下圖是我在win10上打開該網站和在kali上跳轉之后的網站的對比

文字好像亂碼了,我查了一下,沒有找到解決方案,很多釣魚網站都會出現亂碼的情況,這個還是很容易察覺的。

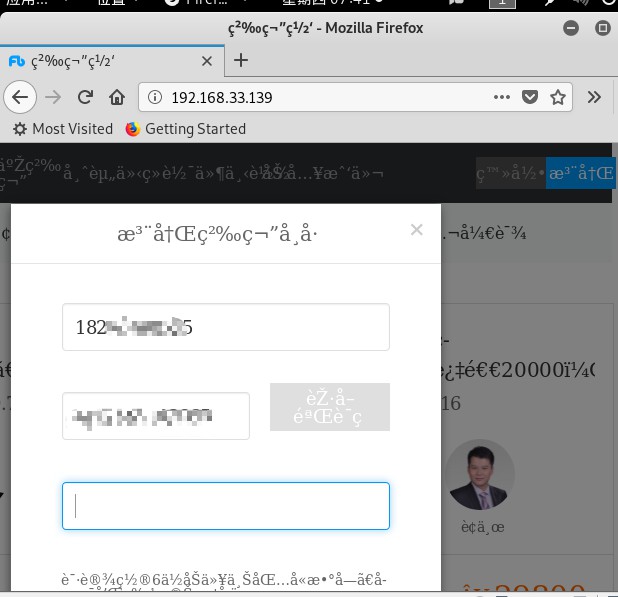

輸入賬號密碼(我隨便輸的,所以提示錯誤,請忽略。。。)

還是可捕獲到輸入的信息,雖然是錯誤的,哈哈。。。

我覺得這里可以稍微對上面那裸露的ip偽裝一下,比如,把它生成二維碼,訪問時就看不到那個裸露ip了,更容易達到欺騙的效果。

3.2 ettercap DNS spoof

.使用指令 ifconfig eth0 promisc 將kali網卡改為混雜模式;

輸入命令 vi /etc/ettercap/etter.dns 對DNS緩存表進行修改,如圖所示,可以添加幾條對網站和IP的DNS記錄,圖中的IP地址是我的kali主機的IP:

service apache2 start 開啟apache2

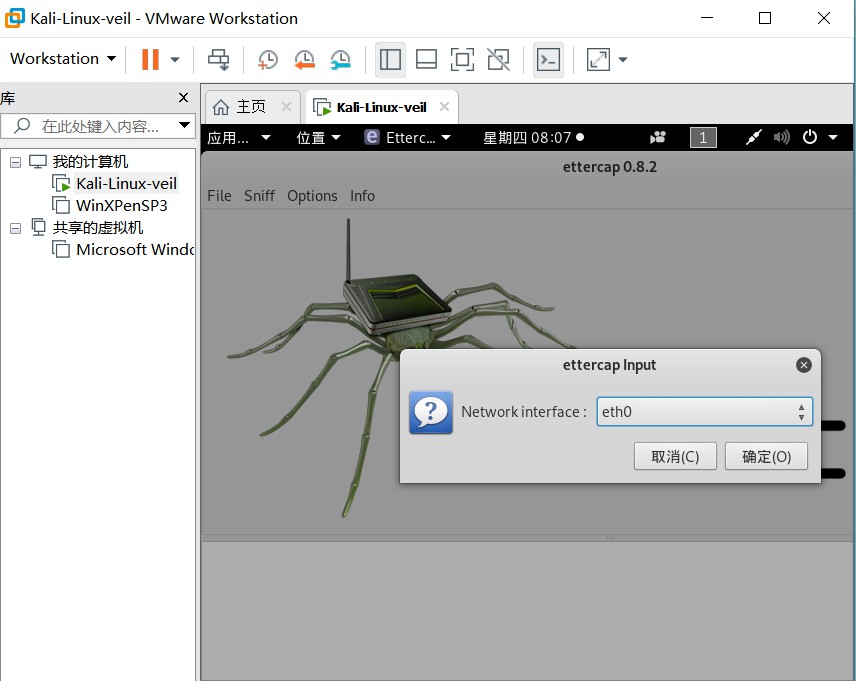

ettercap -G 開啟ettercap

點擊工具欄中的Sniff—>unified sniffing

之后會彈出界面,選擇eth0->ok,即監聽eth0網卡:

在工具欄中的 Hosts 下先點擊 Scan for hosts 掃描子網,再點擊 Hosts list 查看存活主機,將kali網關的IP添加到 target1,靶機IP添加到 target2:

如圖所示:

.選擇Plugins—>Manage the plugins,雙擊dns_spoof選擇DNS欺騙的插件:

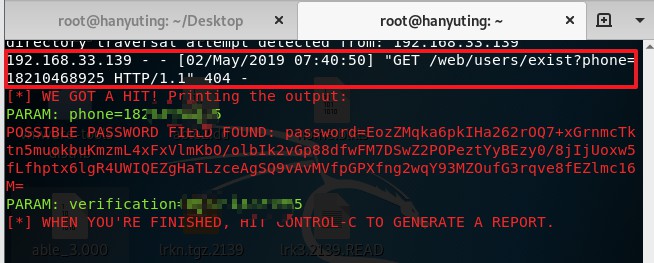

然后點擊左上角的start選項開始嗅探,此時在靶機中用命令行 ping www.fenbi.com 會發現解析的地址是攻擊機的IP地址:

3.3 用DNS spoof引導特定訪問到冒名網站

步驟如3.1,運行SET工具,還是使用克隆粉筆的url,利用DNS欺騙將靶機引導到冒名網站,在靶機上輸入:www.fenbi.com,成功訪問冒名網站:

該網站還是會出現亂碼的情況,我猜想應該是該網站的安全性比較高,我看到很多學長學姐對其他網站的克隆,都比較成功。

攻擊機成功捕獲一條訪問記錄:

浙公網安備 33010602011771號

浙公網安備 33010602011771號