實驗二 IP報文的捕獲與分析

實驗二 IP報文的捕獲與分析

——實驗報告

一、實驗目的

(1)掌握IP協(xié)議報文格式。

(2)對捕捉到的包進行IP分析。

二、實驗內容

用Wireshark過濾出IP數(shù)據(jù)包,查看并分析具體的IP包的內容。

三、實驗原理

1、wireshark簡介

Wireshark(前稱Ethereal)是一個網絡封包分析軟件。網絡封包分析軟件的功能是擷取網絡封包,并盡可能顯示出最為詳細的網絡封包資料。在GNUGPL通用許可證的保障范圍底下,使用者可以以免費的代價取得軟件與其程式碼,并擁有針對其源代碼修改及客制化的權利。Ethereal是目前全世界最廣泛的網絡封包分析軟件之一。

Wireshark可以幫助網絡管理員檢測網絡問題,幫助網絡安全工程師檢查資訊安全相關問題,開發(fā)者使用Wireshark來為新的通訊協(xié)議除錯,普通使用者使用Wireshark來學習網絡協(xié)定的相關知識當然,有的人用它來尋找一些敏感信息

Wireshark不是入侵偵測軟件(Intrusion DetectionSoftware,IDS)。對于網絡上的異常流量行為,Wireshark不會產生警示或是任何提示。然而,仔細分析Wireshark擷取的封包能夠幫助使用者對于網絡行為有更清楚的了解。Wireshark不會對網絡封包產生內容的修改,它只會反映出目前流通的封包信息,它也不會送出封包至網絡上

2、IP數(shù)據(jù)報格式

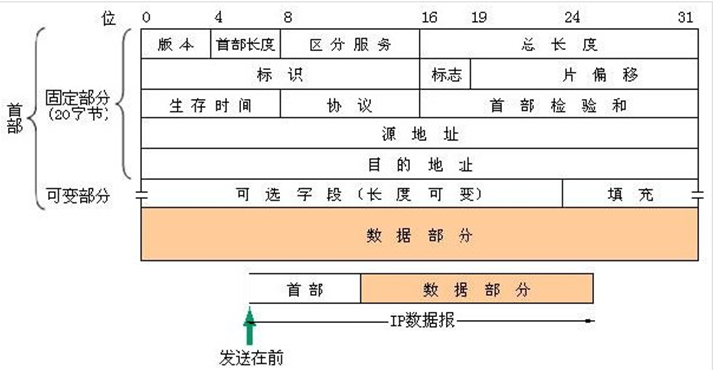

IP數(shù)據(jù)報TCP/IP協(xié)議定義了一個在因特網上傳輸?shù)陌Q為IP數(shù)據(jù)報(IP Datagram)。這是一個與硬件無關的虛擬包,由首部和數(shù)據(jù)兩部分組成。首部的前一部分是固定長度,共20字節(jié),是所有IP數(shù)據(jù)報必須具有的。在首部的固定部分的后面是一些可選字段,其長度是可變的。首部中的源地址和目的地址都是IP協(xié)議地址。IP數(shù)據(jù)包格式如圖1所示。

圖1 IP報文格式

上網查找資料,整理如下更詳細更易懂的IP報文格式與字段含義:

|

IP協(xié)議 |

||||||

|

偏移量 |

0~3 |

4~7 |

8~15 |

16~18 |

19~31 |

|

|

0 |

版本 |

首部長度 |

服務類型 |

總長度 |

||

|

32 |

標識符 |

標識 |

分段偏移 |

|||

|

64 |

存活時間 |

協(xié)議 |

首部校驗和 |

|

||

|

96 |

源IP地址 |

|||||

|

128 |

目的IP地址 |

|||||

|

160 |

選項 |

|||||

|

160或192+ |

數(shù)據(jù) |

|||||

|

IP報文字段 |

含義 |

|

版本 |

指 IP 協(xié)議所使用的版本。通信雙方使用的 IP 協(xié)議版本必須一致。如 IPv4,IPv6 |

|

首部長度 |

IP 的首部長度,可表示的最大十進制數(shù)值是 15。注意:該字段所表示的單位是 32 位字長(4 個字節(jié))。因此,當 IP 首部長度為 1111(即十進制的 15) 時,首部長度就達到 60 字節(jié)。當 IP 分組的首部長度不是 4 字節(jié)的整數(shù)倍時,必須利用最后的填充字段加以填充 |

|

服務類型 |

8位,優(yōu)先級標志位和服務類型標志位,被路由器用來進行流量的優(yōu)先排序。 |

|

總長度 |

指 IP 首部和數(shù)據(jù)報中數(shù)據(jù)之后的長度,單位為字節(jié)。總長度字段為 16 位, 因此數(shù)據(jù)報的最大長度為 216-1=65535 字節(jié) |

|

標識符 |

一個唯一的標識數(shù)字,用來識別一個數(shù)據(jù)報或者被分片數(shù)據(jù)包的次序 |

|

標識 |

用來標識一個數(shù)據(jù)報是否是一組分片數(shù)據(jù)報的一部分。標志字段中的最低位記為 MF(More Fragment)。MF=1 即表示后面“還有分片”的數(shù)據(jù)報。MF=0 表 示這已是若干數(shù)據(jù)包分片中的最后一個。標志字段中間的一位記為 DF(Don't Fragment),即“不能分片”;只有當 DF=0 時,才允許分片 |

|

分段偏移 |

一個數(shù)據(jù)報是一個分片,這個域中的值就會被用來將數(shù)據(jù)報以正確的順 序重新組裝 |

|

存活時間 |

用來定義數(shù)據(jù)報的生存周期,以經過路由器的條數(shù)/秒數(shù)進行描述 |

|

協(xié)議 |

用來識別在數(shù)據(jù)包序列中上層協(xié)議數(shù)據(jù)報的類型。如,ICMP則協(xié)議值為1,TCP協(xié)議值為6,UDP協(xié)議值為17 |

|

首部校驗和 |

一個錯誤檢測機制,用來確認 IP 首部的內容有沒有被損壞或者篡改 |

|

源IP地址 |

發(fā)出數(shù)據(jù)報的主機的 IP 地址 |

|

目的IP地址 |

數(shù)據(jù)報目的地的 IP 地址 |

|

選項 |

保留作額外的 IP 選項。它包含著源站選路和時間戳的一些選項 |

|

數(shù)據(jù) |

使用 IP 傳遞的實際數(shù)據(jù) |

四、實驗環(huán)境

交換式網絡、Windows操作系統(tǒng),Wireshark網絡抓包工具。

五、實驗內容步驟與結果

1、熟悉wireshark軟件的常用操作

(1)學習捕捉包的開始和停止。

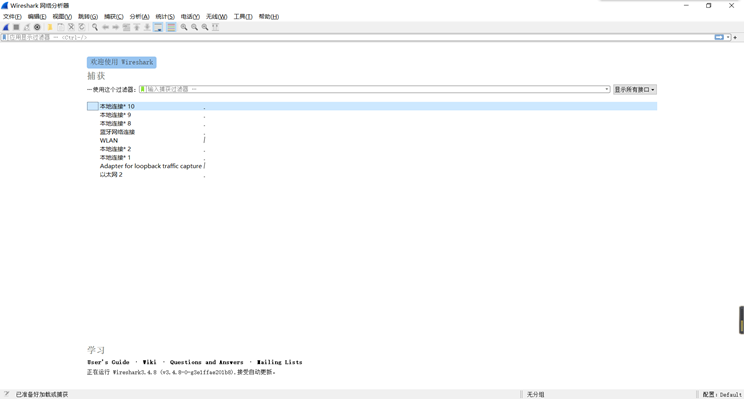

n 啟動程序,如圖2所示為啟動界面。

圖2 Wireshark啟動界面

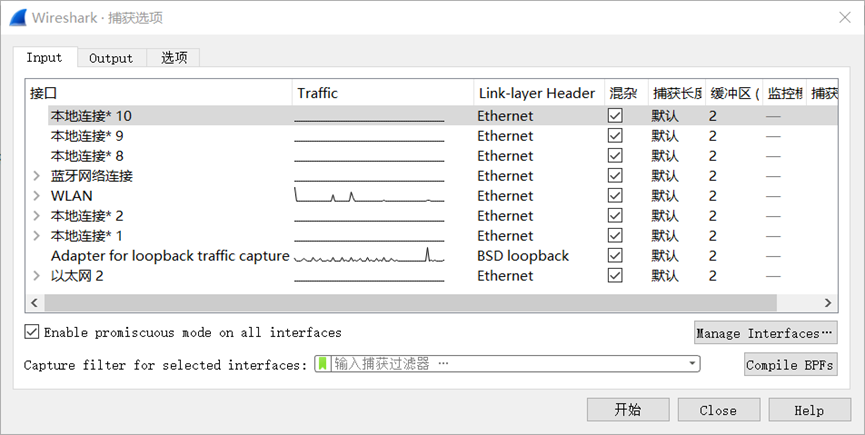

n 捕捉接口對話框

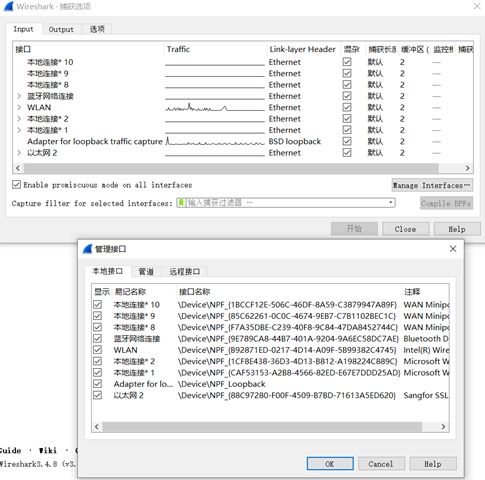

點擊File按鈕下方的快捷鍵,出現(xiàn)以下的捕捉接口對話框,如圖3所示。

圖3 選定捕獲網卡接口Capture Interfaces

對常見的按鈕做下簡單描述:

1)Descrption(描述):顯示的本機的以太網卡等網路接口信息,一般采用以太網接口進行數(shù)據(jù)捕捉。

2)IP:顯示接口的IP地址,沒有則為Unkown。

3)Packets:顯示打開窗口后一共收到的收到的包的個數(shù)。

4)Packets/s:顯示的最近一秒接受的數(shù)據(jù)包的個數(shù)。

5)Start:以上一次的設置或默認設置開始抓包。

6)Options:打開捕捉選項對話框,對捕捉方式進行設置。

7)Details:打開對話框顯示接口的詳細信息。

8)Close:關閉對話框。

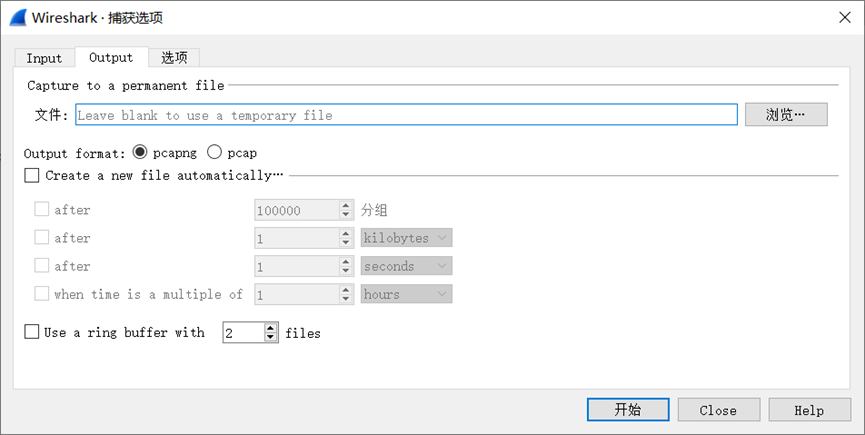

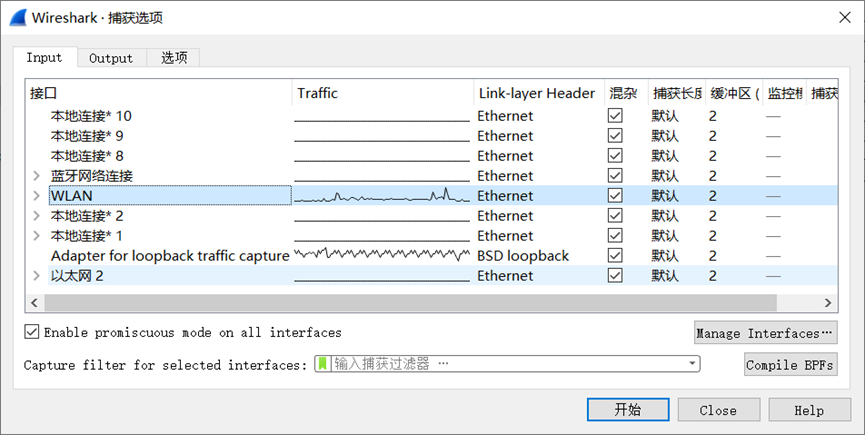

n 數(shù)據(jù)包捕捉設置

點擊圖4中捕捉接口對話框中的對應接口后的Options按鈕,進行捕捉設置(如不設置則選擇默認配置進行捕捉)。如圖4所示為捕獲設置。

圖4 捕獲數(shù)據(jù)包的參數(shù)設置

下面對上面常見的按鈕做下簡單描述。對話框內容介紹:

1)Interface 于指定進行捕捉的接口。

2)IP address 接口的IP地址,沒有則顯示Unkown。

3)Link-layer header type 除非有特殊設置,否則建議保持默認狀態(tài)。

4)Capture packets in promiscuous mode 通常所說的“混亂模式”,如果沒有指定則只能捕捉進出PC的數(shù)據(jù)包(不能捕捉整個局域網中的數(shù)據(jù)包)。

5)Limit each packet to N bytes 限制每個包的最大字節(jié)數(shù),默認值為65535,適用于絕大多數(shù)協(xié)議。

6)Capture Filter(s) 對需要抓的包的類型進行設置。

通常需要對捕獲的大量包進行設置,點擊彈出以下對話框,如圖5所示。

圖5 協(xié)議過濾設置

點擊選擇需要捕捉的數(shù)據(jù)包類型。如圖中所示要捕獲TCP數(shù)據(jù)包。其他為文件的保存設置,可以修改以實現(xiàn)更合理化的使用。

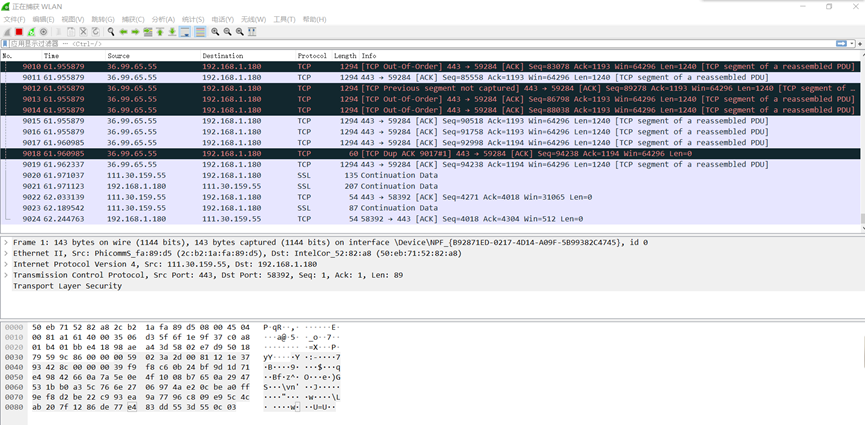

n 開始抓包

在進行完捕捉設置之后盡可以對指定類型的數(shù)據(jù)包進行捕捉了。點擊以太網卡后面的Start按鈕開始抓包。如圖6所示。

圖6開始捕獲數(shù)據(jù)包

則出現(xiàn)以下的抓包主界面,如圖7所示。

圖7 Wireshark抓包主界面

圖中主窗口顯示的信息即為所抓到的包。

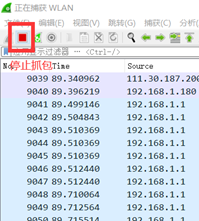

- 停止抓包

點擊捕捉設置對話框中的Stop按鈕,如圖8所示。

圖8停止捕獲數(shù)據(jù)包

(2)主窗口界面

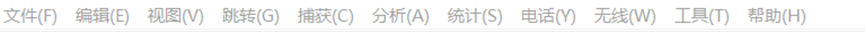

- 菜單欄,如圖9所示。

圖9 Wireshark菜單欄

- 信息過濾工具欄

在Filter中輸入過濾的內容進行設置,如圖10所示。

圖10 過濾工具欄

點擊Filter過濾按鈕出現(xiàn)以下圖的選擇對話框,對主窗口中的數(shù)據(jù)包信息進行過濾。例如,只顯示TCP數(shù)據(jù)包,ARP數(shù)據(jù)包等,從而減少我們分析數(shù)據(jù)包時無用信息的干擾。在輸入過程中會進行語法檢查。如果您輸入的格式不正確,或者未輸入完成,則背景顯示為紅色。直到您輸入合法的表達式,背景會變?yōu)榫G色。

可以通過以下兩種方法實現(xiàn)過濾。一方面可以在如圖4所示的對話框中選擇合適的條目;另外一方面圖10直接在工具欄的編輯框中輸入需要輸出的數(shù)據(jù)包類型。

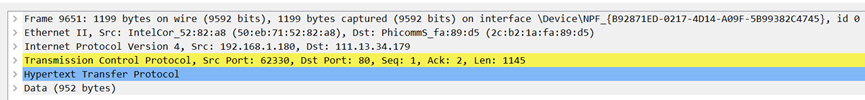

- 數(shù)據(jù)包列表

如圖11所示為數(shù)據(jù)包列表,點擊任意一項則顯示詳細的數(shù)據(jù)包內容。

圖11 數(shù)據(jù)包列表

點擊前面的+號可以查看數(shù)據(jù)包的詳細信息。如幀的長度,捕獲的時間,數(shù)據(jù)包中包含的協(xié)議等。同時可以對各層協(xié)議中添加的封裝信息進行查看和分析。

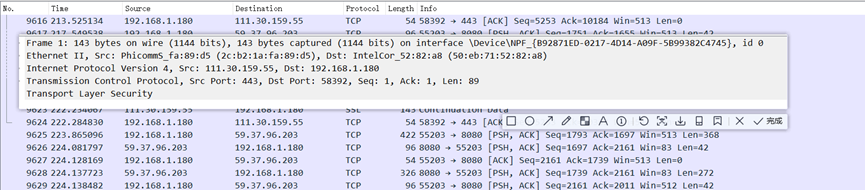

- 16進制數(shù)據(jù)

“解析器”在Wireshark里也被稱為“16進制數(shù)據(jù)查看面板”。這里顯示的內容與“封裝詳細信息相同”,只是改為16進制的格式表示。如圖12所示。

圖12 以16進制顯示被捕獲數(shù)據(jù)包

2、抓取并分析IP包

(1)用Wireshar捕捉IP包

- 在過濾工具欄中輸入IP,如圖13所示。

圖13 過濾IP數(shù)據(jù)包

- 生成IP數(shù)據(jù)包

在IE瀏覽器中訪問任何網站。

- 停止抓包

(2)對所抓到的IP包分析其結構

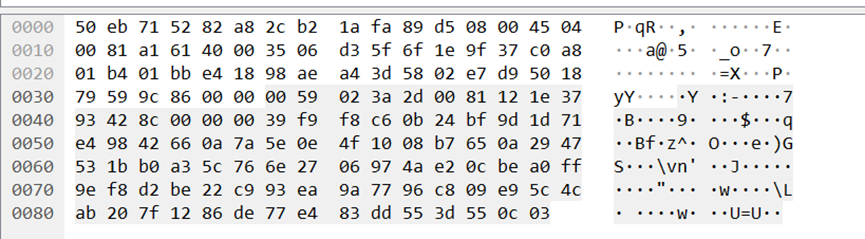

在Packet List面板中單擊其中任意條目,包的其他情況將會顯示在另外兩個面板中。以一下條目為例。

- 流水號 通常作為封包產生的順序;此封包的流水號為 9651。

- 時間 除上述的流水號外,此項為該封包產生的時間;此封包產生的時間為240.466319秒。

- 來源IP地址 發(fā)出此封包的終端的IP地址;此封包的源IP地址為 192.168.1.180。

- 目的IP地址 所要接受此封包的終端的IP地址;此封包的目的IP地址為 111.13.34.179。

- 通訊協(xié)議 這個封包所使用的通訊協(xié)議;此封包使用HTTP協(xié)議。

- 資訊 此封包的大略信息。

點擊流水編號為9651的信息后,會顯示如所圖14所示的層層封裝信息。

圖14 IP前后相關封裝

- Frame 表示為第幾個封包,后面括號里面的數(shù)字表示封包的大小。

- Ethernet II Src 來源設備網卡名稱及網卡位置;源MAC地址為 50:eb:71:52:82:a8。 Dst:接受端設備的網卡名稱(目的MAC地址)及網卡位置。

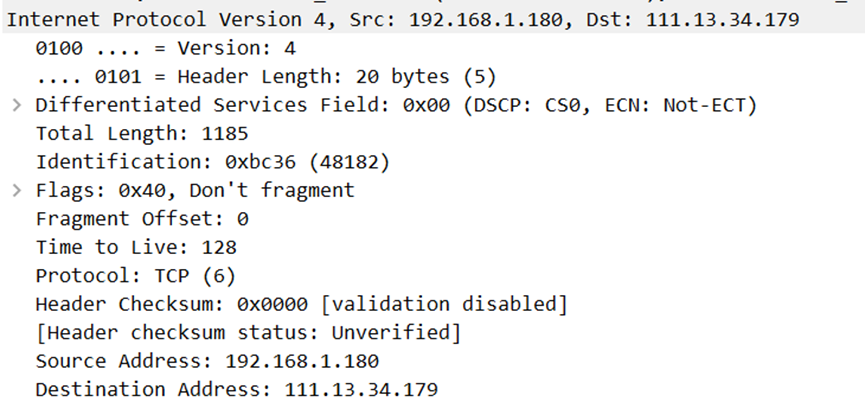

- Internet Protocol Src 來源設備的IP地址, Dst :接收設備的IP地址,展開后會看到,如圖4所示為IP包的更多信息。對照著實驗基本原理中的IP協(xié)議格式,讀者大致會清楚該IP包的信息。例如version:4 ,是IP V4協(xié)議;Header length:20 bytes;IP數(shù)據(jù)包頭20字節(jié)為固定值。

圖15 IP數(shù)據(jù)包格式分析

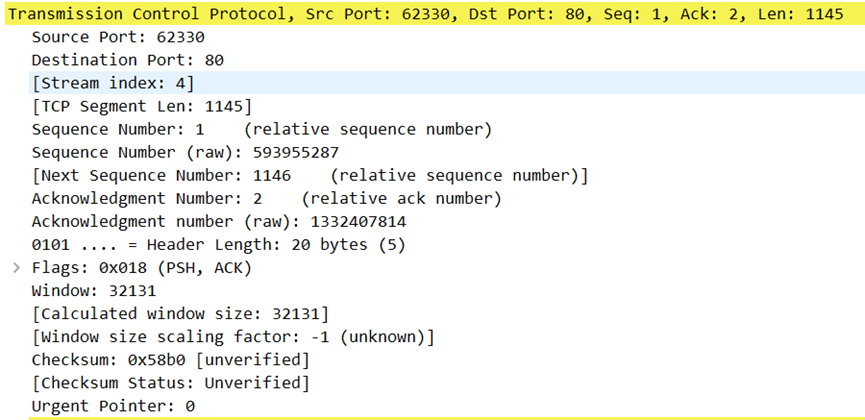

- Transmission Control Protocol Src Port:源端口為 62330,Dst Port:目的端口為80。展開后更會看到sequence number、acknowledgement 、number,header length、標志位和擁塞窗口大小等有關的信息。

Hypertext Transfer Protocol 該包應用層協(xié)議為HTTP協(xié)議。

若有不足,懇請指正,感謝!

浙公網安備 33010602011771號

浙公網安備 33010602011771號